Selbstschutz in Windows-Anwendungen: Wie sicher sind PDF-Reader, Java und Browser?

Bekannte Windows-Software steht immer wieder in der Kritik, als Einfallstor für Exploits zu dienen. Daher hat AV-TEST aktuelle Windows-Software, wie etwa Browser, Packprogramme oder PDF-Reader geprüft, ob sie die zusätzlichen Schutztechniken DEP & ASLR einsetzen und alle Dateien signieren. Das Ergebnis ist gut, aber auch ein Weckruf an einige Hersteller.

In vielen Statistiken werden als Einfallstor für Schädlinge bekannte Programme wie der Adobe Reader oder etwa Java genannt. Hersteller von Sicherheits-Software und auch Microsoft tadeln ebenfalls immer wieder andere Software-Produzenten. Aber stimmt das überhaupt, dass Windows-Anwendungen zu viele Schwachstellen haben und den verfügbaren Selbstschutz für Dateien DEP & ASLR nicht einsetzen? Und wie sieht es mit der Nutzung der Microsoft-Authenticode-Code-Signierungs-Technologie aus, die Dateien eine Art digitalen Personalausweis ausstellt und sie so sicher identifizierbar macht? Auf diese Fragen kann das Labor von AV-TEST solide Antworten geben.

Knapp 20 populäre Anwendungen im Labor-Check

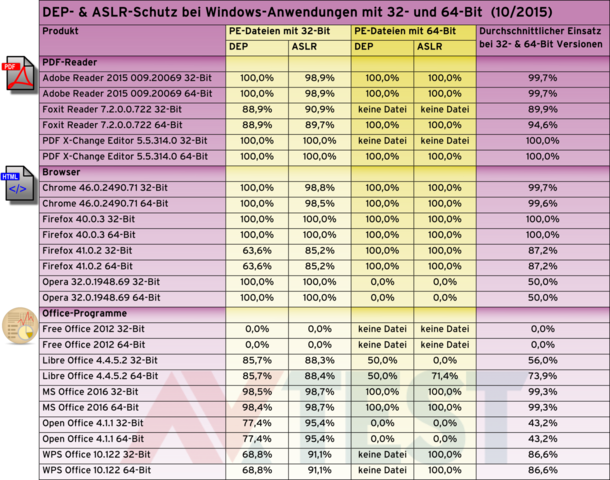

Vor kurzer Zeit hat AV-TEST aktuelle Security-Suiten wiederholt auf ihren Selbstschutz geprüft und wieder viele Schwachstellen aufgedeckt. Im zweiten großen Test hat das Labor geprüft, ob Windows-Anwendungen die Techniken für den Selbstschutz einsetzen. Dafür wurden populäre PDF-Reader, Browser, Office-Programme, Packprogramme, Grafik-Software und Java-Versionen überprüft. Sofern verfügbar, wurde jede Anwendung in der 32-Bit- und in der 64-Bit-Version geprüft unter einem 32-Bit- und 64-Bit-Windows:

- PDF Reader: Adobe Reader, Foxit Reader, PDF-X-Change Editor

- Browser: Chrome, Firefox, Opera

- Office-Pakete: Free Office, Libre Office, Microsoft Office, Open Office, WPS Office

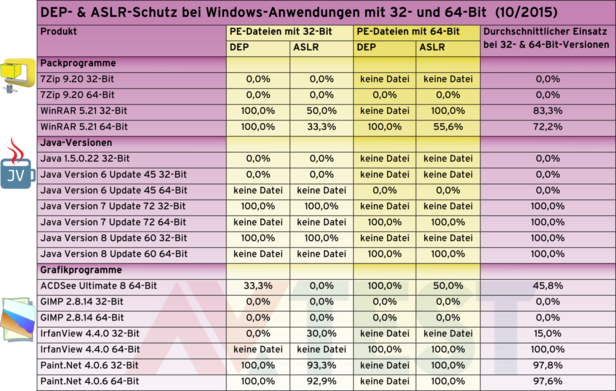

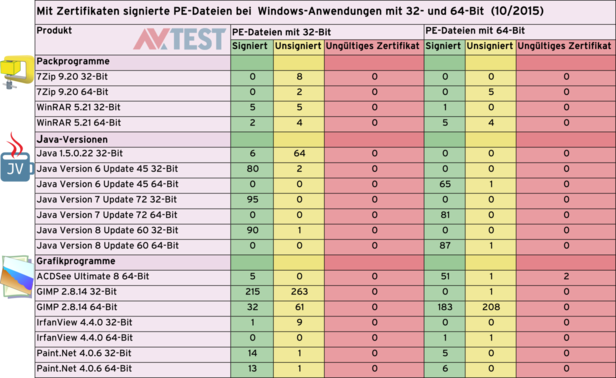

- Packprogramme: 7Zip, WinRAR

- Java: letzte Updates von Version 5 bis 8

- Grafik-Software: ACDSee, GIMP, IrfanView, Paint.Net

Im Test wurden bei den 32- und 64-Bit-Versionen nur die „User-Mode-PE-Dateien" (Portable Executable) geprüft. Die restlichen Dateien waren für den Test irrelevant. Zu den PE-Dateien gehören beispielsweise:

.exe oder „Executable", also ausführbares Programm oder Modul

.dll oder „Dynamic Link Library", eine Programm-Bibliothek

.sys oder „System", eine Systemsoftware

.drv oder „Driver", eine Treiber-Datei für ein Gerät

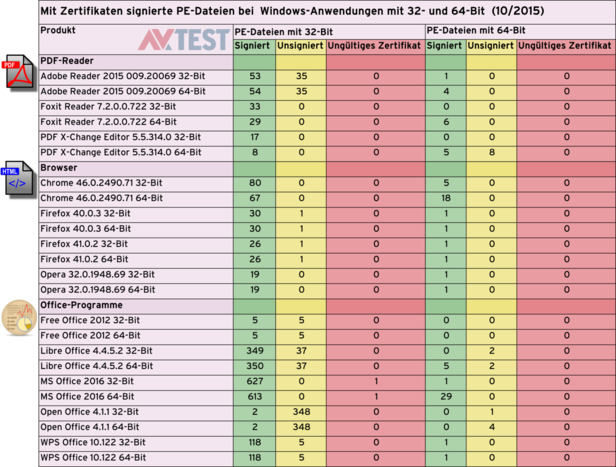

Zusätzlich wurde bei alle Versionen geprüft, ob die PE-Dateien mit gültigen Zertifikaten signiert sind.

Wichtig: Bei den einzelnen 32- und 64-Bit-Anwendungen hat das Labor immer alle PE-Dateien geprüft, egal ob diese mit 32- oder 64-Bit arbeiten. Denn auch in einer 64-Bit-Version arbeiten nebenbei auch Dateien mit 32-Bit. Das Ganze gibt es natürlich auch umgekehrt.

Ebenfalls wichtig ist der Umstand, dass einige Software-Anbieter einzelne Dateien mit einem speziellen Schutz versehen, der mit DEP & ASLR nicht kompatibel ist. Sie erreichen daher keine 100 Prozent in der Prüfung.

Der Selbstschutz könnte besser sein

Zu den bekanntesten Anwendungen mit Negativ-Schlagzeilen gehören der Adobe Reader und Java. Schaut man sich aber die Auswertungstabelle an, so sind diese Anwendungen bei der Verwendung von DEP & ASLR fast schon Musterschüler. Gerade bei den Java-Versionen ist die Entwicklung gut zu sehen. Während bis zur alten Version 6 die Technik gar nicht genutzt wurde, setzt man sie bereits seit der Version 7 lückenlos ein bis hin zur der im Test verfügbaren Version 8 Update 60.

Bei den wichtigen Browsern ist ebenfalls ein hoher, aber bei weitem nicht flächendeckender Einsatz von DEP & ASLR zu finden. Firefox schafft zwar in Version 40.0.3 eine 100-prozentige Einsatzquote, aber in Version 41.0.2 sinkt der Schnitt unter 90 Prozent. Der Opera Browser nutzt bei den 32-Bit-Dateien DEP & ASLR perfekt. Die eine vorhandene 64-Bit-Datei bleibt dagegen unbeachtet. Der Internet Explorer fehlt leider in der Liste. Das liegt daran, dass er so tief in das Windows-Betriebssystem integriert ist, dass sich die verwendeten Dateien nicht genau eingrenzen lassen. Eine Bewertung wäre somit nur sehr vage möglich und wird daher vom Labor abgelehnt.

Bei den Office-Programmen könnte die Verwendung nicht unterschiedlicher sein. Microsoft Office 2016 setzt fast komplett auf den Schutz, WPS Office nutzt den Zusatzschutz über 80 Prozent, Libre Office teilweise aberFree Office gar nicht: 0 Prozent. Open Office schützt nur seine 32-Bit-Dateien. Bei den 64-Bit-Dateien liegt der Einsatz bei null.

Bei den viel genutzten Open-Source-Software-Paketen 7Zip und GIMP ist fataler Weise nicht eine einzige Datei zusätzlich geschützt. Aber auch andere Software-Pakete wie ACDSee Ultimate oder IrfanView verwenden DEP & ASLR nicht durchgängig.

Dateien ohne Signatur können ein Risiko sein

Im nächsten Schritt des Tests wurde geprüft, ob alle PE-Dateien eine Signatur und auch ein gütiges Zertifikat besitzen. Diese helfen – neben einem weiteren Hash-Wert – bei der der gesicherten Identifikation einer Datei. Ist eine Datei nicht mit diesen Informationen ausgestattet, kann etwa eine Security-Suite nicht genau bestimmen, ob die Datei im Original vorliegt oder ob es sich um eine manipulierte Datei handelt. Das Ergebnis sind dann oft Fehlermeldungen an den Nutzer oder sogar zur Sicherheit gesperrte Anwendungen. Security-Lösungen haben zwar noch weitere Werkzeuge, um die Datei zu prüfen, etwa in einer Sandbox, aber das ist zusätzlicher Aufwand und verschenkte Performance, was nicht sein müsste.

Gerade Anwendungen wie der Adobe Reader wurden in der Vergangenheit oft als Einbruchshilfe für den PC genutzt. Dazu suchen Cyberkriminelle jede mögliche Schwachstelle und nutzen sie aus. Auch nicht signierte Dateien gelten unter Fachleuten als potentielle Schwachstellen. In diesem Zusammenhang ist es gerade beim Adobe Reader nicht zu verstehen, warum nur die 64-Bit-Dateien sauber signiert sind und bei 32-Bit-Dateien über 50 Prozent nicht. Die Files von PDF-Exchange sind nur in der 32-Bit-Version komplett signiert. Beim Foxit Reader hingegen ist alles in bester Ordnung.

Bei den Browsern fanden sich nur bei Chrome und Opera keinerlei unsignierte Dateien. Beim Firefox gibt es noch einzelne unsignierte Dateien. Der Internet Explorer wurde auch hier aus den bereits bei DEP & ASLR genannten Gründen nicht mitgeprüft.

Microsoft Office mit abgelaufenem Zertifikat

Im Abschnitt Office-Programme signieren Free Office keine Dateien und Open Office so gut wie keine. WPS Office und Libre Office haben 5 bis 10 Prozent unsignierte Dateien im Gepäck. Bei Microsoft Office 2016 fanden sich zwar keine unsignierten Dateien, aber dafür eine Datei mit ungültigem Zertifikat. Dieser Umstand ist umso schlimmer, da die Authenticode-Code-Signierungs-Technologie schließlich von Microsoft kommt und der Hersteller mit all seinen Produkten Vorreiter sein sollte. Eine Nachfrage bei Microsoft blieb bis zur Veröffentlichung des Artikels unbeantwortet.

Bei den Packprogrammen ist das Bild in Sachen Signaturen fast identisch wie beim Einsatz von DEP & ASLR: Bei 7Zip ist keine einzige Datei signiert, bei WinRAR nur wenige Files.

Java steht ebenfalls oft im Fokus von Angreifern, da es auf vielen Geräten eingesetzt wird. Lediglich in Version 7 waren alle Dateien sauber signiert. In Version 6 und 8 finden sich weiterhin einzelne unsignierte 32- und 64-Bit-Dateien.

Auffällige Open-Source-Software

Das oft empfohlene Grafikprogramm GIMP ist Open-Source-Software. Es nutzt in allen Versionen etwa 50 bis 70 Prozent an unsignierten Dateien. Aber auch andere Grafikprogramme glänzen nicht mit Verlässlichkeit, wenn auch die Anzahl der unsignierten Dateien wesentlich geringer ist. So fanden sich in allen anderen überprüften Programmen, wie IrfanView, Paint.Net oder ACDSee unsignierte Dateien. Bei ACDSee arbeiten sogar 2 Dateien in der 64-Bit-Version mit abgelaufenen Zertifikaten.

Fazit: Besser als erwartet

Diese Art der Untersuchung wurde bis dato von keinem anderen Labor in diesem Umfang durchgeführt. Vergleicht man das Ergebnis mit dem aktuellen Test des Selbstschutzes bei Antiviren-Software und lässt die Open-Source-Software außen vor, ergibt sich folgendes Bild: DEP & ASLR sind in den meisten Windows-Anwendungen relativ gut implementiert. Im Schnitt sogar besser als in aktueller Security-Software! Aber einige Hersteller könnten den Schutz besser implementieren und auch einfach ihre Dateien signieren. Das Labor wird den Test nach einer gewissen Zeit wiederholen. Dann wird sich zeigen, ob die Hersteller dem Ruf nach mehr Sicherheit Folge leisten.

Es ist etwas auffällig, dass bei Open-Source- Software, wie etwa 7Zip, GIMP oder Open Office die finalen Dateien oft nicht mit DEP & ASLR sowie Dateisignaturen versehen werden. Das liegt vielleicht an der offenen Gruppe der Programmierer und den dadurch oft veränderten Dateien. Die Leiter dieser Projekte müssen sich dringend etwas einfallen lassen, damit die sonst gute Software keinen schlechten Ruf bekommt. DEP & ASLR zu implementieren sollte ein Leichtes sein und auch die Signaturen kosten kein Vermögen bei einem Anbieter von Zertifikaten.

Gutes Qualitätsmanagement sorgt für mehr Sicherheit

Maik Morgenstern, CTO AV-TEST GmbH

Die zusätzlichen Schutztechniken DEP & ASLR sind eigentlich jedem Programmierer bekannt. Auch das Signieren von Dateien gehört seit langen zum Punkt Sorgfalt mit dazu. Leider fehlt wohl oft ein gutes Qualitätsmanagement vor der Veröffentlichung der Anwendungen.

Es ist wahrlich kein Hexenwerk, ein Verzeichnis voller Dateien auf die Verwendung von DEP & ASLR zu prüfen. Selbst Nicht-Programmierer finden im Internet schnell Check-Tools für diese Aufgabe. Da gibt es PowerShell-Scripte für die DEP- & ASLR-Prüfung. In Sachen Signaturen findet sich etwa das Kommandozeilen-Tool Sigcheck aus der Microsoft Sysinternals Suite, um in Sekunden ganze Verzeichnisse und deren Dateien auf Signaturen zu prüfen. Wenn Anwender das so einfach können, dann sollte es für Programmierer oder Verantwortliche in Firmen nur ein abschließender Standard bei ihrer Arbeit sein. Sie haben schließlich sogar umfangreichere Profi-Tools bereits im Zugriff.

Aber in diesem Bereich scheint nur zu oft ein gutes, unabhängiges Qualitätsmanagement zu fehlen. In Software-Firmen werden vor jeder Veröffentlichung Produkte und Updates auf deren Funktion geprüft. Vielleicht sollte an dieser Stelle jemand einfach zu Gunsten der Sicherheit die Dateien auf DEP, ASLR und Signaturen checken.