Contrôle en 2015 De l’autoprotection des logiciels antivirus

Dans quelle mesure les suites de sécurité arrivent-elles à se protéger elles-mêmes contre les attaquants ? Déjà en 2014, AV-TEST avait testé chaque suite de sécurité pertinente pour vérifier si elles utilisaient des techniques de protection simples comme la DEP ou l’ASLR. 31 solutions ont été soumises au nouveau test qui présente des contrôles encore plus sophistiqués. Tandis que certains fabricants présentent une parfaite protection complémentaire, la pilule des résultats actuels est bien amère à avaler pour d’autres fournisseurs.

Il est incontestable qu’un bon logiciel de sécurité protège l’utilisateur des dangers et des abus provenant d'Internet. Mais dans quelle mesure ces nombreuses solutions de sécurité disponibles sur le marché arrivent-elles à se protéger elles-mêmes des attaques ? AV-TEST a exploré cette question dès novembre 2014 et a publié le test Autoprotection des logiciels antivirus. Ce faisant, les testeurs ont vérifié si les programmeurs utilisent les mécanismes de protection DEP et ASLR dans le code de leur programme. Il s’agit ici de fonctions présentes dans le compilateur qu'il suffit d'activer. L’étendue du code ou la durée d’exécution du programme ne sont pas influencées par ces techniques. L’encadré final « Informations de base sur l’ASLR, la DEP et les signatures de fichiers » explique précisément comment elles fonctionnent.

Ce test a saisi d’effroi certains fabricants et confirmé que l’autoprotection a parfois été négligée de manière inconsidérée. De nombreux fabricants ont alors solennellement promis d’améliorer immédiatement cette protection.

300 jours après la grosse frayeur causée par le test

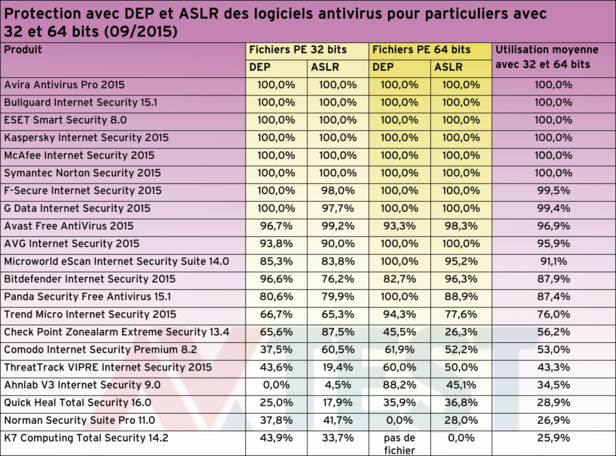

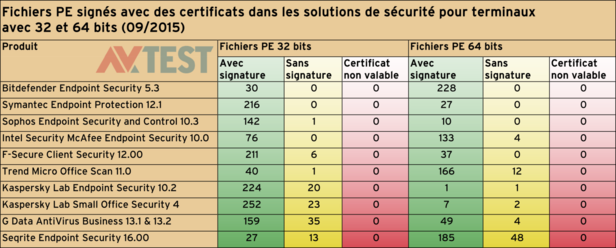

Depuis ce test, tous les fabricants ont eu suffisamment de temps pour s’améliorer et transformer leurs promesses en réalité. Qu’en est-il donc aujourd’hui ? Les testeurs d’AV-TEST ont à nouveau examiné 21 solutions pour utilisateurs privés et 10 solutions professionnelles. Ce faisant, ils ont vérifié si les fichiers PE en mode utilisateur (Portable Executable) pour 32 et 64 bits ont recours à l’ASLR et à la DEP. Lors de la série d’essais en 2015, ils ont aussi contrôlé si les fichiers étaient signés par un certificat valable.

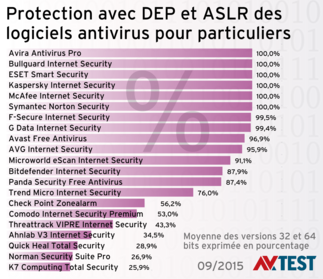

Alors que l’année passée, seul un produit possédait une protection de 100 % avec ASLR et DEP parmi les solutions destinées aux particuliers, le test actuel n’en compte pas moins de six : Avira, Bullguard, ESET, Kaspersky McAfee et Symantec. Deux autres suites ont atteint 99,4 et 99,5 % lors de l’analyse : F-Secure et G Data. Comme l’année dernière, les autres résultats diminuent ensuite petit à petit jusqu’à atteindre le minimum de 25,9%.

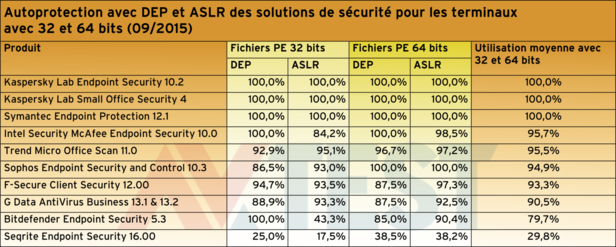

Réels progrès des solutions professionnelles

Les solutions destinées aux entreprises révèlent une meilleure évolution. 3 des 10 solutions emploient l’ASLR et la DEP 100 %: Kaspersky Lab avec ses versions Small Office et Endpoint ainsi que Symantec. 6 autres produits ont tout de même atteint entre 95,7 et 90,5 %. Seul le nouveau venu de Seqrite ne se protège qu’à 29,8 %.

Au final, les solutions professionnelles ont montré le plus de progrès. Kaspersky Lab a ainsi élevé le taux taux d’utilisation dans ses versions jusqu’à atteindre 100 % et Trend Micro, qui avait obtenu un terrifiant résultat de 18,7 % lors du dernier test, affiche maintenant un bon taux de 95,5 %.

Encore une remarque : après le dernier test, certains fabricants avaient d’ores et déjà annoncé qu’ils n’atteindraient jamais les 100 %. Ils disent utiliser leurs propres techniques de protection qui ne sont cependant pas compatibles avec l’ASLR et la DEP. Ces fabricants ne souhaitent toutefois pas divulguer quelles techniques ils emploient.

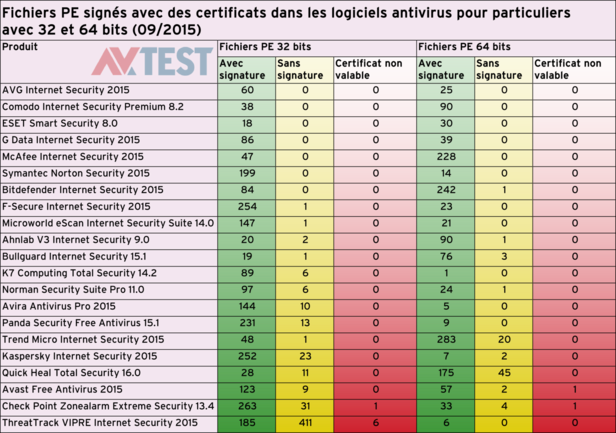

Contrôle supplémentaire en 2015 : tous les fichiers sont-ils signés ?

L’an passé, le laboratoire avait seulement vérifié si les fichiers PE importants en mode utilisateur (Portable Executable) pour 32 et 64 bits avaient recours à l’ASLR et à la DEP. Cette année, les testeurs ont aussi contrôlé si tous les fichiers PE étaient aussi signés par le fabricant de même que s’ils utilisaient un certificat valable. Après tout, les fabricants de logiciels de sécurité attendent aussi de la part de tous les autres éditeurs de logiciels qu’ils emploient des signatures et des certificats pour leurs fichiers. Ils facilitent en effet l’attribution du fichier au fabricant d’origine. Les fichiers sans signature des produits de sécurité ne représentent certes pas une grave vulnérabilité immédiate mais ont toutefois le potentiel de le devenir. Pour se protéger elle-même, une suite doit assurément pouvoir vérifier l’authenticité et l’intégrité de ses propres fichiers. Pour cela, les signatures numériques avec des certificats valables et des valeurs de hachage fournissent une aide précieuse. Ces valeurs seules ne suffisent certes pas à sécuriser les fichiers. Mais cette simple tâche est-elle cependant correctement accomplie par les fabricants de logiciels de sécurité ? L’analyse montre hélas qu’ils bâclent parfois la besogne.

Parmi les solutions professionnelles, 50 % des produits comprennent des fichiers sans signature. Il s’agit en partie de fichiers isolés, mais certains fabricants n’ont pas de signature pour 20 à 30 % de leurs fichiers PE en mode utilisateur. Les fichiers signés possèdent au moins tous des certificats valables. Cela aussi a fait l’objet d’une vérification.

Les produits pour particuliers affichent des résultats bien plus inquiétants. Ici, 60 % des suites de protection contrôlées font appel à des fichiers PE sans signature. Pour la moitié d’entre elles, le nombre de fichiers sans signature est inférieur à 10. La plupart compte entre 20 et 60 de ces fichiers tandis que ThreatTrack en inclut même 411 pour 602 fichiers PE au total. Mais le pire reste à venir : Avast, Check Point et ThreatTrack présentaient aussi des fichiers avec des certificats non valables.

Logiciels antivirus avec d’éventuels points faibles

Les fabricants de logiciels de sécurité devraient être des modèles de vertu et avoir recours à toutes les techniques existantes leur permettant d’élever leur niveau de sécurité au maximum. Si l’on compare les tableaux actuels à ceux du test en 2014, on en conclut vite que certains fabricants ne sont pas encore sortis de leur douce torpeur. De nombreux fabricants ont pris les dernières critiques à cœur et se sont efforcés d’améliorer leurs produits mais un certain nombre n’a pas bougé le petit doigt.

Parmi les produits pour particuliers, Avira, Bullguard, ESET, Kaspersky Lab, McAfee et Symantec ont appliqué l’ASLR et la DEP à 100 %. ESET, McAfee et Symantec ont également fait un travail impeccable en ce qui concerne les fichiers avec signature. Avira, Bullguard et Kaspersky doivent ici encore signer quelques fichiers, même s’ils ne sont pas nombreux.

Parmi les solutions de protection pour les entreprises, la technique de l’ASLR et de la DEP a été mise en œuvre à 100 % dans les deux versions testées de Kaspersky Lab et dans celle de Symantec. Mais Symantec est le seul produit qui n’a rien à craindre de la recherche de fichiers sans signature. Le laboratoire a encore identifié quelques fichiers sans signature dans les produits de Kaspersky Lab.

Cet examen complémentaire portant sur les fichiers PE avec signature et certificat valable inaugure de nouveaux chantiers chez certains fabricants. Ils doivent apporter des corrections de toute urgence. Cela devrait cependant faire partie de leurs tâches standards.

Les résultats détaillés ont, comme l’an passé, été transmis aux fabricants. Est-ce que ces informations importantes relatives à l’autoprotection seront pour autant acceptées par les logiciels de sécurité ? Cette question sera bientôt examinée par le laboratoire qui publiera ensuite ses résultats.

Informations de base sur l’ASLR, la DEP et les signatures de fichiers

Responsable du recherche de logiciels malveillants : Ulf Lösche

À moins d’être du métier, il faut tout d’abord réussir à comprendre ce que sont les fichiers PE et ce que signifient les appellations ASLR, DEP et signatures. Voici une brève explication factuelle pour faire la lumière sur ce jargon obscur.

Seuls les « fichiers PE en mode utilisateur » (Portable Executable) pour 32 et 64 bits sont importants pour l'analyse. Tous les autres fichiers, dont les fichiers PE dits natifs, étaient insignifiants pour le test. Entre 5 et 45 % des fichiers installés d’une solution de protection sont des fichiers PE. Les fichiers PE incluent par exemple les extensions suivantes :

.exe ou « Executable », c'est-à-dire un programme ou un module exécutable

.dll ou « Dynamic Link Library », une bibliothèque de programmes

.sys ou « System », un logiciel du système

.drv ou « Driver », un fichier pilote pour un appareil

Les abréviations ASLR et DEP recèlent les significations suivantes :

L'ASLR ou Address Space Layout Randomization désigne un embrouillage de la mémoire, qui complique l'exploitation de failles de sécurité dans les systèmes informatiques. L'ASLR attribue l'espace d'adressage des programmes de manière aléatoire. Cela doit empêcher ou du moins compliquer les attaques dues à un dépassement de tampon.

La DEP ou Data Execution Prevention est également appelée NX Bit (No eXecute). Cette protection est basée dans l'équipement informatique en soi. Les fabricants de processeurs AMD et Intel implémentent cette technique depuis déjà plus de 10 ans sous leur propre nom EVP ou XD-Bit, et ce, dans tous leurs processeurs. Elle doit empêcher que les programmes exécutent n'importe quelles données en tant que programme et lancent ainsi un code malveillant.

Si un programmeur se fait assister par les techniques DEP et ASLR, alors le risque d'exploitation réelle d'une éventuelle vulnérabilité diminue en conséquence. Il n’est toutefois pas possible de dire qu’un logiciel n’utilisant pas l’ASLR et la DEP soit forcément dangereux. Si la programmation ne contient absolument aucune erreur, alors il n'est pas possible de la rendre encore plus sûre. L’ASLR et la DEP constituent en tout cas une protection supplémentaire dont un programmeur ou un fabricant ne devrait pas se priver. Leur utilisation est très simple : il s'agit de fonctions présentes dans le compilateur qu'il suffit d'activer. Cette technique n’a pas d’influence négative sur l'étendue du code ou la durée d'exécution du programme.

Les signatures de fichiers avec des certificats sont tout aussi simples à mettre en œuvre. Chaque fabricant possède sans aucun doute des certificats actualisés en continu qu’il obtient auprès d’autorités officielles de certification. Ce certificat est une copie de la carte d’identité numérique de l’entreprise, laquelle est authentifiée par un organisme indépendant. Avec des outils spécifiques, les programmeurs joignent simplement la signature contenant le certificat à un fichier. La technologie de signature du code « Authenticode » de Microsoft fait partie des standards et ne devrait être absente d’aucun fichier publié.