Dernières Actualités

08 novembre 2013 | Divers

Une vulnérabilité importante dans Windows et Office

Microsoft met en garde contre un nouveau point faible important dans Windows Vista, Server 2008 et Office 2003 à 2010. Le code « CVE-2013-3906 » permet d'accéder à la définition et à l'explication de cette vulnérabilité.

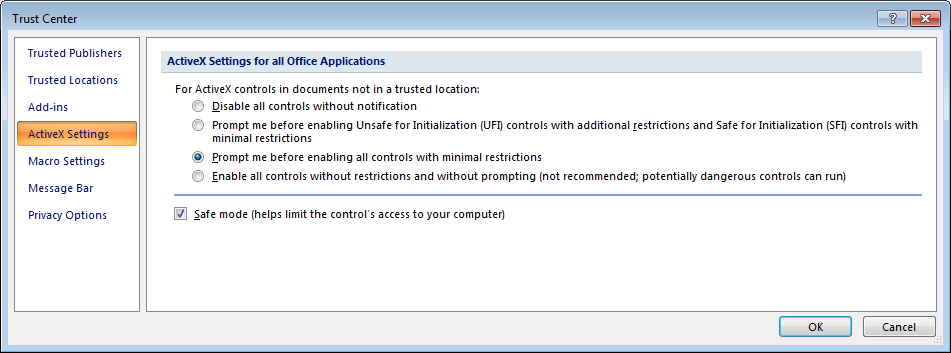

Meilleure protection pour Office Word

par précaution, réglez les paramètres ActiveX conformément à l'illustration.

Cette vulnérabilité a pour conséquence que des images infestées par des codes malveillants peuvent pénétrer dans le système. Microsoft définit ce problème dans la base de données CVE (Common Vulnerabilities and Exposures, soit « Vulnérabilités et expositions courantes » en français).

Dans ce cadre, AV-TEST a jusqu'à présent identifié et analysé huit fichiers DOCX malveillants différents. Les fabricants/produits antivirus suivants ont déjà été actualisés via une signature (statique) afin de protéger leurs clients de ces fichiers dangereux :

Version du 11/11/2013, 09h30 UTC

| Hersteller | Signatur |

|---|---|

| Ahnlab | Exploit/Cve-2013-3906 |

| Avast | TIFF:CVE-2013-3906 [Expl] |

| AVG | Exploit_c.YWS, Exploit_c.YWT |

| Avira | EXP/CVE-2013-3906, EXP/CVE-2013-3906.A |

| Bitdefender | Exploit.CVE-2013-3906.Gen |

| Commtouch / F-Prot | CVE133906 |

| Dr.Web | Exploit.CVE2013-3906.1, Exploit.CVE2013-3906.2 |

| ESET Nod32 | Win32/Exploit.CVE-2013-3906.A trojan |

| Fortinet | W32/DocDrop.AP!tr, W32/MSOffice_CVE_2013_3906.A!exploit |

| F-Secure | Exploit.CVE-2013-3906.Gen |

| G Data | Exploit.CVE-2013-3906.Gen |

| Kaspersky | Exploit.MSOffice.CVE-2013-3906.a, Exploit.OLE2.CVE-2012-1856.b |

| McAfee | Exploit-CVE2013-3906 (trojan), Exploit-FMC!DE64624613FD (trojan) |

| Microsoft | Exploit:Win32/CVE-2013-3906 |

| Norman | Shellcode.B, Shellcode.D |

| Norton / Symantec | Trojan.Hantiff, Trojan.Mdropper |

| Sophos | Troj/DocDrop-AP |

| ThreatTrack | Exploit.TIFF.CVE-2013-3906 (v) |

Remarque : Les produits ou les fabricants non mentionnés n'ont pas encore été testés, n'ont pas fourni de mise à jour ou bien ne protègent pas encore de toutes les attaques connues. Nous projetons d'actualiser régulièrement cet aperçu. Nous vous recommandons urgemment de suivre les conseils publiés par Microsoft jusqu'à ce qu'une mise à jour de sécurité complète soit mise à disposition. Dans le blog suivant en anglais, Microsoft explique comment vous pouvez rapidement vous protéger sans attendre la mise à jour officielle :

blogs.technet.com/b/srd/archive/2013/11/05/cve-2013-3906-a-graphics-vulnerability-exploited-through-word-documents.aspx

Conseils pour améliorer la sécurité

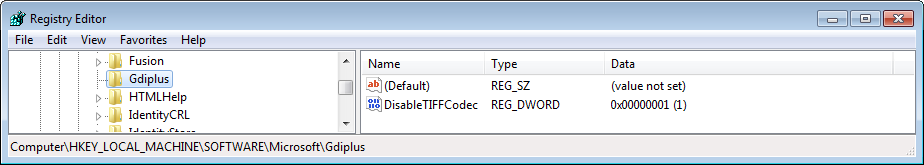

Le conseil le plus simple de Microsoft pour sécuriser le système d'exploitation est une modification rapide de la base de registre afin de limiter l'affichage de fichiers TIFF :

1. Entrez « regedit » dans « Démarrer, exécuter » pour lancer l'éditeur de registre.

2. Ouvrez le chemin d'accès

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Gdiplus\DisableTIFFCodec = 0.

3. Éditez l'entrée en double-cliquant dessus et remplacez la valeur « 0 » par « 1 ».

Voici comment paramétrer Office Word à des fins de sécurité

Cliquez sur « Fichier, Options, Centre de gestion de la confidentialité », puis à droite sur le bouton « Paramètres du Centre de gestion de la confidentialité » et enfin sur « Paramètres ActiveX ». Vous devez au moins sélectionner l'option « M'avertir avant d'activer tous les contrôles dotés de restrictions minimales ». Pour une sécurité maximale, choisissez toutefois « Désactiver tous les contrôles sans notification ».

L'autre option « Mode sans échec (limite l'accès au contrôle de votre ordinateur) » devrait toujours être cochée.

Pour obtenir plus d'informations et d'autres possibilités de protection, consultez les liens suivants :

www.alienvault.com/open-threat-exchange/blog/microsoft-office-zeroday-used-to-attack-pakistani-targets

www.cve.mitre.org/cgi-bin/cvename.cgi