Schwerwiegende Schwachstelle in Windows und Office

Microsoft warnt vor einer neuen schwerwiegenden Schwachstelle in Windows Vista, Server 2008 und Office 2003 bis 2010. Unter dem Code „CVE-2013-3906“ wird die Schwachstelle definiert und erklärt.

Die Schwachstelle hat zur Folge, dass mit Schadcode verseuchte Bilder in das System eindringen könnten. Microsoft definiert dieses Problem in der CVE-Datenbank (CVE steht für Common Vulnerabilities and Exposures, übersetzt in etwa als „Bekannte Schwachstellen und ihre Angreifbarkeit“).

AV-TEST hat in diesem Zusammenhang bisher acht verschiedene bösartige DOCX-Dateien identifiziert und analysiert. Die folgenden Hersteller / Antiviren-Produkte wurden bereits über eine (statische) Signatur aktualisiert, um vor diesen gefährlichen Dateien zu schützen:

Die Schwachstelle hat zur Folge, dass mit Schadcode verseuchte Bilder in das System eindringen könnten. Microsoft definiert dieses Problem in der CVE-Datenbank (CVE steht für Common Vulnerabilities and Exposures, übersetzt in etwa als „Bekannte Schwachstellen und ihre Angreifbarkeit“).

AV-TEST hat in diesem Zusammenhang bisher acht verschiedene bösartige DOCX-Dateien identifiziert und analysiert. Die folgenden Hersteller / Antiviren-Produkte wurden bereits über eine (statische) Signatur aktualisiert, um vor diesen gefährlichen Dateien zu schützen:

Stand 11.11.2013, 09:30 UTC

| Hersteller | Signatur |

|---|---|

| Ahnlab | Exploit/Cve-2013-3906 |

| Avast | TIFF:CVE-2013-3906 [Expl] |

| AVG | Exploit_c.YWS, Exploit_c.YWT |

| Avira | EXP/CVE-2013-3906, EXP/CVE-2013-3906.A |

| Bitdefender | Exploit.CVE-2013-3906.Gen |

| Commtouch / F-Prot | CVE133906 |

| Dr.Web | Exploit.CVE2013-3906.1, Exploit.CVE2013-3906.2 |

| ESET Nod32 | Win32/Exploit.CVE-2013-3906.A trojan |

| Fortinet | W32/DocDrop.AP!tr, W32/MSOffice_CVE_2013_3906.A!exploit |

| F-Secure | Exploit.CVE-2013-3906.Gen |

| G Data | Exploit.CVE-2013-3906.Gen |

| Kaspersky | Exploit.MSOffice.CVE-2013-3906.a, Exploit.OLE2.CVE-2012-1856.b |

| McAfee | Exploit-CVE2013-3906 (trojan), Exploit-FMC!DE64624613FD (trojan) |

| Microsoft | Exploit:Win32/CVE-2013-3906 |

| Norman | Shellcode.B, Shellcode.D |

| Norton / Symantec | Trojan.Hantiff, Trojan.Mdropper |

| Sophos | Troj/DocDrop-AP |

| ThreatTrack | Exploit.TIFF.CVE-2013-3906 (v) |

Hinweis: Produkte bzw. Hersteller, die nicht aufgeführt sind, wurden entweder noch nicht getestet, haben noch kein Update zur Verfügung gestellt oder schützen noch nicht vor allen bekannten Angriffen. Wir planen, die Übersicht von Zeit zu Zeit zu aktualisieren. Unsere dringende Empfehlung ist, den von Microsoft herausgegebenen Empfehlungen zu folgen, bis ein vollständiges Sicherheitsupdate zur Verfügung steht. Microsoft erklärt im folgenden Blog in englischer Sprache, wie Sie sich ohne offizielles Update schnell schützen können:

Tipps für mehr Sicherheit

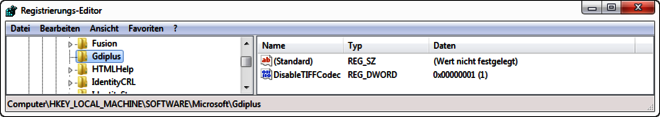

Der einfachste Tipp von Microsoft zur Absicherung des Betriebssystems ist ein schneller Eingriff in die Registry, um die Anzeige von TIFF-Dateien zu beschränken:

1. Mit „Start, Ausführen“ und der Eingabe von „regedit“ starten Sie den Registry-Editor.

2. Öffnen Sie den Zweig

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Gdiplus\DisableTIFFCodec = 0

3. Editieren Sie den Eintrag mit einem Doppelklick und setzen Sie den Wert von „0“ auf „1“

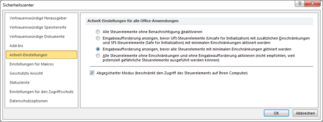

Office Word sollte zur Sicherheit so eingestellt sein

Klicken Sie auf „Datei, Optionen, Sicherheitscenter“, danach rechts auf die Schaltfläche „Einstellungen für das Sicherheitscenter“ und dann „Active-X-Einstellungen“. Hier sollte zumindest die Option „Eingabeaufforderung anzeigen, bevor alle Steuerelemente mit minimalen Einschränkungen aktiviert werden“ ausgewählt sein. Ganz sicher sind Sie nur mit „Alle Steuerelemente ohne Benachrichtigung deaktivieren“.

Der weitere Punkt „Abgesicherter Modus (beschränkt den Zugriff des Steuerelements auf Ihren Computer)“ sollte immer mit einem Häkchen versehen sein.

Weitere Informationen und Möglichkeiten, sich zu schützen, sind hier zu finden:

www.heise.de/newsticker/meldung/Angriffe-auf-Zero-Day-Luecke-in-Windows-und-Office-2040667.html

www.chip.de/news/Zero-Day-Luecke-in-Windows-Office-Jetzt-absichern_65272989.html