Test : les bracelets connectés dévoilent des données

Les bracelets connectés sauvegardent et transfèrent les données de l'utilisateur directement sur le smartphone et puis, dans la plupart des cas, sans détour dans le cloud. Sont-ils sûrs ? Ces données peuvent-elles éventuellement être vues, manipulées ou utilisées par tous ? AV-TEST a examiné 9 bracelets connectés et recommande expressément à certains fabricants de repenser leur concept de sécurité.

Les nouveaux bracelets connectés ont non seulement l'air branché mais ils suivent aussi la tendance du moment : il faut faire plus de sport au quotidien et pour cela, toutes les performances sont collectées et analysées par une application. Cela permet à l'utilisateur de voir aussitôt le résultat de ses efforts. Ses données sont-elles toutefois sécurisées en passant du bracelet au smartphone ? Ou bien quelqu'un peut-il s'infiltrer, copier les données ou même les manipuler ? Cette question a été examinée par le laboratoire d'AV-TEST qui a évalué, observé et testé la sécurité de 9 bracelets connectés également appelés capteurs d'activité ainsi que celle de leur application Android respective durant leur fonctionnement. Le test ne consistait pas à forcer des verrouillages ou à utiliser d'autres pieds-de-biche numériques. Les experts ont seulement observé et analysé la communication puis ils ont vérifié la sécurité de l'application ainsi que le type de gestion des données. Le concept de sécurité actuel de certains produits leur a valu une opinion d'experts univoque : leur utilisation est à déconseiller.

Qui peut bien s'intéresser à mes données ?

Même si les données d'activité sont pour le moment gérées sans données personnelles telles que le nom et l'adresse, elles représentent un butin rentable pour certaines personnes. Si vous pouvez faire preuve d'une bonne condition physique par le biais du capteur d'activité aux États-Unis, alors vous profitez de tarifs moins chers auprès des assurances-maladie privées. Pourquoi alors ne pas utiliser les données de son voisin du même âge, lequel est en bien meilleure forme ? Quand on connaît les prix américains d'une assurance-maladie, on devine le potentiel criminel que ces données représentent. Si les capteurs d'activité peuvent être manipulés, il ne va pas falloir attendre longtemps pour que des jeunes s'amusent à augmenter la tension artérielle et le pouls des yuppies faisant leur footing afin de laisser libre cours à l'hypocondriaque se cachant en eux. Le test actuel démontre qu'il existe suffisamment de points d'attaque potentiels.

9 bracelets connectés sur le banc d’essai

Tous les produits ont été achetés en magasin par le laboratoire. C'est pourquoi le test ne s'intéresse qu'aux bracelets disponibles en Allemagne durant la période de test. Ainsi, le bracelet de Microsoft n'est par exemple pas inclus dans le test. De plus, le produit ne devait pas être associé à un smartphone spécifique comme c'est par exemple le cas du capteur de Samsung. Tous les produits fonctionnent sur n'importe quel smartphone par le biais d'une application de connexion. Voici les bracelets qui ont été soumis ensemble au même test au sein du laboratoire :

- Acer Liquid Leap

- FitBit Charge

- Garmin Vivosmart

- Huawei TalkBand B1

- Jawbone Up24

- LG Lifeband Touch FB84

- Polar Loop

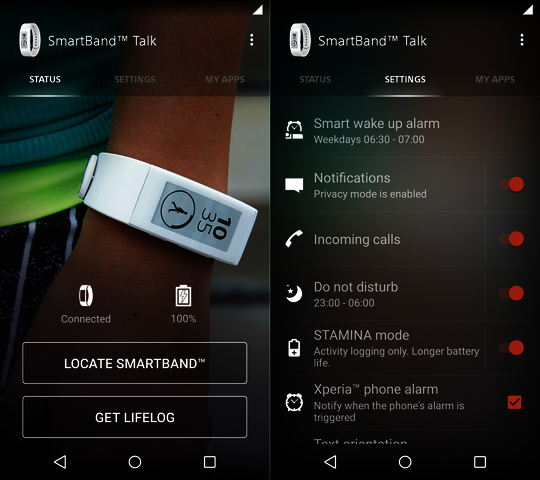

- Sony Smartband Talk SWR30

- Withings Pulse Ox

Pour la suite du test, le bracelet Acer Liquid Leap a particulièrement été passé au crible puisqu'Acer a racheté et renommé ce produit. Les entreprises Striiv (Touch), Tofasco (3 Plus Swipe) et Walgreens (Activity Tracker) proposent également un produit de construction identique. Il n'est cependant pas clair si les autres fournisseurs ont modifié l'application et le firmware des bracelets. Durant la première étape du test, les testeurs ont installé les différentes applications d'analyse des données d’activité sur les smartphones d'essai. Pour le test, tous les bracelets connectés ont ensuite été connectés au smartphone Android par Bluetooth comme cela est précisé dans leur description respective. Il a pour cela parfois fallu entrer un code PIN.

L'appairage Bluetooth fonctionne assez bien

Les bracelets connectés fonctionnent tous avec une connexion Bluetooth. Les problèmes connus sont les suivants : Les appareils restent-ils visibles après la connexion ? Que faut-il pour appairer les appareils ? La connexion Bluetooth ne s'établit-elle que pour transférer les données et se déconnecte-t-elle après ?

La connexion Bluetooth ne peut être désactivée manuellement que pour les produits Garmin Vivosmart et LG Lifeband Touch Bluetooth. Les capteurs d'activité de Sony, Polar et Withings ne sont plus visibles pour les autres appareils Bluetooth après l'appairage. Le bracelet Huawei désactive le Bluetooth lorsqu'il n'est plus connecté au smartphone appairé pendant un certain temps. Le bracelet Jawbone reste certes aussi invisible pour les autres appareils mais s'il perd la connexion, alors il reste en partie visible pendant plusieurs heures.

Le Bluetooth reste activé pour tous les autres bracelets, ils sont donc visibles pour les autres appareils Bluetooth et donc pour d'éventuels attaquants. Pour connecter le bracelet et le smartphone, il suffit pour certains produits de confirmer un message affiché en cliquant sur « OK ». Le Sony Smartband Talk SWR30 se connecte automatique via NFC, mais uniquement à des appareils connus, dignes de confiance. D'autres affichent un code PIN qui doit être entré. Dans le cas d'un produit, les testeurs ont constaté que le code PIN exigé était quasiment fourni aux hackers expérimentés et aux esprits ingénieux. Cela a naturellement des répercussions fatales. Le fabricant en a certes été informé mais son nom ne sera pas précisé ici.

Bluetooth émet-il des données en clair ?

Pour l'étape suivante du test, les appareils connectés au Bluetooth ont été observés pour vérifier s'ils ne communiquent qu'avec des applications authentifiées ou s'ils proposent leurs informations à toutes les applications. S'il était possible de lire les données, alors les testeurs ont analysé quelles données étaient communiquées.

Le bracelet connecté FitBit Charge a fort étonné les testeurs : ce capteur d'activité souhaite la bienvenue à chaque smartphone connecté à Bluetooth. Il ne demande ni code PIN ni autre identification, il se connecte tout simplement et transfère volontairement toutes ses données. De plus, celles-ci ne sont pas cryptées ou protégées d'une autre manière. L'application FitBit et actuellement préinstallée sur tous les appareils HTC One M8 et M9. D'après des informations non confirmées, le modèle One M8 à lui seul a été vendu entre 500 000 et 1 million de fois dans le monde entier. Les produits de Jawbone et de Huawei autorisent le partage des données collectées. Chaque appareil apparié avec l'application correspondante reçoit aussi automatiquement les données d'activité actuelles. Le bracelet Withings Pulse Ox s'est montré quelque peu maladroit : il livre les données sauvegardées à l'appareil actuellement apparié. Si l'on choisit un appareil apparié au préalable comme destinataire, alors le capteur se réinitialise et supprime toutes les données enregistrées.

Dans quelle mesure les applications des capteurs d'activité sont-elles sûres ?

Si la connexion entre le bracelet et le smartphone ne peut pas être attaquée, alors le prochain point faible concernant les données d'activité peut être l'application du smartphone elle-même. Ainsi, une application se présentant comme une application de jeu pourrait demander les données du capteur connecté. Si le capteur demande une authentification, alors la demande reste sans réponse.

Le point faible suivant est l'application elle-même. Les attaquants regardent en premier le code du programme. Si l'application a correctement été programmée, alors le code est « masqué ». Cela permet d'abord de rendre la rétro-conception de l'application plus difficile. Les informations de journal ou de débogage (log et debug) ne doivent pas non plus être transmises par une application finie. Ces informations permettent en effet facilement de déduire le fonctionnement de l'application.

Des informations de journal (log) révélatrices mises à disposition

Les testeurs ont vérifié en laboratoire tous les points susmentionnés. Seules 5 des 9 applications de fitness « masquent » effectivement leur code. Parmi les 4 restantes, 3 applications (Acer, Garmin et LG) rangent tout de même leurs protocoles de communication dans différentes bibliothèques. Cela peut être également un moyen efficace pour protéger le code contre une analyse de la part d'un attaquant. Seules les applications de Polar et de Sony font appel aux deux techniques de protection.

Les applications de Polar et de LG dévoilent pourtant encore des informations de journal. Cela permet éventuellement aux attaquants de démonter facilement l'application grâce aux nombreuses remarques puis de l'attaquer. Les informations de journal révèlent même un code « masqué » puisqu'elles servent alors de panneaux indicateurs.

Une application « maison » commande le capteur d'activité

Lors d'un petit test, le laboratoire a simplement inséré de composants de l'application pour le bracelet Acer dans sa propre application puis a pris contact avec le bracelet connecté Acer. Ce dernier a fourni sans problème toutes les données comme s'il était connecté à l'application originale. Les experts ont même pu manipuler en partie les données et les renvoyer. L'activité sportive quotidienne a ainsi pu être atteinte en quelques secondes sans verser une seule goutte de sueur.

Les testeurs ont aussi pu influencer les autres fonctions du bracelet. Ils ont ainsi pu modifier des alarmes ou même supprimer l'utilisateur du bracelet. Ce faisant, le bracelet Acer s'est alors complètement réinitialisé et a supprimé toutes les données enregistrées. Acer a uniquement acheté ce bracelet connecté et lui a attribué son nom de marque. Striiv, Tofasco et Walgreens vendent un bracelet présentant une construction identique. Si ces fournisseurs n'utilisent pas d'application modifiée ou un autre firmware, alors ces bracelets présentent les mêmes risques de sécurité que l'Acer Liquid Leap.

Les smartphones rootés sont doublement menacés

Certains utilisateurs suppriment la protection root de leur smartphone pour accéder au niveau le plus élevé du système d'exploitation d'Android, lequel est normalement protégé. Les utilisateurs ont ainsi plus de contrôle sur leur Android mais paient pour cela un lourd tribut en matière de sécurité. De nombreuses applications enregistrent leurs données sensibles dans une mémoire protégée à laquelle les autres applications n'ont pas accès. Le rootage du smartphone supprime cette protection. De nombreuses applications de fitness sauvegardent leurs données sensibles en clair dans la mémoire protégée. Pour le test, un appareil a été rooté puis ses données ont été analysées : certaines applications y avaient sauvegardé des clés de transaction, des identifiants de connexion ou même des mots de passe. Une application malveillante peut alors lire et utiliser les données.

Connexion sûre avec le cloud

Pour le transfert des données sur Internet, les applications des capteurs d'activité respectent les standards de sécurité actuels. Les applications utilisent ainsi le protocole HTTPS ou d'autres canaux sûrs et envoient les données de manière cryptée. Lors de ce test, le laboratoire n'a pas vérifié la sécurité des portails ou des destinataires dans le cloud.

Bilan : de nombreux bracelets font preuve de sécurité

Malgré quelques points pouvant bénéficier d'améliorations, les produits Sony Smartband Talk SWR30 et Polar Loop ont présenté les meilleurs concepts de sécurité. Les autres capteurs d'activité ne les égalent pas en termes de sécurité et les devancent donc dans l'évaluation des risques. Le produit présentant la plus grande probabilité de subir une attaque réussie est le bracelet Acer Liquid Leap.

Vous pouvez consulter tous les différents résultats techniques de l'étude d'AV-TEST dans le PDF suivant : Security Evaluation of nine Fitness Trackers.

Les bracelets connectés : amusants et risqués à la fois

Maik Morgenstern, Directeur technique d'AV-TEST GmbH

En soi, cela est plutôt positif si un petit bracelet connecté motive les habitants du monde entier à vivre de manière plus saine et plus sportive. D'importantes campagnes publicitaires soutiennent cette tendance et encouragent à acheter cette innovation. Ici aussi, on retrouve les mêmes erreurs que dans d'autres secteurs de « l'Internet des objets ». La sécurité devient secondaire. Des approches bien connues telles que l'authentification et le cryptage ne sont pas ou sont mal utilisées.

Étant donné que les capteurs d'activité vont tôt ou tard jouer un grand rôle pour les caisses et les entreprises d'assurance-maladie, les fournisseurs doivent repenser et améliorer leurs concepts de sécurité. L'évaluation des risques effectuée par le laboratoire montre qu'aucun produit n'atteint le niveau de sécurité maximal. Ces résultats parfois délicats ont été transmis tels quels par AV-TEST aux fabricants. Dans quelque temps, les collaborateurs du laboratoire seront sans doute obligés de refaire plus de sport puisqu’il sera alors temps de faire la seconde série de tests. Nous saurons alors si les fabricants ont réagi et dans quelle mesure.