Ensayo: Las pulseras de fitness revelan datos

Las pulseras de fitness guardan y transfieren los datos de quien las lleva directamente a su móvil y después a la nube, en la mayoría de los casos sin rodeos. ¿Es esto seguro? ¿Es posible que cualquiera vea, manipule o incluso utilice los datos? AV-TEST ha analizado 9 pulseras de fitness y recomienda encarecidamente a algunos fabricantes que hagan modificaciones en su concepto de seguridad.

Las nuevas pulseras de fitness no solo quedan bien, sino que están de moda, hay que hacer más ejercicio, y todos los resultados son registrados y evaluados en una aplicación. De este modo, el usuario puede ver de inmediato lo mucho que ha merecido el esfuerzo. La cuestión es, ¿es seguro el camino de la pulsera al móvil? ¿O es posible quizás que alguien tenga acceso a los datos, los copie o incluso manipule? Para dar respuesta a esta pregunta, en el laboratorio de AV-TEST se ha analizado, observado y comprobado la seguridad de 9 pulseras de fitness, también llamadas trackers, durante su funcionamiento en vivo, inclusive la aplicación Android correspondiente. En la prueba no se derribaron bloqueos ni se utilizó ningún tipo de herramienta digital para forzar el acceso. Solo se espió y se evaluó la comunicación y se comprobó la seguridad de la aplicación y el tipo de administración de datos. El concepto de seguridad de algunos de los productos se granjeó una clara opinión por parte de los expertos: se desaconseja su uso.

¿Quién va a querer mis datos?

Si bien los datos de fitness de momento se administran sin datos personales, como el nombre y la dirección, para algunos son un botín lucrativo. En EE. UU., por ejemplo, quien demuestra mediante un tracker que se mantiene en forma, recibe una tarifa más económica de su seguro privado. ¿Así que por qué no utilizar los datos del vecino de la misma edad pero en mucha mejor forma? Quienes conozcan los precios de los seguros médicos estadounidenses sabrán que esto alberga potencial para la criminalidad. Y si los trackers son manipulables, seguro que no tardará en haber algún jovenzuelo que se divierta elevando los datos de la presión arterial y el pulso de algún yuppie mientras este corre por el parque y así despertar al hipocondríaco que lleva dentro. El ensayo actual demuestra que puntos vulnerables hay suficientes.

9 pulseras de fitness puestas a prueba

Todos los productos fueron comprados por el laboratorio en el mercado libre, por eso se sometieron a la prueba únicamente pulseras adquiribles en Alemania en el momento de la misma. Así, por ejemplo, la pulsera de Microsoft no se incluye en la prueba. Aparte de esto, el producto no debía estar vinculado a un móvil específico, como sería, por ejemplo, el caso del Samsung Tracker. Todos los productos trabajan con ayuda de una aplicación de conexión instalada en cualquier móvil Android. En el laboratorio se reunieron las siguientes pulseras para realizar la prueba conjunta:

- Acer Liquid Leap

- FitBit Charge

- Garmin Vivosmart

- Huawei TalkBand B1

- Jawbone Up24

- LG Lifeband Touch FB84

- Polar Loop

- Sony Smartband Talk SWR30

- Withings Pulse Ox

En el transcurso de la prueba se prestó especial atención a Acer Liquid Leap, ya que Acer simplemente ha comprado el producto y le ha cambiado el nombre de marca. Las empresas Striiv (Touch), Tofasco (3 Plus Swipe) y Walgreens (Activity Tracker) ofrecen un producto de la misma construcción. No obstante, no está claro si los otros proveedores han modificado la aplicación y el firmware de las pulseras. En el primer paso de la prueba se instaló en los móviles la correspondiente aplicación para la evaluación de los datos de fitness. Después se emparejaron todas las pulseras incluidas en la prueba con un móvil Android mediante comunicación Bluetooth y siguiendo las correspondientes instrucciones. Para ello hubo que introducir PINs en algunos.

El emparejamiento por Bluetooh funciona de manera bastante segura

Todas las pulseras de fitness funcionan mediante una conexión Bluetooth. Esto plantea los consabidos problemas: ¿Siguen siendo visibles los dispositivos tras una conexión? ¿Qué hace falta para emparejar los dispositivos? ¿Se activa Bluetooth solo un momento para la transferencia de datos y luego se vuelve a desactivar?

La conexión Bluetooth solo se puede desactivar manualmente con los productos Garmin Vivosmart y LG Lifeband Touch. Los trackers de Sony, Polar y Withings dejan de ser visibles para otros dispositivos Bluetooth tras el emparejamiento. La pulsera de Huawei desactiva Bluetooth si pierde la conexión con el móvil emparejado durante un periodo largo de tiempo. La pulsera Jawbone deja de ser visible para otros dispositivos tras el emparejamiento, pero si pierde la conexión, sigue siendo visible en parte durante varias horas.

En el caso del resto de las pulseras, Bluetooth sigue activo y son, por tanto, visibles para otros dispositivos Bluetooth y para potenciales agresores. Con algunos productos basta confirmar con “OK“ la correspondiente indicación en pantalla para conectar la pulsera y el móvil. El Sony Smartband Talk SWR30 también se conecta automáticamente vía NFC, pero solo con dispositivos conocidos y de confianza. Otros solicitan la introducción de un PIN. En el caso de un dispositivo, los ensayadores comprobaron que el PIN solicitado prácticamente venía dado para mentes despiertas y hackers experimentados. Evidentemente, las consecuencias podrían ser fatales. El fabricante ha sido informado al respecto, pero no vamos a indicar aquí su nombre.

¿Proporciona Bluetooth datos legibles?

En el siguiente paso de la prueba se espiaron los dispositivos conectados por Bluetooth para comprobar si estos se comunican solo con aplicaciones autentificadas o si ofrecen su información a cualquier aplicación. Cuando era posible leer los datos, se analizó qué es lo que se transmitía.

La pulsera de fitness FitBit Charge dejó pasmados a los ensayadores: cualquier móvil con Bluetooth era invitado por el fitness tracker. No solicita ningún PIN u otra autentificación, simplemente se conecta y transfiere de forma voluntaria todos los datos. Además, estos no están codificados ni protegidos de algún otro modo. La aplicación FitBit viene preinstalada actualmente en todos los dispositivos HTC de la serie One M8 y M9. Según fuentes no confirmadas, solo del One M8 se han vendido ya entre 500.000 y 1 millón de unidades. Los productos de Jawbone y Huawei permiten compartir los datos registrados. Cualquier dispositivo emparejado que tenga la aplicación correspondiente recibe automáticamente los datos de fitness actuales. Un tanto desacertada resulta la pulsera Withings Pulse Ox. Esta proporciona los datos guardados al dispositivo emparejado en ese momento. Si se selecciona como receptor un dispositivo emparejado anteriormente, el tracker vuelve a reiniciarse y borra todos los datos existentes.

¿Hasta qué punto son seguras las aplicaciones de los fitness trackers?

Si la conexión entre la pulsera y el móvil no es vulnerable, entonces el siguiente punto débil podría ser la aplicación del móvil para los datos de fitness. Esto permitiría que una supuesta aplicación de juegos solicite los datos, por ejemplo, de los trackers conectados. Si el tracker utiliza una autenticación, entonces la solicitud no es atendida.

El siguiente punto débil puede ser la aplicación en sí. Los agresores miran en primer lugar el código de programación. Si la aplicación está bien programada, el código está encubierto con herramientas estándar. Esto es lo único que puede dificultar con eficiencia una ingeniería inversa. Una aplicación terminada tampoco debe poder suministrar la llamada información de “log” y “debug”, puesto que esta información permite averiguar con facilidad cómo opera la aplicación.

Reveladora información de log en el equipaje

Los ensayadores han comprobado todos los puntos mencionados en el laboratorio. Solo 5 de las 8 aplicaciones encubren de forma efectiva su código. De las 4 restante, 3 de ellas (Acer, Garmin y LG) por lo menos almacenan sus protocolos de comunicación en varias bibliotecas de programas distintas. Esta también puede ser una manera efectiva de proteger el análisis de código frente a agresores. Únicamente las aplicaciones de Polar y Sony ofrecen ambas técnicas de protección.

Las aplicaciones de Polar y LG entregan aun así información de log. Esto le pone fácil a los agresores diseccionar la aplicación gracias a todas las pistas obtenidas y atacarla. La información de log hace que se vuelva visible incluso el código encubierto, ya que actúa como indicador del camino.

Una aplicación de fabricación propia controla el tracker

El laboratorio hizo un pequeño ensayo introduciendo simplemente partes de la aplicación para la pulsera Acer en una aplicación propia y estableciendo contacto después con la pulsera de Acer. Esta entregó sin más todos los datos como si se tratara de la aplicación original. Los expertos pudieron incluso manipular parcialmente los datos y enviarlos de vuelta. De este modo se había realizado el deporte diario en pocos segundos sin sudar ni una gota.

Los ensayadores pudieron, además, influir en las demás funciones de la pulsera. Les fue posible, por ejemplo, cambiar las alarmas o incluso borrar al usuario de la pulsera, para lo cual la pulsera de Acer se reinicializó por completo y borró todos los datos existentes. Acer únicamente compra esta pulsera de fitness y le imprime su nombre de marca. Pulseras del mismo tipo las venden también Striiv, Tofasco y Walgreens. Si los proveedores no utilizan ninguna aplicación modificada u otro firmware, corren el mismo peligro que la Acer Liquid Leap.

Los móviles rooteados corren el doble de riesgo

Algunos usuarios anulan la protección root de sus móviles y consiguen así el acceso al nivel más alto del sistema operativo protegido por Android. Estos usuarios consiguen así un mayor control sobre su Android, pero para ello pagan un precio muy alto en cuanto a la seguridad. Muchas aplicaciones escriben sus datos sensibles en una memoria protegida a la que otras aplicaciones no tienen acceso, pero al rootear el móvil se elimina esta protección. Así, muchas aplicaciones de fitness escriben sus datos sensibles de forma legible en la memoria segura. En la prueba se rooteó un dispositivo y se analizaron los datos que contenía. Algunas aplicaciones tenían almacenados en él claves de transacciones, identificaciones de acceso o incluso contraseñas. Una aplicación con intenciones criminales podría, por tanto, leer y utilizar los datos.

Conexión segura en la nube

A la hora de transferir los datos a Internet, las aplicaciones de las pulseras de fitness aplican estándares de seguridad a la orden del día. Algunas aplicaciones utilizan, por ejemplo, el protocolo HTTPS para la conexión o utilizan canales seguros y codifican los datos. El laboratorio no ha comprobado en esta prueba si los portales o puntos de recepción en la nube son seguros.

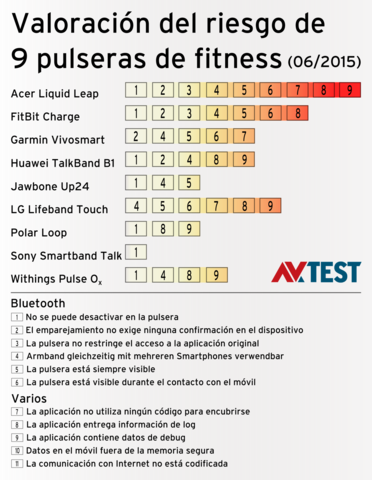

Resumiendo: Muchas pulseras lo hacen razonablemente bien

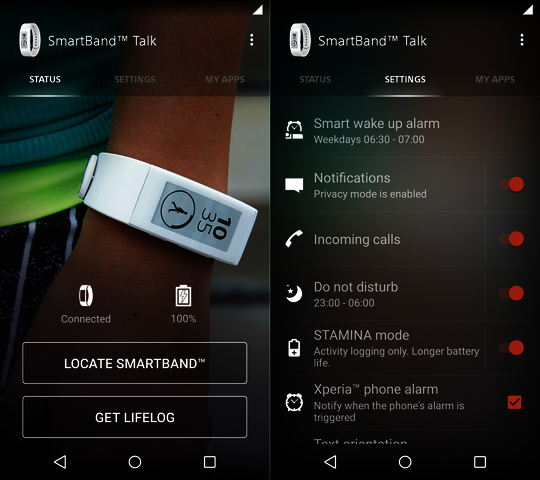

A pesar de las pequeñas posibilidades de mejora, los productos Sony Smartband Talk SWR30 y Polar Loop cuentan con los conceptos de seguridad más sólidos. El resto de pulseras de fitness puntúan por debajo en cuanto a la seguridad y, por ello, están por encima en la valoración del riesgo. El producto con mayor probabilidad de ser atacado con éxito es Acer Liquid Leap.

Puede leer el estudio (en inglés) de AV-TEST con todos los resultados técnicos detallados en formato PDF en: Security Evaluation of 9 Fitness Trackers.

Diversión y riesgo con las pulseras de fitness

Maik Morgenstern, CTO AV-TEST GmbH

Sin duda es algo positivo que una pequeña pulsera de fitness anime a gente de todo el mundo a vivir de forma más sana y a hacer más deporte. La tendencia está siendo apoyada por masivas campañas publicitarias que exhortan a la compra de la innovación. Pero con ellas se está cometiendo el mismo fallo que en otras áreas de Internet of Things: la seguridad es solo una nota al margen. No se hace uso de métodos consolidados como la autenticación o la codificación o el uso es incorrecto.

Dado que los fitness trackers van a desempeñar un papel importante en lo relativo a los seguros médicos y las aseguradoras, los proveedores tienen que revisar y mejorar sus conceptos de seguridad. La valoración del riesgo del laboratorio muestra que ningún producto alcanza el máximo nivel de seguridad. AV-TEST ha hecho llegar a los fabricantes, tal cual y sin retoques, los resultados, en parte comprometedores. Parece que dentro de un tiempo los empleados del laboratorio se volverán a ver obligados a hacer más deporte para llevar a cabo la segunda ronda de pruebas. Entonces se podrá comprobar si los fabricantes han reaccionado.

![9 pulseras de fitness [Translate to Español:]](/fileadmin/_processed_/a/7/csm_2015_06_fitness-aufmacher_c29dfad923.png)