Protection contre les menaces avancées face aux techniques actuelles de vol de données et de rançongiciels

Les suites de protection pour les PC Windows privés ou les postes de travail en entreprise doivent offrir une protection parfaite contre les techniques d’attaque les plus récentes. Le laboratoire d’AV-TEST a mis 25 produits de protection sous Windows 11 au banc d’essai afin de tester s’ils détectent et repoussent la nouvelle technique d’attaque « Inline Execute Assembly » des voleurs de données et des rançongiciels. Le test Advanced Threat Protection fournit des informations claires sur les produits qui protègent efficacement contre les toutes dernières menaces – et sur ceux qui ne le font pas.

Pas besoin d’être un expert en sécurité informatique pour savoir que les cybermenaces ont explosé ces dernières années. Les attaques sur les systèmes Windows, le vol ou le cryptage de données qui s’ensuit et la demande de rançon en échange font malheureusement partie du quotidien. Il est donc important que les produits de protection destinés aux particuliers ou aux entreprises soient toujours à la pointe de la technique, qu’ils détectent les attaques les plus perfides et puissent les stopper réellement. C’est précisément ce point qui est analysé dans le cadre du test Advanced Threat Protection avec 25 produits de protection sous Windows 11. Le laboratoire a réalisé l’étude en mars et avril 2023 et en publie maintenant les résultats détaillés.

25 suites de protection contre le vol de données et les rançongiciels.

Vol de données et rançongiciels sont les armes les plus utilisées dans les cyberattaques. Les premières étapes des deux techniques sont d’ailleurs similaires. Dès qu’il a pénétré un système, le voleur de données, ou data stealer, collecte des informations sur les fichiers importants et les transmet à l’attaquant. Le rançongiciel s’intéresse lui aussi aux fichiers importants, mais dans l’objectif de les crypter par la suite.

Dans la présente étude, les testeurs se sont concentrés sur une technique d’attaque particulière : l’ « Inline Execute Assembly ». En termes très simples, il s’agit d’un processus Windows normalement inoffensif détourné dans un environnement d’exécution .Net. Un processus est sélectionné, doté d’un code malveillant, puis démarré. De plus, l’interface d’analyse de logiciel anti-programmes malveillants (Antimalware Scan Interface, AMSI) est contournée. Il s’agit de l’interface fournie par Microsoft et utilisée par les suites antivirus. En outre, le suivi des événements (event tracing) intégré à Windows est paralysé afin que le déroulement du processus ne puisse plus être suivi. Si tout se passe bien, la voie est libre pour le programme malveillant. Une suite antivirus efficace peut toutefois bloquer la suite des opérations et empêcher que les données soient volées ou cryptées.

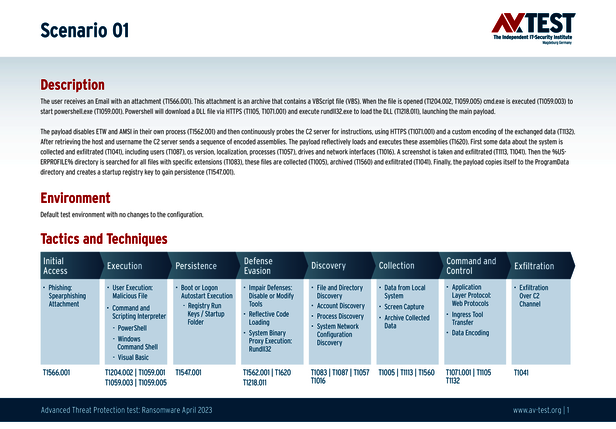

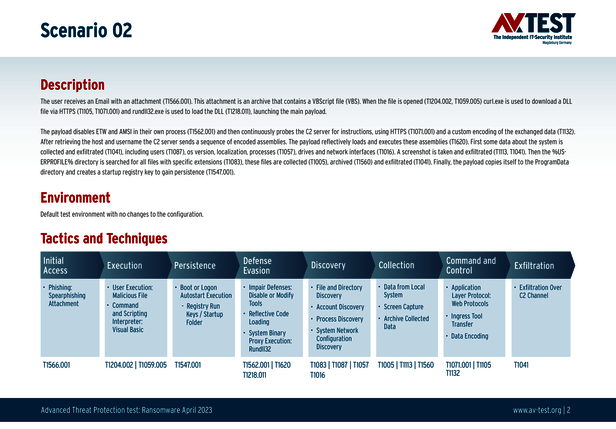

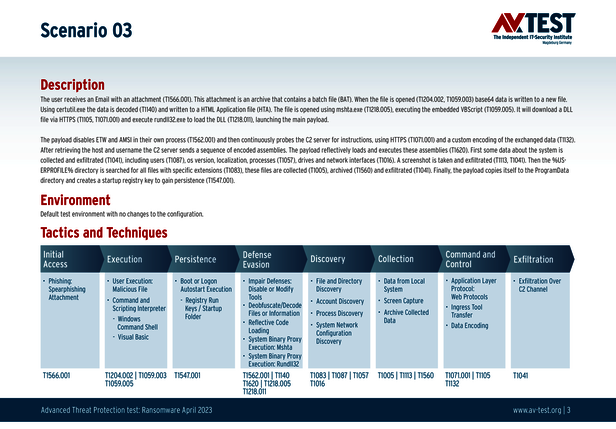

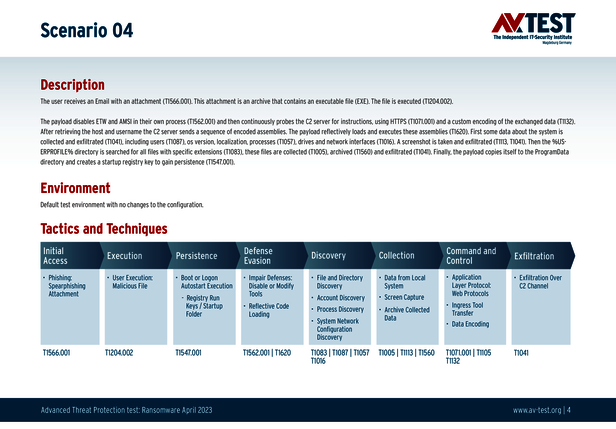

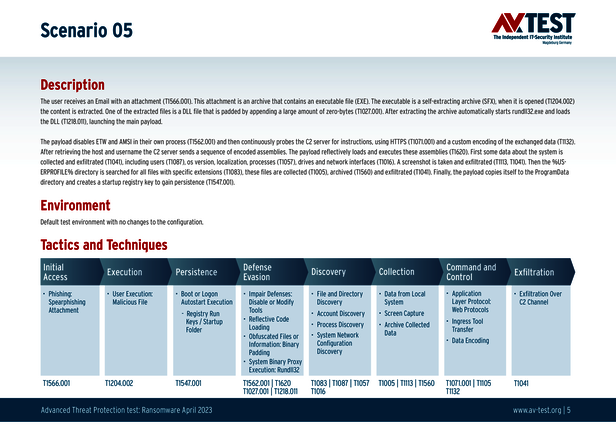

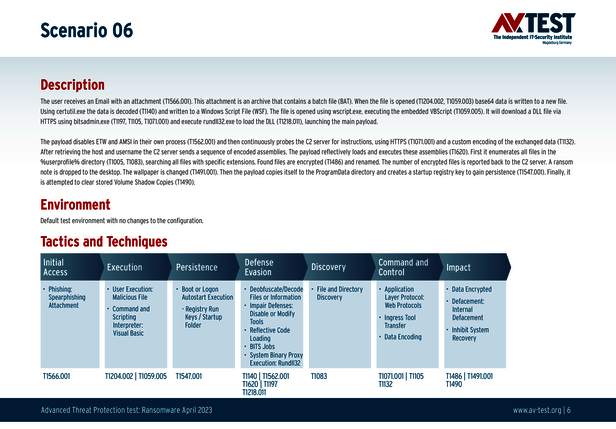

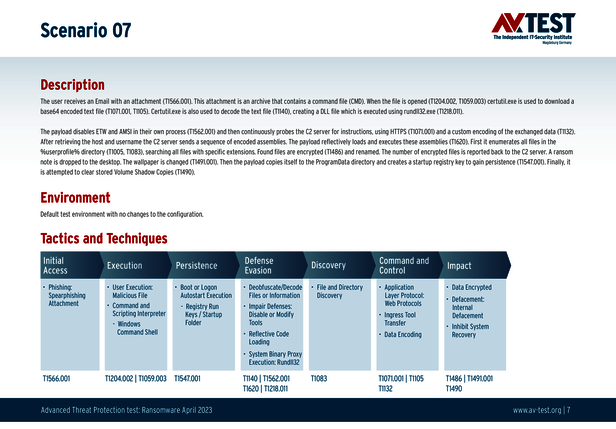

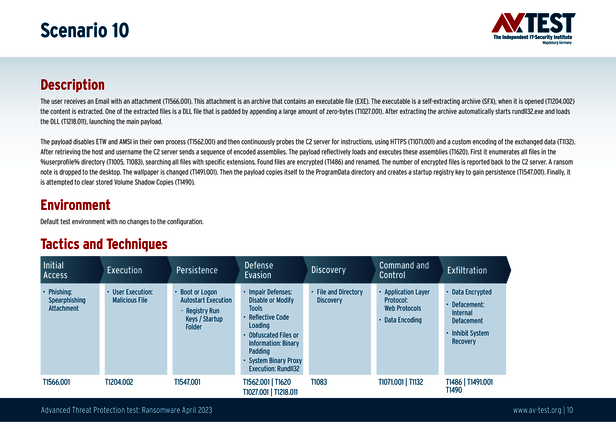

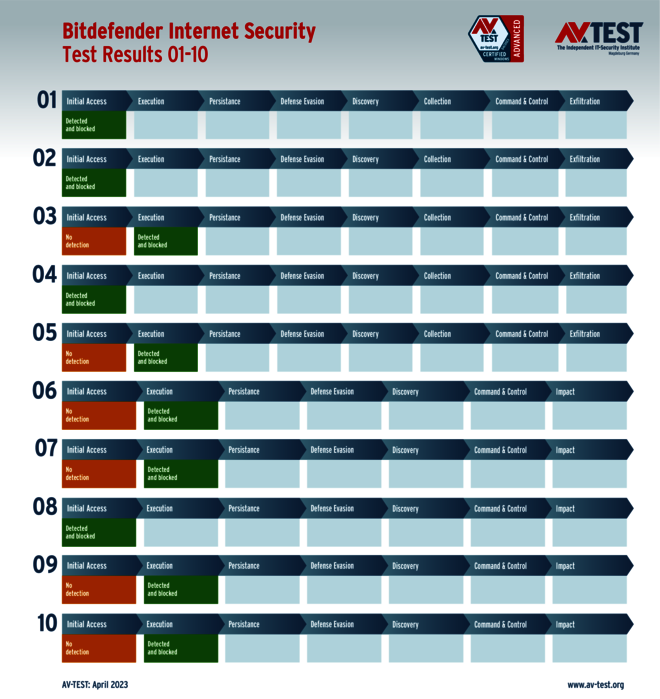

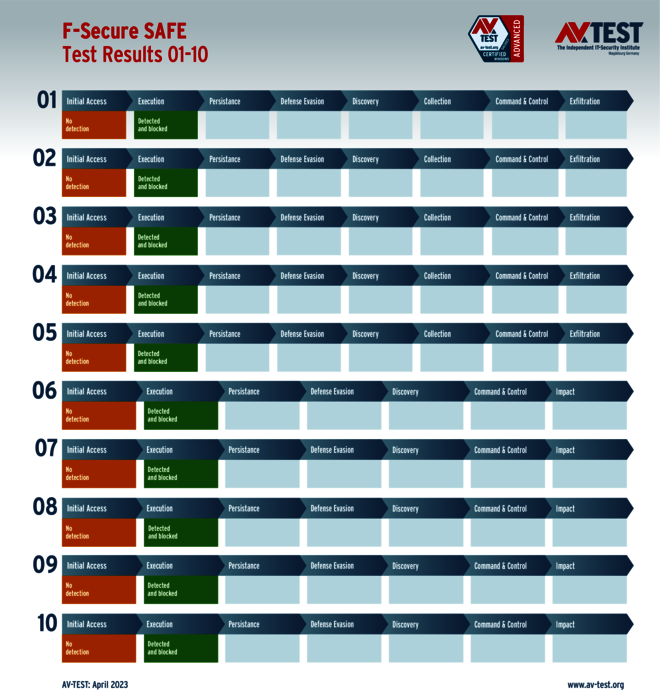

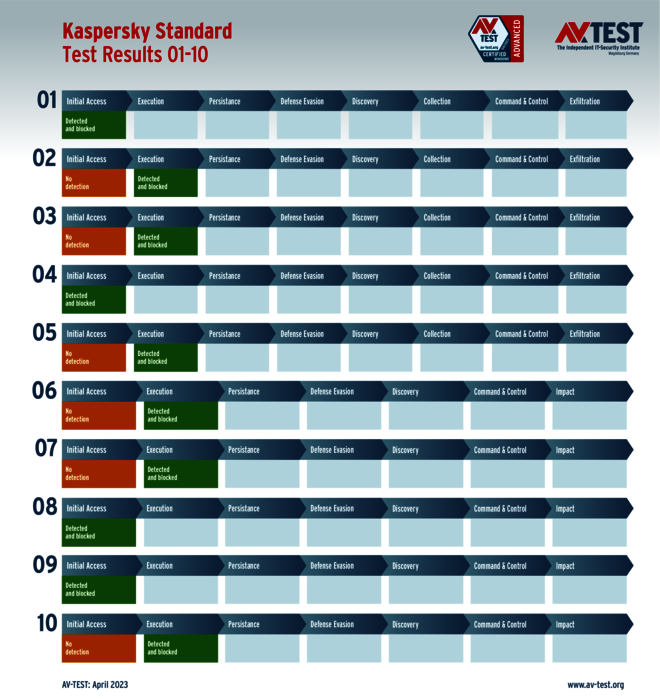

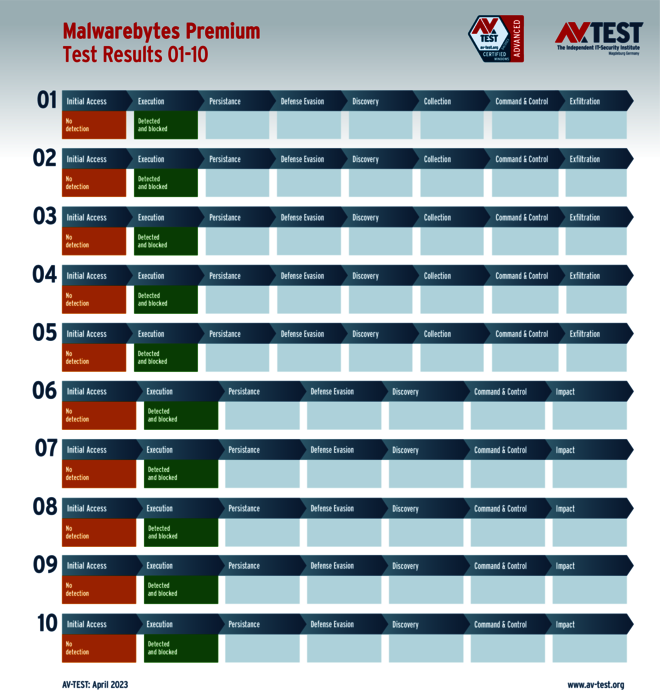

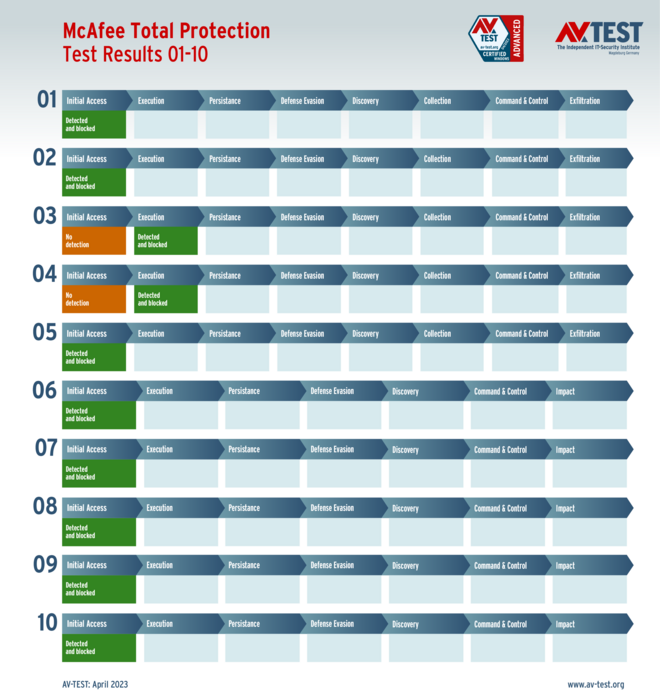

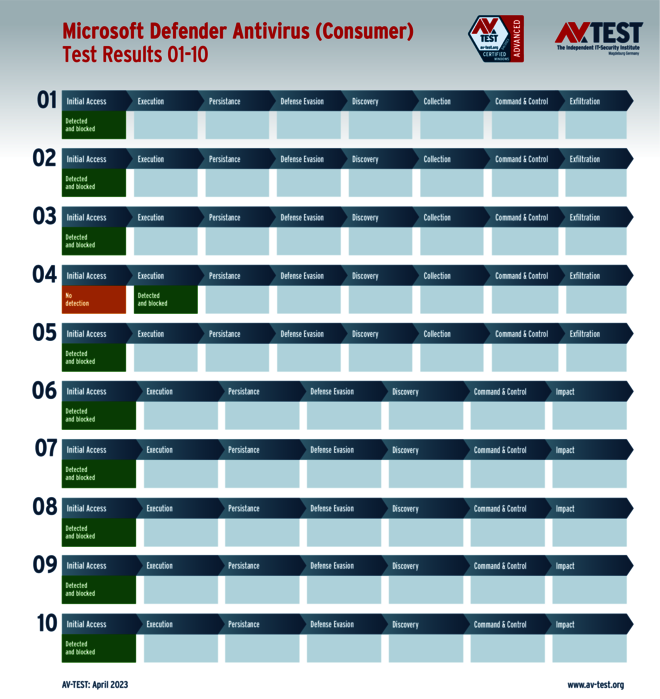

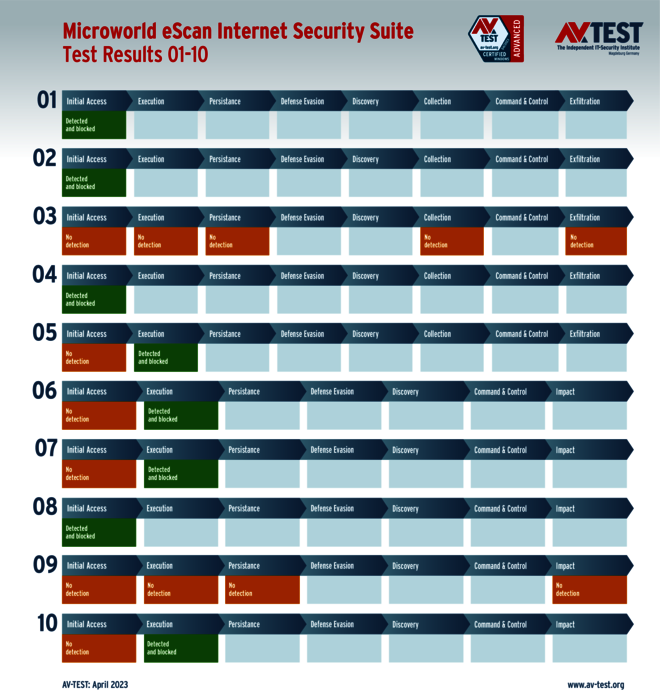

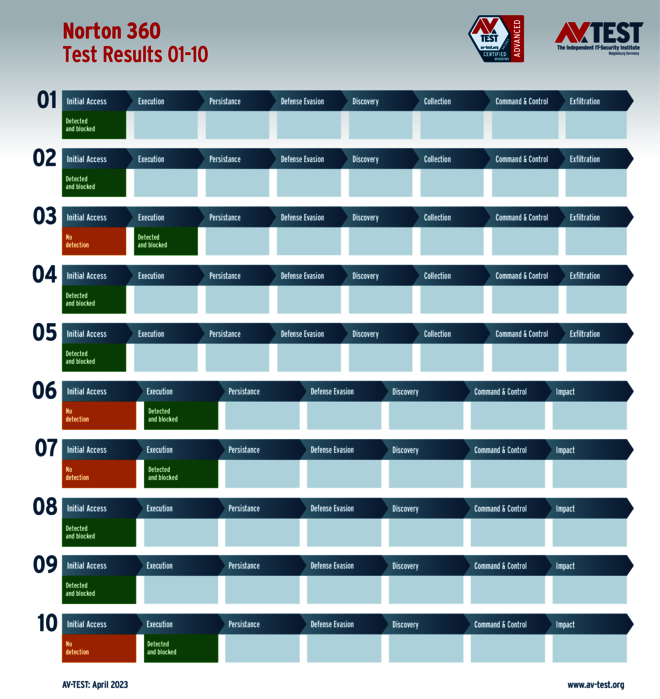

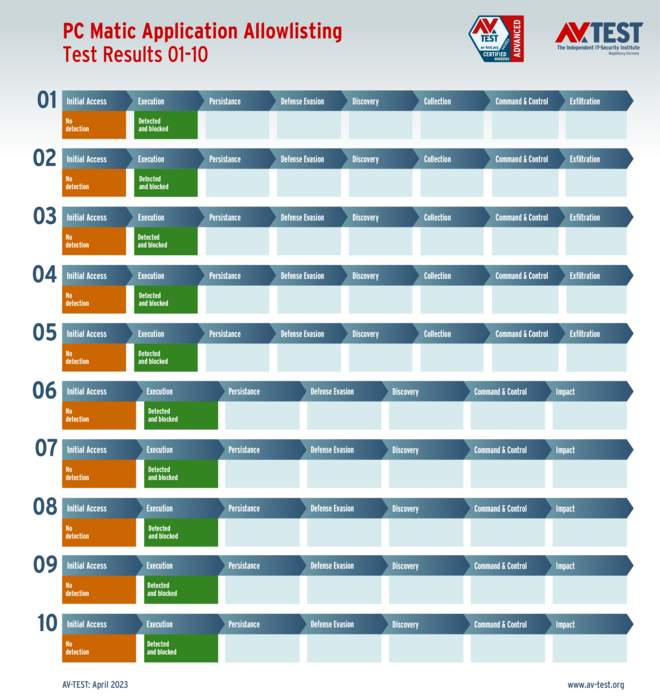

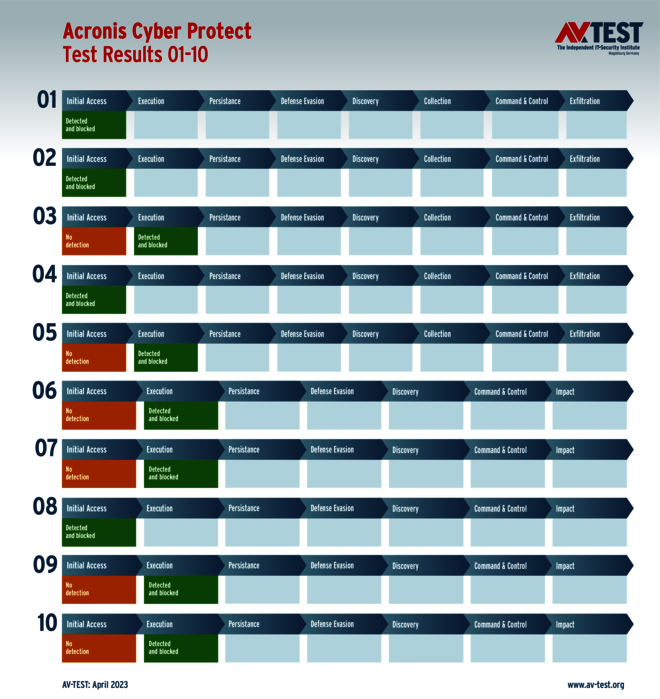

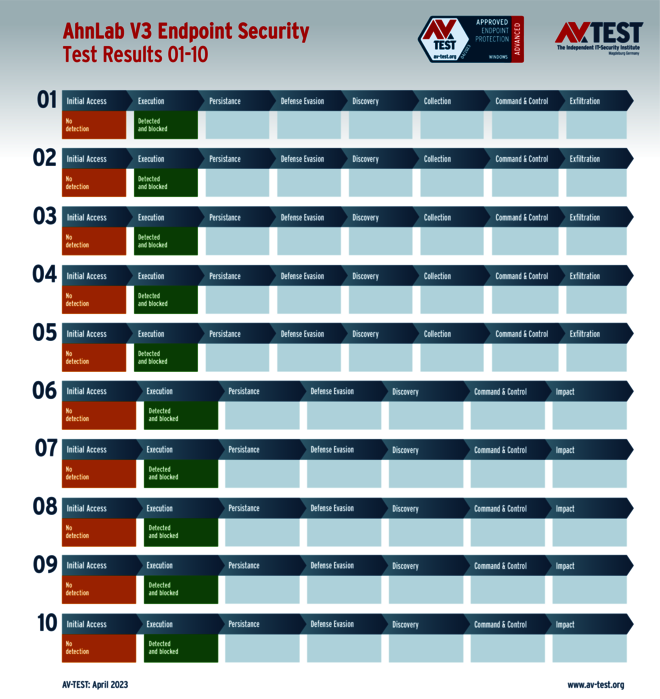

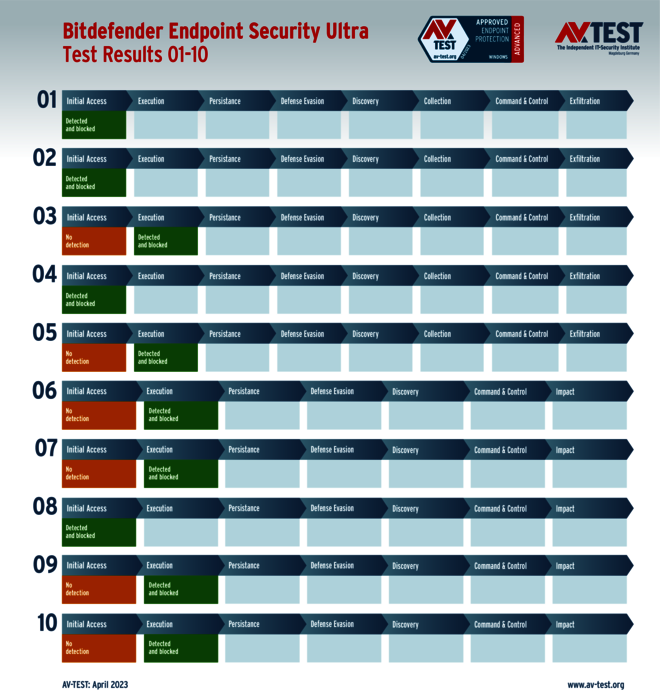

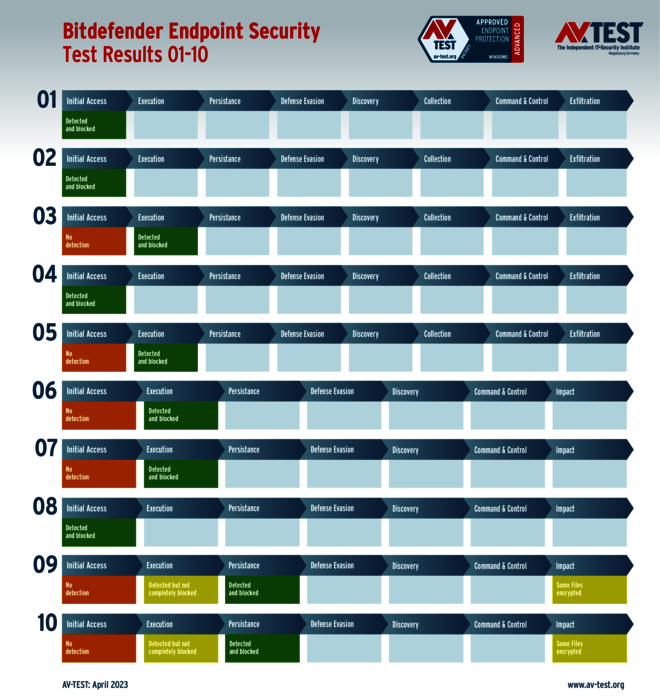

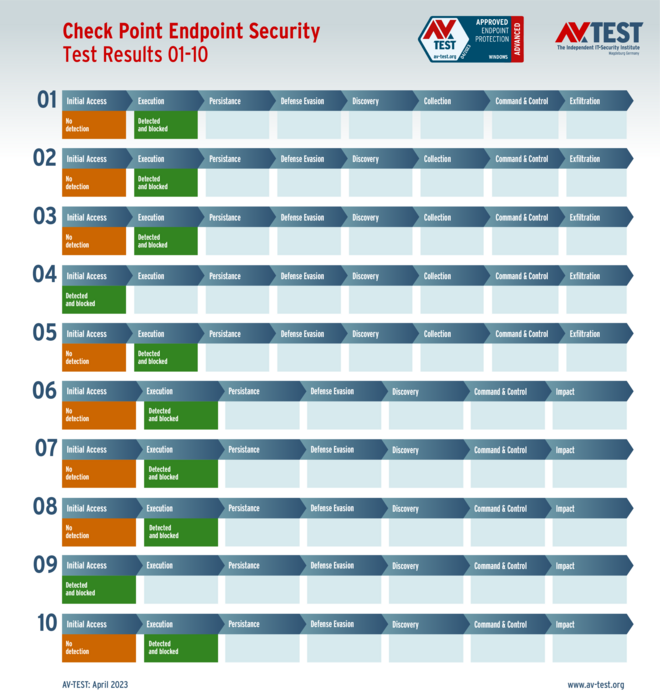

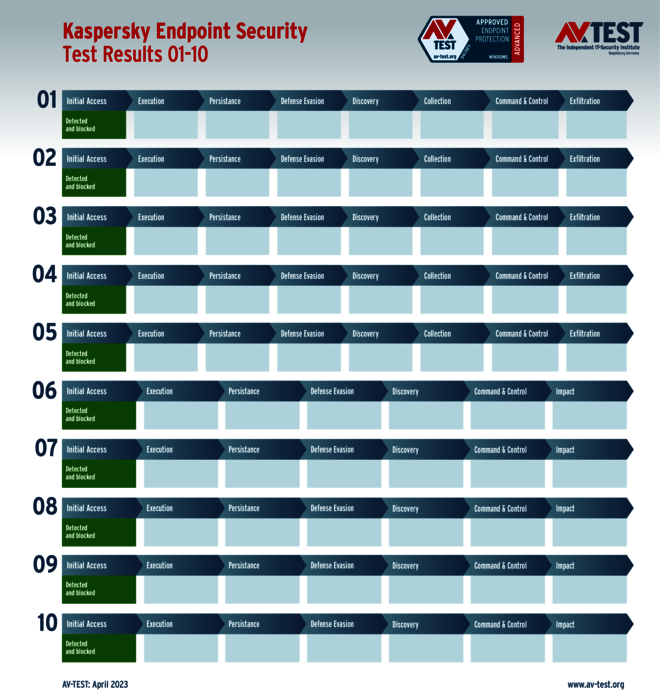

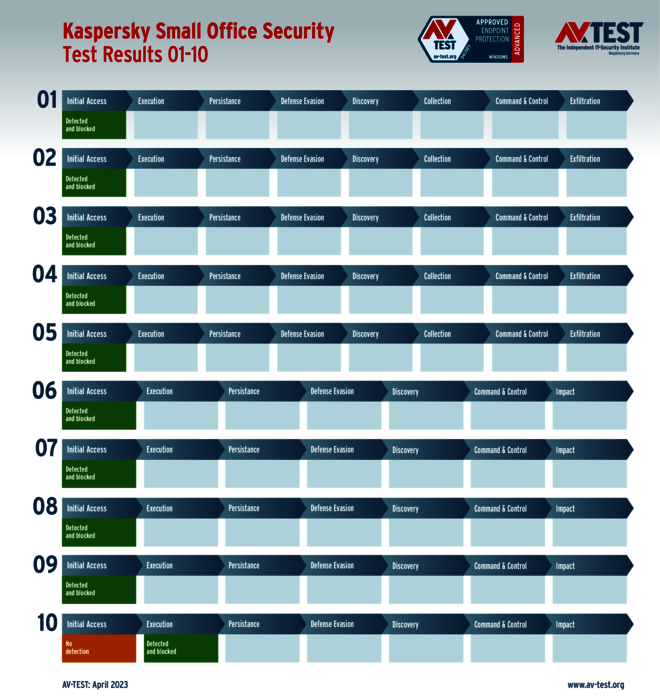

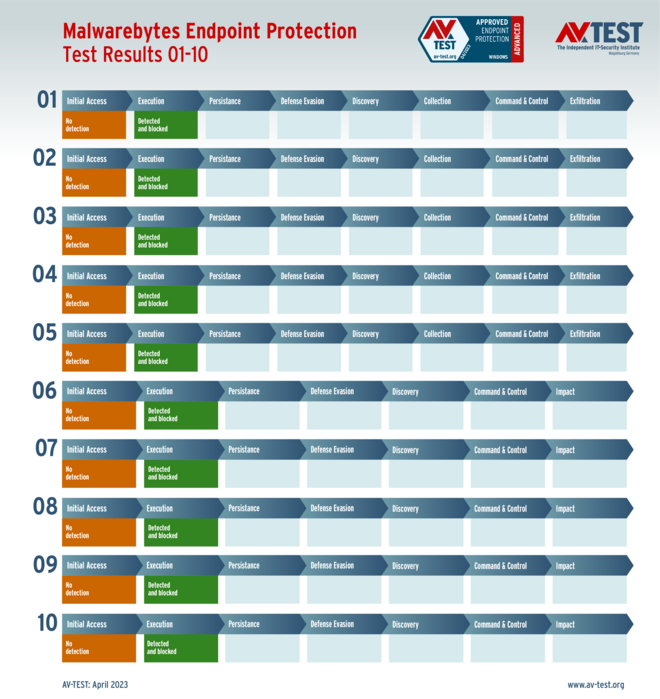

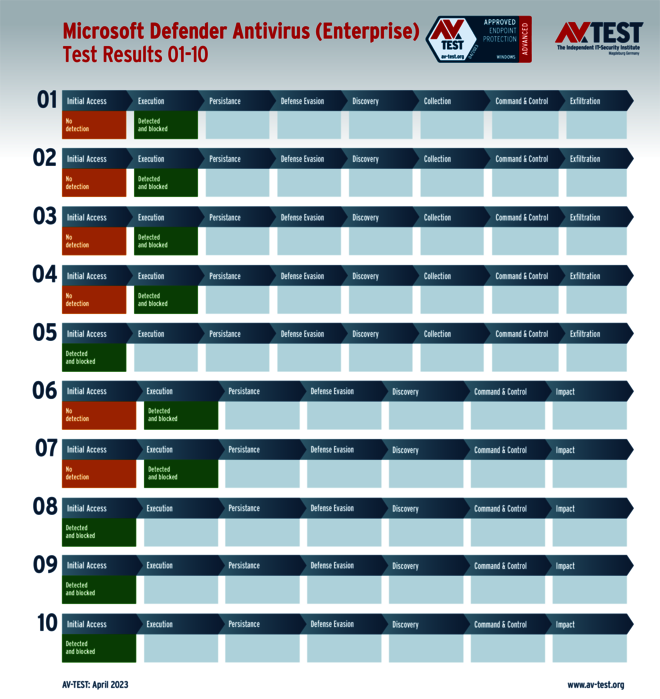

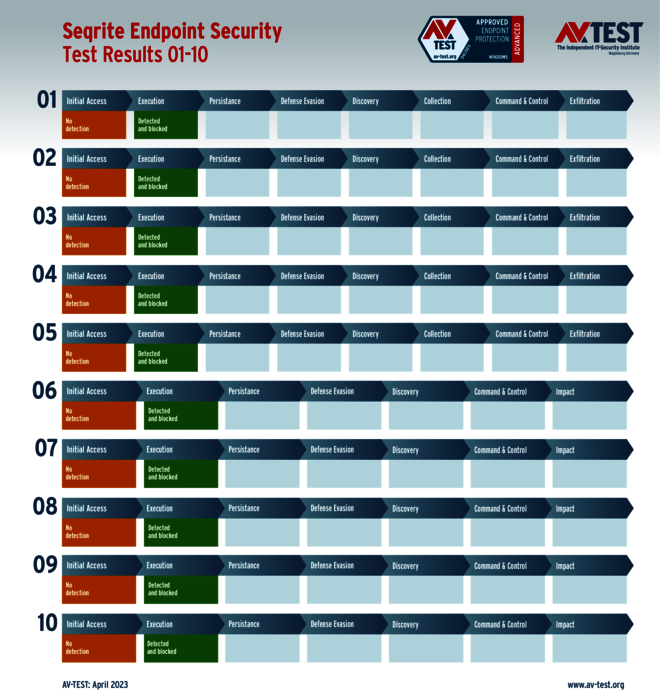

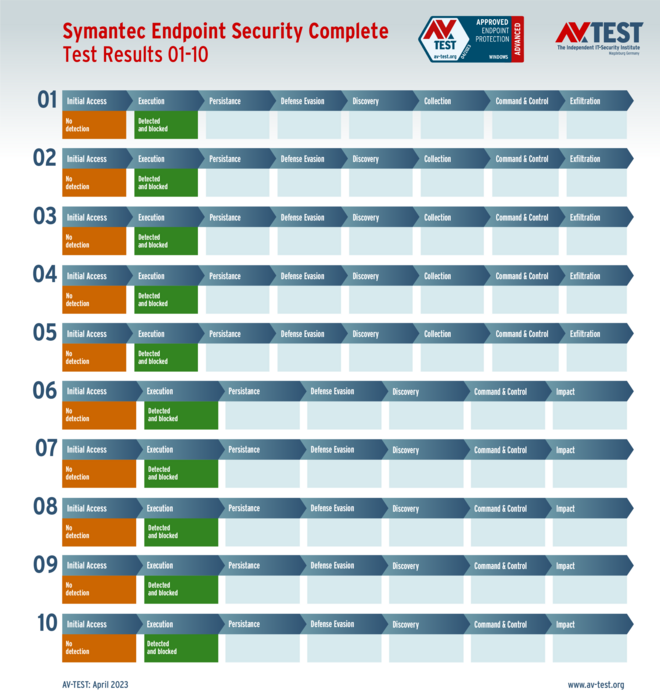

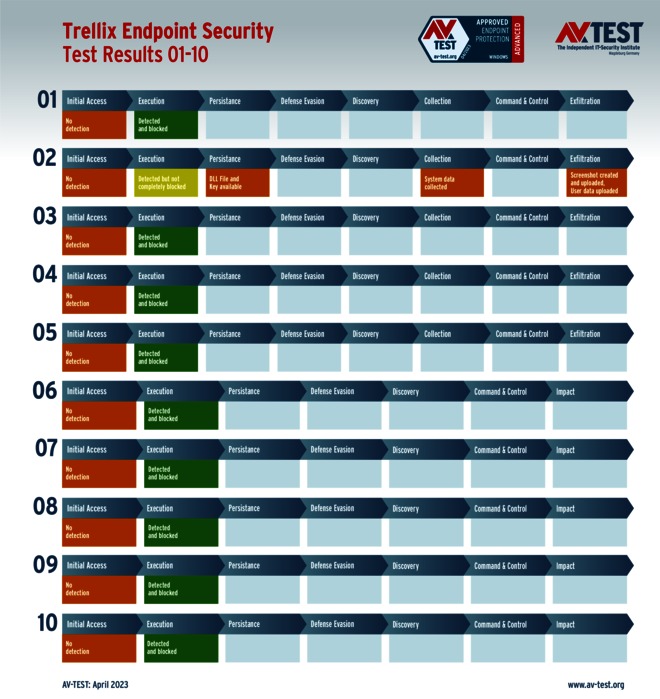

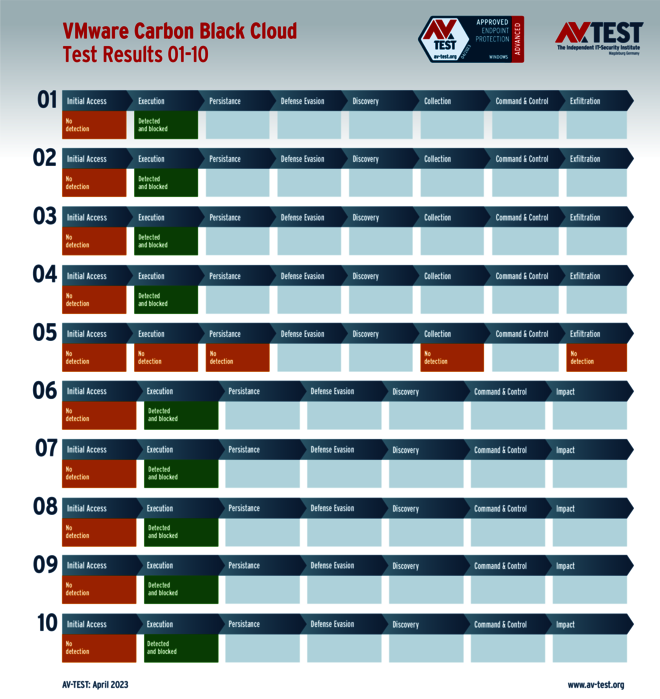

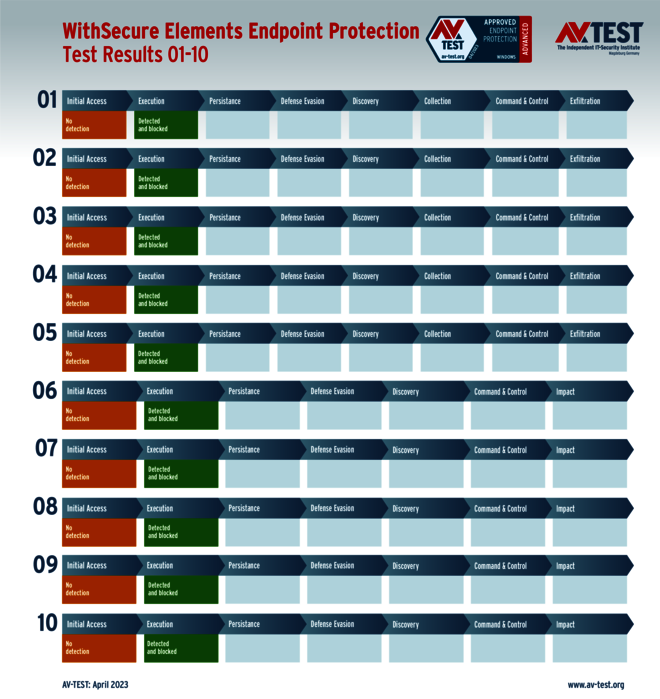

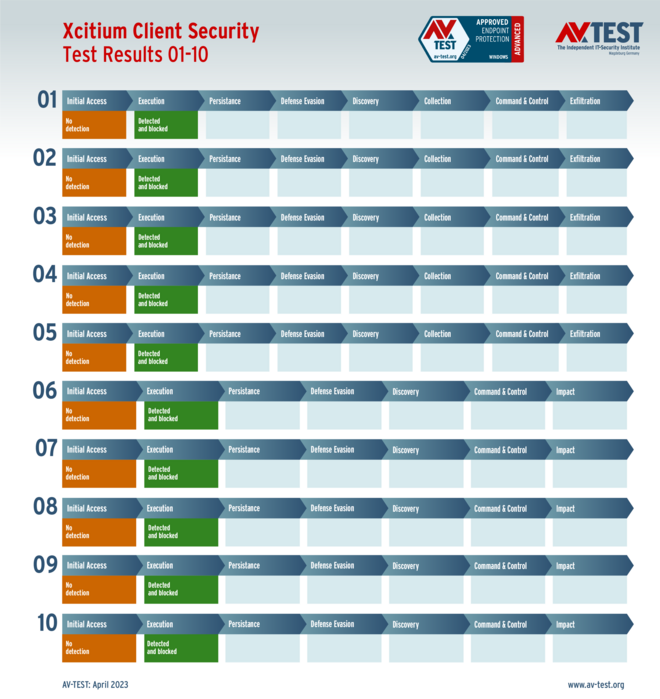

Dans le cadre du présent test, le laboratoire a envoyé 5 exemplaires de voleurs de données et 5 exemplaires de rançongiciels aux systèmes testés en utilisant un e-mail d’hameçonnage. Ils ont tout d’abord atterri dans le système, puis se sont activés à l’étape suivante. Beaucoup de produits détectent le danger dès ces deux étapes et bloquent l’attaque. Si ce n’est pas le cas, les voleurs de données collectent des informations sur les données pour les « exfiltrer » ensuite vers un serveur C2. Le rançongiciel collecte certes aussi des informations, mais dans l’objectif d’envoyer une liste de fichiers au serveur C2 pendant que le cryptage des données commence. Les 10 graphiques des scénarios présentent le déroulement des attaques. Les cas 1 à 5 décrivent les attaques des voleurs de données, et les cas 6 à 10 les attaques de rançongiciels.

Encore une particularité dans ce test : le laboratoire attribue les points lorsque les suites de sécurité détectent les étapes d’attaque marquantes. Cela représente 4 points pour les voleurs de données et 3 points pour les rançongiciels. Pour ce test, le score de protection maximal est donc de 35 points.

Une explication plus détaillée des tableaux évaluatifs et des différents codes couleur sous forme de feu de signalisation se trouve dans l’article « Test et étude : les logiciels de sécurité sont-ils efficaces contre les ransomwares actuels sous Windows 11 ? ».

Les 10 scénarios utilisés pour le test

Tous les scénarios d’attaque sont documentés selon la norme de la base de données MITRE ATT&CK. Les différentes sous-rubriques, par ex. « T1566.001 », correspondent dans la base de données Mitre à « Techniques » sous le point « Phishing: Spearphishing Attachment ». Ainsi, chaque étape du test est définie entre les spécialistes et peut être mieux retracée. De plus, toutes les techniques d’attaque sont expliquées, ainsi que la manière dont les logiciels malveillants opèrent.

Advanced Test : protection pour les particuliers

Au total, 10 produits pour utilisateurs particuliers ont été soumis au test Advanced Threat Protection sous Windows 11. Il s’agit des suites d’AhnLab, Bitdefender, F-Secure, Kaspersky, Malwarebytes, McAfee, Microsoft, Microworld, Norton et PC Matic.

Excepté Microworld, tous les fabricants peuvent se réjouir des excellents résultats. Tous les scénarios ont été déjoués d’emblée. À aucun moment les systèmes n’ont été en danger. Pour cette performance, chaque produit a obtenu un score de protection de 35 points.

Le problème de Microworld, c’est qu’il n’a rien détecté dans un scénario avec un voleur de données et un avec un rançongiciel. Les deux attaquants ont pu collecter ou crypter des données en toute tranquillité. Microworld a donc perdu 4 points dans un cas, et 3 dans l’autre. Restent 28 points au score de protection.

Chaque produit pour utilisateur particulier ayant totalisé 75 pour cent des 35 points (soit 26,3 points) au score de protection obtient le certificat « Advanced Certified ». Tous les produits ont obtenu ce certificat.

Advanced Test : protection pour les entreprises

Les 15 produits pour entreprises soumis au test Advanced Threat Protection sous Windows 11 sont ceux d’Acronis, AhnLab, Bitdefender (avec 2 versions), Check Point, Kaspersky (avec 2 versions), Malwarebytes, Microsoft, Seqrite, Symantec, Trellix, VMware, WithSecure et Xcitium.

La majeure partie, soit 12 produits, a réussi le test en obtenant les 35 points au score de protection : Acronis, AhnLab, Bitdefender Version Ultra, Check Point, Kaspersky (les deux versions), Malwarebytes, Microsoft, Seqrite, Symantec, WithSecure et Xcitium.

Endpoint Security de Bitdefender a certes détecté les attaquants dans les 10 scénarios d’attaque, sans toutefois être capable de les stopper complètement dans deux cas d’attaque par rançongiciel. Quelques mesures de contre-attaque ont certes porté leurs fruits, mais dans les deux cas, quelques fichiers ont été partiellement cryptés. Cela a coûté deux points à cette suite qui totalise 33 points sur 35 possibles au score de protection.

Trellix a fait un travail irréprochable dans 9 cas, mais rencontré de sérieux problèmes dans un scénario de vol de données. Le produit a bien pu détecter l’attaquant, mais n’a rien pu entreprendre contre lui. Dans ce cas particulier, il ne lui reste que 0,5 point sur 4, ce qui donne un score de protection de 31,5 points à l’issue du test.

C’est le produit de VMware qui a rencontré les plus gros problèmes lors du test. Il n’a été ni en mesure de détecter le voleur de données, ni de le stopper et l’attaque s’est déployée. En raison de cette faille qui lui a coûté 4 points, il ne réalise qu’un score de protection de 31 points.

Chaque produit pour entreprise ayant totalisé 75 pour cent des 35 points (soit 26,3 points) au score de protection obtient le certificat « Advanced Approved Endpoint Protection ». Tous les produits ont obtenu ce certificat, excepté Acronis. Il a certes réussi le test sans erreur, mais seuls les produits qui sont certifiés lors des tests mensuels réguliers et qui remplissent les critères ici obtiennent le certificat.

N’ayez pas peur des vols de données et des rançongiciels.

Le test Advanced Threat Protection actuel va bien au-delà du test de détection classique. C'est justement l'actualité des exemplaires des voleurs de données et des rançongiciels avec la technique d'attaque utilisée « Inline Execute Assembly » qui pose un défi de taille à de nombreuses solutions de protection. Le résultat de ce test est donc d’autant plus réjouissant : la plupart des produits testés assurent une défense sans faille des systèmes Windows, à savoir 9 produits pour particuliers sur 10 et 12 produits pour entreprises sur 15.

Les autres fabricants doivent tirer les leçons de leurs erreurs et améliorer leurs produits. Au moins, il n’y a eu que des erreurs et pas de panne globale sévère.