Check 2015: Autoprotección del software antivirus

¿Saben protegerse los paquetes de seguridad a sí mismos frente a los ataques? Ya en 2014, AV-TEST comprobó cada uno de los softwares de seguridad relevantes para saber si utilizaban sencillos métodos de protección como DEP y ASLR. A esta prueba le sigue ahora otra con 31 soluciones y controles aún más elaborados. Mientras que algunos fabricantes aplican a la perfección esta protección adicional, los nuevos resultados son para otros proveedores un jarro de agua fría.

Es indiscutible que un buen software de seguridad protege al usuario frente a peligros e intrusiones procedentes de Internet. Pero, ¿hasta qué punto se protegen a sí mismas las numerosas soluciones de seguridad disponibles en el mercado? AV-TEST ya dio una primera respuesta a esta pregunta en noviembre de 2014 mediante la prueba Autoprotección para software antivirus. En esta se comprobó si los programadores utilizaban en su código los mecanismos de protección DEP y ASLR, disponibles de forma gratuita. Se trata de funciones existentes en el compilador que simplemente se activan adicionalmente. La extensión del código o el tiempo de ejecución del programa no se ven afectados por ello. El cuadro de más abajo "Conocimientos básicos sobre ASLR, DEP y firmas de archivos" explica cómo funciona esto exactamente.

La prueba convulsionó a algunos fabricantes y confirmó con qué insensatez descuidaban la autoprotección. Muchos fabricantes prometieron, por supuesto, que mejorarían la protección de inmediato.

300 días tras la espantosa prueba

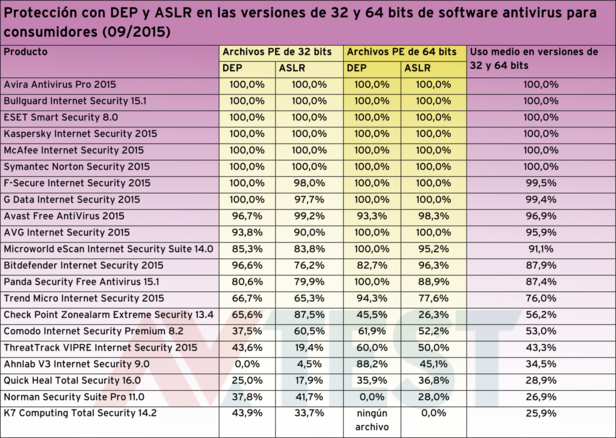

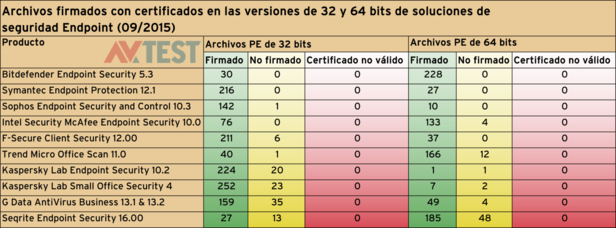

Entretanto, todos los fabricantes han tenido tiempo suficiente de hacer mejoras y cumplir sus promesas. ¿Y cuál es el resultado? En el laboratorio de AV-TEST se volvieron a analizar 21 soluciones para usuarios privados y 10 soluciones para empresas. En concreto se comprobó si los archivos PE (Portable Executable) User Mode para 32 y 64 bits utilizan DEP y ASLR. En la ronda de pruebas de 2015 se comprobó, además, si los archivos también iban firmados mediante un certificado válido.

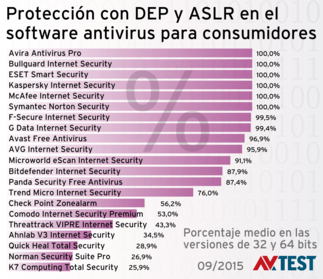

Mientras que solo una de las soluciones para usuarios privados comprobadas el año pasado contaba con un 100 por cien de protección mediante DEP y ASLR, en la prueba actual son 6 los productos que lo hacen. Los fabricantes son Avira, Bullguard, ESET, Kaspersky McAfee y Symantec. Otros dos paquetes han conseguido una valoración del 99,4 y 99,5 por ciento: F-Secure y G Data. A partir de ahí y al igual que el año pasado, la puntuación desciende poco a poco hasta el mínimo de solo un 25,9 por ciento.

Grandes mejoras en las soluciones para empresas

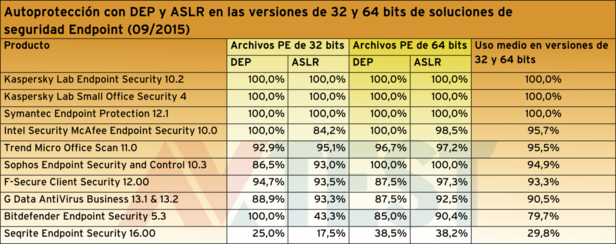

En el caso de las soluciones para empresas se ha hecho un mejor trabajo. 3 de las 10 soluciones implementan DEP y ASLR al 100 por cien: la versión Small Office y la versión Endpoint de Kaspersky Lab, así como la de Symantec. Otras 6 soluciones alcanzan respetables 95,7 a 90,5 por ciento. Únicamente el nuevo producto incorporado en la prueba de Seqrite es protegido solo en un 29,8 por ciento.

En conclusión, las soluciones para empresas son las que más han mejorado. Kaspersky Lab, por ejemplo, ha llevado sus versiones al 100 por cien, y Trend Micro han convertido el desastroso resultado de 18,7 por ciento en la prueba anterior en un 95,5 en la actual.

Nota adicional: Algunos proveedores ya nos habían advertido tras la última prueba que nunca alcanzarían el 100 por cien, ya que utilizan otras técnicas de seguridad que no son compatibles con DEP y ASLR. No obstante, estos fabricantes no quieren dar a conocer qué técnicas son estas.

Comprobación adicional en 2015: ¿Van firmados todos los archivos?

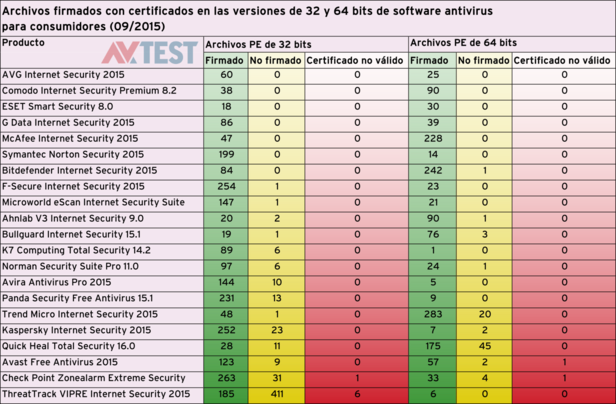

El año pasado solo se comprobó si los importantes archivos User Mode PE (Portable Executable) para 32 y 64 bits utilizaban DEP y ASLR. En esta prueba se comprobó adicionalmente si todos los archivos PE iban firmados por el fabricante y si al mismo tiempo utilizaban un certificado válido. Al fin y al cabo, los fabricantes de software de seguridad esperan de todos los demás productores de software que utilicen firmas y certificados en sus archivos, puesto que estos ayudan a establecer de qué fabricante proceden. Los archivos sin firma son para los productos de seguridad un potencial agujero de seguridad, aunque no sea uno acuciante. Para autoprotegerse, una suite tiene que poder comprobar la autenticidad e integridad de sus propios archivos. A esto ayudan las firmas digitales con certificados válidos, además de valores hash. Estos valores no bastan por sí solos para asegurar los archivos, pero ¿cómo ejecutan los fabricantes de software de seguridad esta sencilla tarea? Algunos de ellos de forma bastante chapucera, según muestra el análisis.

De las soluciones para empresas, el 50 por ciento de los productos incluyen archivos no firmados. En algunos casos son solo archivos puntuales, pero, en otros, entre un 20 y 30 por ciento de los archivos PE User Mode no están firmados. Al menos todos los certificados de los archivos firmados eran válidos. Eso también se comprobó.

El resultado relativo a los productos para el consumidor es algo peor. Un 60 por ciento de los paquetes de seguridad comprobados utilizan archivos PE sin firmar. El número de archivos sin firmar de la mitad de ellos es inferior a 10. En el caso de la mayoría son entre 20 y 60 archivos. En el de ThreatTrack son 411 de 602 archivos PE. Pero lo peor es que en los productos de Avast, Check Point y ThreatTrack había encima archivos con certificados no válidos.

Software antivirus con potenciales puntos débiles

Los fabricantes de software de seguridad deberían dar ejemplo, en realidad, y utilizar todas las técnicas que elevan su propia seguridad al máximo posible. Si se compara la tabla actual con la de la prueba de 2014, algunos de los fabricantes siguen durmiendo el sueño de los justos. Si bien algunos han mejorado sus productos tras la reciente crítica, otros no han hecho nada.

De los productos para consumidores, los de Avira, Bullguard, ESET, Kaspersky Lab, McAfee y Symantec aplican al 100 por cien las técnicas DEP y ASLR. En cuanto a la firma de los archivos, ESET, McAfee y Symantec también han hecho un buen trabajo. A Avira, Bullguard y Kaspersky aún le quedan algunos archivos por firmar, aunque no sean muchos.

De las soluciones de seguridad para empresas, las dos versiones de Kaspersky analizadas y la de Symantec implementan las técnicas DEP y ASLR al 100 por cien. Pero en cuanto a los archivos sin firmar, solo puede relajarse Symantec. En ambos productos de Kaspersky Lab se encontraron algunos archivos sin firmar.

La comprobación de los archivos PE firmados y con certificados válidos revela nuevas cuentas pendientes para algunos fabricantes. Deberían mejorar con urgencia algo que en realidad debería ser una tarea estándar.

Al igual que el año pasado se enviaron los resultados detallados a los fabricantes. El laboratorio volverá a comprobar e informar en el futuro acerca de si han hecho uso de estas importantes indicaciones en materia de autoprotección del software de seguridad.

Conocimientos básicos sobre ASLR, DEP y las firmas de archivos

Director del Malware Research: Ulf Lösche

Cuando no se es un experto,en primer lugar hay que entender qué son los archivos PE y qué significan ASLR, DEP y las firmas. Aquí tiene una concisa explicación que se lo dejará claro rápidamente.

Para realizar una evaluación solo son relevantes los llamados archivos PE (Portable Executable) User Mode para 32 y 64 bits. Todos los demás archivos, inclusive los llamados archivos PE nativos eran irrelevantes para la prueba. Entre un 5 y un 45 por ciento de los archivos de una solución de seguridad instalados son archivos PE. Entre los archivos PE están, por ejemplo:

.exe o "Executable", es decir, un programa o módulo ejecutable .dll o "Dynamic Link Library", una biblioteca de programas .sys o "System", un software de sistema .drv o "Driver", un archivo de controlador para un equipo

Tras las abreviaturas DEP y ASLR se esconden los siguientes términos:

ASLR o Address Space Layout Randomization consiste en una aleatorización de direcciones de espacio que dificulta que se aprovechen agujeros de seguridad en los sistemas informáticos. Mediante ASLR se asignan a los programas direcciones de memoria en base a un proceso aleatorio. De este modo se pretende impedir o al menos dificultar los ataques si se desborda el búfer.

DEP o Data Execution Prevention, también denominado NX-Bit (No eXecute). La protección tiene su base en el propio hardware. Los fabricantes de procesadores AMD e Intel implementaron esta técnica en todos sus procesadores hace ya más de 10 años bajo el nombre de EVP o XD-Bit, respectivamente. Con esto se pretende evitar que los programas ejecuten cualquier dato como si fuera un programa e inicien de este modo el código malicioso.

Si un programador hace uso de las técnicas DEP y ASLR reduce el riesgo de que realmente se pueda hacer uso de un posible punto débil. Sin embargo, no se puede decir de forma generalizada que un software que no utiliza DEP y ASLR sea inseguro, puesto que si la programación no contiene ni un solo fallo, la seguridad no se puede aumentar. DEP y ASLR son, por tanto, una protección adicional, por si acaso, a la que los programadores y fabricantes no deberían renunciar. Su uso es muy sencillo. Se trata de funciones existentes en el compilador que simplemente se activan adicionalmente. Estas técnicas no influyen negativamente en la extensión del código ni en el tiempo de ejecución del programa.

Las firmas de archivos con certificados son igual de fáciles de implementar. Cada fabricante cuenta sin duda con certificados actualizados periódicamente, que obtiene de una instancia oficial de certificación. Dicho certificado equivale a una copia jurada por una instancia independiente del carné de identidad digital de la empresa. Los programadores sencillamente insertan en el archivo mediante herramientas la firma que contiene el certificado. La tecnología de firma de código Microsoft Authenticode es un elemento estándar que no debería faltar en ningún archivo que se publique.