29 suites de protection pour Windows 10 contre les ransomwares et data stealer

Dans la série des tests Advanced Threat Protection, le laboratoire d’AV-TEST a confronté 29 suites de protection pour particuliers et pour entreprises à des attaques avec piratage de données et ransomware. Dans ce test utilisant des attaques en direct, il s’agit de contrer 10 scénarios d’attaques réelles sous Windows. En plus de la détection du logiciel malveillant, chaque étape effectuée pour parer l’attaque est analysée. L’actuel test de décembre montre que fort heureusement, seuls quelques attaquants sont arrivés à leurs fins dans les scénarios d’attaque.

Les tests Advanced Threat Protection d’AV-TEST analysent des logiciels de protection en laboratoire avec des scénarios d’attaque très réalistes et dynamiques. Comme ces tests sont très complexes, les attaques se limitent à 10 scénarios par produit testé. Lors du test de décembre, le laboratoire a exécuté 5 attaques spéciales avec ransomware et 5 attaques avec ce qu’on appelle data stealer. Les résultats sont très intéressants puisque les solutions pour entreprises ont paré efficacement toutes les attaques tandis que deux produits pour particuliers ont rencontré des difficultés.

29 produits soumis au test Advanced Threat Protection

15 produits destinés aux particuliers ont été testés, à savoir Acronis, Avast, AVG, Bitdefender, BullGuard, F-Secure, G DATA, Malwarebytes, McAfee, Microsoft, Microworld, Norton, PC Matic, Protected.net et VIPRE Security. Par ailleurs, le laboratoire a testé 14 solutions pour entreprises d’Acronis, Avast, Bitdefender (deux versions), Comodo, F-Secure, G DATA, Malwarebytes, McAfee, Microsoft, Sangfor, Sophos, Symantec et VMware.

Au cours de ce test, chaque produit doit réussir à déjouer 5 scénarios d’attaque avec ransomware et 5 scénarios avec data stealer, c'est à dire un voleur de données. Pour évaluer les performances, le laboratoire analyse chaque étape de l’attaque. Cela commence par l’arrivée de l’e-mail, la détection de l’attaquant et le contrôle de l'exécution de scripts ou d’outils accessoires. Ensuite, chaque étape de l’attaque doit être bloquée. Si un programme de protection détecte et bloque un attaquant, l’attaque est alors considérée comme détectée et parée. Le candidat obtient le nombre maximal de points pour son score de protection. Pour ce test, le score maximal est de 45 points.

Ransomware et data stealer

Un scénario d’attaque au ransomware est vite expliqué : les attaquants tentent de pénétrer dans le système, exécutent un programme malveillant, cryptent les données du système et exigent une rançon pour le décryptage. Souvent effectué par réseau de bot, ce type d’attaque est plutôt de l’ordre de l’attaque de masse.

L’attaque avec vol de données, avec le data stealer, est beaucoup plus spécifique, car elle est généralement précédée d’une attaque d’hameçonnage. Ceci montre que l’attaque a été minutieusement planifiée, qu’elle a fait l’objet d’un investissement plus important et qu’elle est en partie destinée à cibler une victime en particulier.

Le data stealer est une sorte de double malware. D’un côté, on fait face à une attaque qui ressemble à un ransomware. Cependant : si l’attaque réussit, seule une petite quantité de données sera cryptée pour tromper ou détourner l’attention ou simplement renommée pour simuler un cryptage. Puis, une rançon sera exigée. Mais le véritable objectif derrière l’hameçonnage est le vol de données, ce qui n’est pas courant autrement. Les données atterrissent alors sur le darknet ou chez un donneur d’ordre, par exemple en cas d’espionnage économique. Le laboratoire a exécuté 5 de ces attaques spéciales en décembre pour analyser les performances des produits.

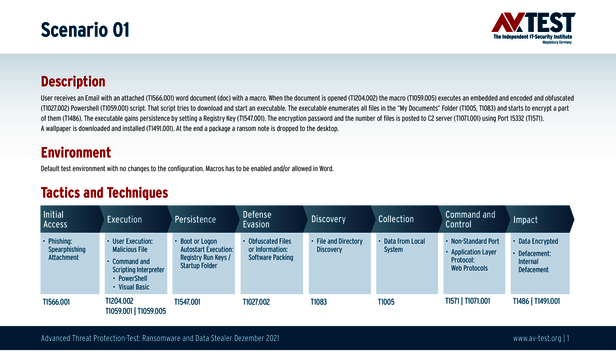

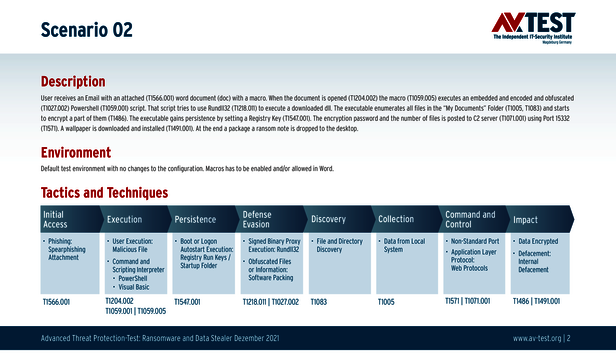

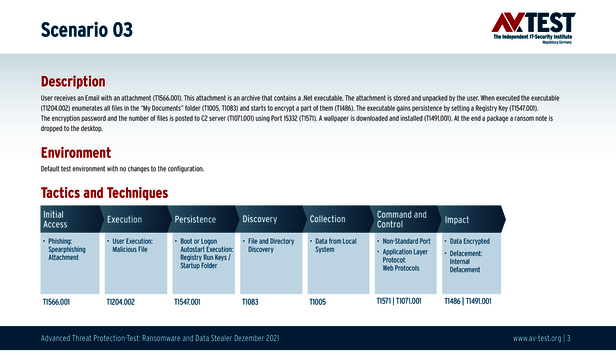

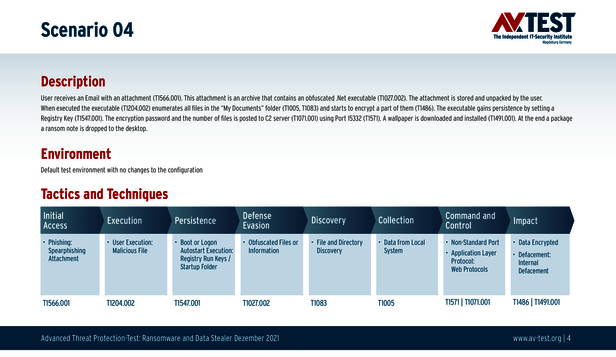

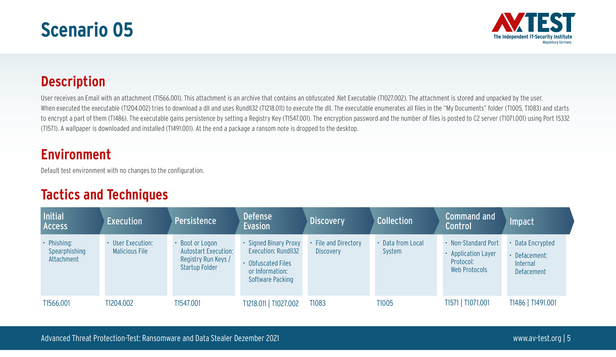

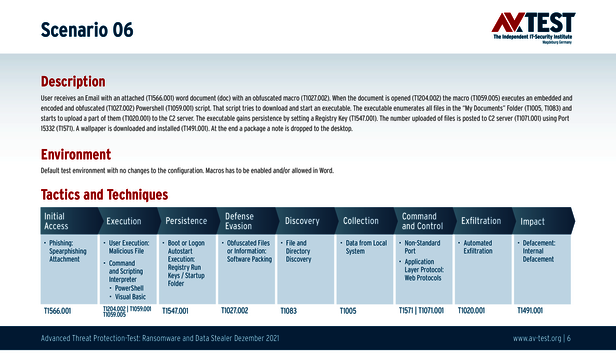

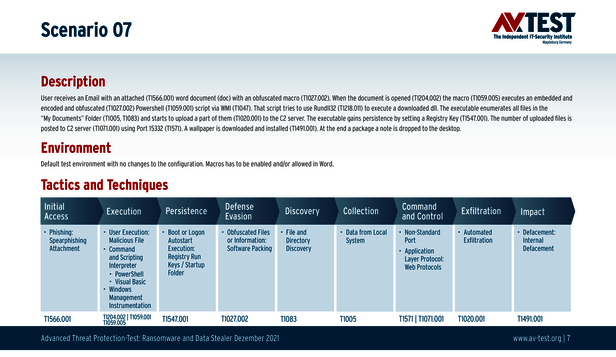

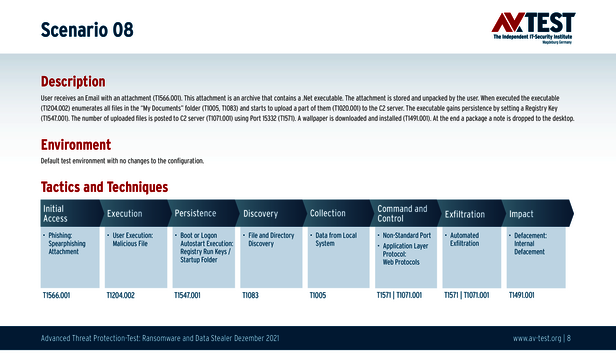

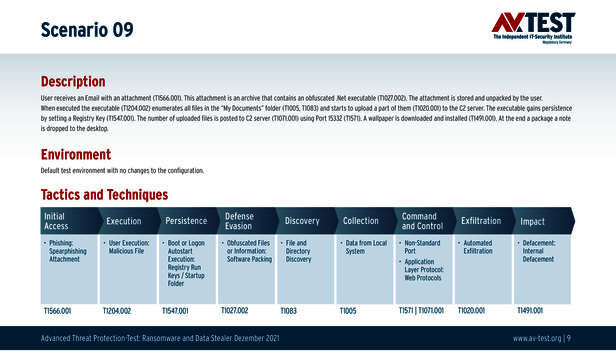

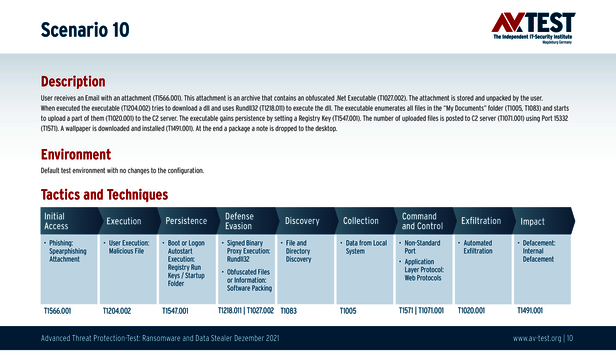

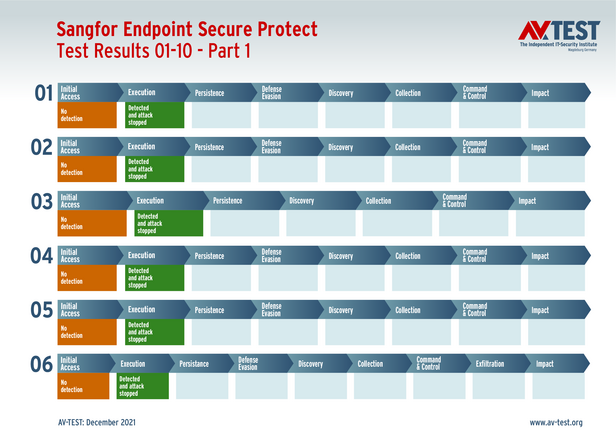

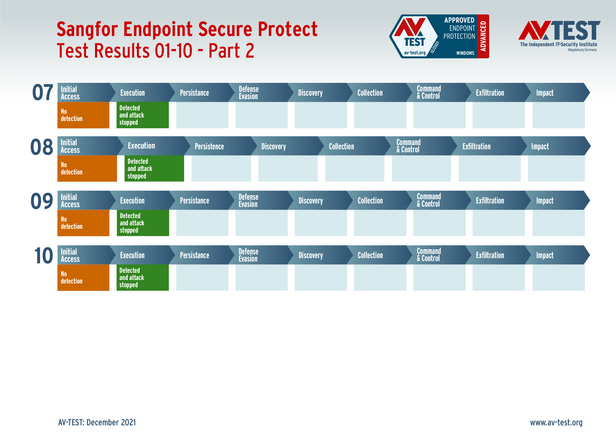

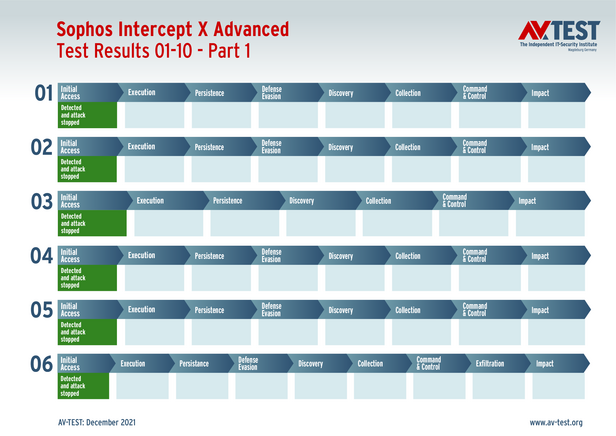

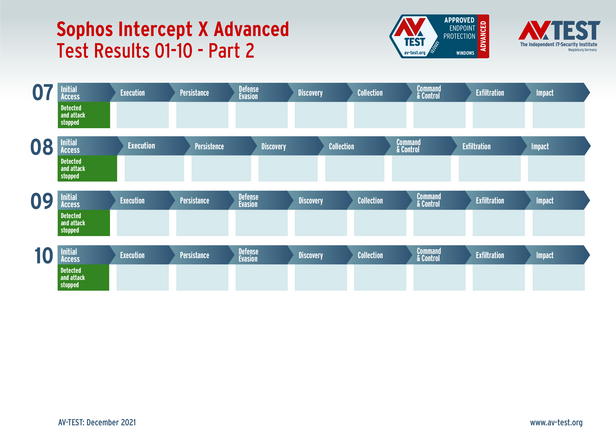

Bien que les attaques avec ransomware et data stealer se ressemblent, les diagrammes d’évaluation calqués sur la matrice MITRE ATT&CK montrent de nettes différences. Dans les diagrammes, les différentes étapes sont techniquement documentées sur le modèle MITRE. Cela signifie qu’une étape d’attaque est définie dans la base de données MITRE ATT&CK, « T1059.001 » correspondant par exemple à « Command and Scripting Interpreter: PowerShell ». Tous les experts qui documentent une attaque utilisent ces désignations techniques pour décrire les différentes étapes d’une attaque. Les 10 graphiques correspondant aux scénarios utilisés dans les tests mentionnent le déroulement de chaque étape et utilisent les désignations de la documentation.

Cette documentation technique est importante lors de l’évaluation forensique d’une attaque. Il est ainsi plus facile par exemple de montrer qu’en règle générale, des données sont volées lors de l’attaque. Si un ransomware connu a été utilisé, ce n’est généralement pas le cas. Si un data stealer est identifié ou recatalogué selon MITRE ATT&CK, alors c’est le cas. Ceci est un point important, par exemple pour déclarer une attaque dans le cadre du Règlement général sur la protection des données (RGPD) de l’UE.

La matrice d’évaluation selon MITRE ATT&CK

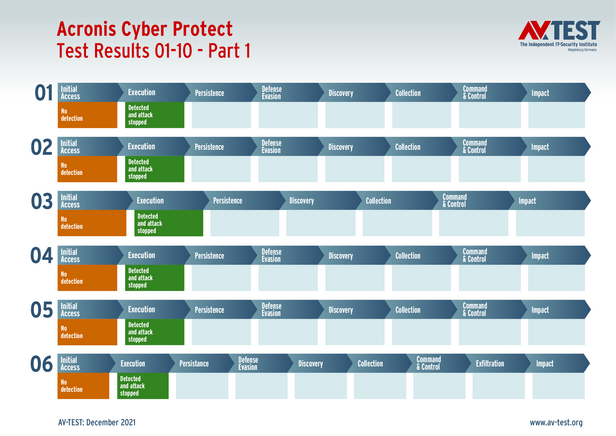

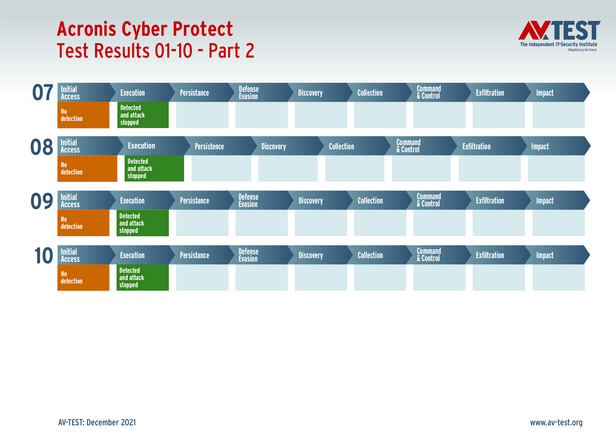

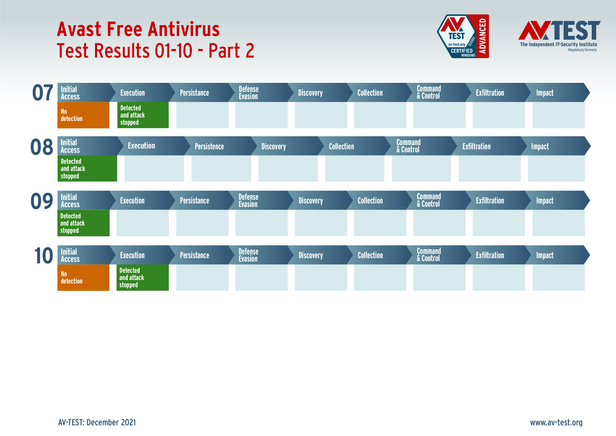

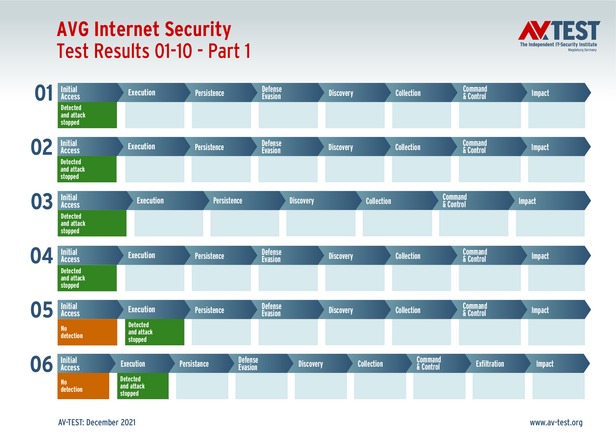

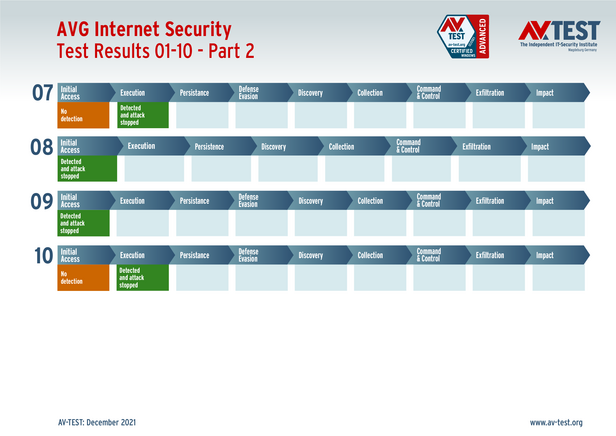

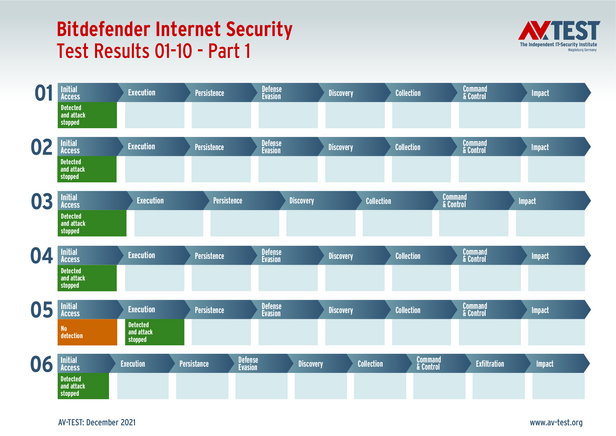

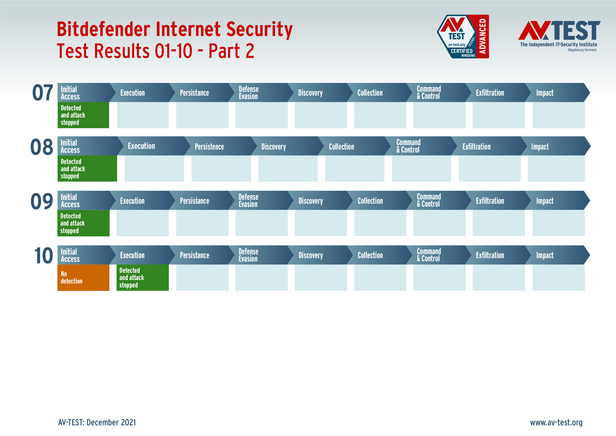

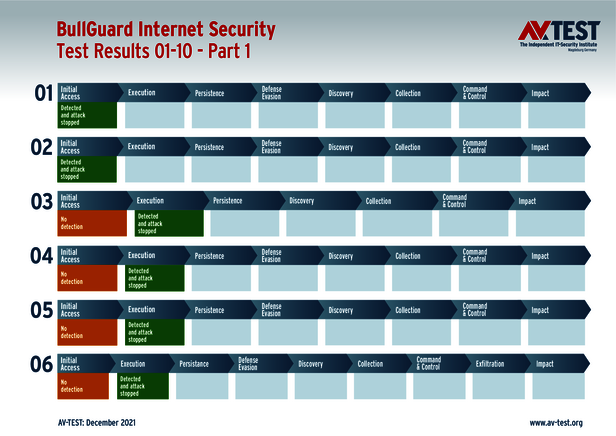

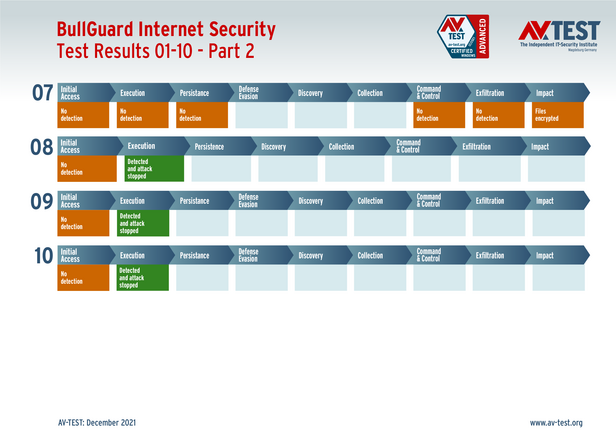

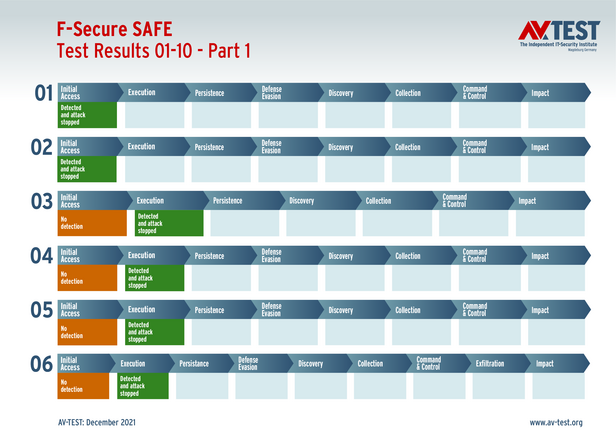

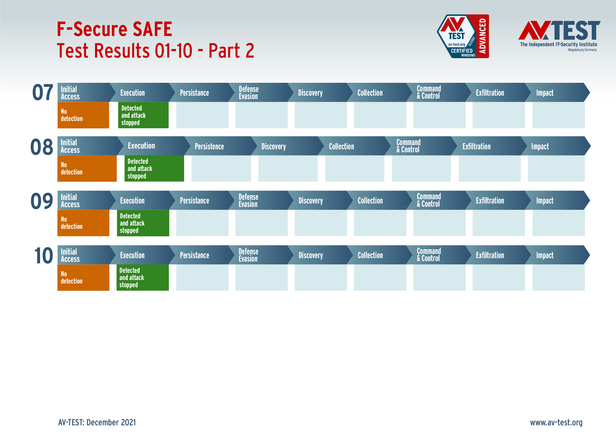

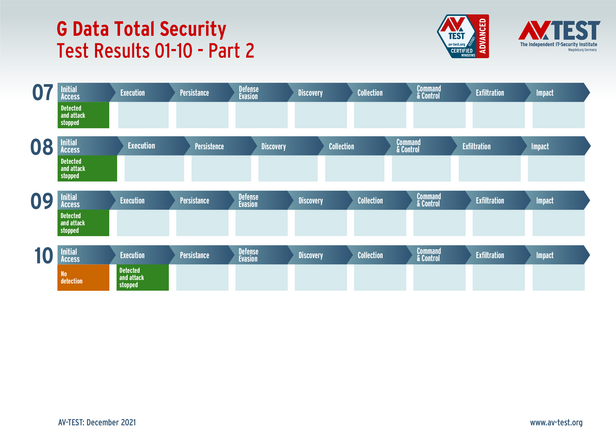

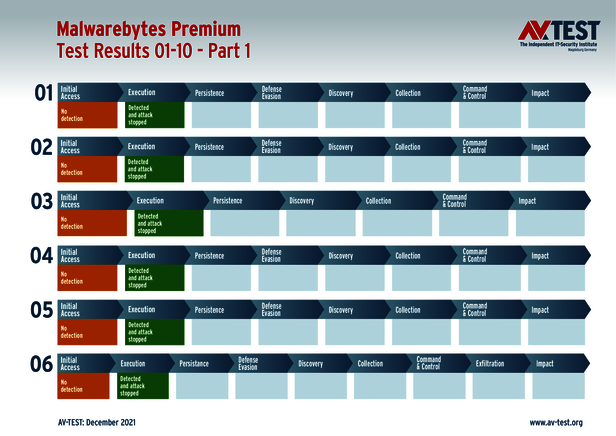

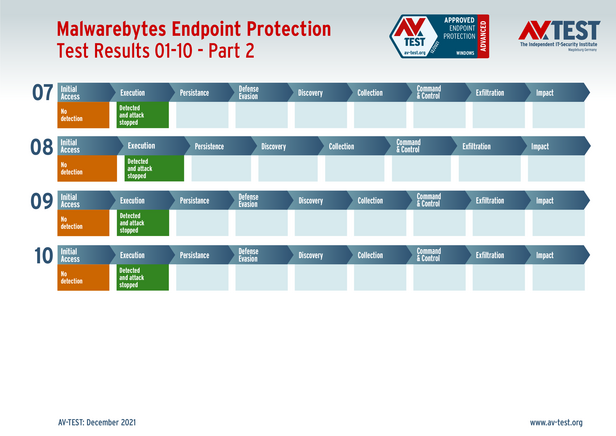

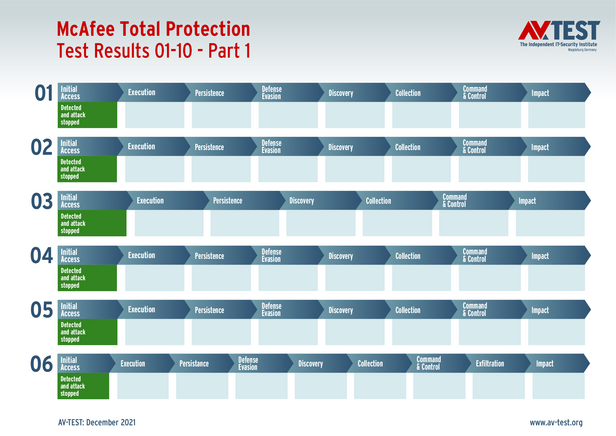

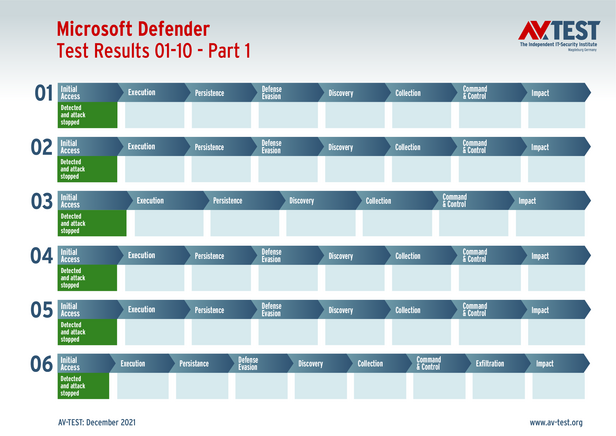

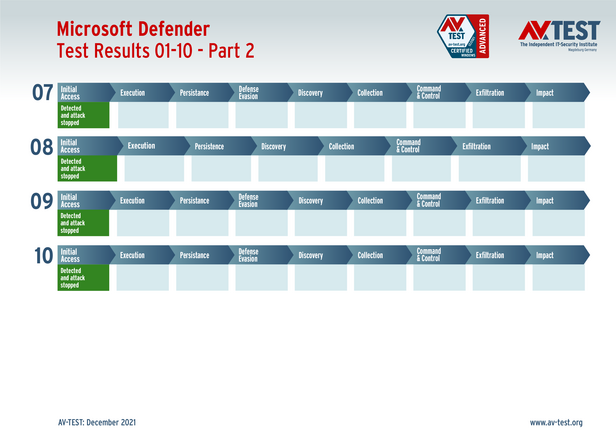

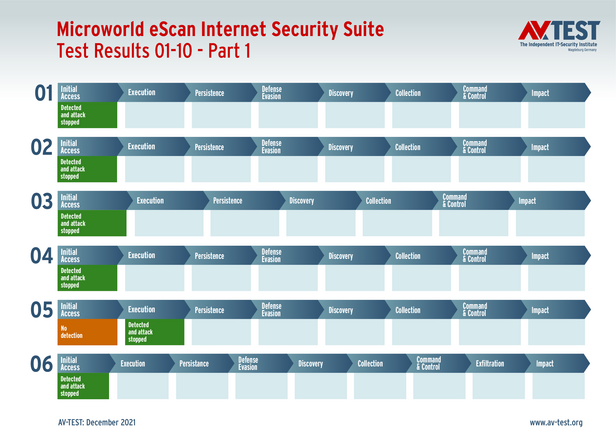

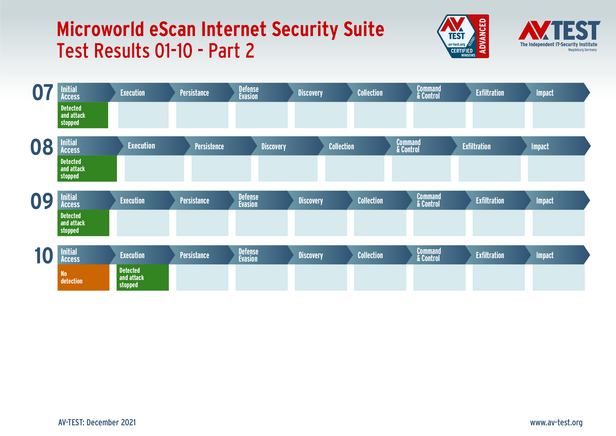

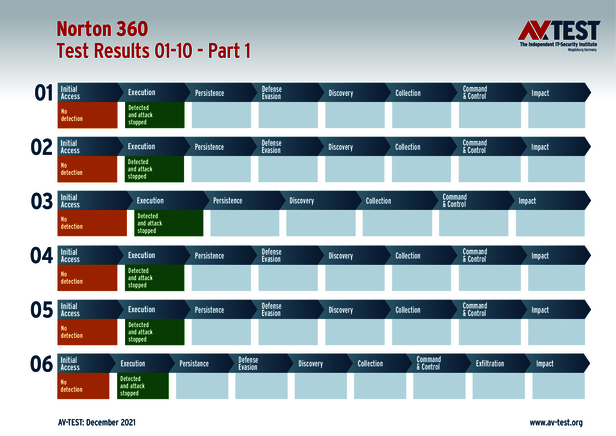

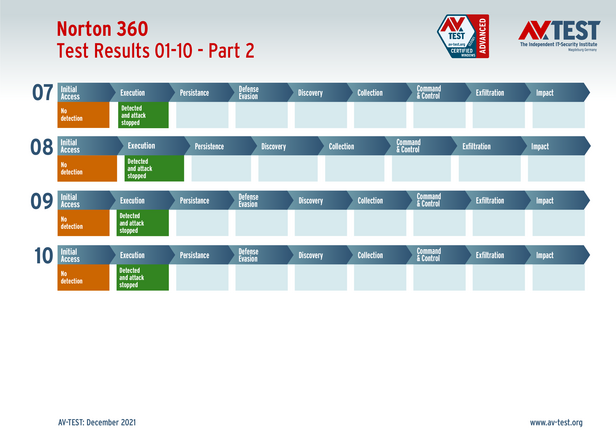

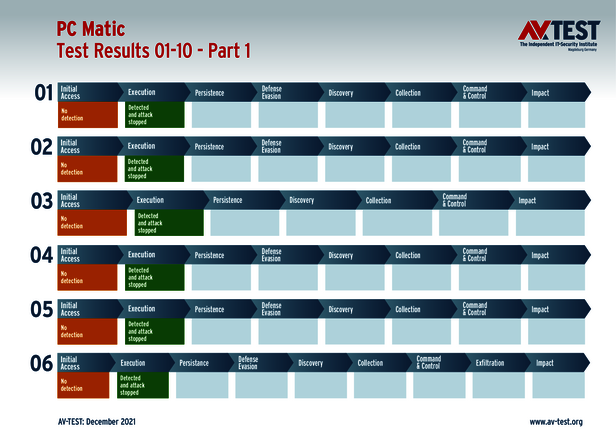

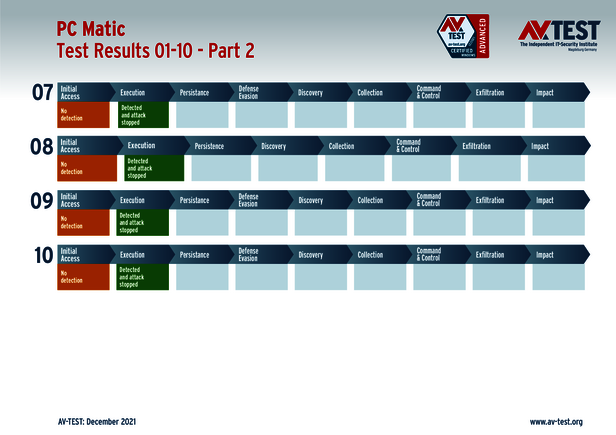

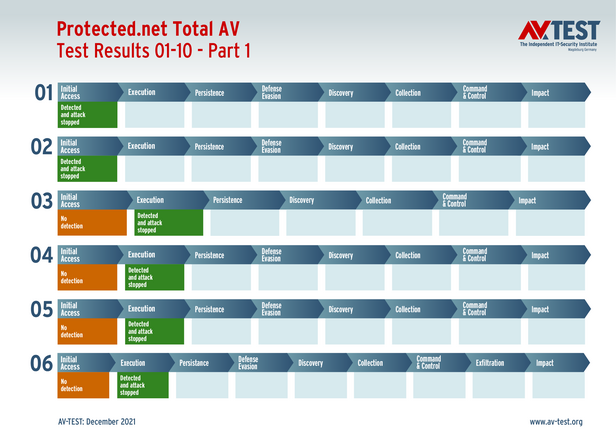

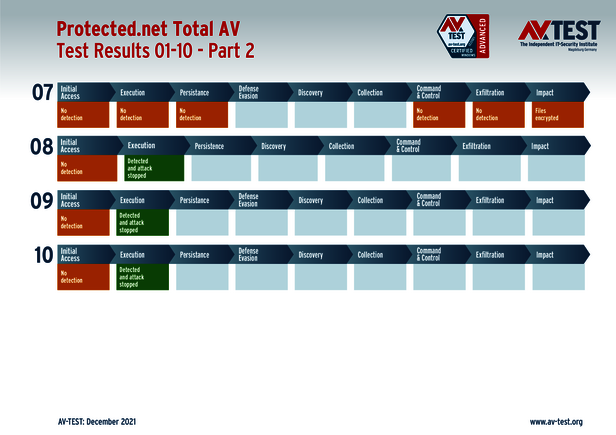

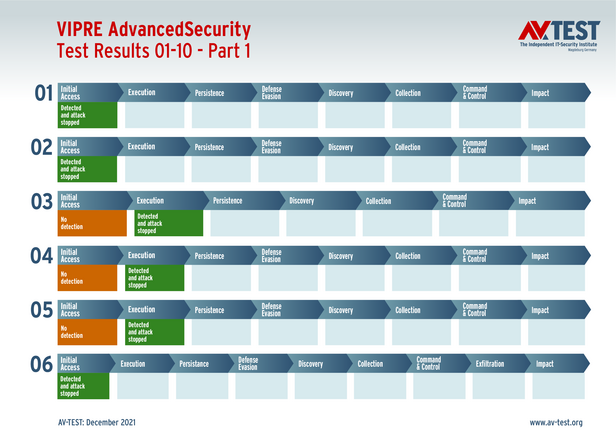

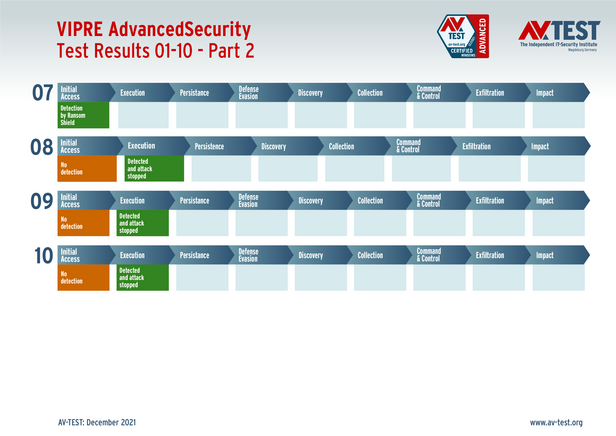

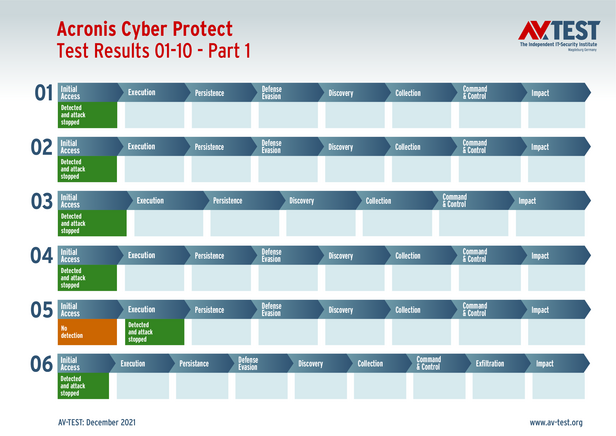

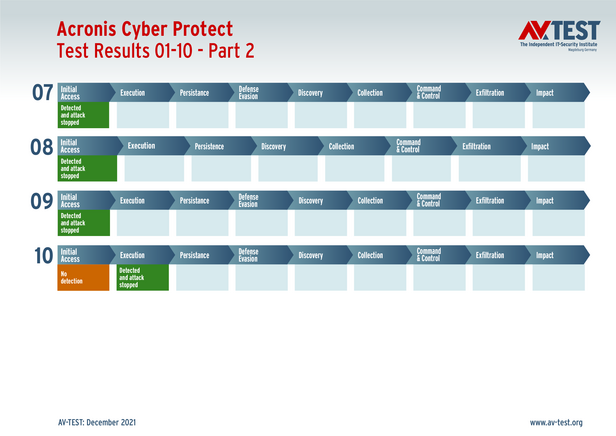

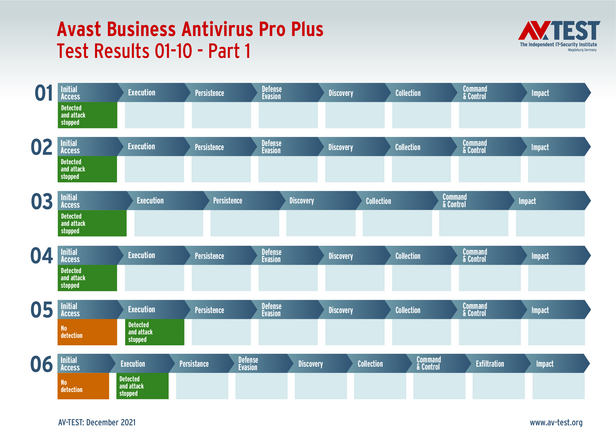

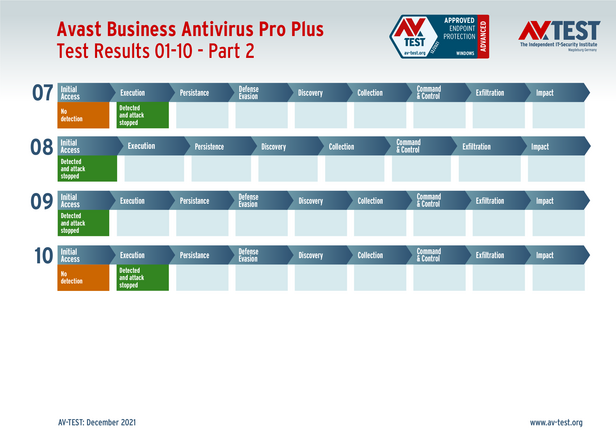

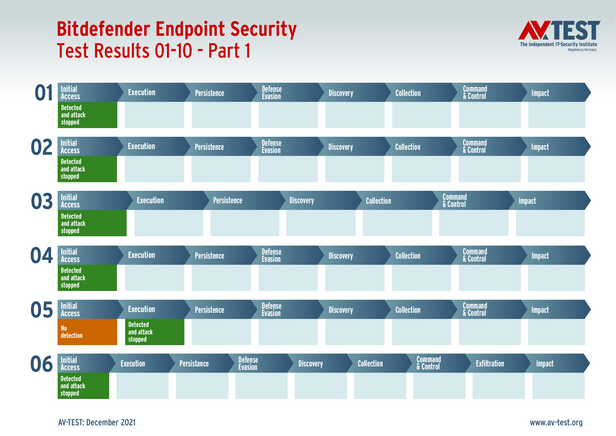

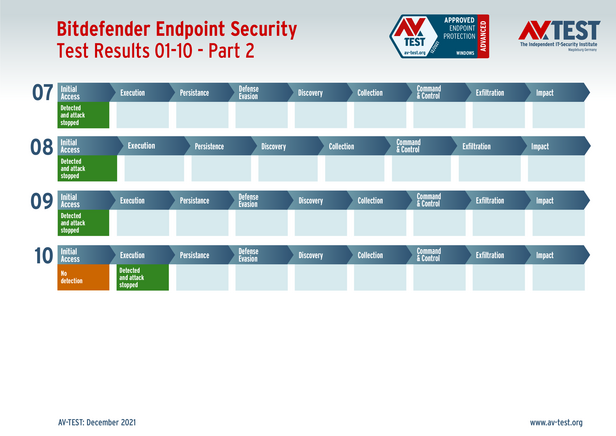

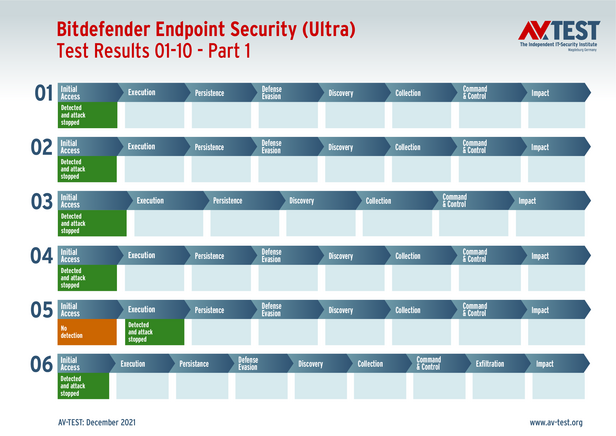

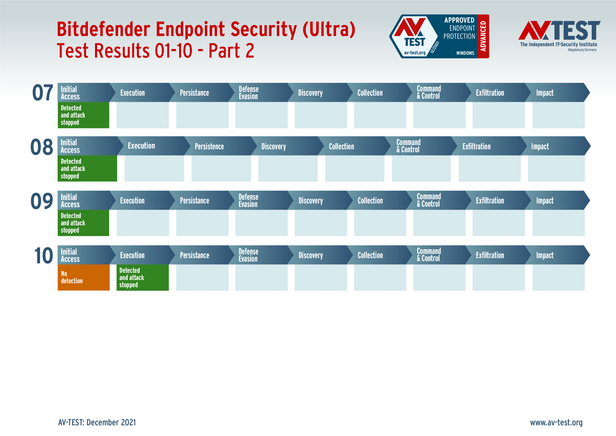

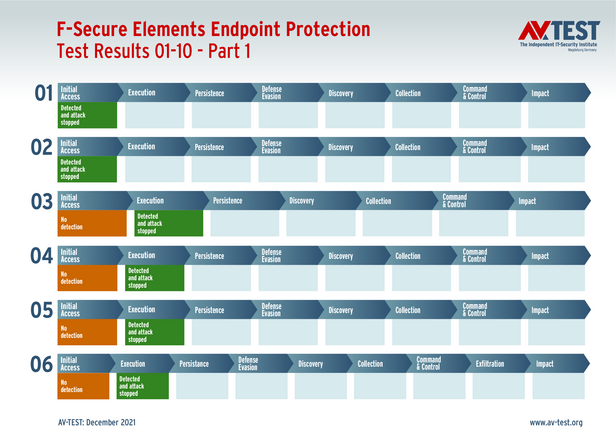

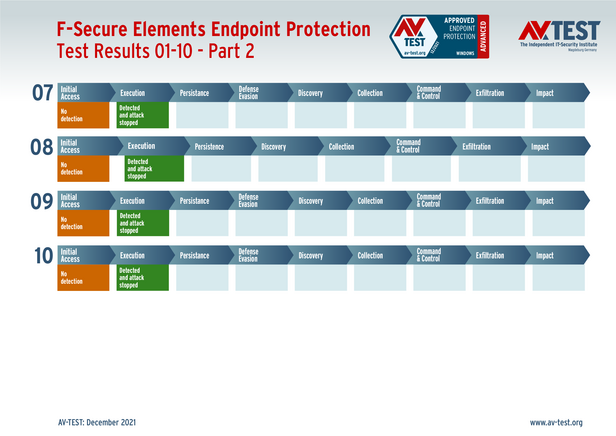

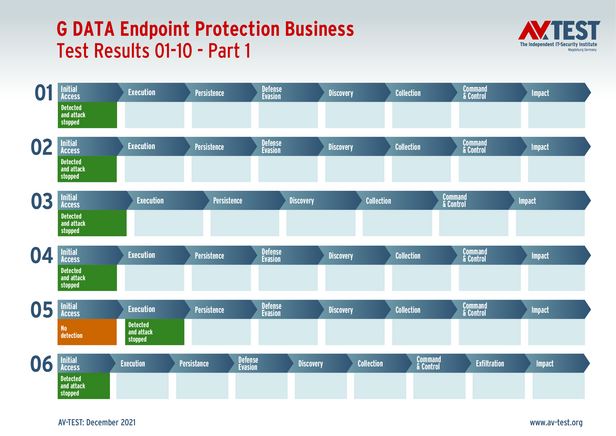

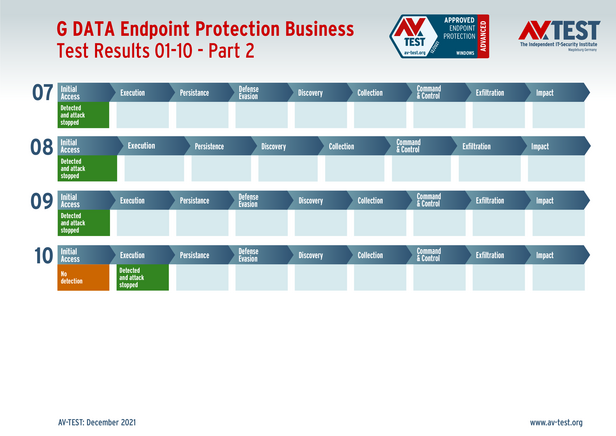

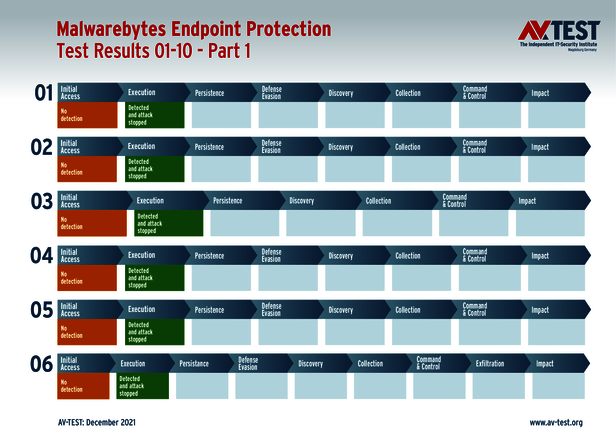

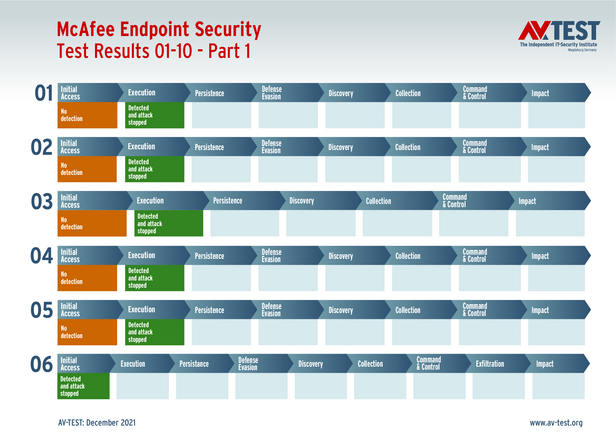

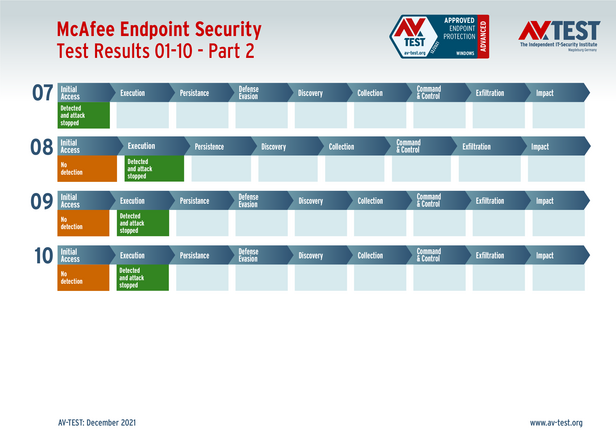

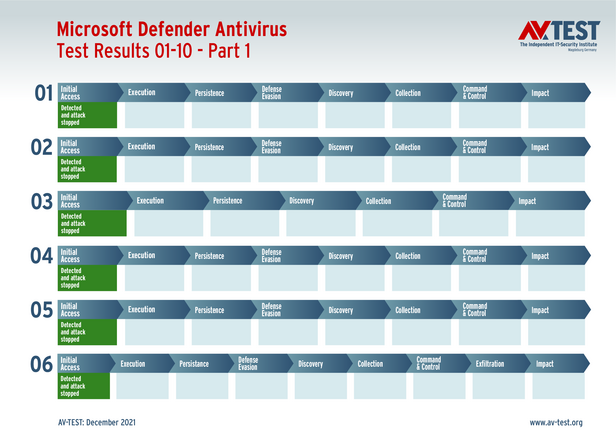

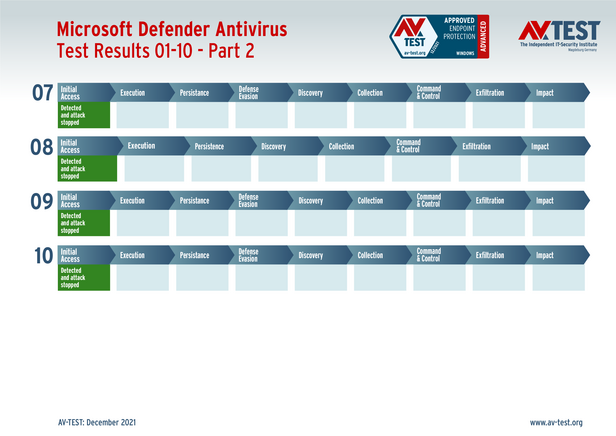

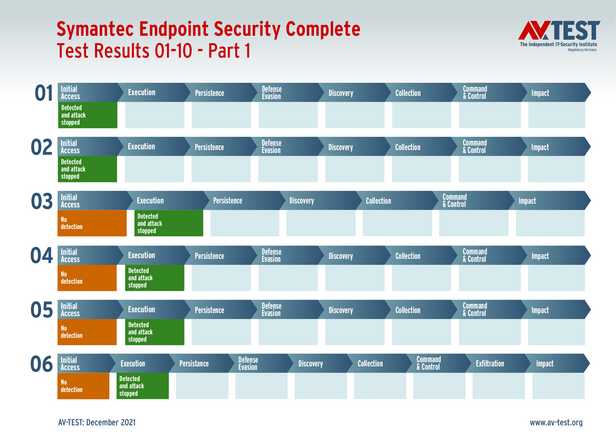

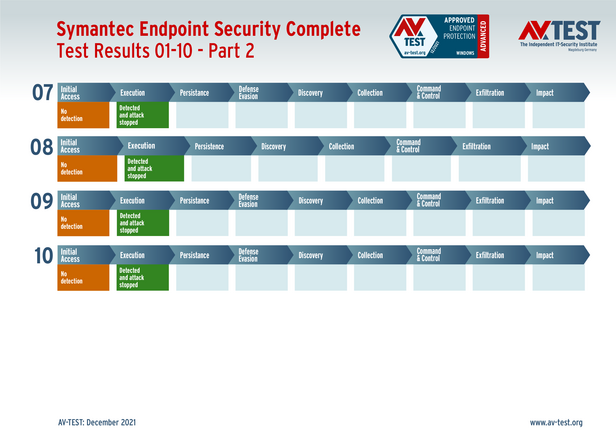

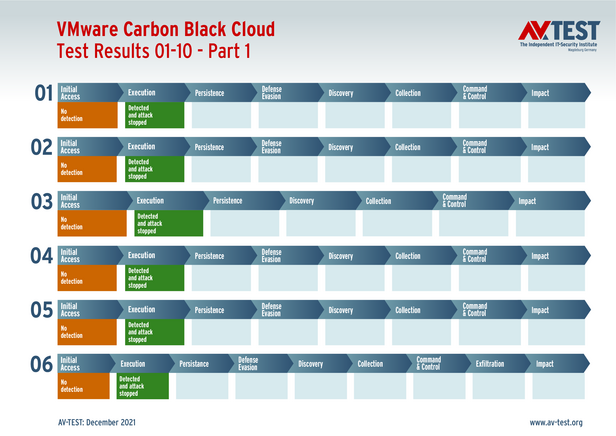

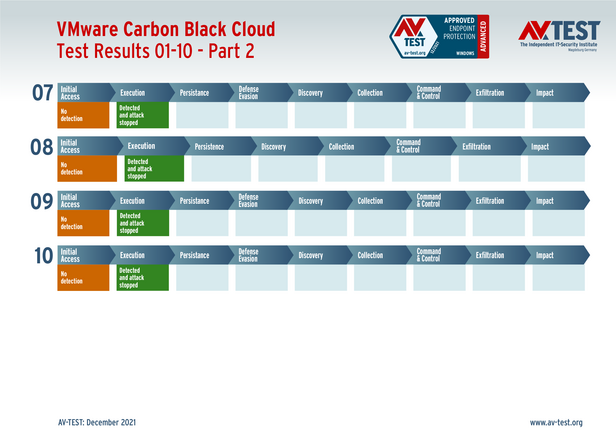

Les graphiques ci-dessous montrent les actions et les réactions de chaque suite de protection face à chacun des scénarios. En principe, les graphiques ont une structure très simple : si une attaque est contrée dès le départ pendant l’une des deux premières étapes « Initial Access » ou « Execution », le laboratoire considère la défense réussie. Le produit obtient alors le nombre maximal de points pour son score de protection, ce qui représente 3 à 5 points dans le test actuel Le déroulement de l’attaque est codé par couleur : dès qu’une attaque est contrée à une certaine étape du test, le champ est marqué en vert. Plus le marquage du champ en vert intervient tôt, mieux c’est. Si un champ reste orange, cela signifie que l’étape du test n’a pas été détectée (no detection). Si on trouve un champ orange en bas du graphique, cela signifie que l’attaque n’a pas été détectée, si on trouve un champ jaune, l’étape du test n’a été que partiellement détectée. Dans le cas d’un ransomware, cela signifie que certains fichiers ont été cryptés, mais pas tous (some files encrypted). Si le dernier champ est orange, tout a été crypté (files encrypted).

Scénarios de test

Tous les scénarios d’attaque sont documentés selon la norme de la base de données MITRE ATT&CK. Les différentes sous-rubriques, par ex.« T1059.001 », correspondent dans la base de données Mitre à « Technics » sous le point 1059.001 «Command and Scripting Interpreter PowerShell ». Ainsi, chaque étape du test est définie entre les spécialistes et peut être mieux retracée.

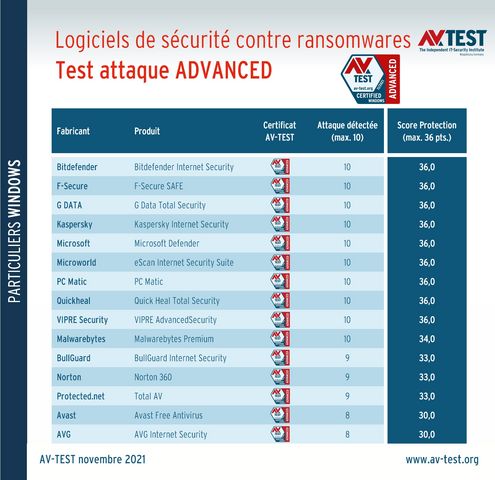

Les tests Advanced Threat Protection pour particuliers

En décembre 2021, 15 suites de protection pour Windows 10 destinées aux particuliers ont été confrontées en laboratoire à 10 scénarios d’attaque avec ransomware et data stealer. Au total, 13 produits sur 15 ont terminé le test avec le score maximal de 45 points : Acronis Cyber Protect Home, Avast Free Antivirus, AVG Internet Security, Bitdefender Internet Security, F-Secure SAFE, G Data Total Security, Malwarebytes Premium, McAfee Total Protection, Microsoft Defender, Microworld eScan Internet Security Suite, Norton 360, PC Matic et VIPRE AdvancedSecurity. Les graphiques montrent clairement que les attaquants ont été immédiatement détectés et repoussés.

Seuls les produits BullGuard Internet Security et Protected.net Total AV ont eu un problème de détection de l’attaquant dans un cas particulier. Le data stealer a donc pu mener à bien son œuvre destructrice. Ceci a coûté aux deux suites 5 points de score de protection, elles ne totalisent donc que 40 points.

Tous les produits pour utilisateurs finaux ayant totalisé au minimum 75 pour cent (soit 33,75 points) des 45 points du score de protection, ils obtiennent tous le certificat « Advanced Certified ». Acronis est le seul à ne pas obtenir de certificat. Il a certes réussi le test sans erreur, mais seuls les produits qui sont certifiés lors des tests mensuels réguliers et qui remplissent les critères ici obtiennent le certificat.

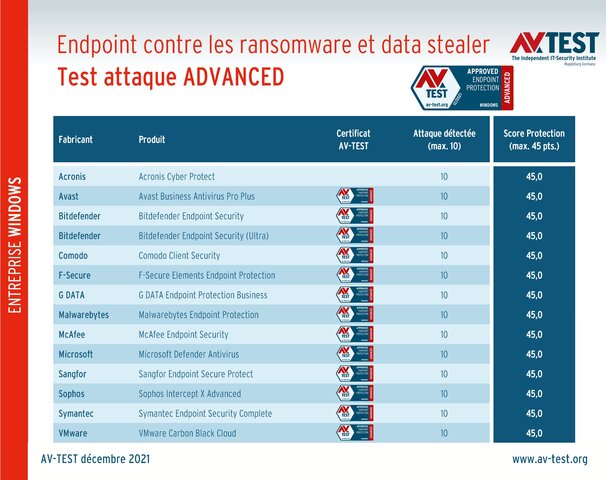

Les tests Advanced Threat Protection pour entreprises

Le test de décembre n’aurait pas pu mieux se dérouler pour les produits pour entreprises. Tous les 14 produits testés ont réalisé des performances parfaites dans les 10 scénarios et stoppé toutes les attaques. Tous les produits de protection des terminaux ont donc obtenu les 45 points maximum : Acronis Cyber Protect, Avast Business Antivirus Pro Plus, Bitdefender Endpoint Security, Bitdefender Endpoint Security (Ultra), Comodo Client Security, F-Secure Elements Endpoint Protection, G DATA Endpoint Protection Business, Malwarebytes Endpoint Protection, McAfee Endpoint Security, Microsoft Defender Antivirus, Sangfor Endpoint Secure Protect, Sophos Intercept X Advanced, Symantec Endpoint Security Complete et VMware Carbon Black Cloud.

Pour se voir attribuer le certificat « Advanced Approved Endpoint Protection », un produit doit atteindre au minimum 75 pour cent des points au score de protection lors du test, ce qui représente au moins 33,75 points dans le test actuel. Tous les participants au test des suites pour entreprises ont obtenu ce certificat. Acronis est le seul à ne pas obtenir de certificat. Il a certes réussi le test sans erreur, mais seuls les produits qui sont certifiés lors des tests mensuels réguliers et qui remplissent les critères ici obtiennent le certificat.

Une bonne défense contre les ransomwares et data stealer

Dans le test spécial de décembre, la plupart des programmes de protection pour particuliers et pour entreprises ont montré qu’ils offraient une bonne défense, même dans des cas très réels. Du côté des programmes pour particuliers, seules 2 suites doivent s’avouer vaincues dans un cas particulier. Toutes les autres suites de protection ont fait un travail irréprochable.

Du côté des solutions pour entreprises, tous les candidats de protection des terminaux affichent une performance parfaite. Les solutions de protection ont identifié tous les attaquants et stoppé efficacement les attaques – même les candidats dangereux issus des domaines des ransomwares et data stealer.

Dans cette série spéciale Advanced Threat Protection, AV-TEST effectue toujours des tests très réels avec des scénarios spéciaux en partie basés sur l’évolution actuelle des cyberattaques.

L’article actuel montre en premier lieu les résultats du test Advanced Threat Protection du mois de décembre. Pour plus d’informations techniques et d’explications, veuillez consulter également l’article APT déjà publié : Les attaques stratégiques exigent des tests stratégiques.