29 soluciones de seguridad para Windows 10 contra ladrones de datos y ransomware

En una serie de test de Advanced Threat Protection, el laboratorio de AV-TEST ha examinado 29 soluciones de seguridad contra ladrones de datos y ransomware para usuarios privados y empresas. Esta prueba de ataques en vivo consiste en defenderse en 10 escenarios reales de ataques contra Windows. Aquí, además de la detección del software, cuenta cada uno de los pasos de defensa dados por la solución de seguridad. En la reciente prueba realizada en diciembre, afortunadamente, muy pocos atacantes tuvieron éxito en los escenarios ejecutados.

Los Advanced Threat Protection tests de AV-TEST examinan en el laboratorio software de seguridad en escenarios de ataque muy realistas y dinámicos. Estos test son muy laboriosos, por lo que los ataques a cada producto se limitan a 10 escenarios. En la prueba de diciembre, el laboratorio ejecutó 5 ataques especiales con ransomware y 5 ataques con denominados ladrones de datos (data stealer en inglés). Los resultados son muy interesantes, ya que las soluciones para empresas detuvieron muy bien todos los ataques, mientras que dos productos para usuarios privados tuvieron problemas.

29 productos en el Advanced Threat Protection test

A la prueba se presentaron 15 productos para usuarios privados de Acronis, Avast, AVG, Bitdefender, BullGuard, F-Secure, G DATA, Malwarebytes, McAfee, Microsoft, Microworld, Norton, PC Matic, Protected.net y VIPRE Security. Además, el laboratorio examinó 14 soluciones para empresas de Acronis, Avast, Bitdefender (dos versiones), Comodo, F-Secure, G DATA, Malwarebytes, McAfee, Microsoft, Sangfor, Sophos, Symantec y VMware.

Cada producto tuvo que enfrentarse en esta prueba a 5 escenarios con ransomware y 5 escenarios con ladrones de datos. El laboratorio tiene en cuenta cada uno de los pasos de los ataques. Estos empiezan con la llegada del correo electrónico, la detección del atacante y la comprobación de qué scripts o herramientas de ayuda se ejecutan. A continuación se tienen que bloquear todos los pasos del ataque subsiguientes. Si un programa de seguridad detecta y bloquea al agresor, entonces el ataque se considera detectado y resuelto. El candidato recibe en tal caso la máxima puntuación en protección. En esta prueba, la máxima puntuación obtenible era 45 puntos.

Ransomware y ladrones de datos

Un ataque con ransomware es sencillo de explicar: los atacantes intentan infiltrarse en el sistema, ejecutar un malware, encriptar los datos del sistema y exigir un rescate para su desencriptación. Este tipo de ataques es más bien un ataque masivo que se suele ejecutar mediante una red de bots.

Los ataques con los llamados ladrones de datos son bastante más sofisticados, puesto que, por regla general, van precedidos por un ataque de spear phishing. Este mero hecho ya demuestra que el ataque ha supuesto una cierta planificación, una mayor inversión y, en parte, está preparado específicamente para una víctima concreta.

Los ladrones de datos son una especie de doble malware. Por una parte se ejecuta un ataque semejante a uno de ransomware. Sin embargo, si este tiene éxito, solo se cifra una pequeña cantidad de datos para que sirva de engaño o distracción o simplemente se cambian de nombre para simular una encriptación. A continuación se exige un rescate. El objetivo real, no obstante, es el robo de datos en segundo plano, algo que no es lo habitual. Estos datos acaban en la Darknet o en manos de un cliente, por ejemplo, en el caso de espionaje económico. El laboratorio ejecutó en diciembre 5 de estos ataques especiales con data stealer para examinar así los productos.

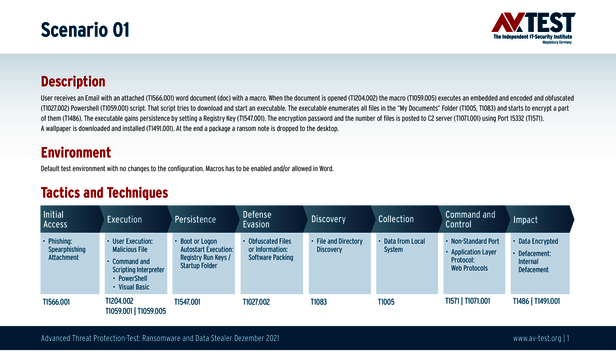

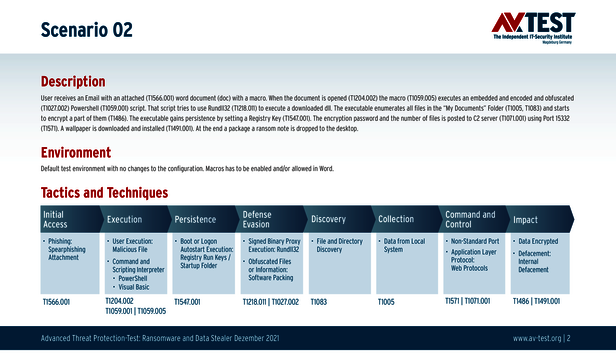

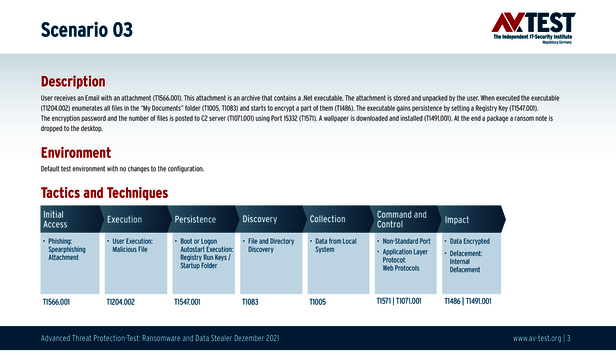

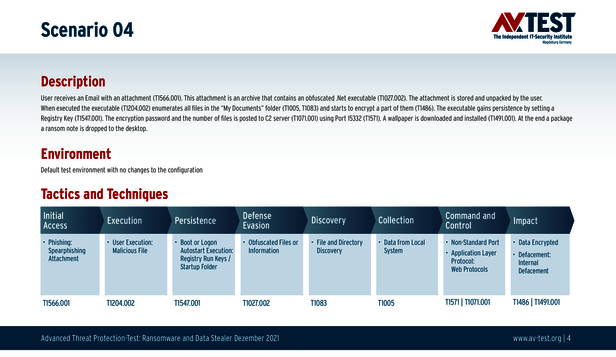

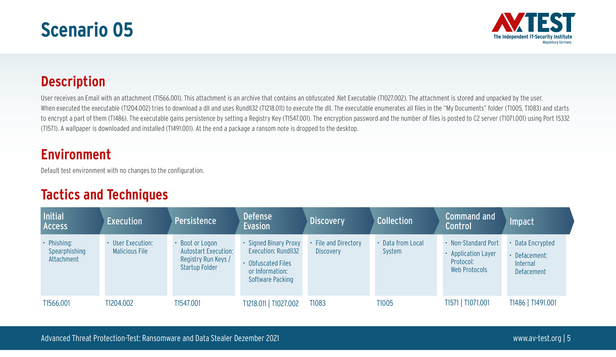

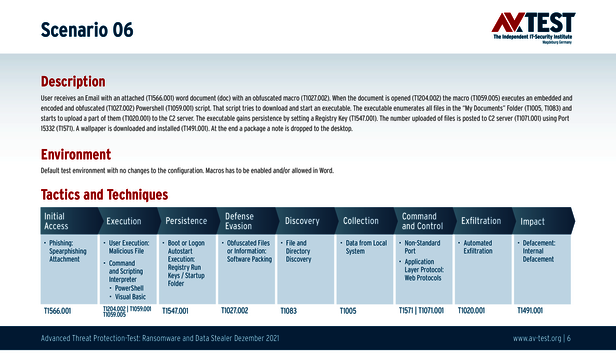

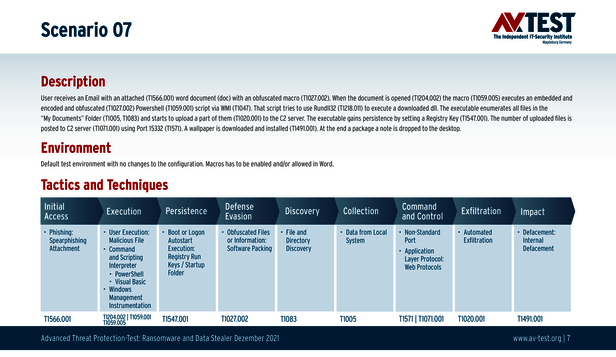

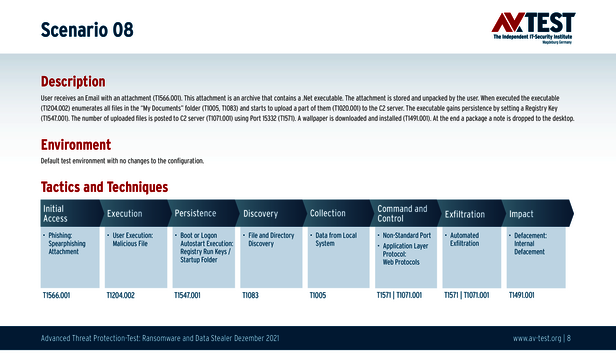

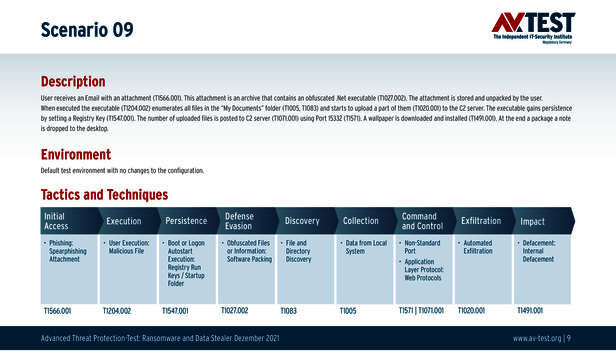

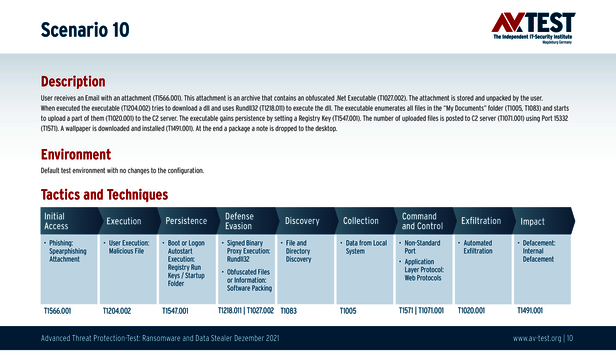

Si bien los ataques de ransomware y de ladrones de datos son similares, los diagramas de evaluación acordes con el gráfico matricial de MITRE ATT&CK muestran notables diferencias. En los diagramas aparecen documentados técnicamente cada uno de los pasos de conformidad con MITRE. Cada paso de un ataque está definido en la base de datos de MITRE ATT&CK, por ejemplo, “T1059.001“ equivale a “Command and Scripting Interpreter: PowerShell“. Todos los expertos que documentan un ataque simplemente utilizan estas denominaciones técnicas para los pasos del ataque. Los 10 gráficos de los escenarios utilizados en los test mencionan el desarrollo de cada paso y la denominación en la documentación.

Esta documentación técnica es importante para la evaluación forense de un ataque. De esta manera es más fácil mostrar, por ejemplo, que durante el ataque, por regla general, también fluyen datos. Si se utiliza un ransomware conocido, entonces normalmente no es así. Si se identifica o se recataloga un ladrón de datos según MITRE ATT&CK, entonces sí. Esto es importante, por ejemplo, para informar de un ataque de conformidad con el Reglamento General de Protección de Datos (RGPD) de la UE.

La matriz de evaluación según MITRE ATT&CK

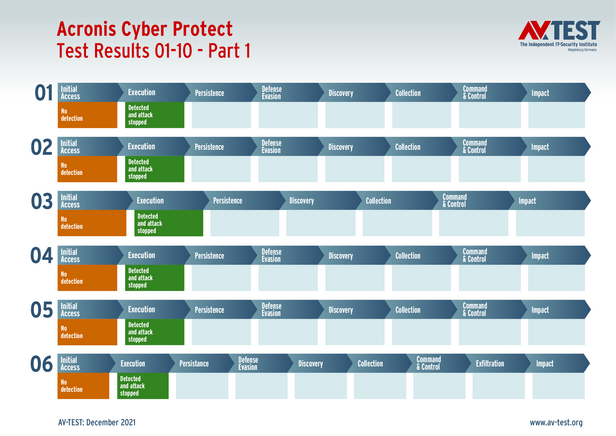

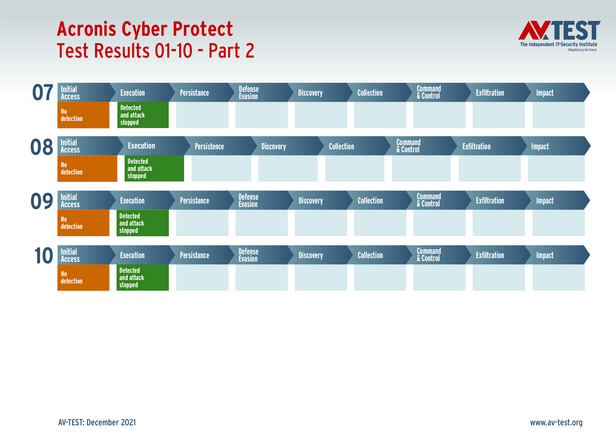

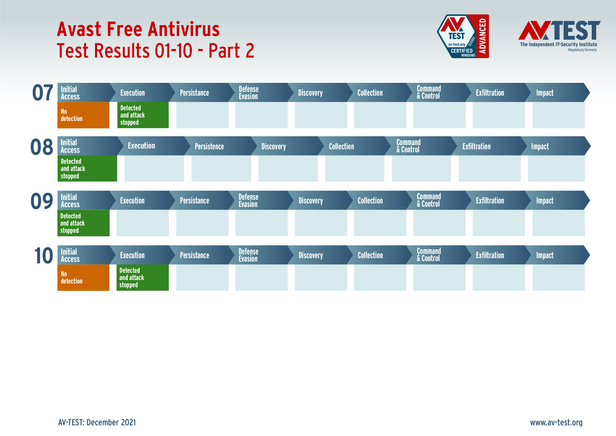

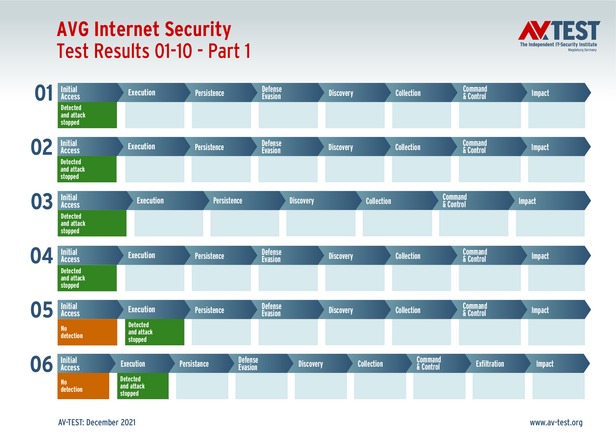

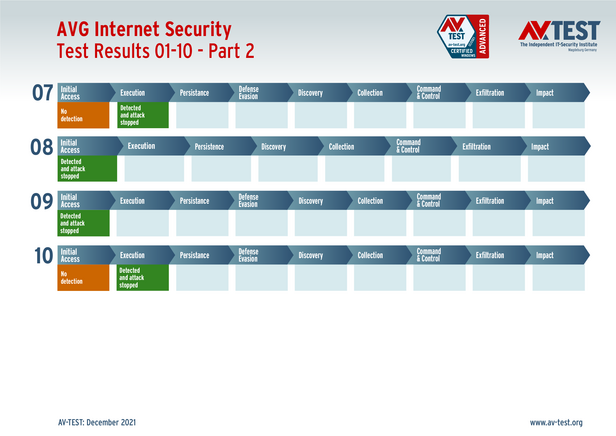

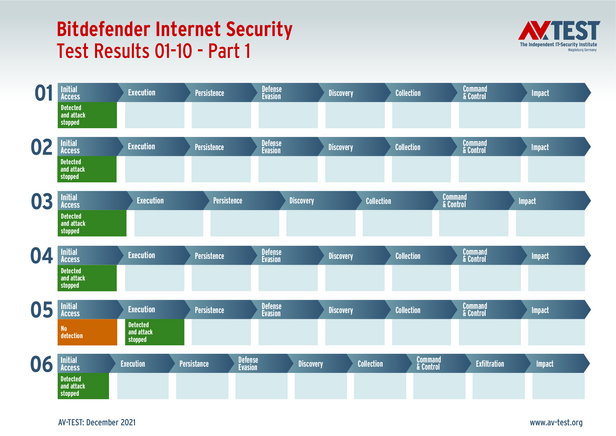

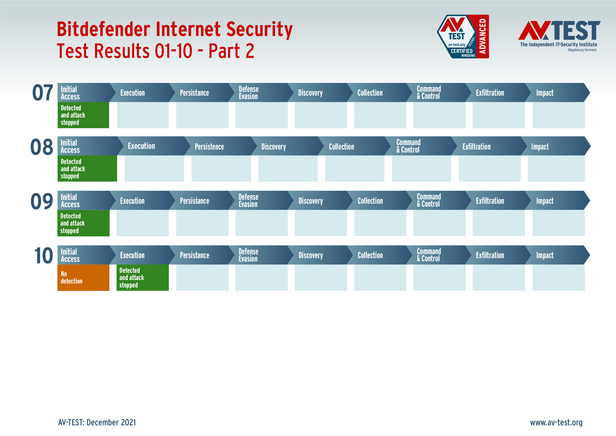

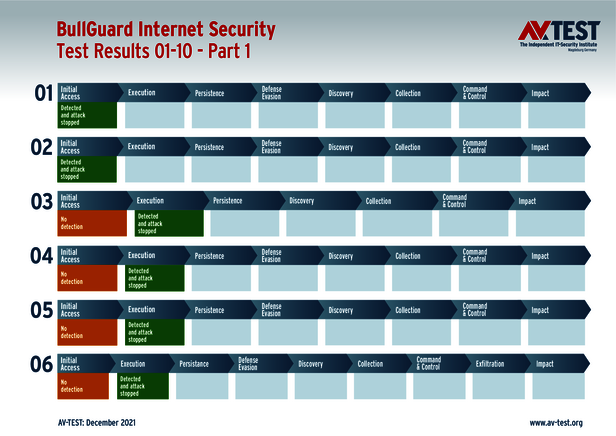

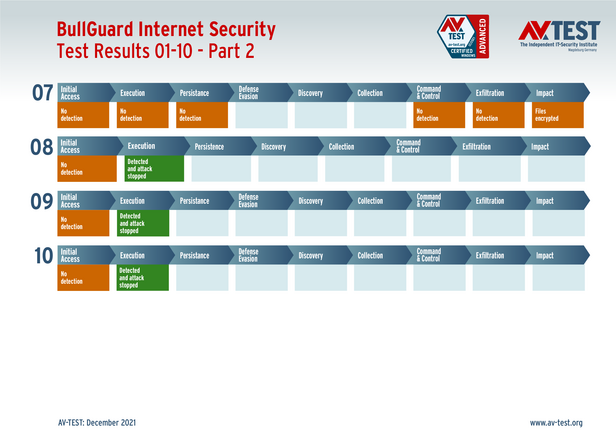

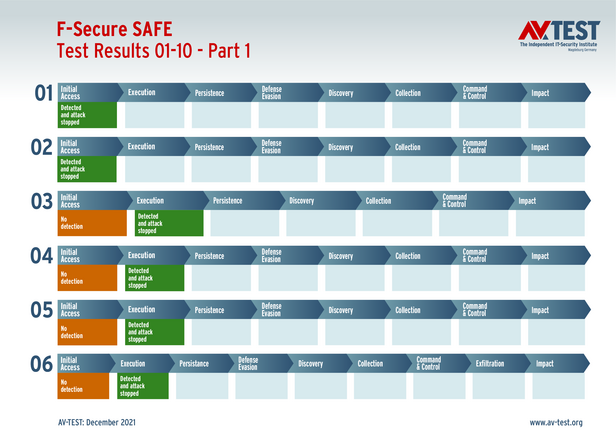

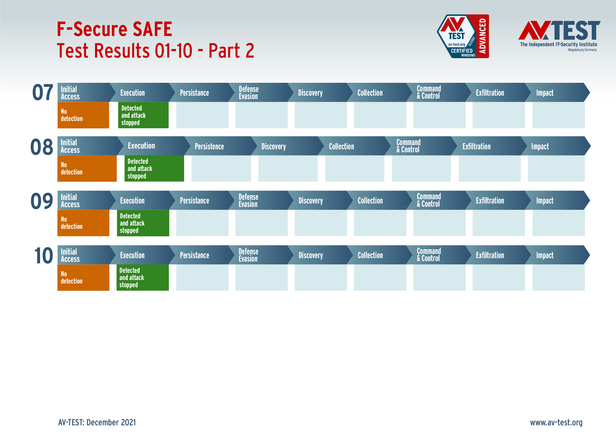

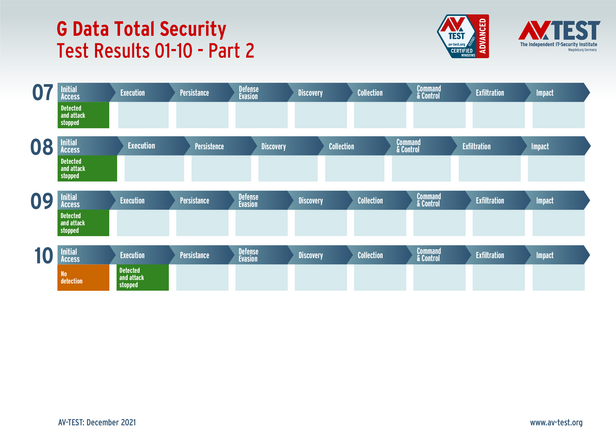

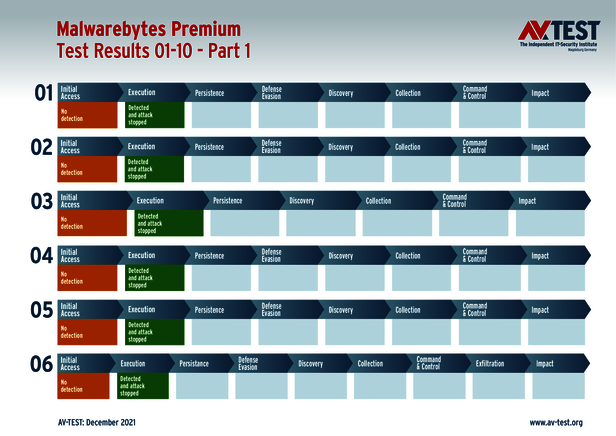

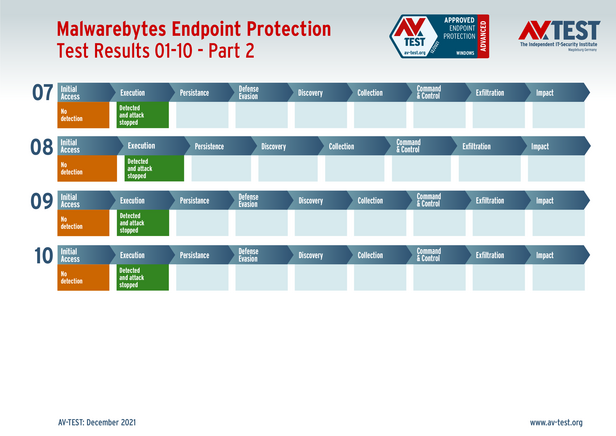

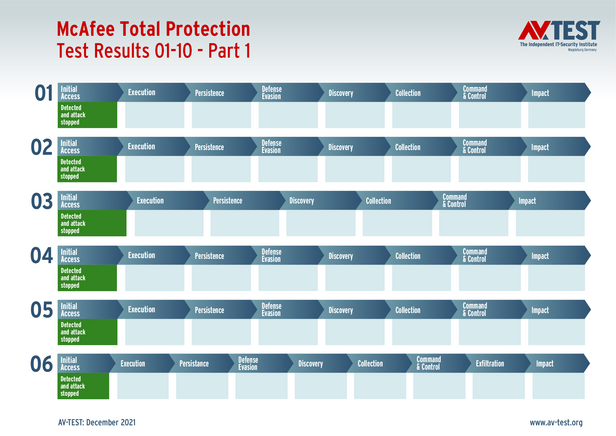

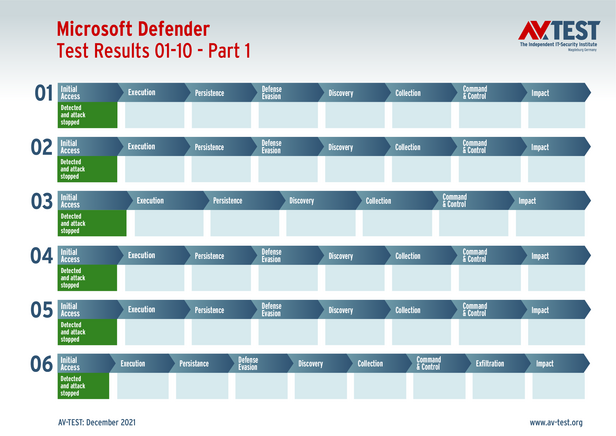

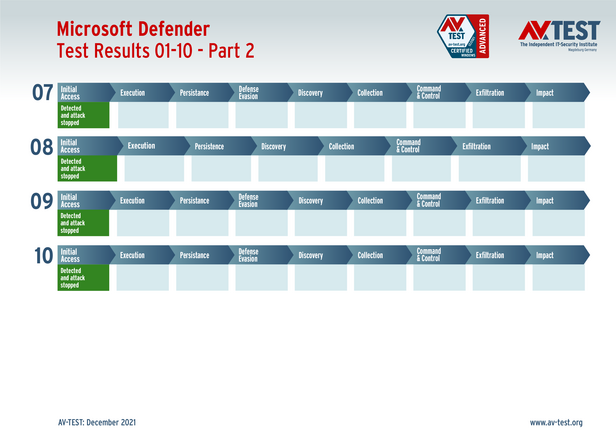

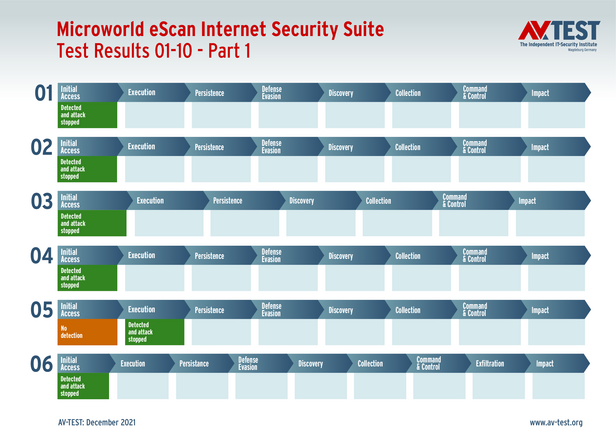

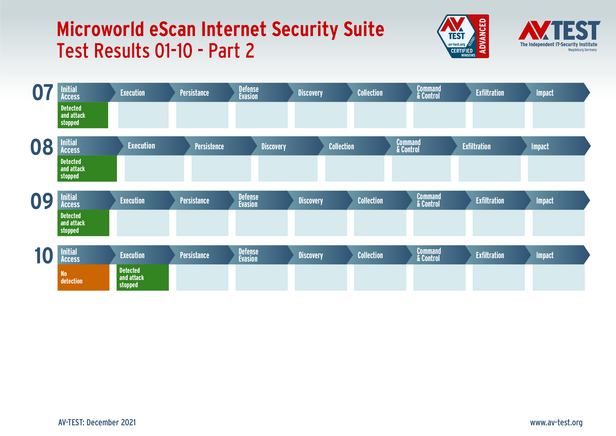

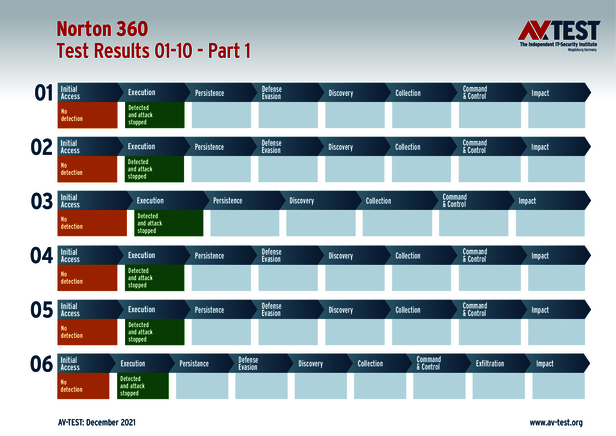

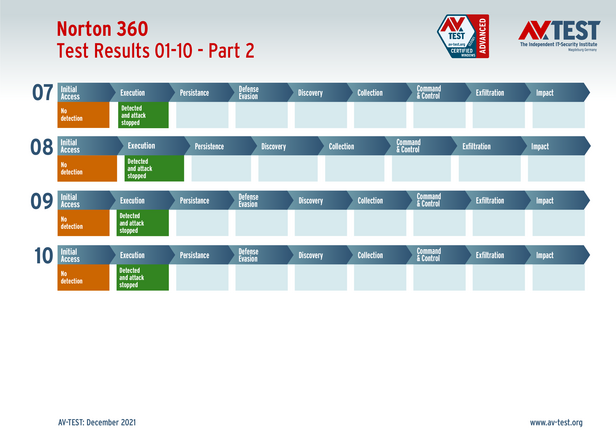

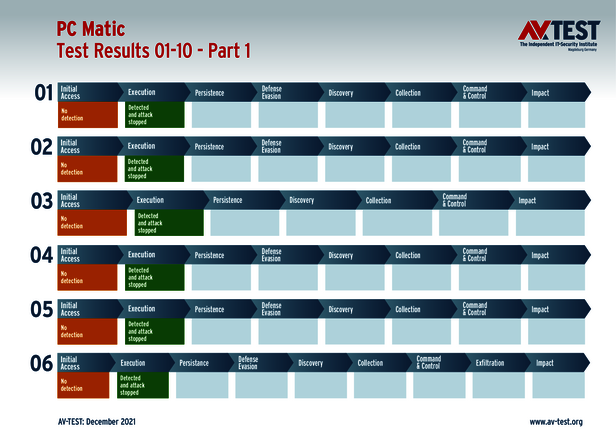

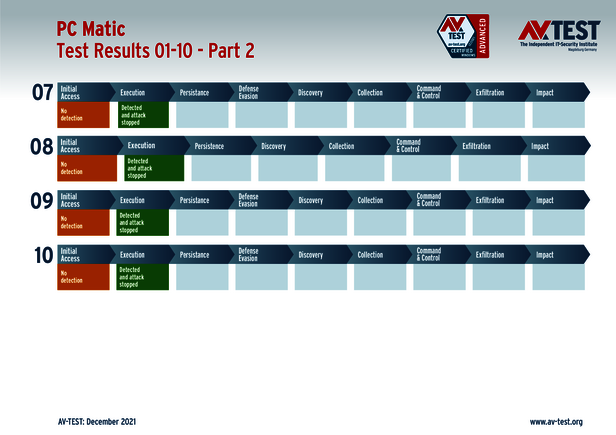

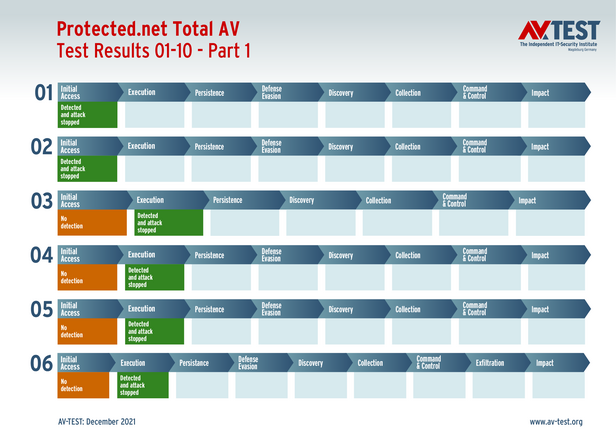

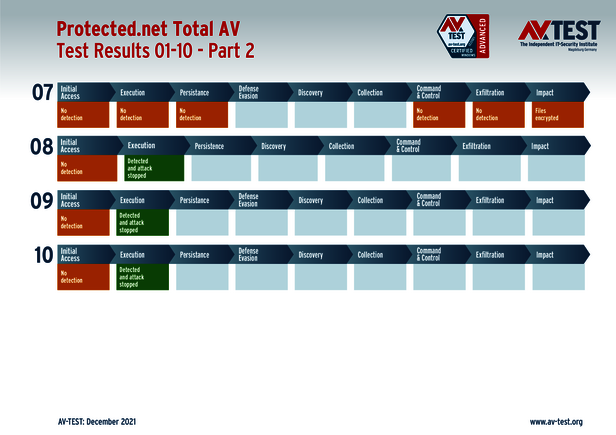

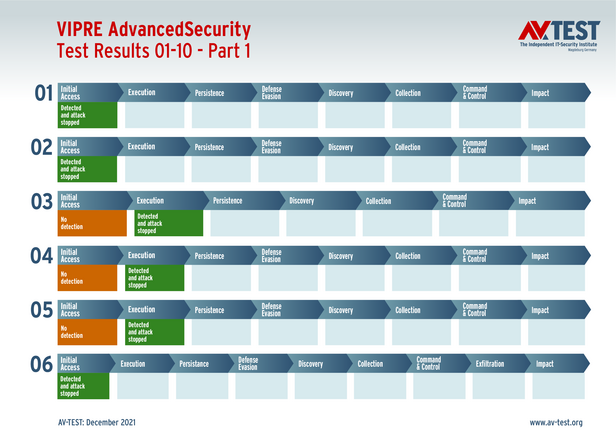

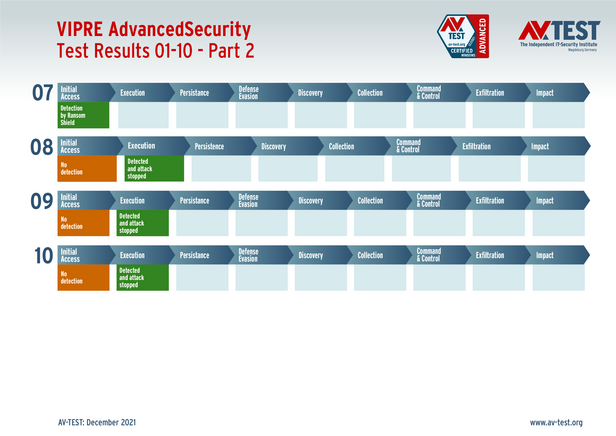

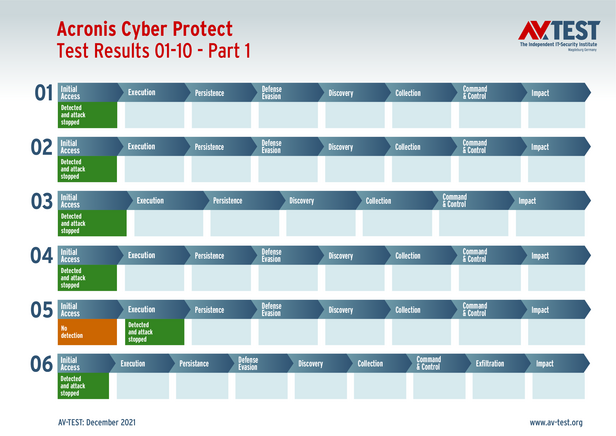

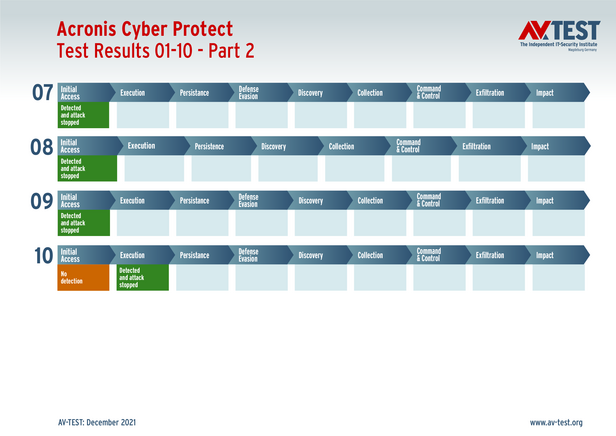

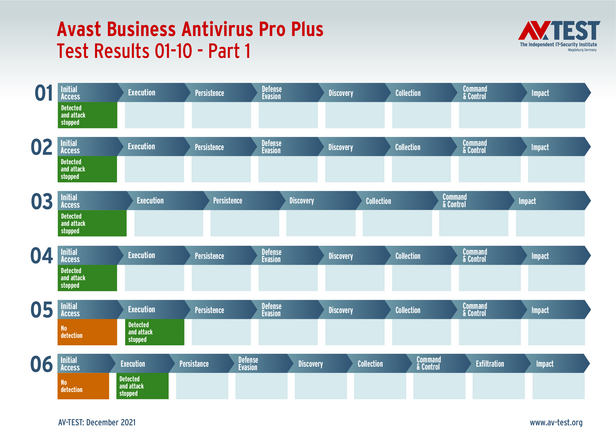

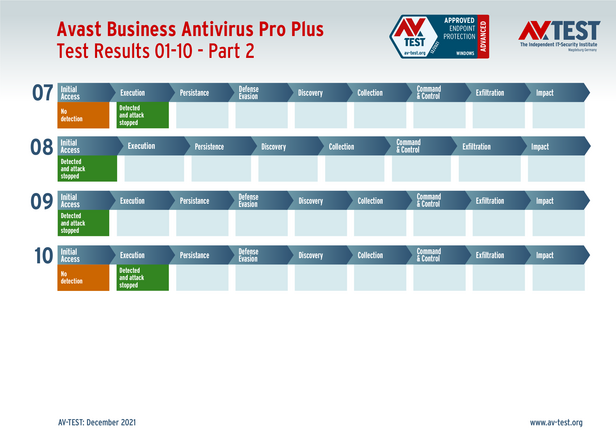

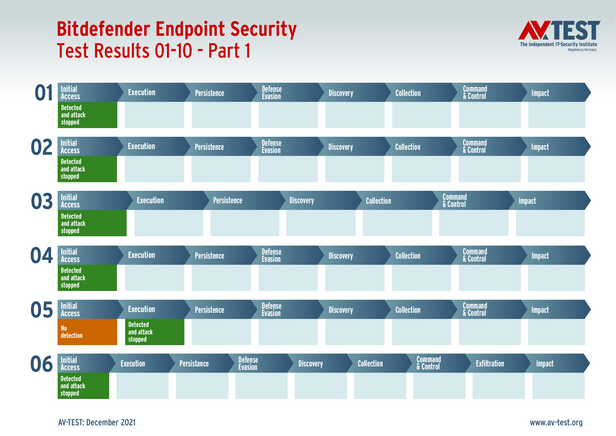

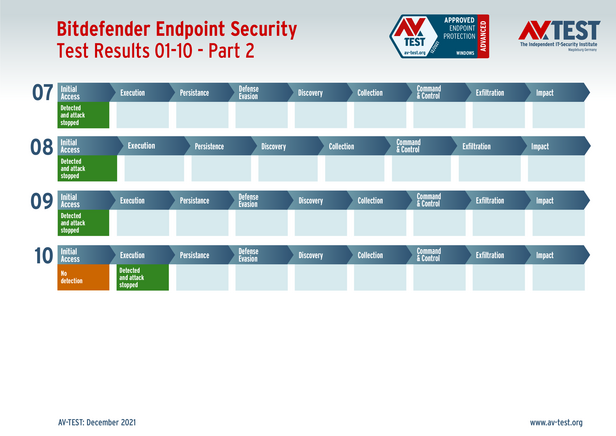

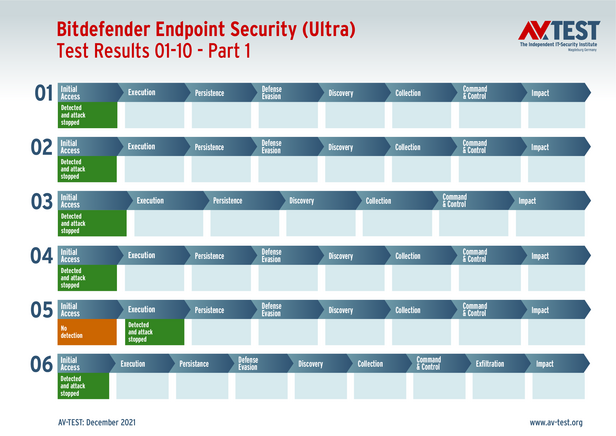

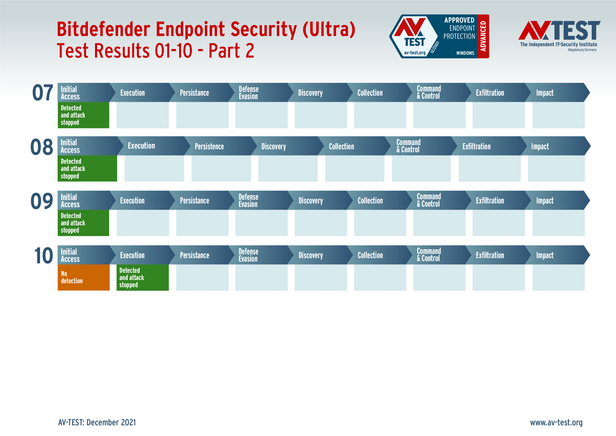

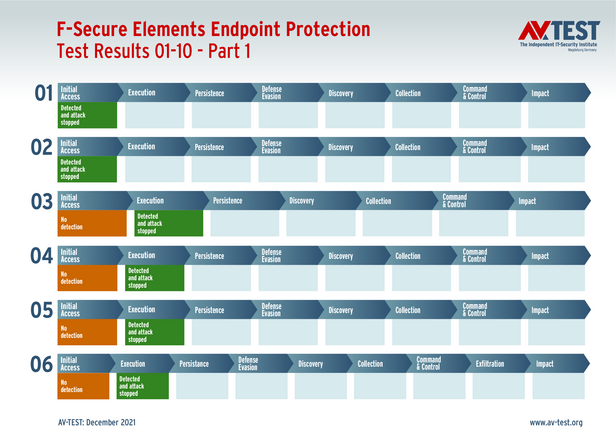

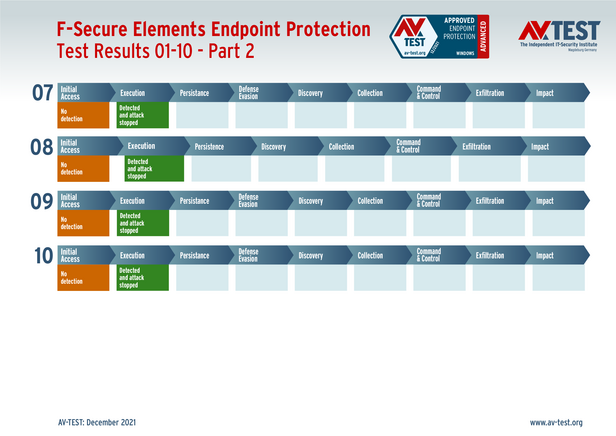

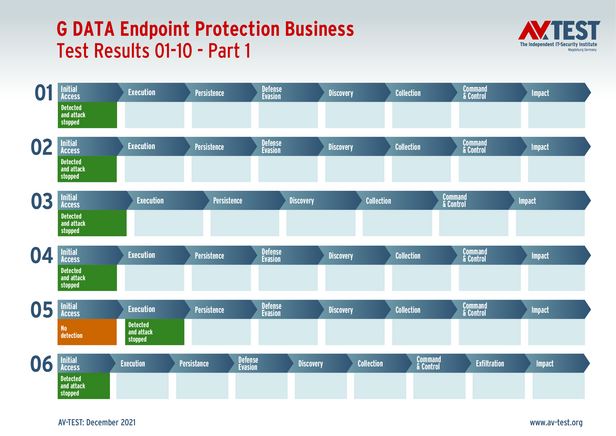

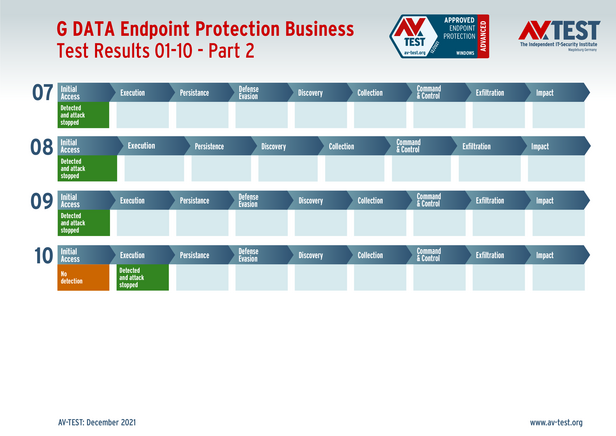

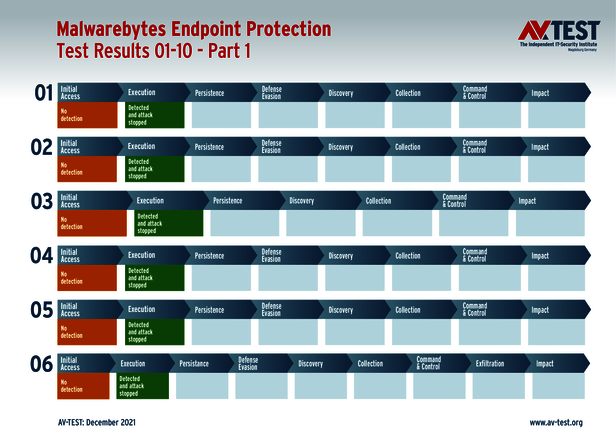

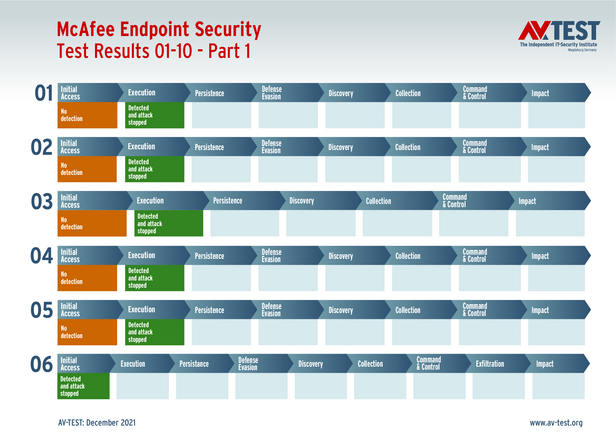

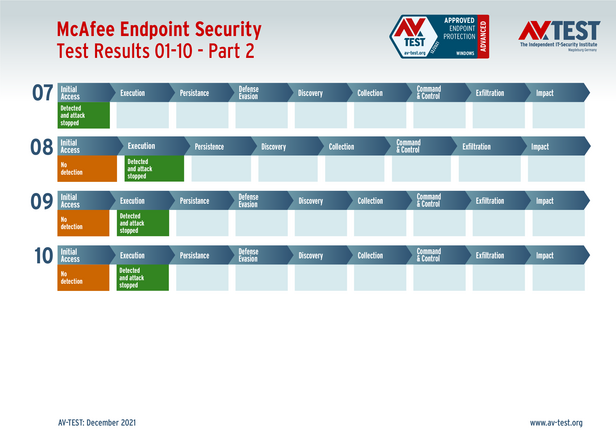

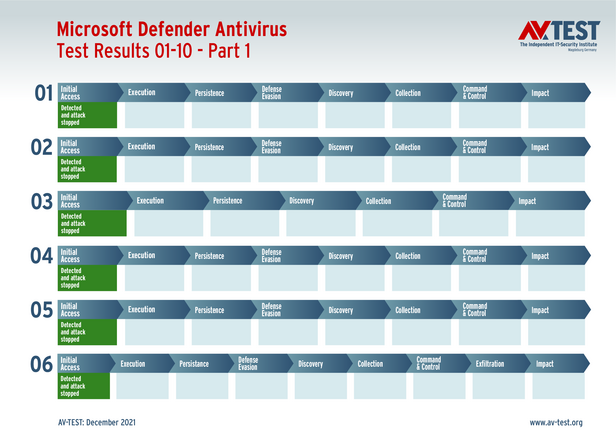

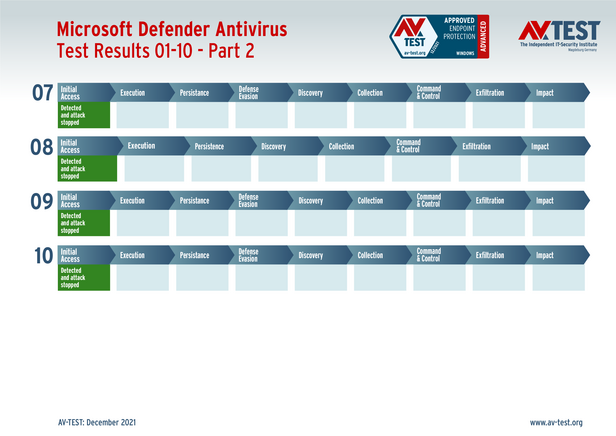

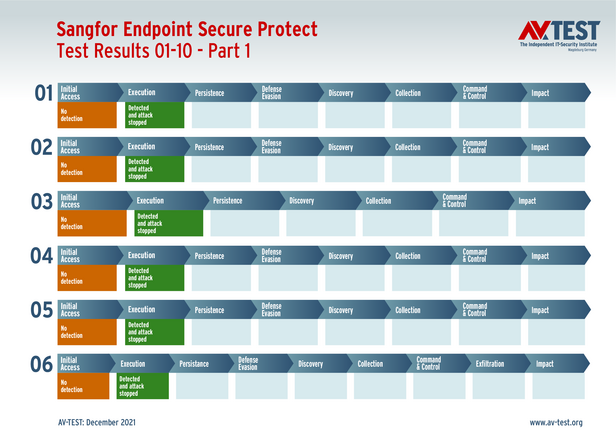

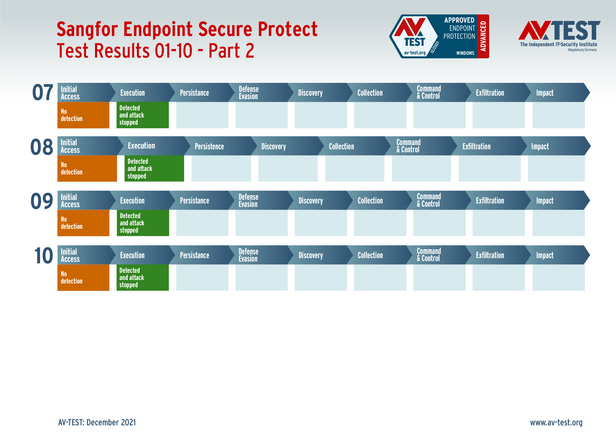

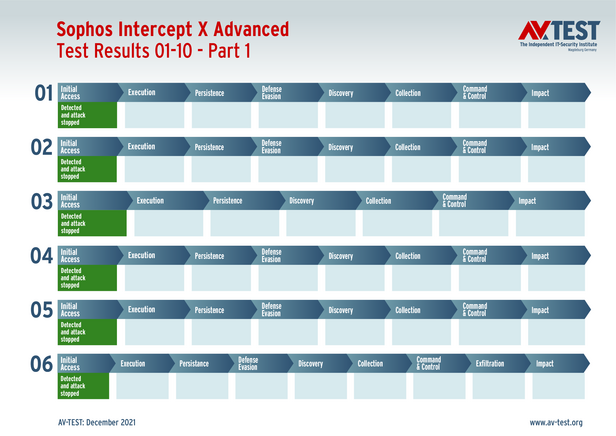

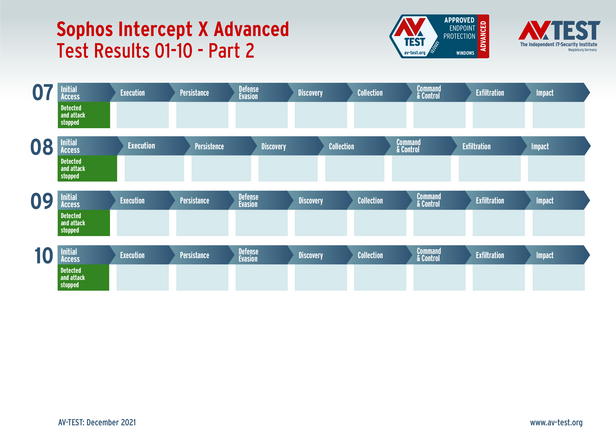

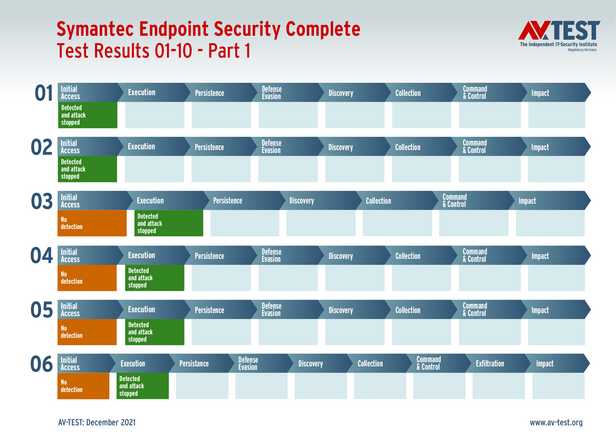

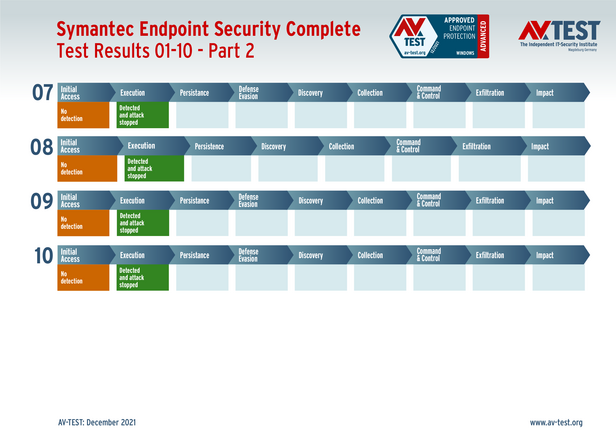

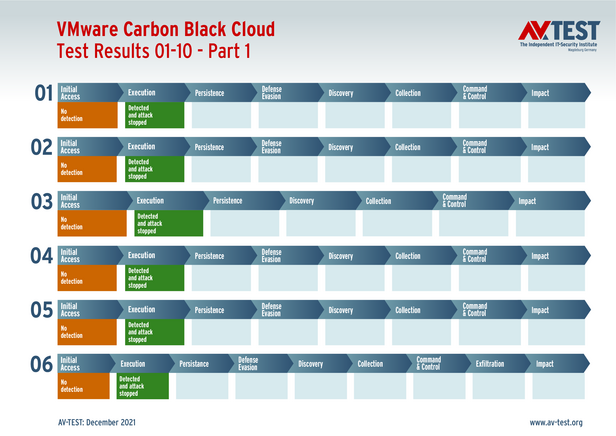

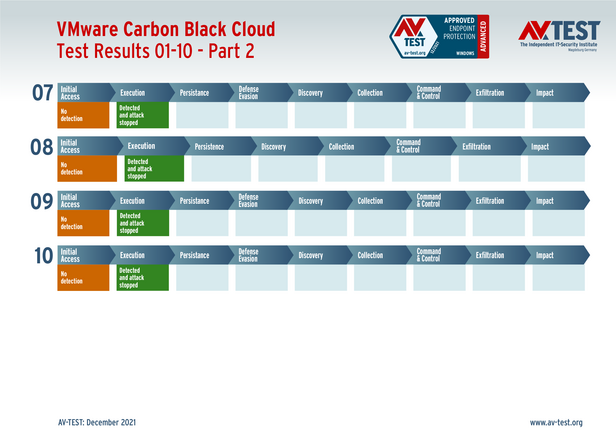

Los gráficos a continuación muestran las acciones y reacciones de cada software de seguridad en cada uno de los escenarios. En principio, los gráficos están estructurados de forma muy simple: si se bloquea por completo un ataque en uno de los dos primeros pasos “Initial Access“ o “Execution“, se considera que se ha evitado con éxito el ataque. En tal caso, el producto obtiene el máximo número de puntos para su puntuación en protección. En esta prueba, esto equivale a de 3 a 5 puntos. El transcurso del ataque se ha codificado cromáticamente. En cuanto se repele un ataque en un punto del test, el campo se colorea en verde. Por lo tanto, cuanto antes aparezca un campo verde, mejor. Si un campo se queda en naranja, el punto se considera como no detectado (no detection). Si al final del gráfico hay un campo naranja, se considera que el ataque no se ha detectado; si hay un campo amarillo, se considera que el punto se ha detectado parcialmente. En el caso de un ransomware, esto significa que consiguió cifrar algunos archivos, pero no todos (some files encrypted). Si el último campo aparece en naranja, entonces todo ha sido encriptado (files encrypted).

Escenarios de prueba

Todos los escenarios de ataque están documentados de acuerdo con los estándares de la base de datos de MITRE ATT&CK. Los diferentes subpuntos, por ejemplo “T1059.001“, aparecen en la base de datos de Mitre para “Technics“ bajo 1059.001 “Command and Scripting Interpreter: PowerShell“. Cada paso de la prueba, por lo tanto, está definido por especialistas y resulta comprensible.

Advanced Threat Protection tests para usuarios privados

En diciembre de 2021, un total de 15 productos de seguridad para usuarios privados se sometieron en el laboratorio a 10 escenarios de ataque con ransomware y ladrones de datos bajo Windows 10. En total, 13 de los 15 productos finalizaron la prueba con un resultado perfecto de 45 puntos: Acronis Cyber Protect Home, Avast Free Antivirus, AVG Internet Security, Bitdefender Internet Security, F-Secure SAFE, G Data Total Security, Malwarebytes Premium, McAfee Total Protection, Microsoft Defender, Microworld eScan Internet Security Suite, Norton 360, PC Matic y VIPRE AdvancedSecurity. Los gráficos muestran claramente que reconocieron y bloquearon los ataques de inmediato.

Únicamente los productos BullGuard Internet Security y Protected.net Total AV tuvieron un problema con la detección del atacante en uno de los casos, permitiendo que el ladrón de datos llevara a cabo su labor destructiva. Ambos recibieron 5 puntos menos en la puntuación de protección y, por lo tanto, un total de 40 puntos.

Todos los productos para usuarios finales obtuvieron el certificado “Advanced Certified“ puesto que consiguieron al menos un 75 por ciento (33,75 puntos) de los máximos 45 puntos de puntuación en protección. Acronis es la única que no recibe un certificado. Si bien terminó la prueba sin fallos, los certificados solo se entregan a quienes cumplen los criterios tanto en esta prueba como en la prueba mensual ordinaria.

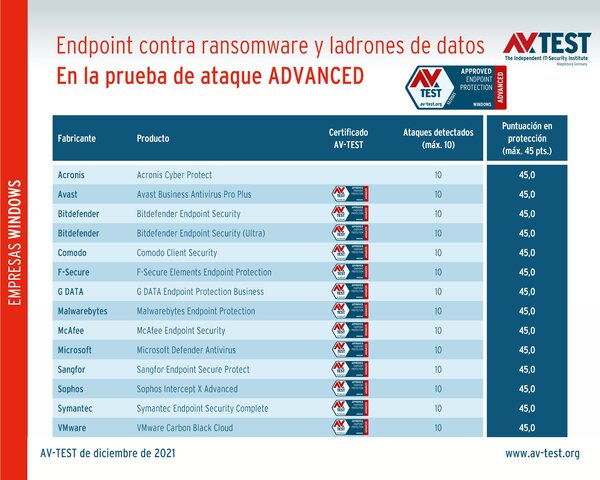

Advanced Threat Protection tests para empresas

La prueba de diciembre no podría haber ido mejor para los productos de empresa. Los 14 productos obtuvieron un resultado perfecto en los 10 escenarios de la prueba y detuvieron todos los ataques. Por lo tanto, todos los productos Endpoint obtuvieron los 45 puntos máximos: Acronis Cyber Protect, Avast Business Antivirus Pro Plus, Bitdefender Endpoint Security, Bitdefender Endpoint Security (Ultra), Comodo Client Security, F-Secure Elements Endpoint Protection, G DATA Endpoint Protection Business, Malwarebytes Endpoint Protection, McAfee Endpoint Security, Microsoft Defender Antivirus, Sangfor Endpoint Secure Protect, Sophos Intercept X Advanced, Symantec Endpoint Security Complete y VMware Carbon Black Cloud.

Para otorgarle el certificado “Advanced Approved Endpoint Protection“, un producto tiene que conseguir al menos un 75 por ciento de la puntuación en protección. En esta prueba, esto equivale a 33,75 puntos. Por lo tanto, todos los productos para empresas participantes en la prueba consiguieron el certificado. Acronis es la única que no recibe un certificado. Si bien terminó la prueba sin fallos, los certificados solo se entregan a quienes cumplen los criterios tanto en esta prueba como en la prueba mensual ordinaria.

Buena defensa contra ransomware y ladrones de datos

Especialmente en el test de diciembre, la mayoría de programas de seguridad para usuarios privados y empresas han demostrado que ofrecen una buena protección en escenarios muy realistas. De los programas para usuarios privados solo 2 paquetes tuvieron que darse por vencidos cada uno en una ocasión. Los demás paquetes de seguridad trabajaron todos a la perfección.

Una perfección absoluta demostraron todos los candidatos Endpoint para empresas. Las soluciones de seguridad detectaron a todos los atacantes y detuvieron de forma fiable los ataques, incluso de los peligrosos candidatos del ámbito del ransomware y los ladrones de datos.

En esta serie de test de Advanced Threat Protection, AV-TEST ejecuta siempre test muy realistas con escenarios especiales que en parte toman como modelo los acontecimientos actuales de ciberataques.

Este artículo muestra principalmente los resultados del Advanced Threat Protection test de diciembre. Puede encontrar más trasfondo técnico y explicaciones en el artículo publicado anteriormente APT: Ataques estratégicos exigen pruebas estratégicas.