Cybersecurity: Abwehr neuester Angriffstechniken im ATP-Test

Um die Sicherheit der Daten privater Nutzer und Unternehmen kontinuierlich zu gewährleisten, müssen Security-Hersteller in einem fortwährenden Wettlauf mit Cyberkriminellen stets die Oberhand behalten. Der Advanced Threat Protection-Test von AV-TEST überprüft in detaillierten Einzeltests, ob die Hersteller in der Lage sind, die neuesten und raffiniertesten Angriffstechniken zu erkennen und abzuwehren. In dieser Untersuchung wurden 25 Produkte unter Windows getestet, wobei in 10 Szenarien Ransomware und Data Stealer die Systeme angreifen. Dabei werden besondere Angriffstechniken wie Reflective Code Loading und Fileless Malware verwendet, die moderne Sicherheitsalgorithmen herausfordern, da sie gefährliche Codezeilen oder Skripte erkennen müssen. Die Testergebnisse zeigen, dass die Sicherheitsprodukte insgesamt ihre Spitzenposition verteidigen können, jedoch einige Produkte nicht alles im Griff haben.

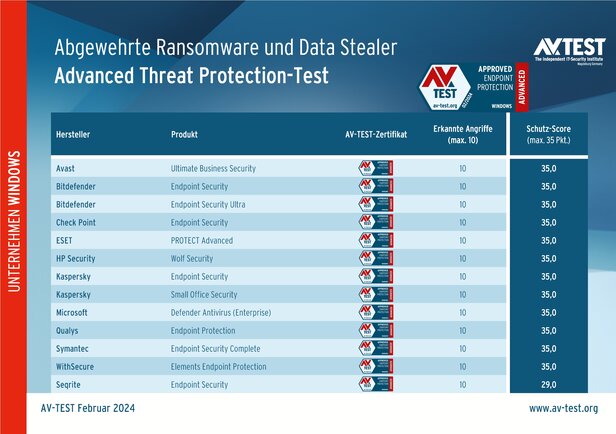

Im aktuellen Advanced Threat Protection-Test, kurz ATP-Test, zeigen 25 Security-Produkte für private Nutzer und Unternehmen, wie gut sie in einem erweiterten Test gegen Ransomware und Data Stealer bestehen. Erweitert bedeutet, dass alle Produkte in 10 aufwendigen Szenarien die Angreifer abwehren müssen, während diese versuchen die Windows-Systeme einzunehmen. Erreichen die Attacken ihr Ziel, sind die Systeme verschlüsselt oder die Daten gestohlen – manchmal auch beides. Das Labor registriert im ATP-Test jeden einzelnen Verteidigungsschritt und dokumentiert diese in einer Matrix nach dem MITRE ATT&CK-Standard. Die Test-Szenarien sind in fünf Ransomware- und fünf Data-Stealer-Szenarien unterteilt. Zur Verteidigung gegen Ransomware gibt es drei wesentliche Schritte, für die bis zu 3 Punkte vergeben werden. Bei den Data Stealern sind es vier bewertete Aktionen und somit bis zu 4 Punkte. Insgesamt liegt damit der höchste Schutz-Score eines Produkts bei 35 Punkten.

Anwenderprodukte und Unternehmenslösungen im ATP-TEST

Mit im ATP-Test Januar und Februar 2024 sind 12 Produkte für private Anwender und 13 Endpoint-Lösungen für Unternehmen. Die Schutzpakete für Endnutzer kommen von Avast, AVG, Avira, Bitdefender, ESET, F-Secure, G DATA, Kaspersky, Microsoft, Microworld, Norton und PC Matic.

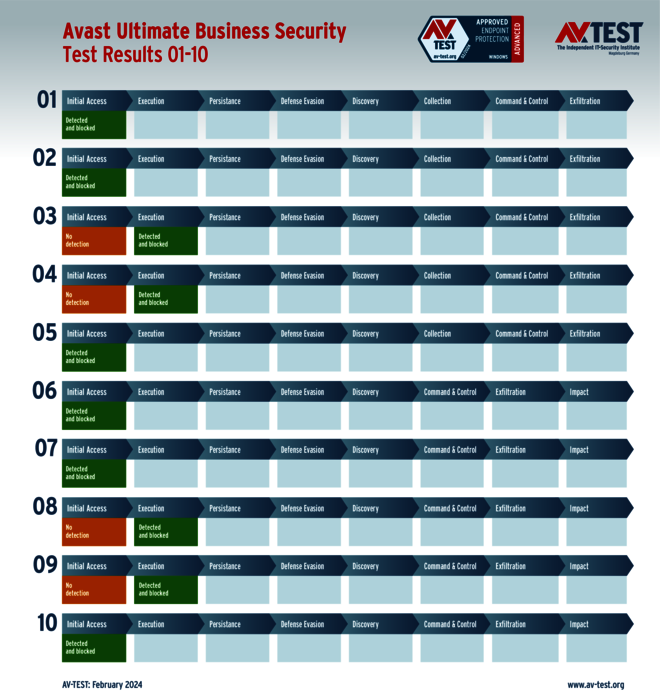

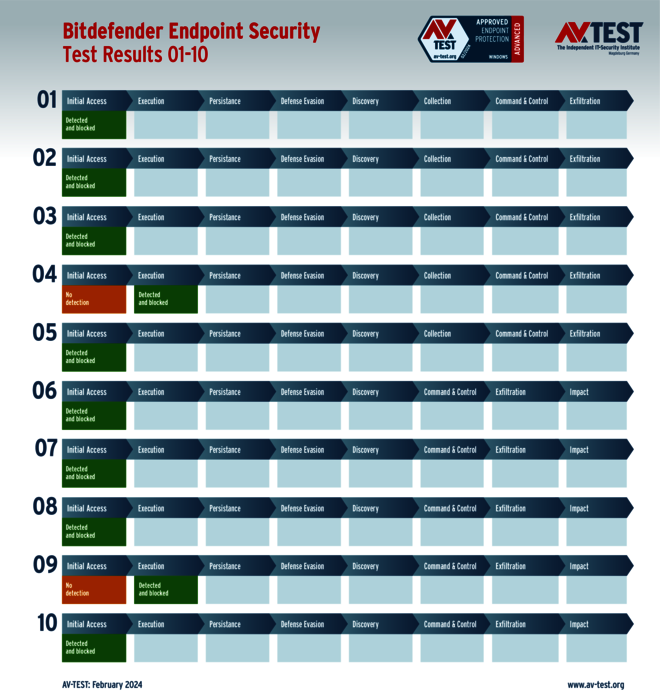

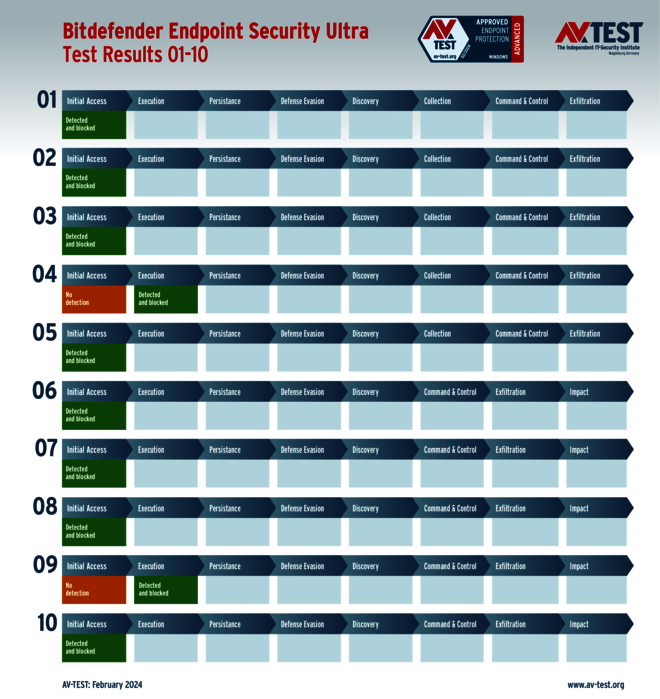

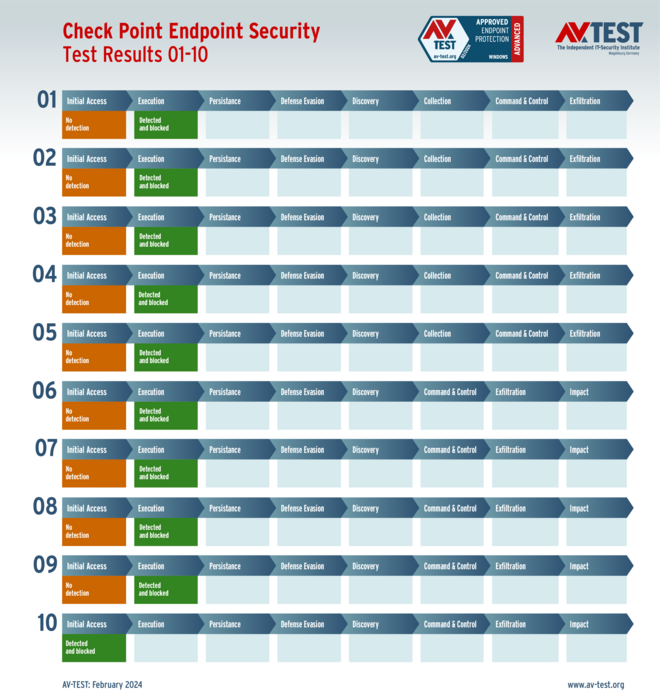

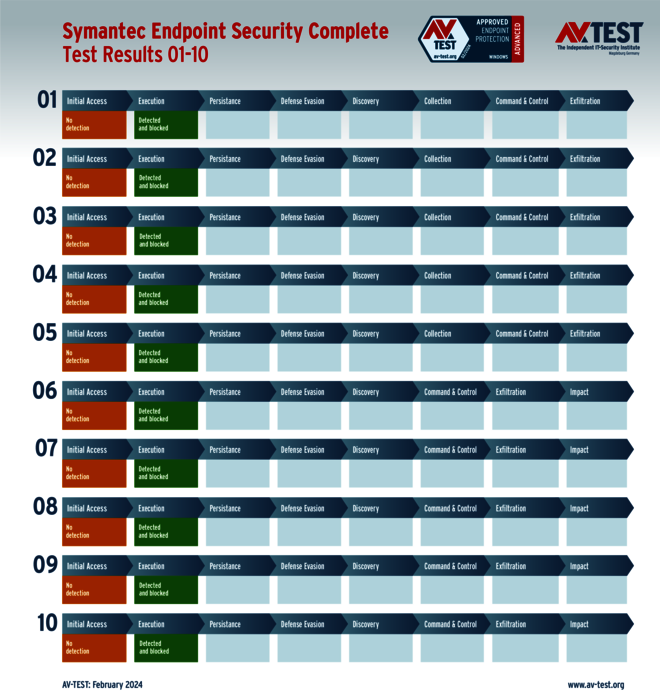

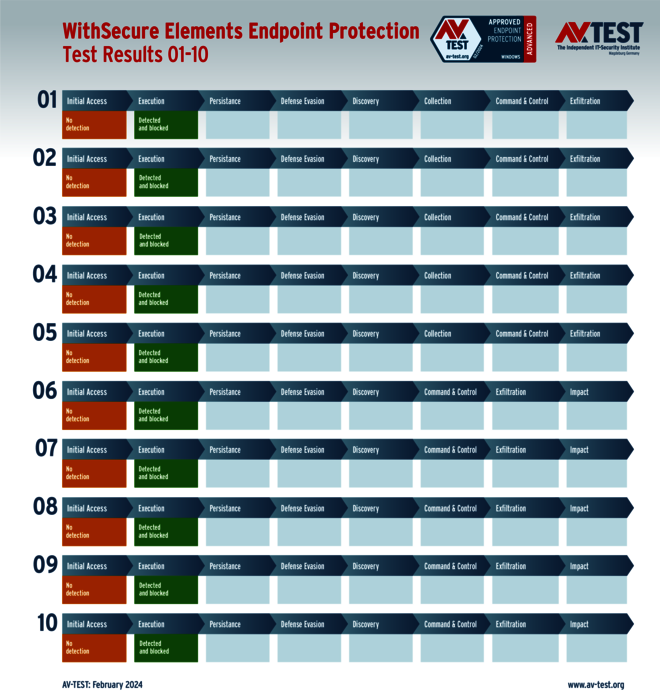

Die Unternehmensprodukte im Test sind von Avast, Bitdefender (mit 2 Versionen), Check Point, ESET, HP Security, Kaspersky (mit 2 Versionen), Microsoft, Qualys, Seqrite, Symantec und WithSecure.

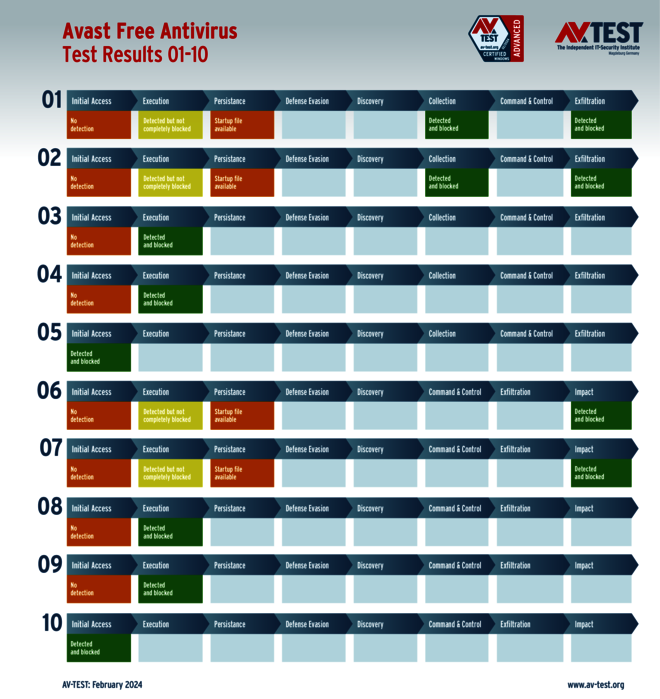

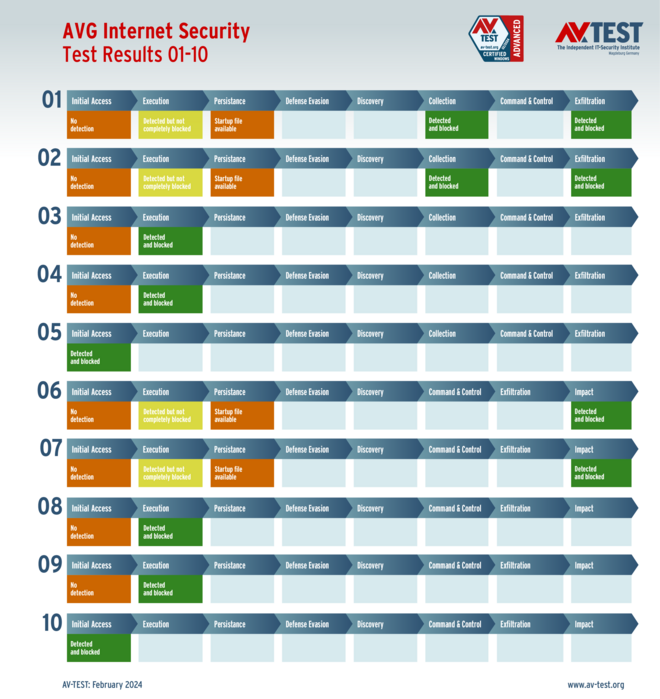

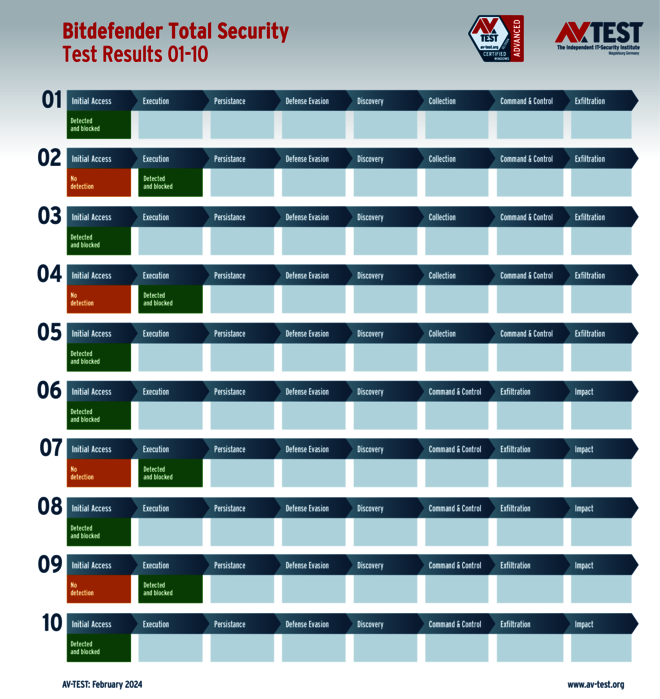

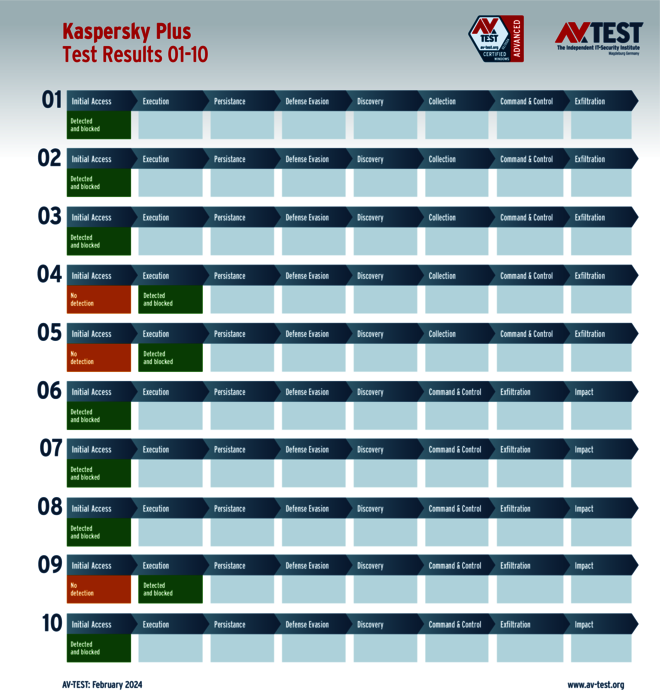

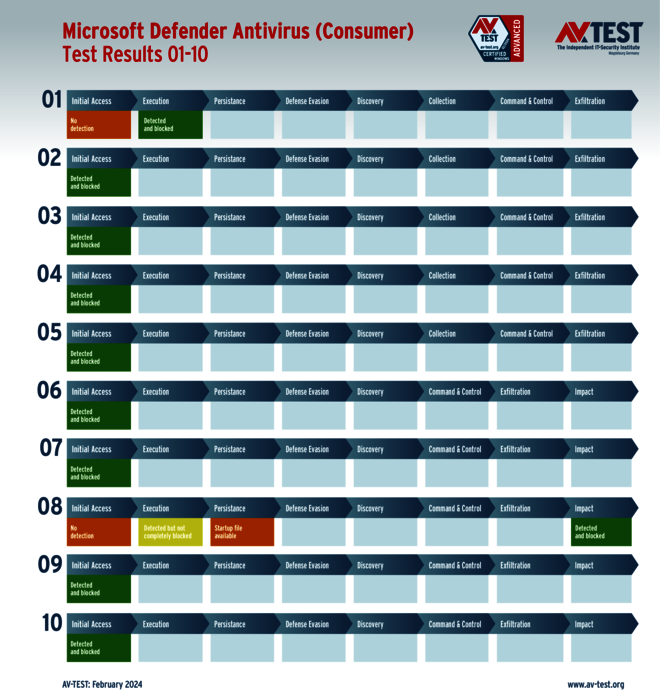

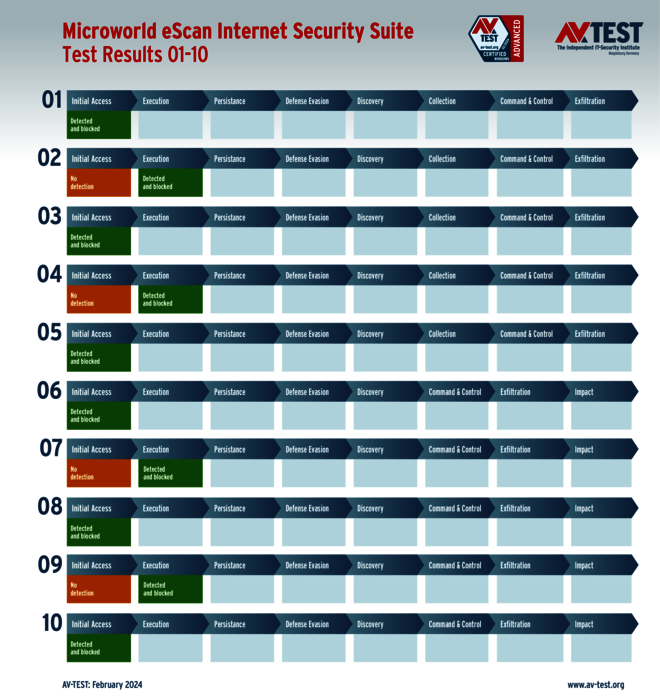

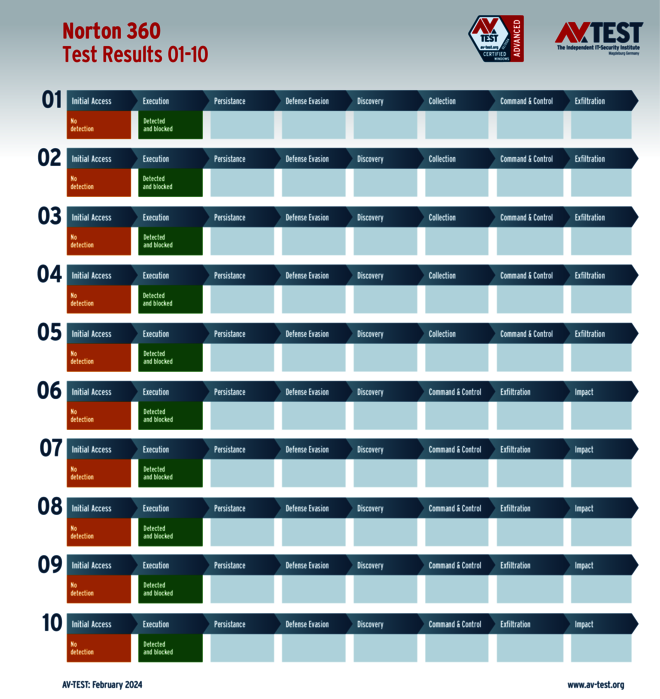

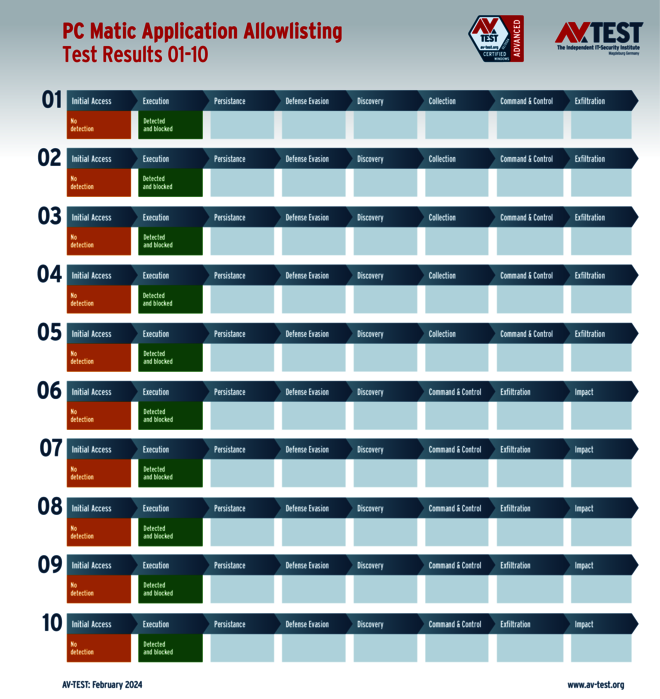

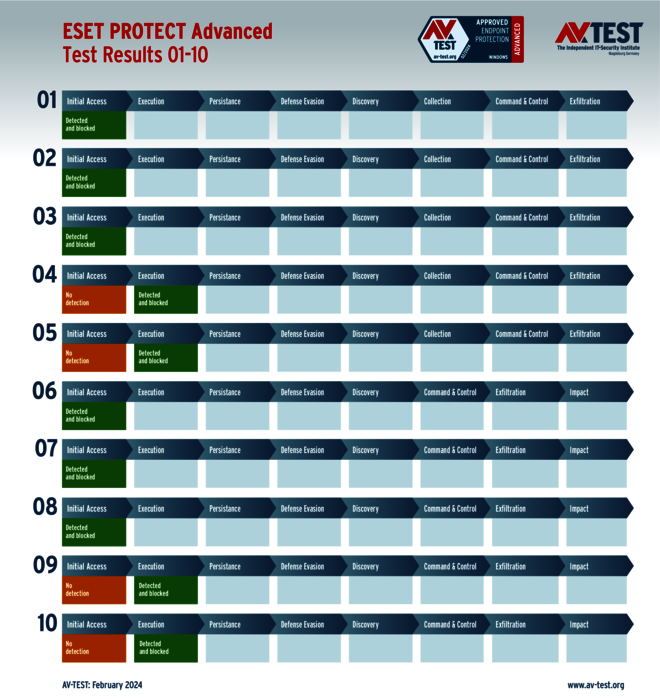

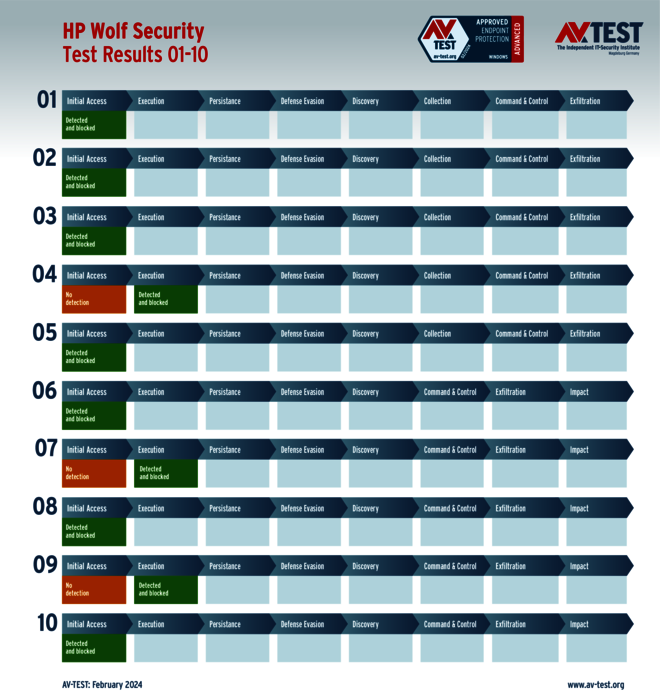

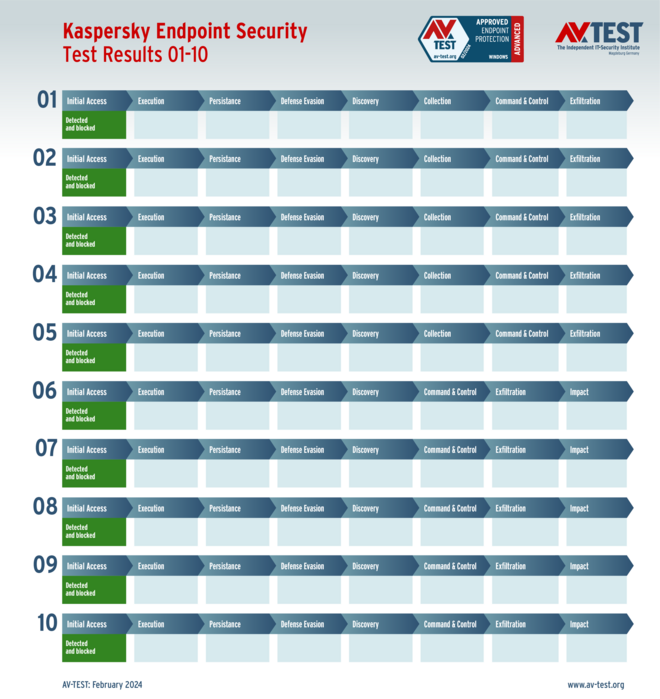

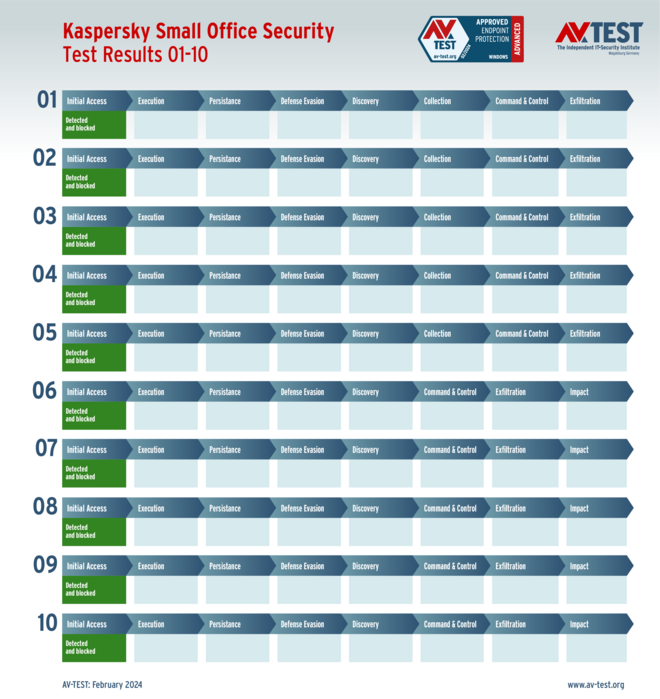

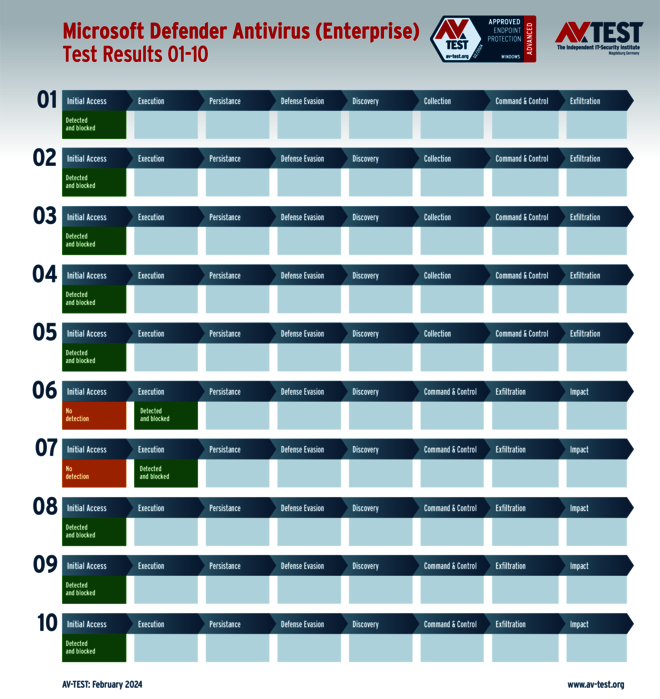

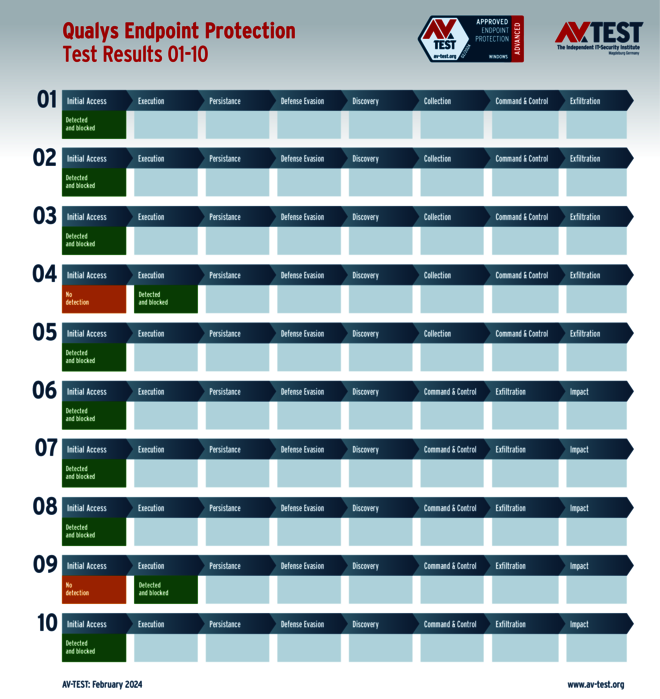

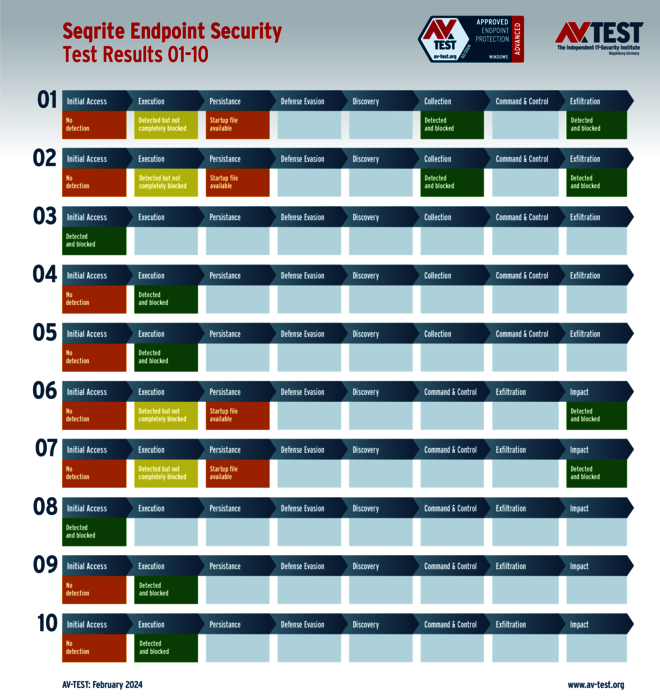

Die 250 aufgezeichneten Einzelergebnisse dieses Tests sind in übersichtlichen Grafiken mit je 10 Ergebnissen für jedes Produkt zusammengefasst. Dabei lässt sich schnell ablesen, in welchem Schritt ein Produkt einen Angreifer abgewehrt hat. Das Labor verwendet zu diesem Zweck einen Farbcode. Grün kennzeichnet, dass der Angriff gestoppt wurde. Gelb zeigt an, dass Probleme auftraten, bis hin zu teilweiser Verschlüsselung. Orangerot bedeutet, dass der Angreifer erfolgreich war und Daten gestohlen oder das System verschlüsselt wurde, was oft zu einer Lösegeldforderung führt.

Neueste Angriffstechniken im Abwehrtest

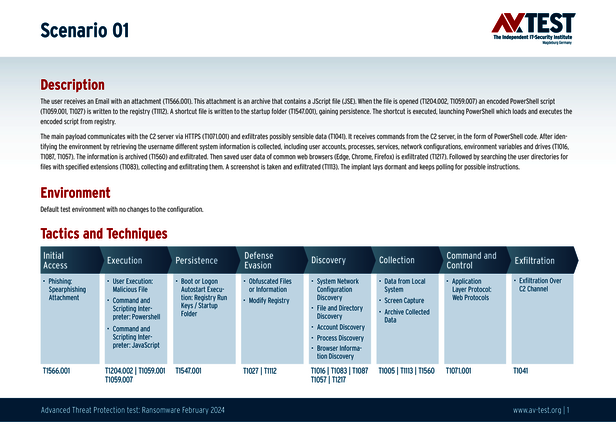

Das Arsenal an bösartiger Malware oder Skripten ist groß und in ständiger Entwicklung. So gibt es zum Beispiel die Angriffstechnik der Code-Injektion seit langer Zeit. Allerdings ist die Methode, wie der gefährliche Code injiziert wird, im ständigen Wandel. Eine neue und zurzeit sehr beliebte Technik ist die „Reflective code injection“. Weiterhin wird im Test die besonders aggressive Form der dateilosen Malware eingesetzt. Hier eine kurze Erklärung, was bei diesen Techniken passiert:

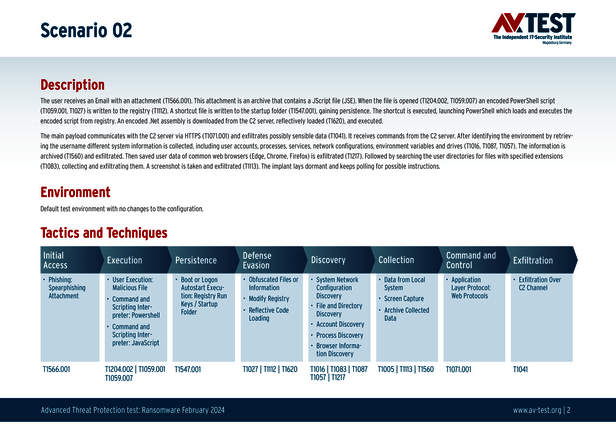

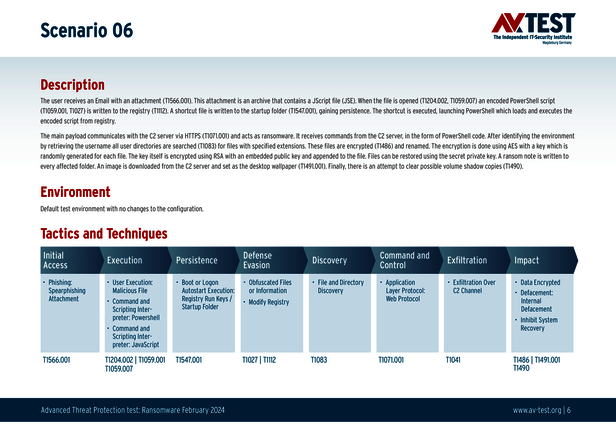

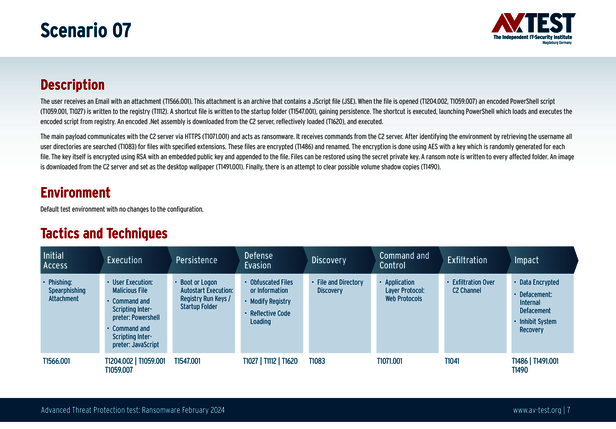

Reflective code injection: Die reflektierende Code-Injektion ähnelt der Prozess-Injektion sehr stark, nur dass die „Injektion“ den Code in den Speicher des Prozesses lädt, anstatt in den eines separaten Prozesses. Das reflektierende Laden kann auf diese Weise prozessbasierte Erkennungen umgehen, da die Ausführung des beliebigen Codes innerhalb eines legitimen und harmlosen Prozesses maskiert wird. Diese Art der Code-Injektion ist somit auch dateilos, da sie lediglich den Code in einen Prozess überträgt.

Im Test lädt ein PowerShell-Implantat eine .Net-Assembly vom Kontrollserver herunter. Diese Assembly wird geladen und ausgeführt, wodurch ein Data Stealer oder eine Ransomware ausgeführt wird.

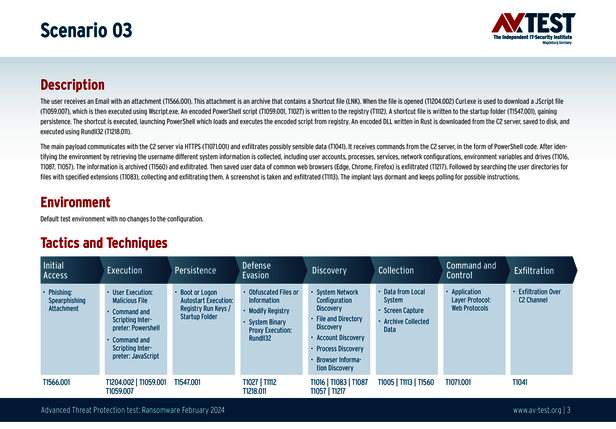

Fileless Malware: Die dateilose Malware bedeutet, dass ein gefährlicher Code nicht per Dateipaket ins System gebracht wird, was leichter zu erkennen wäre. Stattdessen schreibt sich der schädliche Code selbst aus dem Speicher etwa direkt in die Windows-Registrierung. Der Angreifer nutzt dazu Windows-eigene Werkzeuge, wie etwa die PowerShell. Es existiert somit keine Datei, die ein Abwehrsystem isolieren könnte.

Im Test wird verschlüsselter PowerShell-Code in die Registrierung geschrieben. Dieser Code wird später von Windows gelesen und ausgeführt, wodurch ein Data Stealer oder eine Ransomware gestartet wird.

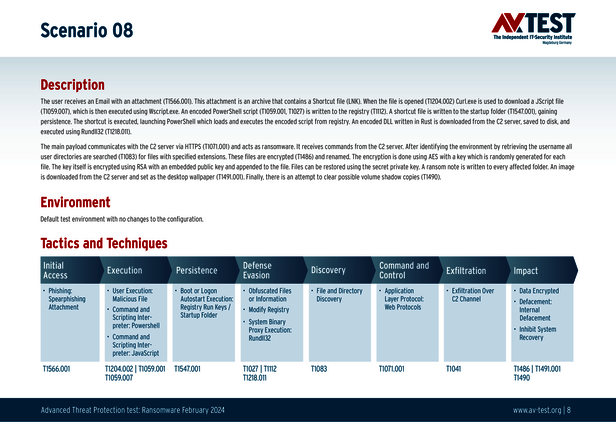

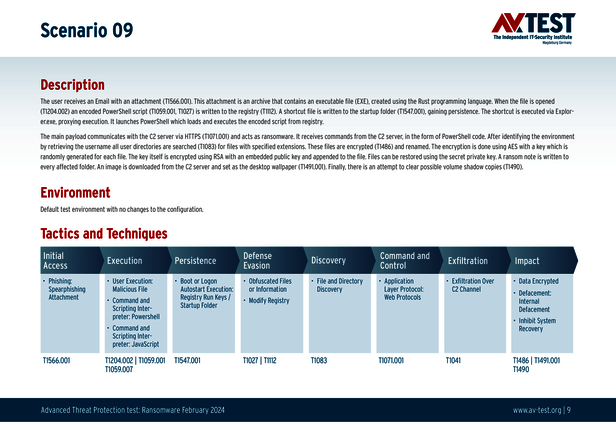

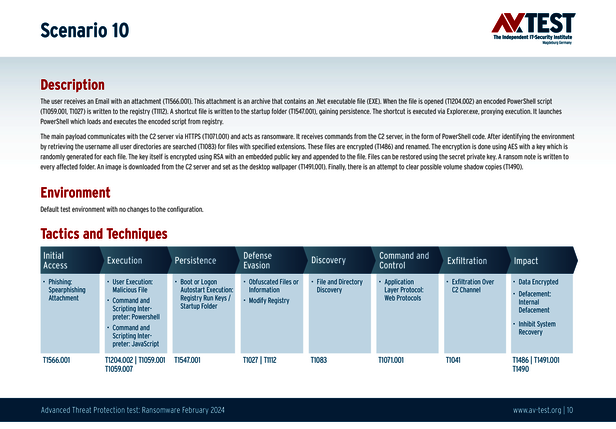

Die 10 Testszenarien

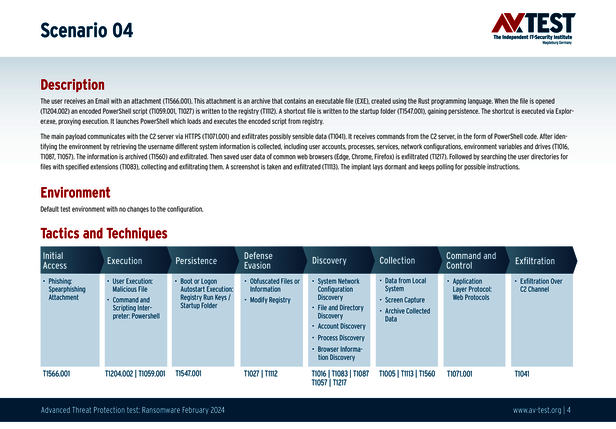

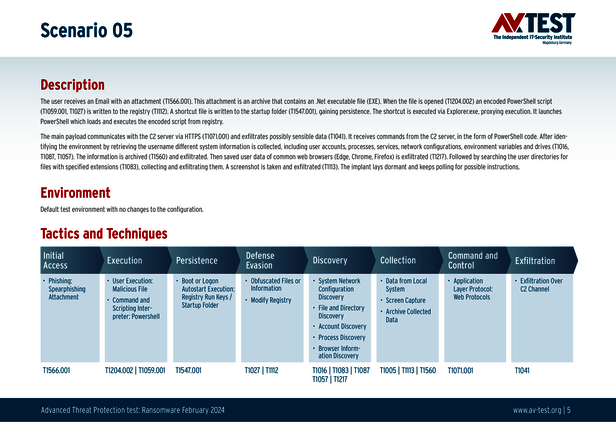

Alle Angriffs-Szenarien sind dokumentiert nach dem Standard der MITRE ATT&CK-Datenbank. Die einzelnen Unterpunkte, z.B. „T1566.001,“ stehen in der MITRE-Datenbank für „Techniques“ unter „Phishing: Spearphishing Attachment“. Jeder Testschritt ist so unter Fachleuten definiert und lässt sich nachvollziehen. Zusätzlich sind alle Angriffstechniken erklärt und wie dabei die Malware zum Zuge kommt.

ATP-Test: Ergebnisse für Endanwender-Produkte

Das Labor hat bei 12 Endanwenderprodukten im erweiterten ATP-TEST geprüft, wie gut sie Data Stealer und Ransomware mit den neuesten Angriffstechniken erkennen und abwehren. Folgende Hersteller lieferten Produkte: Avast, AVG, Avira, Bitdefender, ESET, F-Secure, G DATA, Kaspersky, Microsoft, Microworld, Norton und PC Matic.

8 der 12 untersuchten Schutzpakete für Windows haben im gesamten Test keinerlei Probleme, die Angreifer zu erkennen und sofort in einem der ersten beiden Schritte zu stoppen und zu isolieren: Avira, Bitdefender, ESET, G DATA, Kaspersky, Microworld, Norton und PC Matic.

Der Microsoft Defender erkennt in den 10 Szenarien die Angreifer, kann aber in einem Fall mit Ransomware die weitere Ausführung zunächst nicht stoppen. So wird zwar die Startdatei generiert, aber diese dann doch an der Ausführung gehindert und das System nicht verschlüsselt. In einem Fall halbieren sich daher die erzielten Punkte. Insgesamt landet Microsoft in diesem Test bei 33,5 von 35 Punkten.

Fast identische Probleme haben im Test die Produkte von Avast, AVG und F-Secure. Bei jeweils zwei Fällen mit Data Stealern und zwei Fällen mit Ransomware erkennen die Produkte zwar die Angreifer, können sie aber zunächst nicht von weiteren Aktionen abhalten. Erst als die Daten extrahiert bzw. verschlüsselt werden sollen, greift die Abwehr und die destruktive Komponente wird isoliert und unschädlich gemacht. Auf diese Weise geschieht kein Datendiebstahl und nichts wird verschlüsselt.

Dennoch kommen die Angreifer bei den Produkten von Avast, AVG und F-Secure weiter, als sie es sollten. Daher gibt es in allen vier Fällen einen deutlichen Punkteabzug. Alle genannten Produkte verbuchen am Ende des Tests 29 von 35 Punkten in ihren Schutz-Scores.

Alle Schutzpakete verdienen sich in diesem Test das Zertifikat „Advanced Certified“. Die einzige Ausnahme ist hier G DATA. Es schließt den Test zwar gut ab, aber ein Zertifikat erhält nur, wer auch im regulären Monatstest zertifiziert ist und dort die Kriterien erfüllt.

ATP-Test: Ergebnisse für Endpoint-Produkte

Als Unternehmenslösungen finden sich im Test die folgenden Endpoint-Produkte dieser Hersteller ein: Avast, Bitdefender (mit 2 Versionen), Check Point, ESET, HP Security, Kaspersky (mit 2 Versionen), Microsoft, Qualys, Seqrite, Symantec und WithSecure.

Der Test der Unternehmensprodukte ist für fast alle Hersteller perfekt verlaufen. 12 der 13 untersuchten Endpoint-Produkte lassen Ransomware und Data Stealern in keinem der 10 Szenarien eine Chance und stoppen die Angriffe sofort. Alle erhalten somit die vollen 35 Punkte für ihren Schutz-Score.

Lediglich Seqrite hat bei zwei Angriffen mit Ransomware und bei zwei Attacken mit Data Stealern das Problem, dass es die Angreifer zwar erkennt, aber die ersten Aktionen nicht unterbinden kann. Erst in späteren Schritten wird das destruktive Werk der Angreifer gestoppt und die Malware isoliert. Es wurden also keine Daten entwendet oder verschlüsselt. Dennoch kostet das Seqrite wichtige Punkte. Am Ende bleiben noch 29 von 35 möglichen Punkten übrig.

Alle Produkte erhalten die Auszeichnung „Advanced Approved Endpoint Protection“, da sie mindestens 75 Prozent der 35 Punkte (das sind 26,5 Punkte) als Schutz-Score erreichen.

Test: Auch neueste Angriffstechniken haben keine Chance

Der aktuelle Test könnte es nicht eindrücklicher zeigen, warum der Advanced Threat Protection-Test (ATP) für Hersteller und Produktnutzer so wichtig ist. In einem klassischen Test hätten einige Produkte die Angreifer lediglich nicht erkannt und keinerlei Punkte bekommen. Der ATP-Test zeigt, dass trotz einer anfänglichen Nichterkennung die diversen Schutzmodule der Produkte in weiteren Schritten einen Angreifer dennoch stoppen können.

Die Tabellen zeigen, dass jedes Produkt im Test in den jeweils 10 Szenarien den Angreifer erkennt. Lediglich in den Zwischenschritten erleiden einige Produkte einen Punktabzug. Am Ende, wenn es darum geht, ob der Angriff abgewehrt wurde oder nicht, erhalten ausnahmslos alle Produkte den wichtigen Einzelpunkt für „Angriff gestoppt“.