Ciberseguridad: prueba ATP de defensa contra las técnicas de ataque más nuevas

Para garantizar de forma continua la seguridad de los datos de usuarios privados y empresas, los fabricantes de productos de seguridad tienen que llevar siempre la delantera en la permanente carrera contra los cibercriminales. La prueba de Advanced Threat Protection de AV-TEST comprueba mediante test detallados si los fabricantes son capaces de detectar y contener las técnicas de ataque más nuevas y refinadas. En esta ocasión se han examinado 25 productos con Windows, siendo este sistema atacado por ransomware y ladrones de datos en 10 escenarios. Para ello se utilizaron técnicas de ataque como “reflective code loading” y “fileless malware”, que desafían a los algoritmos de seguridad modernos, ya que tienen que detectar líneas de código o scripts peligrosos. Los resultados muestran que los productos de seguridad, en general, son capaces de defender su posición en cabeza, si bien algunos productos no lo tienen todo bajo control.

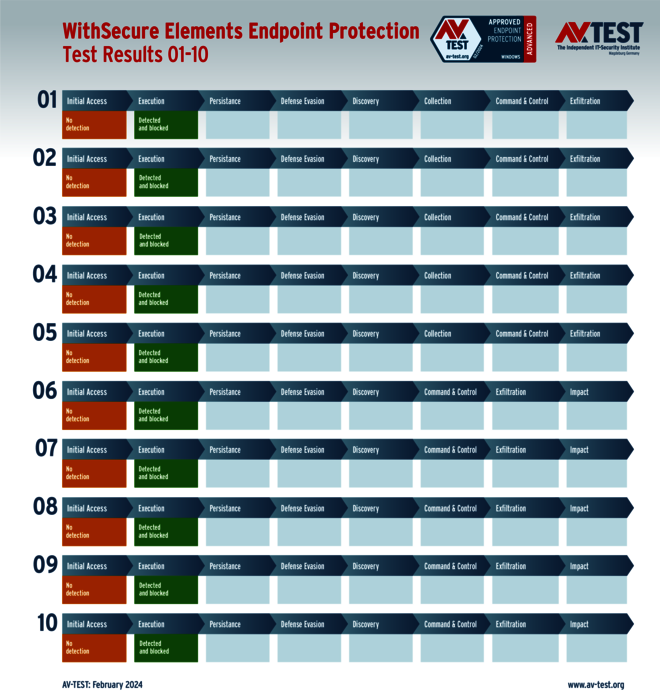

En la actual prueba de Advanced Threat Protection, abreviado test ATP, 25 productos de seguridad para usuarios privados y empresas demostraron lo bien que pueden superar una prueba ampliada contra ransomware y ladrones de datos. Ampliada significa que todos los productos tienen que defender contra los atacantes que intentan hacerse con el sistema Windows en 10 complejos escenarios de prueba. Si los ataques consiguen su objetivo, los sistemas son encriptados o los datos robados o a veces ambas cosas. El laboratorio registra en el test ATP cada uno de los pasos de defensa y los documenta en una matriz basada en el estándar MITRE ATT&CK. Los escenarios de prueba se dividen en cinco escenarios con ransomware y cinco con ladrones de datos. Hay tres pasos fundamentales para defenderse contra ransomware, que se valoran con hasta tres puntos. Contra los ladrones de datos se valoran cuatro acciones y, por tanto, se otorgan hasta cuatro puntos. En total, por consiguiente, un producto puede obtener una puntuación máxima en protección de 35 puntos.

Productos para usuarios finales y soluciones para empresas en la prueba ATP

En la prueba ATP de enero y febrero 2024 participaron 12 productos para usuarios privados y 13 soluciones para terminales de empresas. Los paquetes de protección para usuarios finales proceden de Avast, AVG, Avira, Bitdefender, ESET, F-Secure, G DATA, Kaspersky, Microsoft, Microworld, Norton y PC Matic.

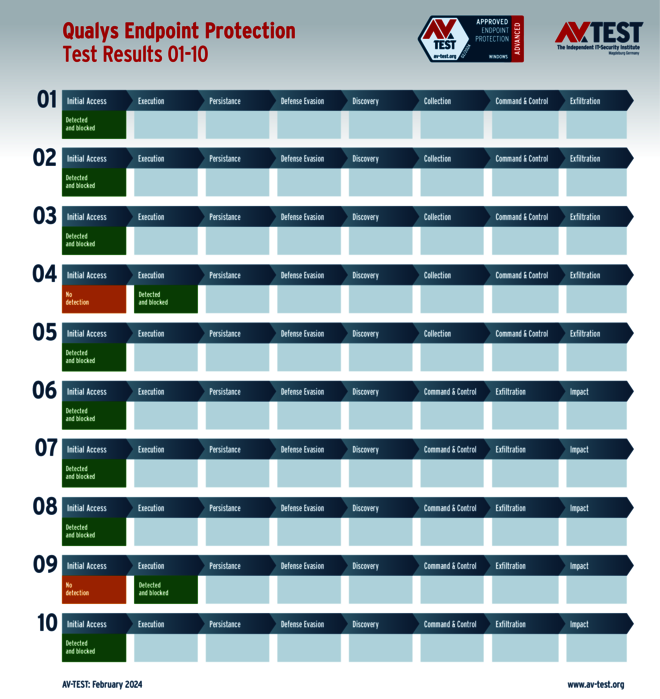

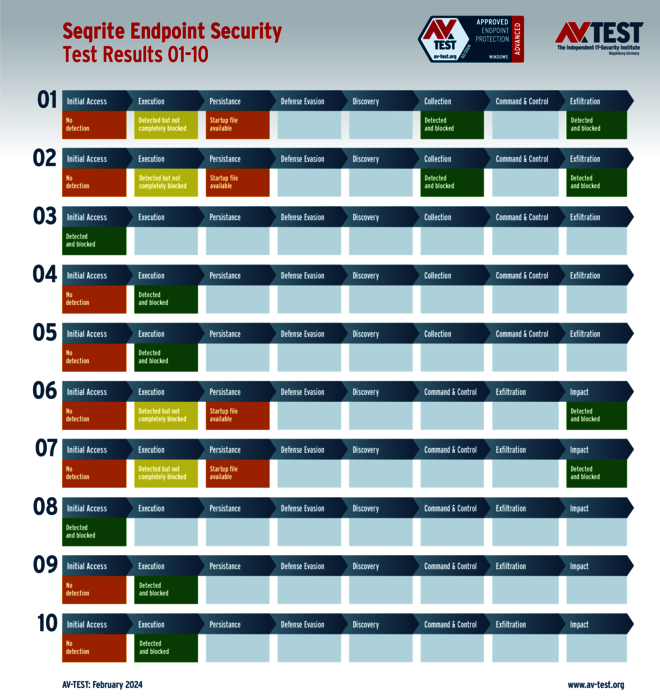

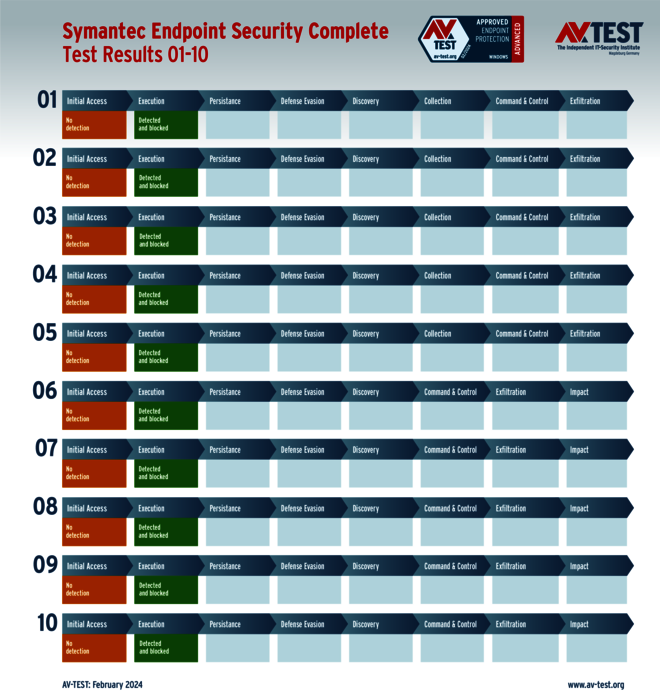

Los productos para empresas participantes son de Avast, Bitdefender (con 2 versiones), Check Point, ESET, HP Security, Kaspersky (con 2 versiones), Microsoft, Qualys, Seqrite, Symantec y WithSecure.

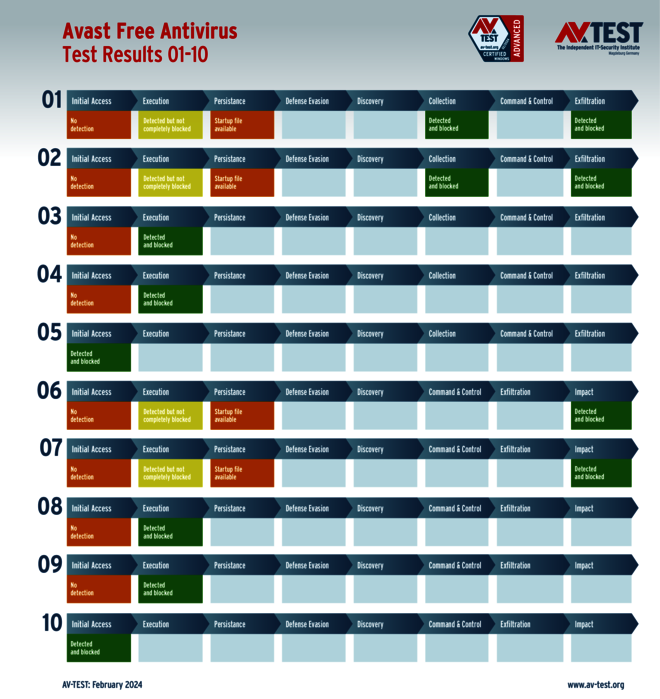

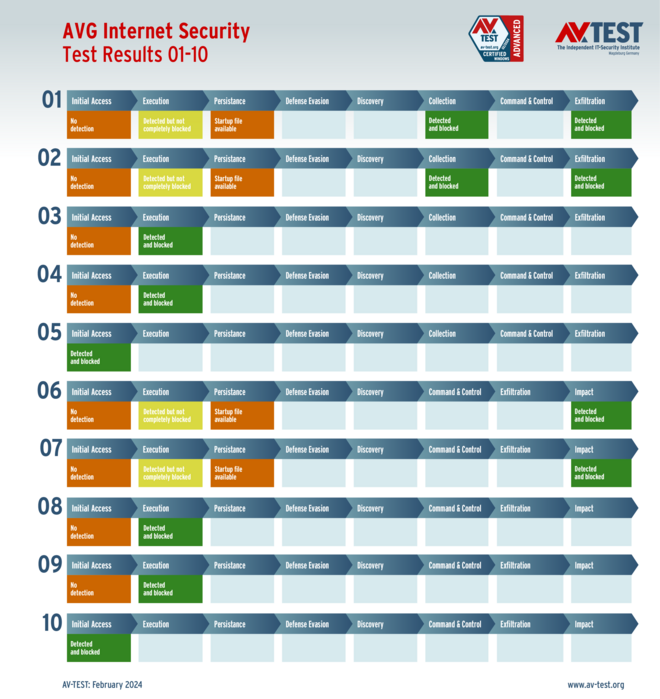

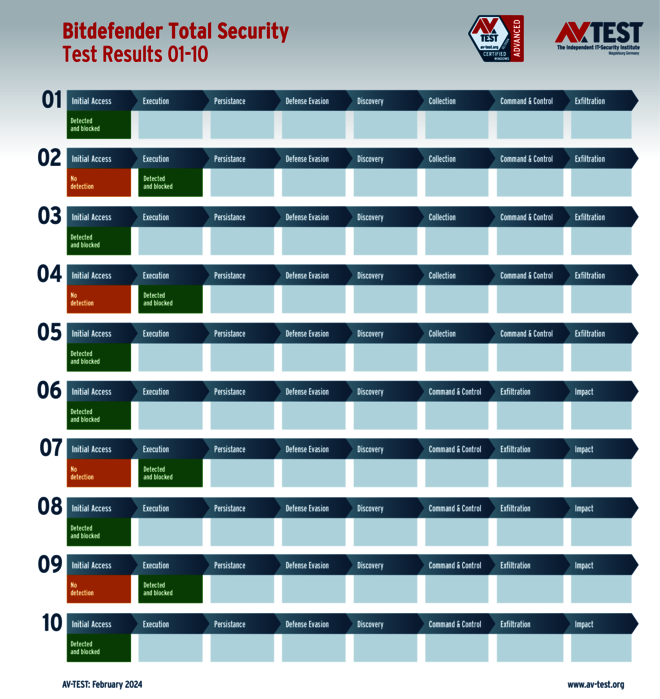

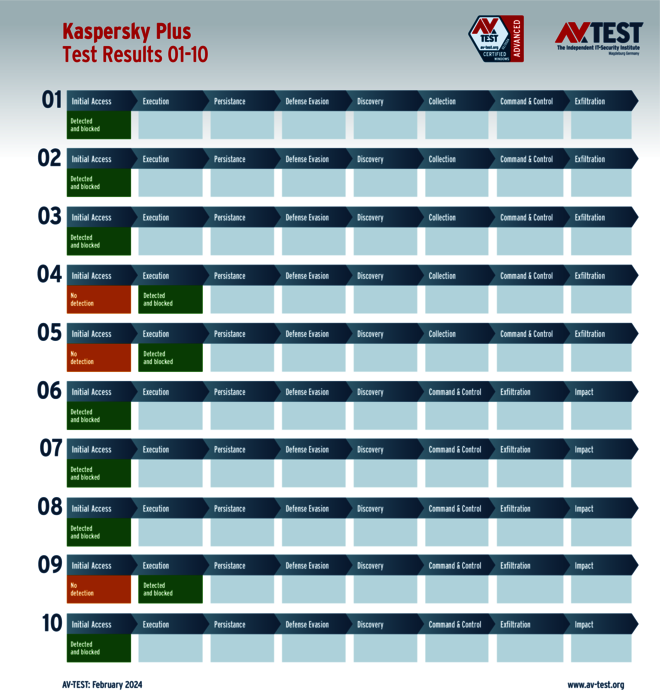

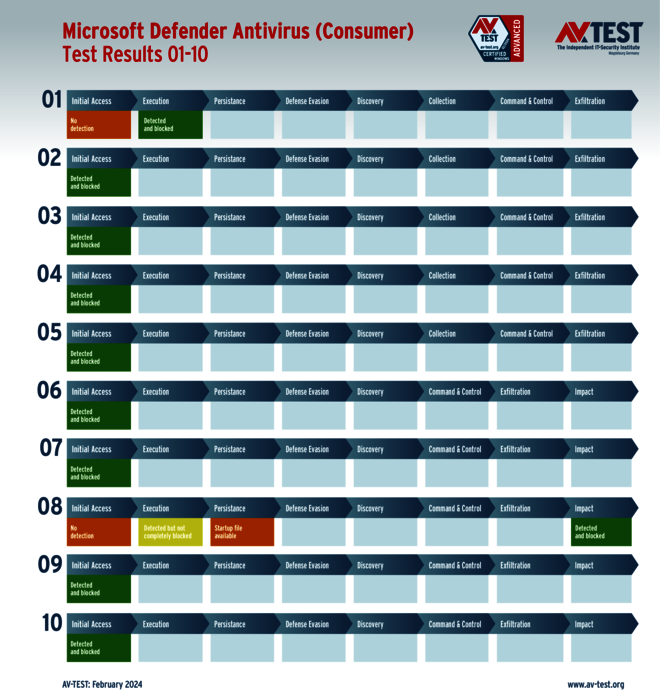

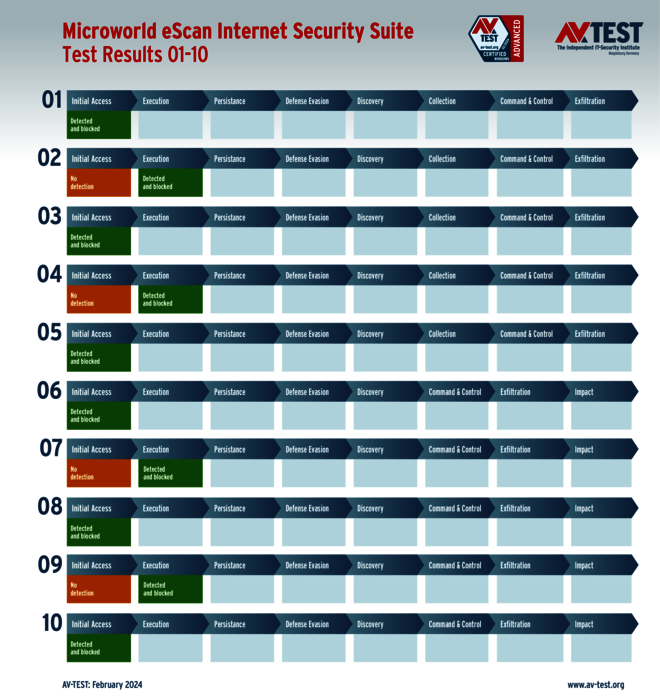

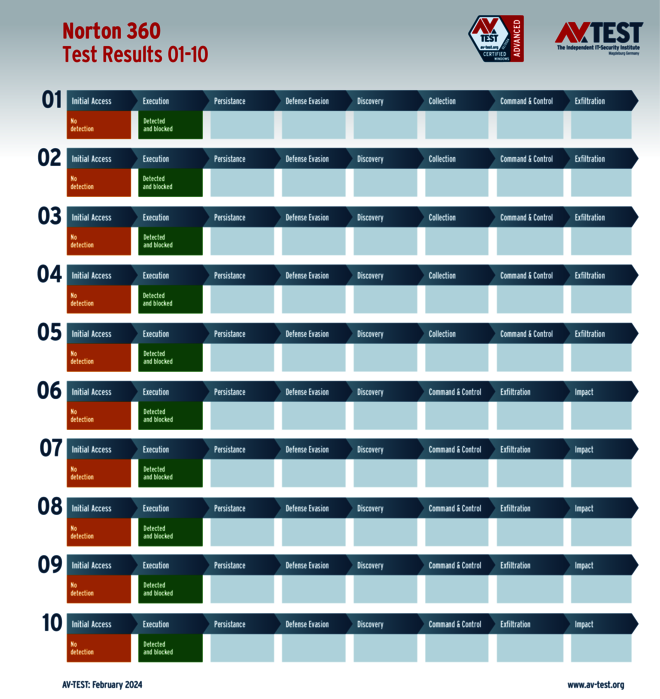

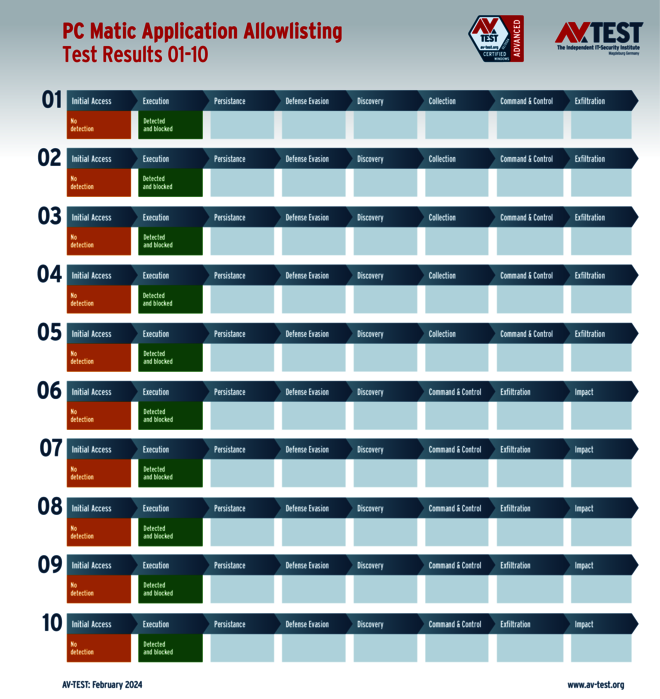

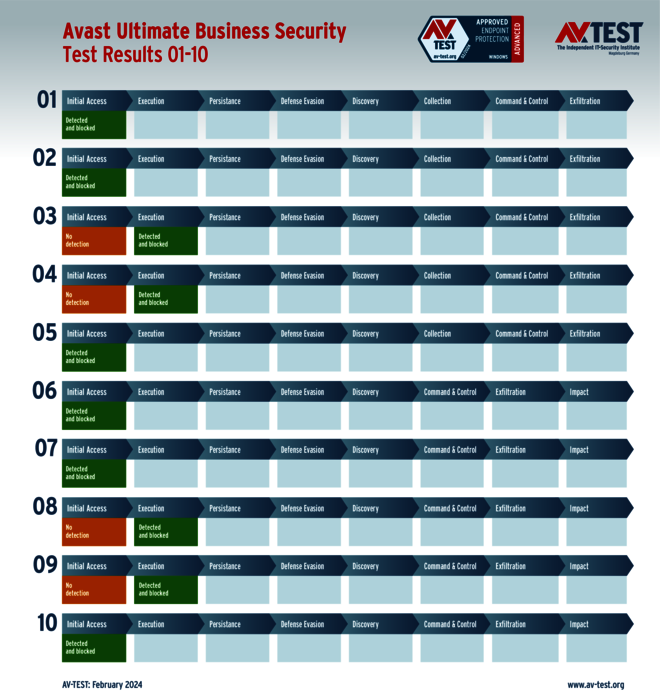

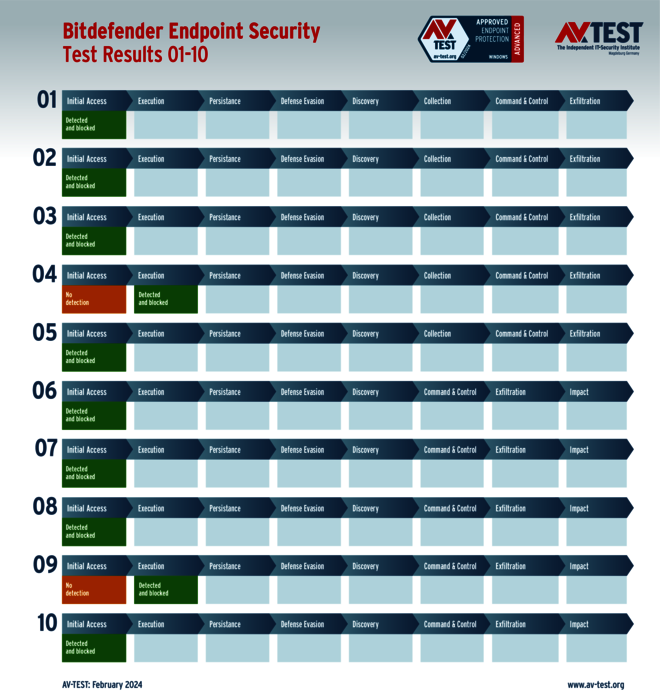

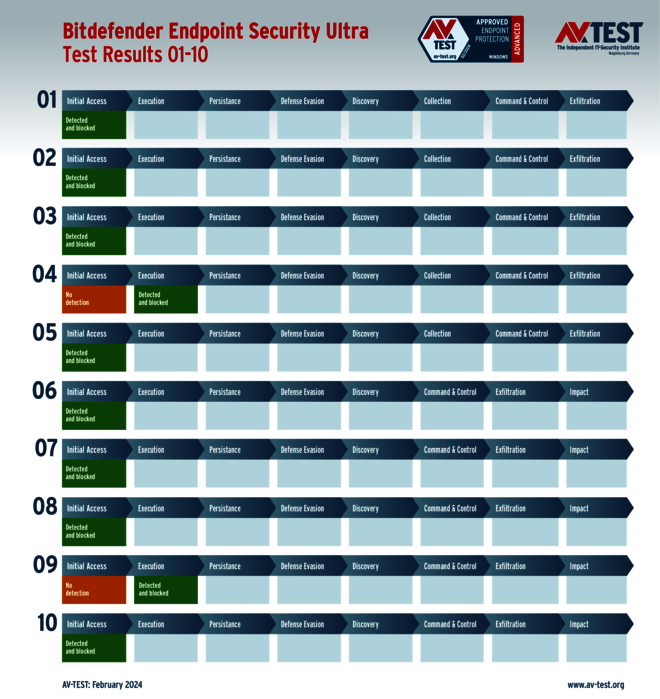

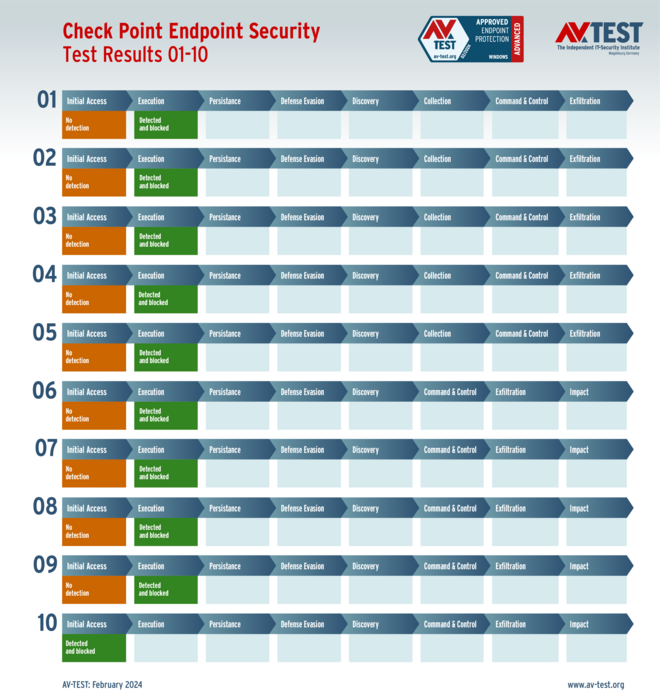

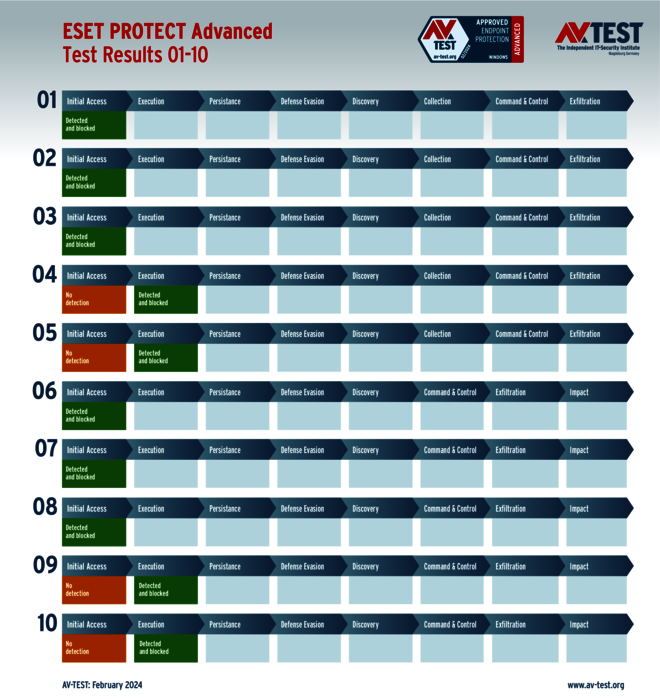

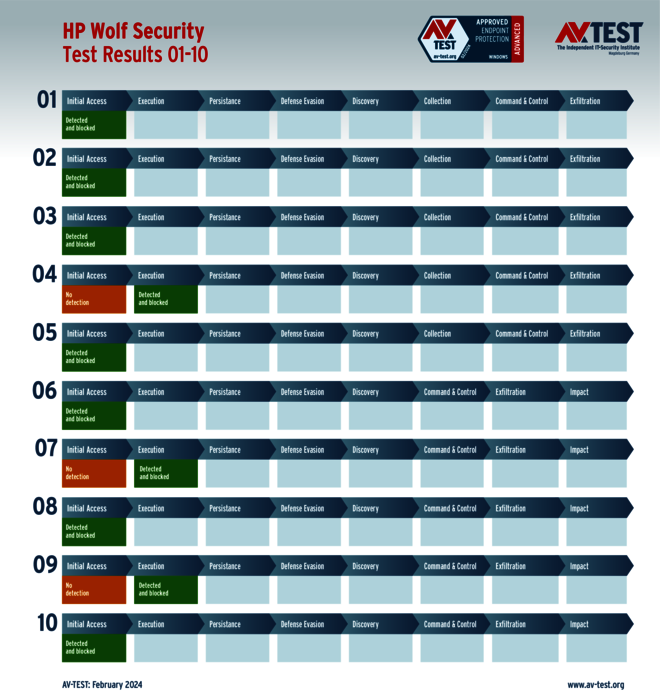

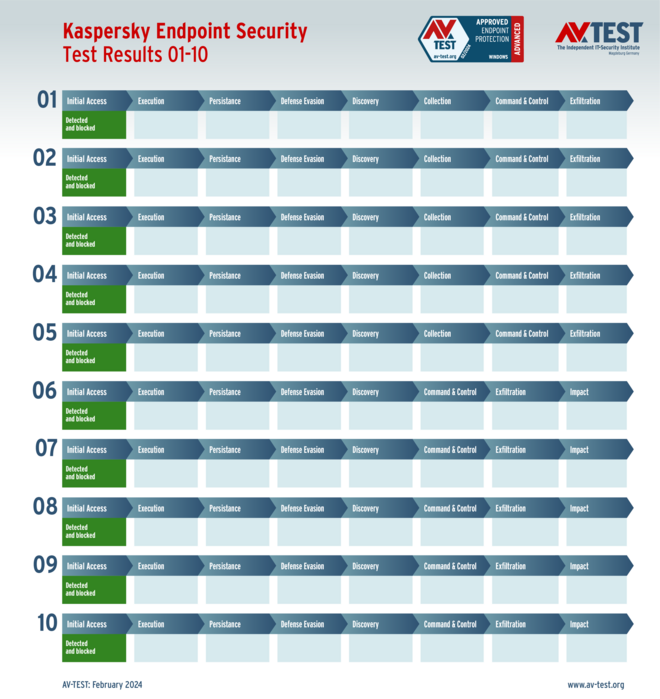

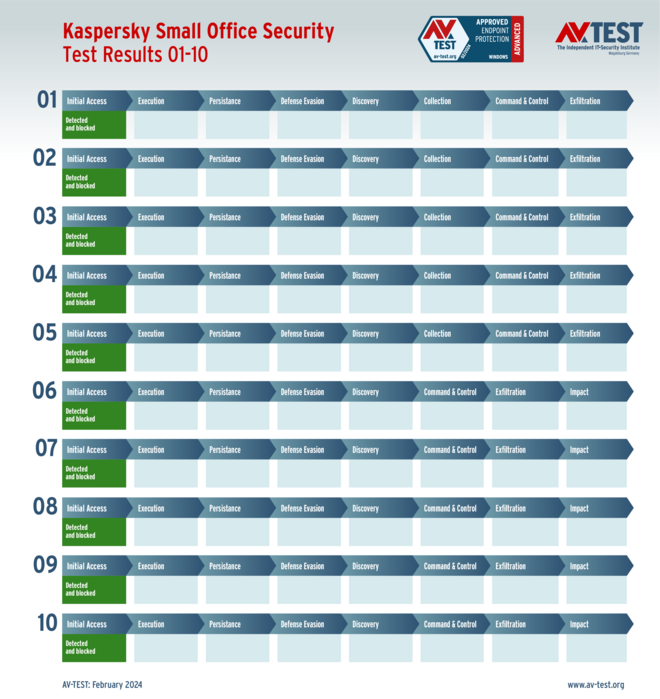

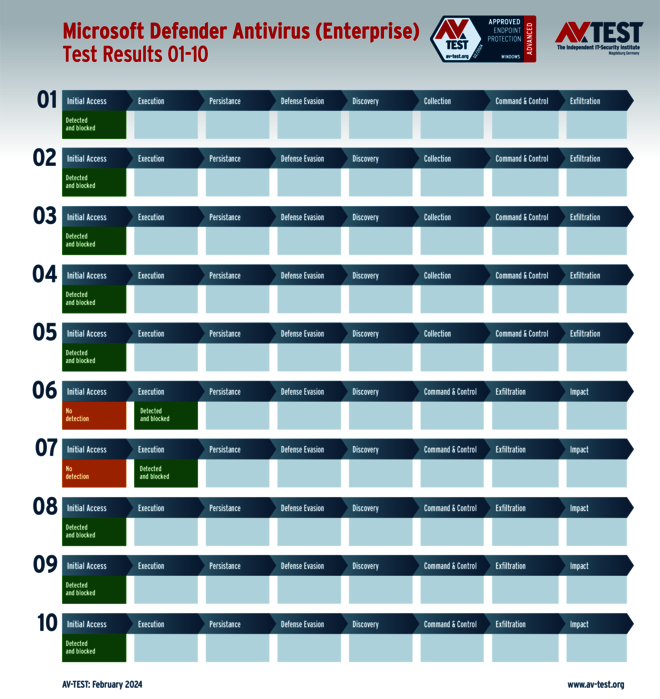

Los 250 resultados individuales registrados en los test se recogen en claros gráficos con 10 resultados cada uno para cada producto. Estos permiten ver rápidamente en qué paso ha conseguido el producto detener a un atacante. Con este fin, el laboratorio utiliza un código cromático. El verde indica que se ha detenido el ataque. El amarillo quiere decir que hubo problemas, pudiendo haberse producido incluso una encriptación parcial. El rojo anaranjado quiere decir que el atacante tuvo éxito y robó los datos o encriptó el sistema, lo cual a menudo conlleva la exigencia de un rescate.

Prueba de defensa contra las técnicas de ataque más nuevas

El arsenal de malware o scripts maliciosos es enorme y permanece en continuo desarrollo. Las técnicas de ataque con inyección de código, por ejemplo, existen desde hace tiempo. Sin embargo, el método para inyectar el código peligroso se transforma constantemente. Una nueva técnica muy popular ahora mismo es la inyección de código reflexiva, reflective code injection por su denominación en inglés. Asimismo, en la prueba se utiliza la variante especialmente agresiva del malware sin archivos. Una pequeña aclaración de en qué consisten estas técnicas.

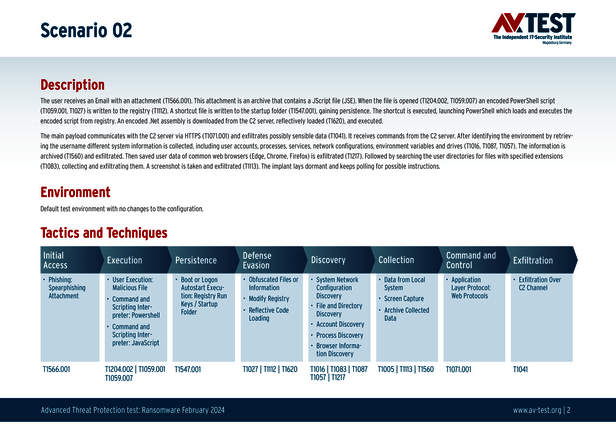

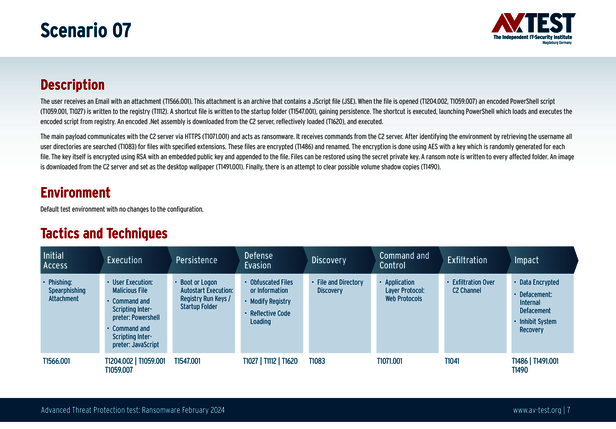

Reflective code injection: La inyección de código reflexiva se asemeja mucho a la inyección de procesos, solo que la “inyección” del código se carga en la memoria del proceso en vez de en un proceso aparte. La carga reflexiva puede evitar así la detección basada en procesos, ya que la ejecución del código tiene lugar enmascarada dentro de un proceso legítimo e inofensivo. Este tipo de inyección de código, por tanto, no incluye archivos, ya que solo transfiere el código a un proceso.

En la prueba, un implante PowerShell descarga del servidor de control un .NET assembly. Este assembly se carga y se ejecuta, mediante lo cual se ejecuta un ladrón de datos o un ransomware.

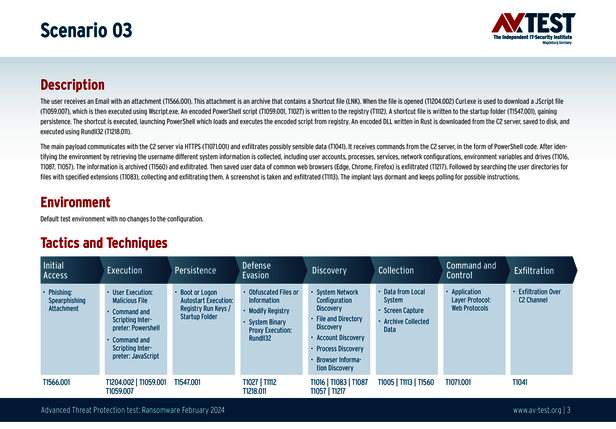

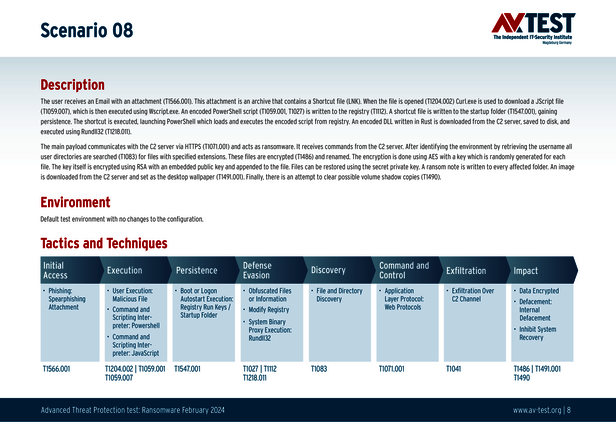

Fileless malware: Malware sin archivos, fileless malware, significa que el código peligroso no se introduce en el sistema mediante un paquete de archivos, lo cual sería más fácil de detectar. En lugar de ello, el código malicioso se autoescribe desde la memoria, por ejemplo, directamente en el registro de Windows. Para ello, el atacante utiliza herramientas de Windows, como PowerShell. Por lo tanto, no hay ningún archivo que el sistema de defensa pueda aislar.

En la prueba se escribe código PowerShell encriptado en el registro. Más adelante, Windows lee y ejecuta este código, mediante lo cual se inicia un ladrón de datos o un ransomware.

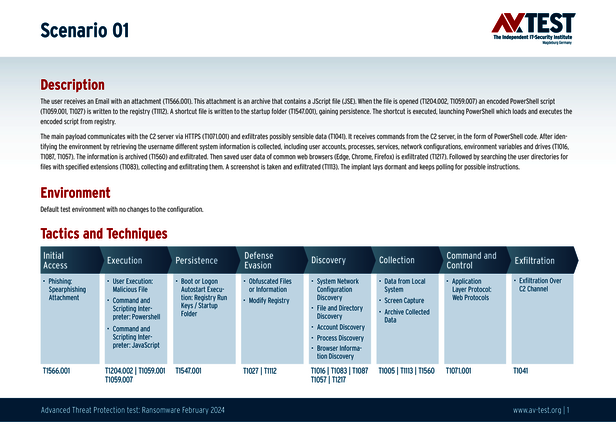

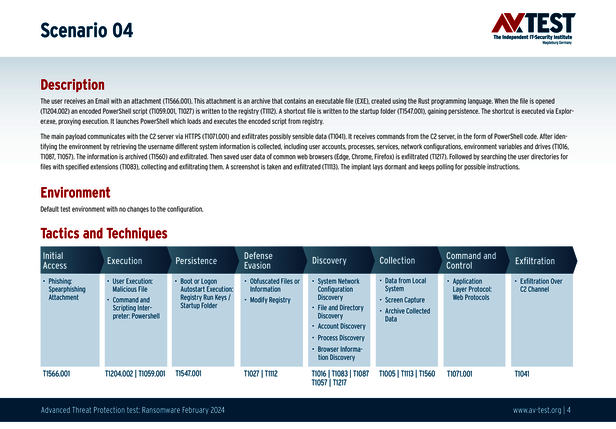

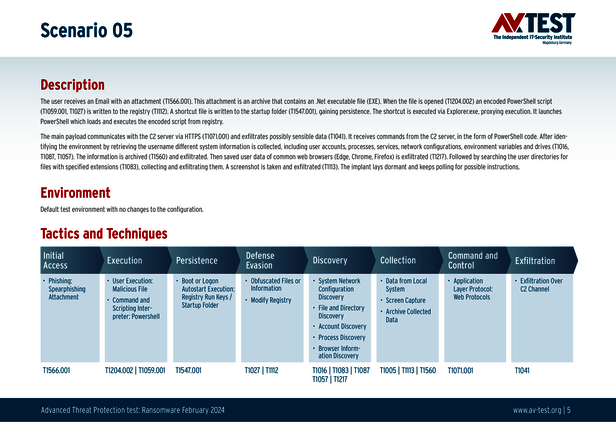

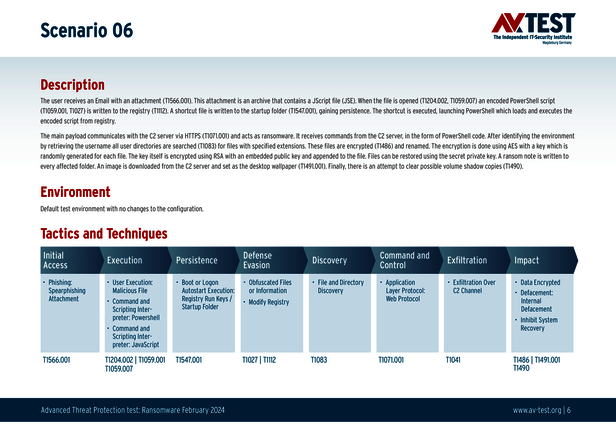

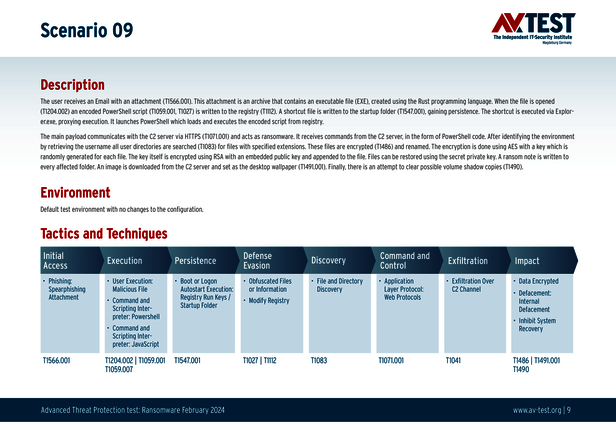

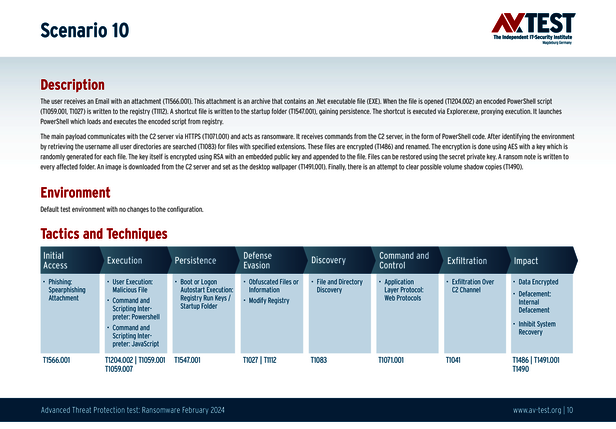

Los 10 escenarios de prueba

Todos los escenarios de ataque están documentados de acuerdo con los estándares de la base de datos de MITRE ATT&CK. Los diferentes subpuntos, por ejemplo “T1566.001”, aparecen en la base de datos de MITRE para “Techniques” bajo “Phishing: Spearphishing Attachment”. Cada paso de la prueba, por lo tanto, está definido por especialistas y es trazable y comprensible. Además se explican todas las técnicas de ataque y cómo se hace uso del malware en ellas.

Test ATP: resultados de los productos para usuarios finales

El laboratorio ha comprobado en el test ATP ampliada lo bien que 12 productos para usuarios finales detectan y contienen a ladrones de datos y ransomware con las técnicas de ataque más nuevas. Estos fueron los proveedores de los productos: Avast, AVG, Avira, Bitdefender, ESET, F-Secure, G DATA, Kaspersky, Microsoft, Microworld, Norton y PC Matic.

8 de los 12 paquetes de protección para Windows no tuvieron ningún problema a lo largo de toda la prueba, detectaron a los atacantes y los detuvieron de inmediato en uno de los dos primeros pasos y los aislaron. Son los de Avira, Bitdefender, ESET, G DATA, Kaspersky, Microworld, Norton y PC Matic.

Microsoft Defender detectó a los atacantes en los 10 escenarios, pero en el caso de un ransomware no pudo, en un primer momento, detener su ejecución. Esto significa que se generó un archivo de inicio, no obstante, evitó su ejecución y el sistema no fue encriptado. Por ello, en un caso, solo consiguió la mitad de los puntos. Microsoft acabó la prueba con 33,5 de 35 puntos.

Los productos de Avast, AVG y F-Secure tuvieron problemas casi idénticos. En dos casos con ladrones de datos y dos casos con ransomware respectivamente, los productos detectaron a los atacantes, pero en un principio no pudieron evitar que siguiera actuando. La defensa no intervino hasta que intentó extraer o encriptar los datos, entonces se aislaron los componentes destructivos y se neutralizaron. De este modo, no se produjo ningún robo de datos ni ninguna encriptación.

No obstante, los atacantes llegaron más lejos de lo que debían con los productos de Avast, AVG y F-Secure. Por eso sufrieron una notable deducción de puntos en los cuatro casos. Al final de la prueba, los tres productos mencionados habían acumulado 29 de los 35 puntos para la puntuación en protección.

Todos los productos merecieron en esta prueba el certificado “Advanced Certified”. La única excepción esta vez es G DATA. Si bien terminó la prueba con un buen resultado, los certificados solo se entregan a quienes también han sido certificados en la prueba regular mensual y cumplen sus criterios.

Test ATP: resultados para los productos endpoint

Como soluciones para empresas, a la prueba se presentaron los productos endpoint de los siguientes fabricantes: Avast, Bitdefender (con 2 versiones), Check Point, ESET, HP Security, Kaspersky (con 2 versiones), Microsoft, Qualys, Seqrite, Symantec y WithSecure.

La prueba con productos para empresas transcurrió a la perfección para casi todos los fabricantes. 12 de los 13 productos endpoint examinados no dieron ninguna oportunidad al ransomware ni a los ladrones de datos en ninguno de los 10 escenarios de prueba y detuvieron los ataques de inmediato. Por lo tanto, todos recibieron los 35 puntos máximos para la puntuación en protección.

Únicamente Seqrite tuvo en dos ataques con ransomware y en dos ataques con ladrones de datos el problema de no poder detener las primeras acciones, a pesar de detectar a los atacantes. Solo en pasos posteriores pudo detener la destructiva obra de los atacantes y aislar el malware. Es decir que no se apropiaron de ni encriptaron ningún dato. Aun así, esto le costó valiosos puntos a Seqrite. Al final le quedaron 29 de los 35 puntos posibles.

Todos los productos recibieron el certificado “Advanced Approved Endpoint Protection“ por conseguir al menos un 75 por ciento de los 35 puntos posibles en la puntuación de protección (o sea, más de 26,5 puntos).

Prueba: las técnicas de ataque más nuevas tampoco tienen posibilidad alguna

La prueba actual no podría mostrar más claramente por qué los test de Advanced Threat Protection (ATP) son tan importantes para los fabricantes y los usuarios de los productos. En una prueba clásica, algunos productos simplemente no habrían detectado a los atacantes y no habrían recibido ningún punto. La prueba ATP demuestra que, a pesar de no detectar al atacante en un principio, los diversos módulos de protección de los productos pueden detenerlo en pasos posteriores.

Las tablas muestran que cada producto participante en la prueba detectó al respectivo atacante en los 10 escenarios. Solo que algunos productos sufrieron una deducción de puntos en los pasos intermedios. Al final, cuando se trata de si se ha detenido el ataque o no, todos los productos sin excepción recibieron el punto fundamental por “ataque detenido”.