33 Schutzprodukte: Starke Defensive gegen Ransomware und Data Stealer

Die Liste der attackierten Unternehmen, Universitäten, Hochschulen oder Einrichtungen wie Krankenhäuser und Verwaltungen in den Medien wird immer länger. Klassische Schutzprodukte oder Unternehmens-Lösungen müssen zur Abwehr der Cyberangriffe alle ihre Schutztechniken kombinieren. Wie gut sie das in 10 realen Angriffsszenarien schaffen, zeigt der Advanced Threat Protection-Test. Im aktuellen Test müssen die Schutzlösungen die Windows-Systeme gegen Data Stealer und Ransomware verteidigen. Die Angreifer setzen dabei auf die Techniken „DNS TXT Record“, nutzen in Rust programmierte Malware und verschlüsselte Verbindungen per HTTPS.

Behörden wie Interpol, FBI und nationale Polizeiabteilungen arbeiten sehr gut zusammen und haben einige Erfolge vorzuweisen. So wurden APT-Gruppen, wie HIVE, Emotet oder QBot zwar zerschlagen, aber deren Malware und deren Code ist weiter im Umlauf. Dies inspiriert weitere Gruppen zur Modifikation und zur Entwicklung neuer Malware. Als weitere Variante nutzen die Cyberangreifer zusätzliche Techniken für den Angriff.

Im aktuellen Test untersucht das Labor von AV-TEST in 10 realen Angriffsszenarien 5 Ransomware-Angriffe und 5 Attacken mit Data Stealern. Die Angreifer verwenden dabei zum Teil die Technik „DNS TXT Record“ oder setzen auf verschlüsselte Verbindungen via HTTPS. Einige der Malware-Exemplare sind in der relativ neuen Programmiersprache Rust verfasst. Der Nutzen für Angreifer: Rust ist sehr schnell und lässt viele parallele Ereignisse ablaufen. Der größte Vorteil ist allerdings, dass in Rust verfasste Malware der statischen Analyse vieler Malware-Erkennungssysteme entgehen kann. Daher ist der aktuelle Test mit seiner dynamischen Erkennung und Abwehr so wichtig.

Angriffstechniken und Rust-Programmierung

Die genutzte Technik „DNS TXT Record“ lässt sich kurz so zusammenfassen: Windows bietet mit dem Tool DNS-Lookup die Möglichkeit, Textinformationen einer Domain abzufragen. Diesen Umstand nutzen Angreifer aus: Sie greifen an und fragen dann per PowerShell einen DNS TXT Record ab. Dieser enthält allerdings keine Informationen, sondern eine weitere Befehlszeile, die übertragen und ausgeführt wird. Mit diesem Umweg wird versucht, die Erkennung einer Schutz-Software zu umgehen.

Die zweite Technik ist die Verwendung von HTTPS. Das „Hypertext Transfer Protocol Secure“ schützt eine Verbindung sowohl vor dem Abhören als auch vor Manipulationen. Angreifer verwenden diese geschützte Direktleitung, damit eine Schutz-Software den Inhalt nicht analysieren kann. Allerdings ist es eigentlich kein Problem, dass Schutzsysteme diese Verbindungen öffnen, analysieren und dann wieder weiterleiten. Die Funktion muss nur genutzt werden. Angreifer setzen aber darauf, dass diese Schutzfunktion nicht genutzt wird. Eine Analyse von Watchguard Ende 2022 zeigte, dass über 80 Prozent der registrierten Angriffe verschlüsselt per HTTPS erfolgten.

In 10 realen Szenarien hat das Labor von AV-TEST im Juli und August 2023 die Abwehrfähigkeit von 16 Schutzpaketen für private Nutzer und von 17 Endpoint-Lösungen für Unternehmen unter Windows 10 Professional untersucht.

Technik der Data Stealer und Ransomware

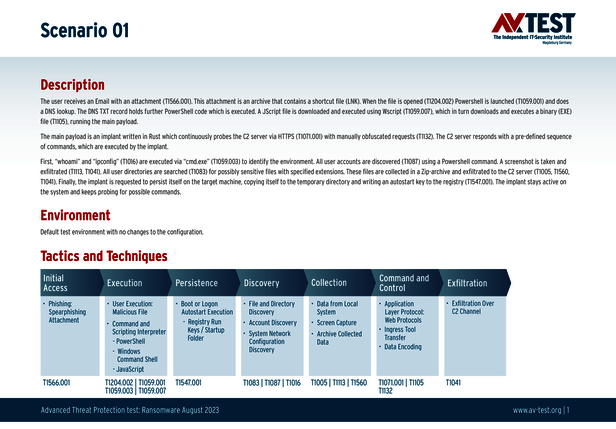

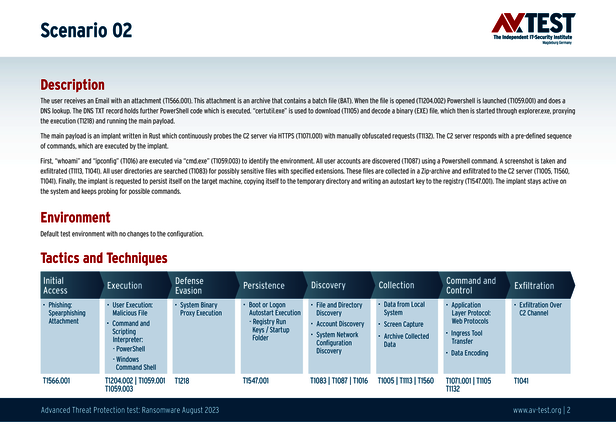

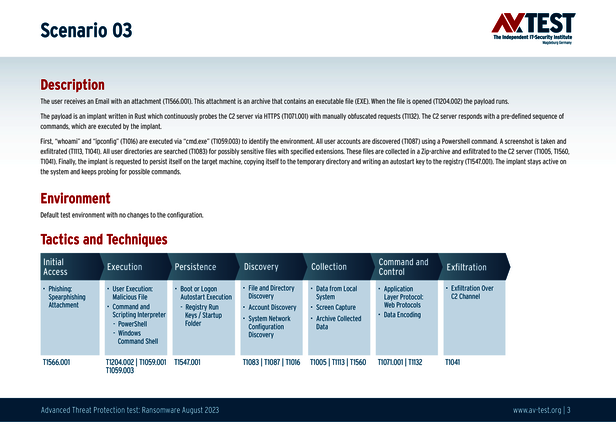

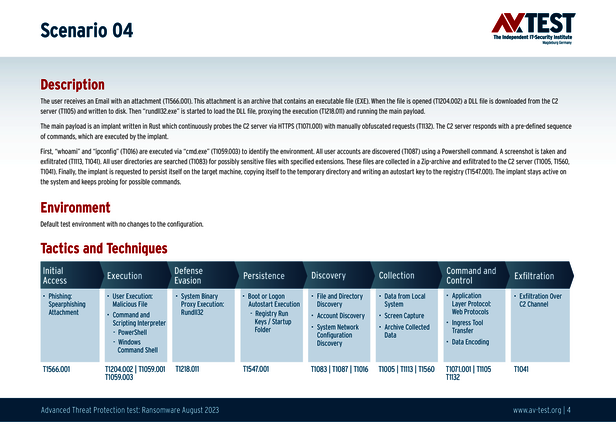

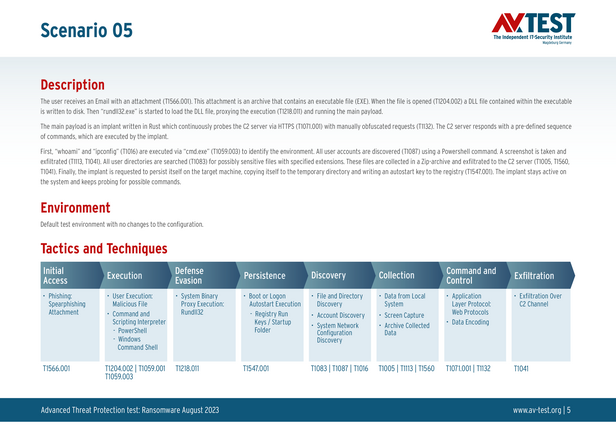

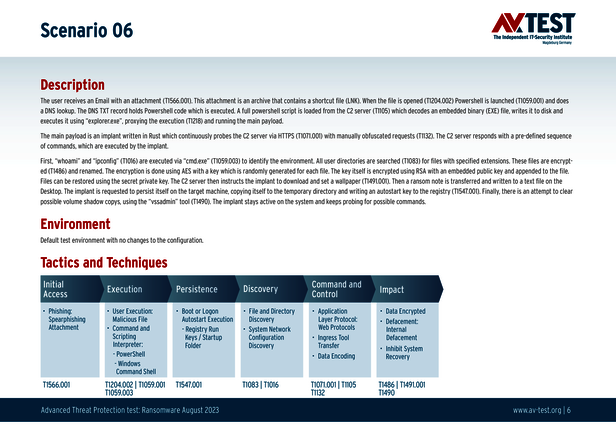

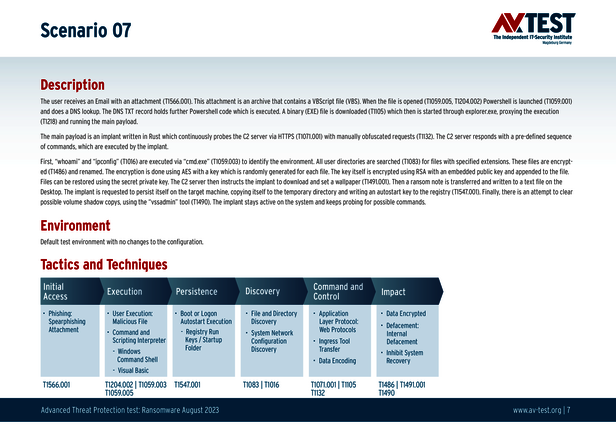

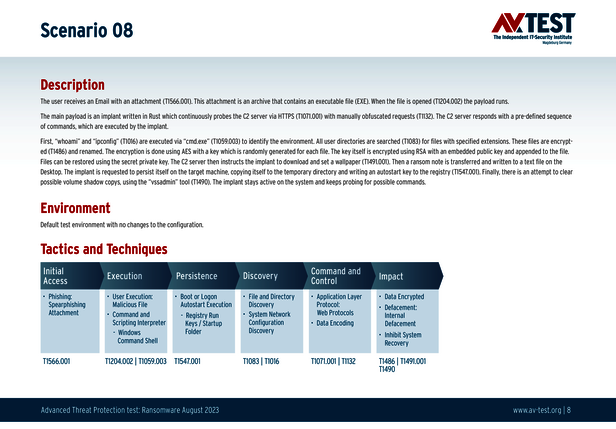

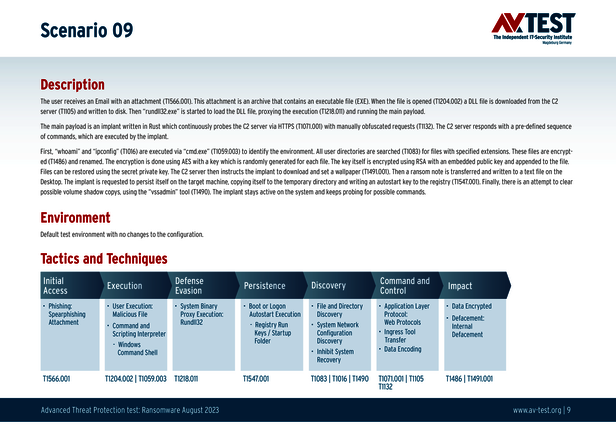

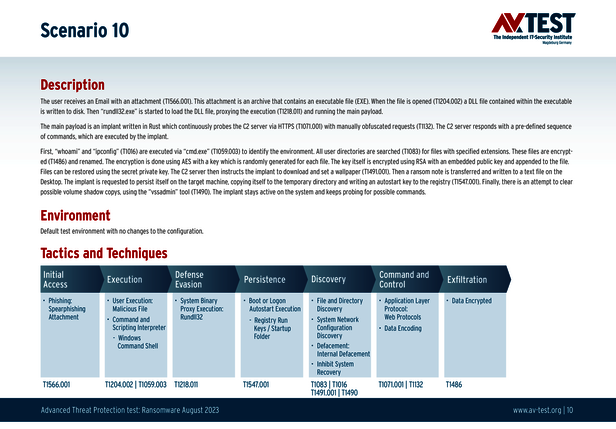

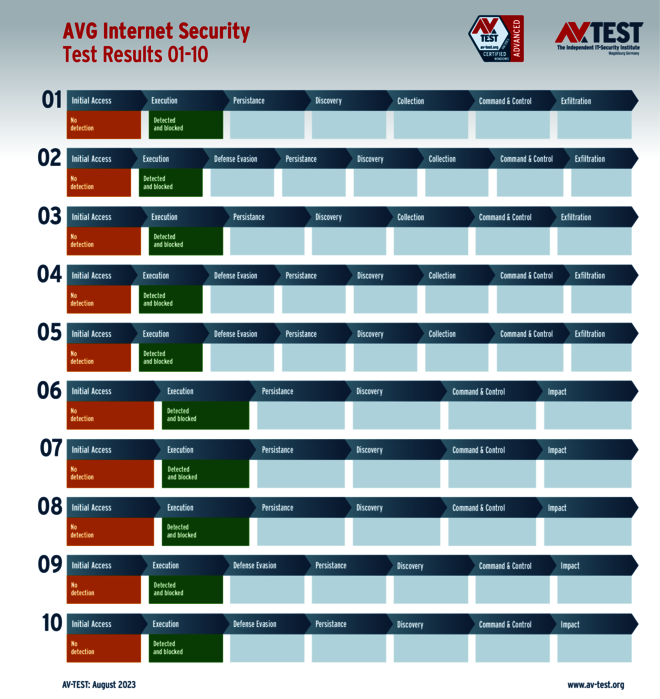

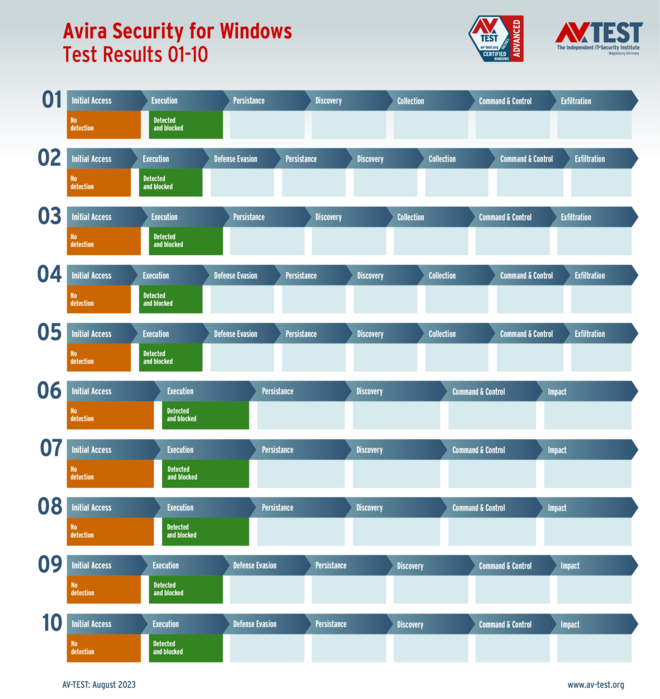

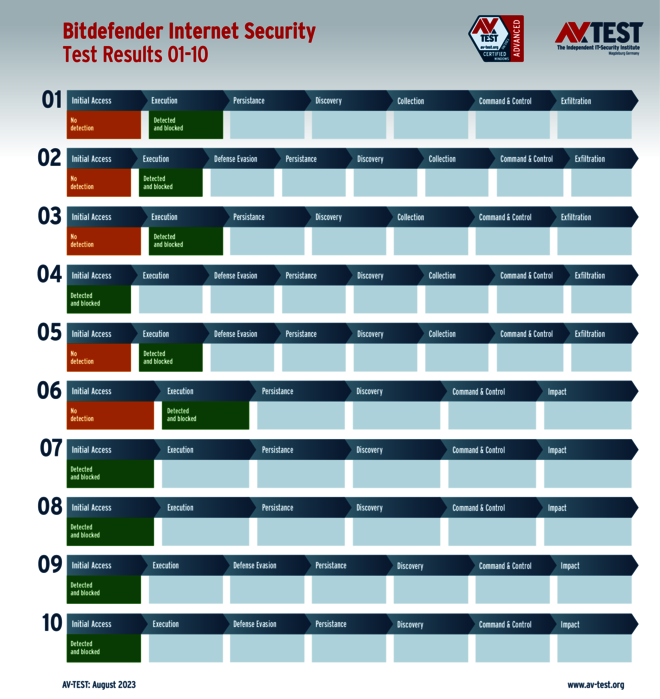

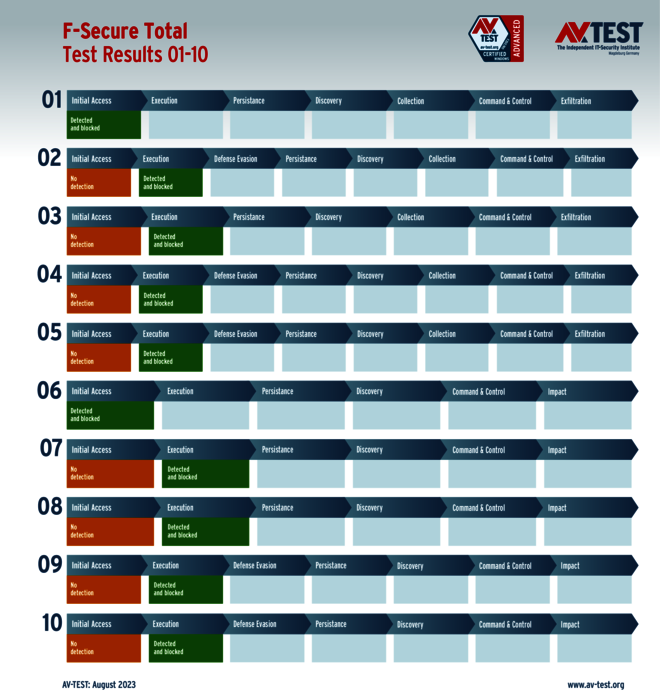

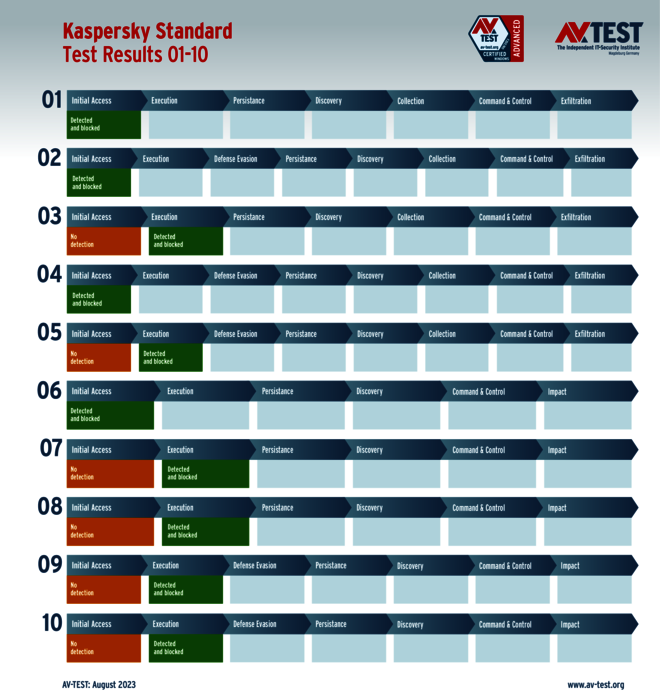

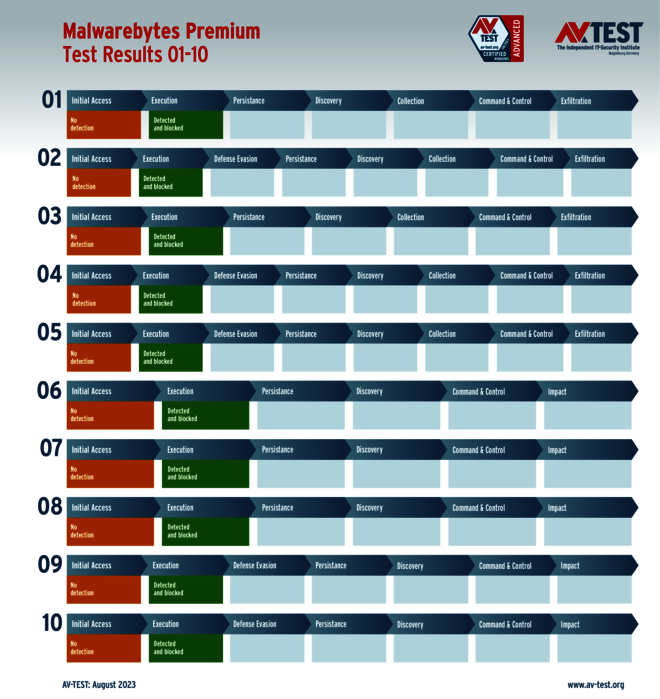

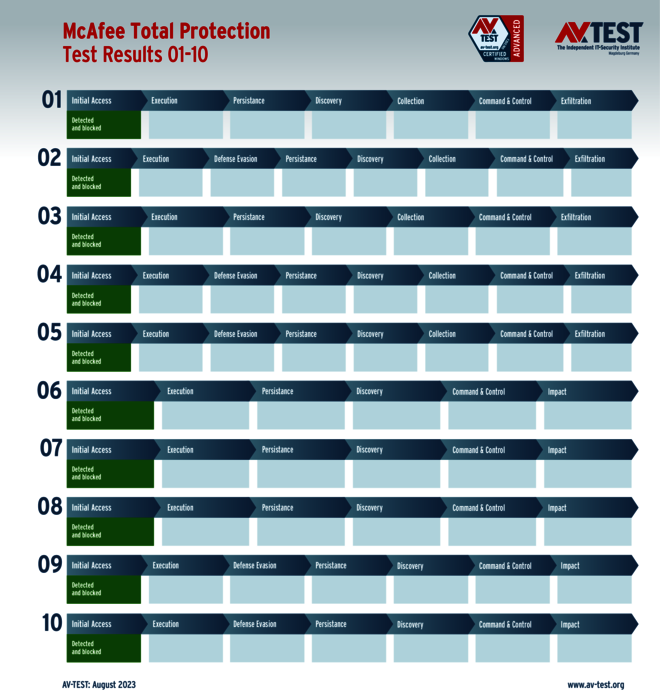

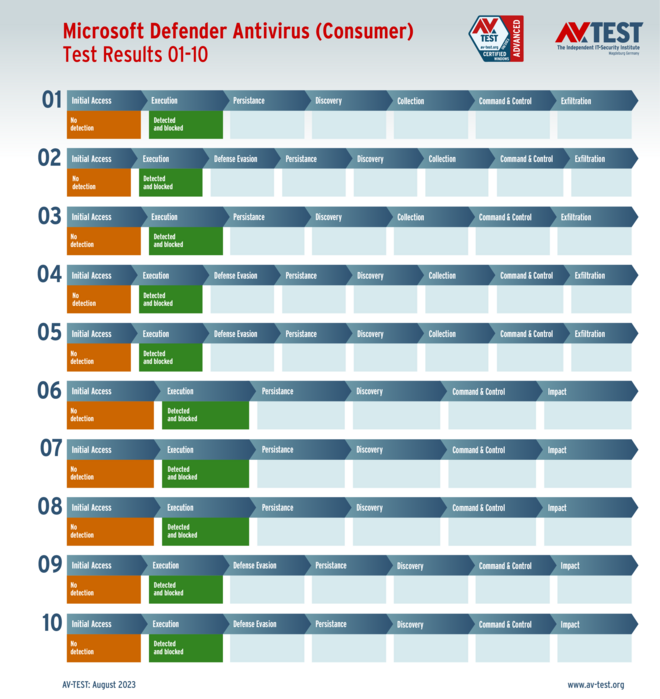

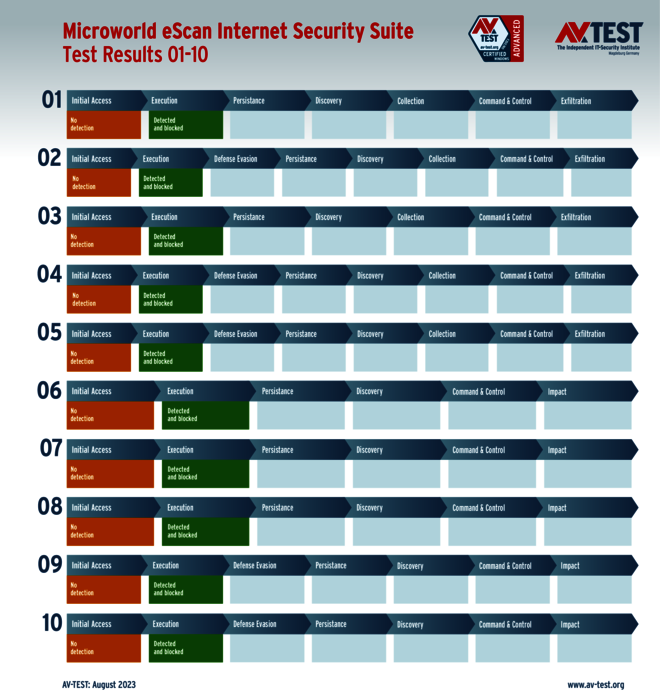

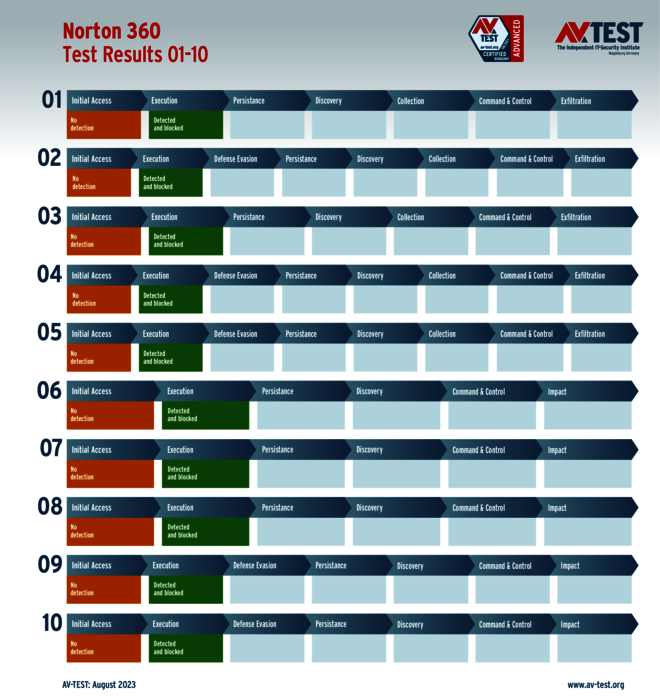

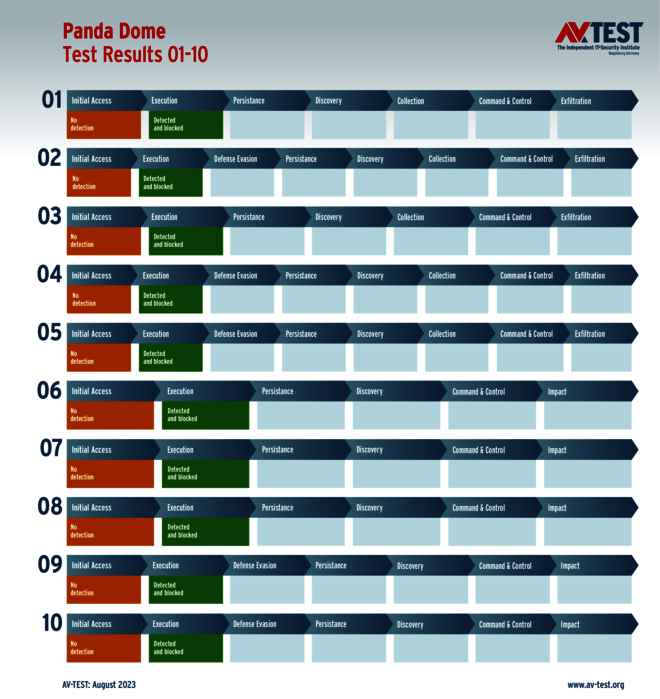

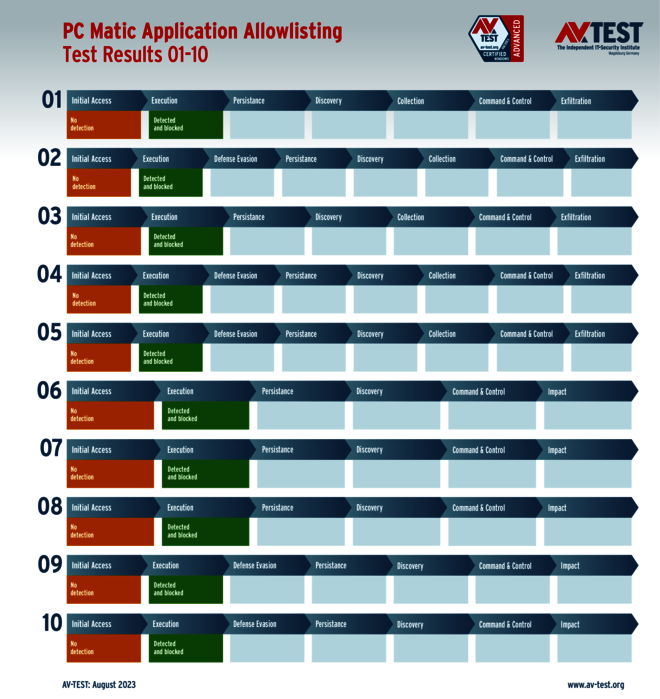

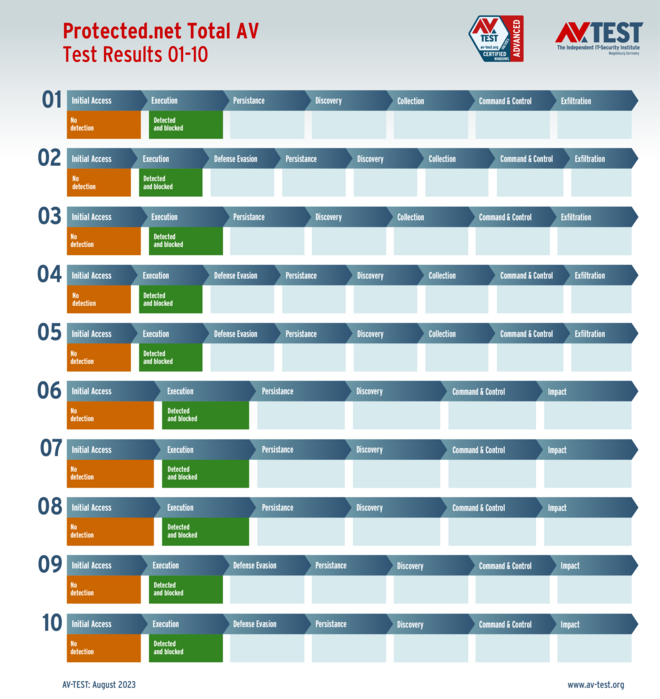

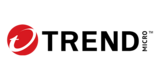

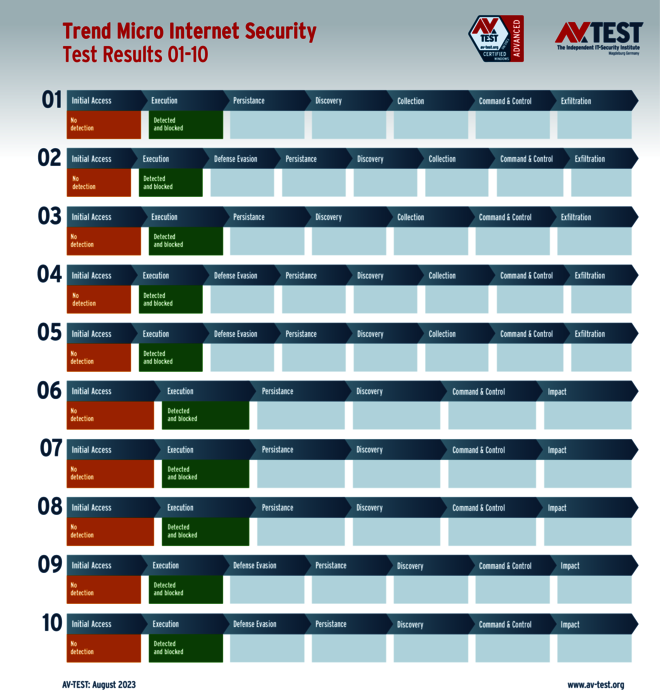

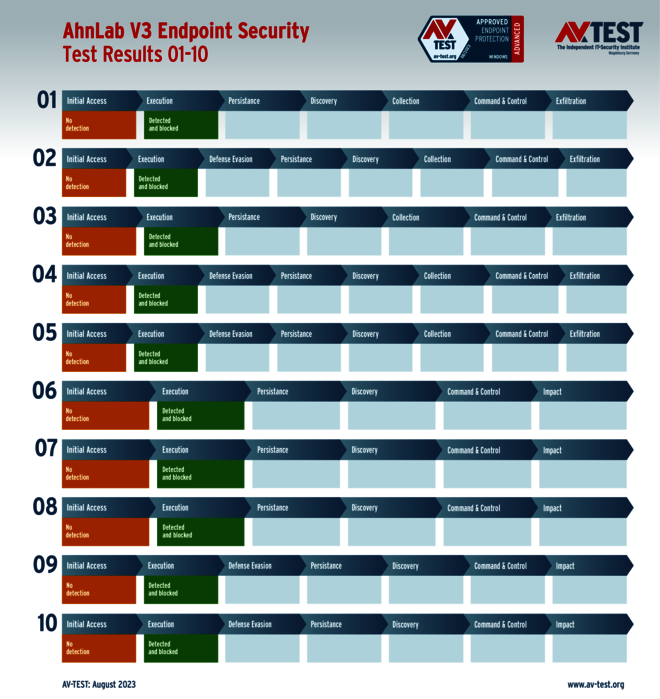

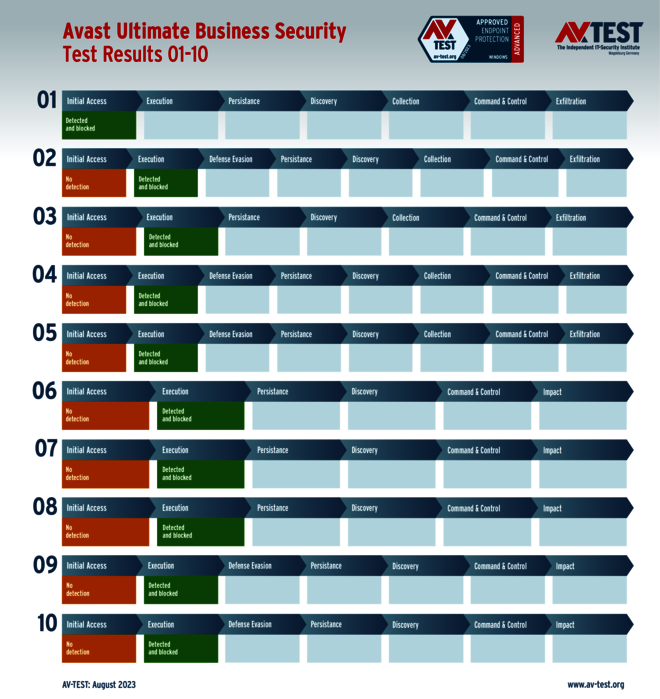

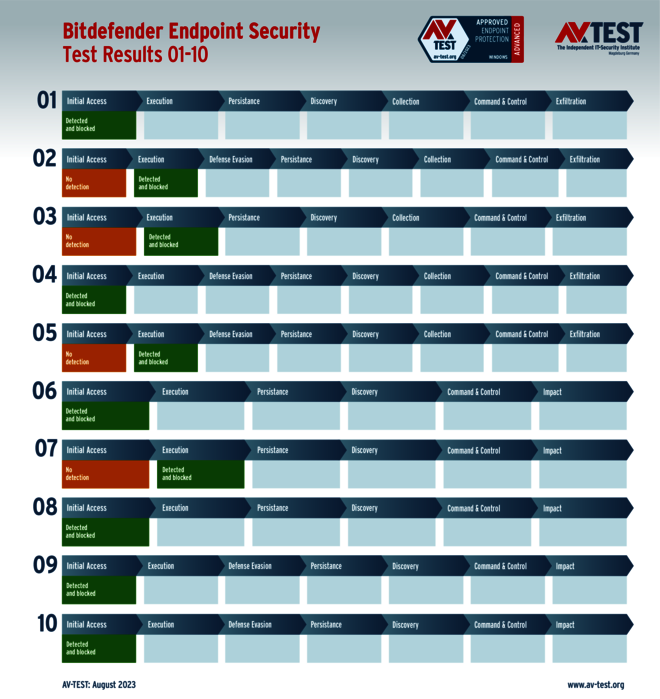

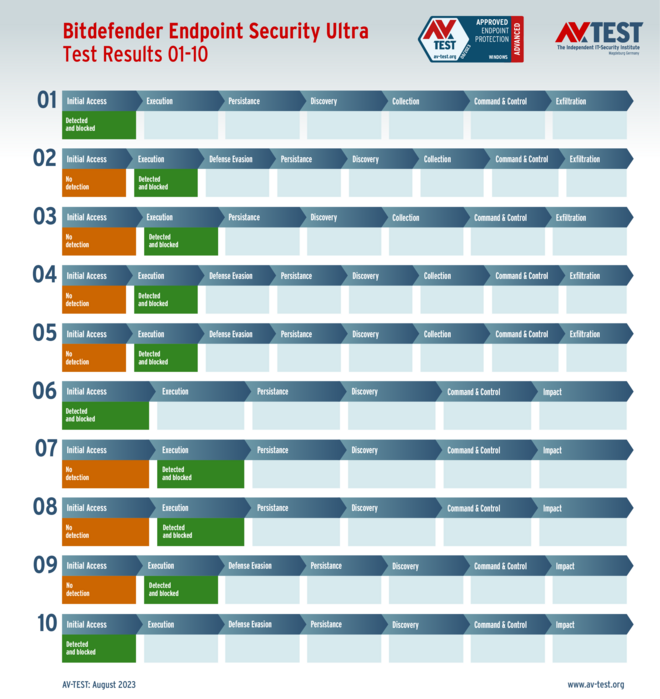

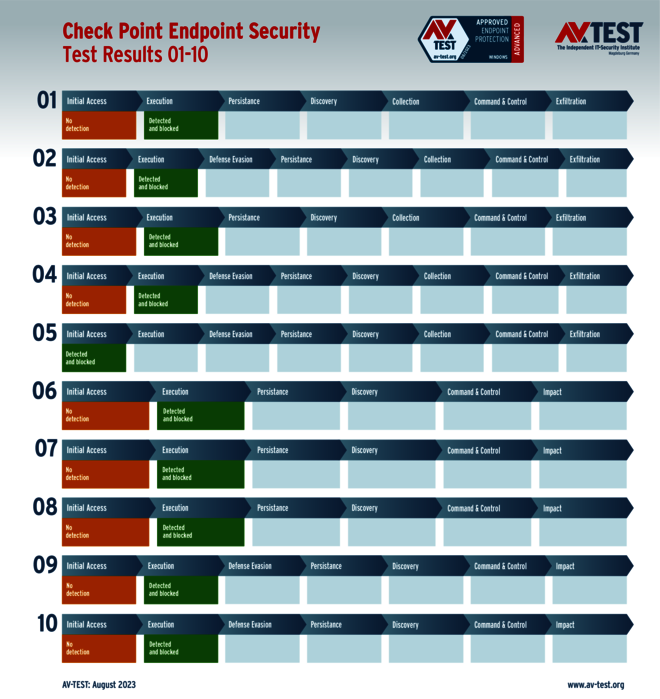

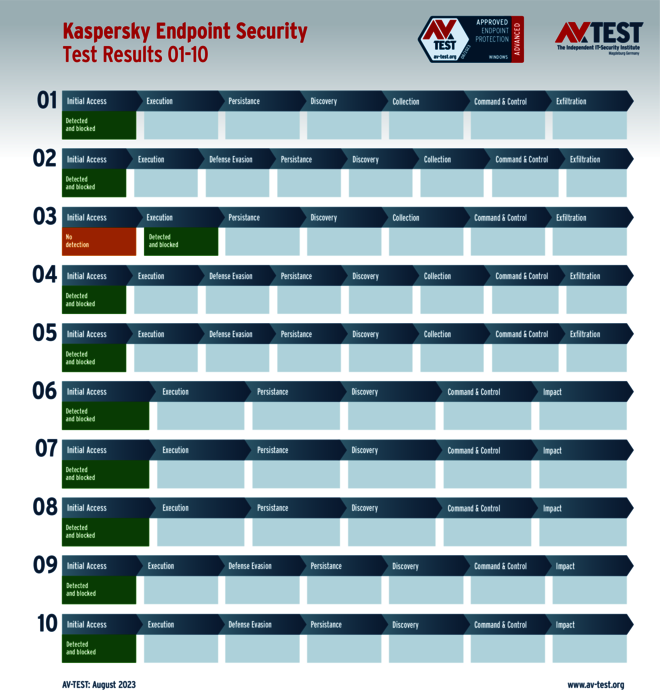

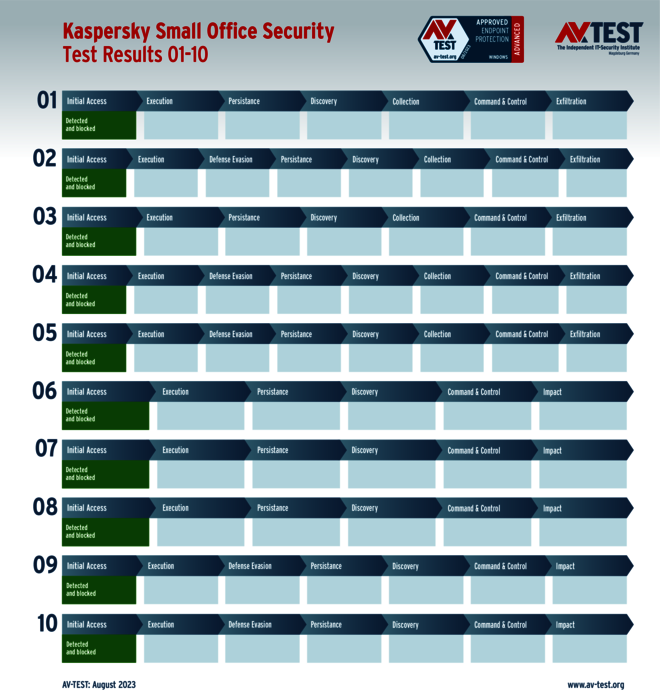

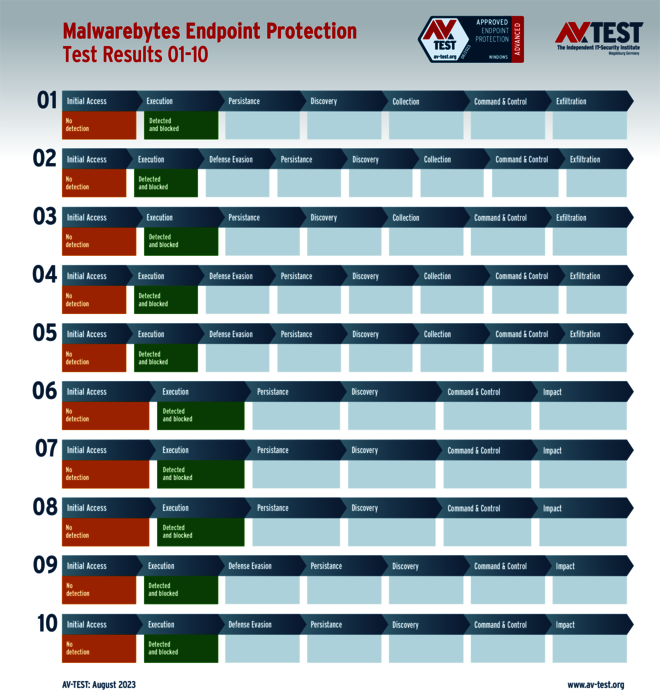

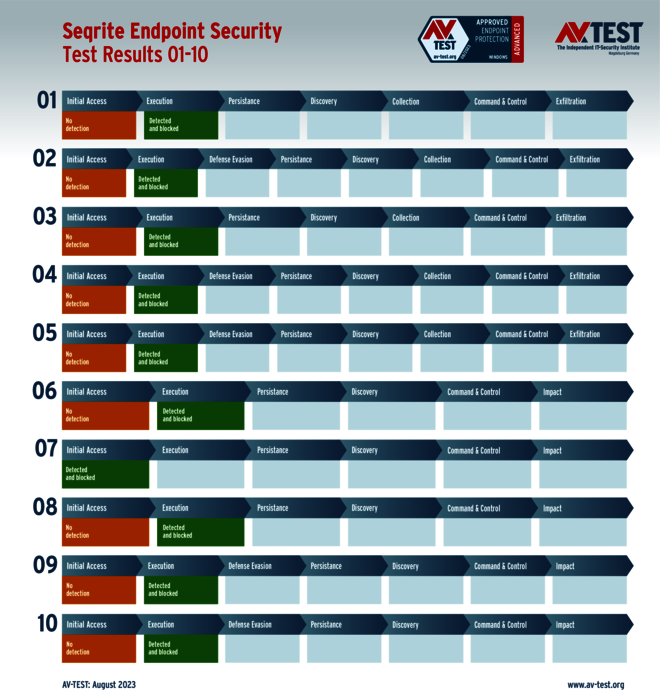

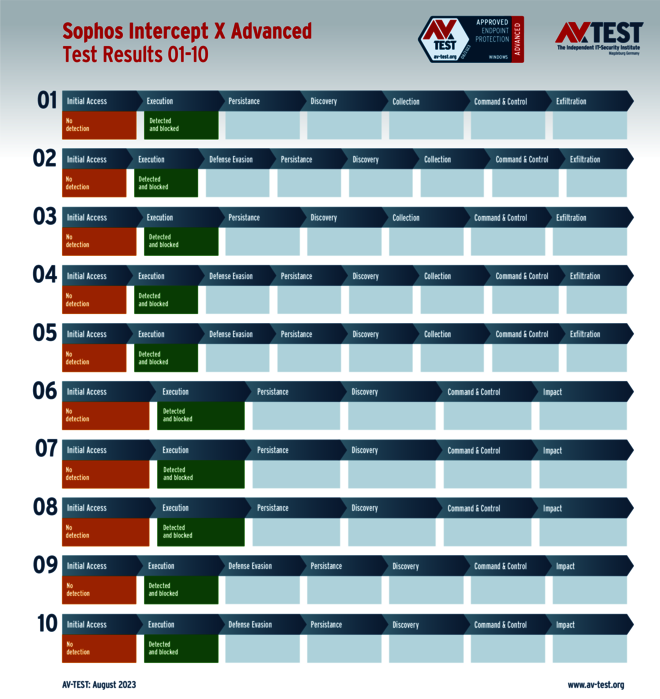

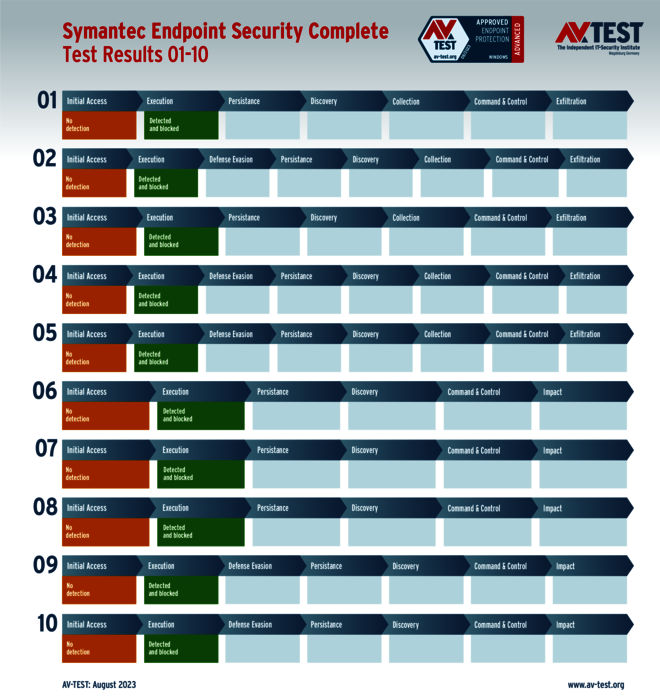

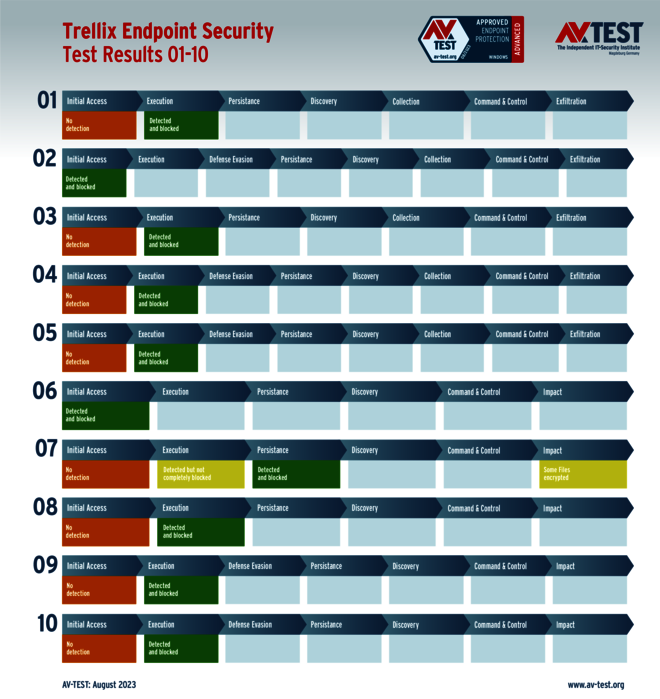

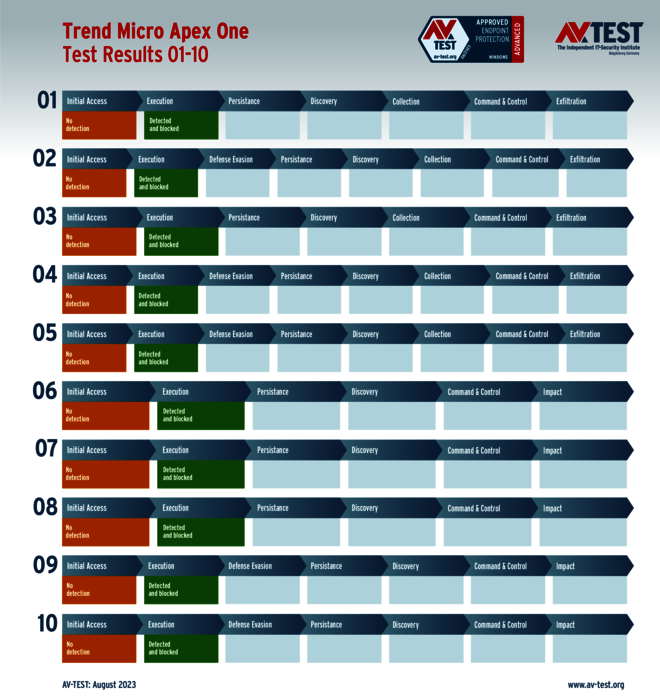

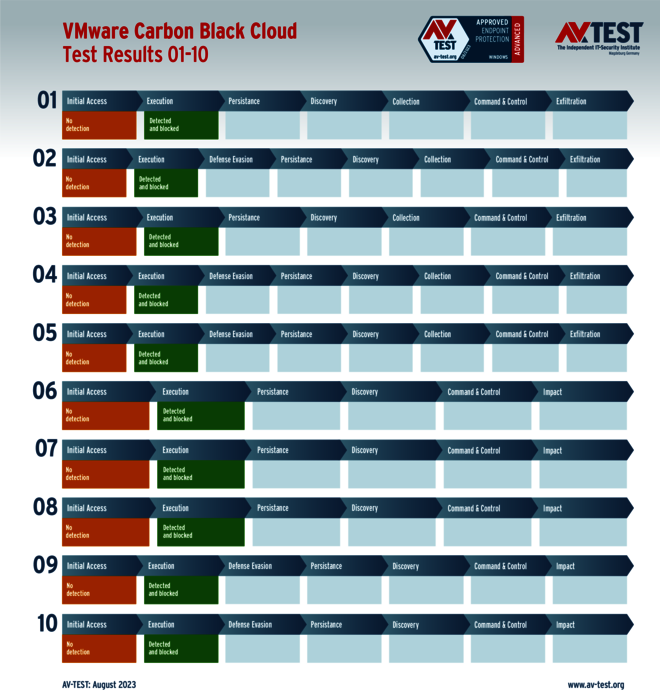

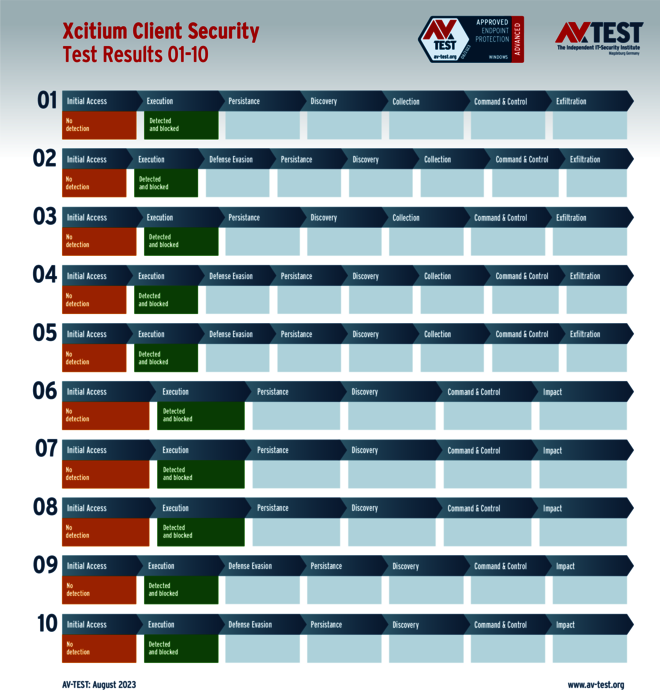

Alle Schutzprodukte kombinieren zur Erkennung und Abwehr diverse dynamische Techniken, wie etwa auch EDR – Endpoint Detection & Response. Den Ablauf aller 10 Attacken und die einzelnen Schritte der Verteidigung zeigen die weiter unten aufgeführten Bilder „Szenario“ von 1 bis 10.

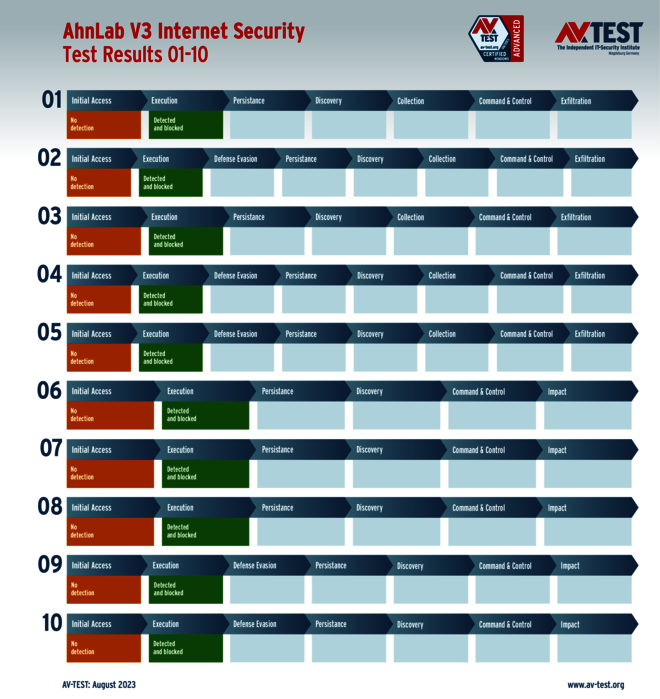

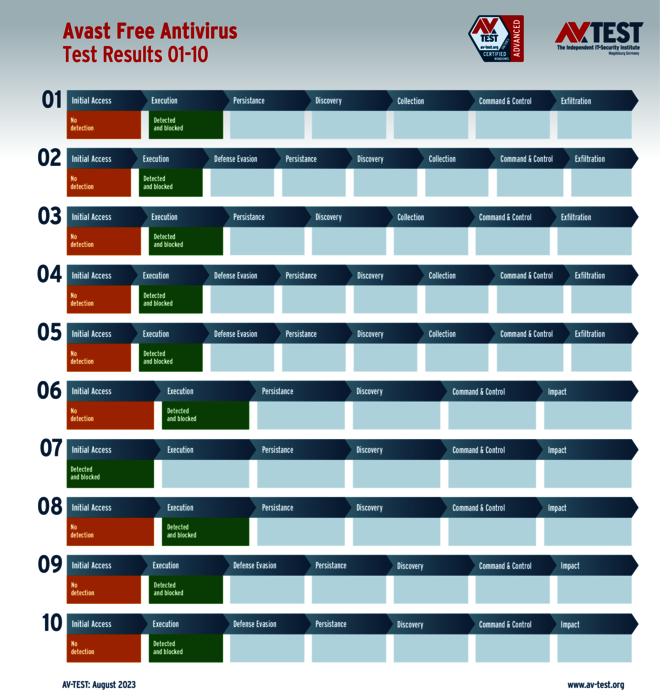

Der Ablauf einer Attacke im Advanced Threat Protection-Test folgt meist diesem Muster: eine Spear-Phishing-E-Mail samt einem gefährlichen Anhang landet auf einem Windows-System. An dieser Stelle erkennen die Abwehrsysteme den Angreifer sofort oder sobald er sich aktiviert. In den Ergebnisgrafiken wird das mit einem grünen Feld bestätigt bei „Initial Access“ oder „Execution“. Ist das der Fall, dann ist der Angriff bereits abgewehrt.

Ansonsten legen die Angreifer los: Data Stealer sammeln Informationen zu vorhandenen Daten und „exfiltrieren“ sie danach an einen C2-Server. Die Ransomware sammelt zwar auch Informationen, schickt aber in der Regel nur eine Dateiliste aller Laufwerke an den C2-Server. Danach starten die Datenverschlüsselung und die Umbenennung der Daten. Nach der Verschlüsselung wird auf dem Desktop eine Textdatei angezeigt, die über den Angriff informiert und ein Lösegeld fordert.

Für jeden erkannten, markanten Angriffsschritt vergibt das Labor Punkte. Bei Data Stealern sind das bis zu 4 Punkte und bei Ransomware bis zu 3 Punkte. Der Höchstwert im Schutz-Score liegt somit bei 20 Punkten für Data Stealer plus maximal 15 Punkte für Ransomware. Insgesamt vergibt das Labor damit bis zu 35 Punkte.

Eine ausführliche Erklärung zu den Auswertungstabellen und den einzelnen Farbcodes im Ampelsystem finden Sie im Artikel „Test und Studie: Halten Schutzlösungen aktuelle Ransomware unter Windows 11 auf?“

Die 10 Testszenarien

Alle Angriffs-Szenarien sind dokumentiert nach dem Standard der MITRE ATT&CK-Datenbank. Die einzelnen Unterpunkte, z.B. „T1566.001,“ stehen in der MITRE-Datenbank für „Techniques“ unter „Phishing: Spearphishing Attachment“. Jeder Testschritt ist so unter Fachleuten definiert und lässt sich nachvollziehen. Zusätzlich sind alle Angriffstechniken erklärt und wie dabei die Malware zum Zuge kommt.

ATP-Test für Privatanwender-Produkte

Insgesamt 16 Schutzprodukte für private Anwender stellen sich dem Advanced Threat Protection-Test (ATP) im Juli-August 2023. Sie kommen von folgenden Herstellern: AhnLab, Avast, AVG, Avira, Bitdefender, F-Secure, Kaspersky, Malwarebytes, McAfee, Microsoft, Microworld, Norton, Panda, PC Matic, Protected.net und Trend Micro.

Alle Produkte wehren die Angreifer in den 10 Szenarien fehlerfrei ab. Die verwendeten Techniken „DNS TXT Record“ oder verschlüsselte Verbindungen nützen den Angreifern genau so wenig, wie der Einsatz der Programmiersprache Rust für die Malware. Jedes Produkt erhält somit die vollen 35 Punkte für seinen Schutz-Score.

Alle Produkte für private Anwender erhalten die Auszeichnung „Advanced Certified“, da sie mindestens 75 Prozent der 35 Punkte (das sind 26,3 Punkte) als Schutz-Score erreichen.

ATP-Test für Unternehmens-Lösungen

Die 17 untersuchten Schutzprodukte im Advanced Threat Protection-Test für Windows-Endpunkte in Unternehmen kommen von folgenden Herstellern: Acronis, AhnLab, Avast, Bitdefender (mit 2 Versionen), Check Point, Kaspersky (mit 2 Versionen), Malwarebytes, Seqrite, Sophos, Symantec, Trellix, Trend Micro, VMware, WithSecure und Xcitium.

Im Unternehmensbereich zeigen 16 der 17 untersuchten Produkte eine fehlerfreie Leistung. Die Ransomware und die Data Stealer können in keinem der 10 Szenarien in die Systeme eindringen und ihr destruktives Werk verrichten. Alle diese Produkte erhalten somit die vollen 35 Punkte für den Schutz-Score.

Lediglich Trellix kann in einem Szenario den Angreifer nicht komplett blockieren. Am Ende sind lediglich einzelne Dateien verschlüsselt. Das kostet die Lösung einen Punkt.

Für diese Leistung verdienen die Lösungen auch das Zertifikat „Advanced Approved Endpoint Protection“. Die einzigen Ausnahmen sind hier Acronis und Panda. Sie schließen den Test zwar fehlerfrei ab, aber ein Zertifikat erhält nur, wer auch im regulären Monatstest zertifiziert ist und hier die Kriterien erfüllt.

Fehlerfreie Defensivleistung fast aller Produkte

Der aktuelle Advanced Threat Protection-Test Juli-August ist schon eine Besonderheit. 32 von 33 untersuchten Produkte für private Anwender und Unternehmen gehen fehlerfrei durch den Test und erhalten die maximale Anzahl von 35 Punkten.

Die Angreifer setzen in den 10 Testszenarien auf neueste Techniken, wie DNS TXT Record, verschlüsselte Verbindungen oder auf die Programmiersprache Rust. Aber alle diese Varianten kennen die Schutzprogramme und reagieren entsprechend bei der Erkennung und der Abwehr. Unter dem Strich: eine fast tadellose Leistung!