33 productos de seguridad: fuerte defensa contra ransomware y ladrones de datos

La lista de empresas, universidades, escuelas superiores o instituciones como hospitales y administraciones que aparecen en los medios por haber sufrido ataques no deja de crecer. Los clásicos productos de seguridad o soluciones para empresas tienen que combinar todas sus técnicas de protección en la defensa contra ciberataques. El test de Advanced Threat Protection muestra lo bien que estos lo consiguen en 10 escenarios de ataque reales. En la prueba actual, las soluciones de seguridad tienen que defender los sistemas Windows contra ladrones de datos y ransomware. Los atacantes recurren a las técnicas “DNS TXT Record“, utilizan malware programado en Rust y conexiones cifradas mediante HTTPS.

Autoridades como la Interpol, el FBI y departamentos de policías nacionales cooperan muy bien y han cosechado algunos éxitos. Algunos grupos APT, como HIVE, Emotet o QBot, han sido destruidos, pero su malware y código siguen circulando. Esto inspira a otros grupos a hacer modificaciones y desarrollar nuevo malware. O bien, los ciberdelincuentes utilizan técnicas adicionales para atacar.

En la prueba actual, el laboratorio de AV-TEST ha examinado 10 escenarios de ataque reales: 5 ataques con ransomware y 5 con ladrones de datos. En ellos, los atacantes utilizan en algunos casos la técnica “DNS TXT Record“ o se valen de conexiones cifradas mediante HTTPS. Algunos ejemplares de malware están programados en el relativamente nuevo de programación Rust. La ventaja para los atacantes es que Rust es muy rápido y permite que ocurran varias cosas en paralelo. No obstante, la mayor ventaja es que el malware programado en Rust puede escabullirse de los análisis estadísticos de muchos sistemas de detección de malware. Por eso es tan importante la prueba actual, con su detección y defensa dinámicas.

Técnicas de ataque y programación Rust

La técnica utilizada “DNS TXT Record“ se puede resumir de este modo: Windows ofrece la posibilidad de solicitar información de texto sobre un dominio mediante la herramienta DNS Lookup. Los atacantes aprovechan esta posibilidad. Atacan y después solicitan un “DNS TXT Record“ mediante PowerShell. Este, sin embargo, no contiene ninguna información, sino otro comando, que se transmite y ejecuta. De este modo se intenta evitar la detección por parte de un software de seguridad.

La segunda técnica es el uso de HTTPS. El protocolo “Hypertext Transfer Protocol Secure“ protege una conexión tanto de las escuchas como de las manipulaciones. Los atacantes utilizan este canal directo protegido para que un software de seguridad no pueda analizar el contenido. Sin embargo, para los sistemas de protección, en realidad, no supone ningún problema abrir esas conexiones, analizarlas y luego seguir transfiriéndolas. Solo hace falta que hagan uso de esta función. Pero los atacantes parten de la base de que no se utilizará esta función de protección. Un análisis de Watchguard Ende 2022 mostró que más del 80 por ciento de los ataques registrados tienen lugar de forma encriptada mediante HTTPS.

En julio y agosto de 2023, el laboratorio de AV-TEST examinó en 10 escenarios reales la capacidad de defensa de 16 paquetes de seguridad para usuarios privados y 17 soluciones Endpoint para empresas con Windows 10 Professional.

La técnica de los ladrones de datos y el ransomware

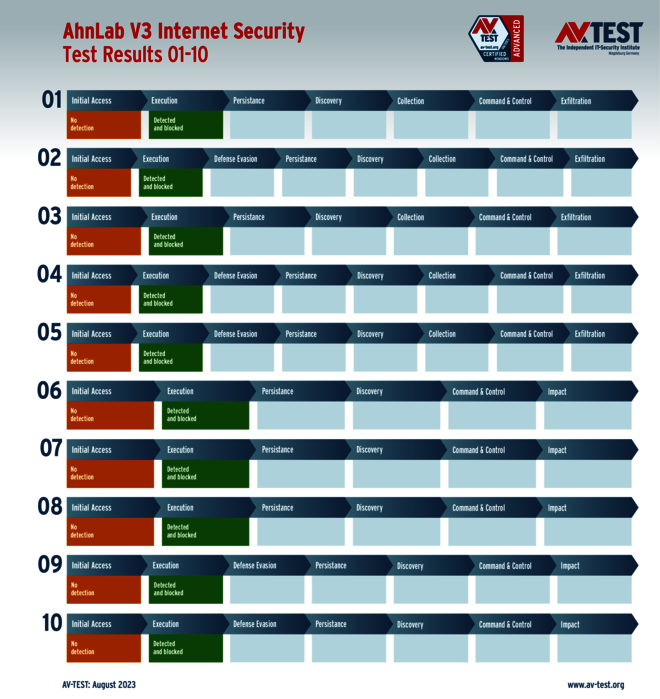

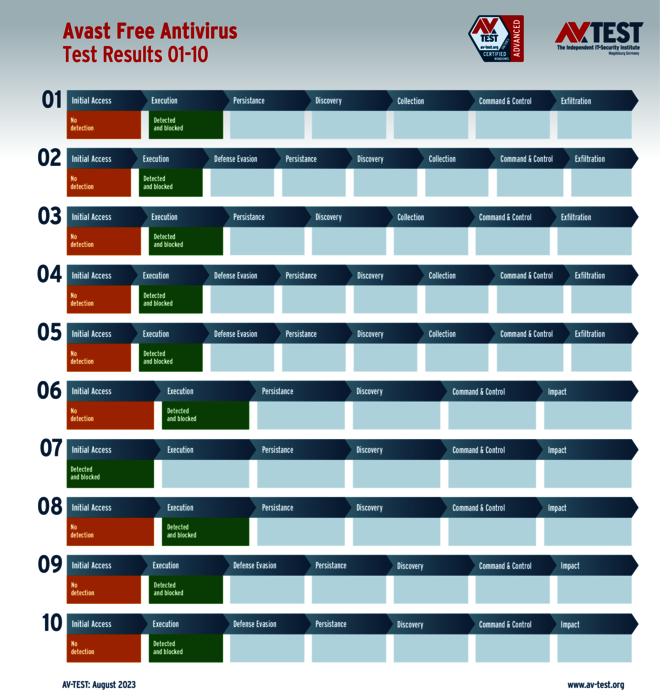

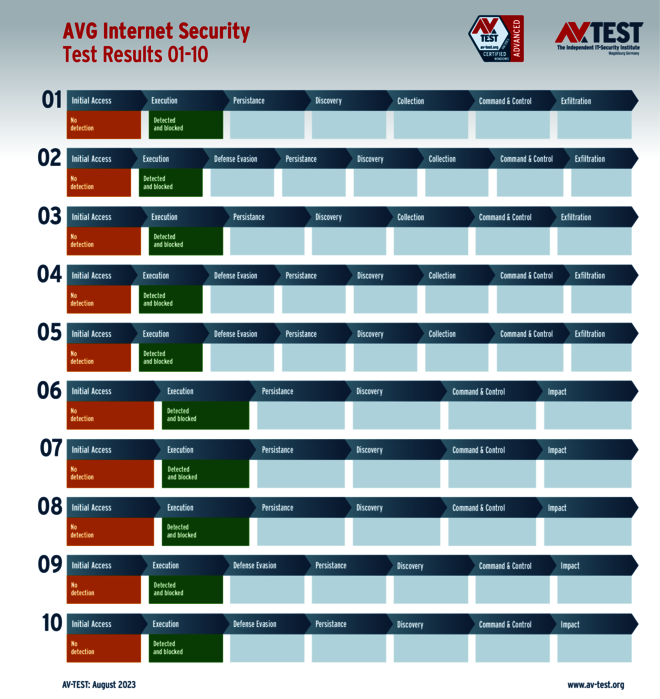

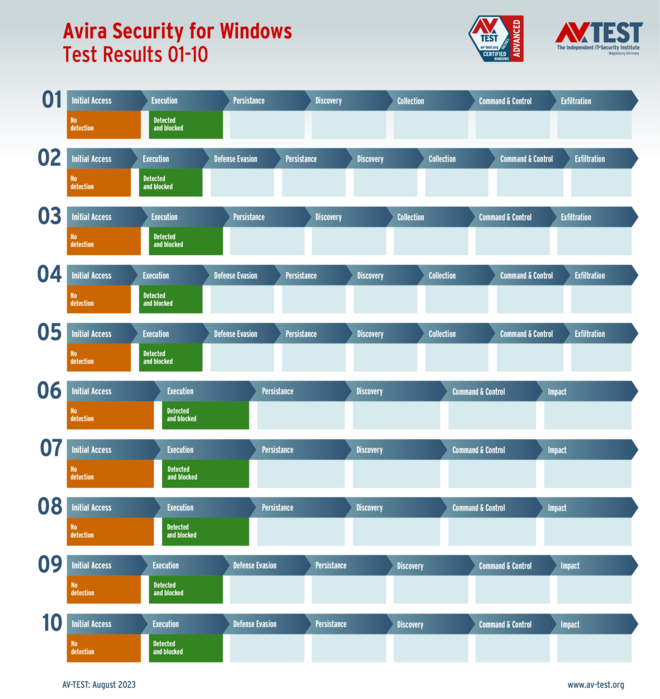

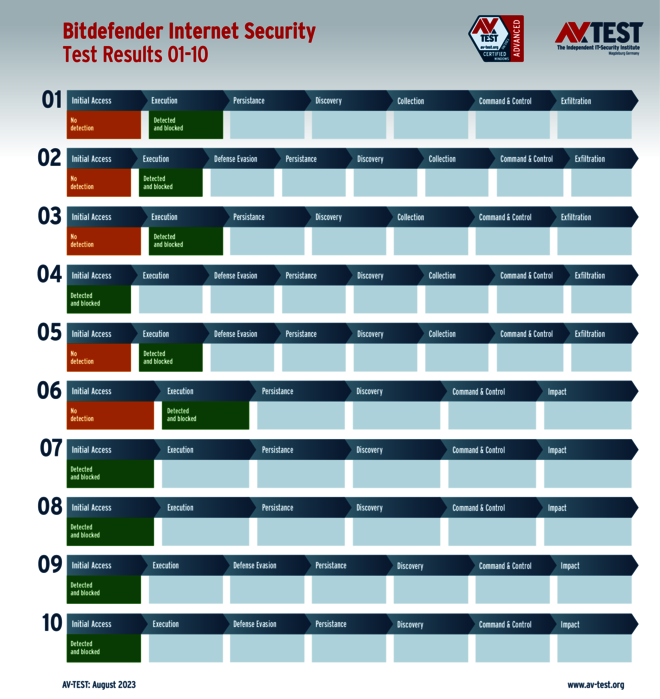

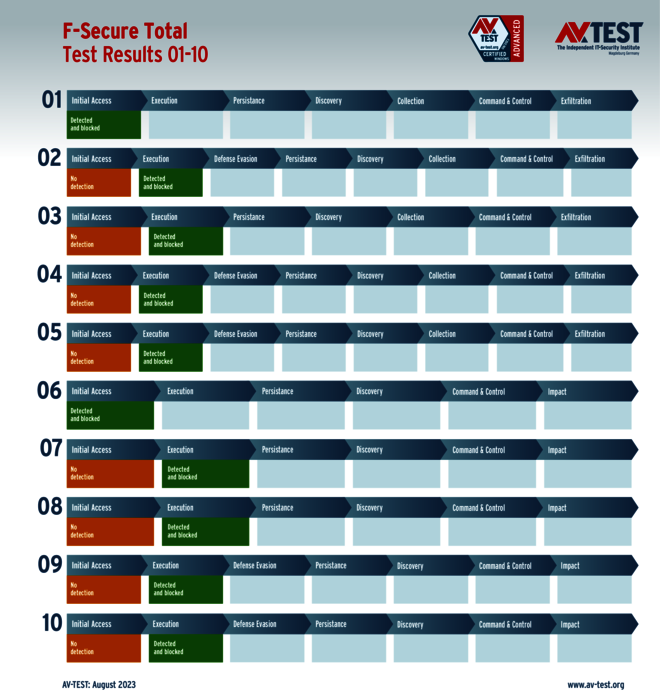

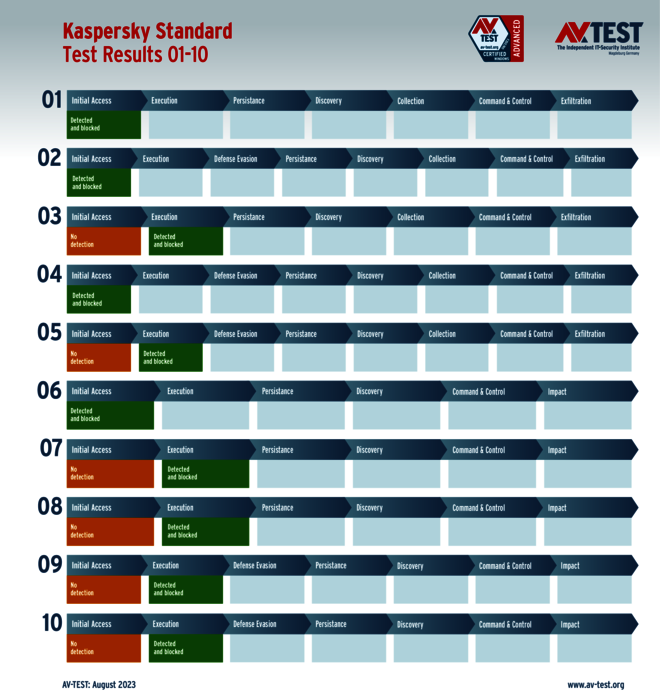

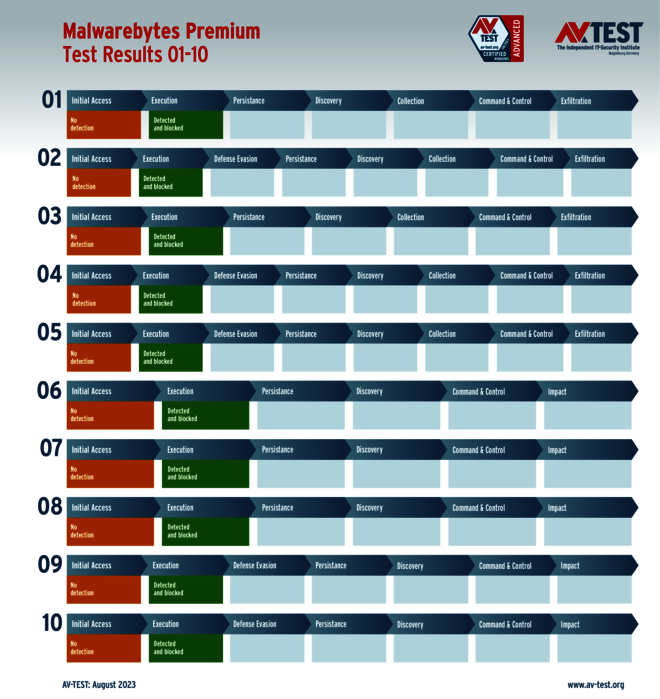

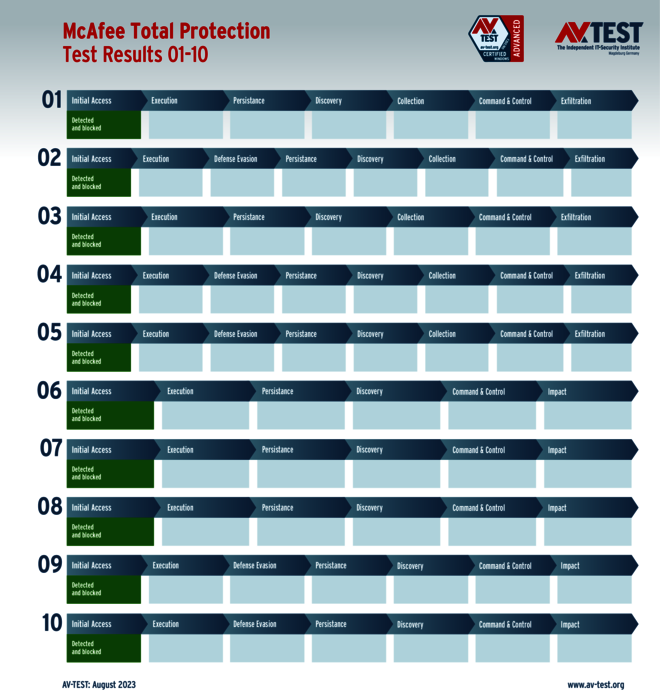

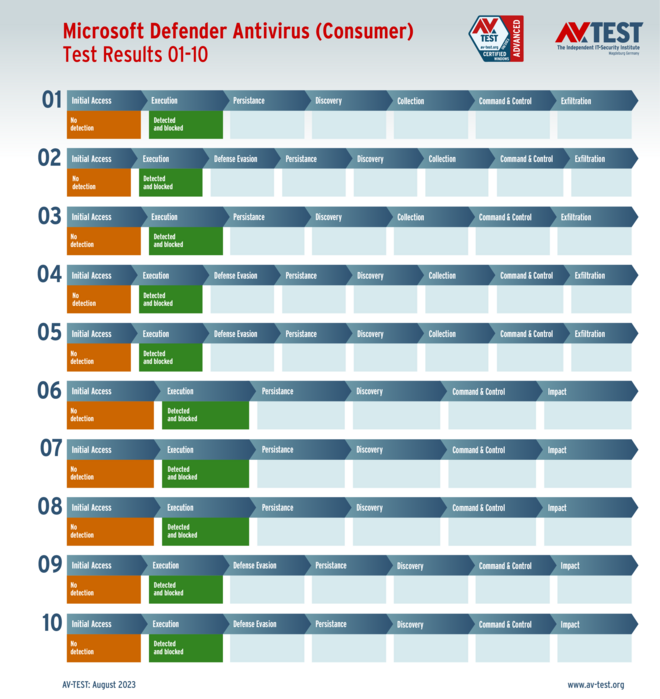

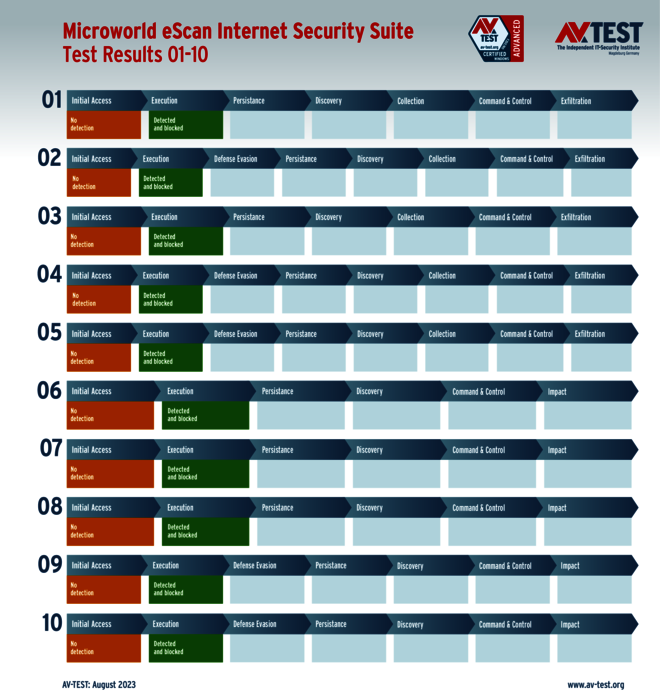

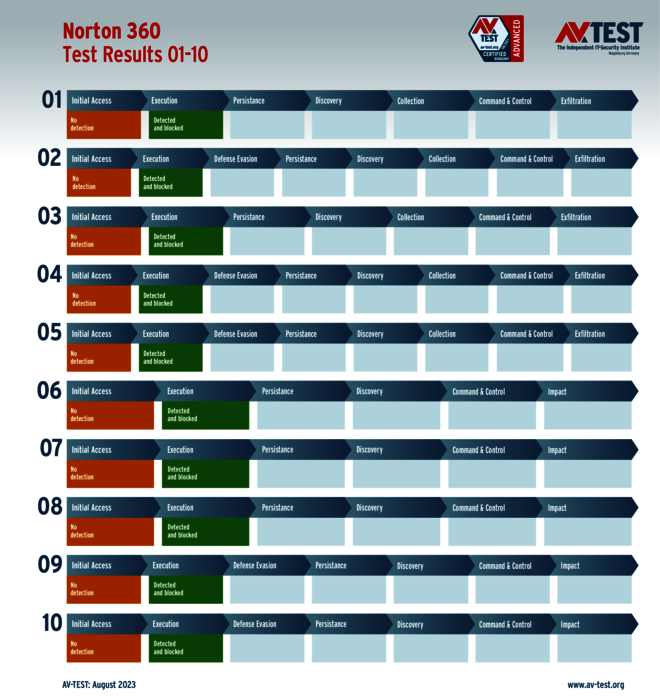

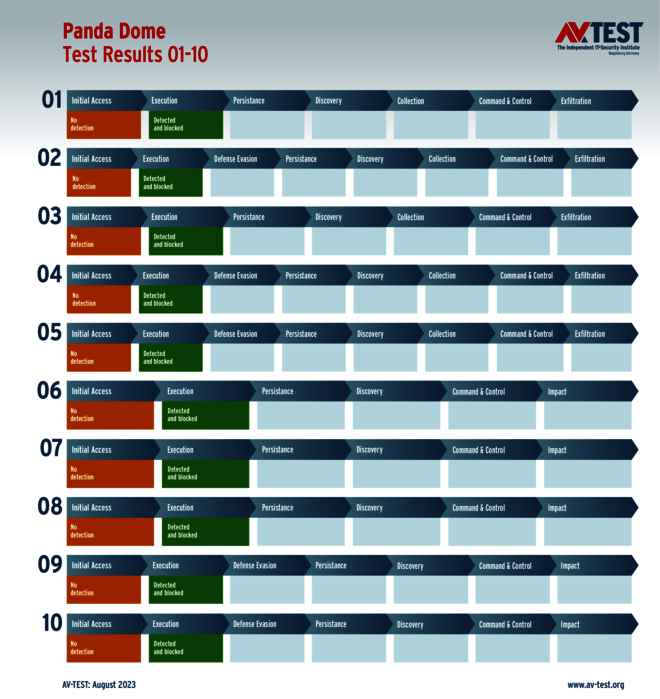

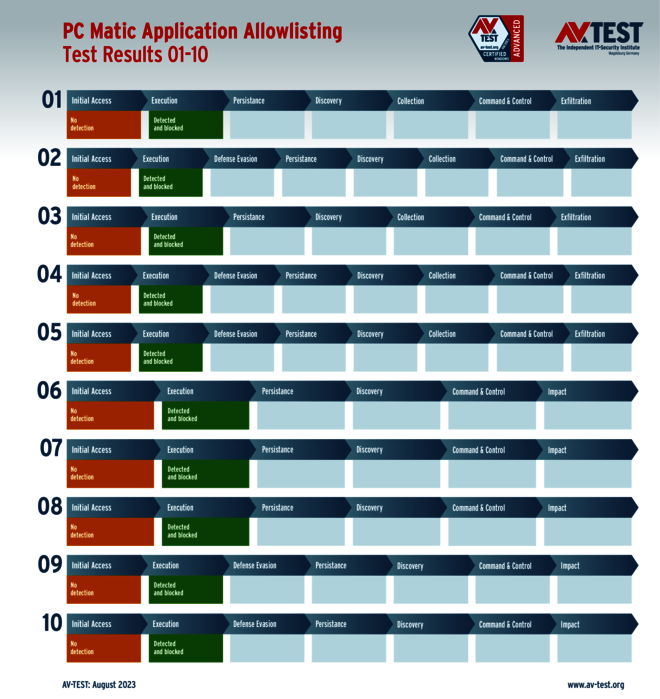

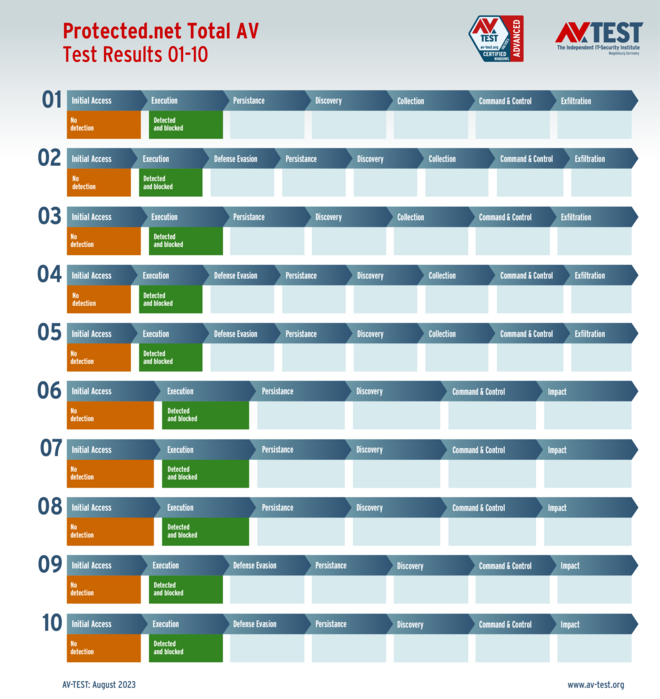

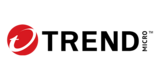

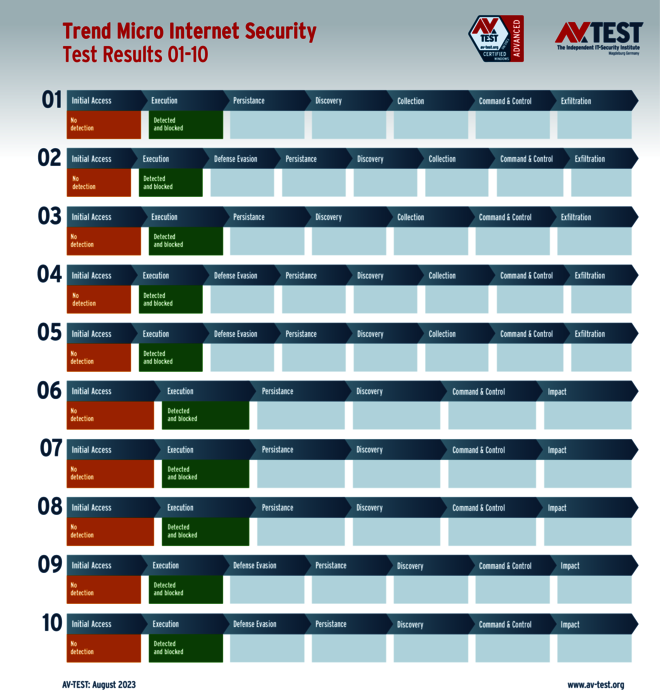

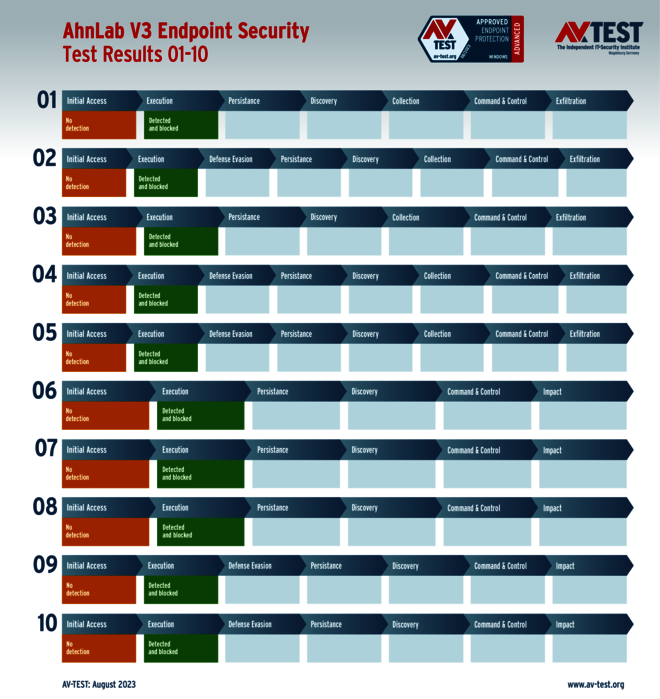

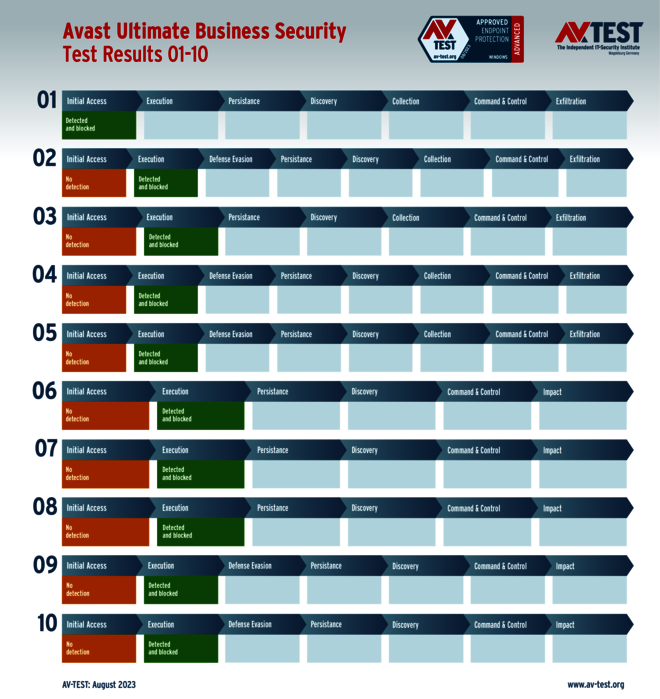

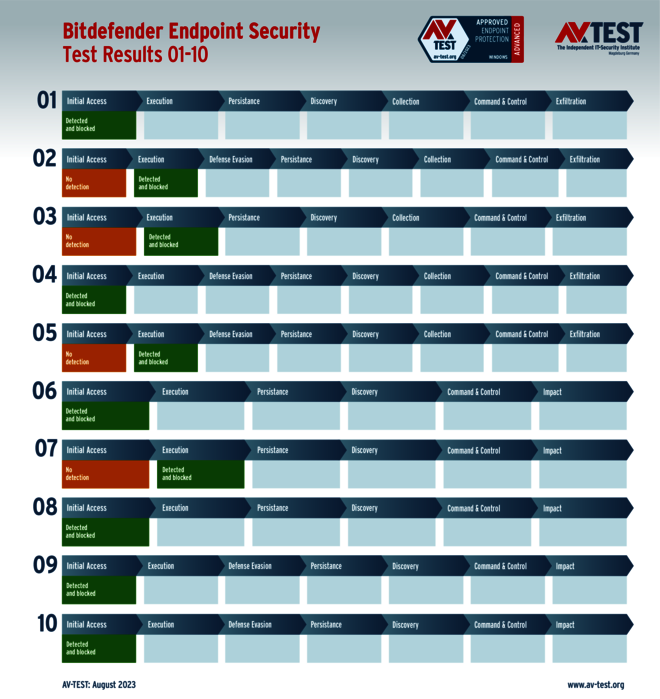

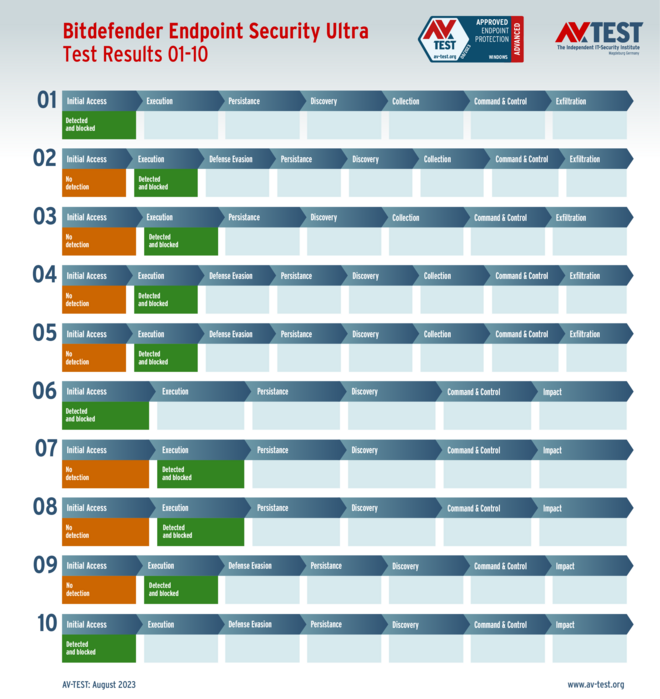

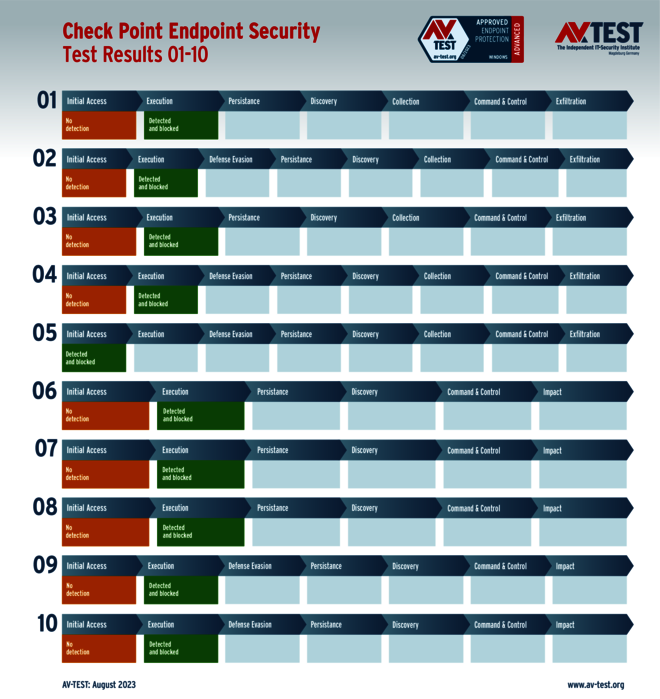

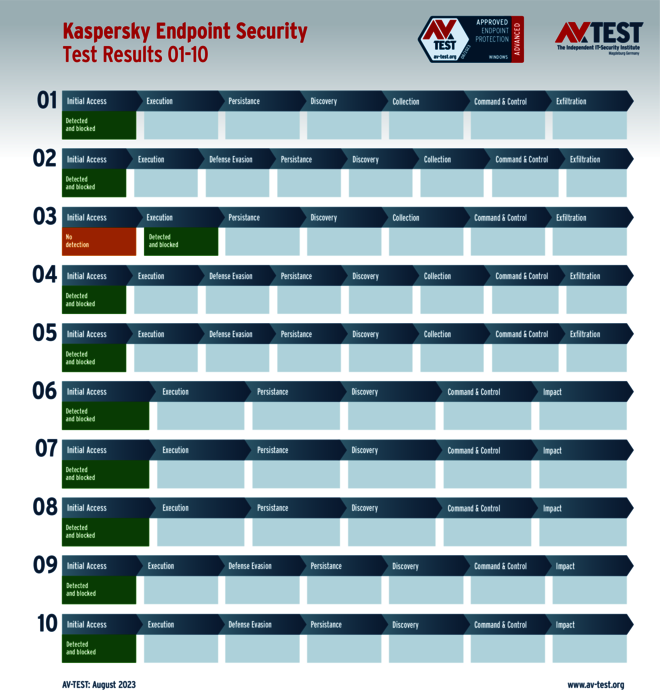

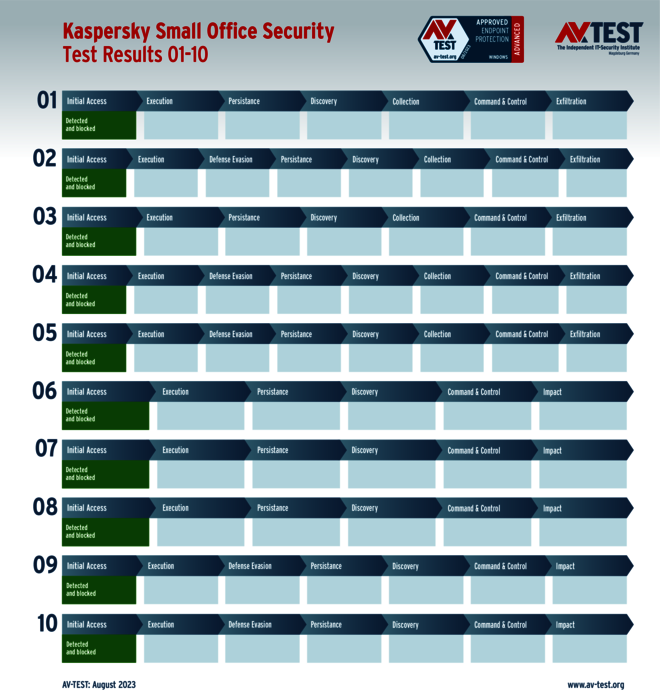

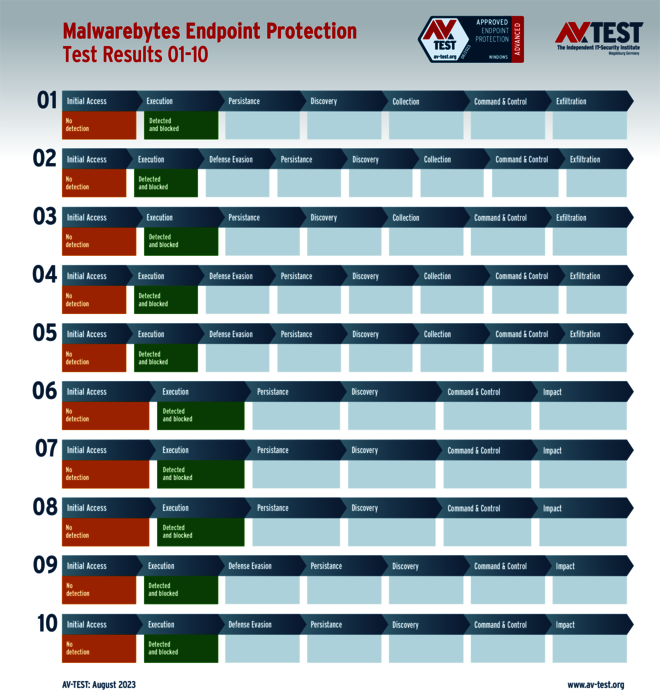

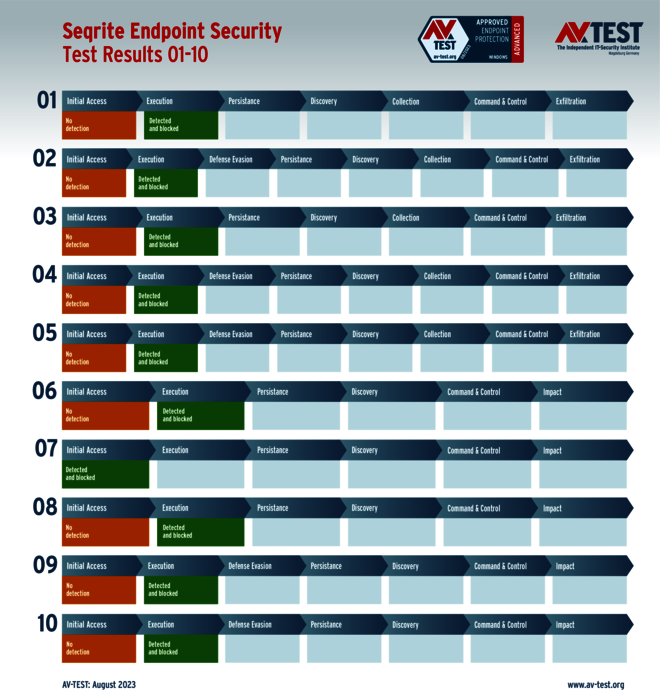

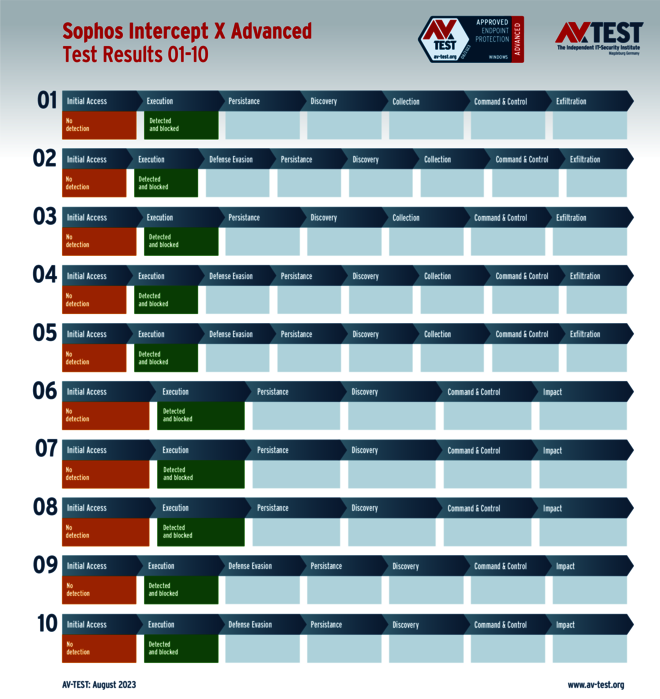

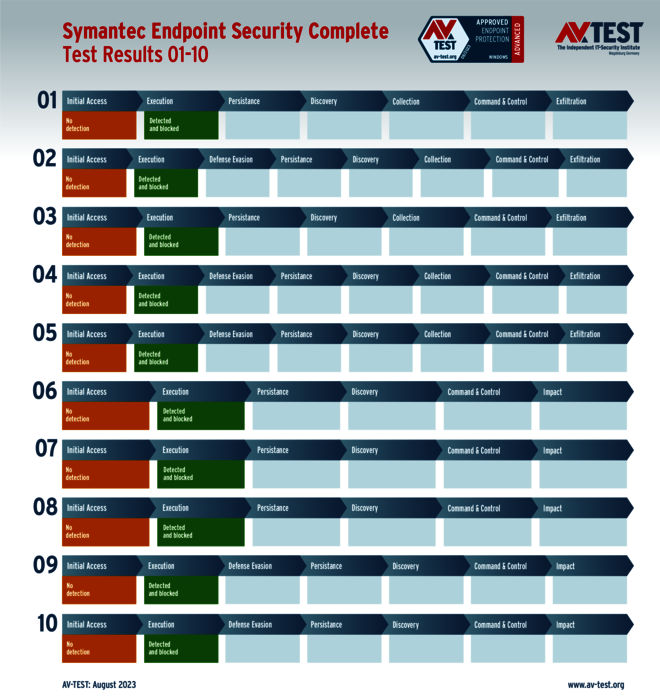

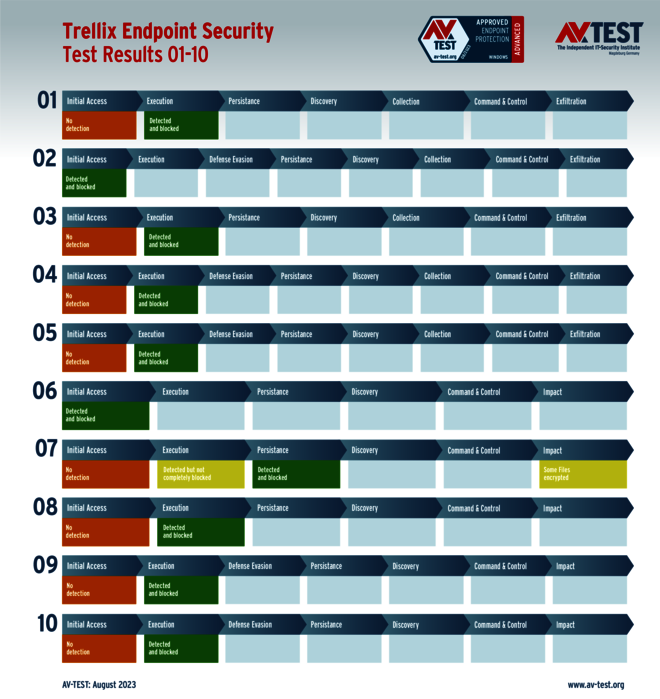

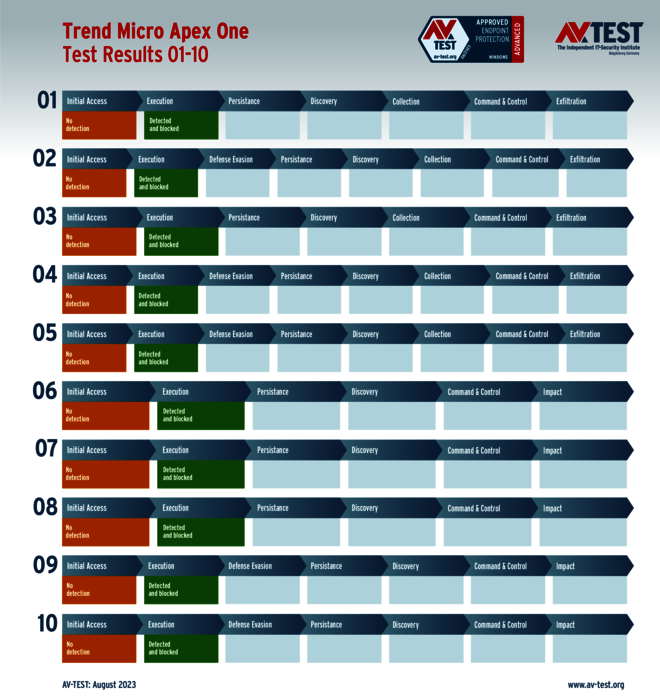

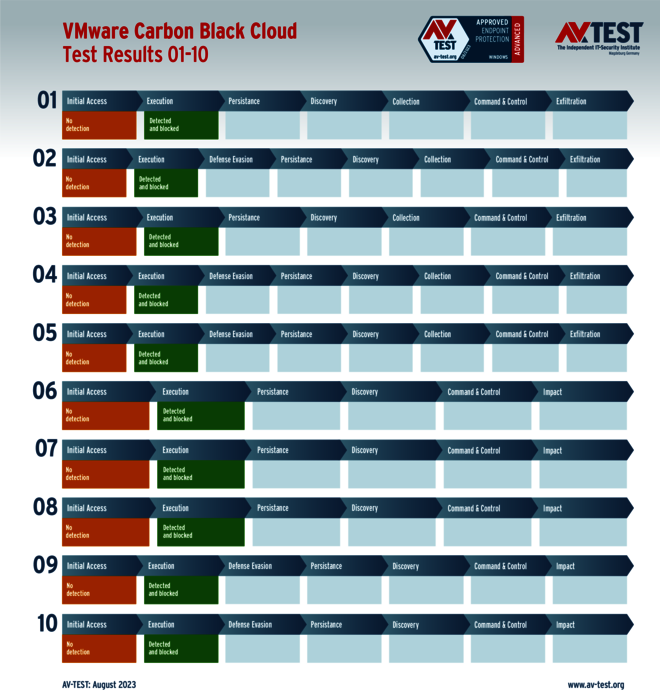

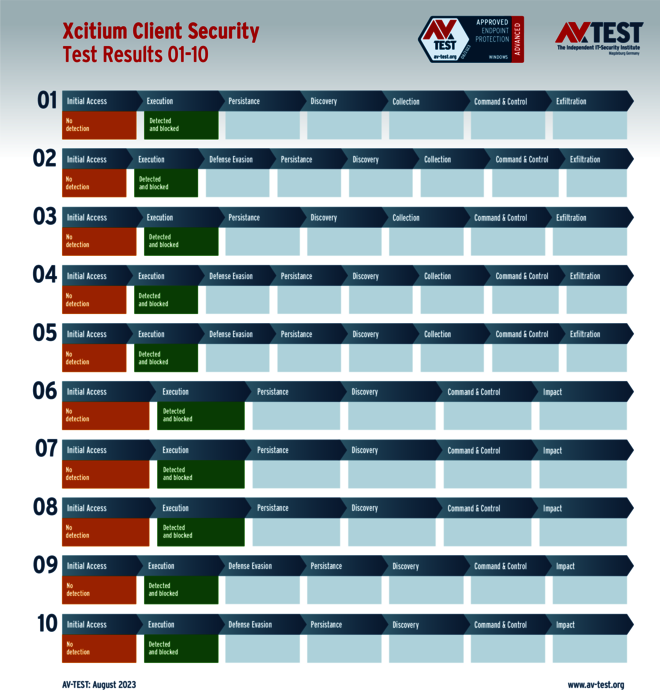

Todos los productos de seguridad combinan diversas técnicas dinámicas para la detección y defensa, como la EDR (Endpoint Detection & Response). Los gráficos de más abajo muestran en los escenarios 1 a 10 el transcurso de los 10 ataques y cada uno de los pasos de defensa.

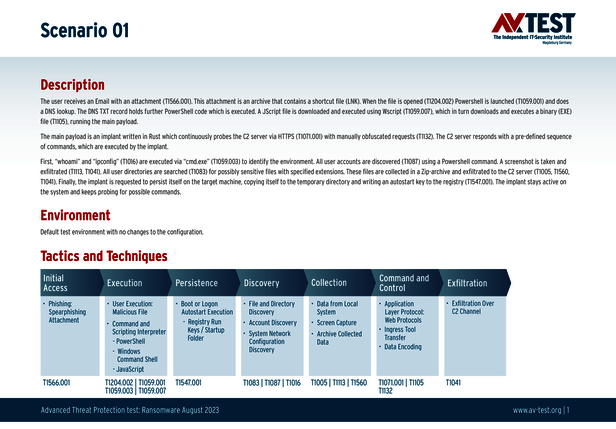

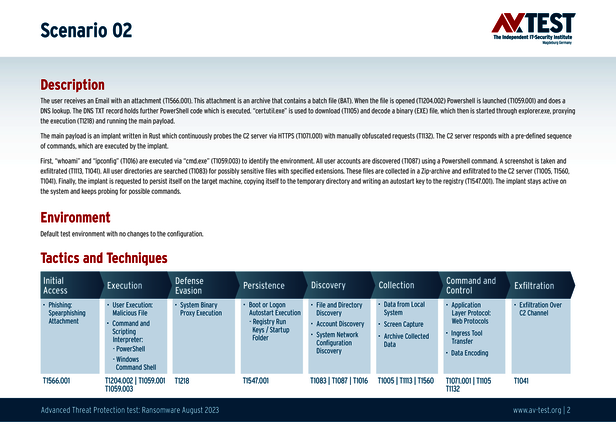

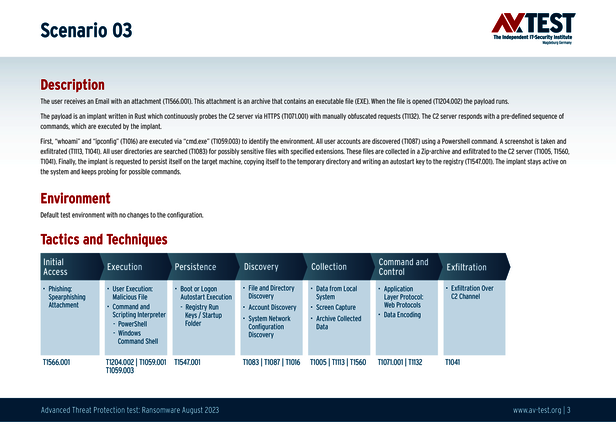

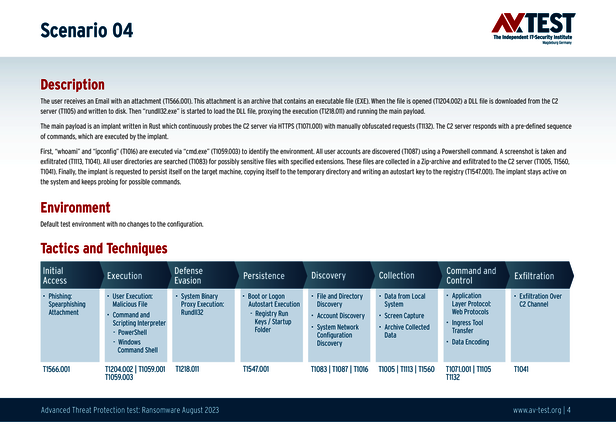

El transcurso de un ataque en un test de Advanced Threat Protection sigue este esquema: un correo de “spear phishing“ con un archivo peligroso adjunto llega a un sistema Windows. A estas alturas, los sistemas de defensa deberían detectar al agresor de inmediato o bien en cuanto el agresor se activa. En los gráficos de resultados, esto se confirma con un campo verde en “Initial Access“ o “Execution“. En tales casos, se habrá repelido el ataque.

Si esto no pasa, los agresores se ponen manos a la obra. Los ladrones de datos recopilan información sobre los datos existentes y la filtran después a un servidor C2. El ransomware también compila información, pero, por regla general, envía solo una lista de archivos de todas las unidades al servidor C2. Después comienza la encriptación de los datos y el cambio de nombre de los mismos. Tras la encriptación, en el ordenador de mesa se muestra un archivo de texto informando del ataque y exigiendo un dinero de rescate.

El laboratorio otorga puntos por la detección de determinados pasos destacados del ataque. En el caso de los ladrones de datos, pueden llegar a ser 4 puntos y en el del ransomware, 3 puntos. La máxima puntuación en protección puede ser, por tanto, 20 puntos por los ladrones de datos, más 15 puntos por el ransomware. Es decir que el laboratorio otorga hasta 35 puntos.

Encontrará una explicación más detallada de las tablas de evaluación y de los códigos cromáticos del sistema de semáforo en el artículo “Prueba y estudio: ¿Detienen las soluciones de seguridad para Windows 11 el ransomware actual?”.

Los 10 escenarios de prueba

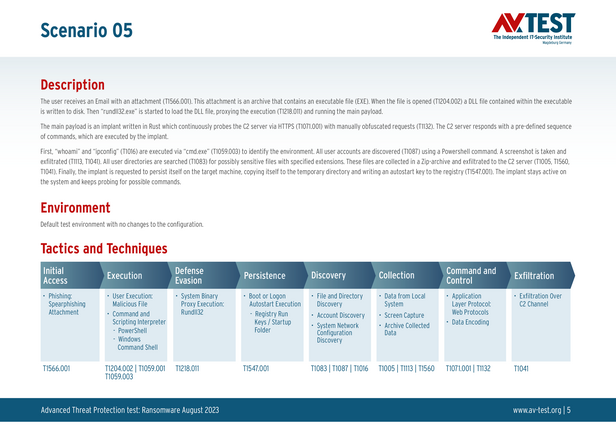

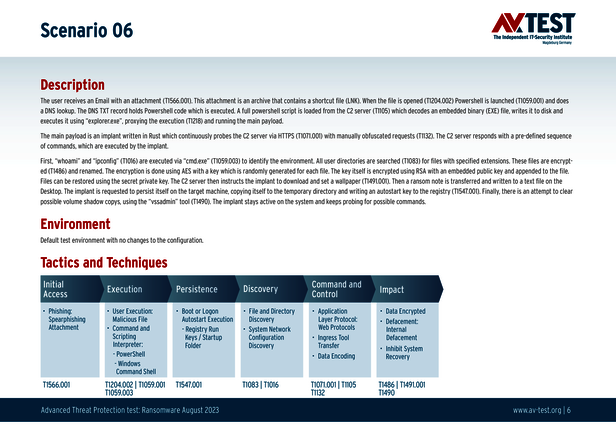

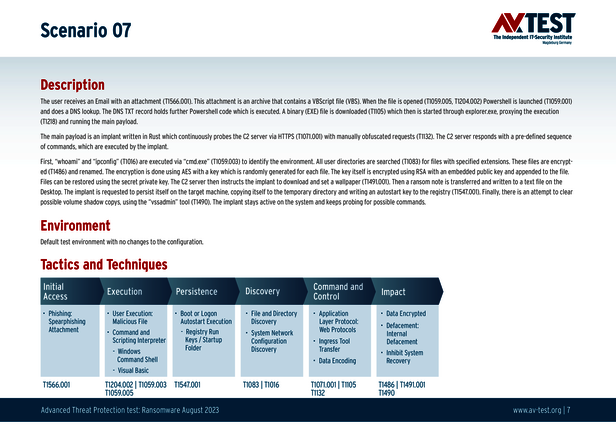

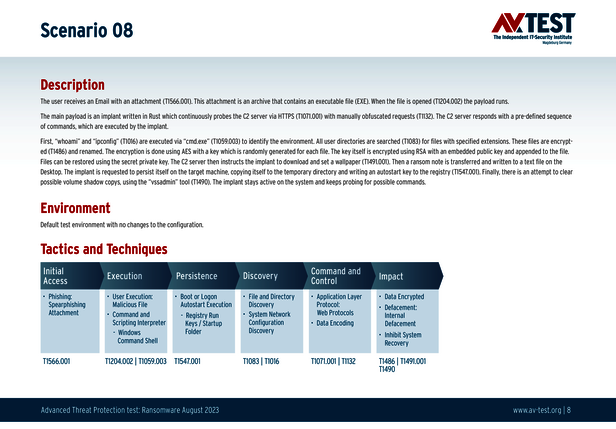

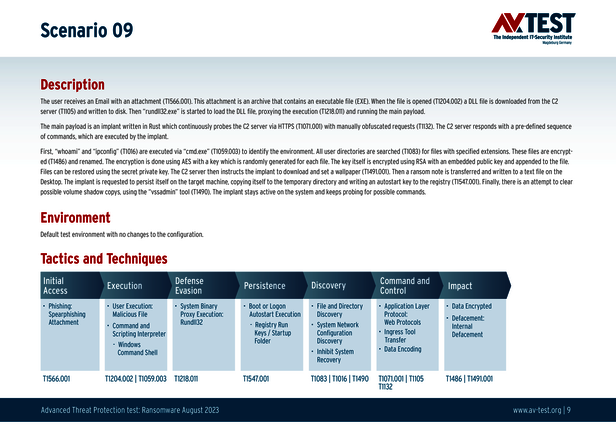

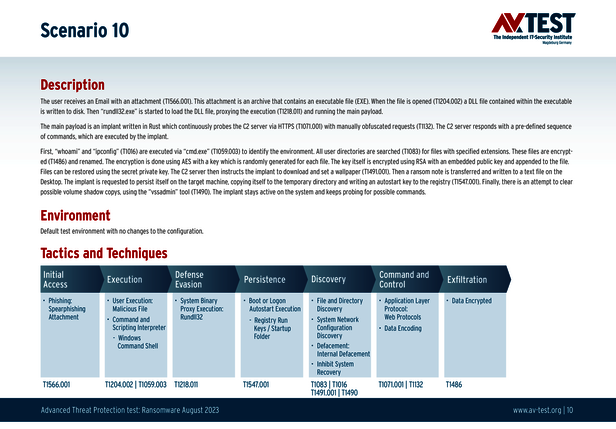

Todos los escenarios de ataque están documentados de acuerdo con los estándares de la base de datos de MITRE ATT&CK. Los diferentes subpuntos, por ejemplo “T1566.001”, aparecen en la base de datos de MITRE para “Techniques” bajo “Phishing: Spearphishing Attachment”. Cada paso de la prueba, por lo tanto, está definido por especialistas y es trazable y comprensible. Además se explican todas las técnicas de ataque y cómo se hace uso del malware en ellas.

Test ATP para productos para usuarios privados

En total, 16 productos de seguridad para usuarios privados se sometieron a la prueba de Advanced Threat Protection (ATP) en julio y agosto de 2023. Estos proceden de los siguientes fabricantes: AhnLab, Avast, AVG, Avira, Bitdefender, F-Secure, Kaspersky, Malwarebytes, McAfee, Microsoft, Microworld, Norton, Panda, PC Matic, Protected.net y Trend Micro.

Todos los productos defendieron de los atacantes en los 10 escenarios sin cometer fallo alguno. Las técnicas utilizadas, “DNS TXT Record“ o conexiones encriptadas, les sirvieron a los atacantes tan poco como el uso del lenguaje Rust para la programación del malware. Cada producto recibió por ello los 35 puntos máximos para la puntuación en protección.

Todos los productos para usuarios privados recibieron el certificado “Advanced Certified“ por conseguir al menos un 75 por ciento de los 35 puntos posibles en la puntuación de protección (o sea, más de 26,3 puntos).

ATP para soluciones para empresas

Los 17 productos de seguridad examinados con el test de Advanced Threat Protection para dispositivos finales de empresas con Windows provienen de los siguientes fabricantes: Acronis, AhnLab, Avast, Bitdefender (con 2 versiones), Check Point, Kaspersky (con 2 versiones), Malwarebytes, Seqrite, Sophos, Symantec, Trellix, Trend Micro, VMware, WithSecure y Xcitium.

En el ámbito empresarial 16 de los 17 productos examinados ofrecieron un rendimiento sin fallos. El ransomware y los ladrones de datos no pudieron introducirse en los sistemas y ejecutar su labor destructiva en ninguno de los 10 escenarios. Por lo tanto, los 16 productos recibieron los 35 puntos máximos.

Solo Trellix tuvo dificultades en un escenario y no pudo bloquear por completo al agresor. A la solución se le descontó un punto porque, al final, algunos archivos sueltos fueron encriptados.

Por este logro, las soluciones merecieron también el certificado “Advanced Approved Endpoint Protection“. Las únicas excepciones son Acronis y Panda. Si bien terminó la prueba sin fallos, los certificados solo se entregan a quienes también han sido certificados en la prueba regular mensual y cumplen sus criterios.

Defensa sin fallos de casi todos los productos

La prueba de Advanced Threat Protection de julio-agosto es algo especial. 32 de los 33 productos examinados para usuarios privados y empresas superaron la prueba sin fallos y recibieron la máxima puntuación de 35.

Los atacantes recurrieron a las técnicas más nuevas en los 10 escenarios de prueba, como DNS TXT Record, conexiones encriptadas o el nuevo lenguaje de programación Rust. Pero los programas de seguridad conocen todas estas variantes y reaccionaron correspondientemente en la detección y la defensa. Conclusión: ¡Una actuación casi impecable!