Dernières Actualités

10 décembre 2025 | Texte: Markus Selinger | Antivirus pour Windows

Test avancé : un programme apparemment inoffensif peut en cacher un malveillant

Les cybercriminels font toujours preuve d’une incroyable créativité. Ils changent leurs codes en permanence afin de dissimuler les composants malveillants qui ont déjà été détectés. L’éventail de leurs méthodes est large, et pas toujours facile à cerner même pour les systèmes de défense. Dans sa série de tests ATP, AV-TEST analyse si les logiciels de protection pour les utilisateurs particuliers et les entreprises parviennent à faire face à cette évolution. Pour le test, le laboratoire utilise les tout derniers ransomwares et voleurs d'informations et les laisse attaquer des systèmes Windows avec les techniques les plus actuelles. Chaque attaque perpétrée sur les 19 candidats du test est analysée étape par étape et documentée. La plupart des programmes de protection réalisent une performance solide. Mais dans quelques cas, heureusement rares, le programme malveillant finit par l’emporter.

Suites de sécurité au test ATP

– quelles solutions pour Windows protègent le mieux contre les ransomwares et les voleurs d'informations

Les ransomwares et les voleurs d'informations comptent parmi les programmes malveillants les plus dangereux, figurant généralement en tête de la liste. Du point de vue des cybercriminels, ce sont eux qui rapportent le plus d’argent : grâce au cryptage ou au vol de données puis au chantage. Des études actuelles montrent qu’en 2025, après des années de recul, le nombre d’attaques avec ces deux groupes de malwares a de nouveau augmenté. Les groupes de hackers se sont spécialisés très précisément sur certains secteurs qu’ils se sont même répartis entre eux. Certains prennent pour cible le secteur médical, comme les groupes Qilin, SafePay, RansomHub ou Medusa. D’autres tels qu’ Akira, DragonForce ou Play visent les infrastructures critiques et les organismes financiers.

Un logiciel de sécurité doit être en mesure de repousser toutes les attaques élaborées par ces groupes, y compris les malwares les plus dangereux comme les ransomwares et les voleurs d'informations. C’est exactement ce que contrôle le test actuel Advanced Threat Protection – ATP – effectué sous Windows de septembre à octobre 2025 sur 19 produits de protection pour particuliers et entreprises.

19 solutions de sécurité soumises au test Advanced Threat Protection

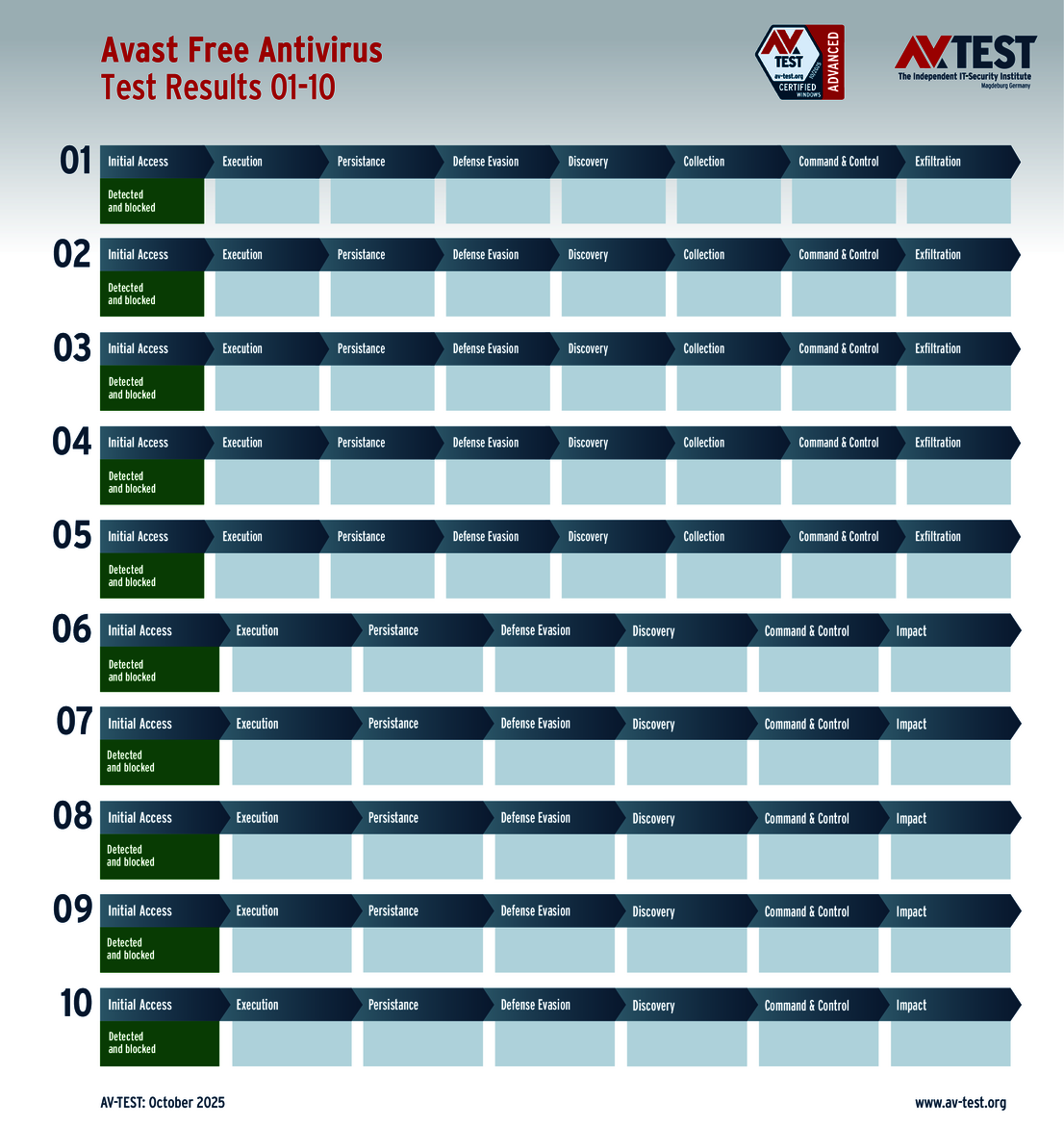

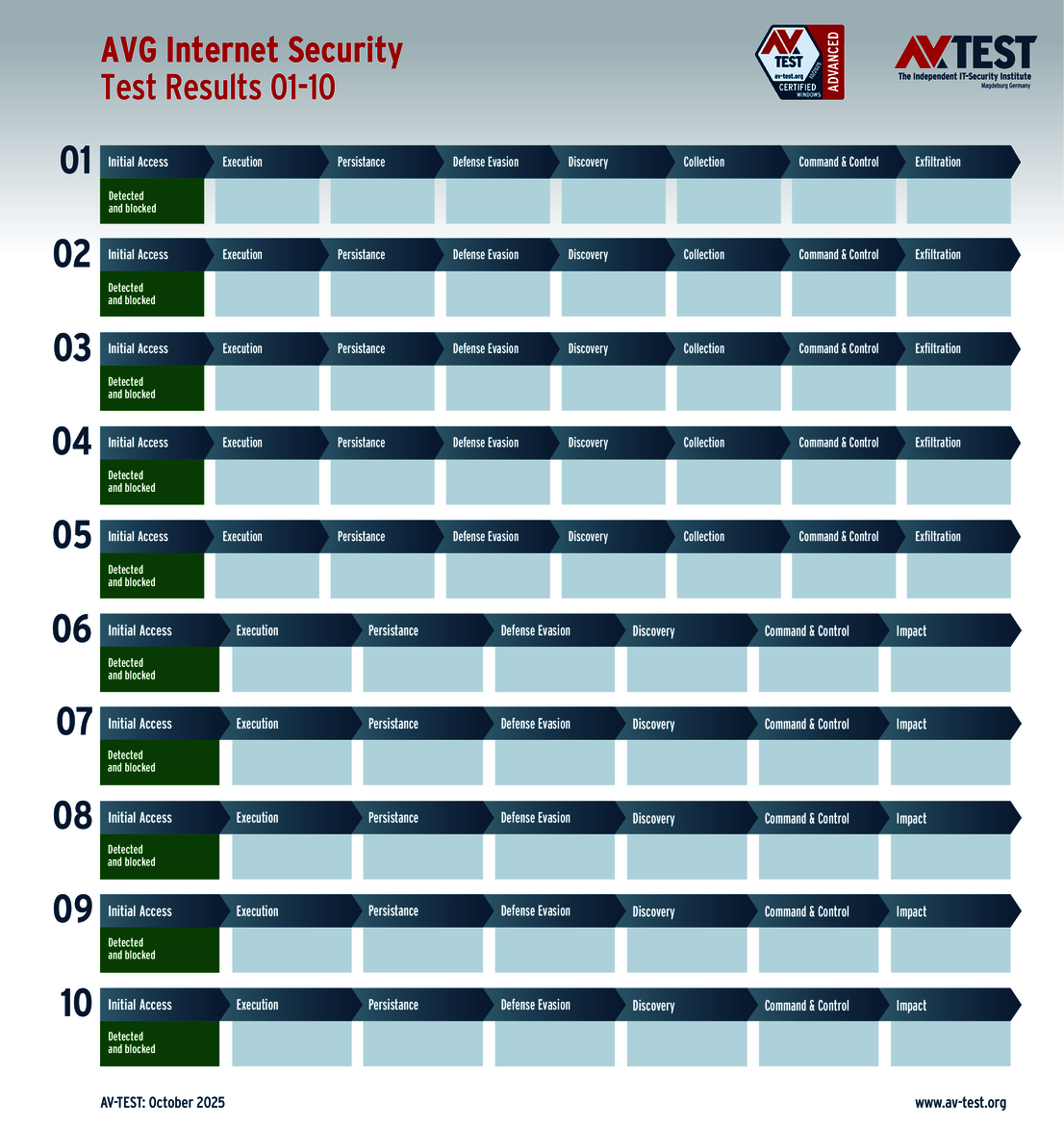

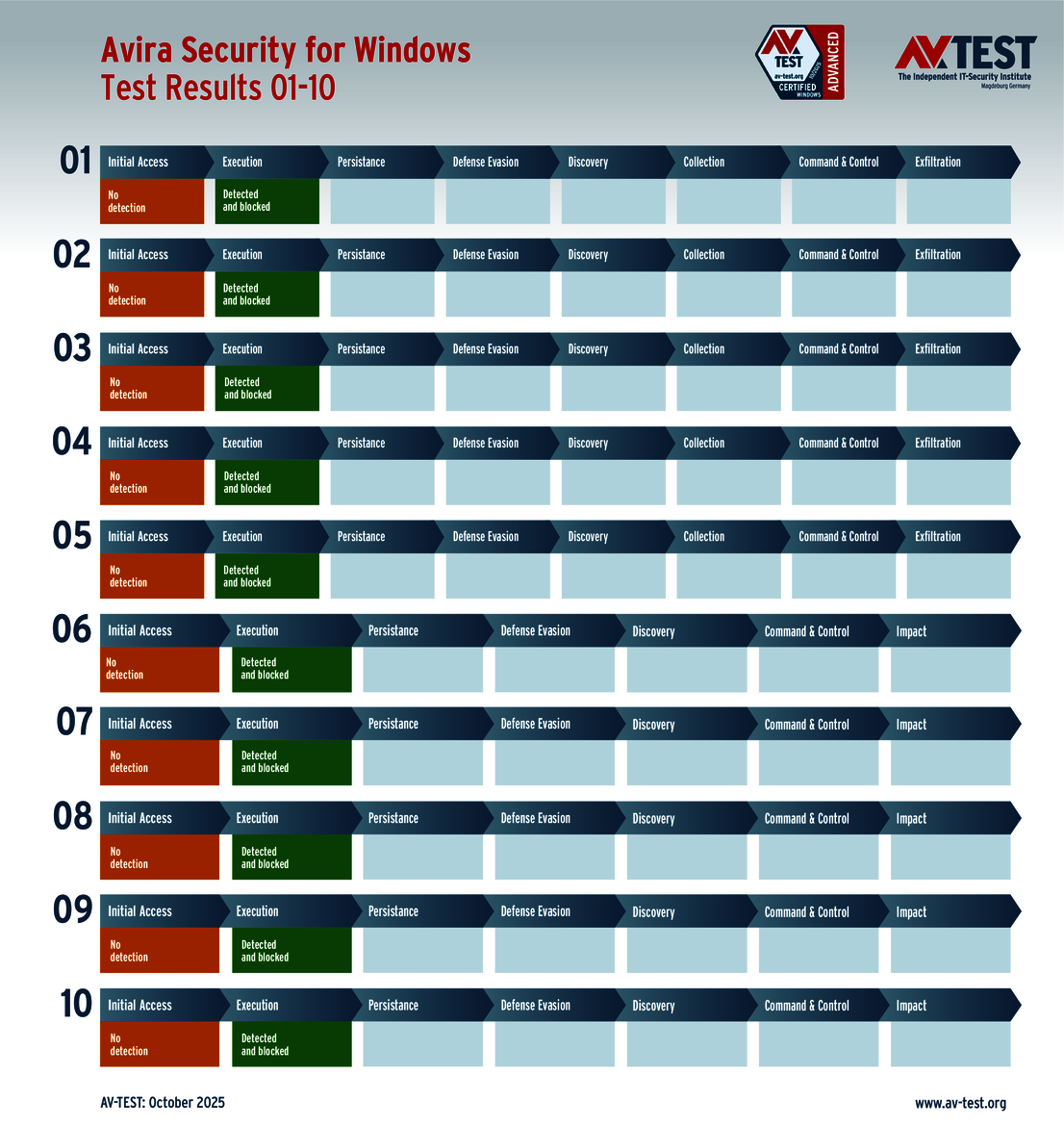

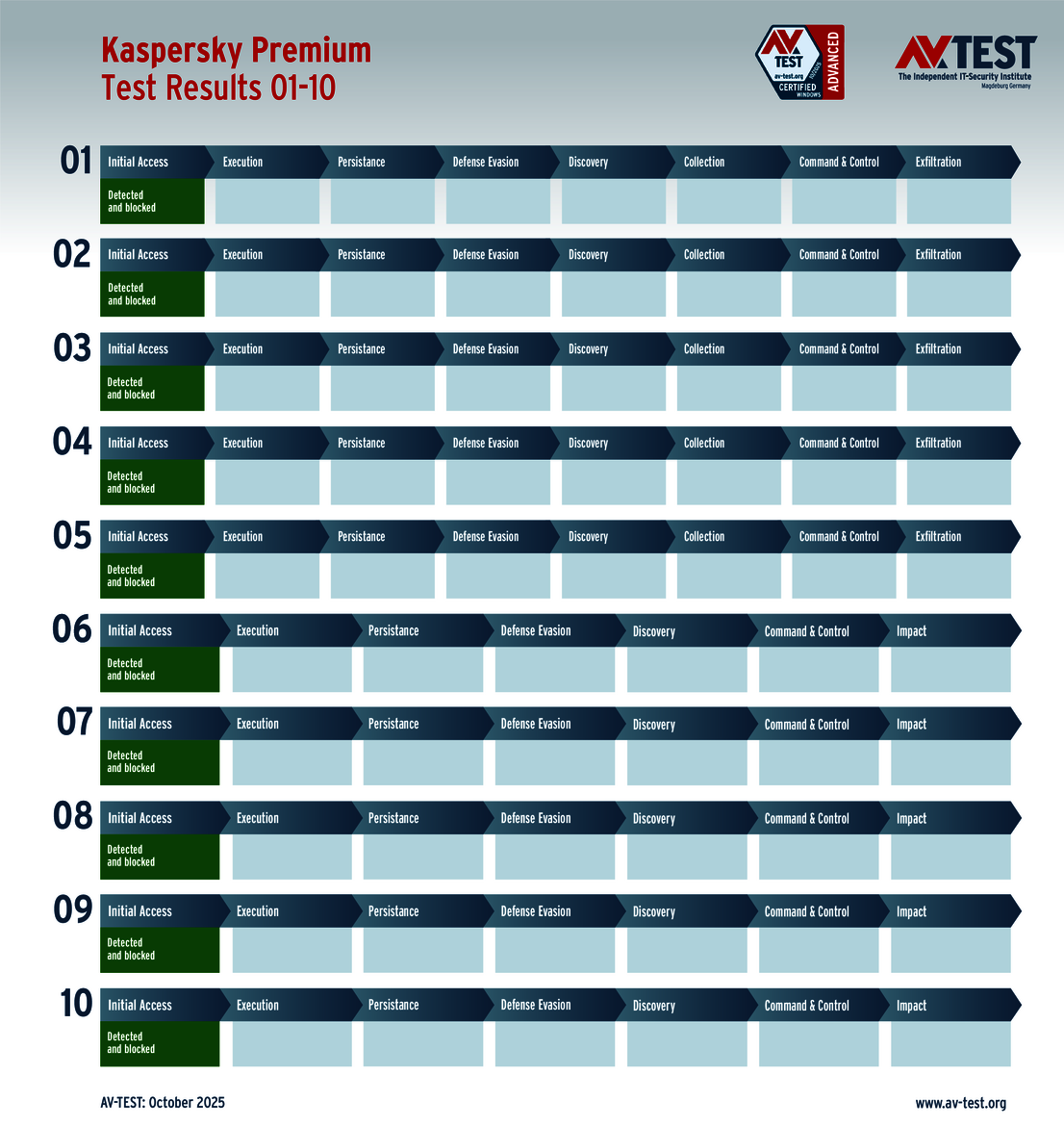

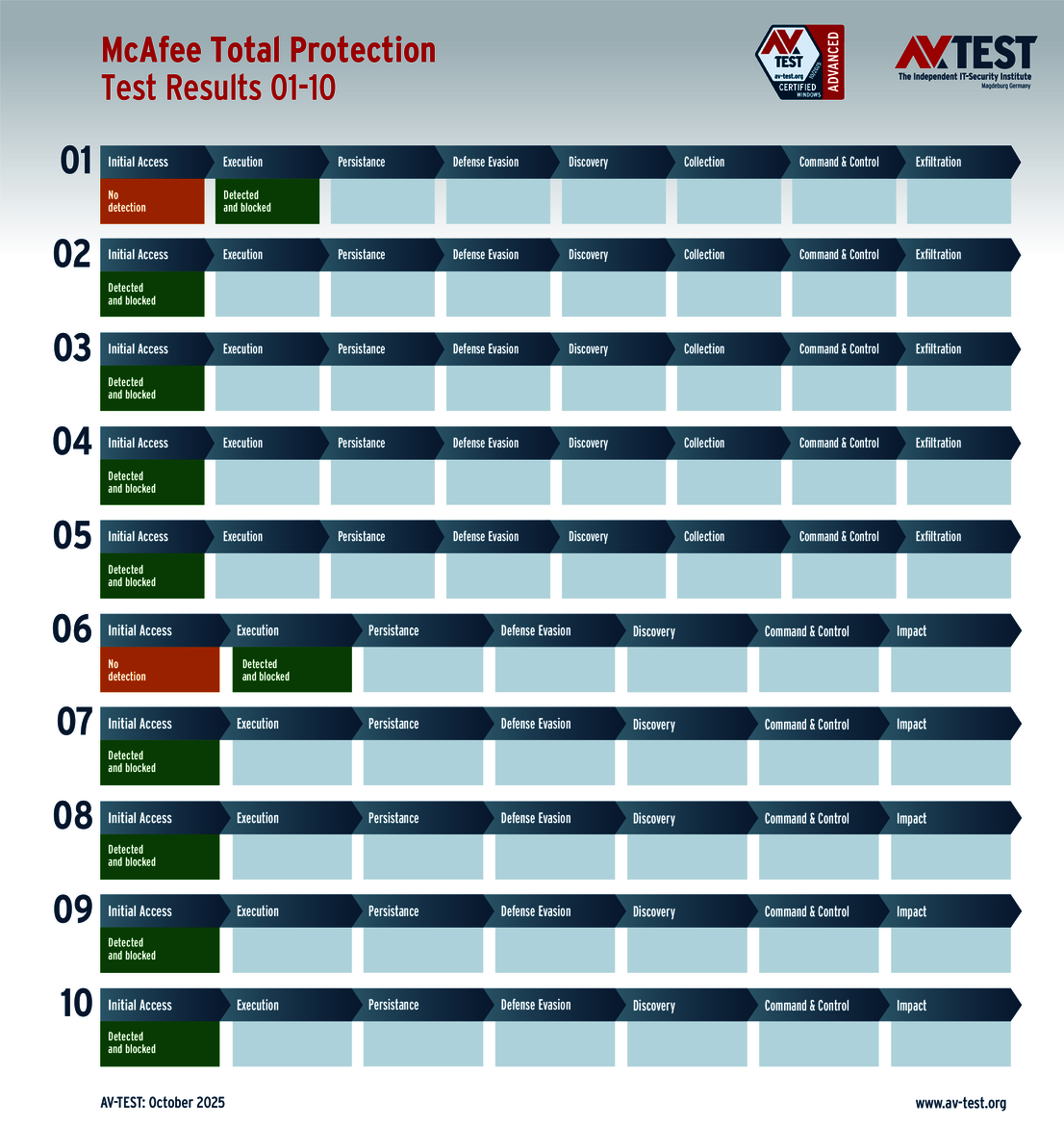

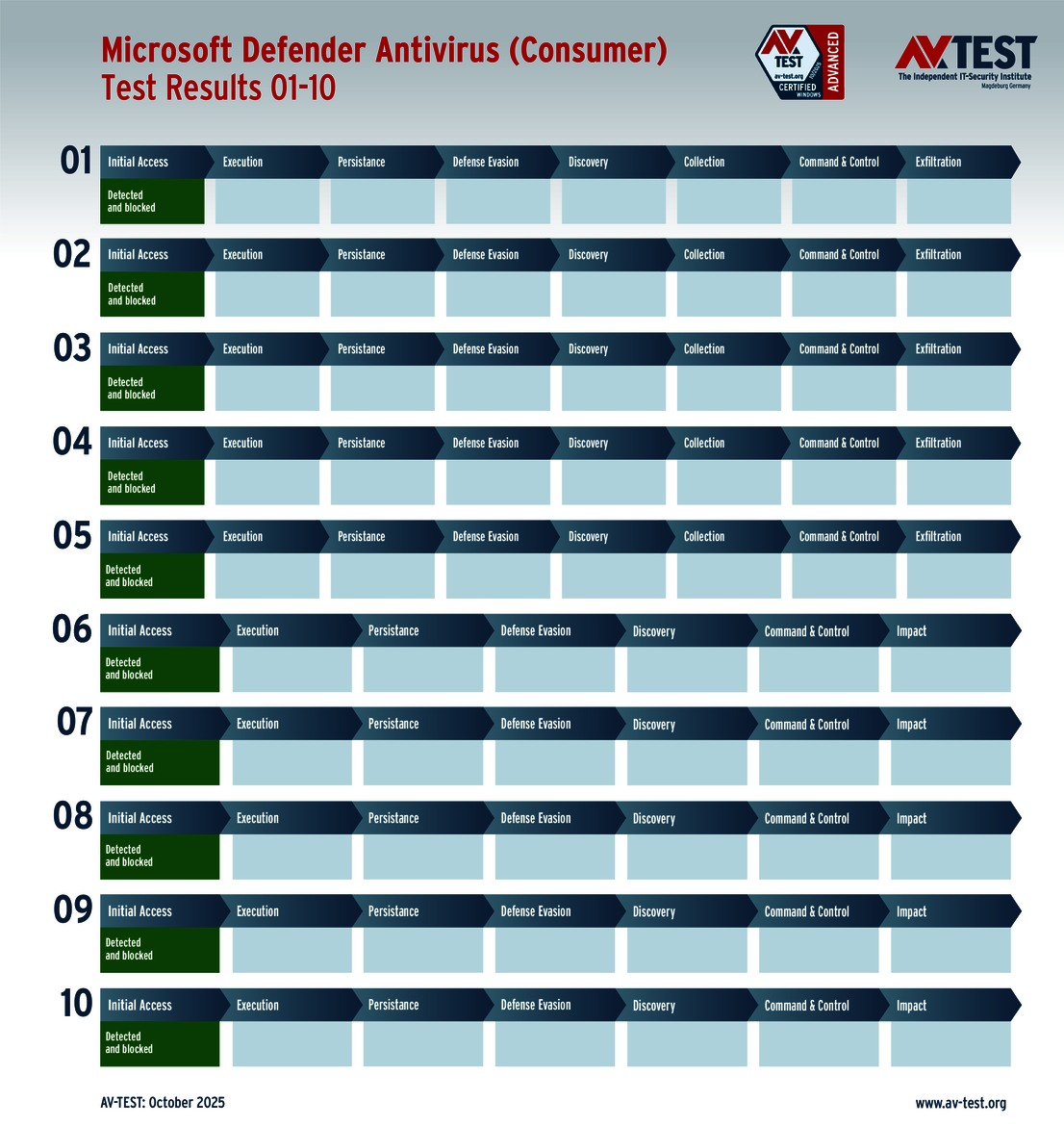

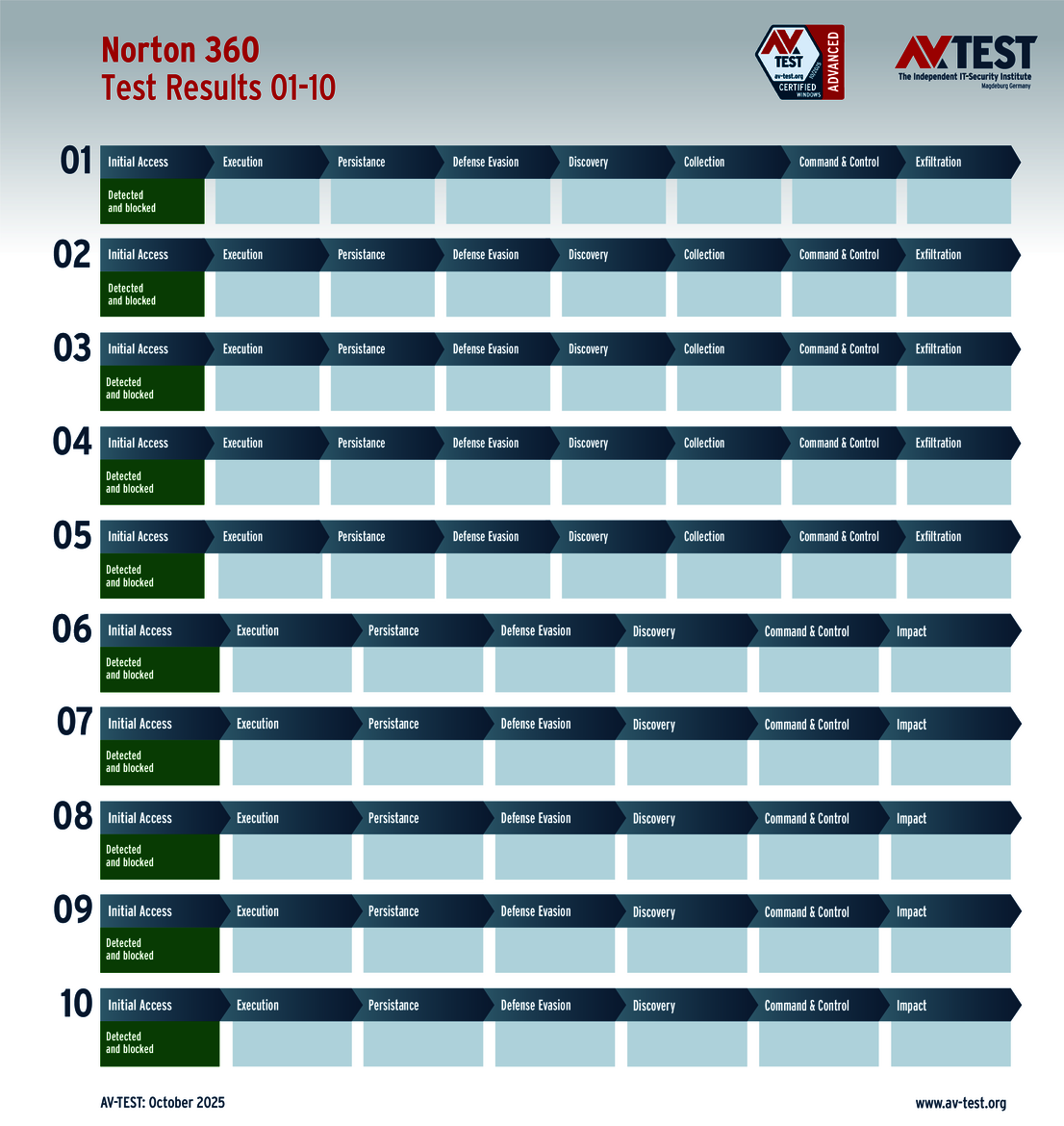

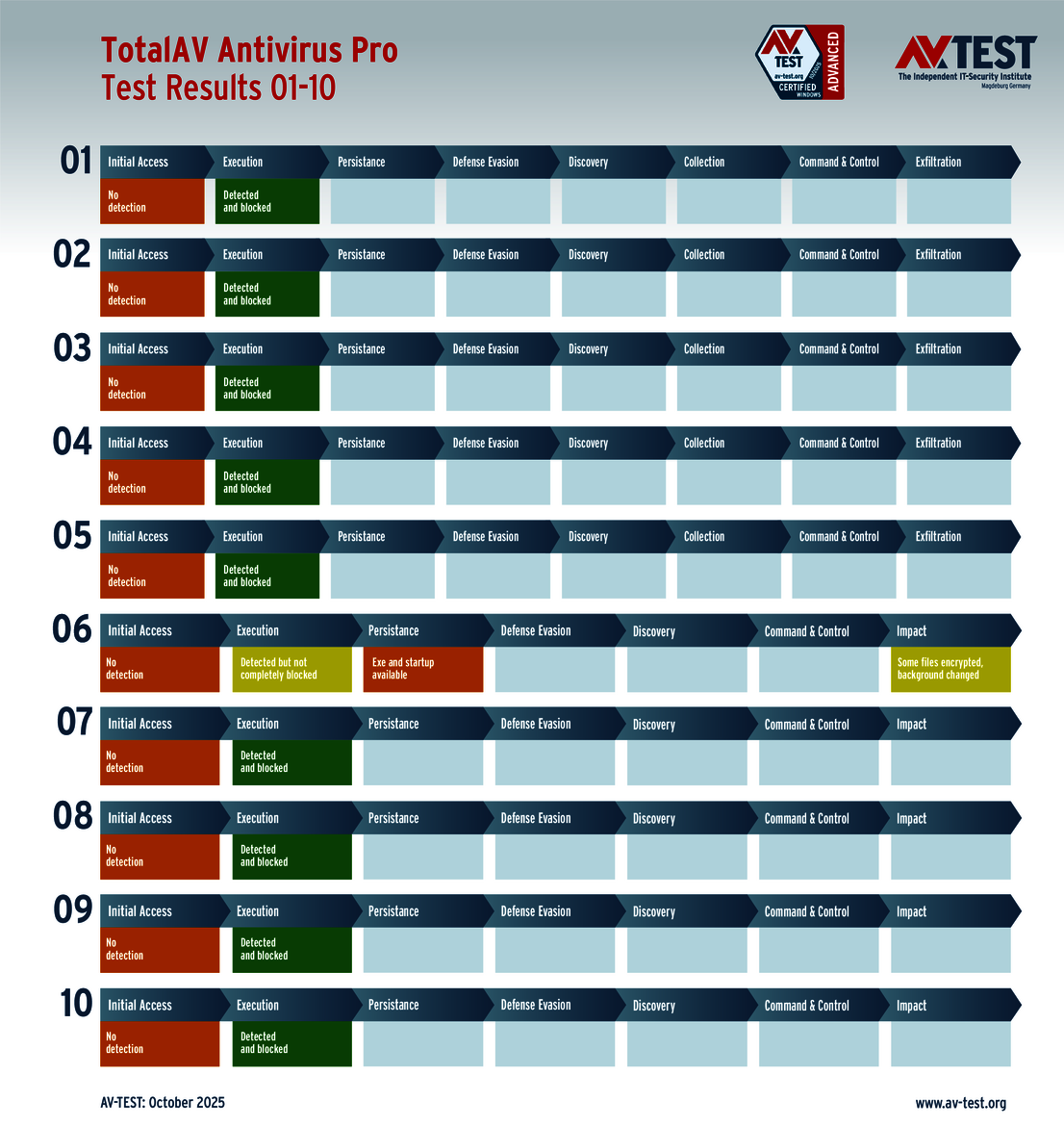

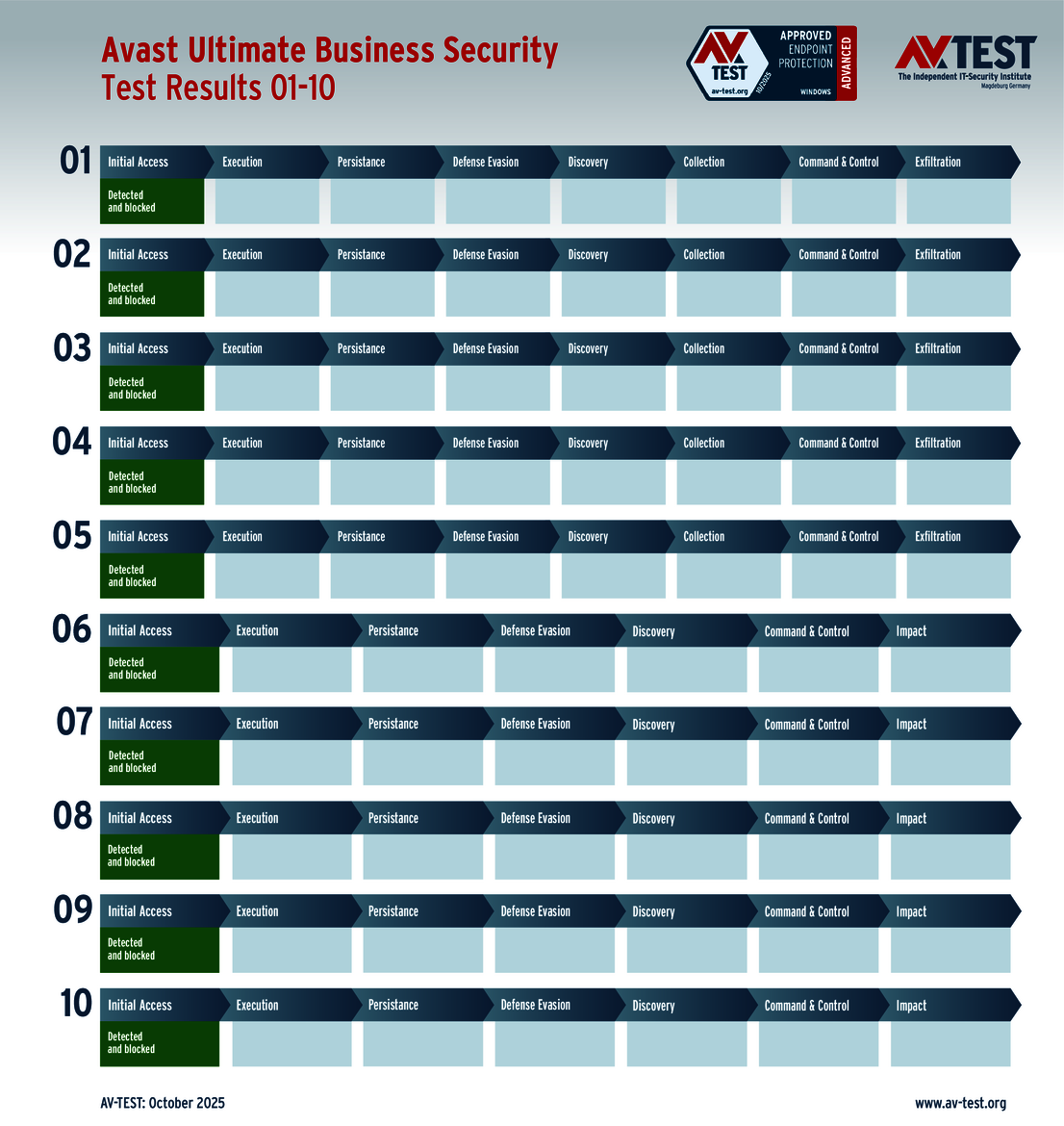

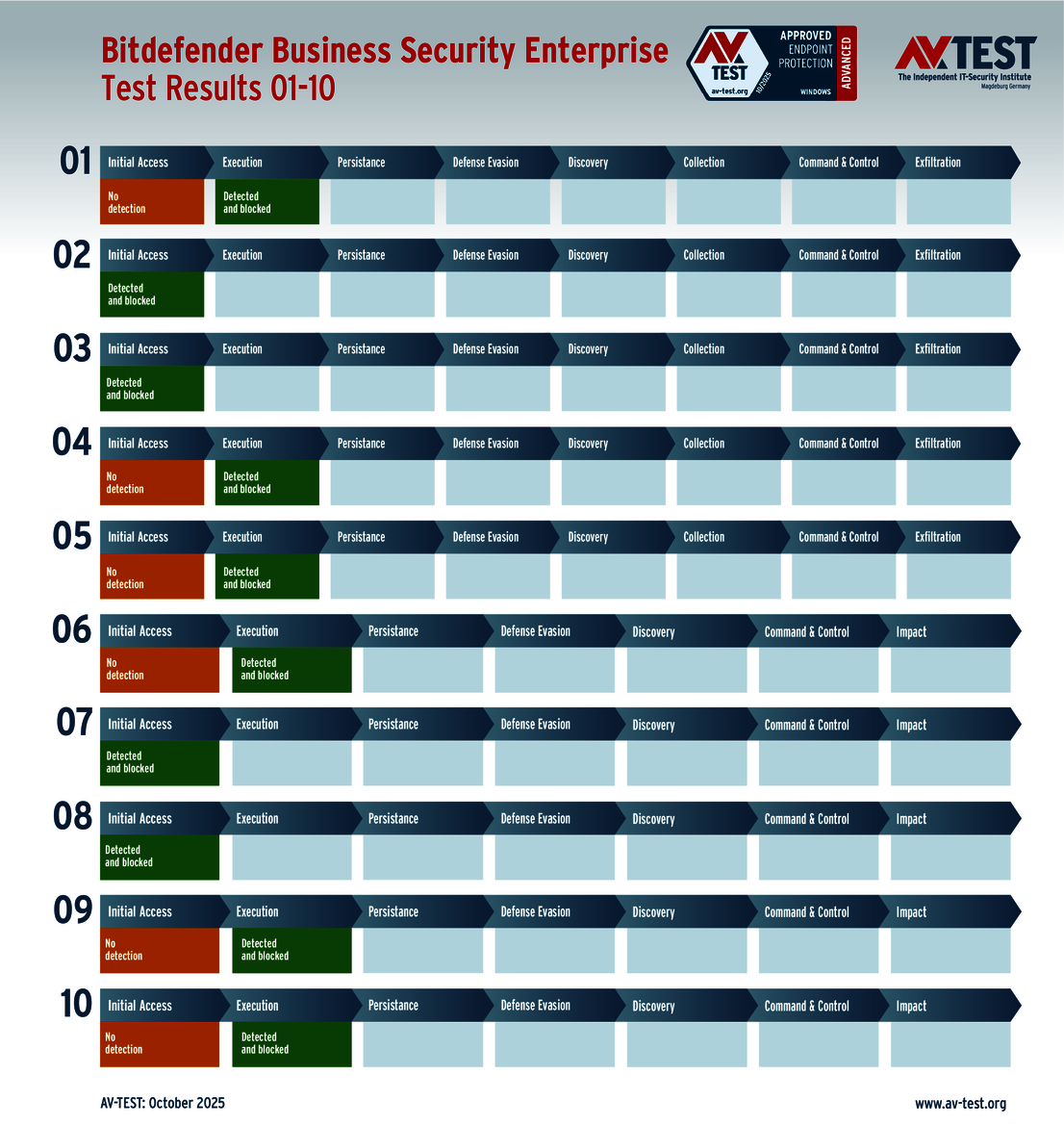

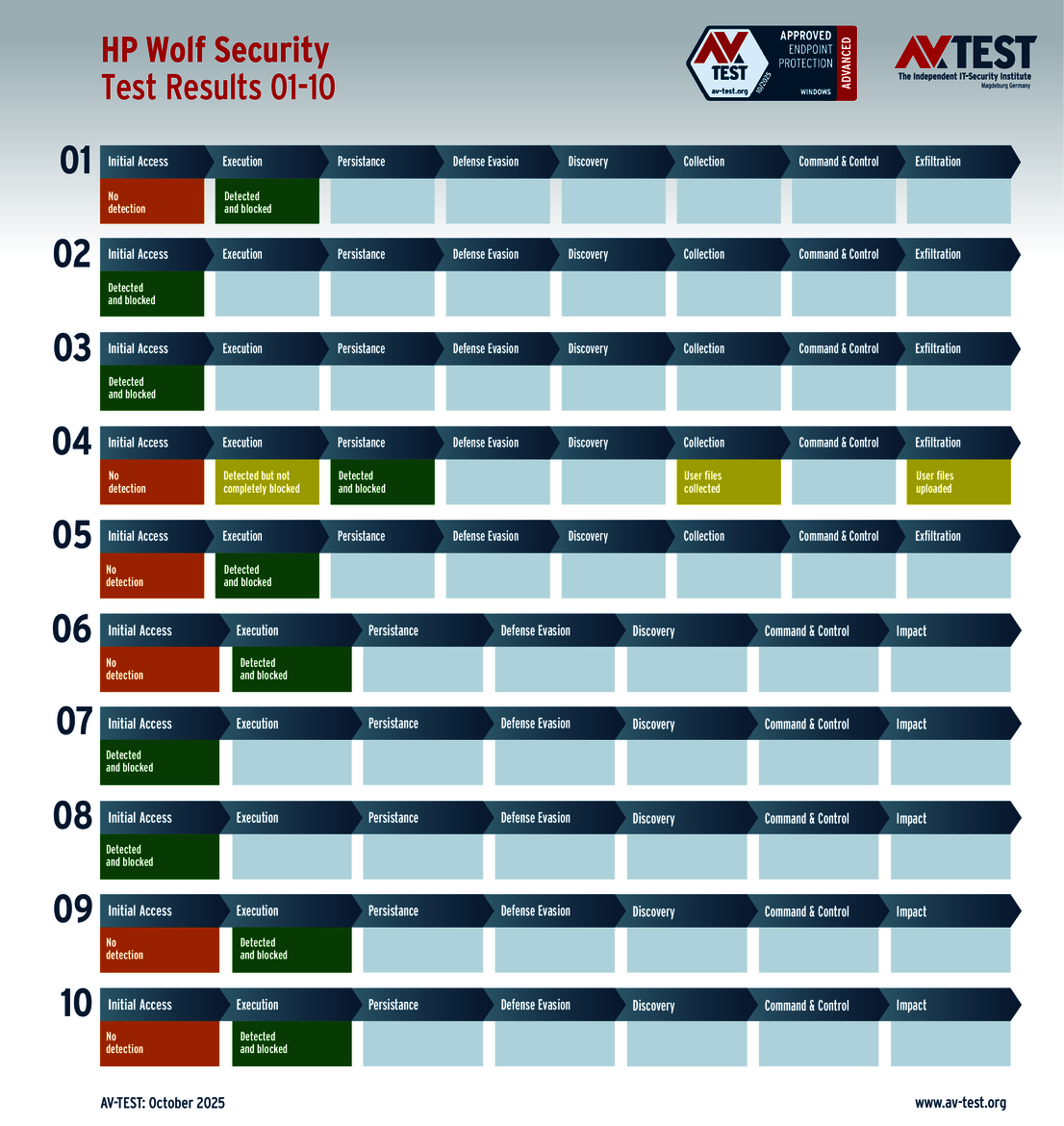

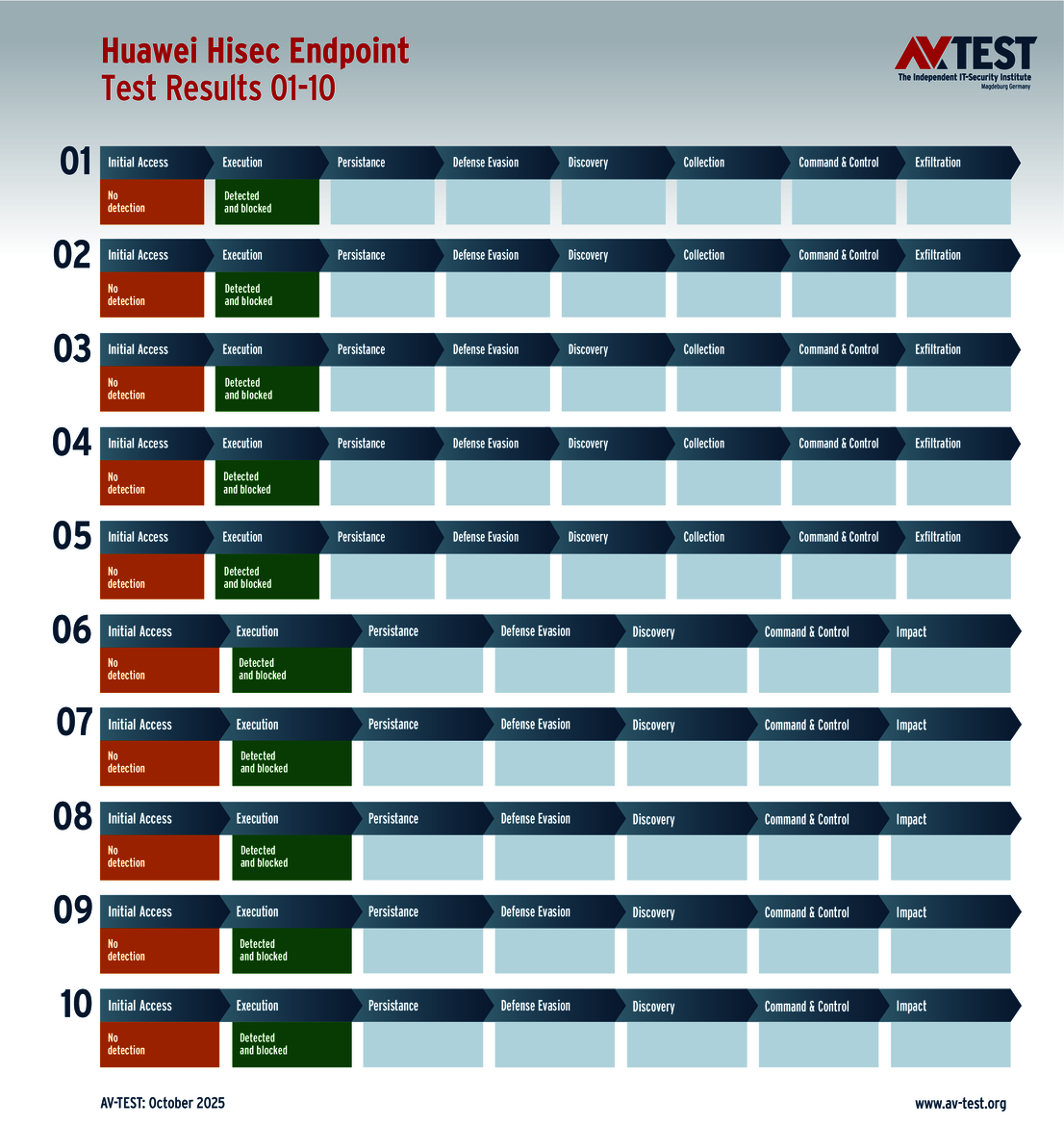

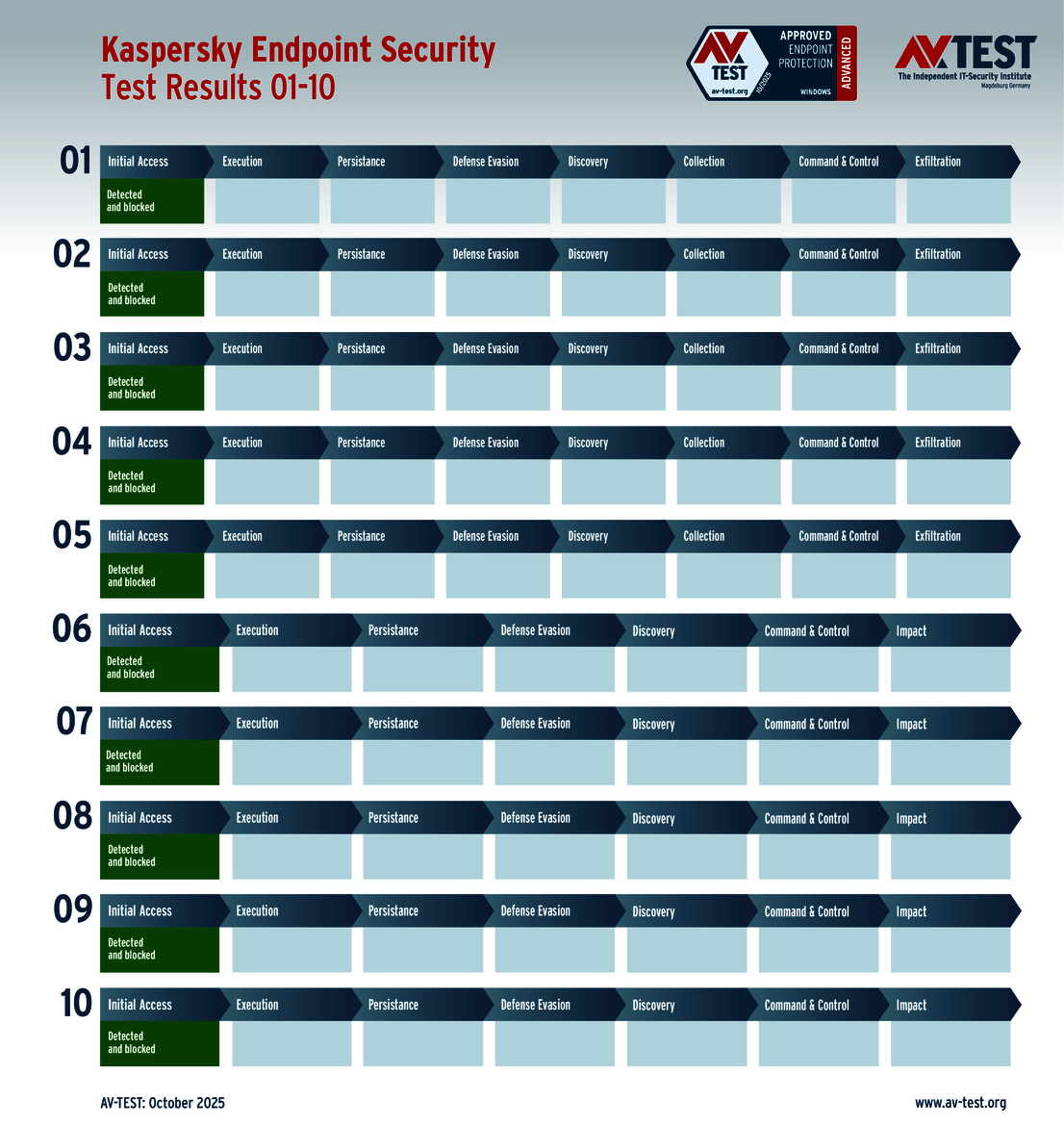

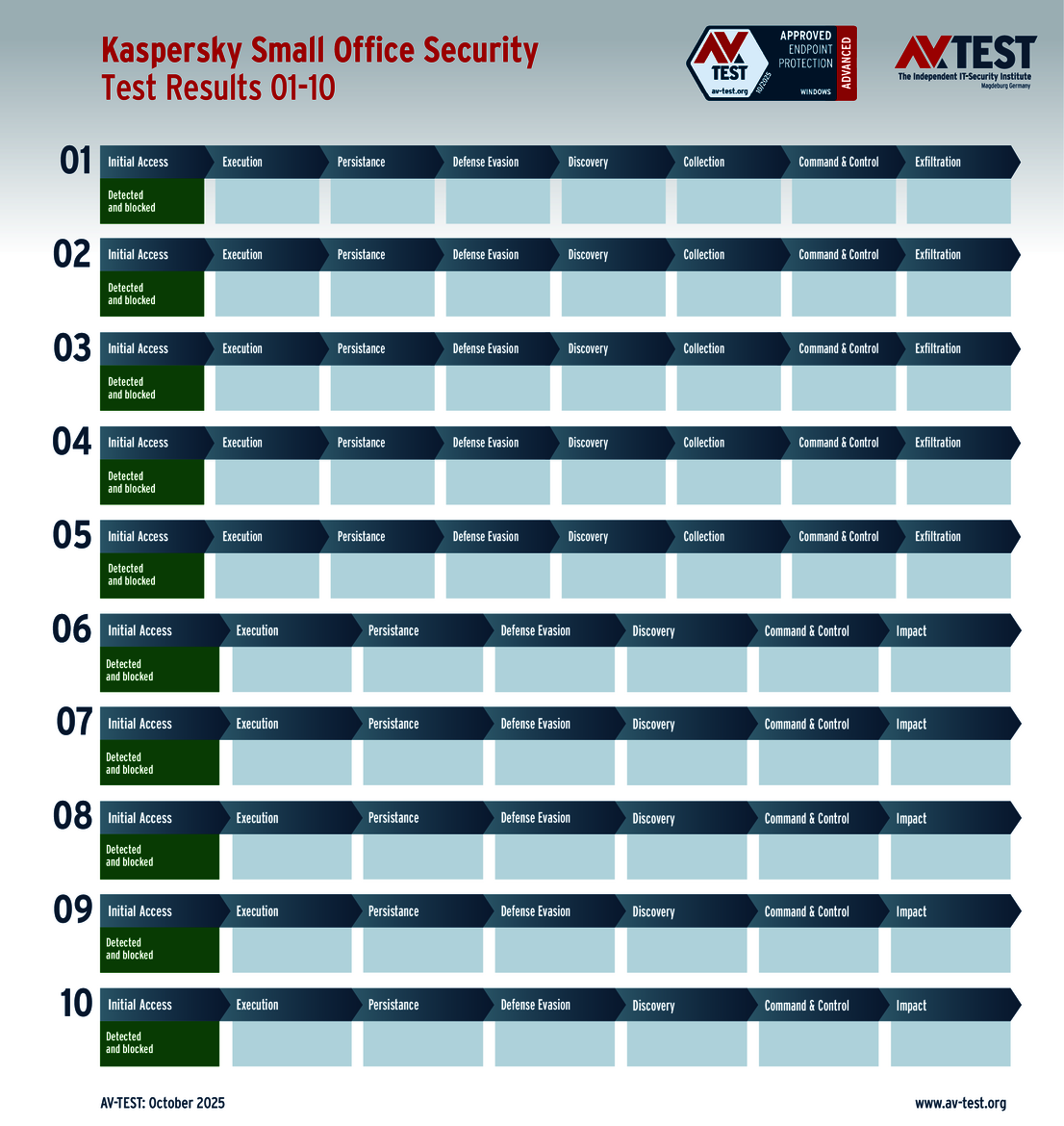

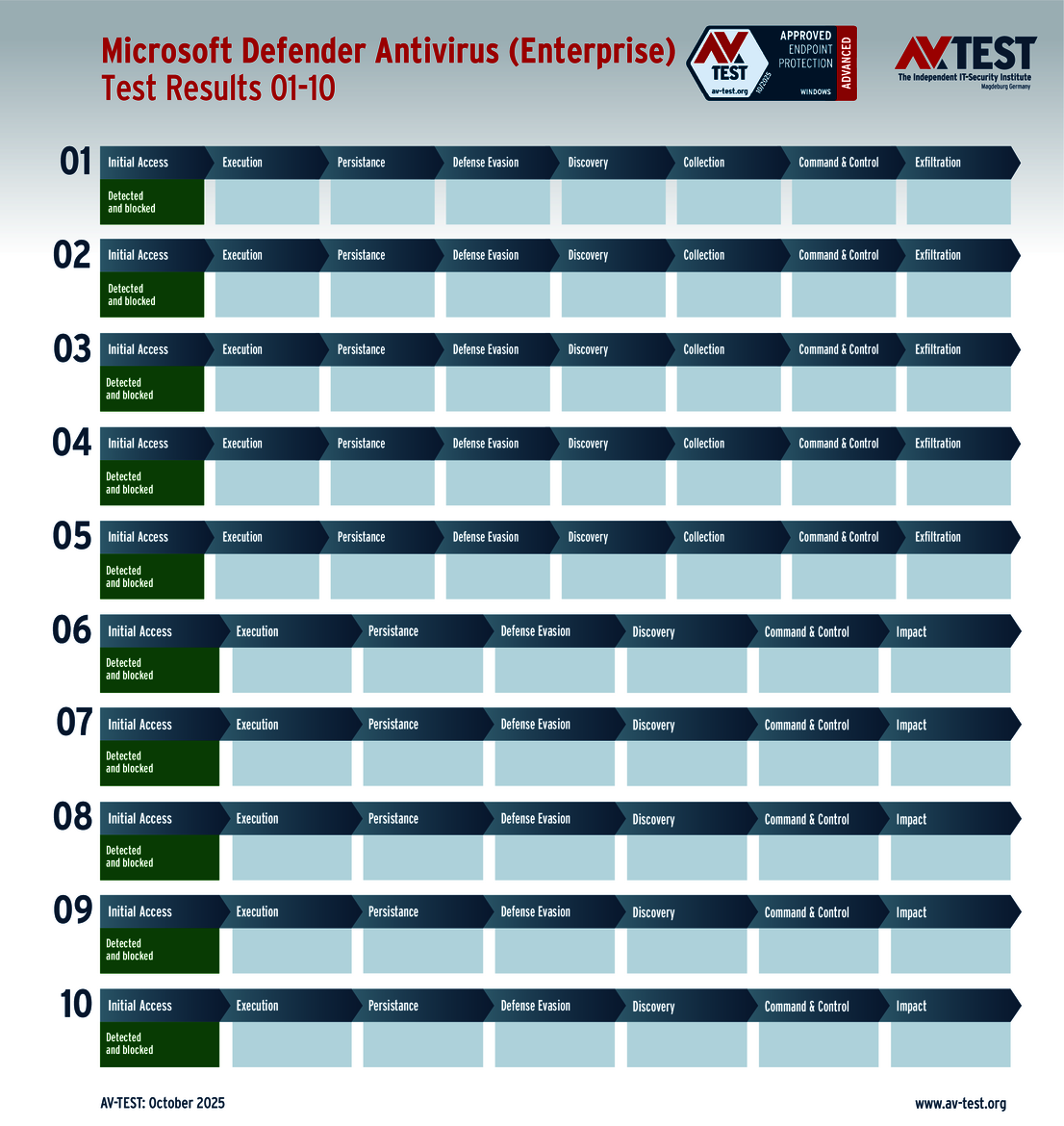

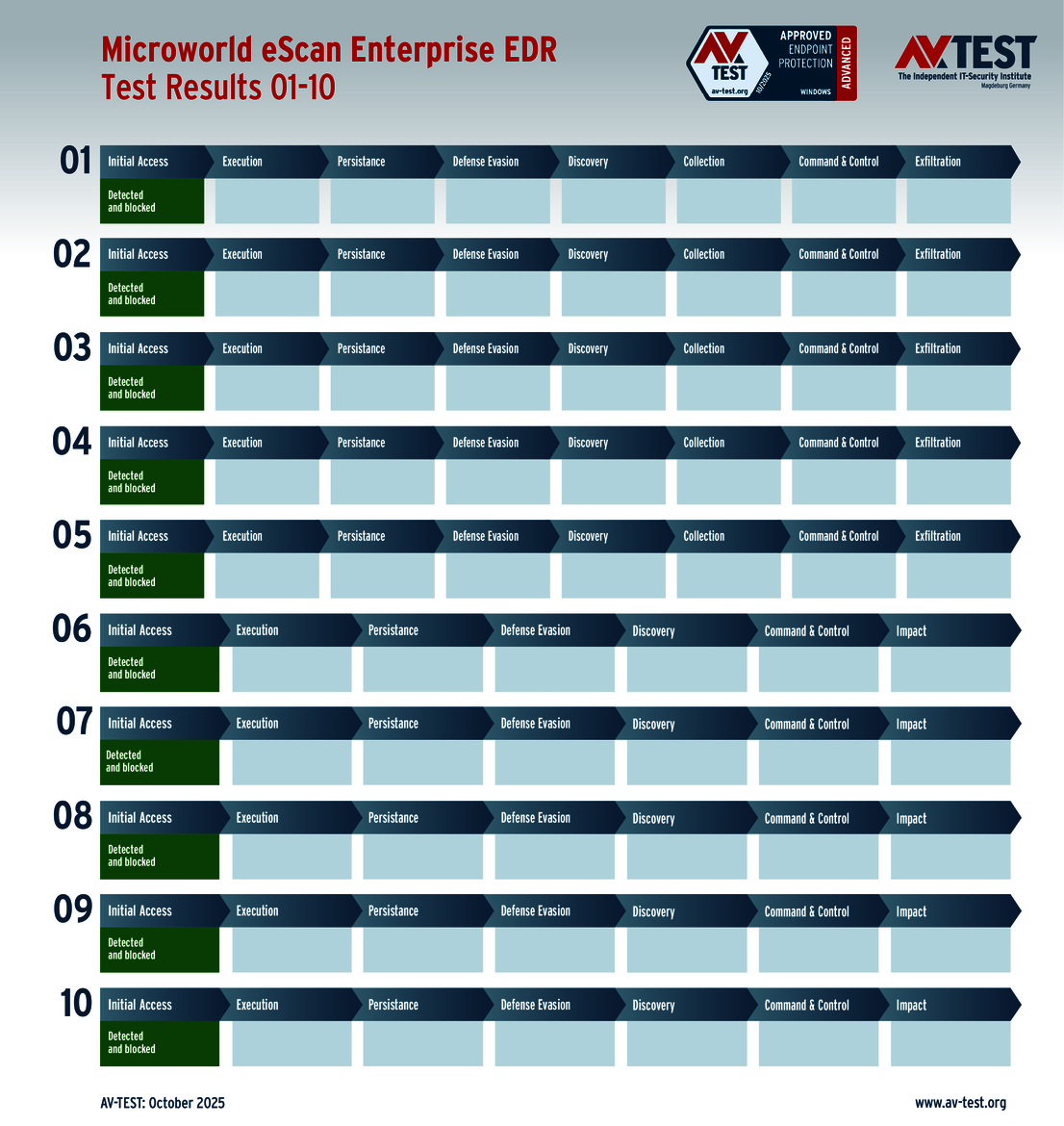

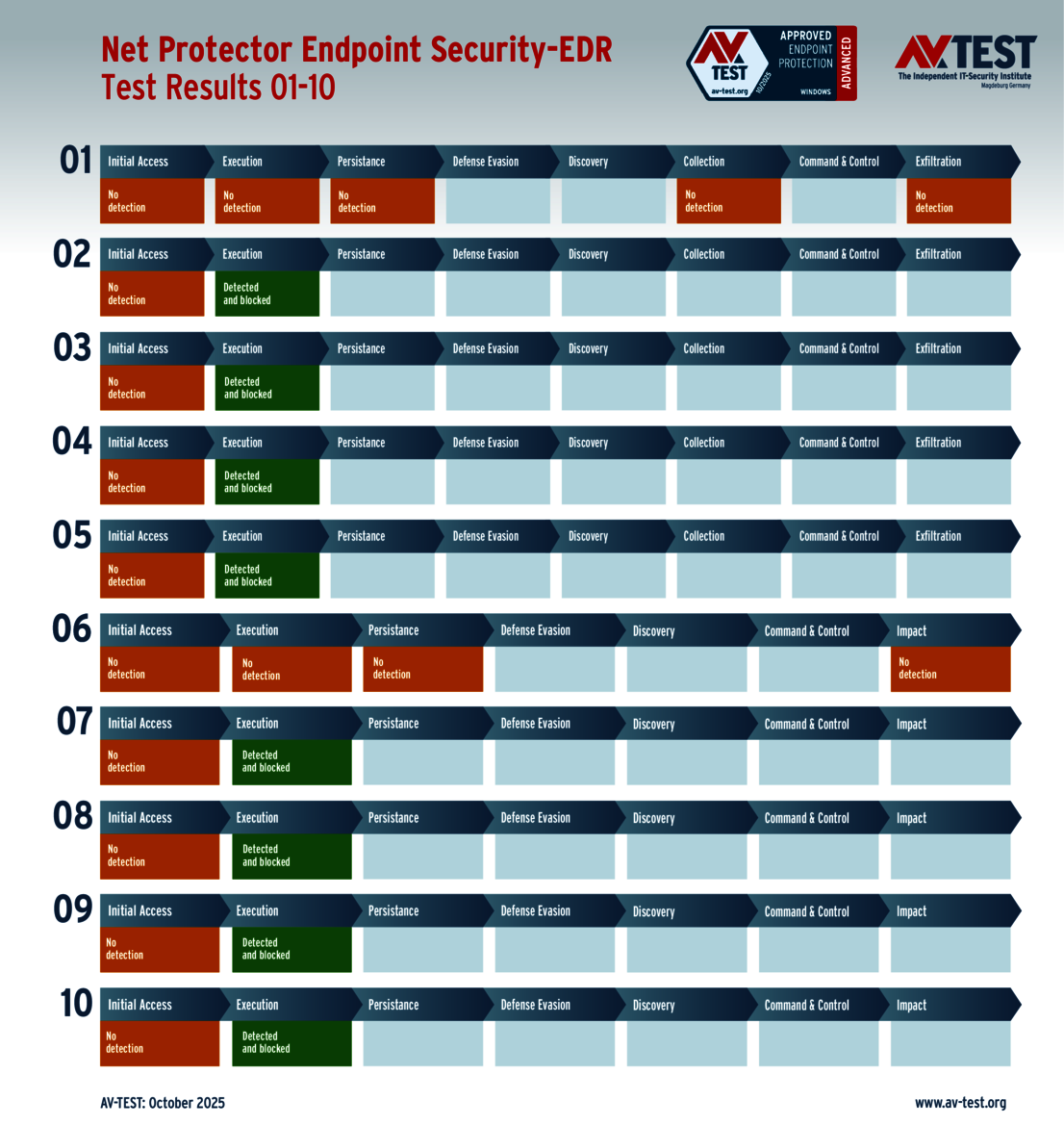

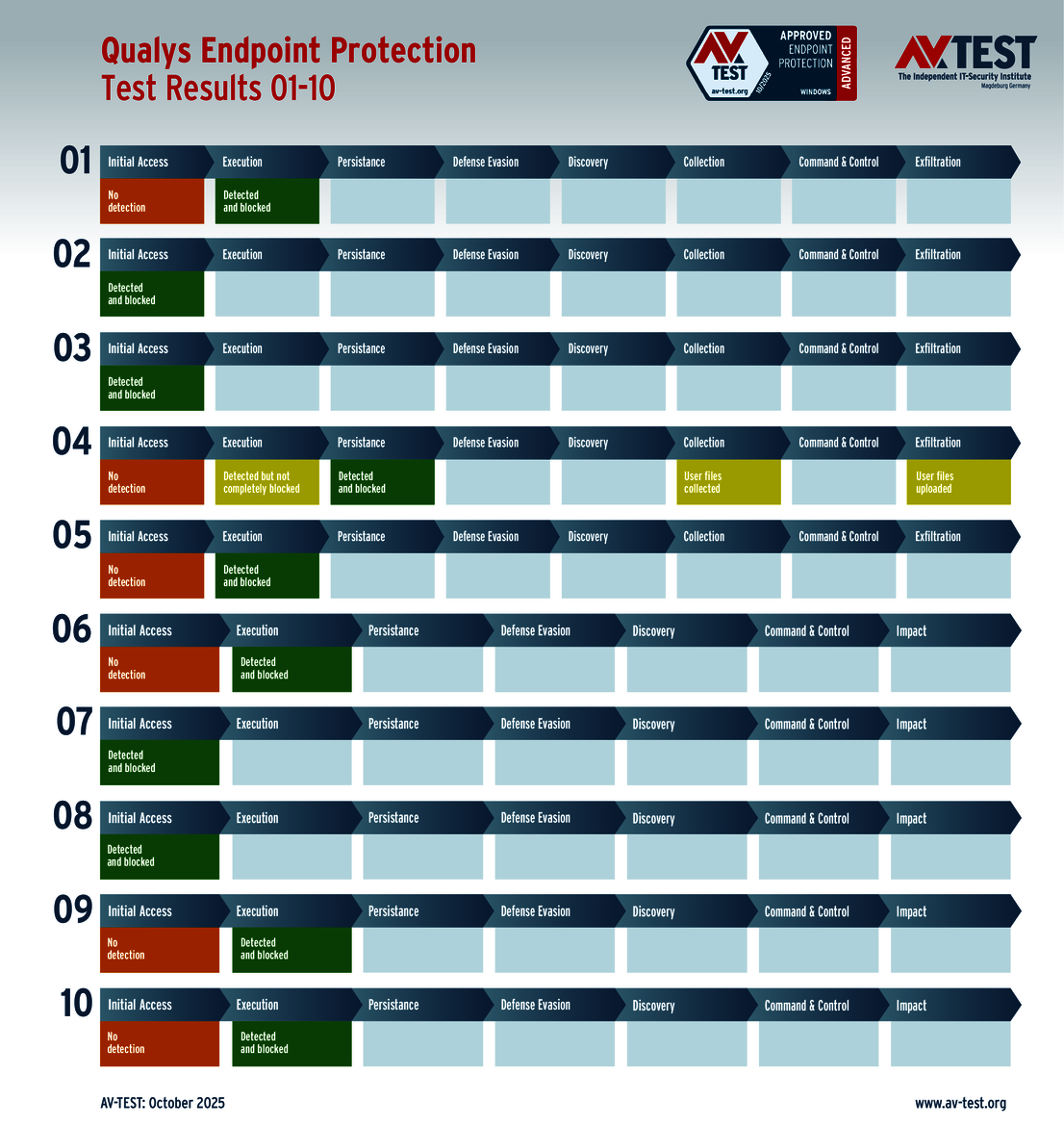

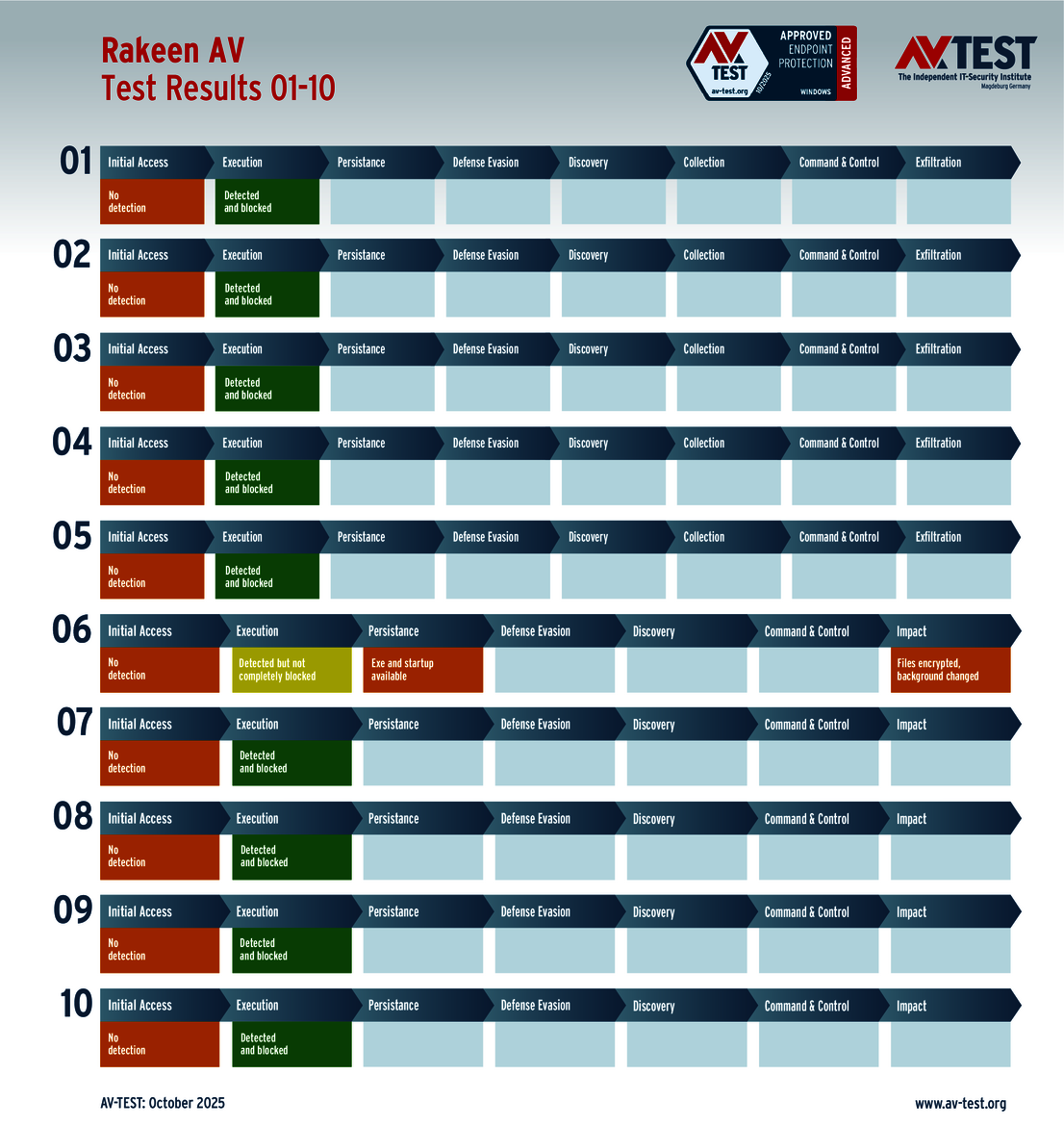

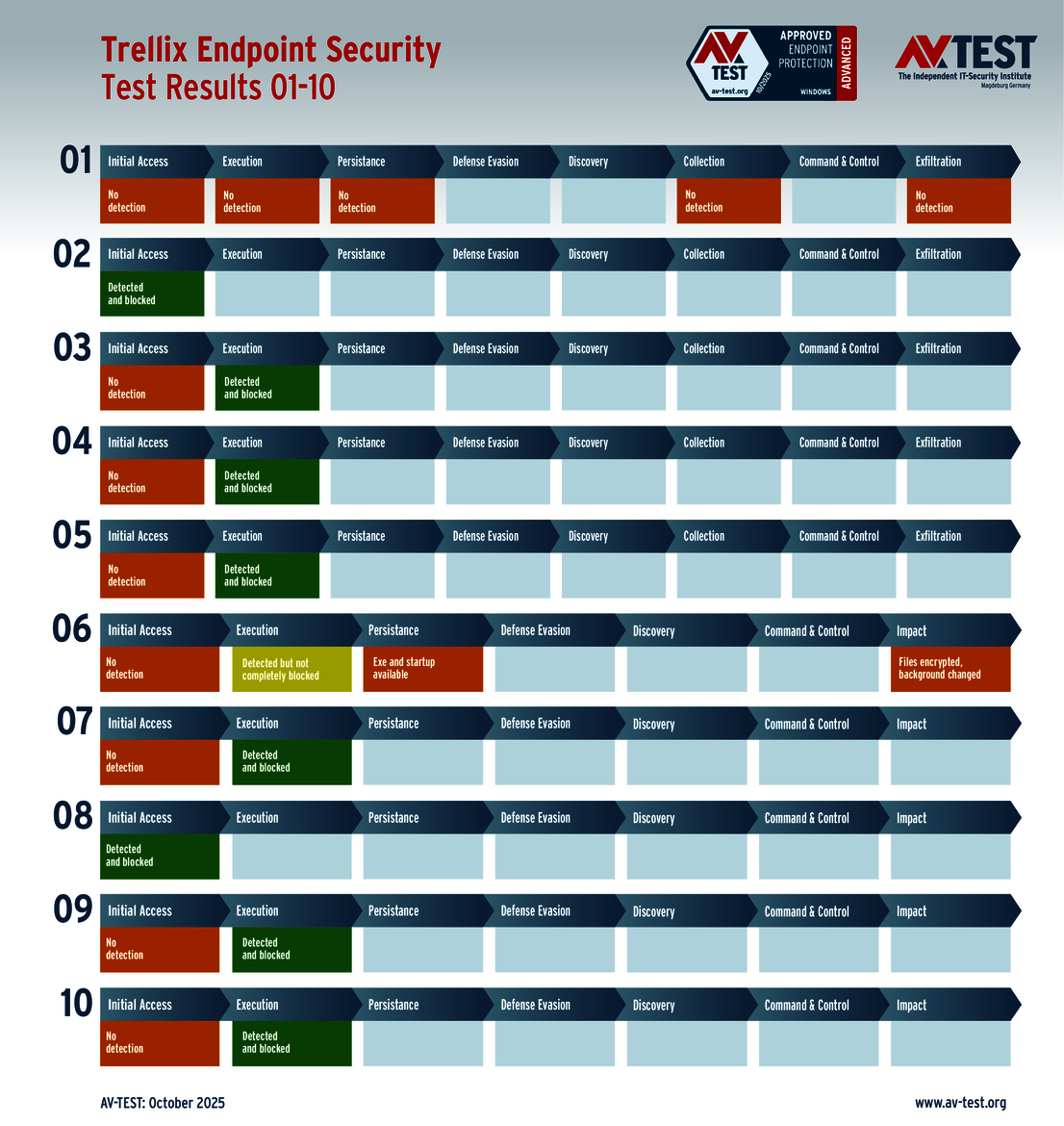

Le laboratoire a testé tous les produits en les soumettant à 10 scénarios d’attaque réels, documentant chaque étape de la défense. Un point intéressant : même si un programme malveillant n’est pas immédiatement détecté ou ne l’est que pendant son exécution, des mécanismes de défense se déclenchent par le biais de modules de protection qui interagissent en aval. Ceci permet de sauver un système alors même que le programme malveillant semblait avoir le dessus dans les premières étapes de l’attaque.

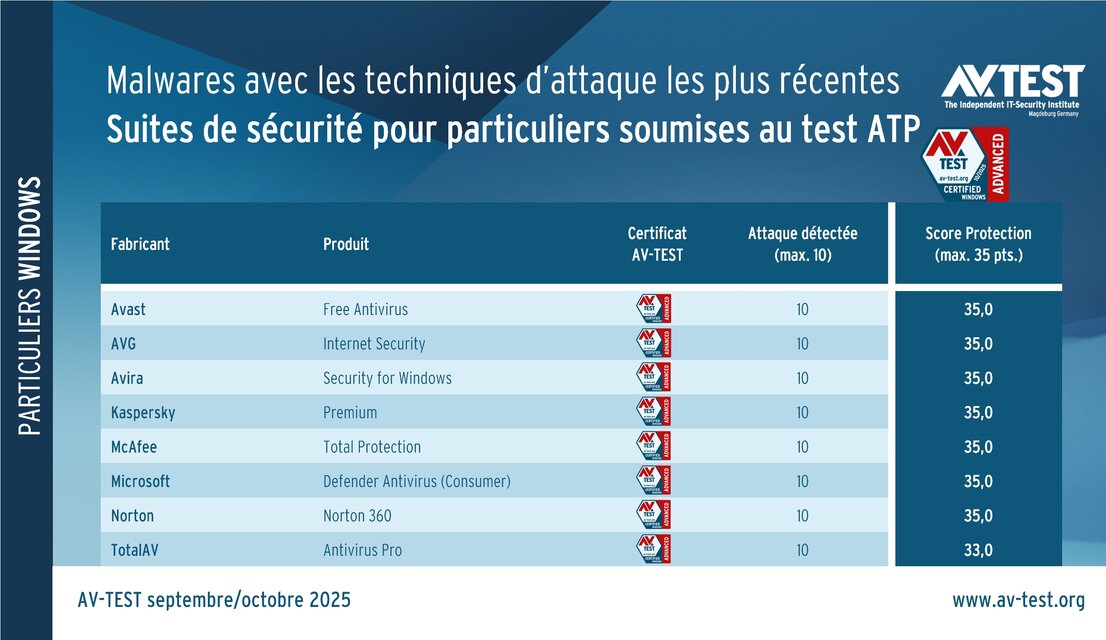

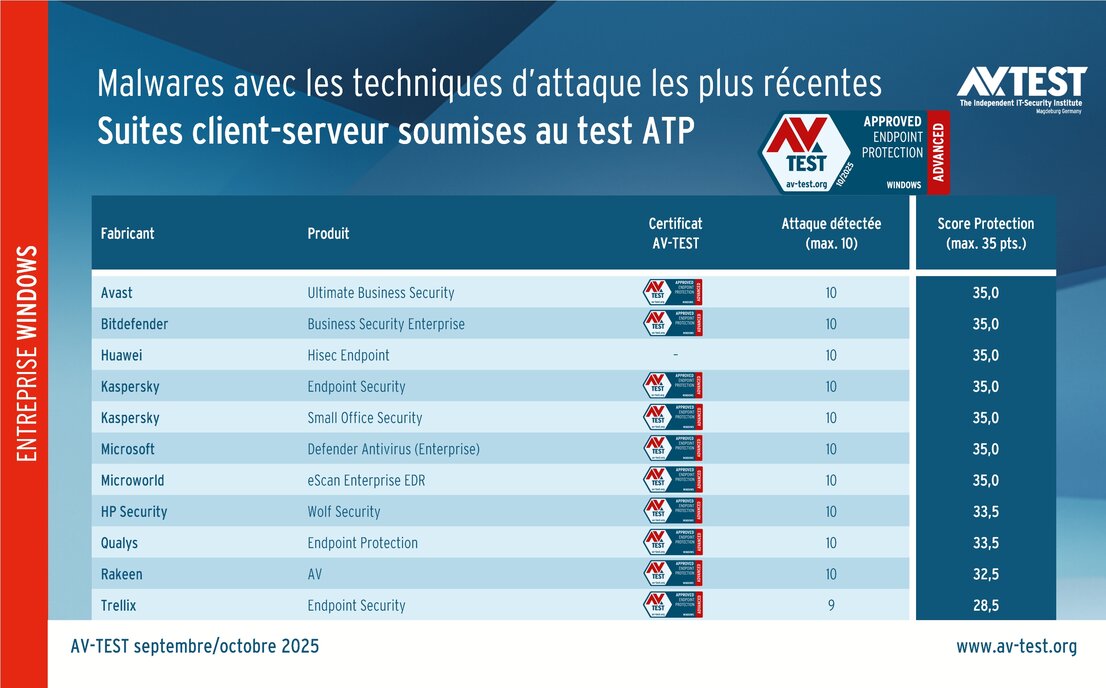

Dans le test actuel, le laboratoire a analysé des produits de sécurité pour particuliers des fabricants suivants : Avast, AVG, Avira, Kaspersky, McAfee, Microsoft, Norton et TotalAV. Du côté des solutions pour entreprises, ce sont les produits suivants qui étaient en lice : Avast, Bitdefender, HP Security, Huawei, Kaspersky (avec 2 versions), Microsoft, Microworld, Qualys, Rakeen et Trellix.

Chaque produit testé est confronté respectivement à 5 exemplaires de ransomware et de voleurs d'informations. Chaque étape de défense documentée rapporte un nombre de points défini, à savoir jusqu’à 3 points pour les ransomwares et jusqu’à 4 points pour les voleurs d'informations. Si la défense ne réussit que partiellement à une étape, le laboratoire attribue des demi-points. À la fin du test, chaque produit peut remporter jusqu’à 35 points au score de protection.

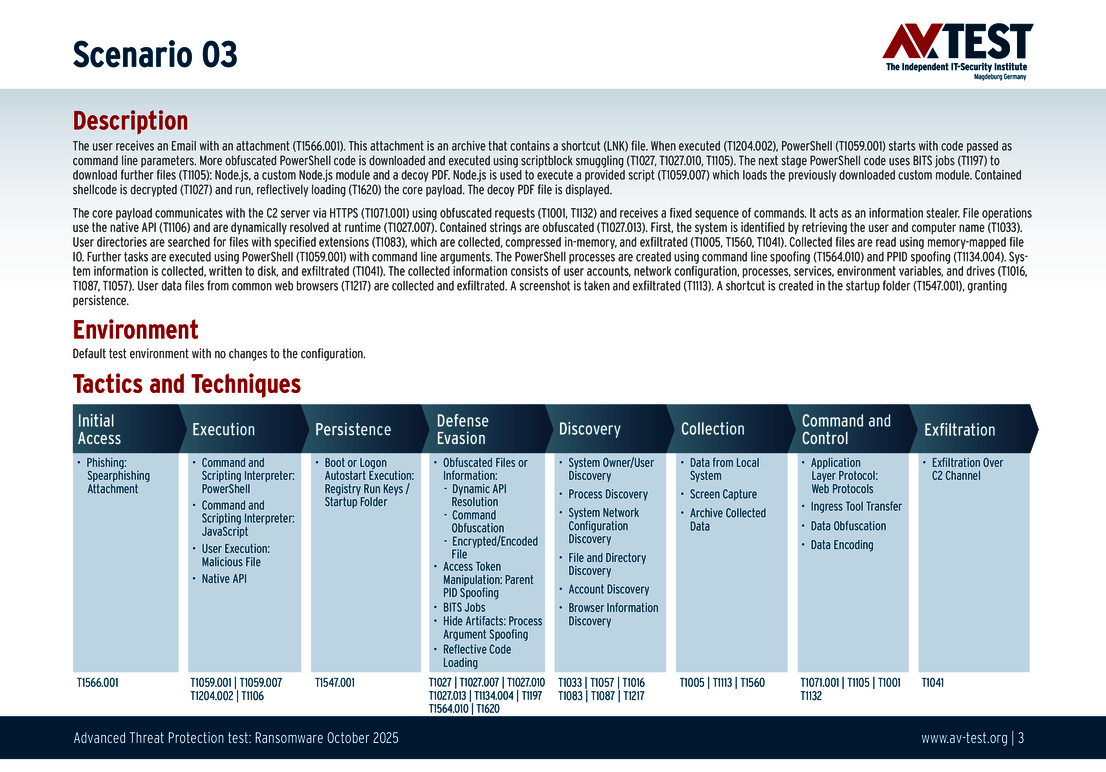

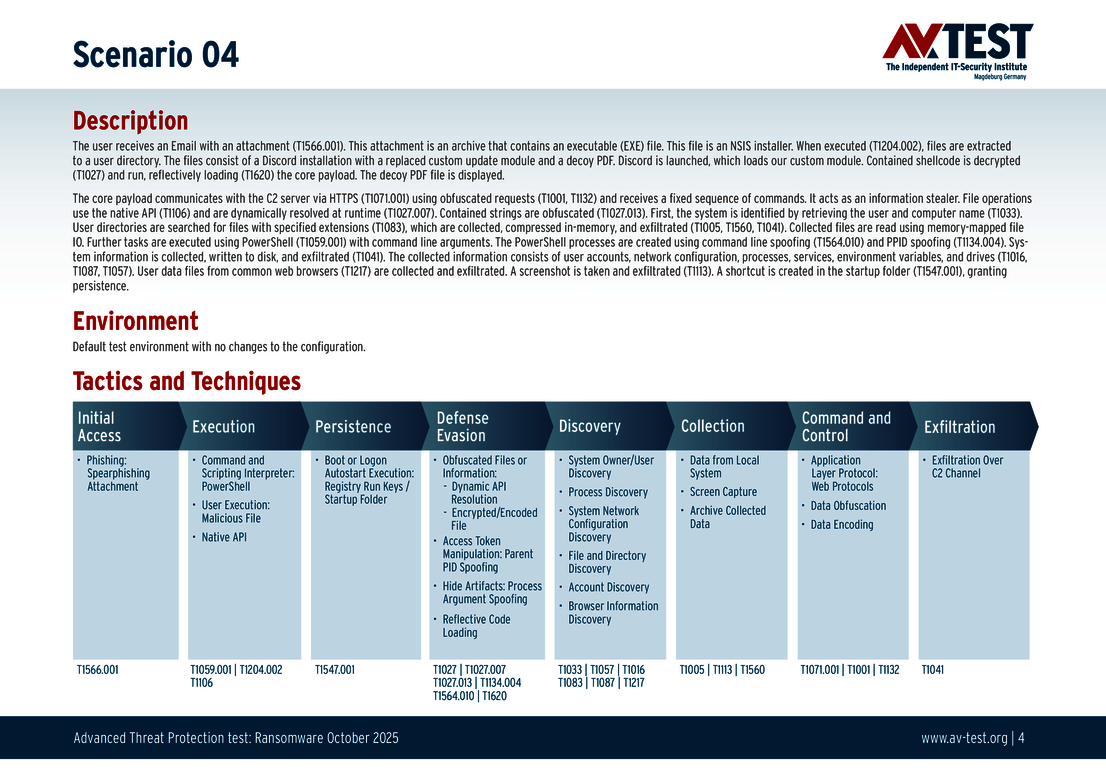

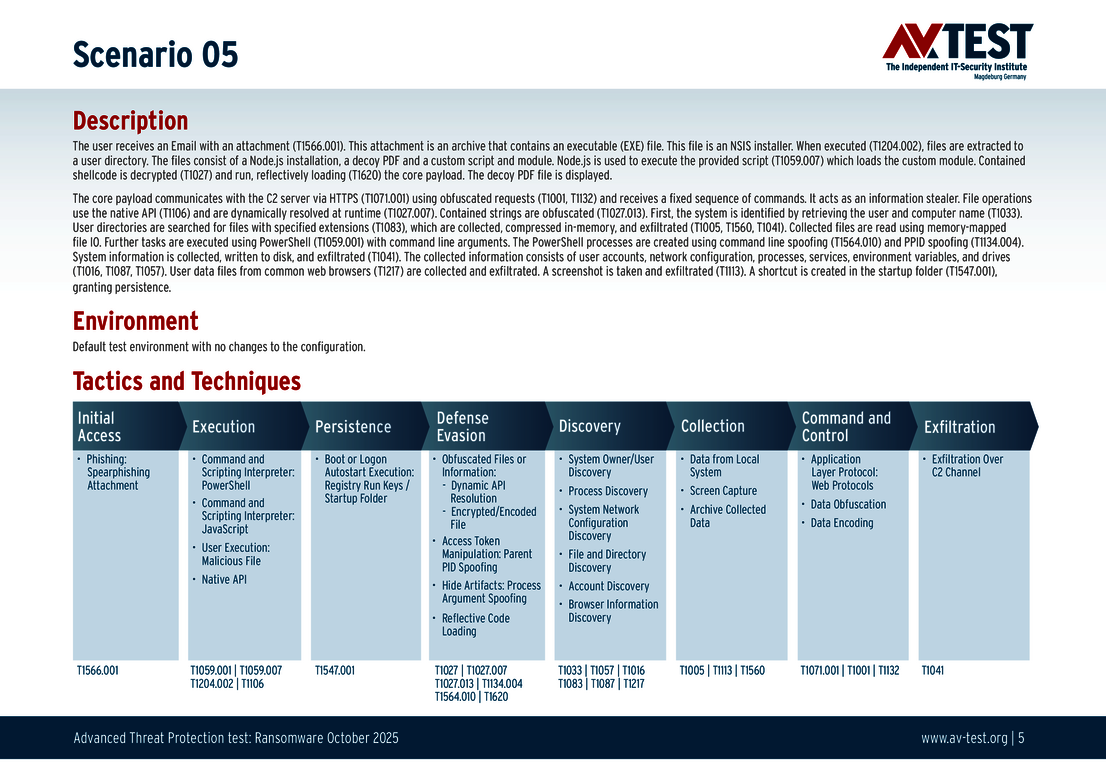

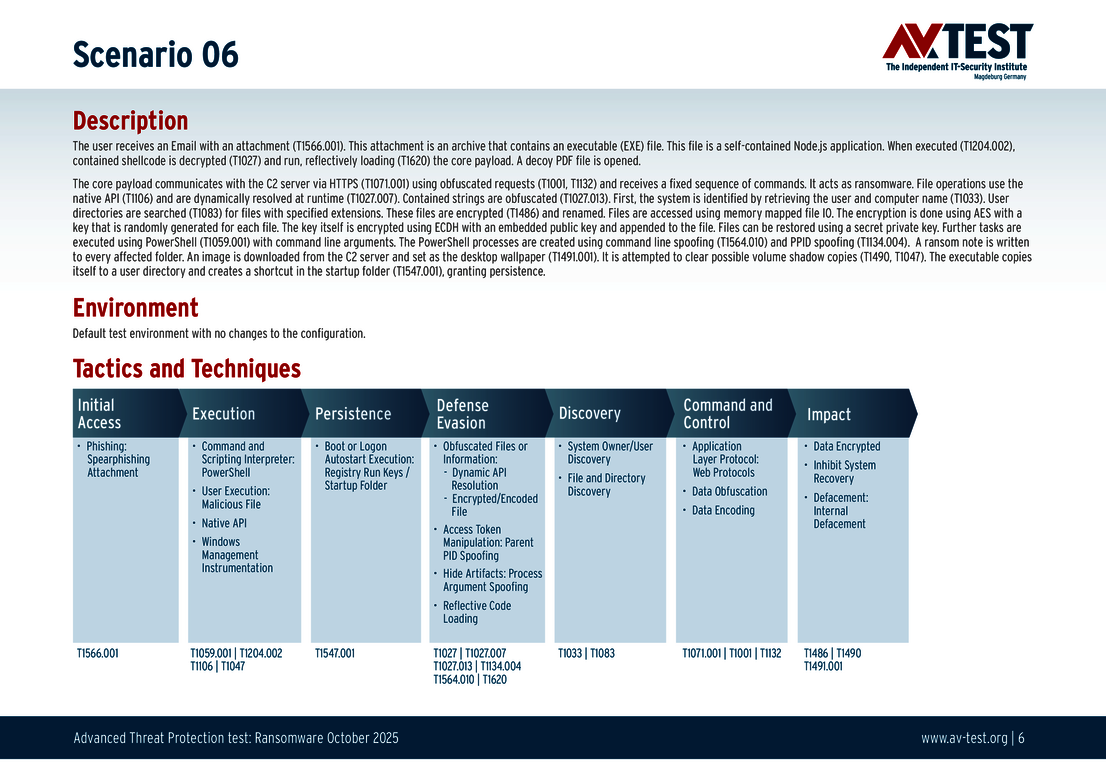

Comme nous l’avons précédemment décrit, les 10 exemplaires de programmes malveillants du test utilisent une ou plusieurs technique(s) d’attaque qu’ils combinent entre elles. Il peut s’agir de codes cachés ou de fichiers dissimulés sous forme d’applications légitimes. Une technique d'attaque particulière est utilisée dans ces tests :

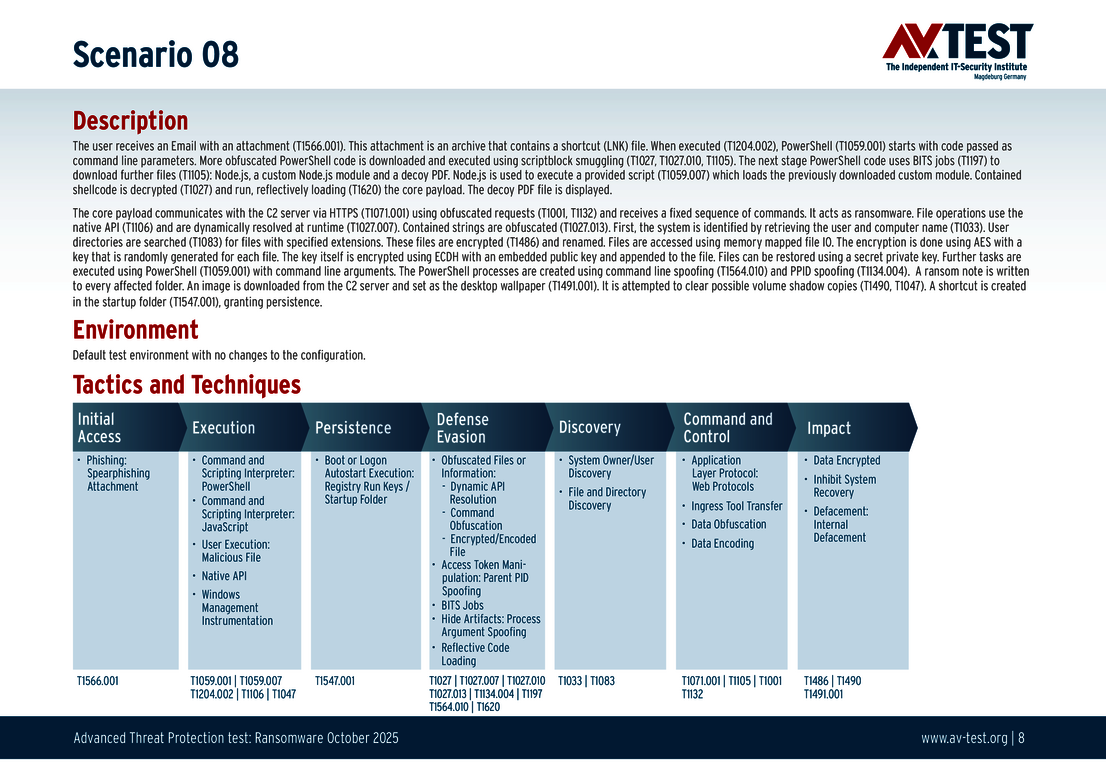

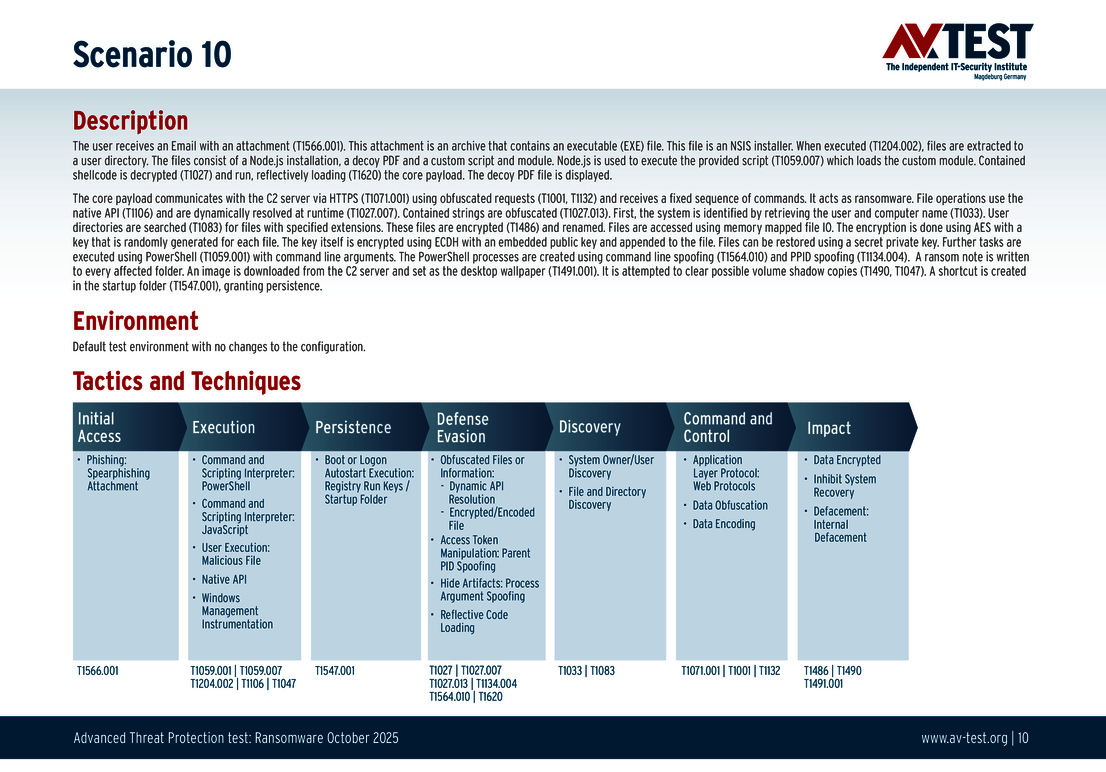

Le détournement de Node.js : Node.js est un environnement d’exécution open source pour diverses plateformes qui permet d’exécuter JavaScript en dehors d’un navigateur web. Considéré comme très fiable, il est très répandu chez les développeurs. Toutefois : les modules Node.js peuvent dissimuler du code native. Celui-ci dispose des mêmes privilèges que l'application et peut donc effectuer sur le système toutes les opérations auxquelles le programme est autorisé. Comme ce code ne ressemble pas au JavaScript normal, il est plus difficile à détecter et à contrôler par les scanners et les analystes. Une fois le programme malveillant intégré, il peut se dissimuler à l’intérieur d’une application apparemment inoffensive, extraire des mots de passe, voler des données ou crypter des données.

Pour le test, les testeurs utilisent des modules Node.js qui téléchargent un shellcode et imitent le comportement de voleurs de données ou de ransomwares. Ces modules sont soit compilés sous forme de Single Executable Applications (SEA) et exécutés via la ligne de commande Node.js, soit intégrés dans une véritable application Electron (Discord). L’intégration dans Discord (un logiciel connu et fiable) permet d’exécuter le code, ce qui complique considérablement la détection.

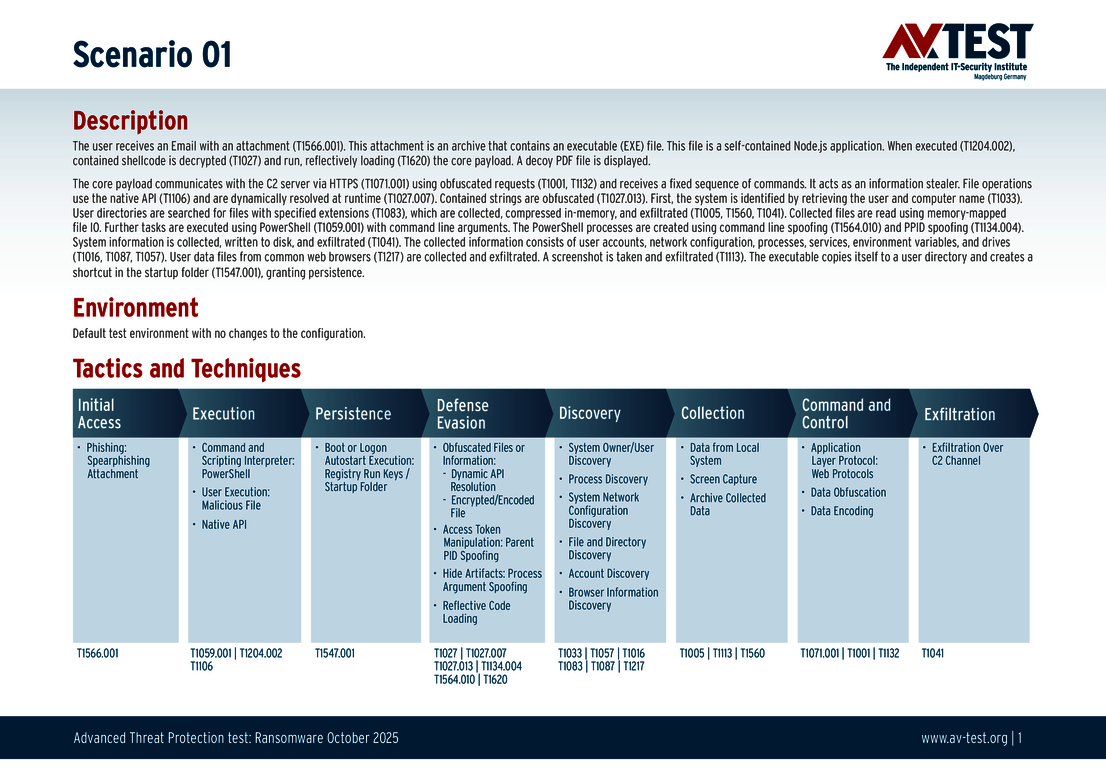

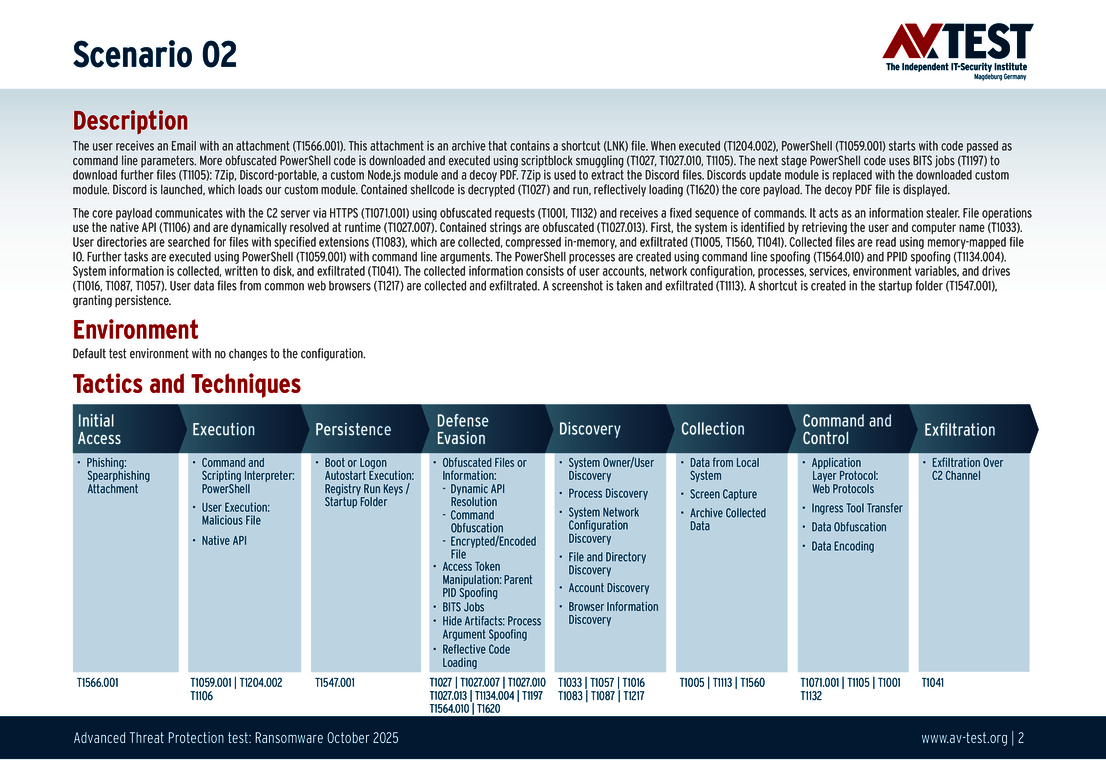

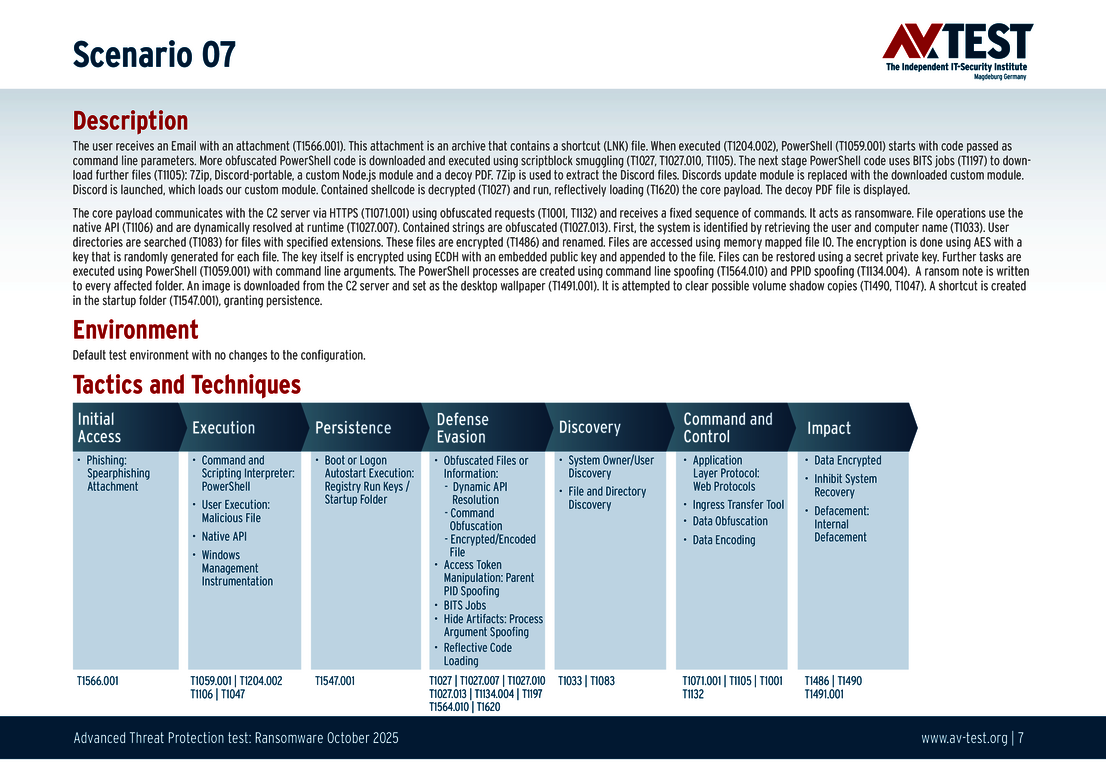

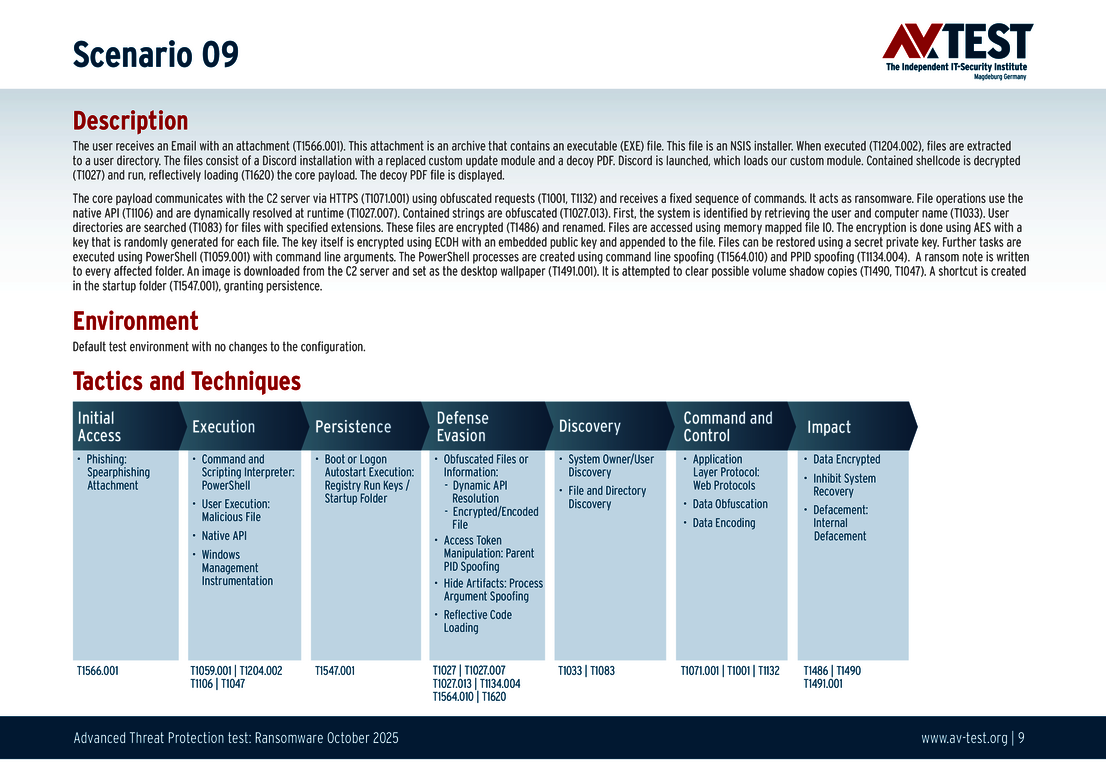

Les 10 scénarios utilisés pour le test

Tous les scénarios d’attaque sont documentés selon la norme de la base de données MITRE ATT&CK. Les différentes sous-rubriques, p. ex. « T1566.001 », correspondent dans la base de données Mitre à « Techniques » sous le point « Phishing: Spearphishing Attachment ». Ainsi, chaque étape du test est définie entre les spécialistes et peut être mieux retracée. De plus, toutes les techniques d’attaque sont expliquées, ainsi que la manière dont les programmes malveillants opèrent et s'installent sur le système.

8 produits pour utilisateurs particuliers soumis au test ATP

Les 8 produits pour particuliers mis au banc d’essai sont ceux des fabricants Avast, AVG, Avira, Kaspersky, McAfee, Microsoft, Norton et Total AV. Excepté le dernier, tous ont de bonnes raisons de se réjouir des résultats. En effet, dans le cadre de ce test ATP, le laboratoire a accordé pas moins de 7 fois les 35 points du score de protection pour 10 attaques détectées et bloquées.

Seul TotalAV avec Antivirus Pro a atteint ses limites face à un exemplaire de ransomware. Le programme malveillant a certes été détecté, mais pas complètement stoppé. Et l’attaque a donc été lancée. À la fin, TotalAV a dû en partie s’avouer vaincu, car certains fichiers ont été cryptés. Les testeurs ont donc retiré 2 points sur 3 possibles lors de l’évaluation. Comme les 9 autres scénarios se sont déroulés sans une faille, TotalAV réalise tout de même un score de protection de 33 points sur 35.

Toutes les suites pour particuliers testées ont reçu le certificat AV-TEST « Advanced Certified » puisqu’elles ont obtenu au moins 75 % des 35 points maximums (soit 26,5 points) dans le test.

11 produits pour entreprises soumis au test ATP

Les résultats des 11 solutions de protection des points de terminaison pour entreprises montrent que certains fabricants peuvent encore améliorer leurs produits. Les 7 solutions d’Avast, Bitdefender, Huawei, Kaspersky (deux versions), Microsoft et Microworld ont repoussé les attaquants de manière infaillible dans les 10 scénarios, méritant ainsi de remporter les 35 points au score de protection.

HP Security, Qualys et Rakeen ont certes détecté les 10 attaques, mais ils ont tout de même rencontré des problèmes. Les solutions de HP Security et Qualys ont chacune détecté un voleur de données, mais sans parvenir à le stopper totalement. Des données ont été collectées et, dans une moindre mesure, même extraites sur Internet, ce qui a coûté quelques points à ces deux solutions : elles n’en remportent que 2,5 au lieu de 4. Le score final de protection est de 33,5 points.

Rakeen s’est trouvée confrontée à des défis semblables avec un ransomware. Celui-ci a bien été détecté, mais pas totalement bloqué. Une partie des composants actifs s’est propagée et a crypté certains fichiers. Dans ce cas, il n’est donc resté que 0,5 point sur les 3 possibles, soit un résultat final de 32,5 points au score de protection.

Cependant, c’est le produit de Trellix qui a montré les plus grandes faiblesses durant ce test. Un voleur de données a pu passer les contrôles sans être inquiété et accomplir sa mission. Au final, toutes les données qu’il cherchait ont été extraites, entraînant une perte des 4 points. La solution a bien identifié un autre ransomware, mais là encore, elle n’a pas réussi à le bloquer totalement. Au final, certaines données ont été cryptées, entraînant une perte des 2,5 points. Résultat : Trellix affiche un score de protection de 28,5 points sur 35.

Pour qu’une solution pour entreprise obtienne le certificat « Advanced Approved Endpoint Protection », elle doit remplir deux conditions : passer la barre des 75 pour cent des 35 points (soit 26,5 points) comme score de protection et participer aux tests Windows bimensuels réguliers. Tous les produits se sont donc vus décerner le certificat, à l’exception d’Huawei qui n’a pas participé aux tests réguliers.

Le test ATP va au-delà de la simple détection de logiciels malveillants

Presque tous les fabricants de suites antivirus pour particuliers atteignent la note maximale de 35 points au score de protection : Avast, AVG, Avira, Kaspersky, McAfee, Microsoft et Norton.

Du côté des solutions pour entreprises, le tableau est plus partagé : seules 7 solutions sur les 11 testées remportent les 35 points et donc le meilleur score : Avast, Bitdefender, Huawei, Kaspersky (avec les deux versions), Microsoft et Microworld. Ils sont suivis de près par les solutions de HP Security et Qualys qui totalisent 33,5 points.

Le test Advanced Threat Protection (ATP) montre que les produits de protection de haute qualité ont bien davantage à offrir que la détection et le blocage de programmes malveillants. Même si certains produits – comme dans le cas présent – ne bloquent pas totalement le logiciel malveillant, ils apportent néanmoins une contribution importante à la protection, car le système n’est pas totalement perdu. Ceci représente un avantage considérable pour les utilisateurs particuliers. Mais pour les entreprises, cette différence peut même décider de leur survie en cas d'urgence.