Dernières Actualités

20 janvier 2026 | Texte: Markus Selinger | Antivirus pour Windows

Test ATP : comment les maliciels trompent Windows

Beaucoup d’utilisateurs le savent depuis longtemps : ils doivent mettre Windows à jour régulièrement afin de réduire les risques d’une cyberattaque. Or, Windows lui-même présente quelques points faibles auxquels seul un logiciel de protection peut remédier. Saviez-vous par exemple que Windows essaie de charger des fichiers DLL, même si ceux-ci ne sont présents que sous forme de références dans le code et que le fichier n’existe pas réellement ? Les pirates créent ces fichiers fantômes contenant du code malveillant pour les proposer à un processus Windows. Ce processus soutient alors involontairement l’attaque du ransomware ou de l’infostealer, voleur d’information. L’actuel test Advanced Threat Protection (ATP) montre si les 19 logiciels de protection pour particuliers et entreprises testés détectent tous les pièges des maliciels ou s’ils tombent dedans.

Logiciels de protection soumis au test ATP –

20 programmes de sécurité sous Windows 11 démontrent leurs capacités à affronter les ransomwares et les voleurs d’informations dans le test avancé

Les cybercriminels sont tout simplement des voleurs. Et comme généralement, ils ne trouvent pas de trésor numérique avec de l’argent liquide, ils volent des données et demandent une rançon en échange. Ainsi peut-on résumer le principe commercial qui se cache derrière un ransomware ou un infostealer. Alors que la plupart du temps, le voleur d'informations ne fait qu’extraire des données, le ransomware crypte et dérobe des données importantes. Le principe est aussi simple qu’efficace, et ce malheureusement depuis des années. Même les experts ont du mal à estimer le montant de la rançon. Mais l’an dernier déjà, des paiements d’un montant d’environ 40 milliards de US-dollars ont été observés, preuves à l’appui, sur des portefeuilles connus appartenant à des bandes de cybercriminels. Le FBI parle de pertes de l’ordre de 17 milliards de dollars pour les entreprises, seulement pour les États-Unis. En réalité, le dommage devrait être bien supérieur, car beaucoup de données volées vont encore être vendues et entraîner d’autres délits.

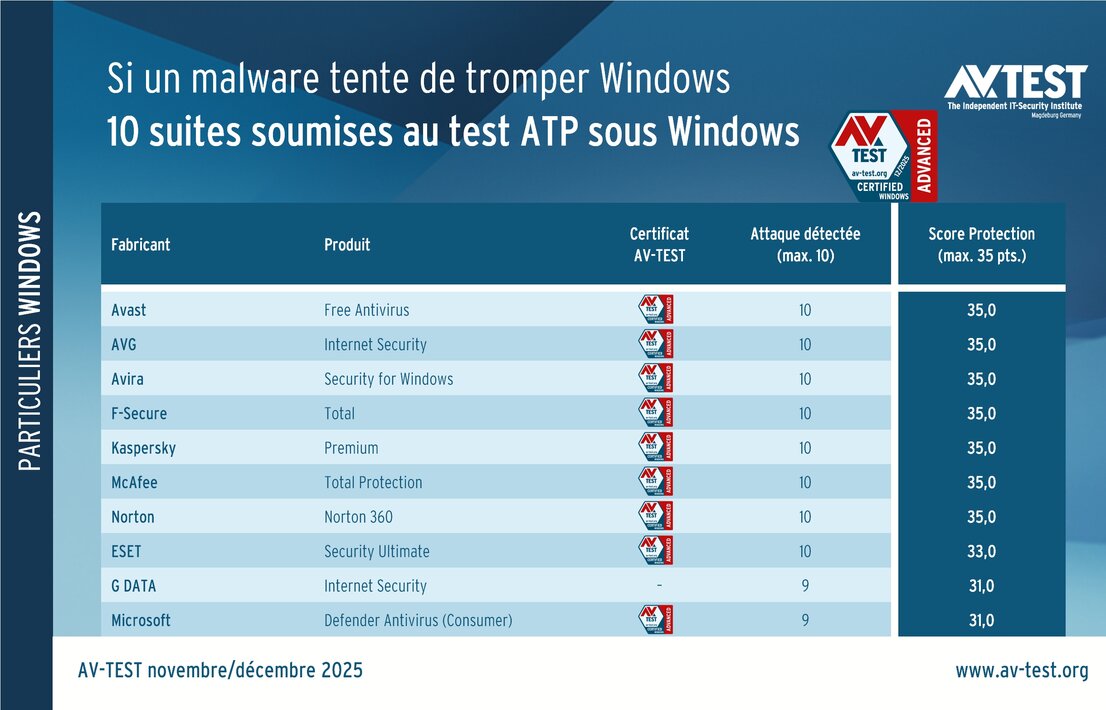

La série des tests ATP évalue régulièrement les programmes de protection pour vérifier s’ils sont à la pointe de la technologie et s’ils connaissent les techniques et les tactiques d’attaque les plus récentes. En novembre et décembre 2025, 10 produits pour particuliers et 9 solutions pour entreprises ont été soumis au test ATP sous Windows 11.

19 produits de sécurité soumis au test ATP sous Windows 11

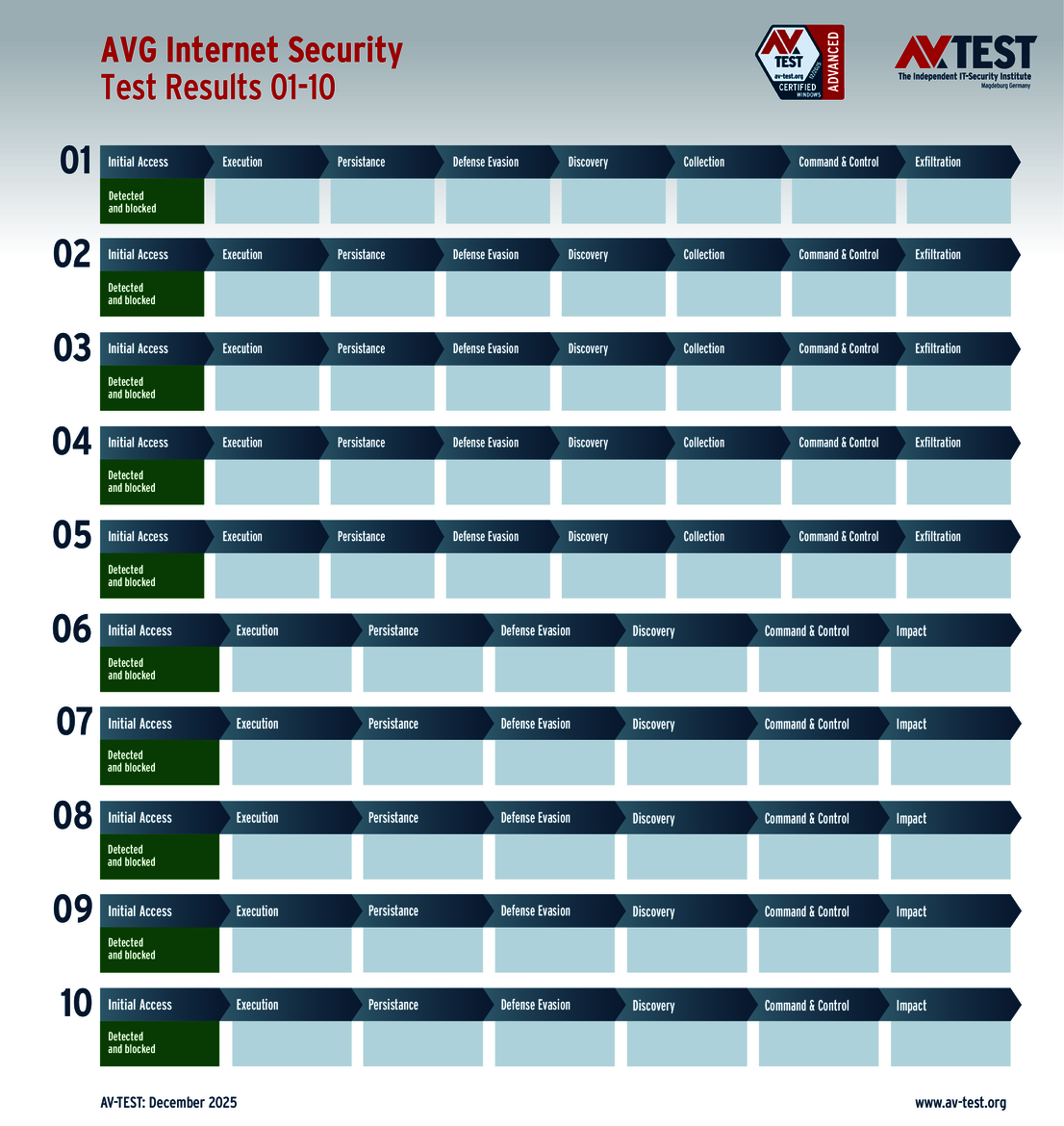

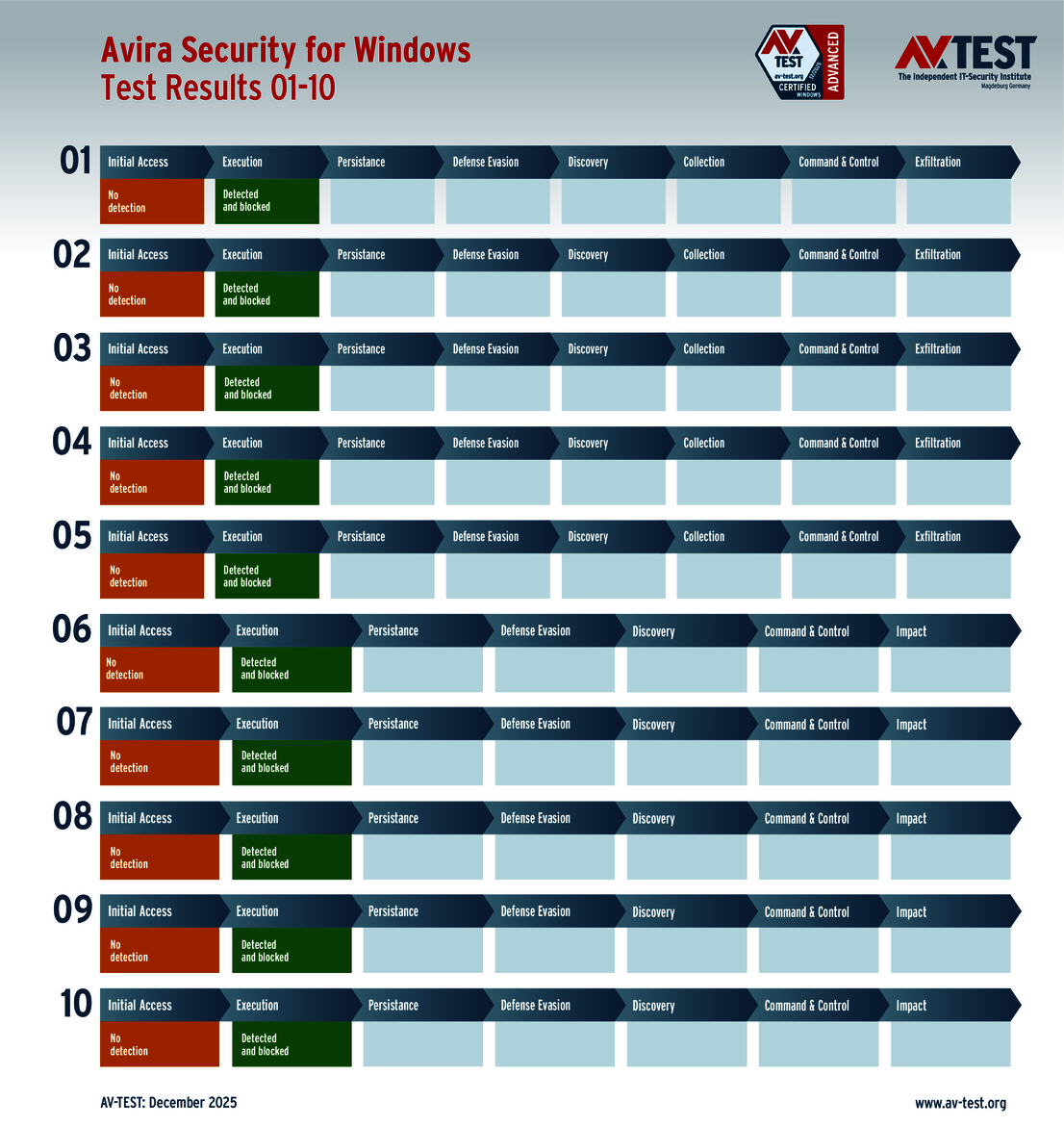

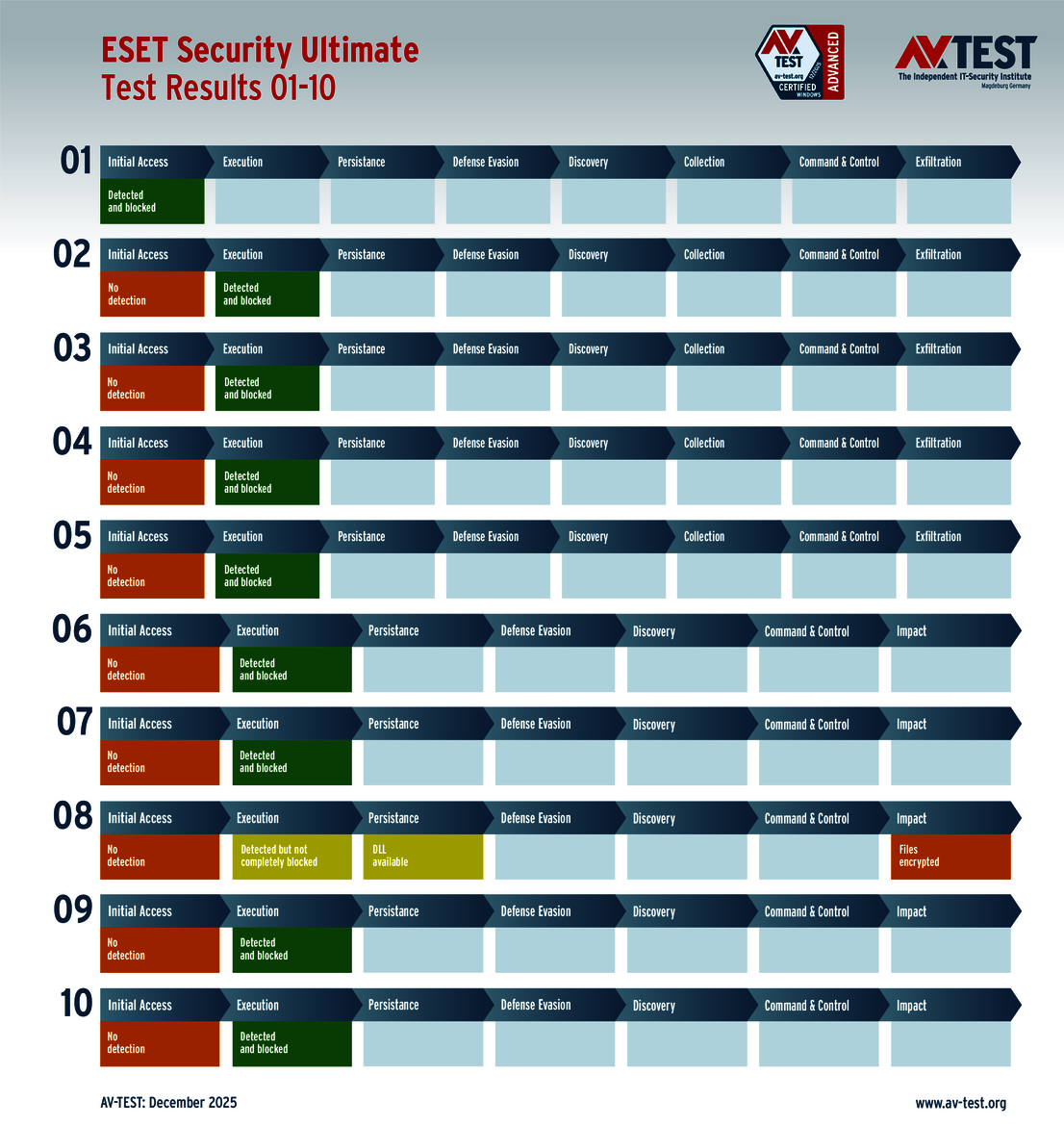

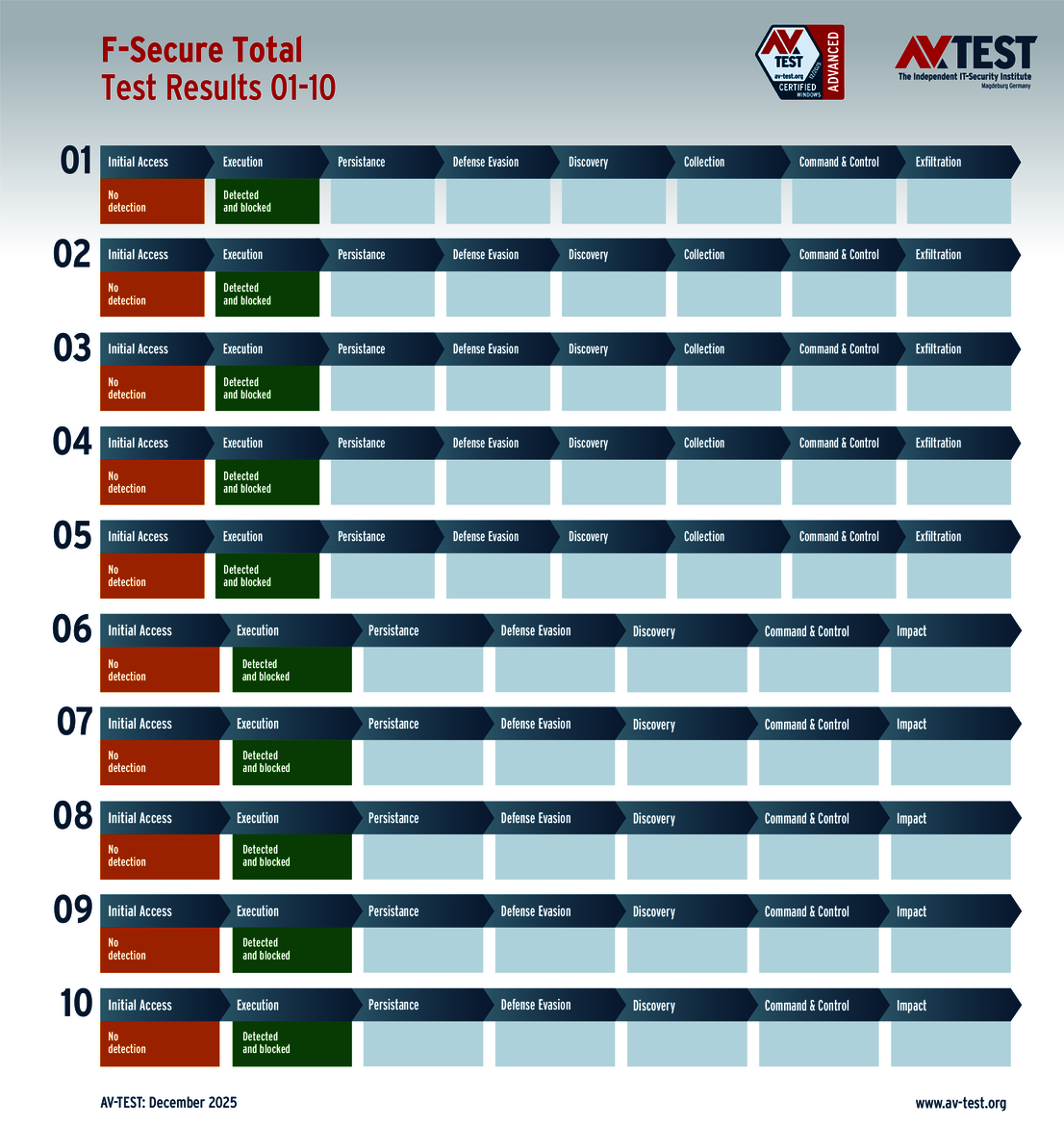

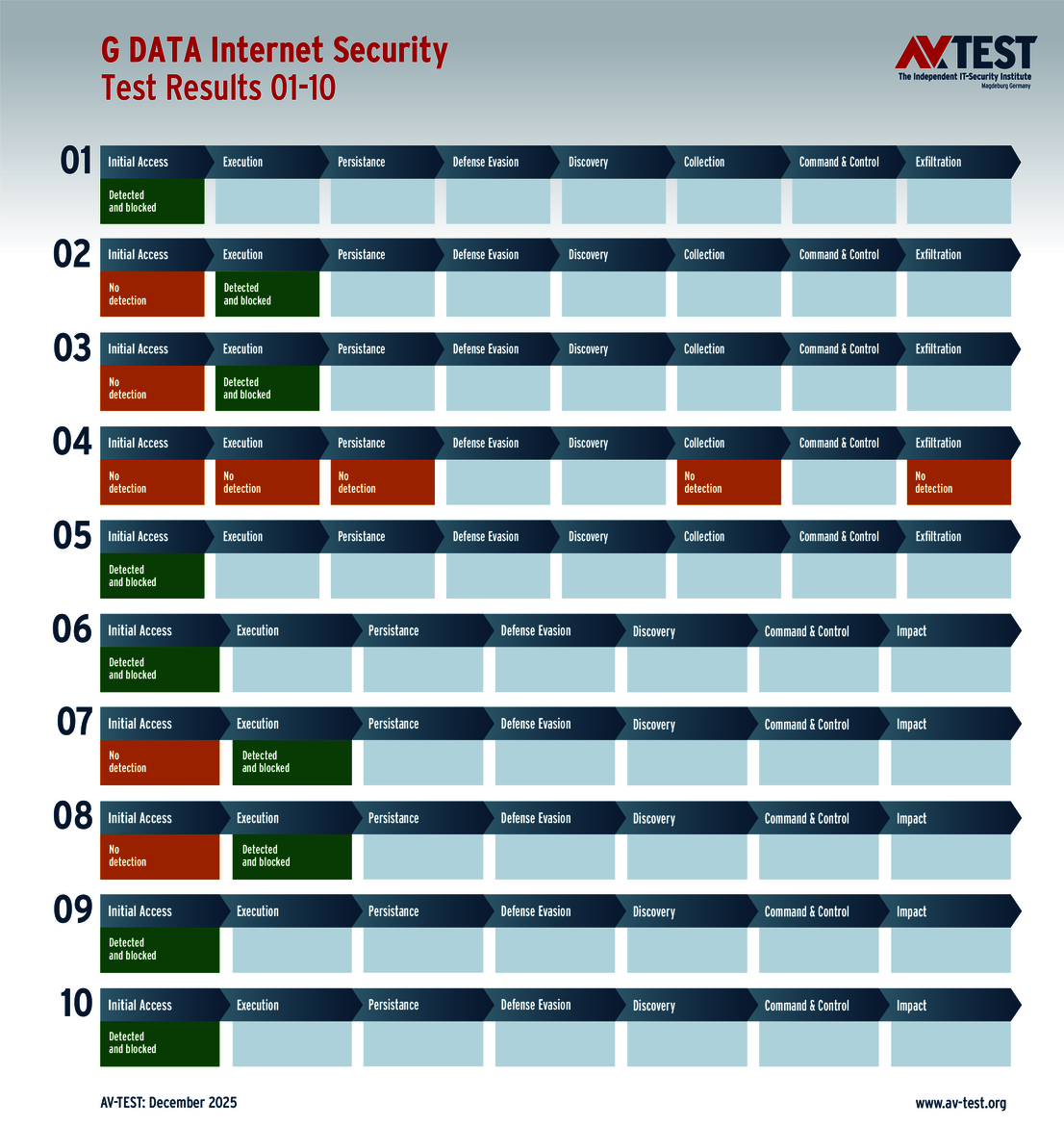

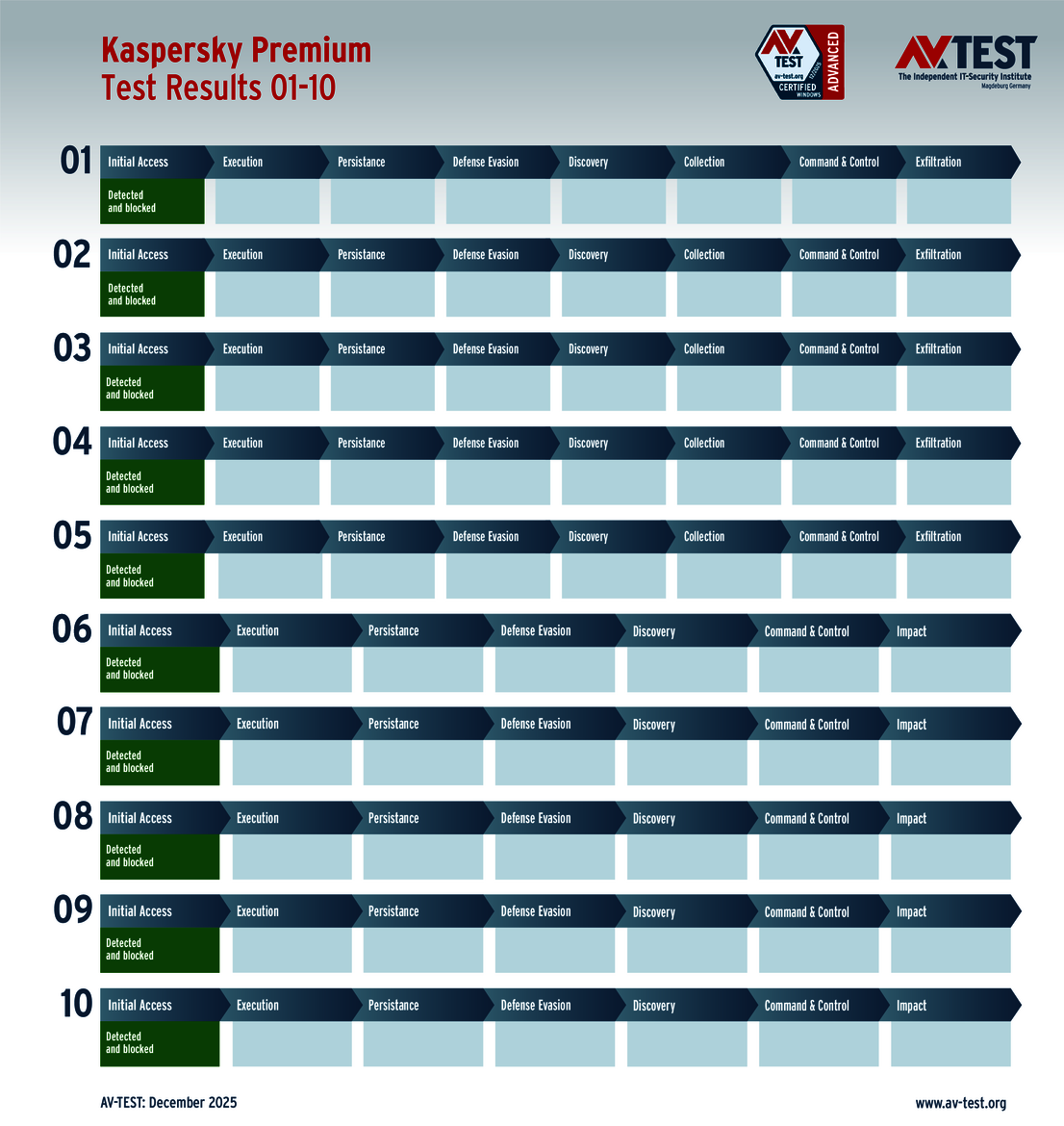

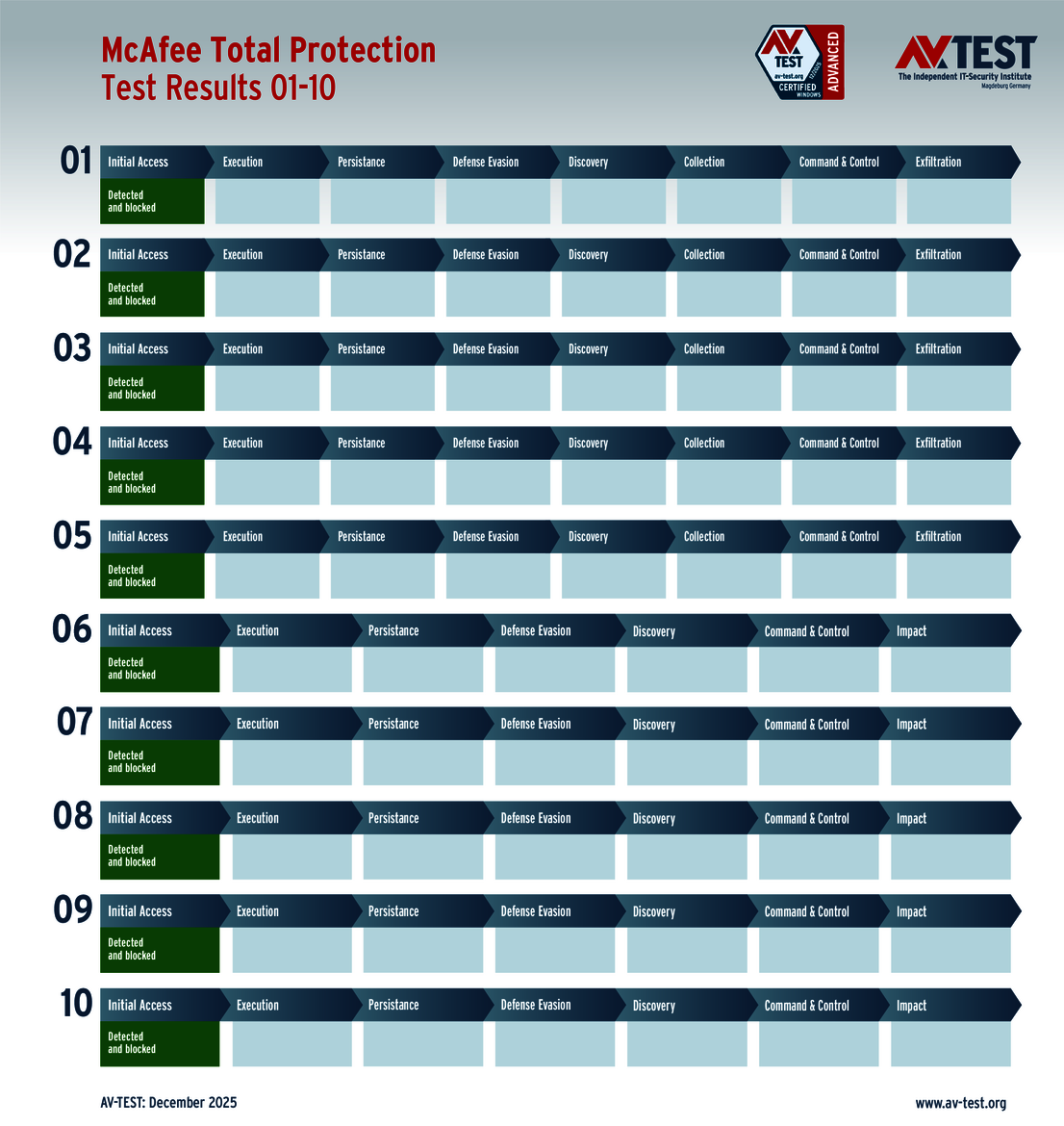

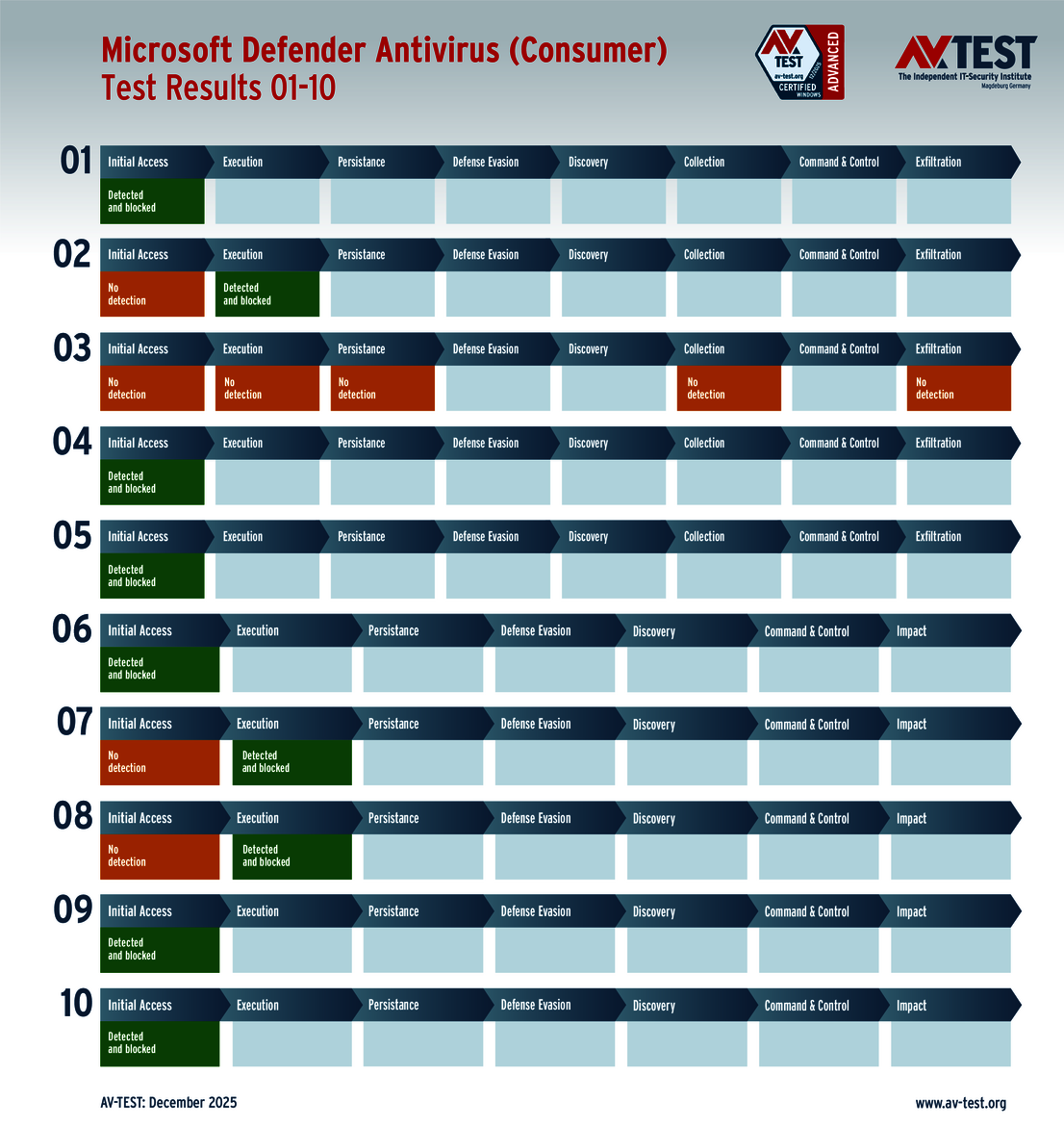

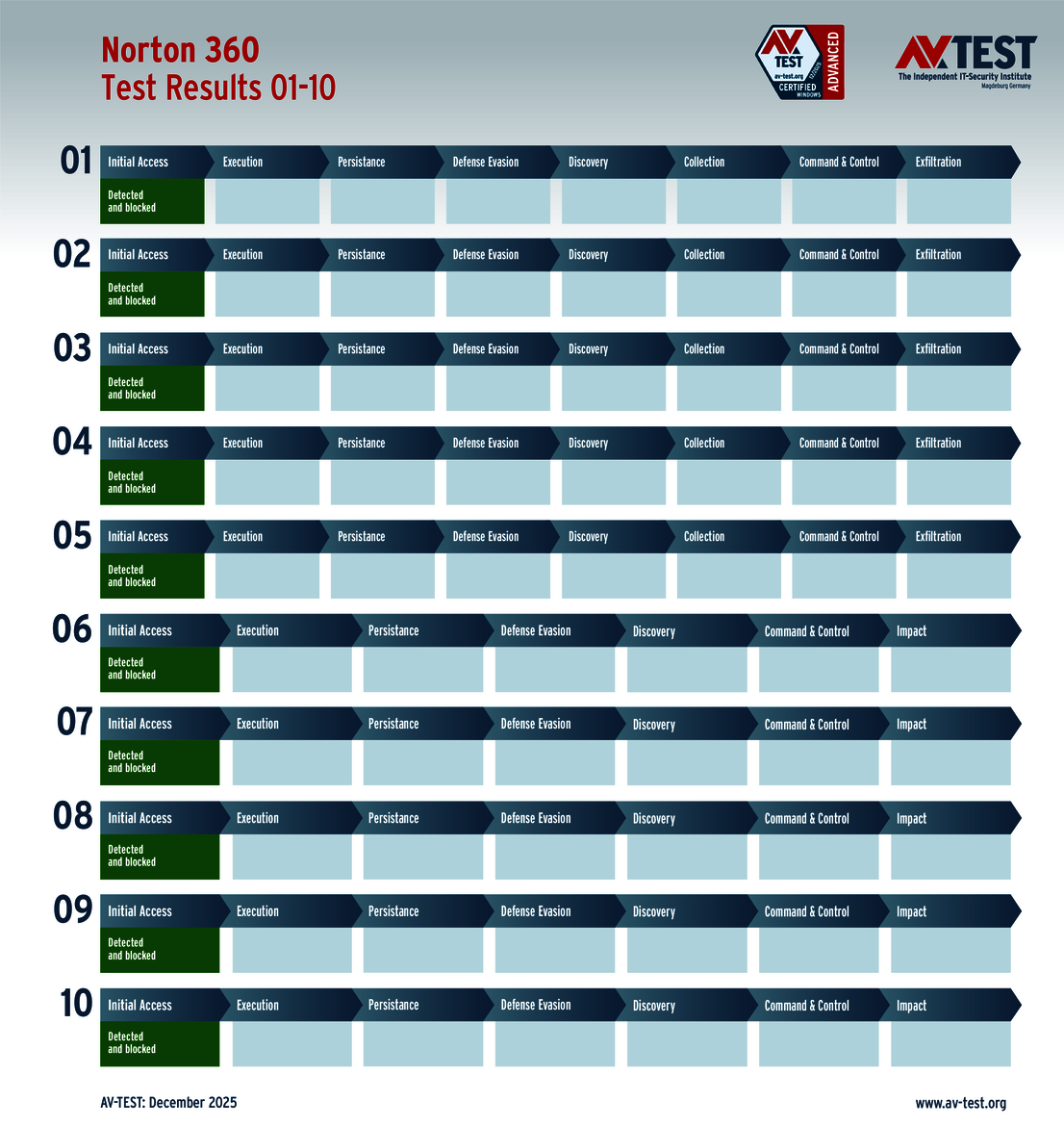

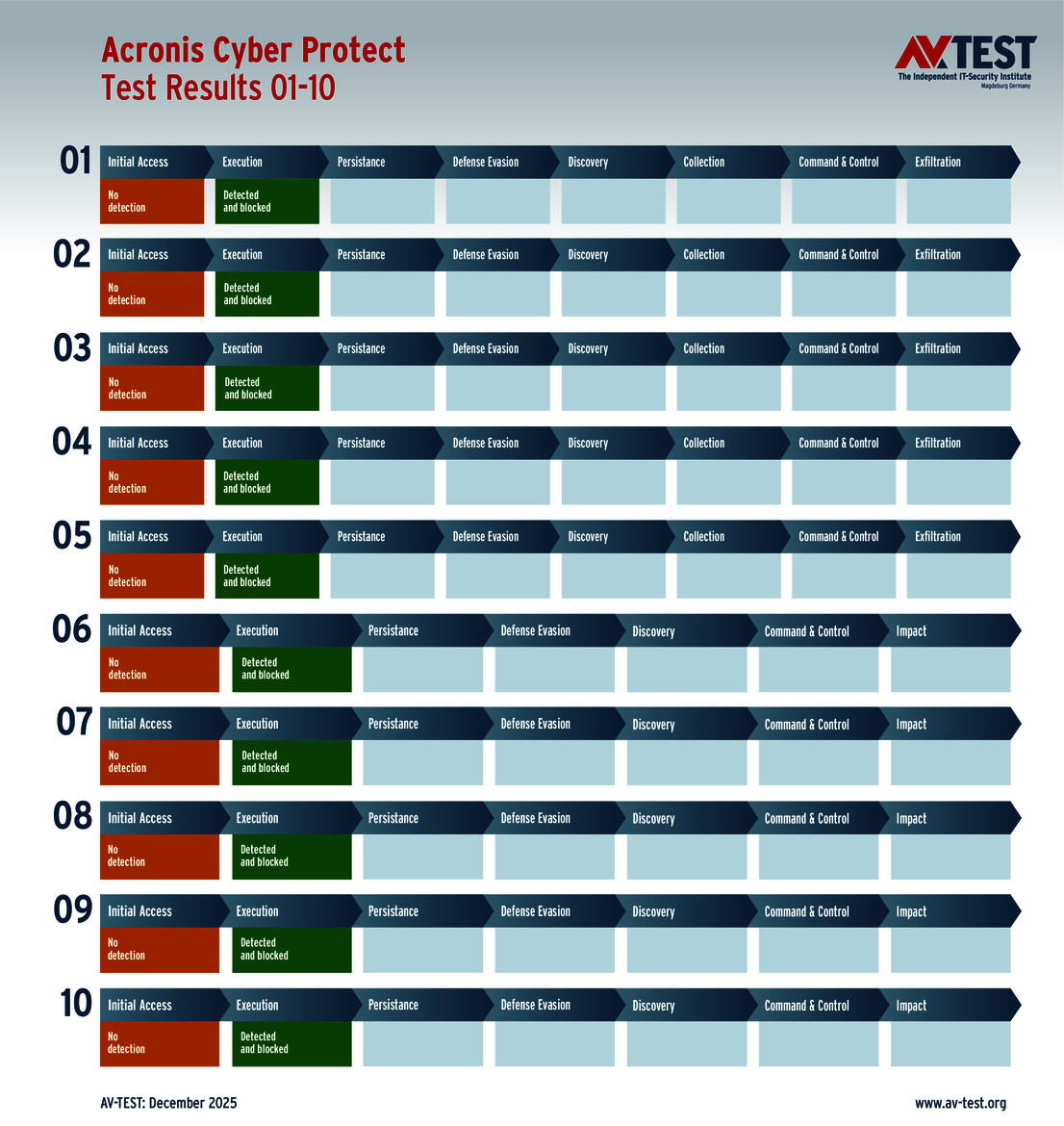

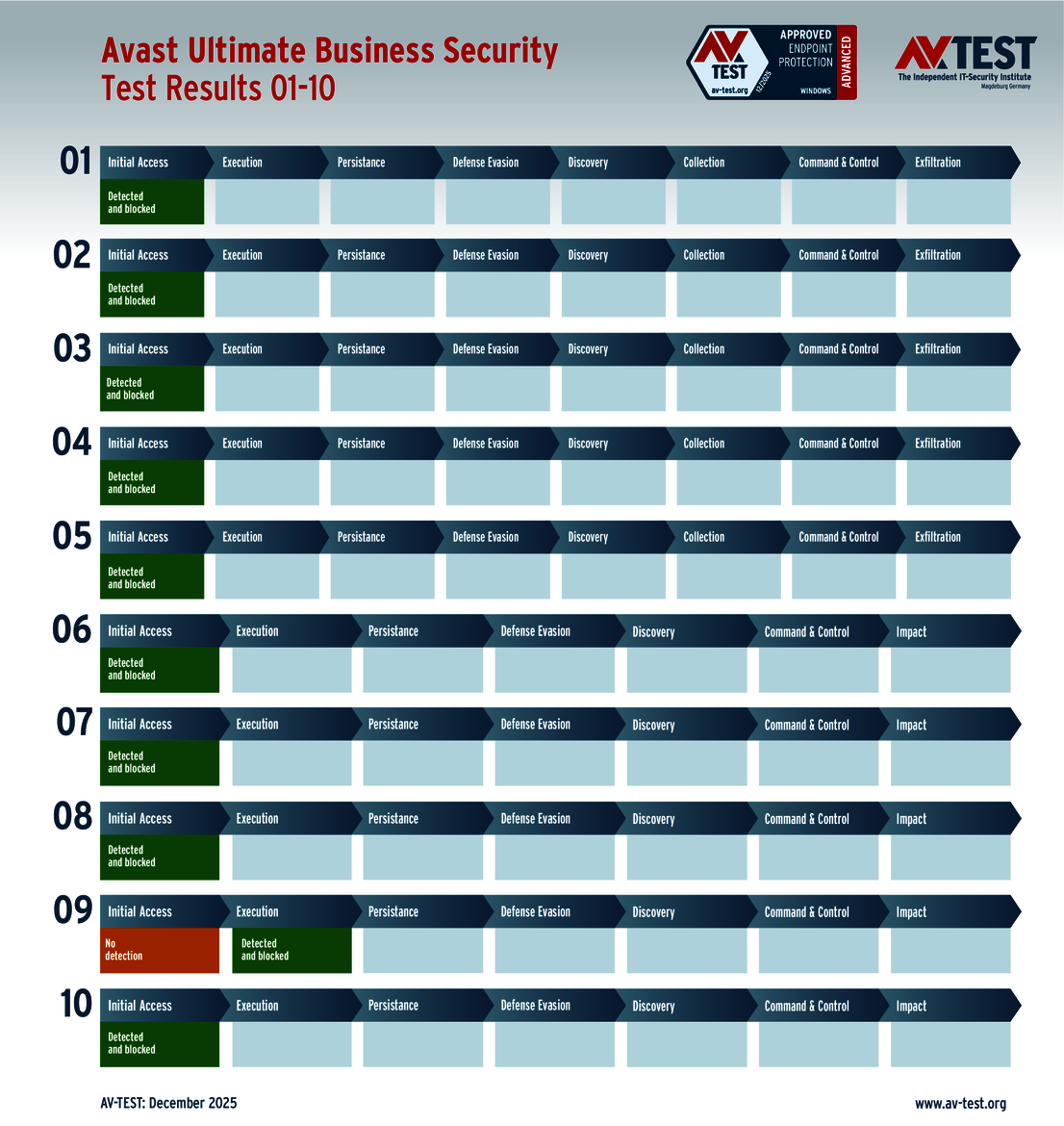

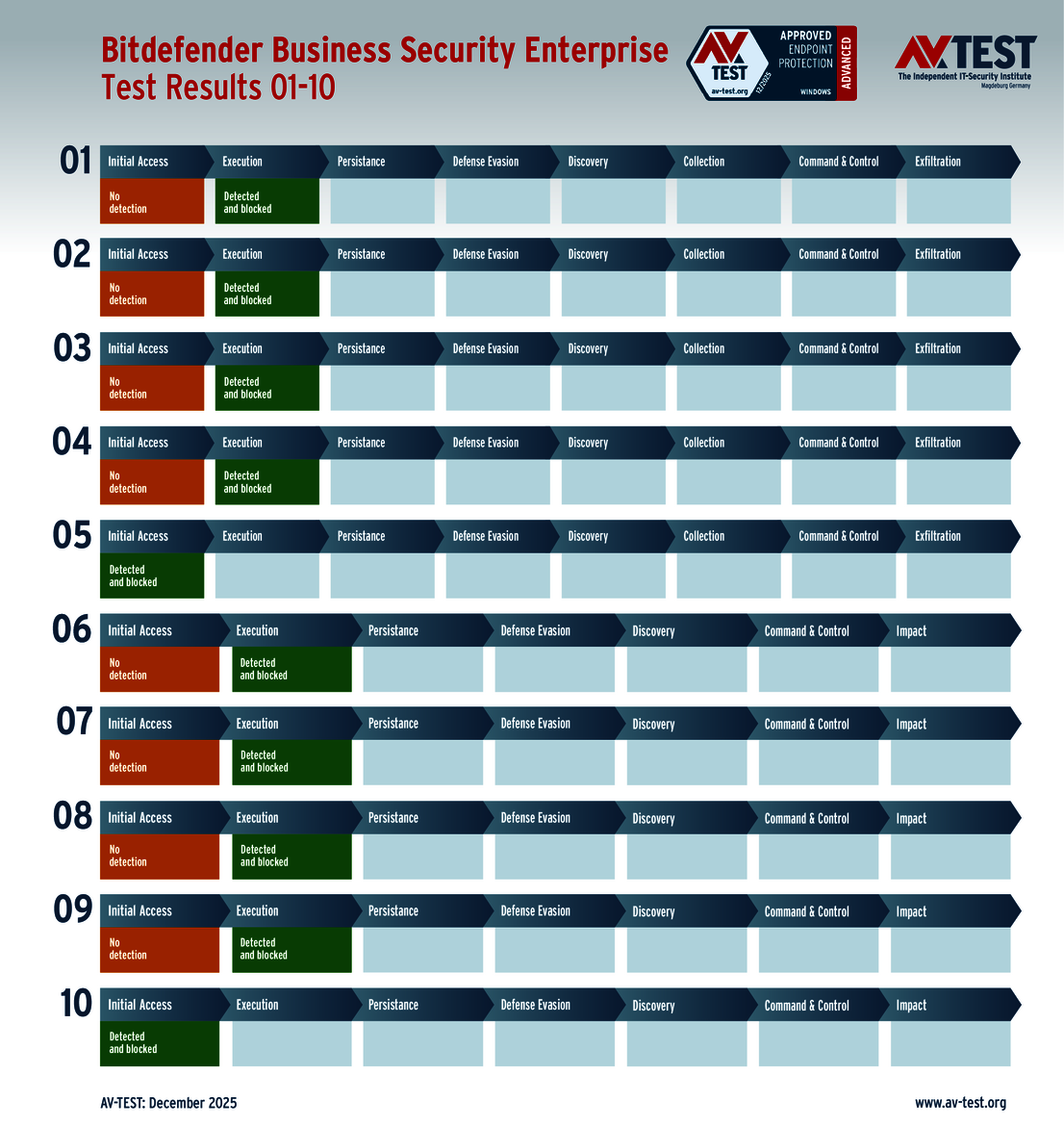

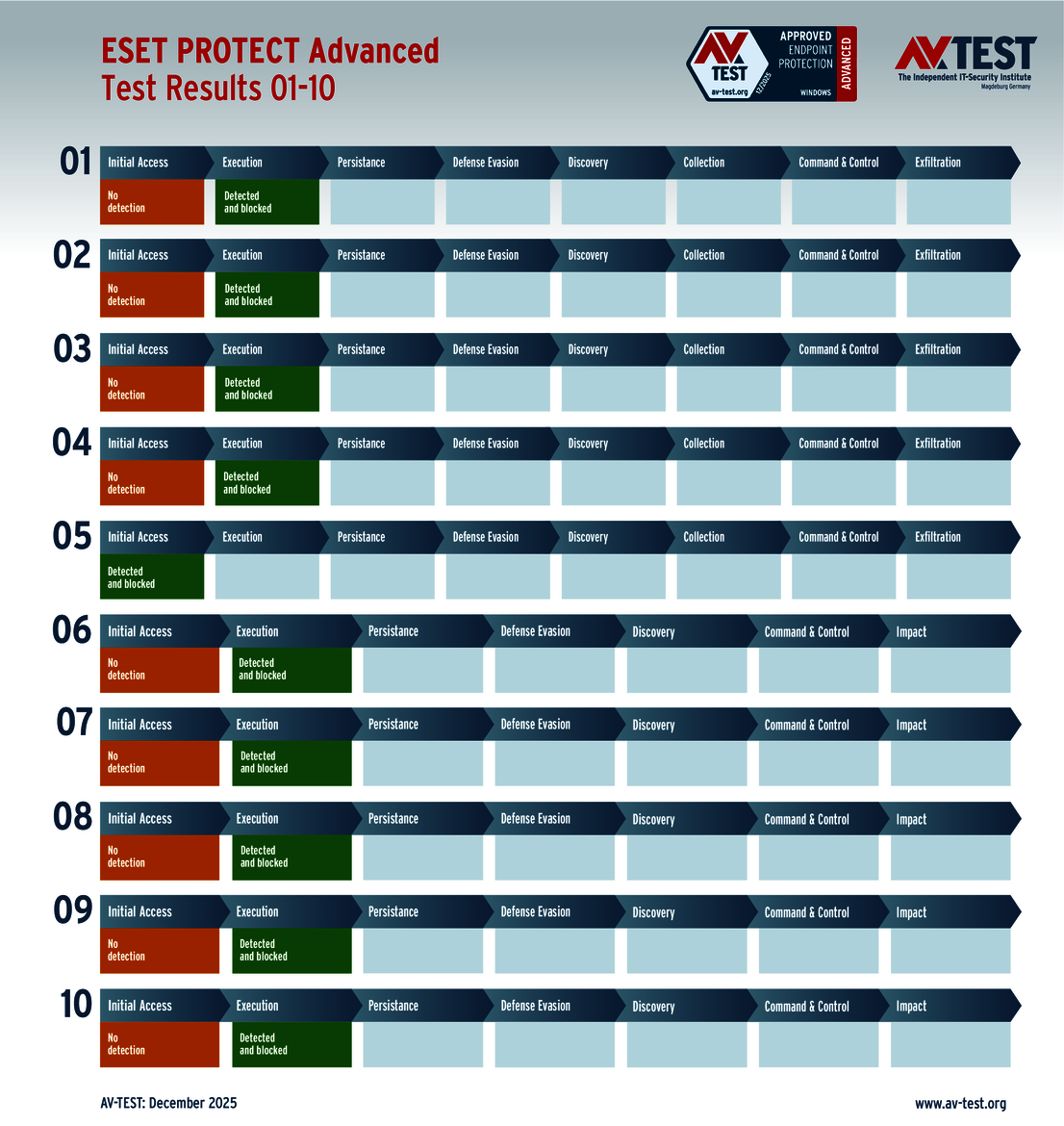

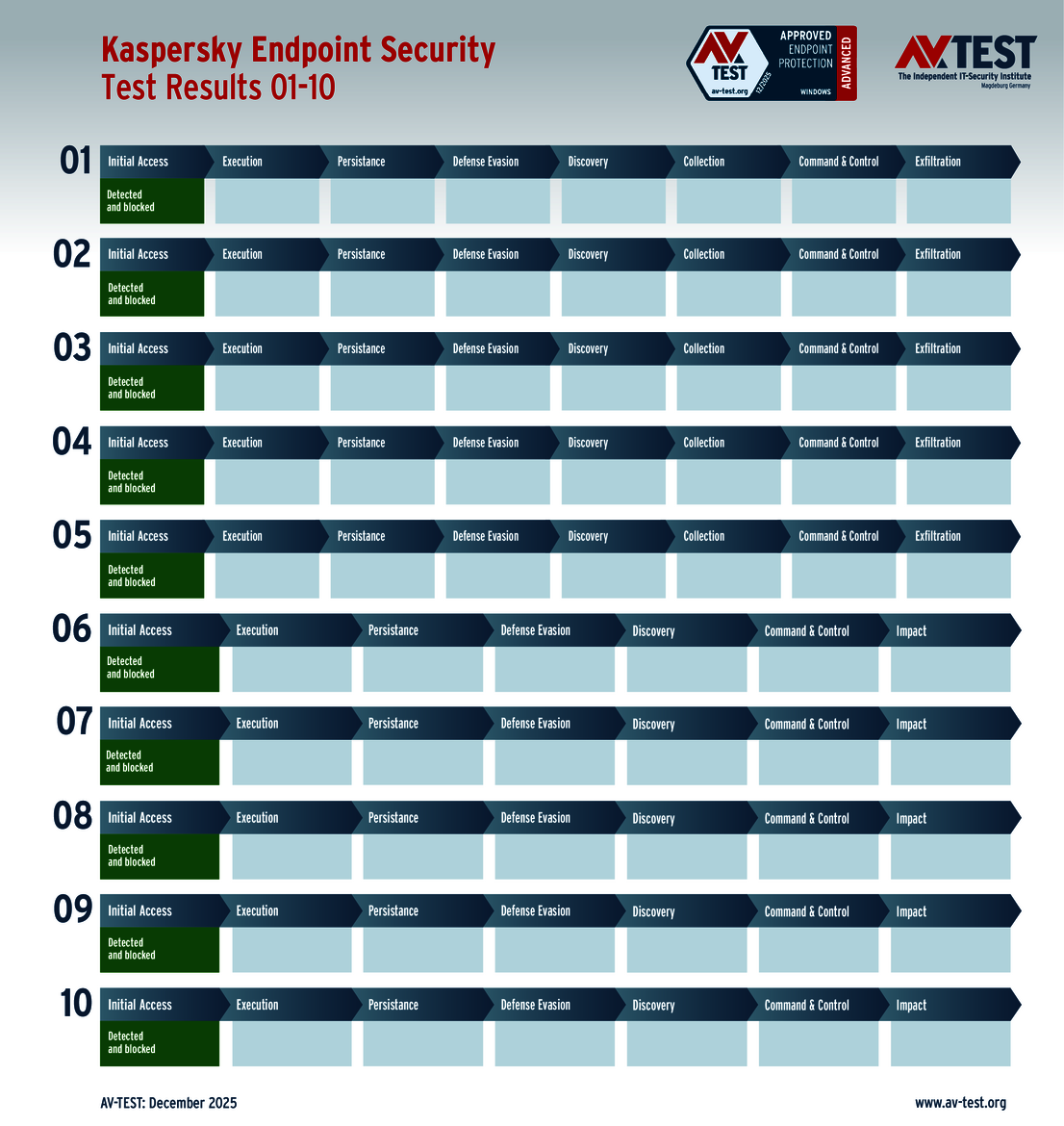

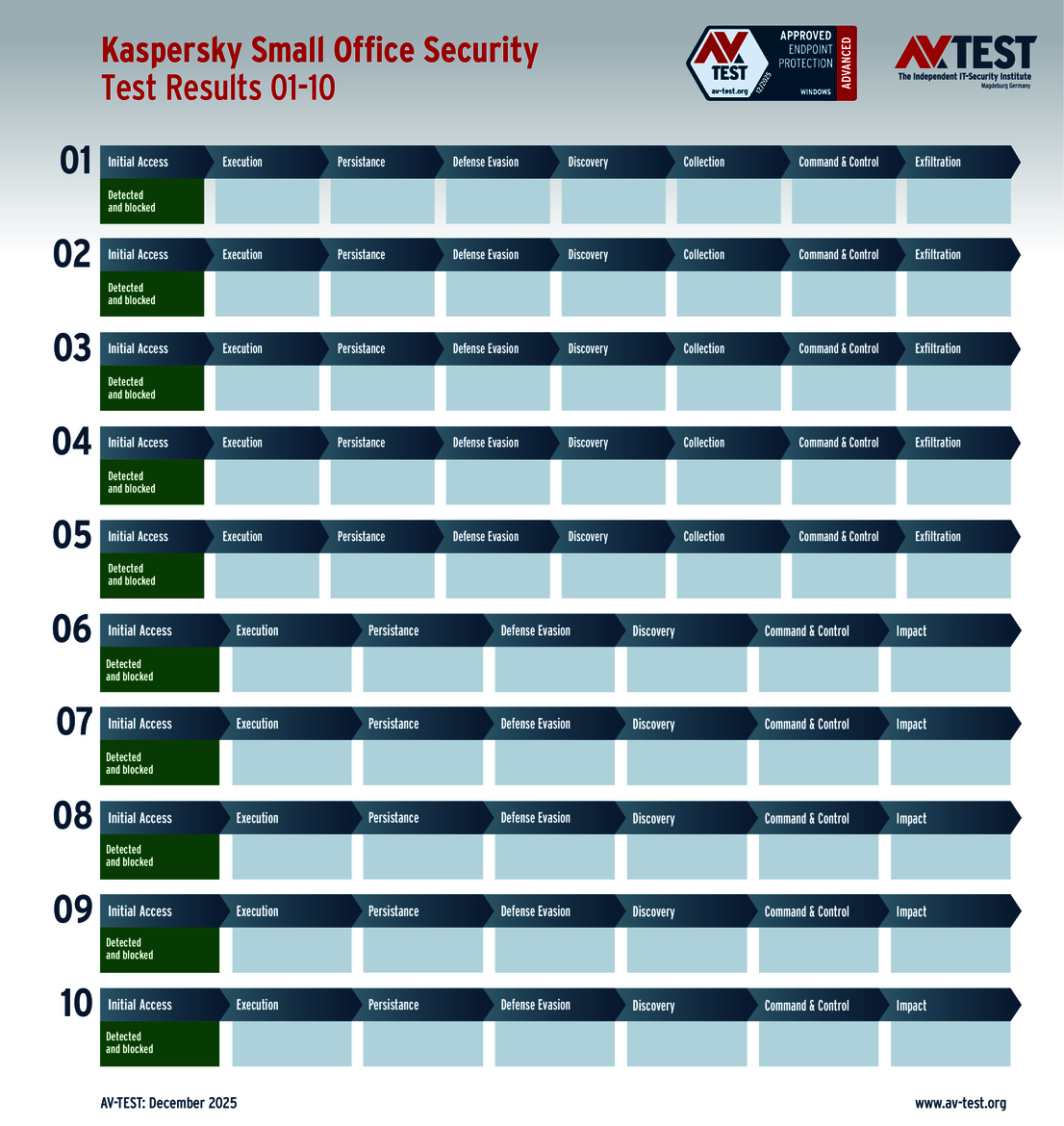

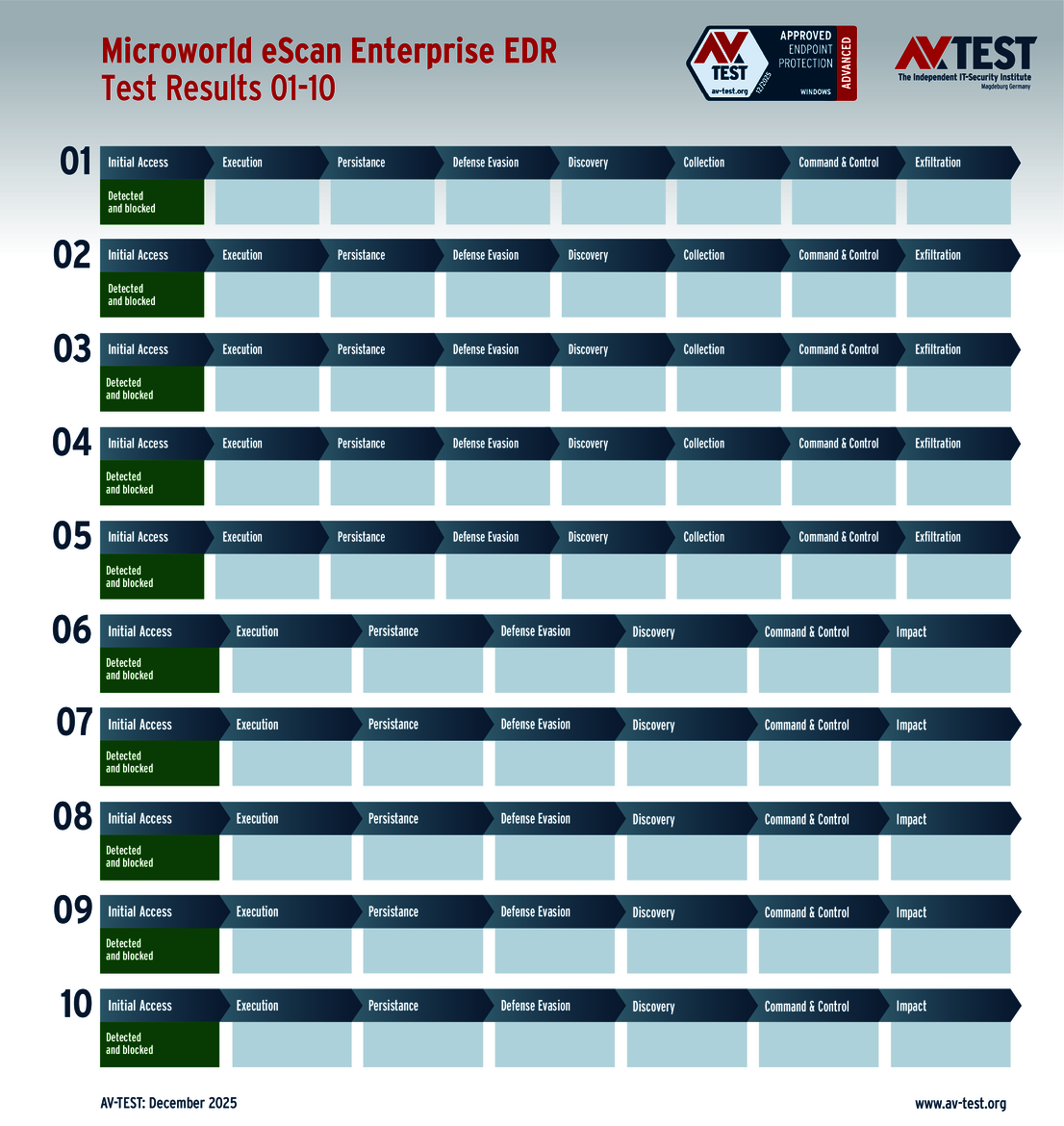

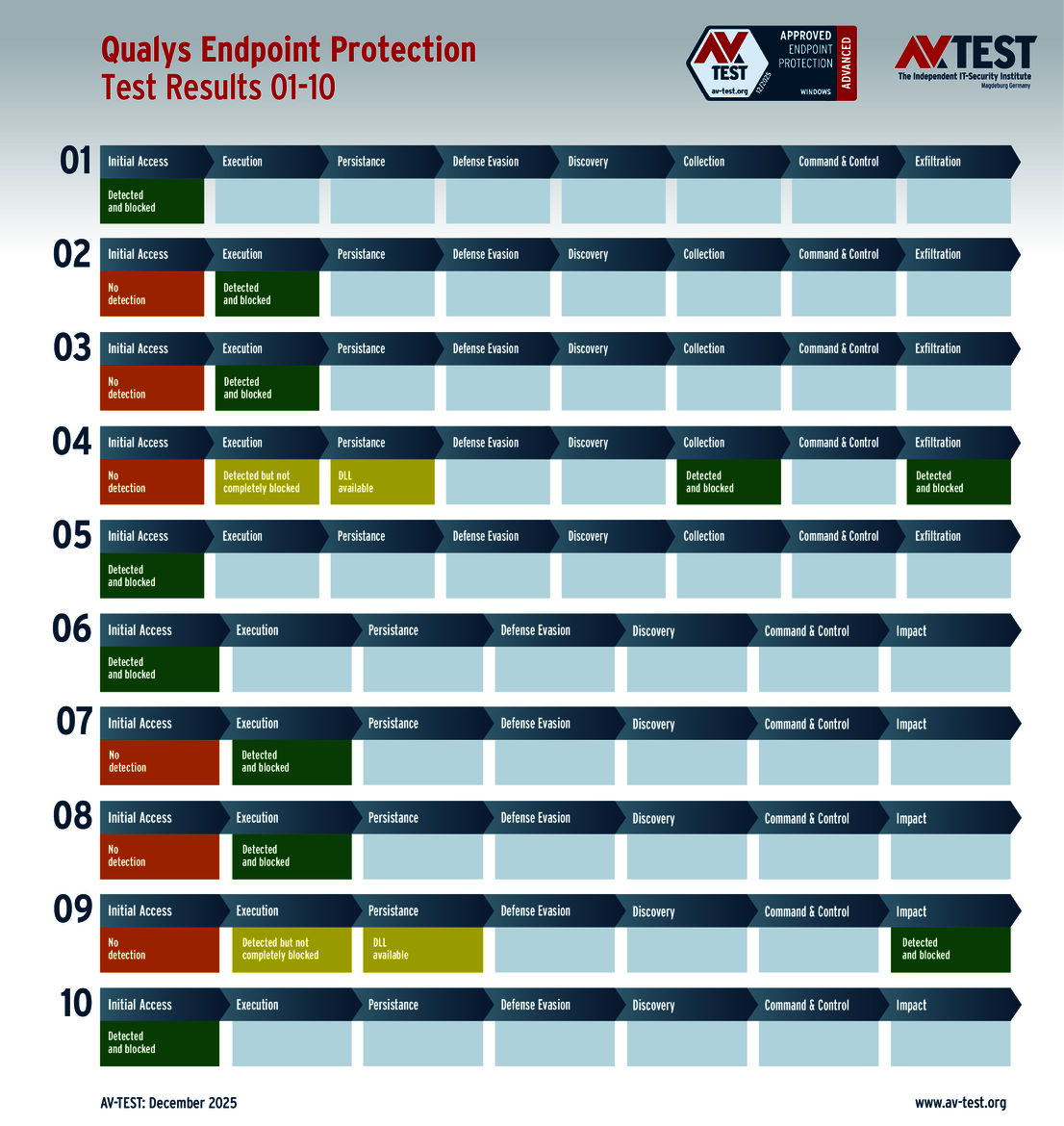

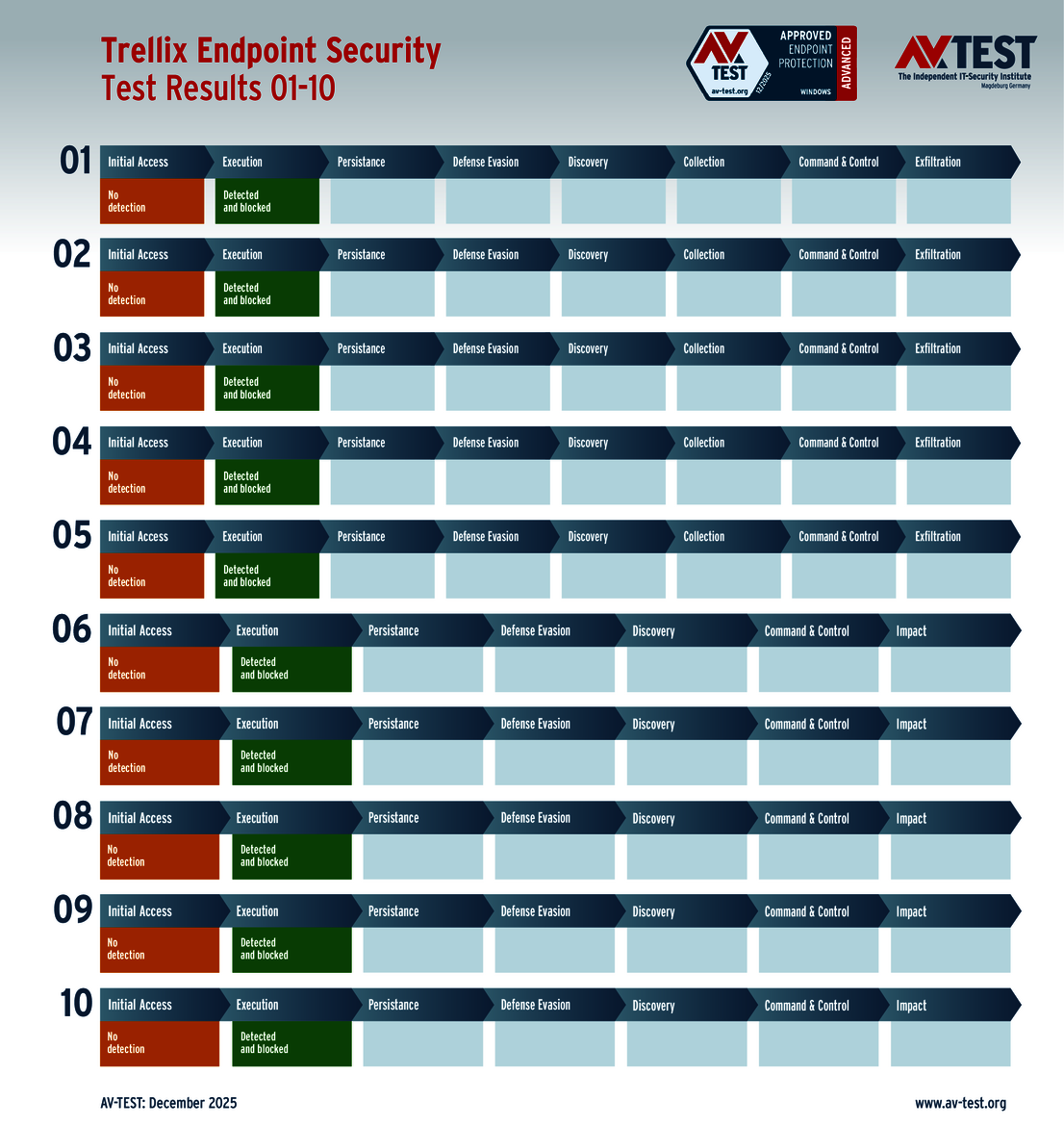

Tous les produits doivent montrer en laboratoire dans 10 scénarios d’attaque réels s’ils détectent le maliciel et le neutralisent le cas échéant à des étapes ultérieures. Dans le test ATP, chaque étape est documentée et figure dans les graphiques des résultats.

Les 10 produits pour utilisateurs particuliers mis au banc d’essai sont ceux d’Avast, AVG, Avira, ESET, F-Secure, G DATA, Kaspersky, McAfee, Microsoft et Norton. Du côté des solutions pour entreprises, ce sont les fabricants suivants qui ont été testés : Acronis, Avast, Bitdefender, ESET, Kaspersky (avec deux versions), Microworld, Qualys et Trellix.

À chaque test ATP, les experts en laboratoire varient les techniques d’attaque comme le font les cyberpirates dans la vraie vie. Dans les 10 scénarios comprenant chacun 5 exemplaires de ransomware et d’infostealer, les testeurs attribuent un nombre de points défini pour la performance du produit, à savoir jusqu’à 3 points pour les ransomwares et jusqu’à 4 points pour les voleurs d'informations. Si la défense ne réussit que partiellement à une étape, le laboratoire attribue des demi-points. À la fin du test, chaque produit peut remporter jusqu’à 35 points au score de protection.

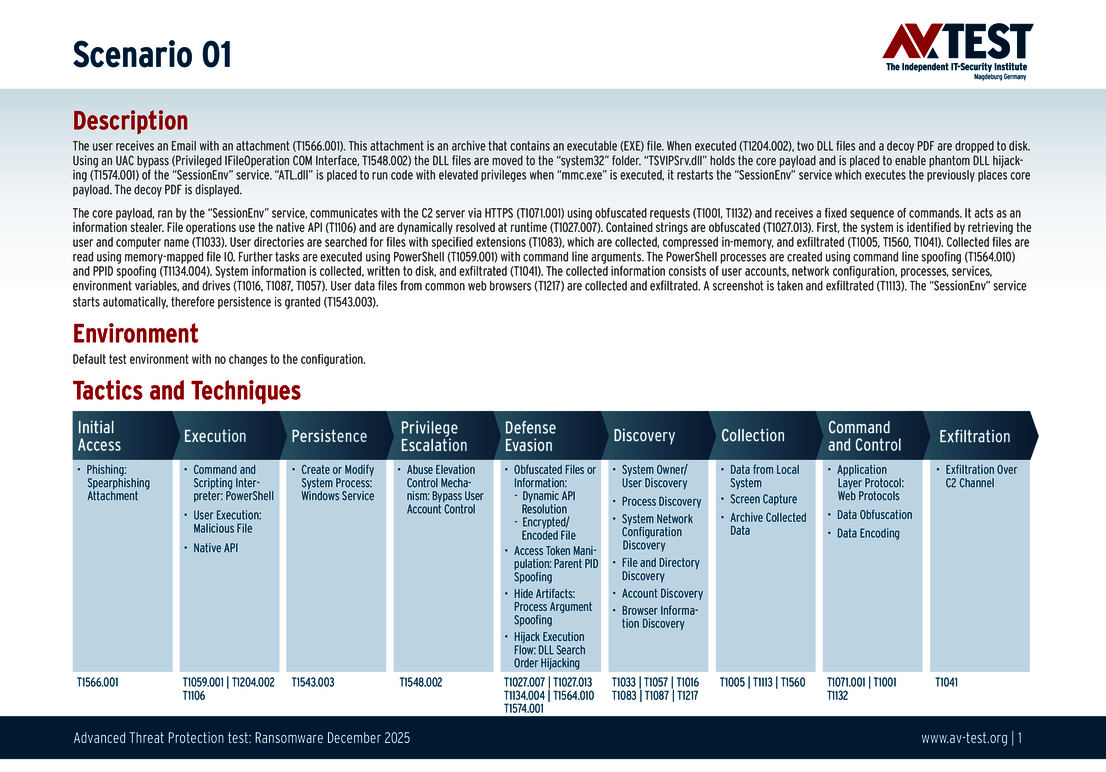

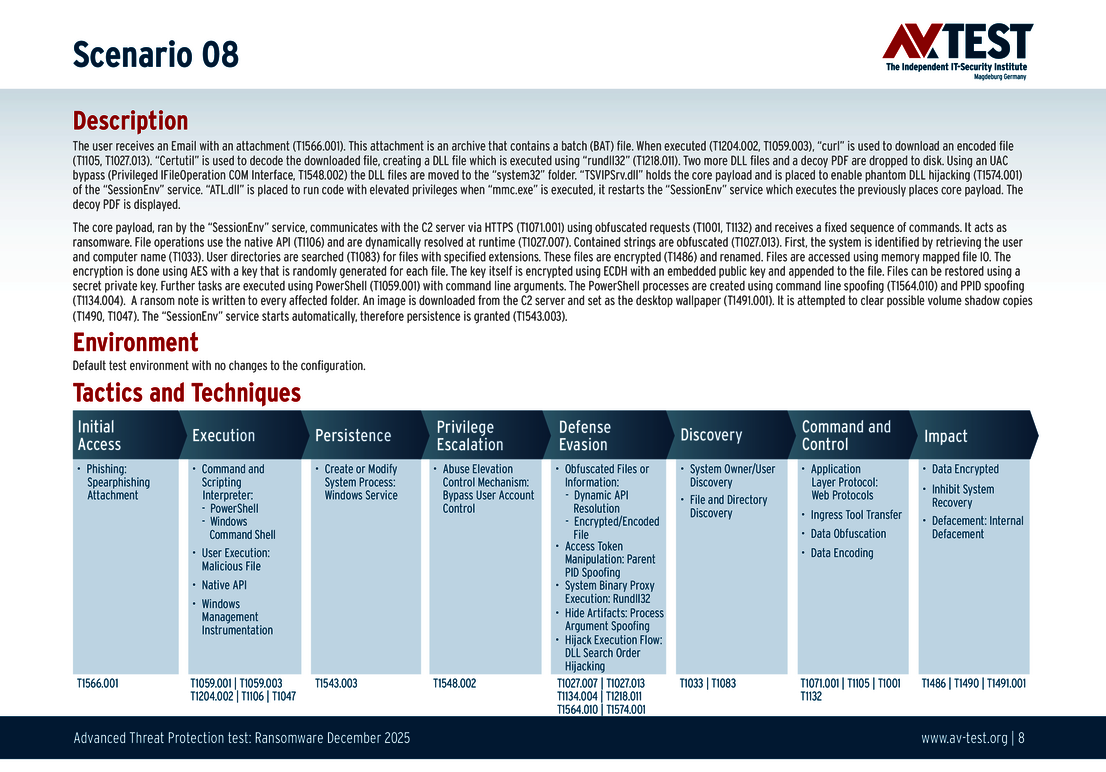

Voici deux techniques d’attaque spéciales utilisées lors de ce test :

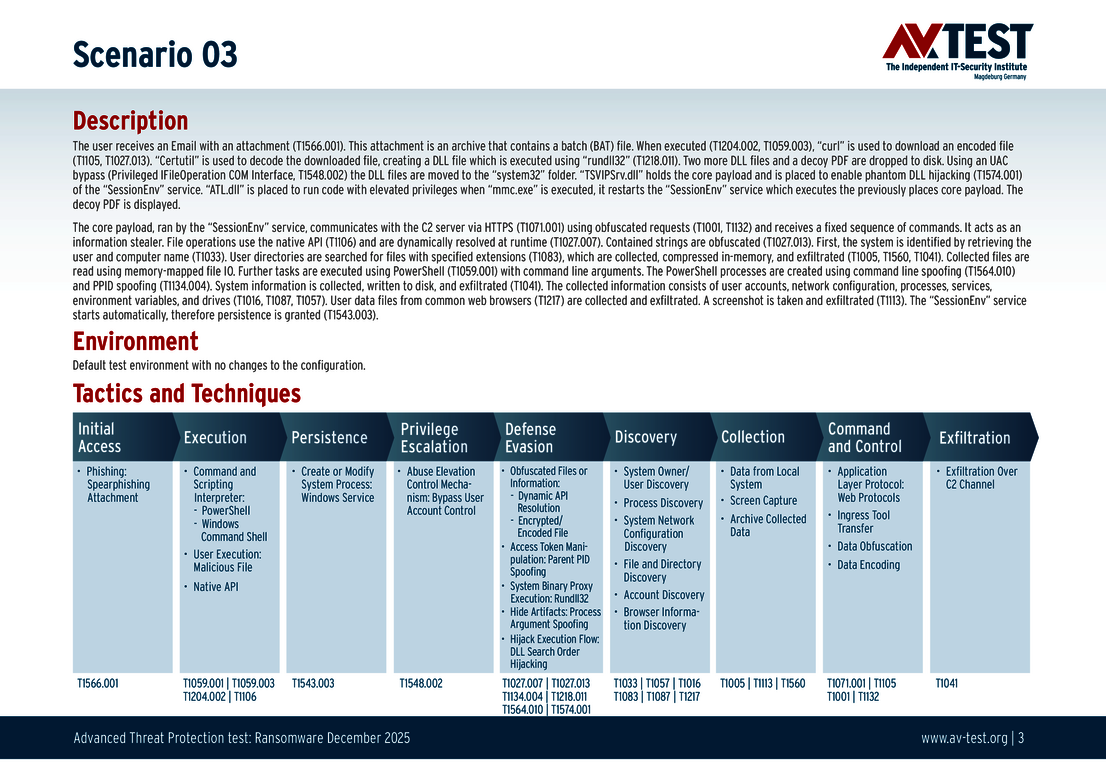

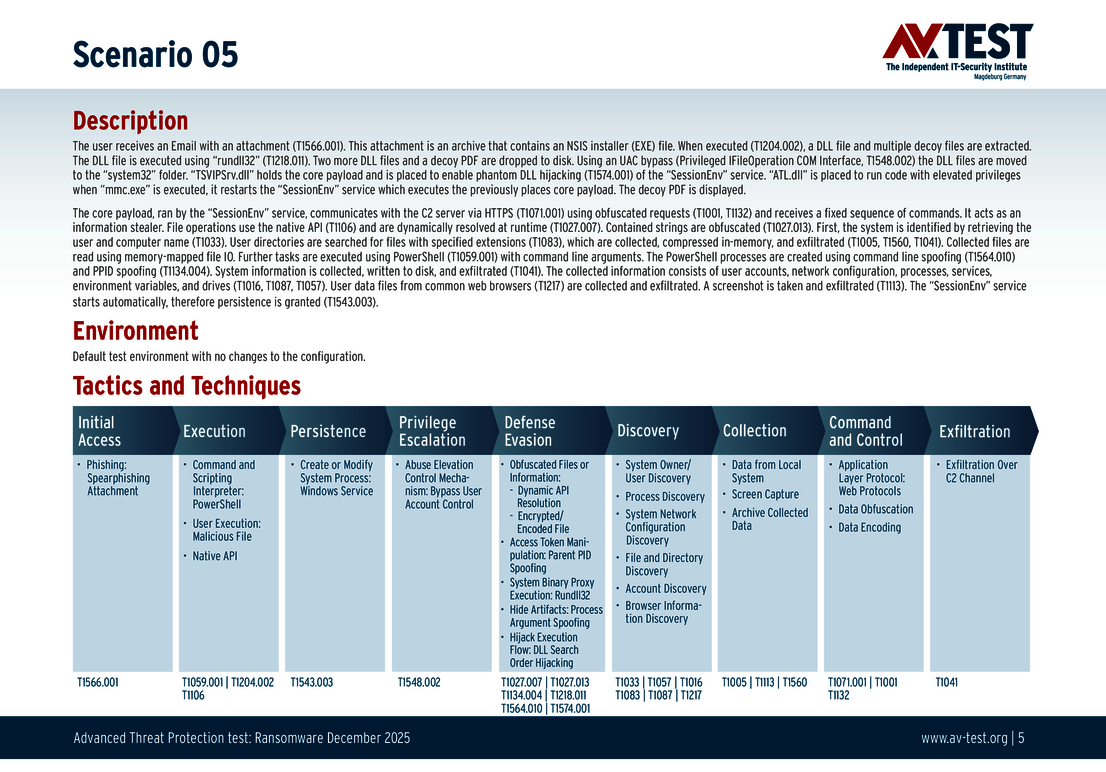

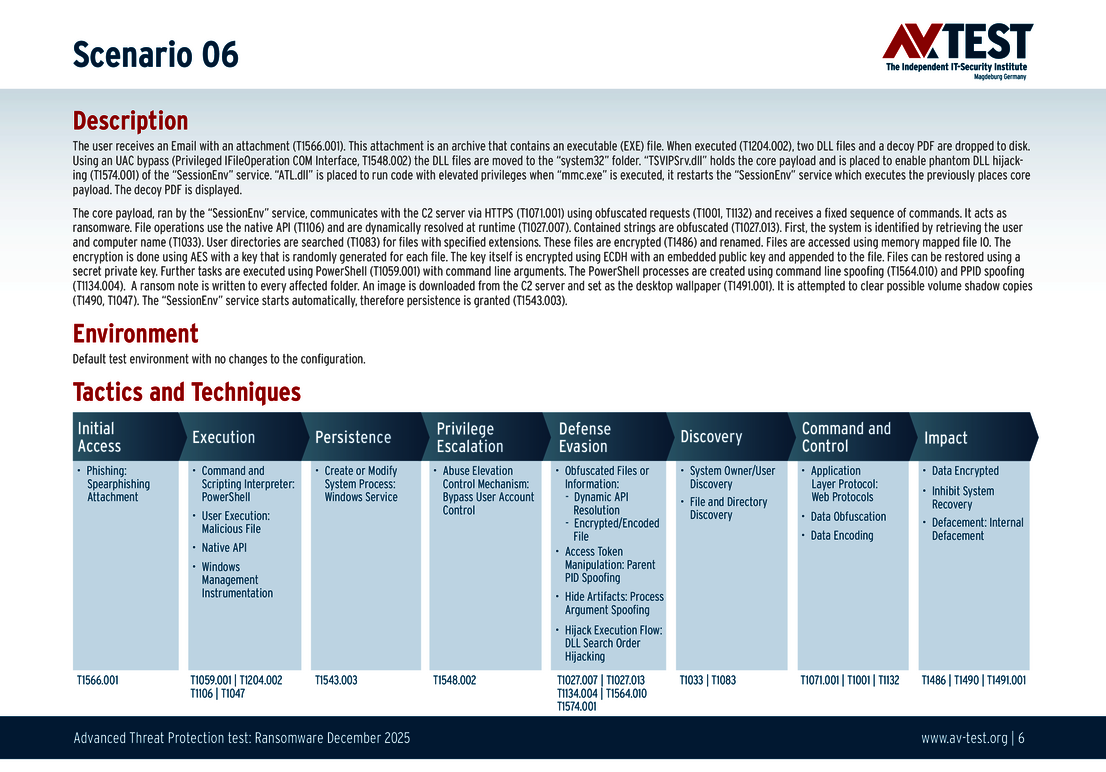

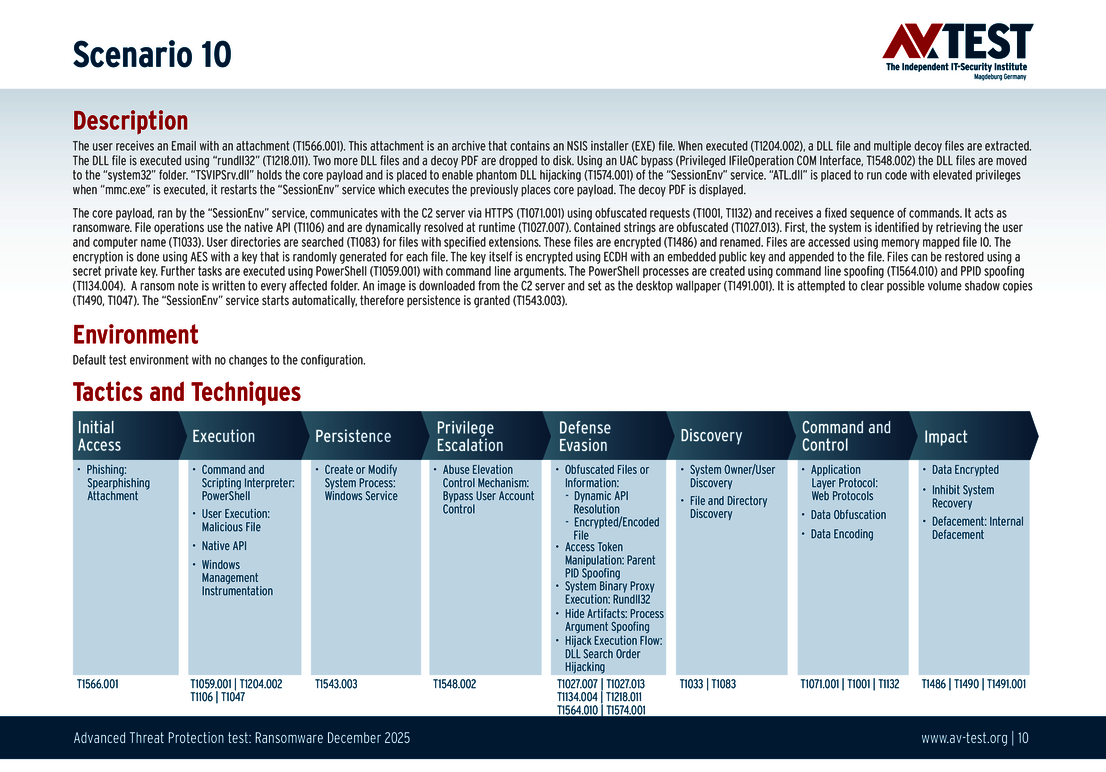

Phantom DLL hijacking : Avec cette technique, l’attaquant profite du fait qu’un processus Windows cherche dans un répertoire un fichier DLL qui n’existe pas pour y placer un fichier malveillant. Certains services Windows chargent des fichiers DLL optionnels ou vaguement référencés lorsqu’ils sont trouvés dans leur chemin de recherche, ce qui crée une possibilité de détournement. Exemple : par le passé, le service Windows SessionEnv a essayé de charger le fichier TSVIPSrv.dll alors que celui-ci n’existait pas. Si un attaquant injecte une DLL portant ce nom dans le répertoire du chemin d’accès de ce service, celui-ci peut le charger au démarrage.

Dans nos exemples, nous utilisons un contournement UAC qui nous permet de placer le TSVIPSrv.dll dans « System32 » et de redémarrer le service SessionEnv. Nous chargeons ensuite notre code malveillant dans un vrai service Windows et lançons la simulation du comportement des infostealers ou des ransomwares.

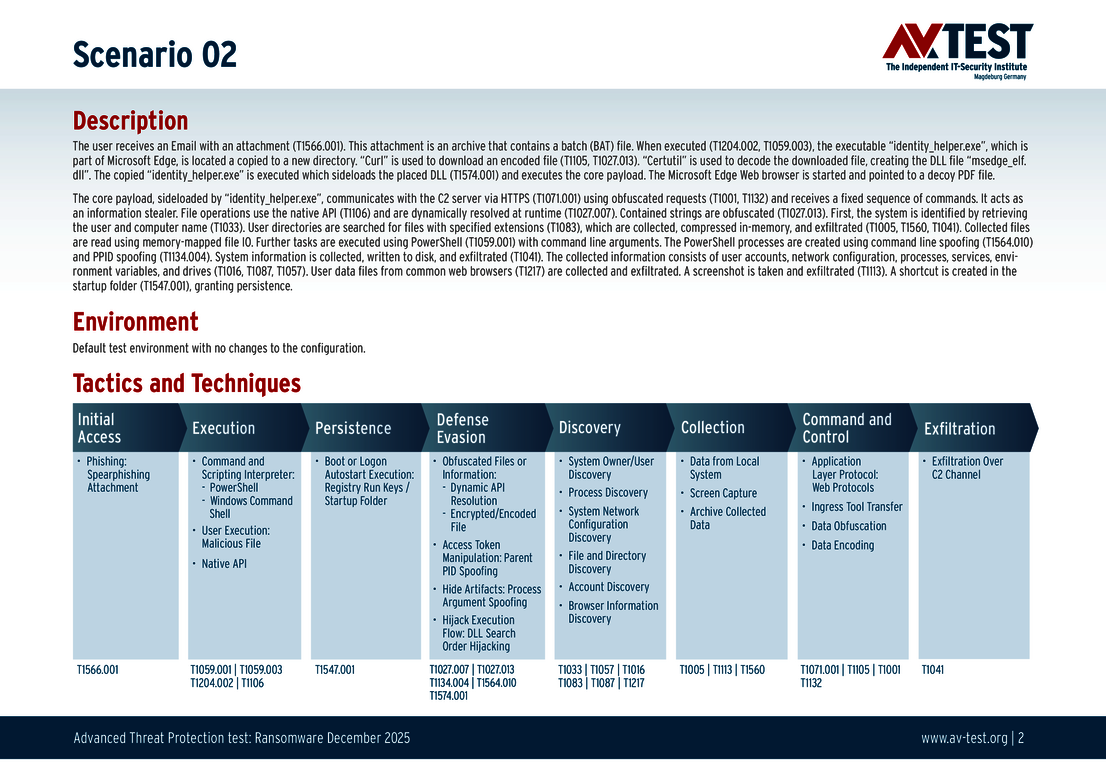

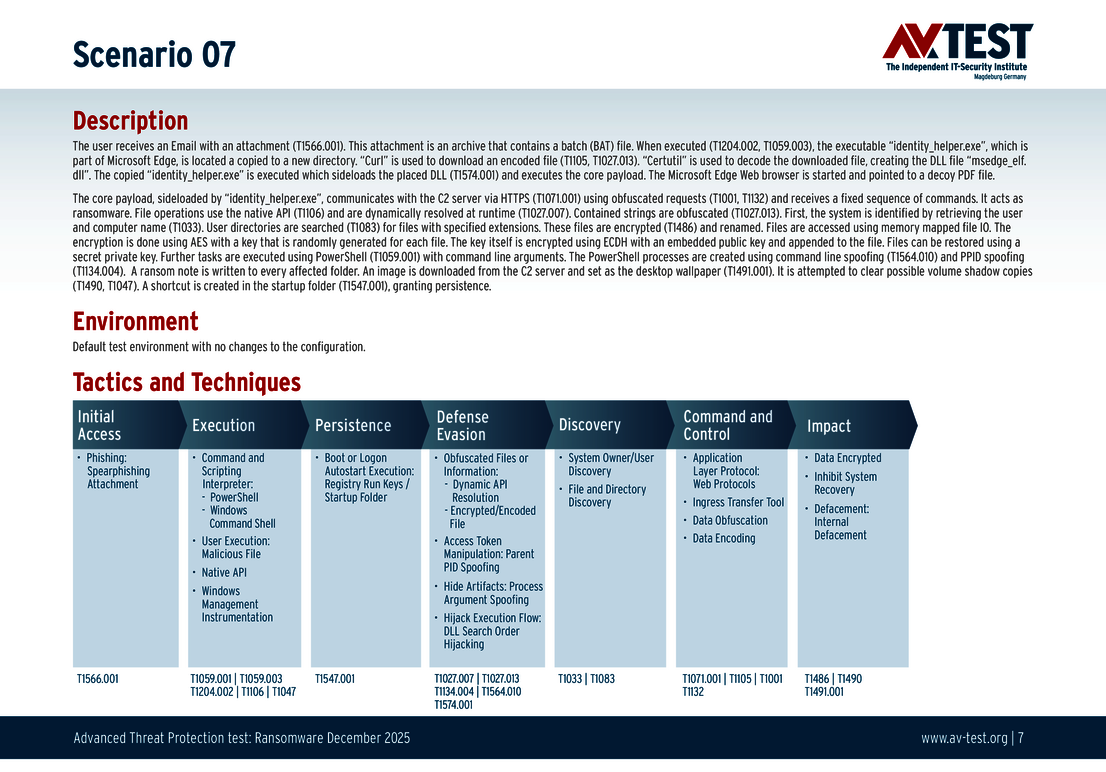

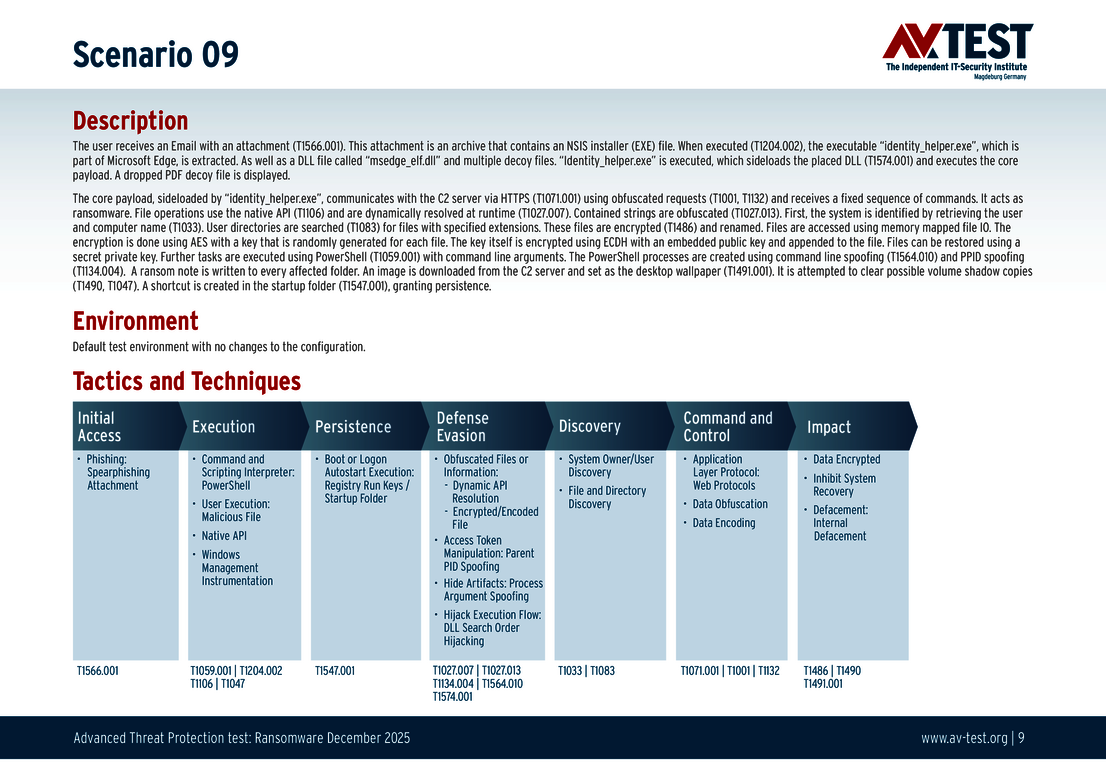

DLL sideloading : Avec cette technique d’attaque, un fichier exécutable légitime charge une DLL avec un nom fiable à partir d’une mémoire inattendue. Or, le fichier a été remplacé par une version malveillante par les pirates. Sous Windows, de nombreuses applications recherchent d’abord certaines DLL dans leur répertoire de travail avant de se tourner vers les chemins d’accès système. Par exemple, le fichier binaire légitime Microsoft Edge identity_helper.exe tente de charger msedge_elf.dll à partir du même répertoire.

Dans nos exemples, nous chargeons notre fichier msedge_elf.dll manipulé contenant du code malveillant dans le répertoire de identity_helper.exe. Ou nous copions les deux fichiers dans un autre répertoire et les exécutons. Le fichier légitime exécutable charge la bibliothèque malveillante placée, simulant ainsi le comportement d’un voleur d’informations ou d’un ransomware.

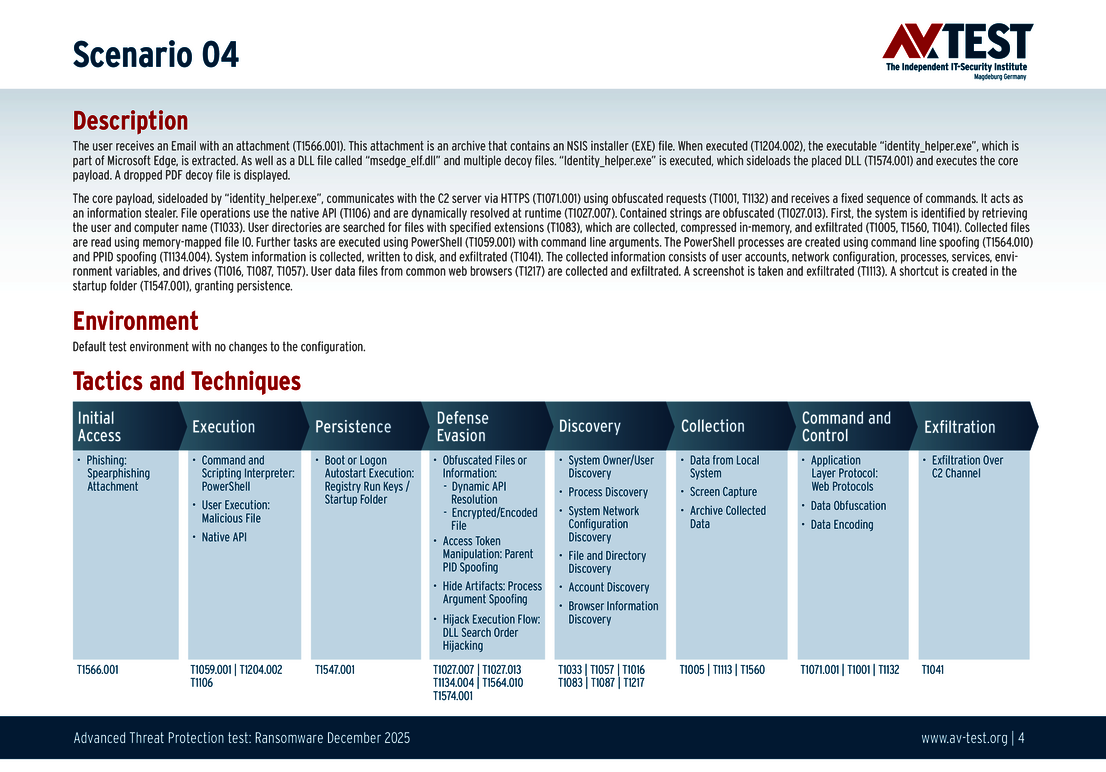

Les 10 scénarios utilisés pour le test

Tous les scénarios d’attaque sont documentés selon la norme de la base de données MITRE ATT&CK. Les différentes sous-rubriques, p. ex. « T1566.001 », correspondent dans la base de données Mitre à « Techniques » sous le point « Phishing: Spearphishing Attachment ». Ainsi, chaque étape du test est définie entre les spécialistes et peut être mieux retracée. De plus, toutes les techniques d’attaque sont expliquées, ainsi que la manière et le contexte dont les programmes malveillants opèrent et s'installent sur le système.

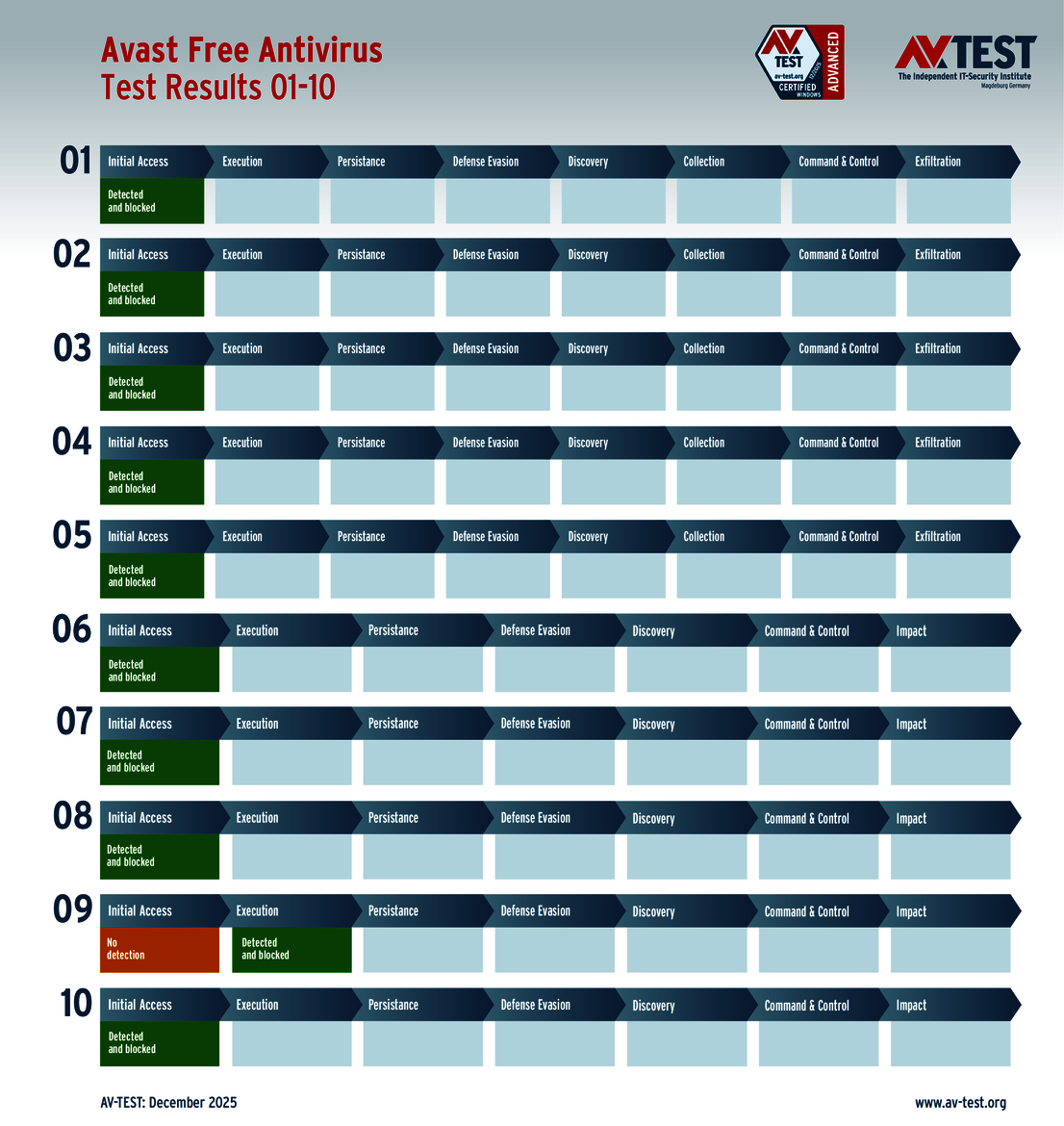

Test ATP : 10 produits pour utilisateurs particuliers

Les produits pour particuliers mis au banc d’essai sont ceux des fabricants Avast, AVG, Avira, ESET, F-Secure, G DATA, Kaspersky, McAfee, Microsoft et Norton. Pour 7 des 10 produits testés, le test s’est déroulé de manière parfaite, aucune technique d’attaque n’a réussi à les tromper. Tous ont donc remporté les 35 points maximums du score de protection.

La suite d’ESET a identifié les attaquants dans les 10 scénarios. Toutefois, avec un exemplaire de ransomware, ESET a certes reconnu l’attaquant, mais n’a pas réussi à le bloquer complètement. La suite n’est pas parvenue non plus à empêcher l’introduction d’un fichier DLL infecté. Au final, les données ont été cryptées, et ESET a perdu 2 points sur 3. Elle termine donc le test en totalisant 33 points sur 35.

Même si les suites de Microsoft et de G DATA ont détecté et bloqué 9 attaquants, elles se sont révélées inefficaces face à un infostealer. Aucune détection, aucun blocage et aucune défense : toutes les données ont été volées. Les deux produits ont donc perdu 4 points, réalisant un score de protection de 31 points sur 35.

Presque toutes les suites pour particuliers testées ont obtenu le certificat AV-TEST « Advanced Certified », car elles répondent à deux conditions : passer la barre des 75 pour cent des 35 points (soit 26,5 points) comme score de protection et participer aux tests Windows bimensuels réguliers. Le fabricant G DATA ne remplit pas le deuxième point et n’obtient donc pas de certificat.

Test ATP : 9 produits pour entreprises

Du côté des solutions pour entreprises, le résultat final est parfait pour presque tous les produits. Sur les 9 solutions de protection des terminaux pour entreprises testées, 8 ont neutralisé tous les attaquants de manière irréprochable et remportent la note maximale de 35 points au score de protection : Acronis, Avast, Bitdefender, ESET, Kaspersky (avec deux versions), Microworld et Trellix.

Seul Qualys a perdu le 1er round contre un ransomware et un voleur d’informations. Les deux programmes malveillants ont bien été détectés, mais pas totalement bloqués. Le 2e round a également été remporté par les attaquants qui ont placé leurs DLL infectées dans le système. Au 3e round enfin, c’est le K.O. pour le ransomware et le voleur d’informations – les systèmes sont sauvés et les attaques bloquées. Les deux hésitations en début de scénario coûtent tout de même respectivement un point à Qualys. Son score de protection s’élève donc à 33 points sur 35.

Presque toutes les solutions pour entreprises testées obtiennent le certificat « Advanced Approved Endpoint Protection » puisqu’elles répondent à deux conditions : passer la barre des 75 pour cent des 35 points (soit 26,5 points) comme score de protection et participer aux tests Windows bimensuels réguliers. Le fabricant Acronis ne remplit pas le deuxième point et n’obtient donc pas de certificat.

Test ATP : même les maliciels les plus rusés n’ont aucune chance ici

L’actuel test ATP montre que même les maliciels utilisant les techniques les plus récentes et les tactiques les plus perfides sous Windows 11 n’ont pratiquement aucune chance contre un logiciel de protection efficace pour Windows.

Parmi les suites destinées aux particuliers, 7 candidats sur les 10 testés ont obtenu 35 points au score de protection et sont recommandés pour protéger le système : Avast, AVG, Avira, F-Secure, Kaspersky, McAfee et Norton.

Les solutions de protection des points de terminaison pour entreprises montrent également qu’elles protègent les PC de bureau de manière fiable. 8 produits sur 9 ont réussi un sans-faute à tous les tests. Si le dernier produit a commis quelques erreurs au début, il a finalement pu protéger le système. Même si la détection d’un maliciel échoue dans un premier temps, une solution de protection peut repousser une attaque à l’aide d’autres modules de protection. Le test montre en effet que la seule détection d’un programme malveillant n’est pas toujours déterminante.