Les meilleurs après un crash : 16 suites et outils de protection ont été soumis au test de réparation pendant 12 mois

Les suites de protection et les outils spéciaux affirment pouvoir tout remettre en ordre après une attaque virale. AV-TEST a analysé l'efficacité de 9 suites et 7 outils pendant 12 mois. Bienvenue aux véritables pros.

Un utilisateur surfe sur Internet, télécharge des fichiers, ouvre un paquet de données, lit un e-mail, clique sur un lien et tout à coup, quelque chose a changé sur l'ordinateur. Soudain, les commandes ne sont plus exécutées, les sites ne s'ouvrent plus – l'ordinateur se comporte étrangement. C'est ce qui se passe lorsqu'un logiciel malveillant prend les commandes du système d'un utilisateur. Peut-on encore sauver quelque chose ?

Les chances après une attaque

Le laboratoire d'AV-TEST apporte une réponse à cette question : pendant 12 mois, les spécialistes ont testé 9 suites de protection et 7 outils spéciaux et évalué leurs performances après des attaques de malware. Pour cela, les programmes devaient être en mesure de reconnaître les virus, de les liquider, de réparer et de nettoyer le système Windows. Cela paraît simple, mais le test montre que pour certaines suites et certains outils, cette mission n'est pas toujours facile à accomplir. Malgré le degré de difficulté élevé, 6 suites et 4 outils ont tout de même démontré leur grande efficacité.

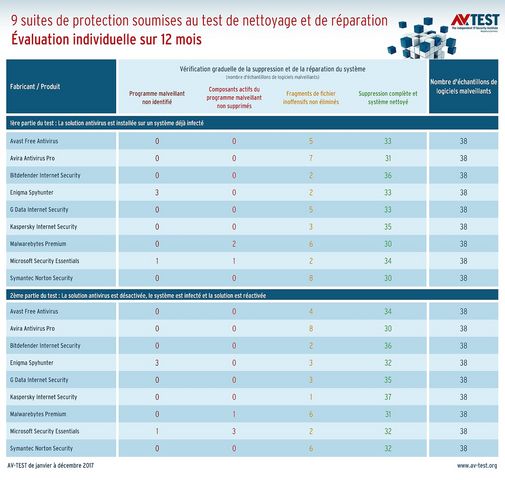

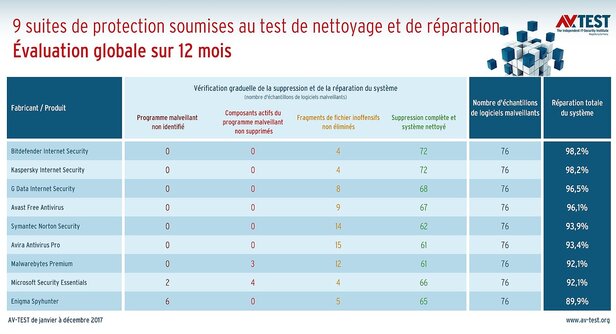

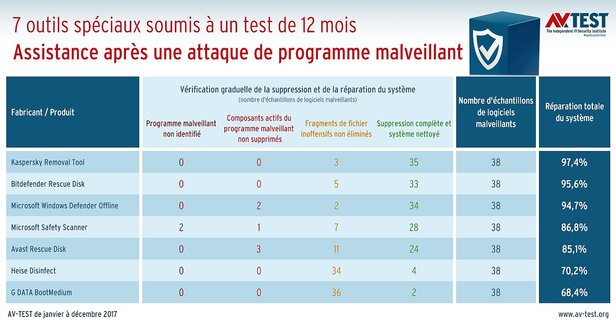

Le test actuel a été effectué de janvier à décembre 2017. Il s'agissait pour tous les produits de réussir 4 phases de test qui ont été regroupées en un résultat final. Les tests demandant beaucoup de travail manuel, le nombre de scénarios était limité. Chaque suite de protection devait réparer 76 attaques sur l'ensemble de la période de test. Chaque outil spécial a été confronté à 38 attaques. Au total, le laboratoire a procédé à 950 tests individuels !

Les 16 candidats sur le banc d'essai

9 suites de protection ont été mises au banc d'essai, dont 7 sous forme de licence payante et 2 gratuites. Pour les tests, le laboratoire a toujours utilisé la version la plus actuelle.

9 suites de protection

- Avast! Free Antivirus

- Avira Antivirus Pro

- Bitdefender Internet Security

- Enigma Software Spyhunter

- G Data Internet Security

- Kaspersky Internet Security

- Malwarebytes Premium

- Microsoft Security Essentials

- Symantec Norton Security

7 outils spéciaux (disponibles gratuitement sur Internet)

- Avast Rescue Disk

- Bitdefender Rescue Disk

- G Data BootMedium

- Heise Disinfect

- Kaspersky Virus Removal Tool

- Microsoft Safety Scanner

- Microsoft Windows Defender Offline

Le déroulement du test varie selon qu'il s'agit d'une suite ou d'un outil. Cela s'explique par le fait que les outils ont toujours été testés sur un système déjà contaminé. Les suites de protection en revanche devaient réussir deux scénarios de test.

Voici comment les suites de protection ont été testées

1. Les suites ont été installées sur un système déjà contaminé.

2. Lors du second scénario, la protection antivirus a brièvement été désactivée pour permettre l’infection avant d’être réactivée. Cela permet de simuler le cas où la suite de protection n’identifie pas l’attaquant au premier abord, l’autorisant ainsi à pénétrer le système avant qu’elle reçoive les informations d'identification

Voici comment les outils spéciaux ont été testés

Tous les outils spéciaux ont été utilisés sur des systèmes déjà contaminés comme cela serait le cas lors d’une utilisation normale.

Les résultats sont présentés dans un tableau

1. Le logiciel malveillant a-t-il été identifié ?

2. Les composants actifs du programme malveillant ont-ils été entièrement supprimés ?

3. Des fragments de fichiers inoffensifs ont-ils été conservés et toutes les modifications du système ont-elles été annulées ?

4. Combien de fois la suite de protection ou l’outil spécial ont-ils tout entièrement supprimé et tout restauré ?

Un large choix d'assistants efficaces

Lors d'un test, la perfection absolue est naturellement atteinte lorsqu'un système testé retrouve son l'état initial d'avant l'attaque. Les programmes malveillants identifiés doivent donc être supprimés, d'autres modifications doivent être annulées et tous les fragments de fichiers même inoffensifs doivent être supprimés. Cette performance parfaite n'a certes pas été atteinte, mais certaines suites ou certains outils n'en étaient pas loin.

Voici les résultats des suites de protection

Les deux meilleures suites de protection sont celles de Bitdefender et Kaspersky qui ont réparé et nettoyé intégralement respectivement 72 et 76 systèmes. Dans 4 scénarios seulement, les outils ont conservé des fragments de fichier inoffensifs.

Les fabricants de suites de protection suivants ont également obtenu de très bons résultats et n'ont laissé passer que des fragments de fichier inoffensifs : G Data, Avast, Symantec et Avira (dans l'ordre du classement). Ces produits ont réparé complètement entre 68 et 61 systèmes Windows. 8 à 15 fois, des fragments de fichiers inoffensifs ont été conservés.

Dans trois scénarios, la suite de Malwarebytes soumise au test n'a pas supprimé les composants actifs du programme malveillant. À 4 reprises, les Microsoft Security Essentials n'ont pas supprimé les composants actifs du programme malveillant alors qu'ils les avaient identifiés et n'ont pas reconnu du tout 2 attaquants. La suite Enigma Spyhunter a rencontré le plus de difficultés : pas moins de 6 attaquants n'ont pas été reconnus.

Voici les résultats des outils spéciaux

En tête de classement des outils spéciaux se placent les produits gratuits de Kaspersky et Bitdefender. Dans tous les 38 scénarios, ils ont réalisé une prestation pratiquement parfaite. Kaspersky Removal Tool n'a laissé des fragments de fichiers inoffensifs qu'à 3 reprises, Bitdefender Rescue Disk à 5 reprises.

Les outils spéciaux Heise Disinfect et G Data BootMedium ont également neutralisé les attaquants dans tous les scénarios. Cependant, ils n'ont réussi à éliminer tous les fragments de fichiers du système que dans 2 et 4 cas.

Microsoft Windows Defender Offline et Avast Rescue Disk ont certes identifié tous les virus, mais dans 2 et 3 cas, ils n'ont pas réussi à supprimer les composants actifs des programmes malveillants. Microsoft Safety Scanner n'a certes rencontré le même problème qu'avec un programme malveillant, mais il n'a pas réussi à identifier 2 attaquants dans 2 scénarios.

Les assistants fiables existent !

Avant, en cas d'attaque de programme malveillant, la recommandation était toujours la même : formater et réinstaller le système. Le test montre nettement qu'aujourd'hui, ceci est totalement exagéré. Lorsqu'on utilise déjà une bonne suite de protection, il y a peu de risque d'être surpris par un virus. Si cela arrive tout de même parce qu'une suite ne connaissait pas le programme malveillant au moment de l'attaque, il existe de bonnes suites qui peuvent aider a posteriori.

Les malwares de type Ransomware ou Crypotlocker constituent une exception, car le cryptage des données commence après l'attaque. Un logiciel de protection pourrait certes supprimer l'attaquant a posteriori, mais pas décrypter les données. À ce propos, on ne peut que recommander vivement aux utilisateurs de sauvegarder leurs données sur des disques durs externes qui ne sont pas connectés en permanence à l'ordinateur.

Parmi les 9 suites testées, les produits de Bitdefender et Kaspersky s'avèrent les meilleurs partenaires en cas d'urgence et sont pratiquement à égalité avec un taux de 98,2 % de systèmes nettoyés et réparés. D'autres suites de protection ont également éliminé les virus et d'autres composants dangereux des systèmes. Ils n'ont laissé des fragments de fichiers inoffensifs que dans 8 à 15 cas : G Data, Avast, Symantec et Avira. La suite d'Avira est même gratuite. Les suites de Malwarebytes, Microsoft et Enigma ne fonctionnent pas de manière assez fiable.

En ce qui concerne les outils spéciaux, le haut du classement est similaire. Removal Tool de Kaspersky obtient les meilleurs résultats, juste devant Rescue Disk de Bitdefender.

Mais les outils de Heise et G Data sont également efficaces en cas d'urgence, même s'ils ne maîtrisent guère le nettoyage de résidus. Microsoft-Tools et Avast Rescue Disk en revanche ne sont pas le meilleur choix.

Des tests plus sophistiqués pour de meilleurs résultats

Responsable du laboratoire de test : Erik Heyland

Actuellement, aucun laboratoire n'utilise de tests de réparation aussi sophistiqués qu'AV-TEST. La somme importante de travail manuel vaut la peine, car c'est la seule manière de réunir un grand nombre de scénarios pertinents.

C'est souvent le travail manuel qui donne à un ouvrage toute sa valeur. Le test de réparation en est un parfait exemple. Pour chaque scénario de test, un système Windows non contaminé doit être infecté par un malware. La suite de protection doit identifier le malware, nettoyer et réparer le système. Les résultats sont ensuite analysés précisément. Pour cela, l'équipe de testeurs compare le système réparé avec un système de référence Windows au bit près. Même les plus petits résidus de fichiers se laissent ainsi détecter. Les résultats sont encore une fois analysés et catégorisés. S'agit-il d'un fragment de fichier inoffensif ou un composant dangereux de l'attaquant est-il resté dans le système ?

Lors du test avec les suites de protection, l'équipe du laboratoire divise le test en deux sections. Dans la première, elle installe une suite de protection sur un système déjà contaminé, ce qui arrive souvent en cas d'urgence. Dans la deuxième, elle simule une attaque par un malware de type

« 0 day » en désactivant brièvement la suite de protection. Puis, le malware est copié et exécuté dans le système. On simule ainsi la situation où la suite de protection ne connaissait pas encore le malware au moment de l'attaque. Ensuite, la protection est réactivée et les testeurs analysent si le programme malveillant a été identifié, et le système réparé et nettoyé.