Dernières Actualités

25 août 2025 | Texte: Markus Selinger | Antivirus pour Windows

Contre les ransomwares et les voleurs d'informations : 20 solutions de sécurité soumises au test ATP

Toutes les études sur les logiciels malveillants mènent à la même conclusion : les ransomwares et les voleurs d'informations figurent depuis des années parmi les principales menaces en matière de cybersécurité. Un bon logiciel de protection détecte les pirates avant que ceux-ci ne puissent faire des ravages. Mais que se passe-t-il si le logiciel ne détecte pas les attaquants immédiatement ? Le test Advanced Threat Protection (test ATP) répond à cette question. Lors de ce test, les experts vérifient en laboratoire si les 20 solutions de protection actuelles détectent immédiatement les programmes malveillants ou si d’autres mécanismes de protection s’enclenchent ultérieurement pour préserver un système. Le test montre que même si le programme malveillant n’est pas détecté tout de suite, la bataille est loin d’être perdue. Certaines suites de sécurité peuvent lutter contre un attaquant pendant plusieurs rounds pour finalement s’imposer comme vainqueures.

Test de protection avancé sous Windows 10 –

20 produits pour particuliers et entreprises doivent neutraliser des ransomwares et des voleurs d'informations

Ils sont souvent qualifiés de « Top Ten » des logiciels malveillants, même si leur place en tête du classement ne présage rien de bon. Si les noms changent dans les classements des logiciels malveillants établis par les fournisseurs de solutions de sécurité, la domination des ransomwares et des voleurs d’informations reste quant à elle inchangée. Les suites antivirus n’ont pas seulement pour mission de détecter immédiatement un programme malveillant, elles doivent aussi être en mesure de stopper une attaque à un stade ultérieur. Le test Advanced Threat Protection (ATP) illustre, à travers 10 scénarios en direct, à quelle étape les solutions de protection testées permettent de contrer efficacement un attaquant. C’est souvent le cas dès la détection, mais parfois, la lutte se prolonge jusqu’au dernier round, avec au final des fichiers individuels cryptés ou dérobés. Malheureusement, dans certains cas, l'agresseur n'est reconnu ni immédiatement ni plus tard et aucune alarme n’est déclenchée. C’est ce qui s’est passé à plusieurs reprises durant ce test.

20 programmes – 200 scénarios de défense

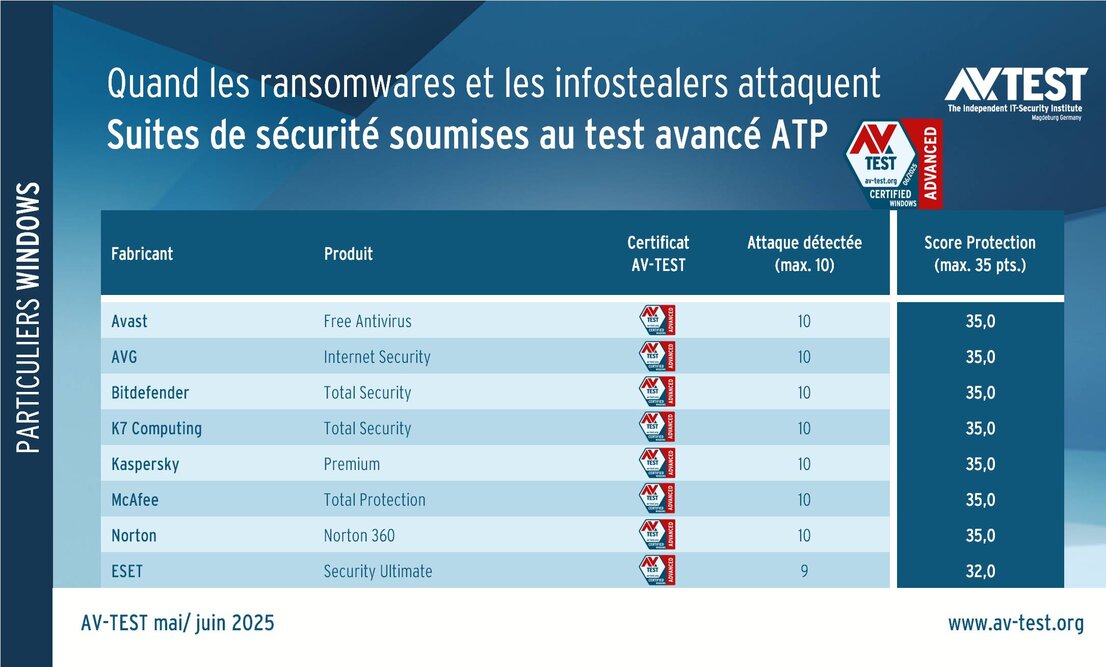

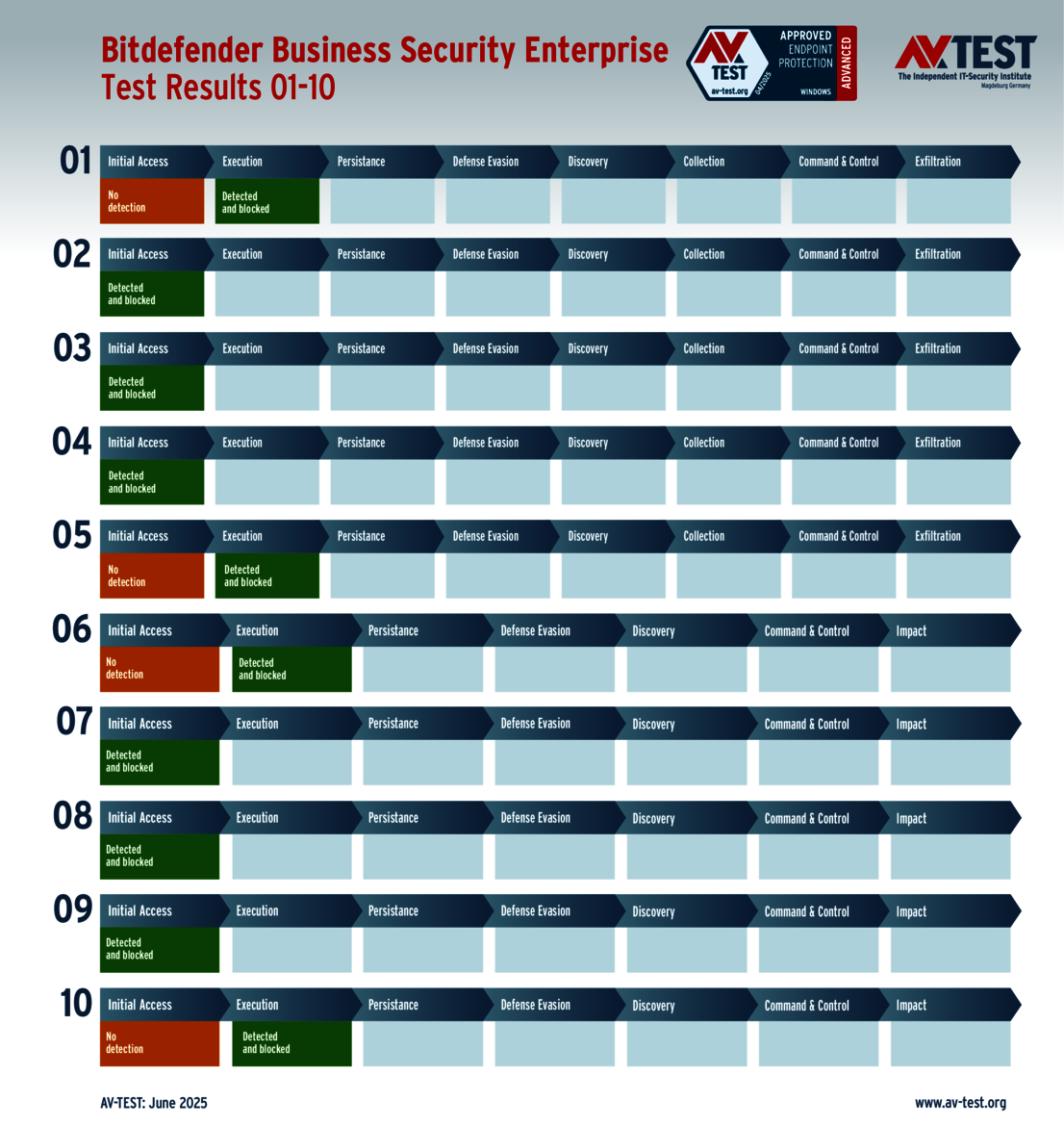

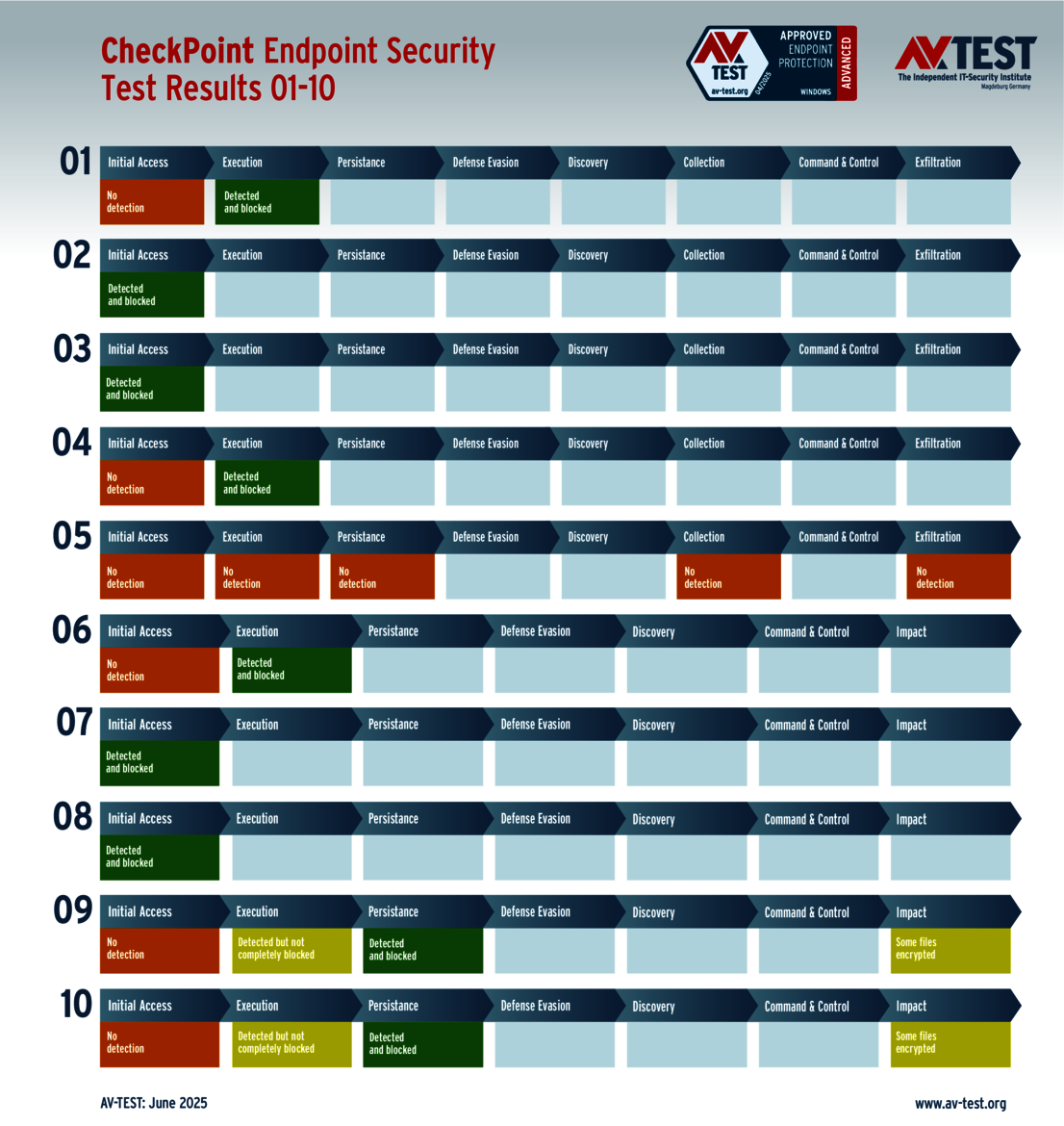

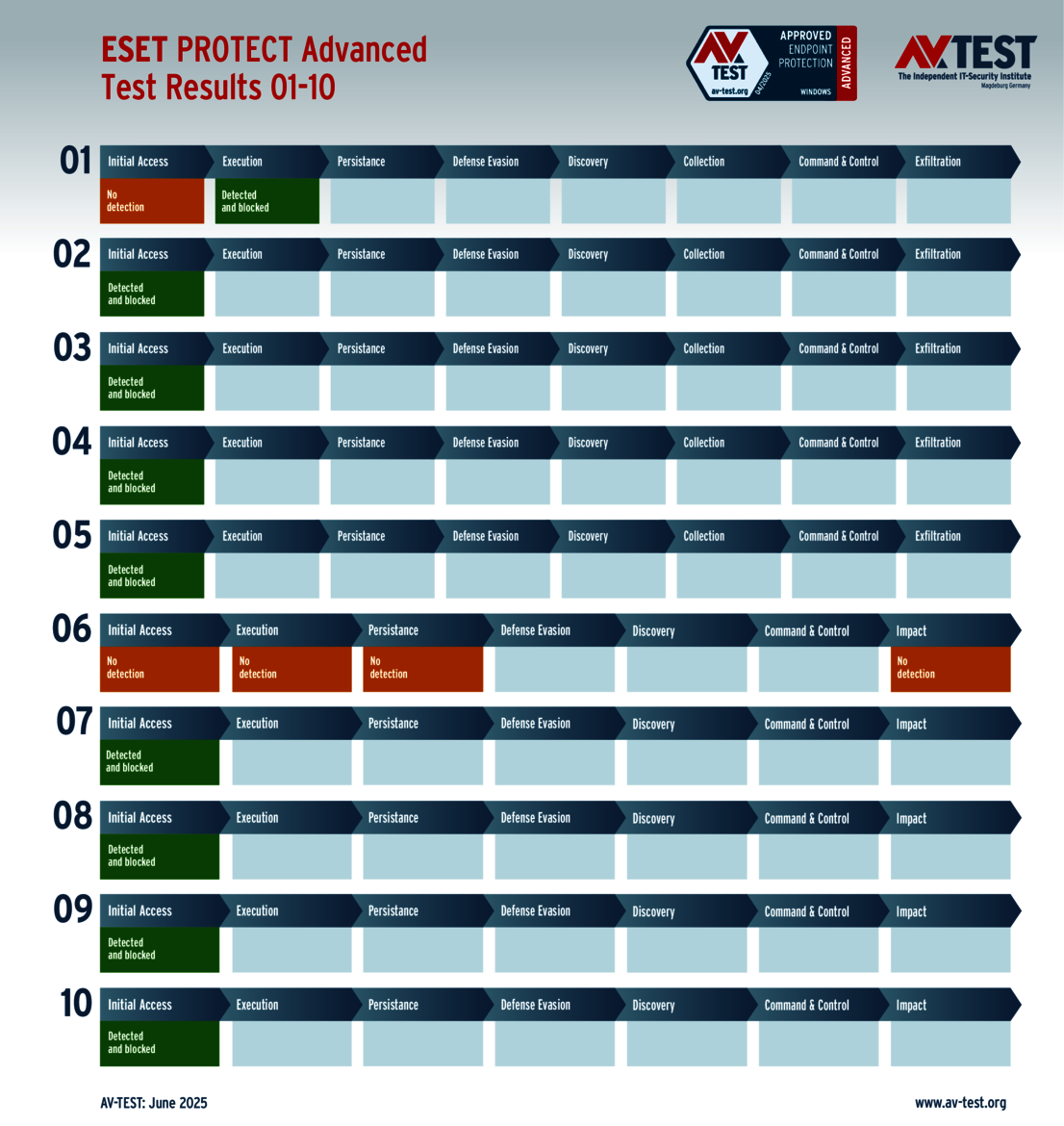

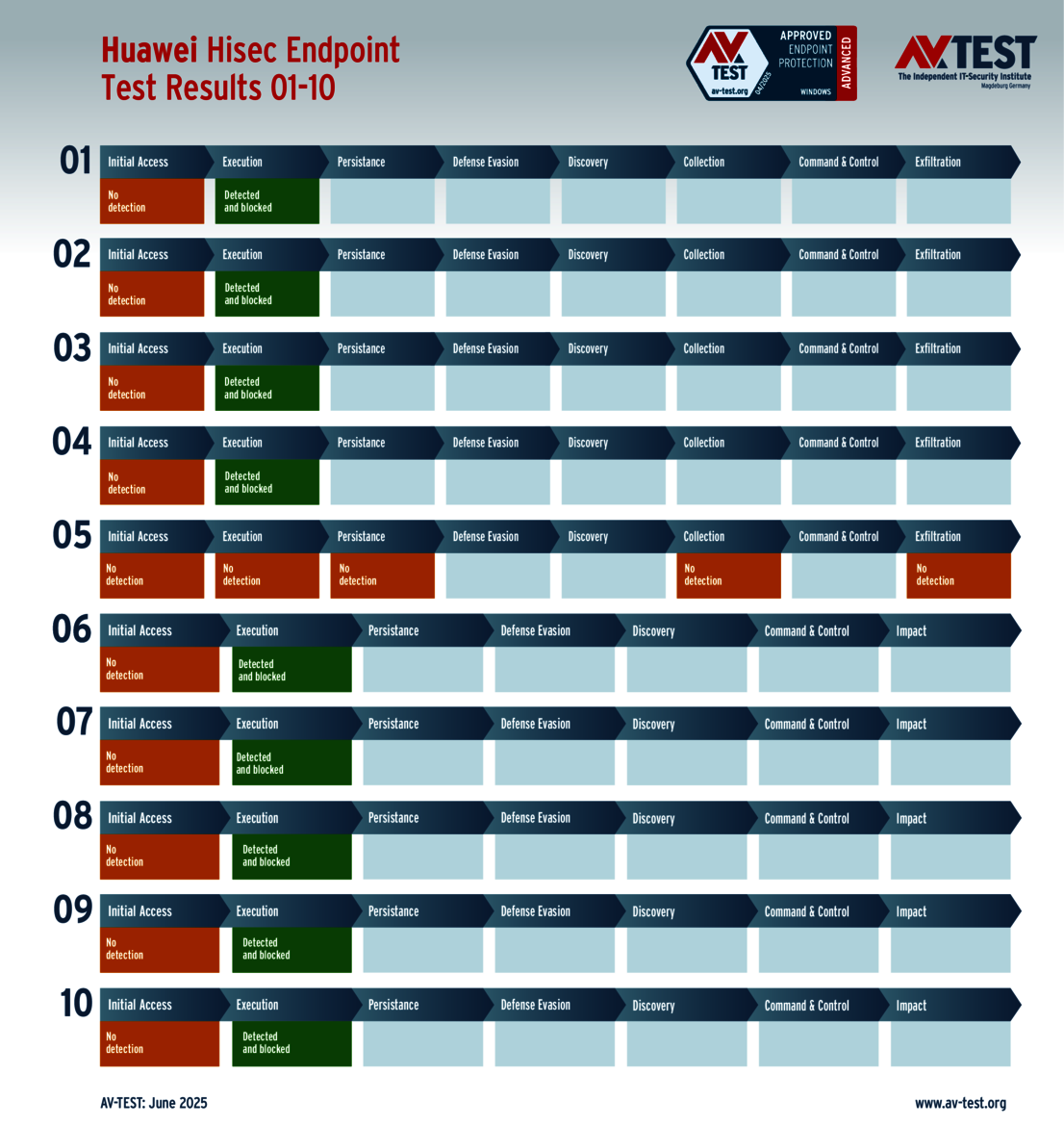

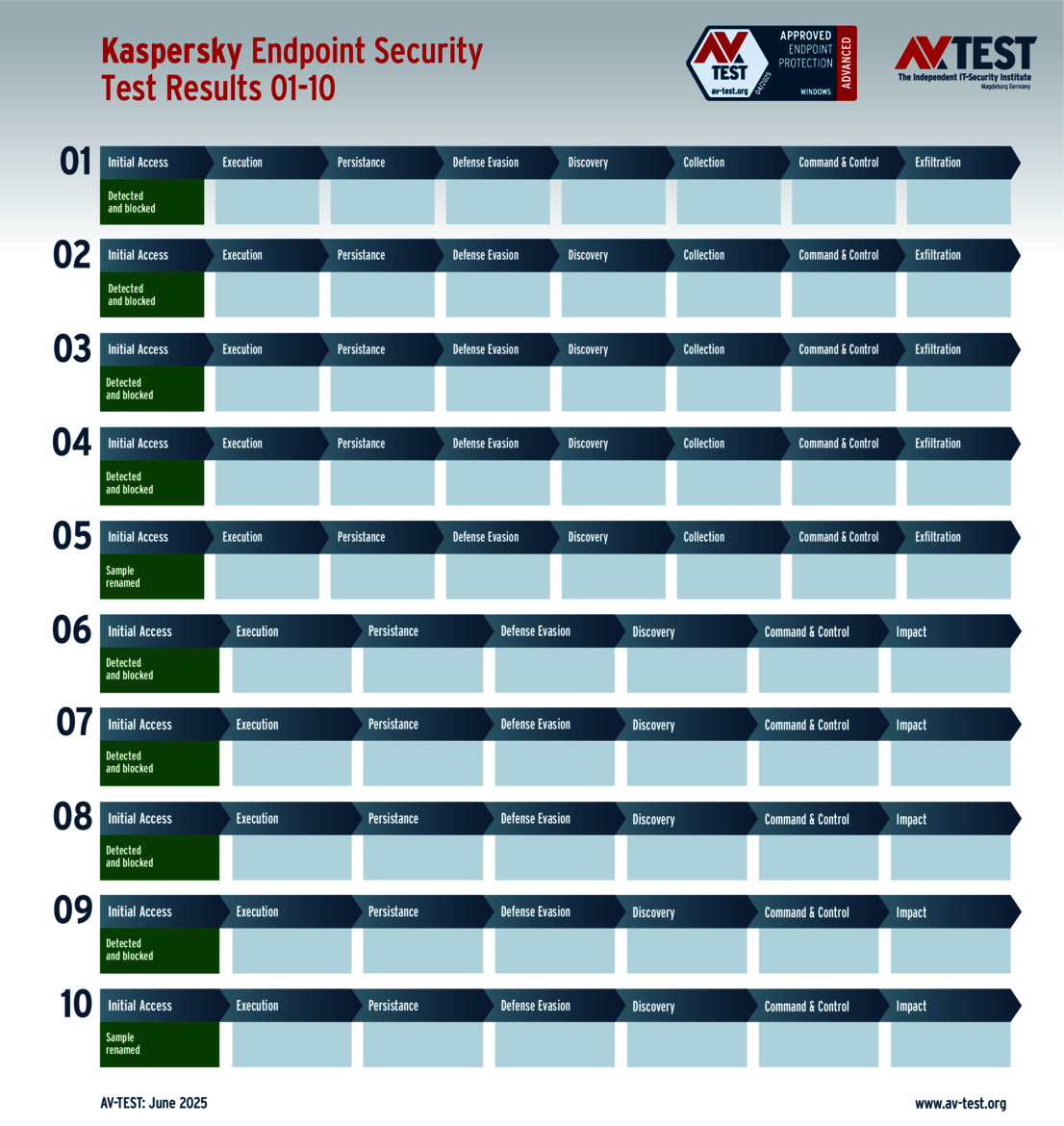

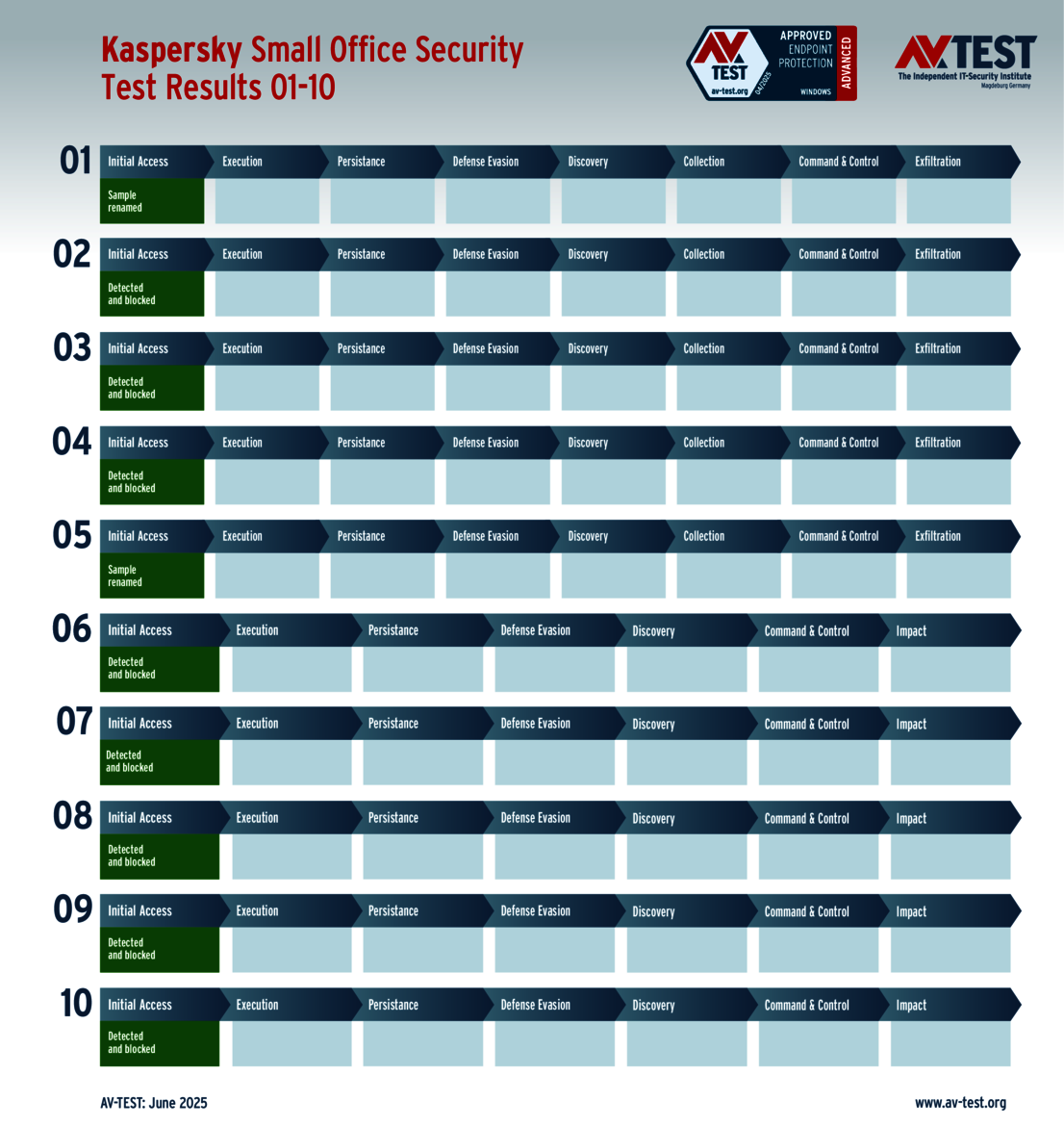

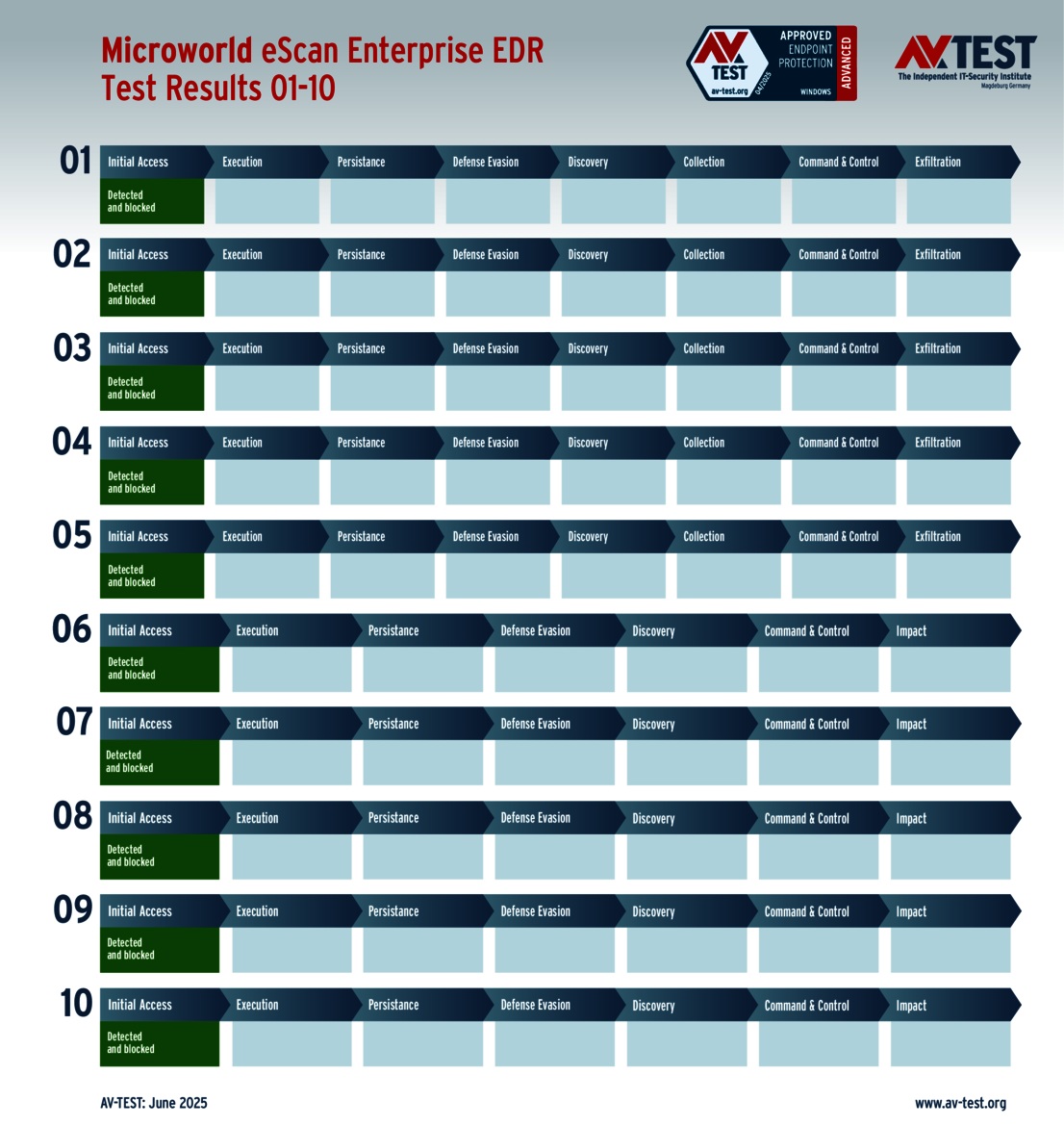

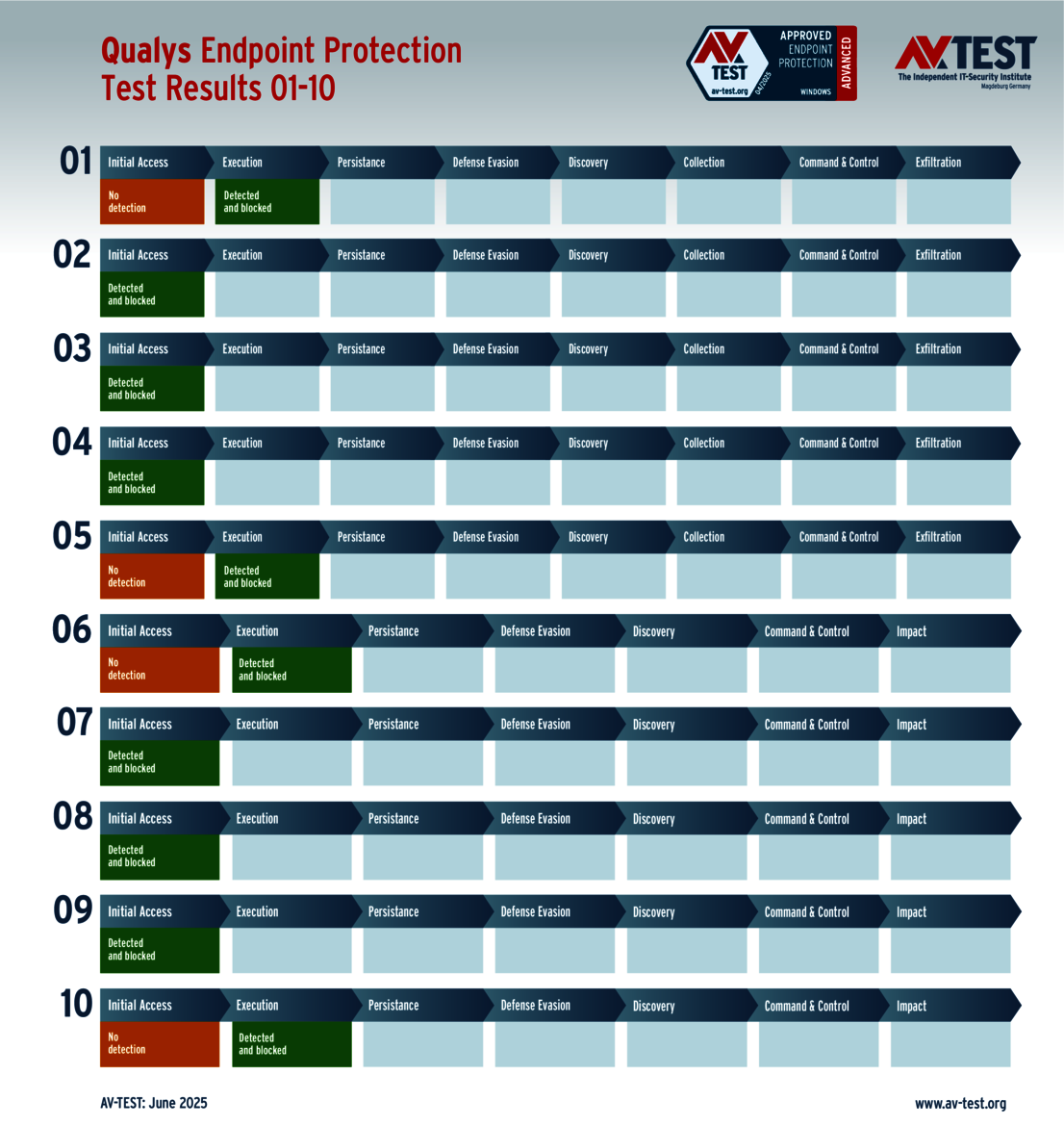

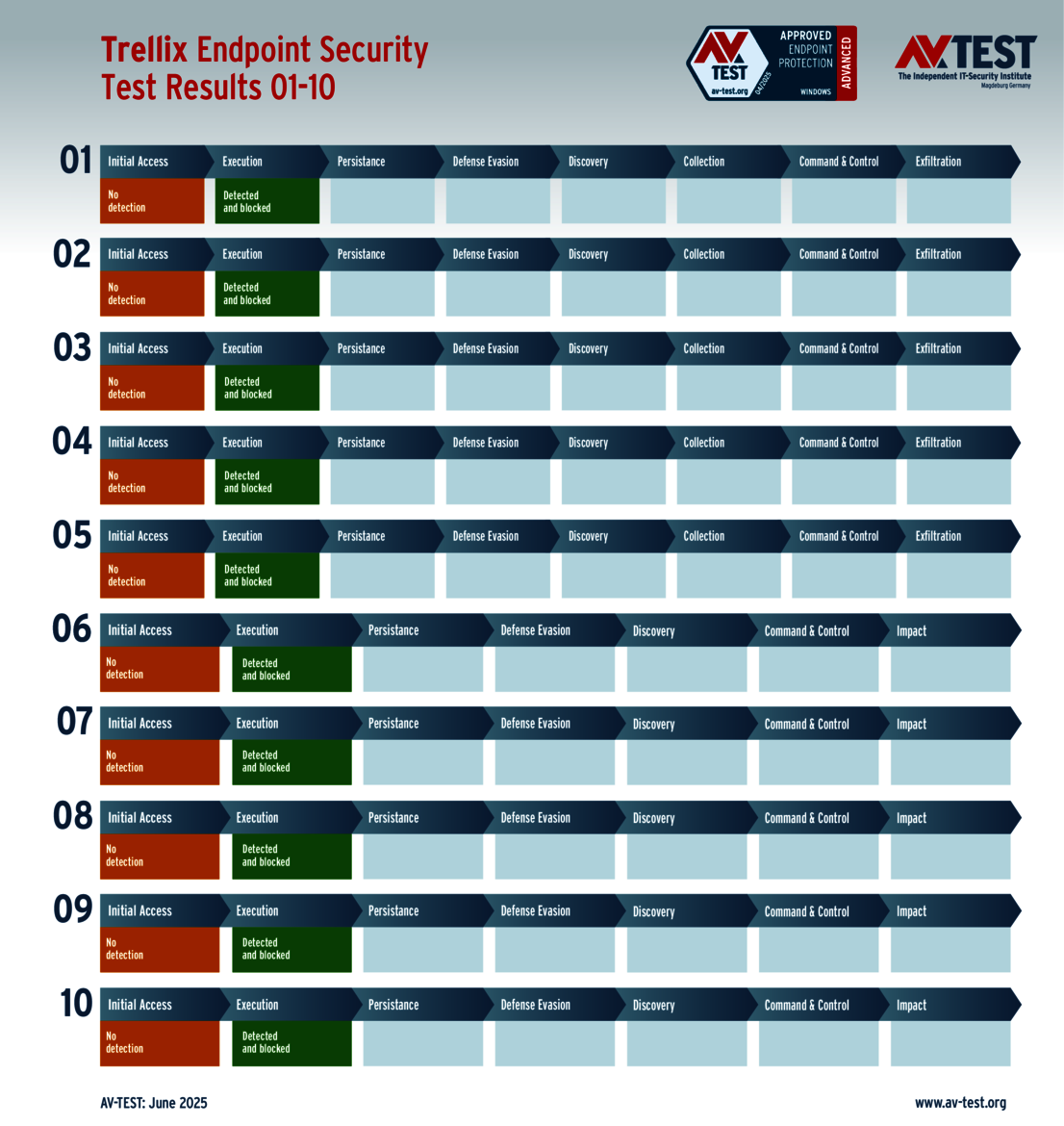

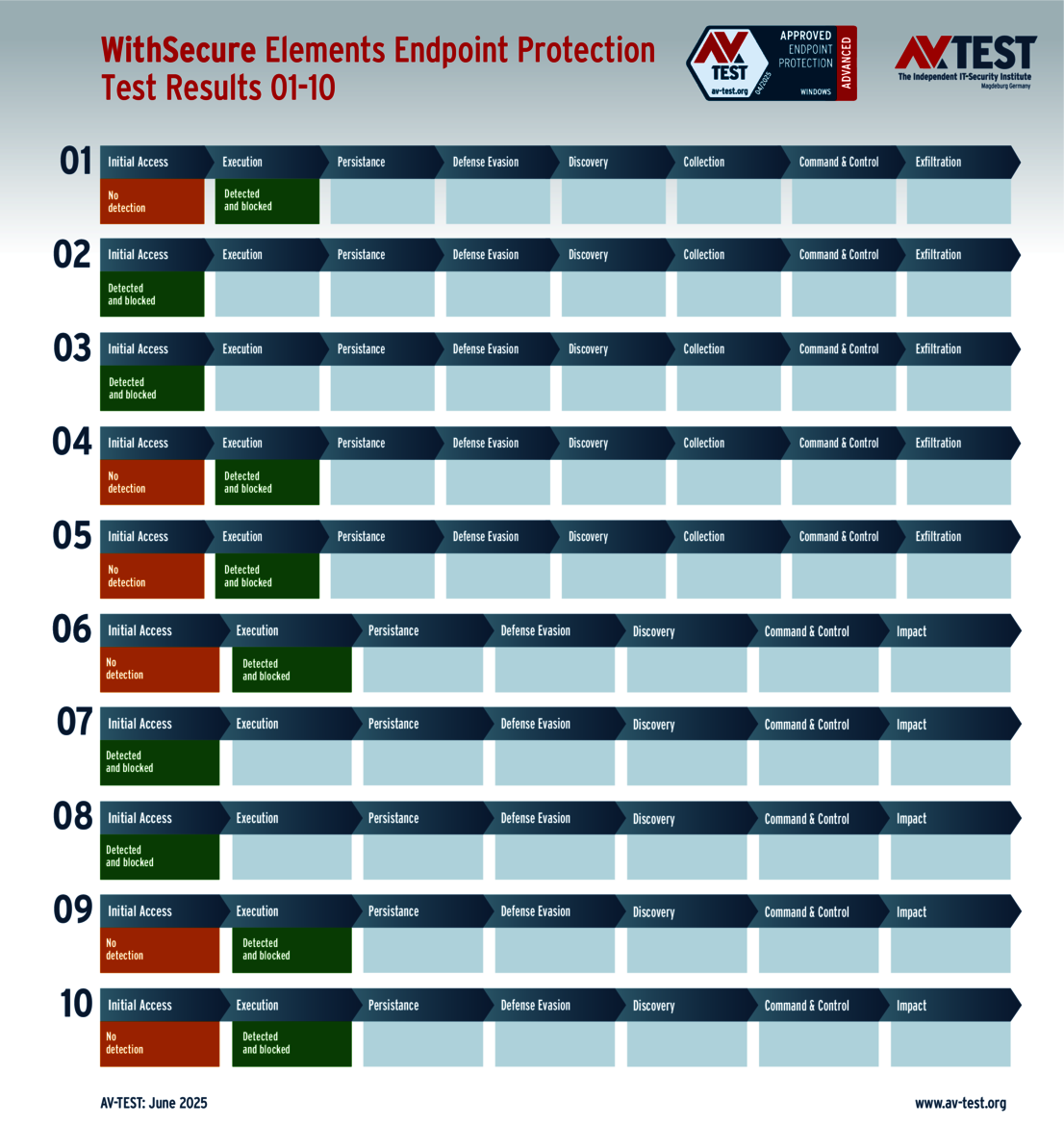

20 suites de protection des systèmes Windows ont participé au dernier test ATP. 8 suites protègent les PC de particuliers, les 12 autres solutions défendent les points de terminaison Windows en entreprise. Les produits ont été testés en mai et juin 2025 sur Windows 10, le système d’exploitation qui continue d'être utilisé sur la plupart des PC dans les entreprises et chez les particuliers. Les fournisseurs de logiciels pour particuliers suivants ont participé au test : Avast, AVG, Bitdefender, ESET, K7 Computing, Kaspersky, McAfee et Norton. Du côté des solutions pour entreprises, ce sont les fournisseurs suivants qui ont été testés : Acronis, Avast, Bitdefender, Check Point, ESET, Huawei, Kaspersky (avec 2 versions), Microworld, Qualys, Trellix et WithSecure.

Dans chaque tableau, les fournisseurs peuvent obtenir jusqu’à 35 points au score de protection. Cette valeur correspond au nombre maximal de points obtenus pour une défense contre 5 exemplaires de ransomware et d'infostealers. Étant donné que les mesures de défense diffèrent selon les deux catégories de malwares, un produit peut obtenir 3 points par ransomware neutralisé et 4 points par voleur de données neutralisé. Si une attaque n’est que partiellement stoppée, les testeurs attribuent des demi-points.

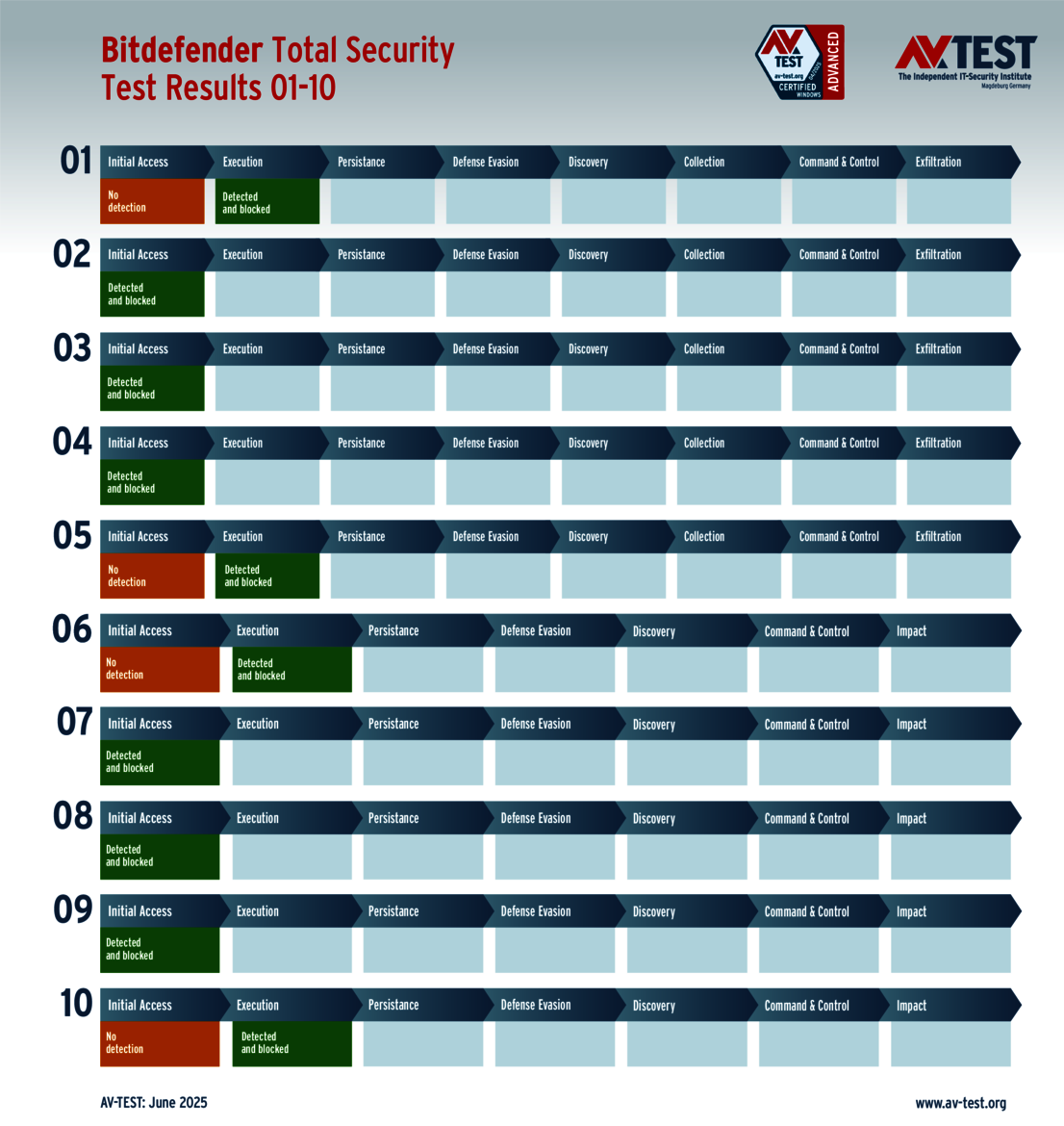

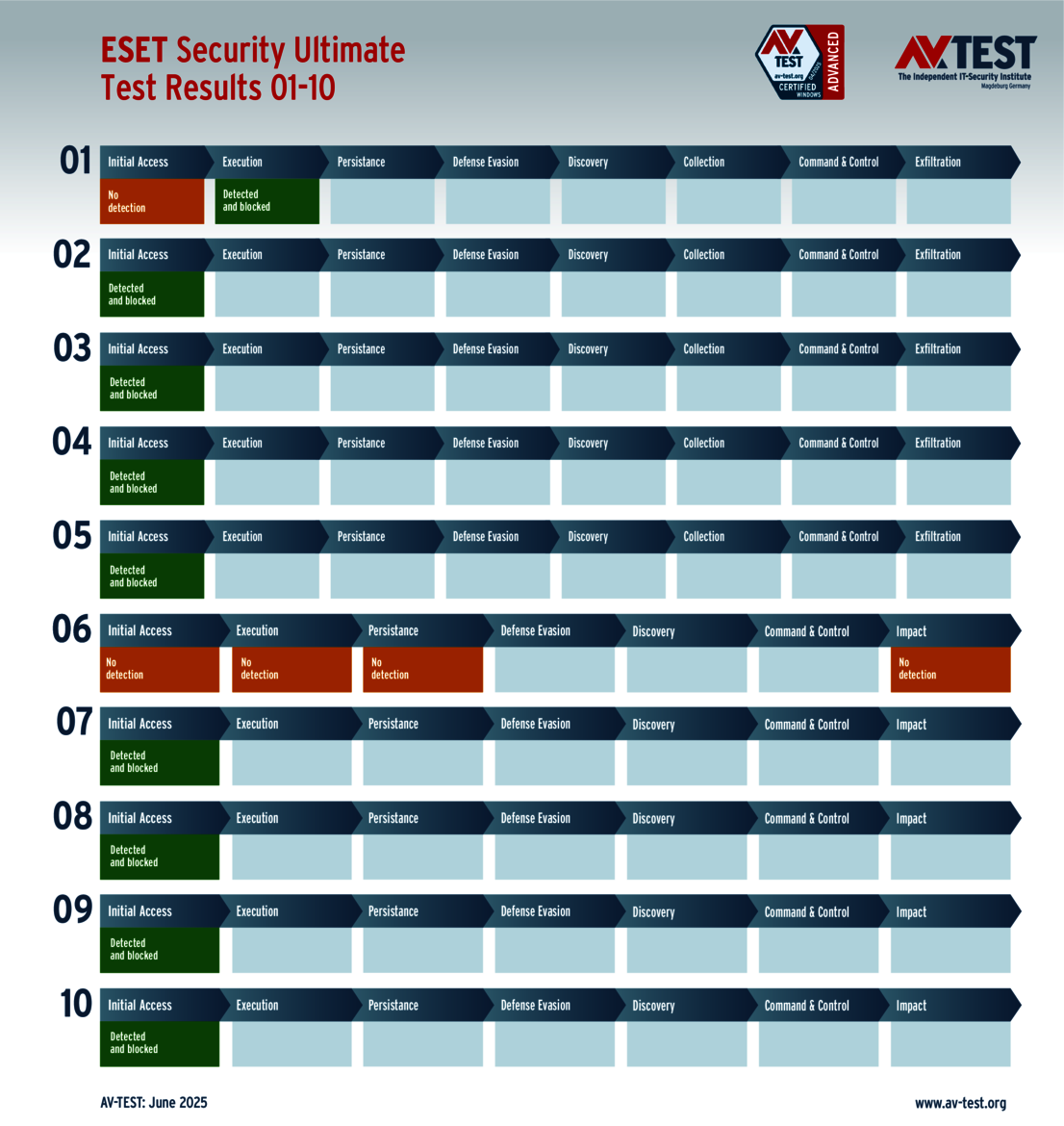

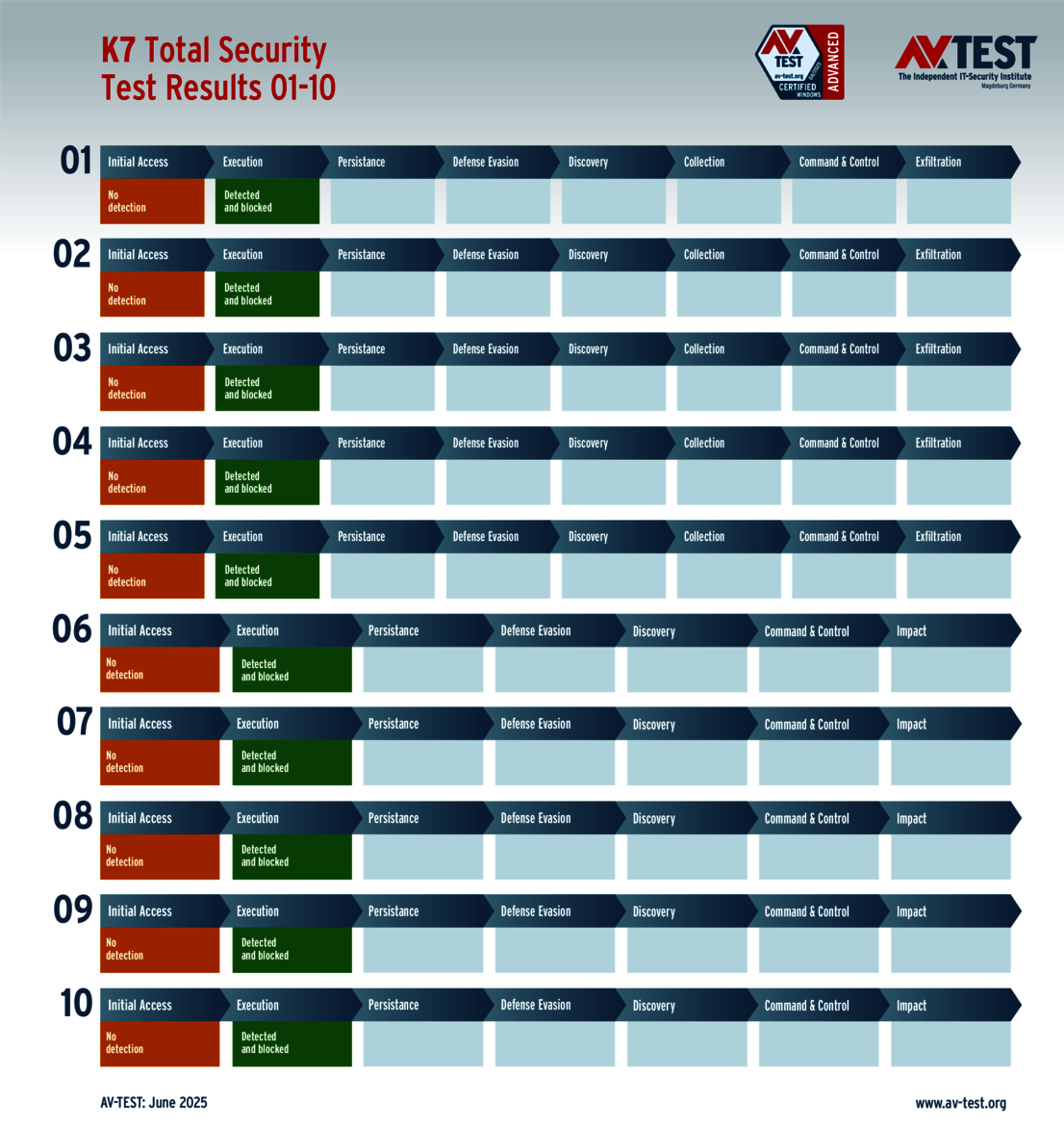

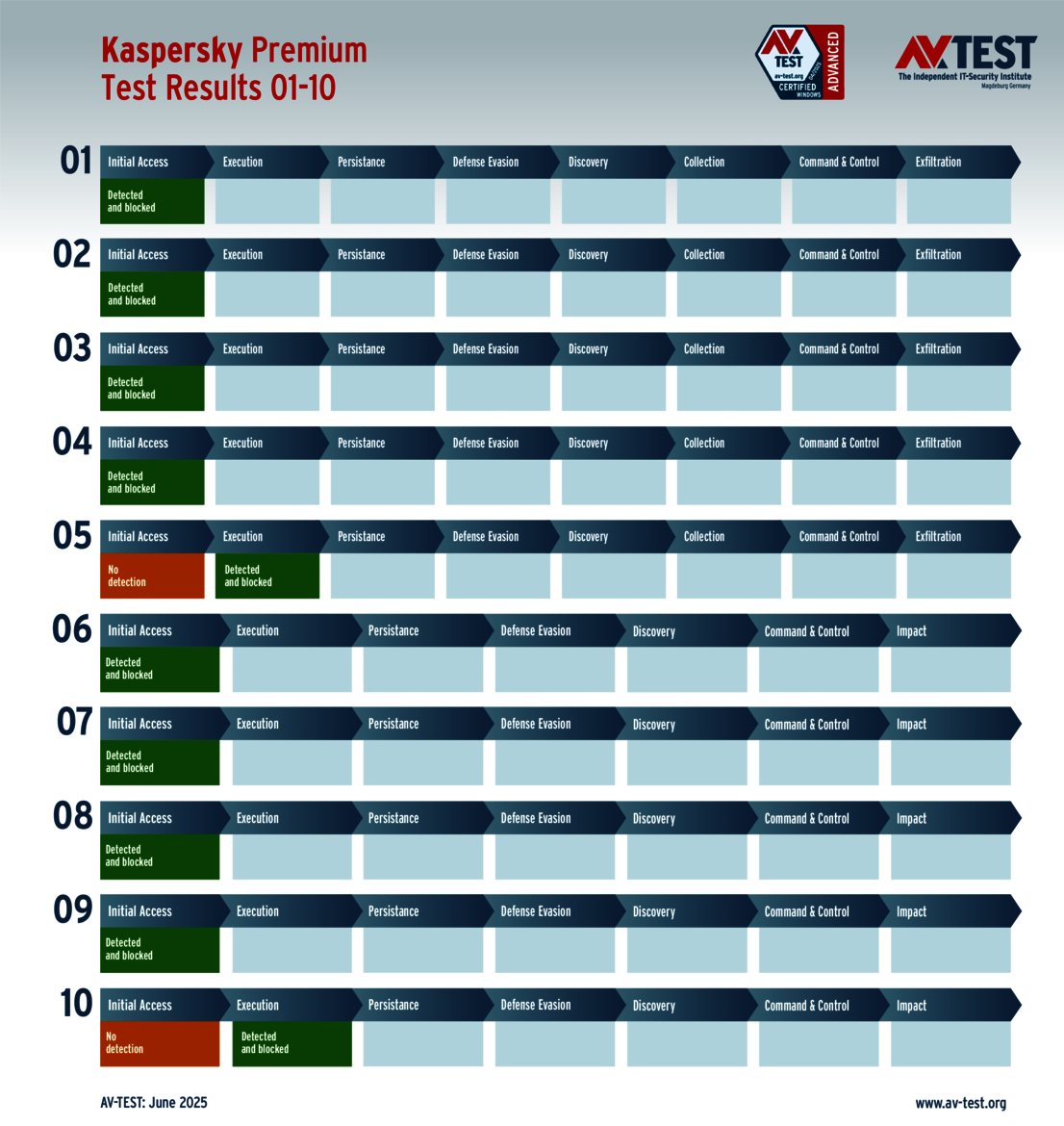

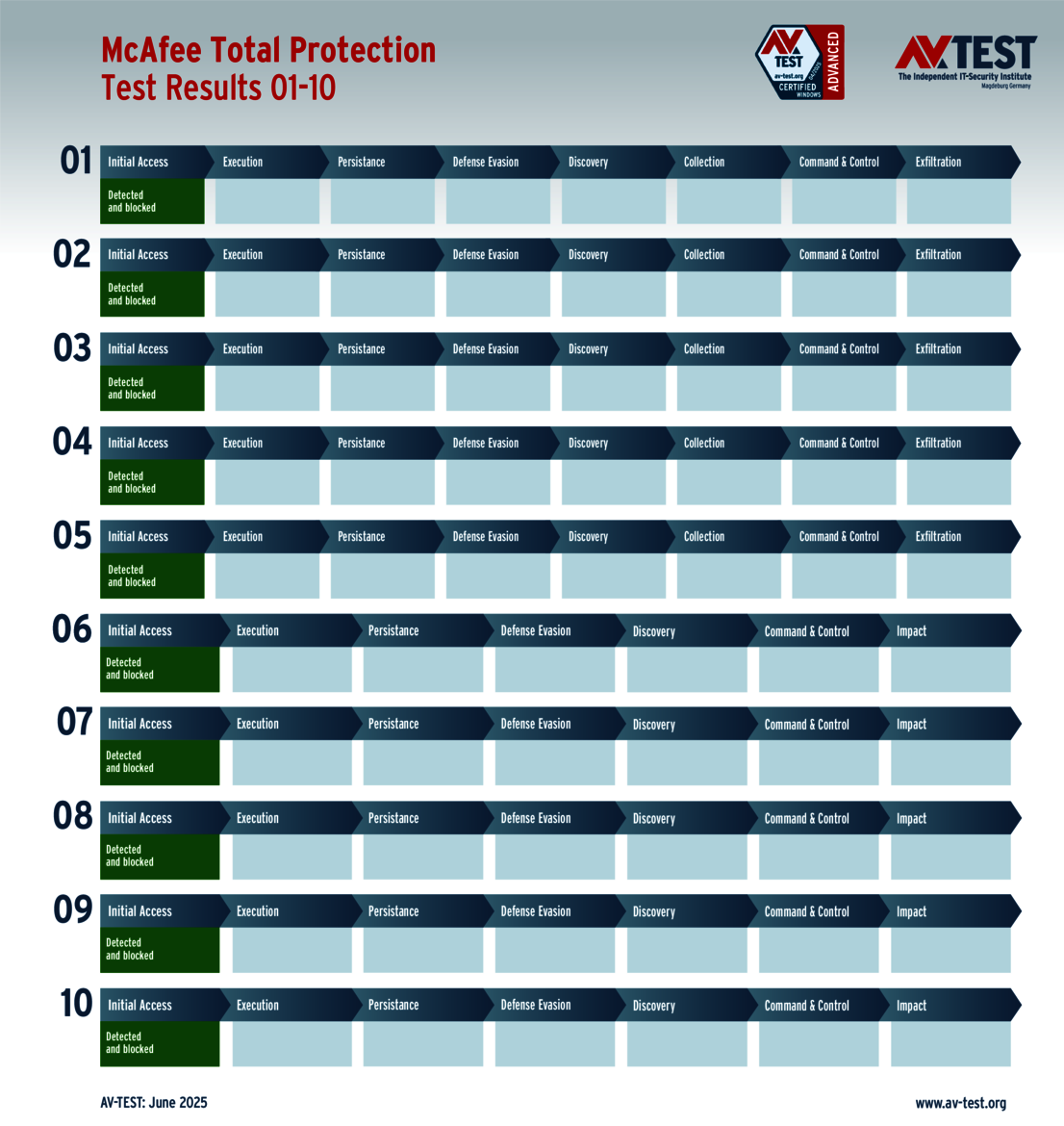

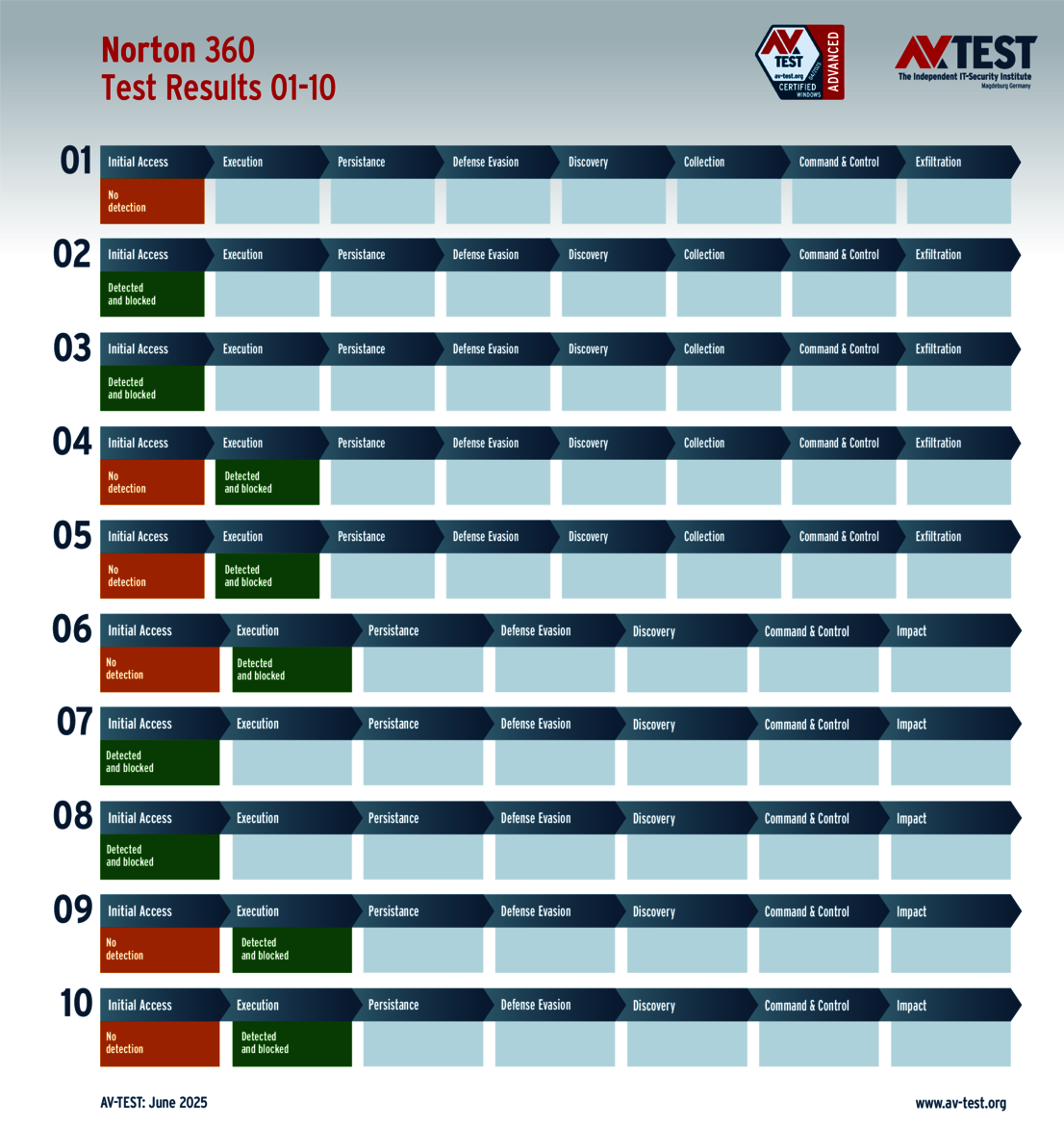

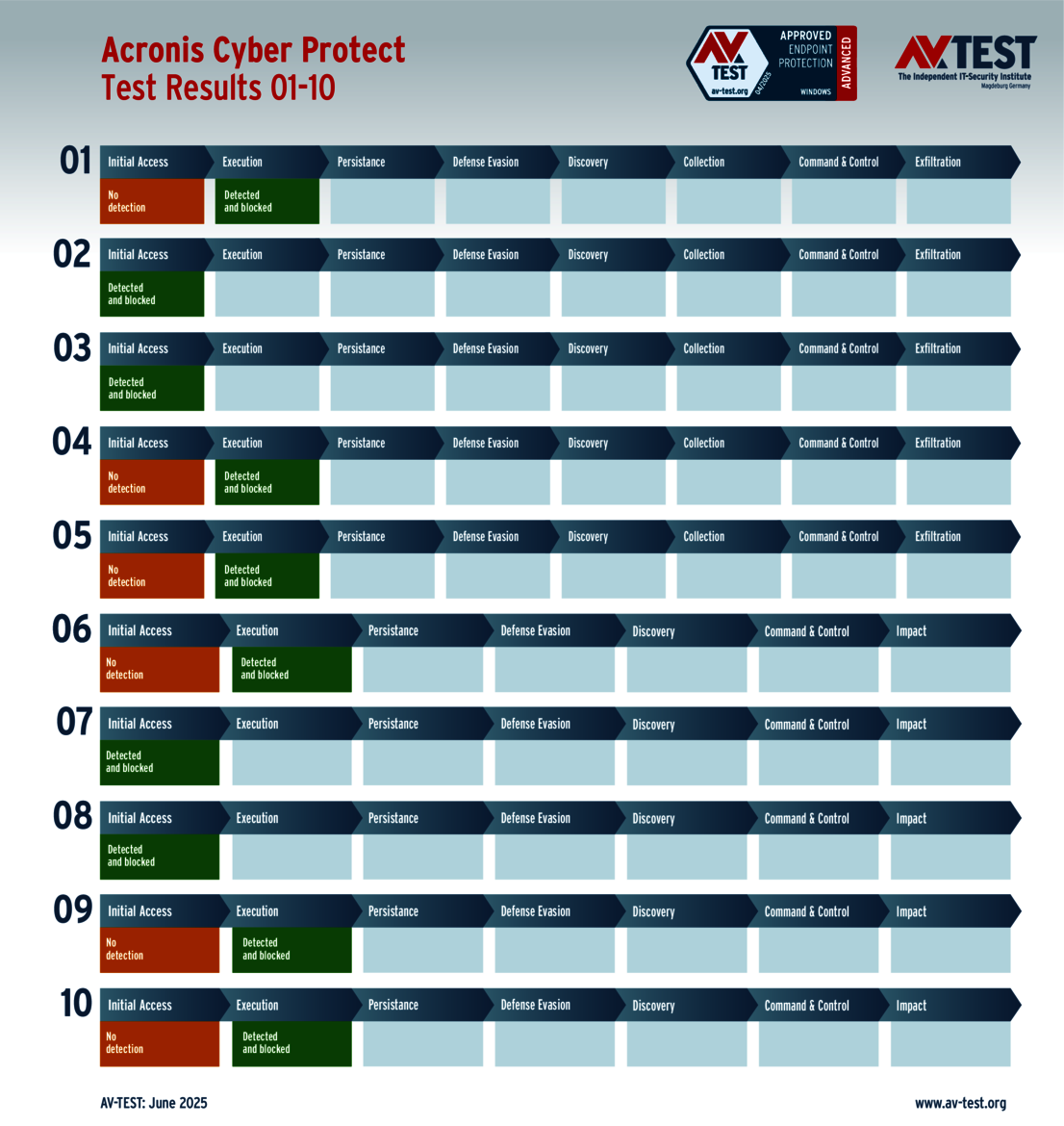

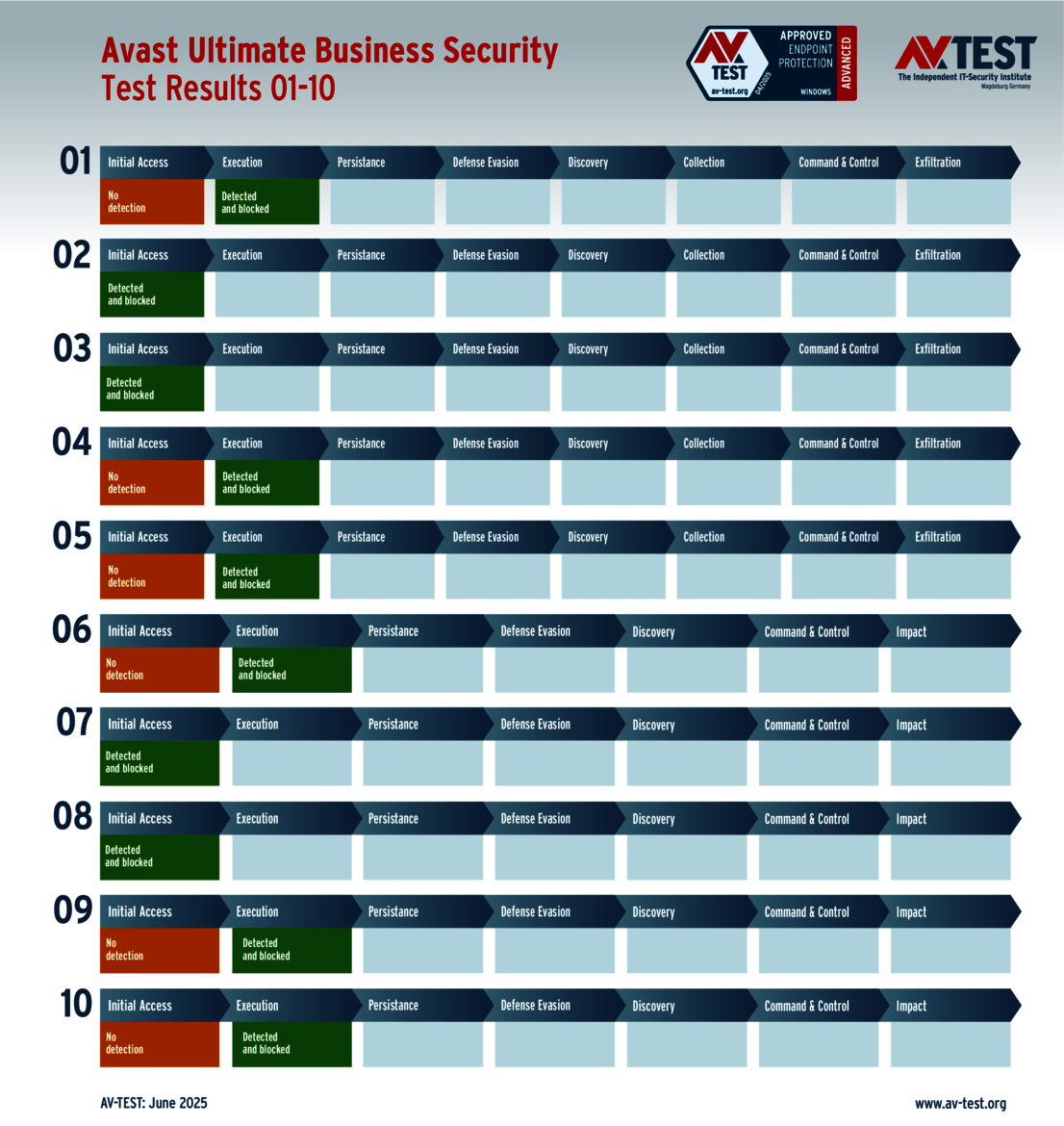

Toutes les étapes de la défense – qu’elle soit fructueuse ou non – sont documentées par l’équipe d’experts pour chaque produit dans une matrice suivant la norme MITRE ATT&CK. Cela permet de suivre avec précision le déroulement du test.

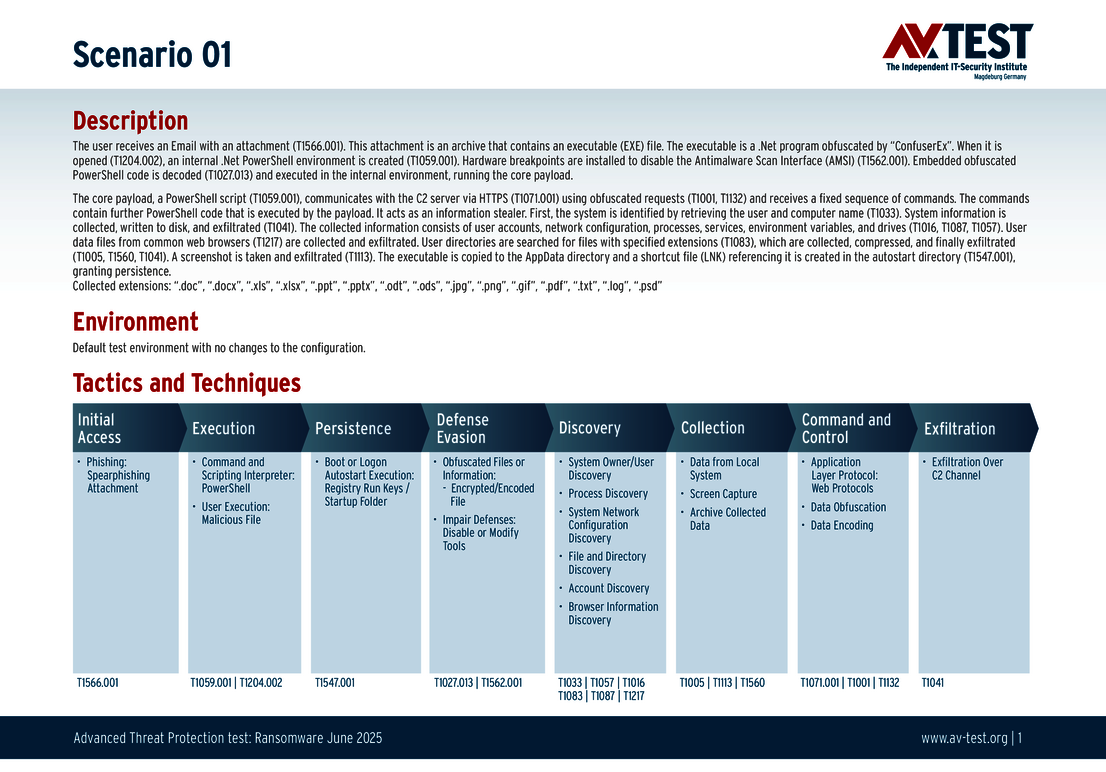

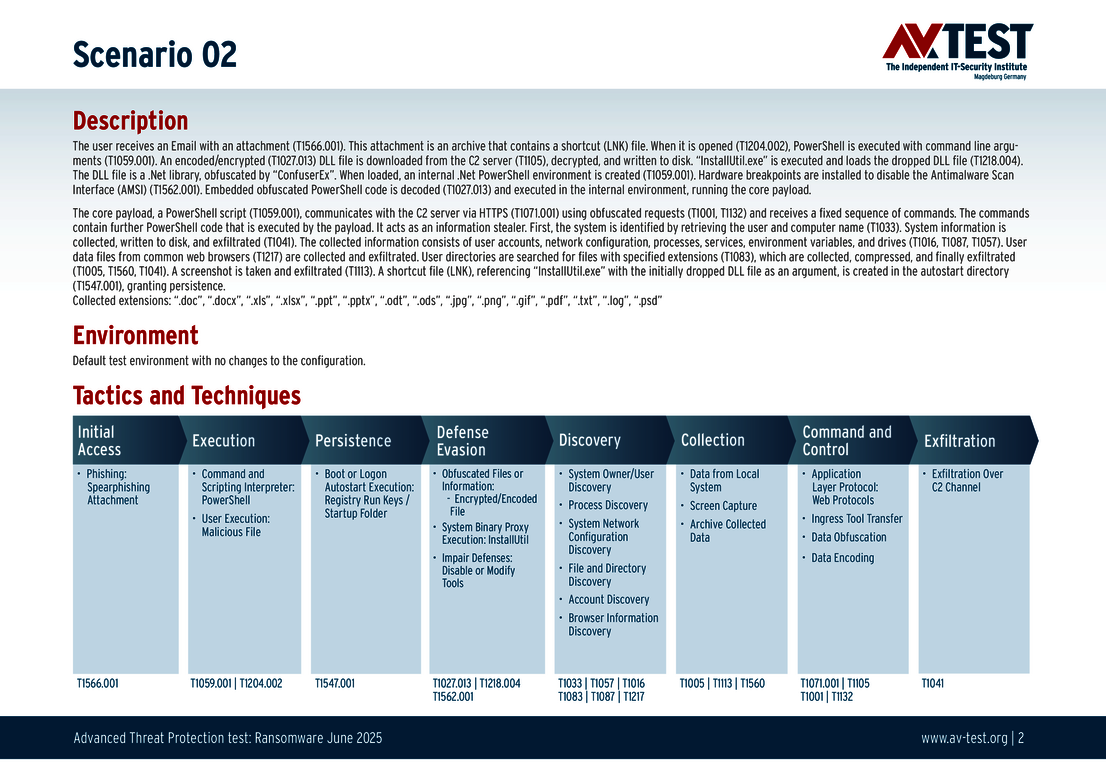

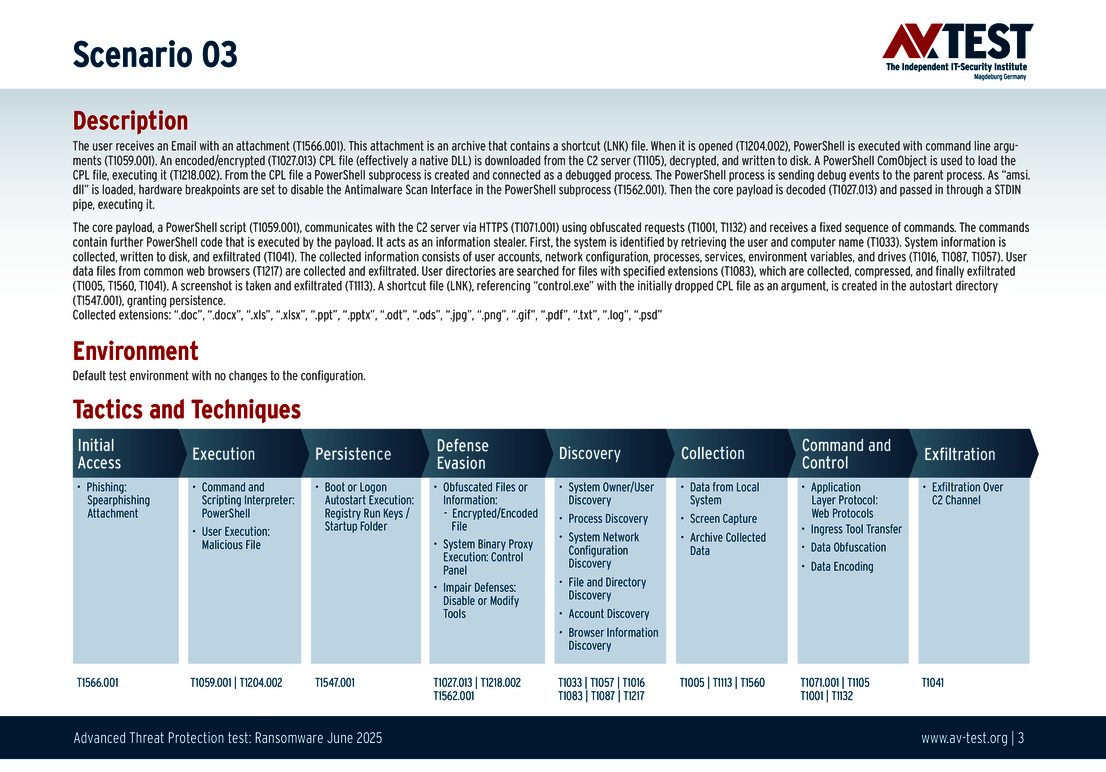

Chaque attaque exécutée dans le cadre du test commence de la même manière : un e-mail d’hameçonnage atterrit sur un système Windows avec un fichier attaché. Dans ce fichier se trouve soit un fichier .EXE exécutable ou un fichier lien .LNK contenant un code dangereux caché. Suivent ensuite d’autres étapes via PowerShell ou d’autres méthodes. Toutes les étapes sont décrites dans les différents scénarios.e protection élevé.

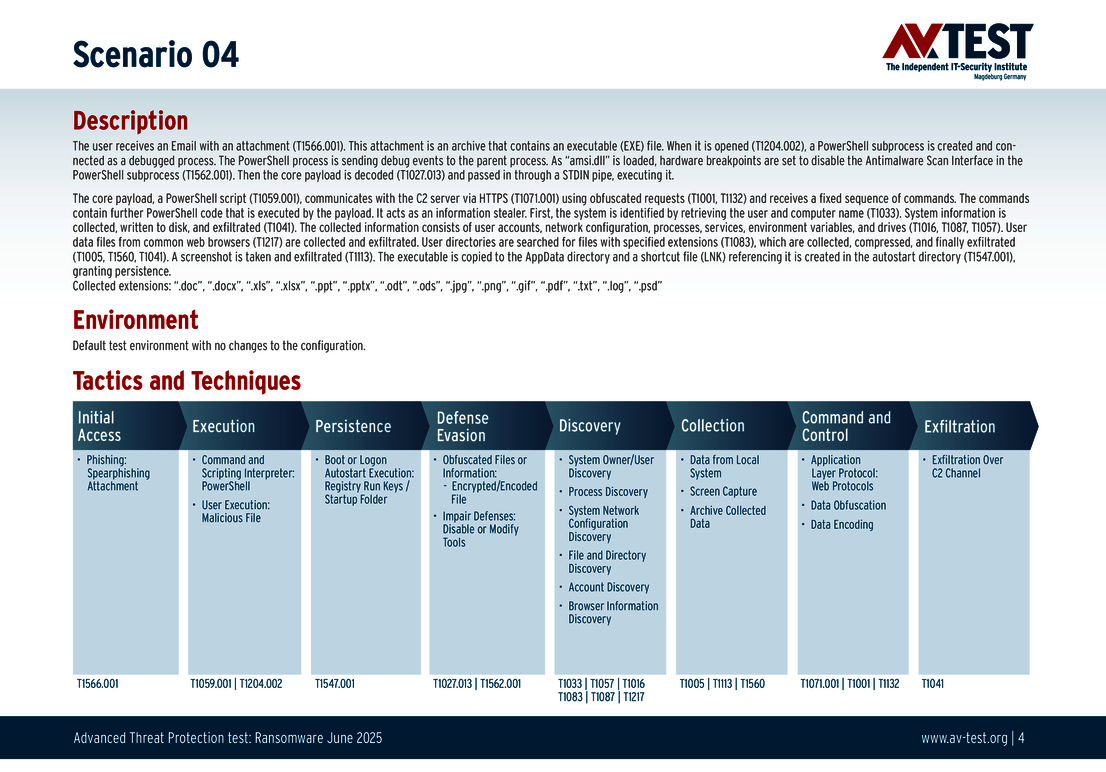

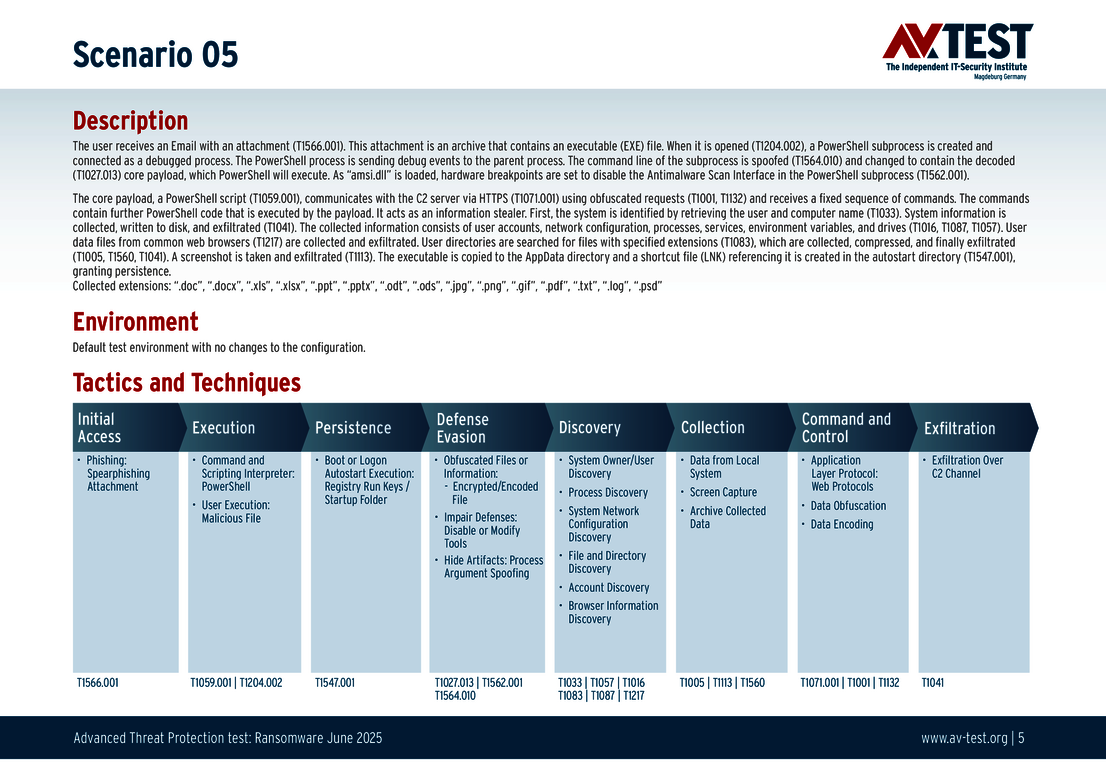

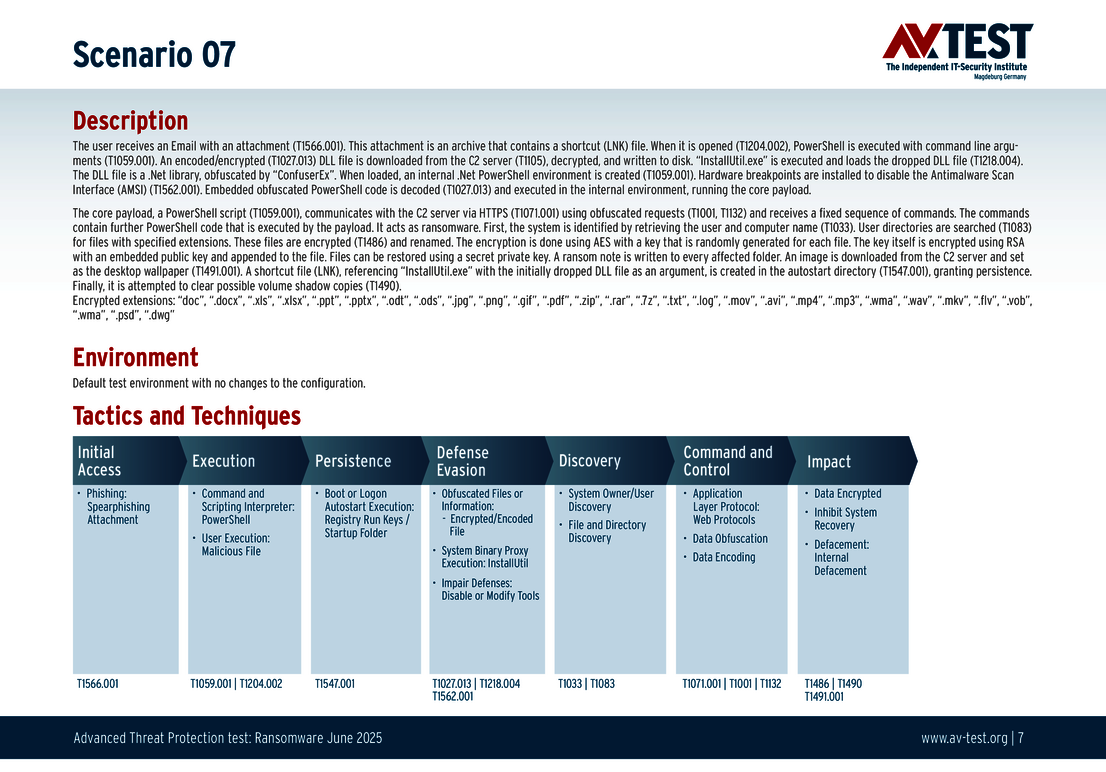

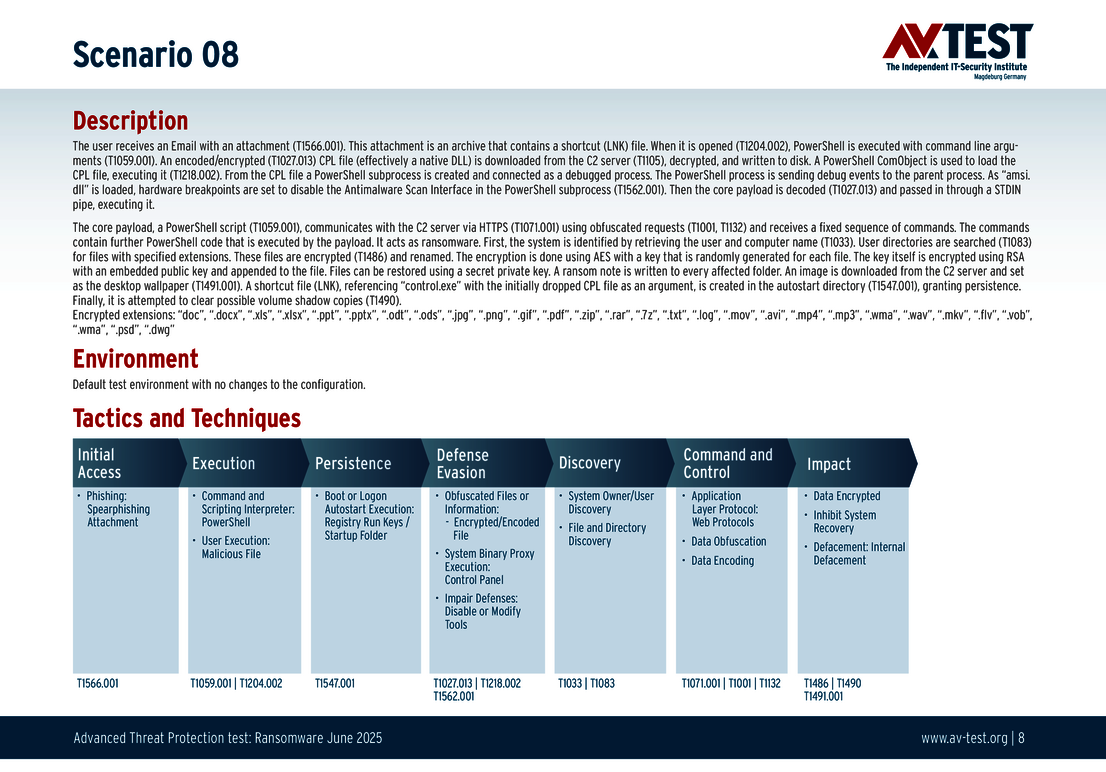

Les 10 scénarios utilisés pour le test

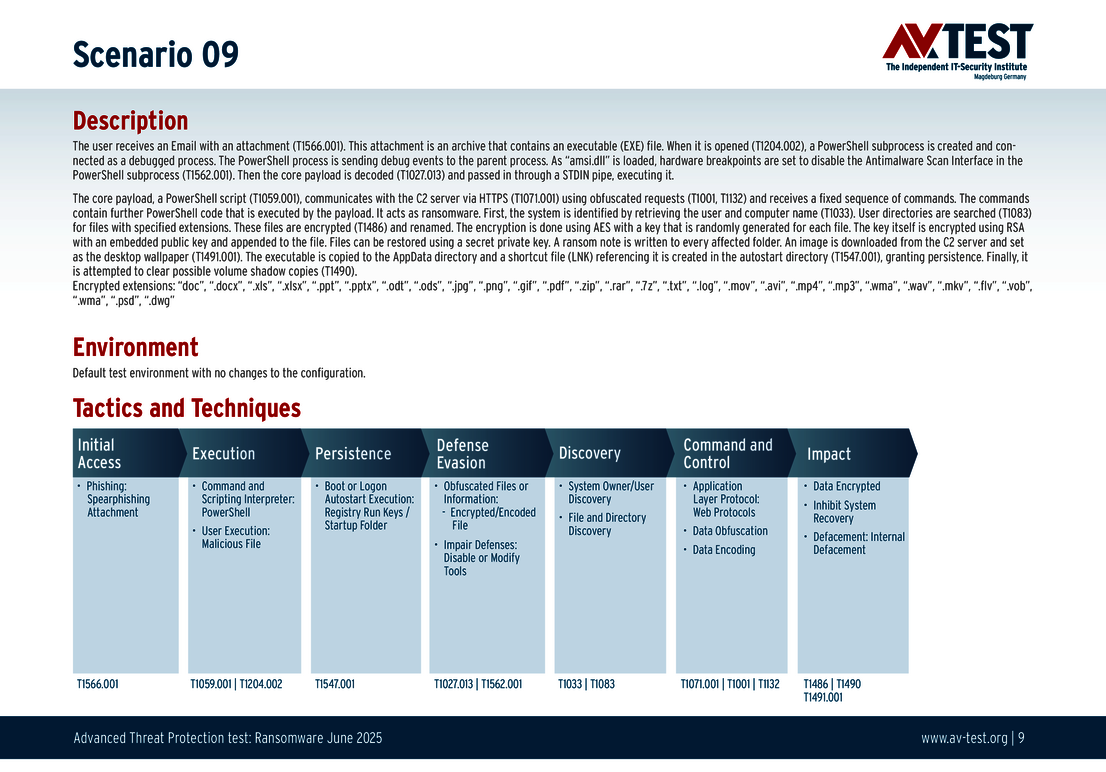

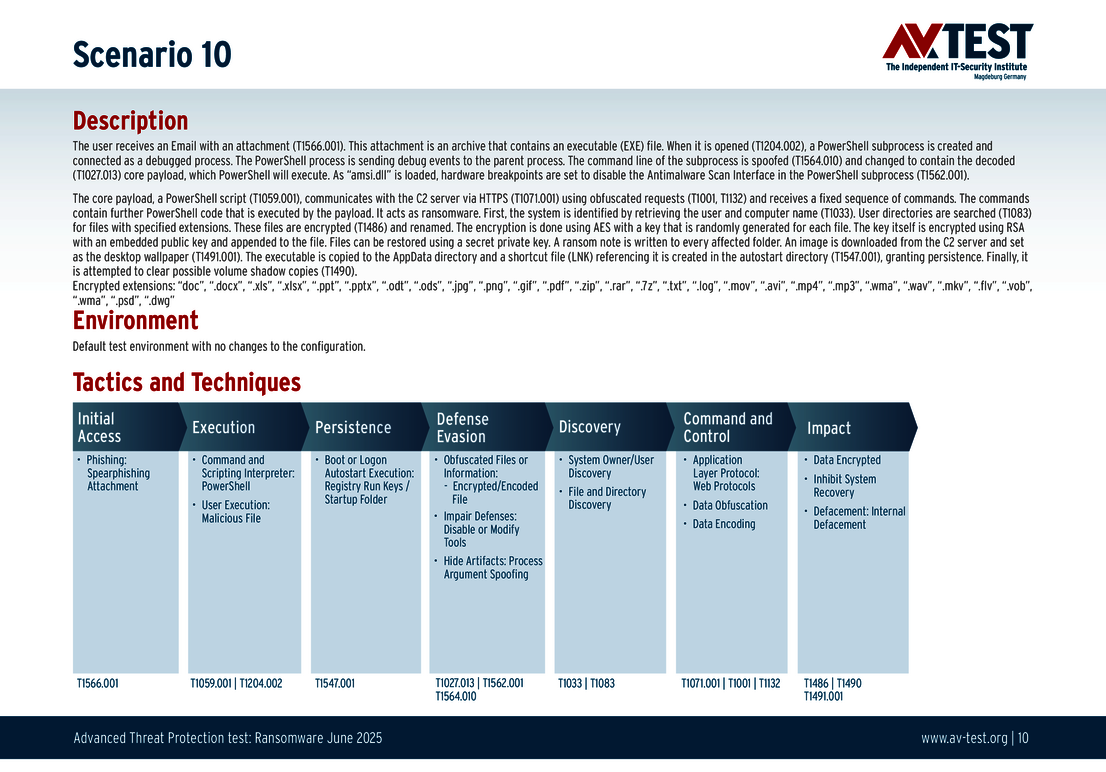

Tous les scénarios d’attaque sont documentés selon la norme de la base de données MITRE ATT&CK. Les différentes sous-rubriques, p. ex. « T1566.001 », correspondent dans la base de données Mitre à « Techniques » sous le point « Phishing: Spearphishing Attachment ». Ainsi, chaque étape du test est définie entre les spécialistes et peut être mieux retracée. De plus, toutes les techniques d’attaque sont expliquées, ainsi que la manière dont les logiciels malveillants opèrent.

Voici comment les produits destinés aux particuliers protègent contre les attaques

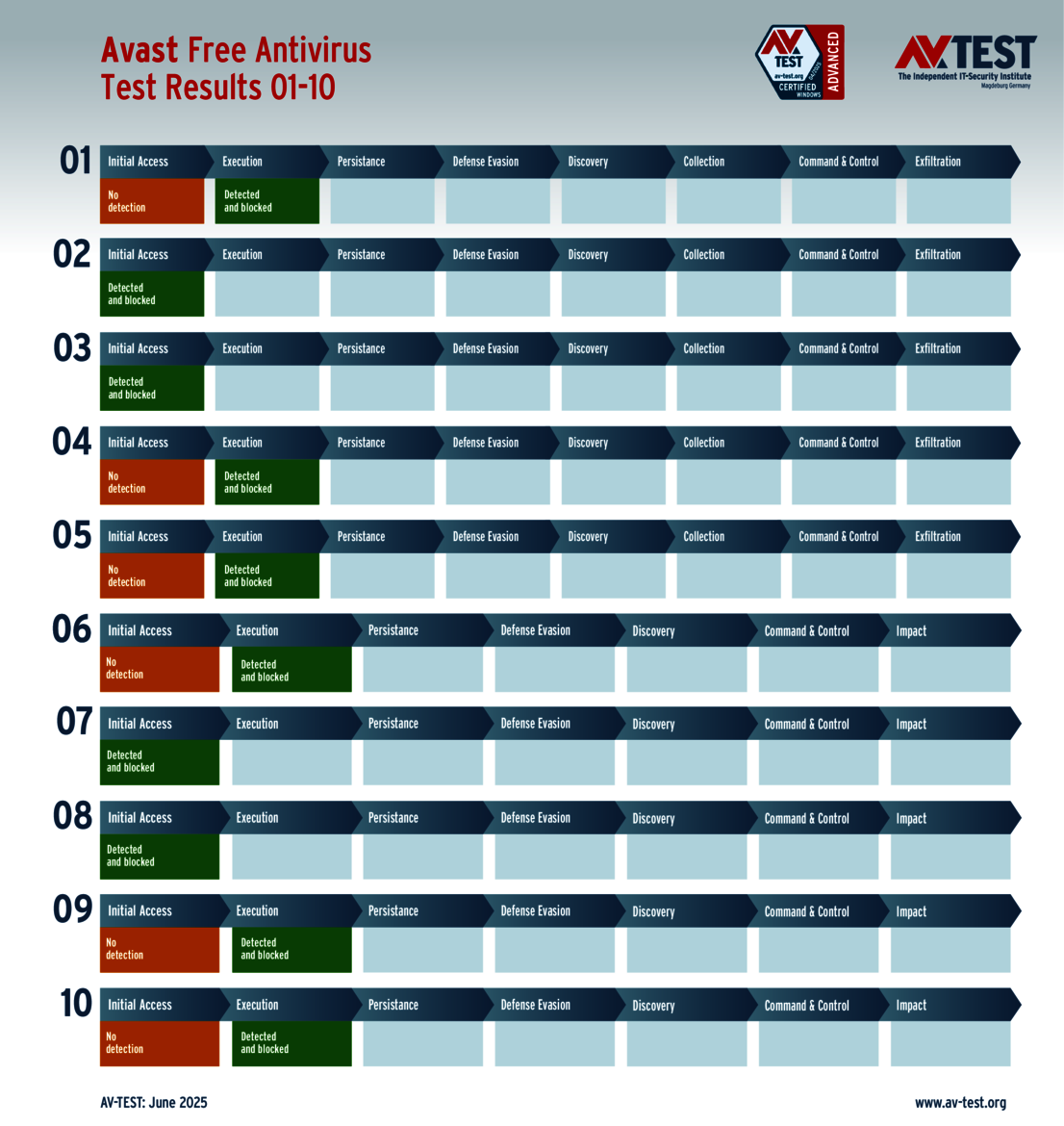

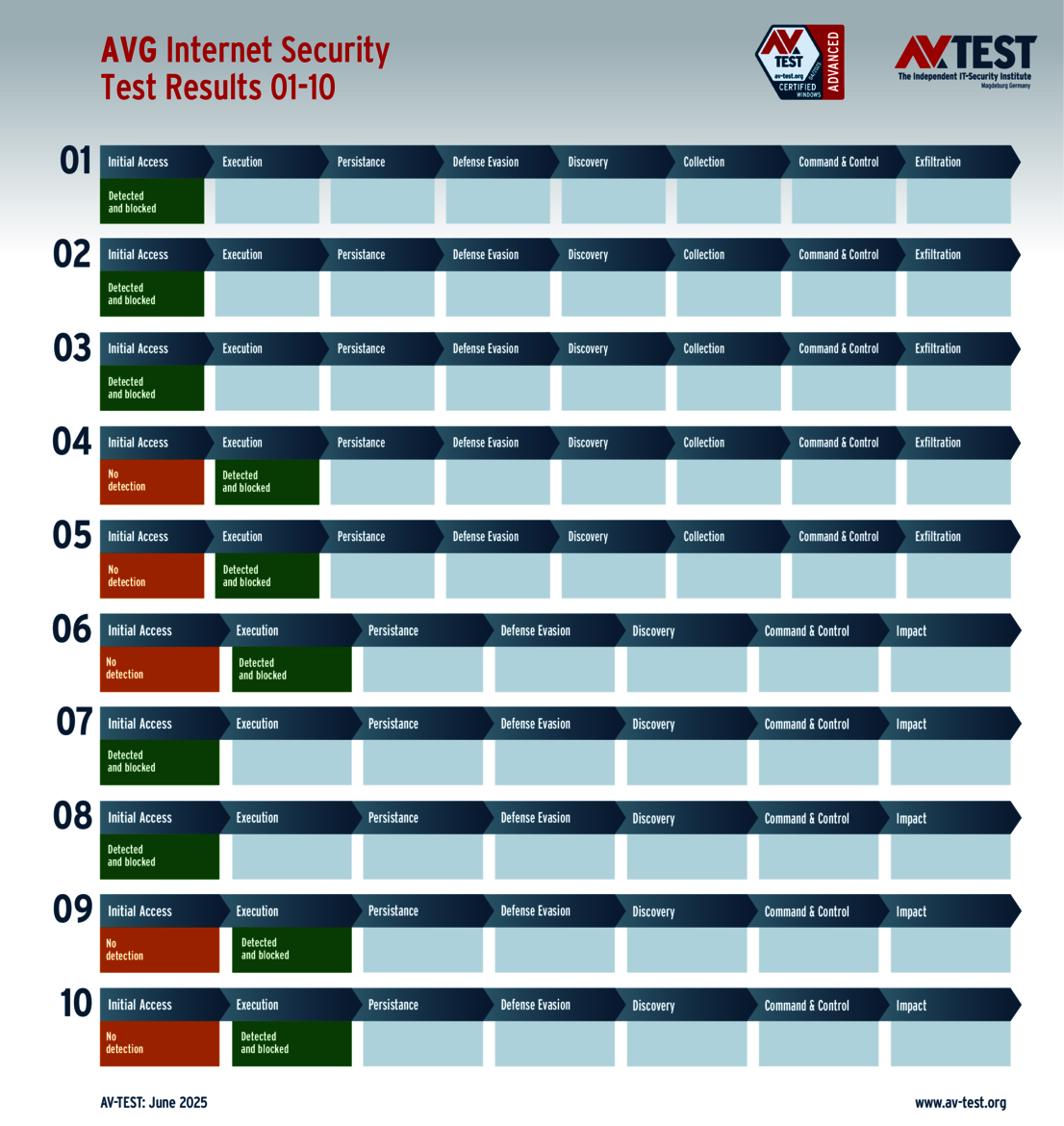

Les 8 suites de sécurité pour particuliers testées en mai-juin ont presque toutes obtenu d’excellents résultats. 7 produits ont passé tous les scénarios de test sans commettre une erreur, protégeant ainsi efficacement les systèmes Windows : Avast, AVG, Bitdefender, K7 Computing, Kaspersky, McAfee et Norton. Toutes ont remporté les 35 points maximum du score de protection.

Seule la suite d’ESET a échoué face à un ransomware : l’agresseur n’a pas été détecté, même avec d’autres mesures de défense. Au final, toutes les données ont été cryptées, et le système est donc perdu. ESET a tout de même réussi dans 9 autres scénarios, totalisant au final 32 points sur 35 au score de protection.

Toutes les suites testées ont reçu le certificat AV-TEST « Advanced Certified » puisqu’elles ont obtenu au moins 75 % des 35 points maximums (soit 26,5 points).

Voici comment les solutions endpoint protègent contre les attaques

Du côté des solutions pour entreprises, les résultats sont très satisfaisants. Sur les 12 solutions testées, 9 ont décroché la note maximale de 35 points au score de protection : Acronis, Avast, Bitdefender, Kaspersky (les deux versions), Microworld, Qualys, Trellix et WithSecure. Seuls les 3 produits d’ESET, Huawei et Check Point ont rencontré de petits problèmes.

Dans un scénario, le produit d’ESET n’a pas détecté un ransomware et ne l’a pas non plus stoppé à des étapes ultérieures. Le système a été crypté, entraînant une perte de 3 points pour un score de protection final de 32 points sur 35.

La solution d’Huawei n’a pas identifié un voleur d’informations, le laissant agir à sa guise, vol de données inclus. Le score de protection est donc de 31 points sur 35 – une perte de 4 points.

Le produit le plus durement touché est celui de Check Point : il n’a ni détecté un voleur de données, ni déclenché d’actions supplémentaires pour le stopper, ce qui lui a coûté 4 points. Dans deux autres scénarios, Check Point a détecté le ransomware, mais ne l’a pas totalement bloqué. Le logiciel de chiffrement s’est donc exécuté. Mais la solution a continué de se défendre contre l’agresseur. Résultat final ex aequo : le ransomware a été stoppé, mais certains fichiers ont été cryptés. Un point est perdu dans tous les cas. Au bout du compte, la solution ne totalise donc que 29 points sur 35 au score de protection.

Toutes les solutions endpoint testées ont obtenu le certificat « Advanced Approved Endpoint Protection » puisqu’elles ont atteint 75 pour cent des 35 points (soit 26,5 points) comme score de protection.

Conclusion : solides résultats au test ATP

Le test s’est très bien déroulé pour la plupart des produits, tant pour ceux destinés aux particuliers que ceux destinés aux entreprises. Ainsi, 16 produits sur les 20 testés réalisent une performance parfaite et obtiennent la note maximale de 35 points au score de protection.

Parmi les 8 produits pour particuliers, seul un fournisseur a échoué face à un exemplaire de ransomware. Au final, 79 scénarios sur les 80 testés n’ont donné lieu à aucune erreur.

Du côté des solutions de protection des points de terminaison, les résultats sont un peu plus mitigés. Ici, 9 solutions sur 12 ont passé les épreuves sans commettre une seule erreur. Seuls 3 produits ont été mis à mal par certains malwares, mais offrent tout de même un niveau d