Adobe & Java machen Windows unsicher

Eine Langzeituntersuchung von AV-TEST belegt es: Adobes Reader und Flash sowie alle Varianten von Java sorgen zusammen für 66 Prozent der durch Schadsoftware ausgenutzten Schwachstellen unter Windows. Durch diese Löcher marschieren Trojaner und andere Schädlinge zum Teil ungebremst in das System.

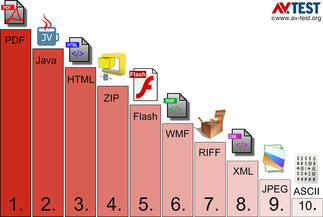

Das PDF-Format wird am häufigsten als Malware-Transporter für Schwachstellen genutzt. Das ZIP-Format wird von vielen Anwendungen zur Ablage von Daten verwendet. Auch Microsoft Office speichert Dokumente und Tabellen im ZIP-Format. Durch die dabei verwendeten Dateierweiterungen wie DOCX bzw. XLSX ist das aber nicht offensichtlich.

Experten raten Anwendern schon seit langem, den Adobe Reader ständig aktuell zu halten, da er sonst zum gefährlichen Einfallstor für Schädlinge in einem Windows-System werden kann. Die Langzeituntersuchung von AV-TEST über einen Zeitraum von mehr als 10 Jahren bestätigt nicht nur den Expertenrat, sondern zeigt auch deutlich, dass der Adobe Reader, Adobe Flash und Java gemeinsam zwei Drittel der von Malware ausgenutzten Sicherheitslücken unter Windows verursachen. Anwender, die ihre Software selten updaten und unzureichende Sicherheits-Software nutzen, haben gegen speziell vorbereitete Schädlinge fast keine Chance.

Exploits als Lückenstürmer

Kaum wird eine Sicherheitslücke in einer Software bekannt, entwickeln Angreifer dafür spezielle Schädlinge, so genannte Exploits. Diese versuchen dann direkt in die Schwachstelle einzudringen und sich im Windows-System festzusetzen. Der Großteil der Angriffe geschieht über das Internet und zielt auf den Browser des Nutzers während des Surfens. Die zweite Schiene sind verseuchte E-Mails.

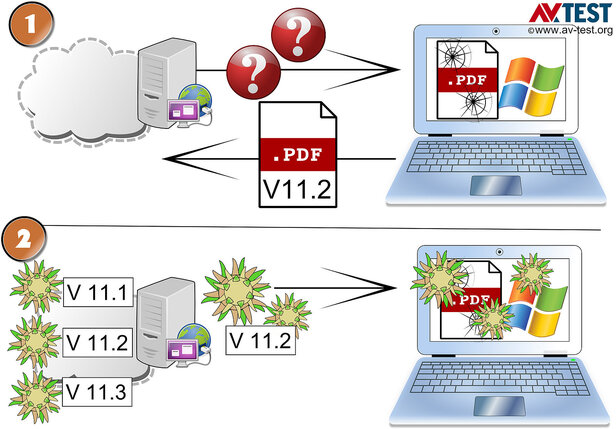

Die Angriffe auf den Browser erfolgen mit hoher Präzision. So fragen Webseiten via Browser die Daten des Besuchersystems ab, etwa nach den verwendeten Versionen von Windows, Java, Flash oder anderer Software. Ist eine bekannt schwache Version dabei, wird die passende Exploit-Version geladen und via Drive-by-Download auf den Anwender losgelassen. Hat dieser keine gute Schutz-Software, bekommt er vom Eindringen des Exploits nicht einmal etwas mit.

Mittäter Java und Flash

In der Auswertung von AV-TEST über die 25 größten Angriffe steht ein Exploit für Adobe Reader mit knapp 37.000 registrierten Varianten auf dem ersten Platz, danach folgt sofort die erste Version von Java mit über 31.000 Exploit-Varianten. In der Rangliste auf Platz drei steht Adobe Flash mit über 20.000 speziell gefertigten Angreifern.

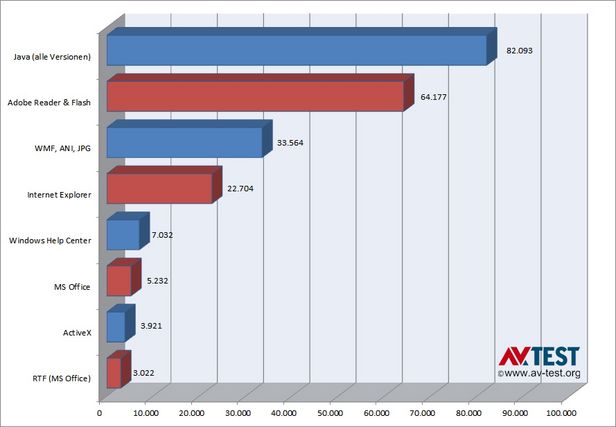

Zählt man alle Angreifer für die diversen Java-Versionen zusammen, so sind das über 82.000. Damit ist Java insgesamt die Schwachstelle Nummer 1. Dabei ist noch zu bedenken, dass der Mutterkonzern Oracle damit Werbung macht, dass Java auf 3 Milliarden Geräten installiert sei.

Schützt eine gute Security-Software?

Was passiert, wenn Anwender vergessen, ihre Software auf den neuesten Stand zu bringen oder wenn es für eine Schwachstelle noch kein Update gibt? Nutzt der Anwender eine verlässliche Security-Suite, dann ist eine Infektion über die Schachstelle sehr unwahrscheinlich. Denn die Suiten besitzen mehrere Mechanismen, die Angreifer bereits im Vorfeld erkennen und abwehren.

Suiten halten in der Regel einen Drive-by-Download gleich an mehreren Stellen auf:

1. Meist erkennen und blockieren sie das JavaScript, welches versucht, das System nach verwundbarer Software auszuspionieren. Ohne diese Information bleibt die Attacke aus oder es wird blind versucht einen Exploit abzusetzen.

2. Im Anschluss wird der eigentliche Exploit beim Herunterladen erkannt, wobei es sich oft um eine Java-JAR-Datei, eine Flash-Datei oder ein PDF handelt – je nach Angriffsszenario. Auch wenn die Security-Suite den Angreifer nicht sofort erkennt, kann sie die Datei in der Cloud analysieren und so klassifizieren.

3. Würde die erste verseuchte Datei auf dem System landen, so versucht diese, die eigentliche Schadsoftware in Form einer EXE-Datei auf den Rechner zu laden und zu installieren. Hier greifen dann weitere Mechanismen, wie die On-Access-Erkennung, die verhaltensbasierte Erkennung oder die spätere On-Demand-Erkennung der bereits installierten Malware.

Schlachtfeld Windows

Auch die Windows-Systeme stehen ständig im Visier der Angreifer. In der Top-25-Liste der Exploits listet AV-TEST viele Bildformate auf, die man gezielt unter Windows angreift. Dazu gehören das Windows-eigene WMF-Format oder .ANI und .JPG. Aber auch Active-X, das Windows-Help-Center und der Internet-Explorer weisen immer wieder Sicherheitslücken auf und werden mit speziellen Exploit-Varianten attackiert.

Auch Microsoft verschickt deshalb ständig neue Systemupdates, um diese Löcher zu flicken. Zwar passiert das bei Windows 7, 8 und XP immer noch regelmäßig, aber ab April 2014 haben die Angreifer unter Windows XP freie Bahn. Denn dann stellt Microsoft die unterstützenden Updates komplett ein. Der letzte Schutzwall ist dann eine gute Security-Suite!

Neues Ziel: Mac-Nutzer

Nachdem Java und Flash auch auf dem Mac (nicht iPad) funktionieren, haben die Angreifer nun auch noch eine neue Gruppe lohnender Ziele dazu bekommen.

Den Beleg dafür gab es bereits 2012 mit dem Trojaner Flashback für Mac OS X, welcher das Botnetz Mac OS X Flashback (oder Flashfake) versorgte, indem er eine Sicherheitslücke von Java ausnutzte. Schnell waren über 600.000 Rechner rekrutiert und führten Befehle aus.

Alternativen und Lösungen

Das Risiko in Sachen Adobe Reader lässt sich schnell senken: installieren Sie einfach eine andere Software, um PDFs anzuzeigen. Kostenlose Programme gibt es genug, zum Beispiel die folgenden zwei:

PDF-Exchange-Viewer

www.tracker-software.com/product/downloads

Sumatra PDF

blog.kowalczyk.info/software/sumatrapdf/free-pdf-reader-de.html

Der Firefox-Browser ist in den neuesten Versionen auch fähig PDF-Dateien anzuzeigen. Allerdings ist die Anzeige nicht immer perfekt.

Mozilla entwickelt Flash-Alternative

Bei Flash und Java ist das Ganze komplizierter, denn sie sind Zusatzsoftware für Browser, für die es im Moment keine direkten Alternativen gibt. Lediglich für Flash scheint sich ein Ausweg abzuzeichnen: Mozilla unterstützt das Open-Source-Projekt „Shumway“, das einen HTML5-Flash-Player entwickelt. Der Firefox soll so in der Lage sein, Flash-Inhalte auch ohne Flash-Player wiederzugeben. Shumway wandelt die Flash-Inhalte in HTML5-Code um, den Firefox dann anzeigen kann. Wenn Sie es ausprobieren möchten, dann finden Sie auf der Seite mozilla.github.io/shumway Shumway als Firefox-Erweiterung sowie einige Spiele.

Das Java-Risiko bleibt

Das Java-Problem bleibt aber weiter ungelöst. Denn das Surfen ohne Java bzw. JavaScript ist fast nicht möglich. Nahezu jede Seite im Internet nutzt irgendwie Java oder JavaScript zur Anzeige von Bildern, Videos oder interaktiven Inhalten.

Hier hilft nur der Einsatz einer guten Security-Suite. Welche das sind, veröffentlicht AV-TEST permanent in seinen kostenlosen Tests auf der Webseite unter https://www.av-test.org/tests/privatanwender.

Wenn Sie wissen wollen, wie sich die Sicherheitspakete in einem Langzeittest schlagen, dann sollten Sie unbedingt den Artikel „Die besten Internet-Security-Suiten für Windows aus 6 Monaten Dauertest“ lesen:

Die besten internet security suiten fuer windows aus 6 monaten dauertest