Adobe & Java hacen que Windows sea inseguro

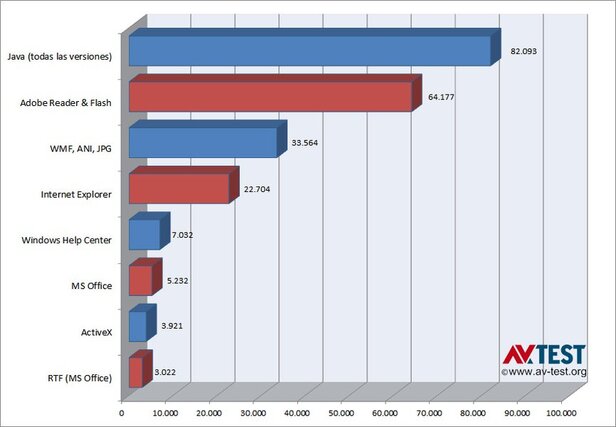

Una prueba de larga duración por parte de AV-TEST lo demuestra: Adobe Reader y Flash, así como todas las versiones de Java originan un 66 por ciento de las vulnerabilidades en Windows utilizadas por los software maliciosos. Por estos agujeros se cuelan casi descontroladamente troyanos y otros malware en el sistema.

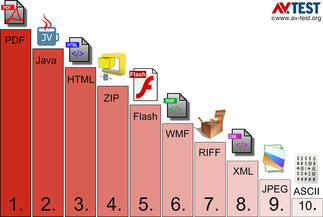

el formato PDF es el que se utiliza con mayor frecuencia como vehículo de malware en caso de vulnerabilidad. El formato ZIP es utilizado en muchas aplicaciones para el almacenaje de datos. Microsoft Office usa archivos que tienen la extensión .DOCX o .XLSX este punto no está muy claro para los usuarios.

Desde hace mucho tiempo los expertos recomiendan a los usuarios mantener Adobe Reader en su última actualización. En caso contrario puede convertirse en una peligrosa puerta que permita la entrada de software malicioso en el sistema Windows. El estudio de AV-TEST, con una duración de diez años, no solo confirma la recomendación de los expertos, sino que además demuestra claramente que Adobe Reader, Adobe Flash y Java provocan en su conjunto dos tercios de los agujeros de seguridad en Windows que utilizan los malware. Los usuarios que no actualizan muy a menudo su software y que usan programas de seguridad de forma insuficiente, apenas tienen posibilidad alguna contra aquellos software maliciosos especialmente preparados.

Exploits como atacantes

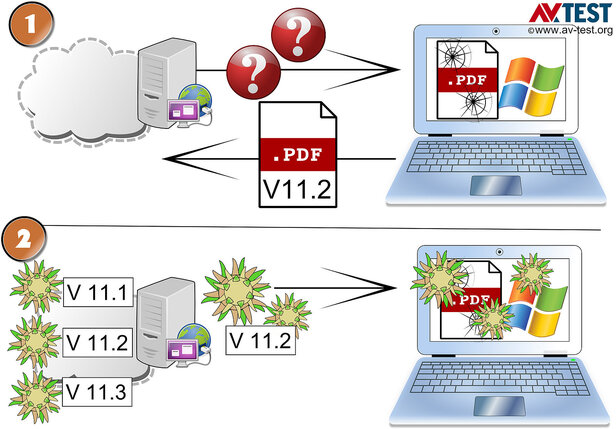

En cuanto se da a conocer un agujero de seguridad en un software, los agresores desarrollan software maliciosos especiales para atacarlos: son los llamados exploits. Éstos intentan filtrarse por las vulnerabilidades para instalarse en el sistema Windows. La mayor parte de los ataques sucede a través de Internet y se dirige directamente al buscador que utiliza el usuario durante la navegación. Una segunda vía son los correos electrónicos infectados.

Los ataques al buscador se llevan a cabo con gran precisión. Las páginas web obtienen a través del buscador los datos del sistema del visitante, como las versiones utilizadas de Windows, Java, Flash u otros software. Si reconoce una versión débil, se cargará la versión exploit correspondiente y se aplicará a través de un Drive-by-Download contra el usuario. Si éste no dispone de un buen software de seguridad, ni siquiera se dará cuenta de la intrusión del exploit.

Cómplices del ataque: Java y Flash

En la evaluación de AV-TEST, Adobe Reader se sitúa en primera posición con 37.000 exploits diferentes registrados. Le sigue muy de cerca la primera versión de Java con más de 31.000 versiones de exploits. En el puesto número tres se coloca Adobe Flash con más de 20.000 agresores diseñados para tal efecto.

La suma de todos los agresores existentes para las diferentes versiones de Java es de más de 82.000. Este resultado sitúa a Java como la vulnerabilidad número 1. Hay que tener en cuenta que la compañía matriz Oracle hace publicidad con el dato de que Java está instalado en 3 mil milliones de ordenadores.

¿Ofrece un software de seguridad una buena protección?

Qué sucede cuando el usuario olvida actualizar su software o todavía no hay una actualización disponible para eliminar una vulnerabilidad. Si el usuario utiliza una solución de seguridad fiable es muy poco probable que el ordenador se infecte a través de una vulnerabilidad puesto que los programas disponen de una variedad de mecanismos para reconocer con antelación al agresor y defenderse de él.

Las soluciones de seguridad evitan por lo general una descarga encubierta de archivos (Drive-by-Download) en varios puntos:

1. La mayoría reconocen y bloquean el JavaScript, que intenta espiar al sistema en busca de software vulnerables. Sin dicha información, el ataque no se lleva a cabo o se efectúa un intento a ciegas de colocar un exploit.

2. Después se reconoce al supuesto exploit durante su descarga, pues la mayoría de las veces se trata de un archivo JAR de Java, un archivo de Flash o un PDF, según sea el escenario del ataque. Incluso cuando la solución de seguridad no reconozca enseguida al agresor, ésta puede analizar el archivo en la nube y clasificarlo.

3. Si el primer archivo infectado terminara en el sistema, éste intentaría cargar e instalar el software malicioso en el ordenador en forma de un archivo EXE. En este punto aparecen varios mecanismos como el reconocimiento On-Access, el reconocimiento basado en el comportamiento o el reconocimiento posterior, mediante un análisis directo, del malware ya instalado.

El campo de batalla: Windows

Los sistemas Windows también son un objetivo constante por parte de los agresores. En la lista de los 25 exploits más populares, AV-TEST registra muchos formatos de imágenes dirigidos a atacar a Windows. Entre ellos se encuentra también el formato WMF, propio de Windows, así como .ANI y .JPG. Pero también Active-X, el centro de asistencia de Windows e Internet Explorer presentan una y otra vez agujeros de seguridad y reciben ataques con versiones especiales de exploits.

La reparación de estos agujeros es el motivo por el que Microsoft crea continuamente nuevas actualizaciones del sistema. Aunque esto se da a menudo en el caso de Windows 7, 8 y XP, a partir de abril de 2014 los agresores tendrán vía libre en el caso de Windows XP. A partir de entonces, Microsoft dejará de ofrecer actualizaciones. La última opción para protegerse será una buena solución de seguridad.

Un nuevo objetivo: los usuarios de Mac

Desde que Java y Flash funcionan también en el Mac (no en el iPad), los agresores tienen un nuevo grupo objetivo al que dirigirse.

Se tuvo prueba de ello en 2012 con el troyano Flashback para Mac OS X que abastecía la botnet Mac OS X de Flashback (o Flashfake) sirviéndose de un agujero de seguridad de Java. En poco tiempo se habían reclutado más de 600.000 ordenadores y estaban ejecutando órdenes.

Alternativas y soluciones

El riesgo en el caso de Adobe Reader puede eliminarse rápidamente: simplemente instale otro software para visualizar PDF. Existen suficientes programas gratuitos para ello, como por ejemplo:

PDF-Exchange-Viewer

www.tracker-software.com/product/downloads

Sumatra PDF

blog.kowalczyk.info/software/sumatrapdf/free-pdf-reader-es.html

Las versiones más actuales del buscador Firefox también pueden mostrar archivos en PDF. Sin embargo, la calidad no siempre es la mejor.

Mozilla está desarrollando una alternativa a Flash

En el caso de Flash y Java es algo más complicado puesto que son software complementarios a los buscadores para los que de momento no hay una alternativa directa. Solo para Flash parece perfilarse una solución: Mozilla ofrece soporte al proyecto Open-source „Shumway“ que desarrolla un reproductor HTML5 de Flash. Firefox debe ser capaz de este modo de reproducir contenidos Flash también sin reproductor Flash. Shumway convierte los contenidos Flash en código HTML5 que Firefox puede mostrar. Si quiere probarlo diríjase a la página mozilla.github.io/shumway donde encontrará Shumway como ampliación de Firefox, así como algunos juegos.

El riesgo con Java sigue existiendo

Sin embargo, el problema de Java sigue sin tener solución puesto que navegar sin Java o sin JavaScript es poco más que imposible. Casi cualquier página de Internet utiliza de alguna manera Java o JavaScript para mostrar imágenes, vídeos o contenidos interactivos.

En este caso solo puede recurrir a una buena solución de seguridad. AV-TEST publica de forma permanente cuáles son. Puede obtener dicha información de sus pruebas gratuitas disponibles en la página web https://www.av-test.org/es/pruebas/usuarios-finales.

Si desea saber cómo se defienden los paquetes de seguridad en una prueba de larga duración es imprescindile que lea el artículo „Las mejores soluciones de seguridad en Internet para Windows sometidas a pruebas de larga duración durante 6 meses“.

las mejores soluciones de seguridad en internet para windows sometidas a pruebas de larga duracion