Por si Google fracasa: examinamos 21 aplicaciones de seguridad para Android

A pesar del escaneo de seguridad y la vigilancia de la Play Store, Google Play Protect ofreció en la prueba la peor detección de malware. Por eso es hora de buscar un socio de seguridad más fuerte para Android. AV-TEST ha averiguado qué aplicaciones protegen mejor.

Google se esfuerza por proteger a los miles de millones de usuarios de sus aplicaciones. Pero, como demuestra la prueba actual, hay mejores socios de seguridad para dispositivos móviles con Android. El laboratorio de AV-TEST ha analizado la protección, la usabilidad y las funciones adicionales que ofrecen 21 aplicaciones de seguridad y el mecanismo integrado en Android, Google Play Protect.

12 aplicaciones obtuvieron la máxima puntuación

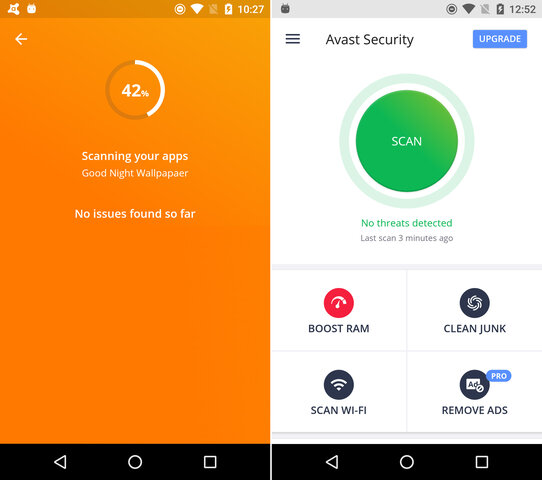

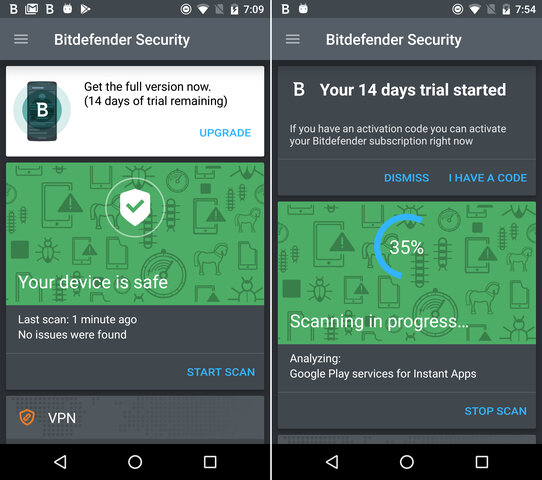

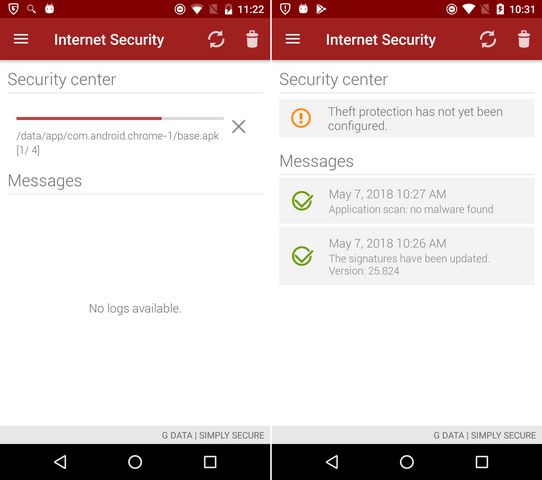

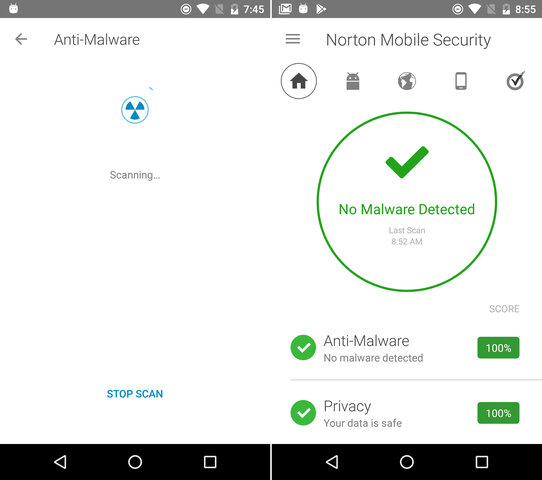

El laboratorio examinó en mayo de 2018, utilizando la plataforma Android 6.0.1, un total de 21 aplicaciones de seguridad y Google Play Protect. En las categorías de protección y usabilidad, el laboratorio otorgaba un máximo de 6 puntos; por la funciones/extras, 1 punto. 12 aplicaciones consiguieron el máximo resultado de 13 puntos: Alibaba, Avast, AVG, Avira, Bitdefender, G Data, Kaspersky Lab, McAfee, PSafe, Symantec, Tencent y Trend Micro. Otras 3 aplicaciones obtuvieron la también muy buena puntuación de 12,5: BullGuard, F-Secure y Quick Heal. El resto de aplicaciones sumaron entre 12 y 9 puntos. El último de la lista fue Google Play Protect con solo 6 puntos.

Detectar 6.000 aplicaciones con código malicioso no es problema

La prueba de detección de aplicaciones maliciosas se desarrolló en dos pasos. En primer lugar, el laboratorio sometió a todas las aplicaciones de seguridad a la prueba en condiciones reales (real-world test) con casi 3.000 aplicaciones infectadas de no más de 24 horas de antigüedad. En el segundo paso se trabaja con el conjunto de referencia, que contiene más de 3.000 aplicaciones. Estas aplicaciones maliciosas tienen como máximo 4 semanas de antigüedad. De esta manera se comprueba si los paquetes de seguridad también detectan a viejos conocidos peligrosos.

De las 21 aplicaciones examinadas, 12 reconocieron el 100 por cien de los atacantes en ambos pasos de la prueba: Alibaba, Antiy, Bitdefender, Cheetah Mobile, G Data, Sophos, Symantec, Tencent, Trend Micro, Avast, AVG y PSafe. F-Secure y Kaspersky Lab alcanzaron en el real-world test el 99,9 por ciento y, en el segundo paso, el 100 por cien. Por su buen rendimiento en cuestión de protección, un total de 17 aplicaciones obtuvieron los 6 puntos máximos. El resto de las aplicaciones consiguieron entre 5,5 y 2 puntos en la prueba de detección. La protección ofrecida por Google Play Protect ascendió a meros 54,8 y 66,0 por ciento respectivamente. Por ello no se le concedió ningún punto.

Comprobación de la usabilidad en la vida cotidiana

El punto de la prueba referente a la usabilidad se compone de varias pruebas individuales. En primer lugar se comprueba si cada aplicación de seguridad consume mucha potencia del procesador y causa mucho tráfico de datos, puesto que esto puede suponer un elevado consumo de batería. Además se analiza la distinción entre amigos y enemigos. Para ello, cada aplicación de seguridad tiene que detectar correctamente casi 3.000 miniprogramas normales de Google Play Store y otras fuentes de fiar.

En cuestión de pérdida de potencia y consumo de batería, ninguna de las aplicaciones examinadas destacó negativamente. En el sondeo de amigos y enemigos, las siguientes aplicaciones de seguridad clasificaron erróneamente entre 1 y 10 aplicaciones limpias: AhnLab, Antiy, Cheetah Mobile, F-Secure y Ikarus. Solo la de Sophos lo hizo realmente mal, clasificando equivocadamente como enemigas casi 100 aplicaciones limpias.

Extras: algunos valiosos, otros inútiles

En la última categoría de la prueba, las funciones adicionales, los examinadores otorgan un punto como máximo, ya que la mayoría de los extras no son relevantes para la seguridad. Solo se presta atención a las funciones antirrobo y de navegación segura. Antiy, NSHC y Tencent no ofrecen ninguna función antirrobo específica. En cuestión de navegación segura, BullGuard y NSHC son las únicas que no tienen nada que ofrecer.

Algunas aplicaciones ponen a disposición también funciones de control parental, copia de seguridad, encriptación y protección de telefonía, como el bloqueo de llamadas, o filtros de mensajes. Pero también se encuentran en algunas aplicaciones herramientas de seguridad para WiFi y monitoreo de redes. Algunas de las funciones están reservadas para las versiones Premium y solo se pueden probar durante 15 o 30 días.

Las alternativas si Google falla

El mercado ofrece una gran selección de buenas aplicaciones de seguridad para dispositivos móviles con Android. La prueba ha demostrado que 12 de las 21 aplicaciones examinadas son una mejor elección que Google Play Protect. Se trata de las apps de Alibaba, Avast, AVG, Avira, Bitdefender, G Data, Kaspersky Lab, McAfee, PSafe, Symantec, Tencent y Trend Micro, que consiguieron la máxima puntuación de 13. De las 12 mejores aplicaciones, 5 se pueden utilizar de forma gratuita. Pero también son recomendables las aplicaciones de BullGuard y F-Secure con 12,5 puntos.

Los usuarios no deberían confiar solo en que Google Play Protect escanee con regularidad sus dispositivos móviles. La detección de las aplicaciones maliciosas más recientes y las conocidas desde hace semanas es demasiado mala. Una de cada tres aplicaciones infectadas no es considerada dañina, con lo cual, puede hacer de las suyas.

Un 40 por ciento de los sistemas Android sigue funcionando con la versión 5.1 a 2.3.3

Marcel Wabersky

Jefe de equipo del laboratorio técnico

Los sistemas más anticuados son especialmente vulnerables a los ataques de malware. Pero tampoco los sistemas Android actuales son extremadamente seguros.

Los críticos del software de seguridad para Android alegan en primer lugar la segura arquitectura de Android. Esta está estructurada de modo que las aplicaciones no tengan ningún acceso relevante para el sistema por debajo del nivel de root. Esto en teoría es correcto, pero en la práctica se da otro problema: las vulnerabilidades o los agujeros de seguridad de todas las versiones de Android, que son aprovechados por exploits creados específicamente para ello y que sí acceden al nivel de root. La propia Google mantiene en su página Android Security Bulletins un listado nada breve de todas las vulnerabilidades de Android 2.3.3 hasta la versión más actual 8.1 (Oreo). Además, en el Distribution Dashboard aparece la distribución actual de los sistemas Android. Allí, Google indica que un 40 por ciento de todos los dispositivos activos sigue funcionando con Android 2.3.3 a 5.1 (Lollipop). Recientemente, los investigadores de seguridad evaluaron un ataque a dispositivos con Android 4.0. Mediante un ataque a la memoria se eludió el sistema de seguridad, permitiendo a los atacantes acceder al supuestamente seguro nivel de root.

Si bien una aplicación de seguridad no puede cerrar este agujero en el sistema Android, sí puede, en muchos casos, limitar los daños.