Herramientas especiales antivirus puestas a prueba: cuál es su eficacia en caso de emergencia

Las herramientas especiales antivirus suelen ser los salvavidas tras un ataque de malware. El laboratorio de AV-TEST ha puesto a prueba durante casi un año a 5 populares herramientas especiales para comprobar si limpian de malware los ordenadores con Windows y vuelven a reparar todo de forma fiable.

Con las herramientas especiales antivirus es posible salvar, limpiar y reparar por completo muchos de los sistemas infectados con software malicioso. Al menos eso es lo que afirman los fabricantes y también muchos de los usuarios en la Red. El laboratorio de AV-TEST quería cerciorarse y, para ello, ha puesto a prueba durante casi un año a 5 herramientas especiales mediante 4 exhaustivas rondas de pruebas. Cada una de las 5 herramientas de limpieza tuvo que comprobar, limpiar de malware y reparar los daños de 53 sistemas. Todo el software malicioso utilizado en las pruebas ya era conocido para los escáneres de las herramientas, puesto que, al fin y al cabo, se trataba de valorar la eficacia en reparación y no en detección.

Un mayor esfuerzo para extraer conclusiones más claras

53 malwares por herramienta no parece requerir demasiado esfuerzo, pero sí lo hace, puesto que, para cada comprobación, los ejecutores de la prueba tuvieron que infectar un ordenador con Windows y protocolar los cambios. Dado que la mayoría del malware detecta si se trata de una máquina virtual y se comporta de manera distinta, en la prueba se utilizaron únicamente ordenadores normales. A continuación, cada sistema tuvo que ser iniciado con una herramienta especial. Después se activaron la detección y la limpieza, introduciendo todos los comandos a mano, y más adelante se evaluó la calidad del restablecimiento. En total sumaron más de 265 procesos de prueba con mucho trabajo manual.

Potentes ayudantes en caso de emergencia

La prueba incluyó las siguientes cinco herramientas, disponibles gratuitamente en Internet:

• AVG Rescue CD

• Avira EU-Cleaner

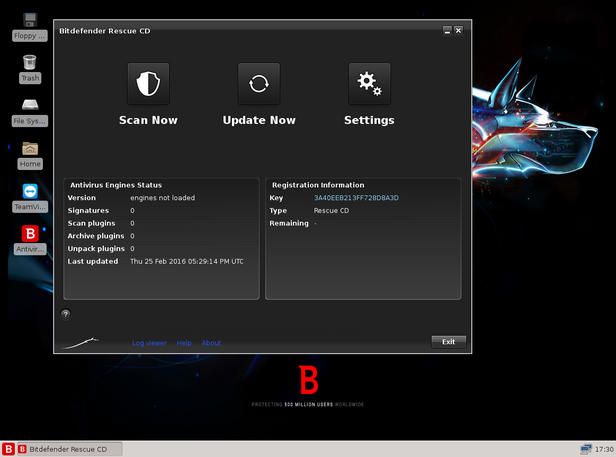

• Bitdefender Rescue CD

• ESET SysRescue

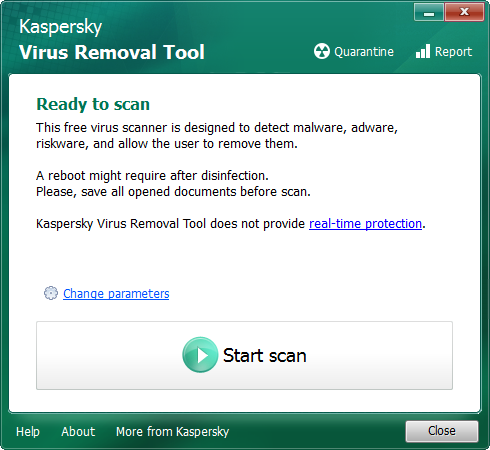

• Kaspersky Virus Removal Tool

Los resultados son buenos, si bien algunas herramientas, en concreto ESET SysRescue y Avira EU-Cleaner, no reconocieron en la prueba a algunos conocidos atacantes. Estas no reconocieron 3 y 4 atacantes respectivamente y, por tanto, no pudieron hacer nada al respecto. Estas herramientas ofrecieron aun así un rendimiento respetable de casi el 65 por ciento en la reparación total.

Las herramientas AVG Rescue CD, Bitdefender Rescue CD y Kaspersky Virus Removal Tool ofrecieron una mejor actuación. No obstante, AVG y Kaspersky en un caso no pudieron eliminar los componentes activos del malware, a pesar de detectarlo. La herramienta de Bitdefender fue la única que superó los dos primeros obstáculos de la detección y la eliminación sin ningún fallo.

Kaspersky limpió 52 de los 53 sistemas

En realidad, las herramientas no solo tenían que eliminar los componentes más importantes de un malware, sino eliminar al mismo tiempo todos los archivos basura introducidos. A este respecto, solo la herramienta de Kaspersky Virus Removal Tool hizo un buen trabajo y no dejó nada de basura en 52 de las 53 pruebas. Esto supone una tasa de limpieza del 98,7 por ciento. El resto de las herramientas dejaron restos de archivos en entre 32 y 45 de las 53 pruebas.

En general, el resultado de las otras herramientas sigue siendo bueno, dado que casi siempre rescataron al usuario de su precaria situación.

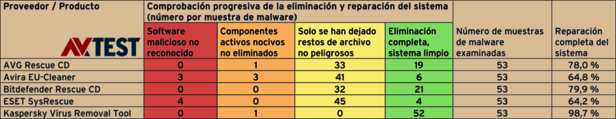

Cuadro sinóptico

Para facilitar la comprensión, la tabla con las herramientas sometidas a la prueba se ha dividido en las siguientes secciones:

1. ¿Detectó el malware?

2. ¿Eliminó por completo los componentes activos?

3. ¿Quedaron restos de archivos inocuos o se deshicieron todos los cambios en el sistema?

4. ¿Eliminó y restableció todo a la perfección el software de seguridad o de limpieza?

La última columna de la tabla muestra el porcentaje total de reparación. Aquí lidera de forma clara Virus Removal Tool de Kaspersky con un 98,7 por ciento. A esta le siguen Bitdefender Rescue CD con un 79,9 por ciento y AVG Rescue CD con un 78 por ciento.

Los usuarios de un sistema Windows que prefieran evitar verse en una situación delicada, deberían instalar una suite de seguridad. La prueba de larga duración publicada recientemente "¿Reparan bien un sistema las suites de seguridad tras un ataque de malware?" muestra que instalando una buena suite de seguridad en Internet, el riesgo de que un ataque de malware tenga éxito desciende casi a cero. Aunque una suite detecte demasiado tarde que se ha infiltrado un malware, la tasa de limpieza y de reparación de algunos productos es del 100 por cien.

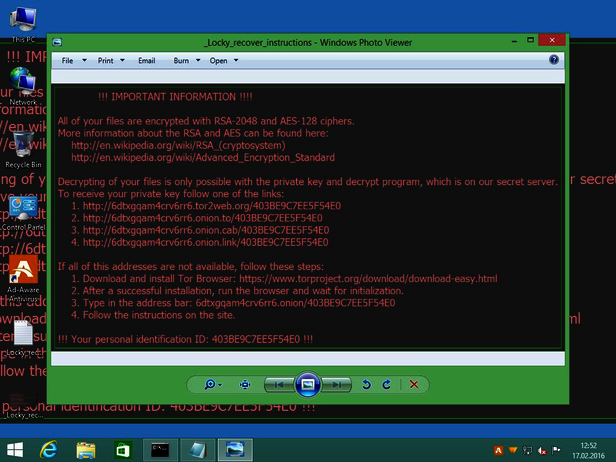

Excepción: ataques de ransomware o Cryptolocker

![[Translate to Español:] Maik Morgenstern, CTO AV-TEST GmbH](/fileadmin/_processed_/9/6/csm_Maik_Morgenstern_59beae77f6.jpg)

[Translate to Español:] Maik Morgenstern, CTO AV-TEST GmbH

En la prueba se utilizaron numerosos tipos de malware distintos, como troyanos, gusanos o roba contraseñas, pero ningún Cryptolocker. Estos constituyen un caso especialmente difícil.

En primer lugar hay que saber que ransomware y Cryptolocker son casi lo mismo. Los especialistas utilizan ambos términos. Se denomina ransomware a todo malware que hace chantaje bloqueando algo en el ordenador y encriptando parte de los datos para exigir dinero. Cryptolocker también hace chantaje para obtener dinero, pero encripta siempre casi todos los datos. Los 53 malwares utilizados en la prueba eran dropper, virus, gusanos, downloader, roba contraseñas, puertas traseras o troyanos. No se incluyó en la prueba ningún ransomware o Cryptolocker, dado que estos no se ocultan en el sistema, sino que inician de inmediato el proceso de cifrado y envían la correspondiente clave de descifrado a Internet. Por eso, a una herramienta de limpieza no le sirve de nada conocer solo el malware. La herramienta ha de conocer también el correspondiente código básico para el descifrado. Muchos fabricantes utilizan otra estrategia en el caso de Cryptolocker o ransomware.

Primero envían ordenadores desprotegidos, pero supervisados de forma especial, a navegar por Internet para que sean infectados aposta con un Cryptolocker buscado. Este empieza de inmediato con el cifrado y envía la clave de descifrado a Internet. De este modo, no solo se intercepta el código, sino que también se lo rastrea hasta el servidor de almacenamiento. De este modo, algunos fabricantes han hallado en el pasado servidores enteros llenos de claves de descifrado y se las han enviado a los usuarios chantajeados. Una vez cuentan con el código de descifrado, los expertos intentan analizar el código y el programa de cifrado para averiguar el algoritmo. Si lo consiguen, crean una herramienta con una especie de llave maestra y la distribuyen gratuitamente a los usuarios afectados.

A veces los expertos tienen suerte. Quienes escriben los virus cometen fallos una y otra vez durante la implementación del cifrado, lo cual hace que sea más fácil descifrar la herramienta.