Tarnen und Täuschen – so attackiert brandneue Malware Windows-Systeme

Cyberangreifer suchen und finden ständig neue Wege, um Windows-Systeme anzugreifen. Daher prüft das Team von AV-TEST in seinen Advanced Threat Protection-Tests, ob die aktuellen Schutzprogramme auch die neuesten Angriffstaktiken erkennen. Falls nicht, laden die Angreifer blitzschnell bösartige Software nach und führen sie aus. Im aktuellen Test schicken die Experten 10-mal neueste Malware auf die Systeme. Allerdings tarnen und verstecken die Angreifer sich in MSI-Paketen, lassen sich per Skript-Interpreter ausführen, tauschen die Hauptkomponente in einem Prozess aus oder kombinieren die Techniken. 21 Produkte für private Anwender und Unternehmen stellen sich den schwierigen Aufgaben mit getarnten Angriffen. Das Ergebnis zeigt, dass einige Hersteller einen perfekten Job machen. Aber der Test zeigt auch, dass einige Produkte es unnötig spannend machen, aber am Ende den Sieg gegen die Malware erringen.

Die meisten Cyberangreifer schicken nicht einfach plump eine Ransomware an die Systeme, die sie attackieren. Vielmehr suchen sie Mittel und Wege, um ihre Malware zu tarnen oder irgendwie huckepack zu verteilen. Alle diese Tricks müssen die Security-Produkte kennen und neue sogar erahnen. Aber egal, wie sie es machen: am Ende muss der Angriff vereitelt sein.

An diesem Test nehmen die Privatanwender-Produkte folgender Hersteller teil: Avast, AVG, Bitdefender, ESET, F-Secure, G DATA, McAfee, Microsoft, Microworld, Norton und PC Matic.

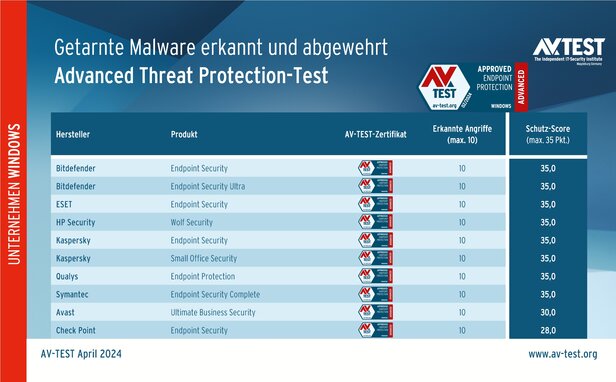

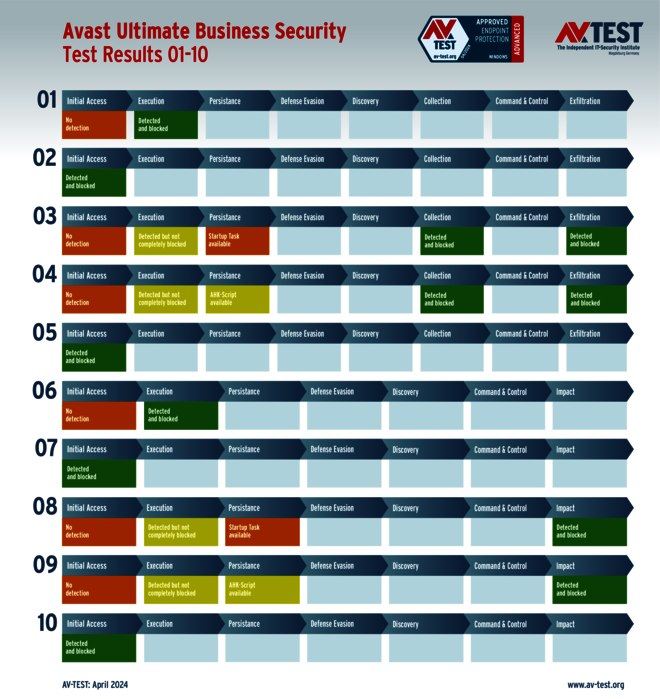

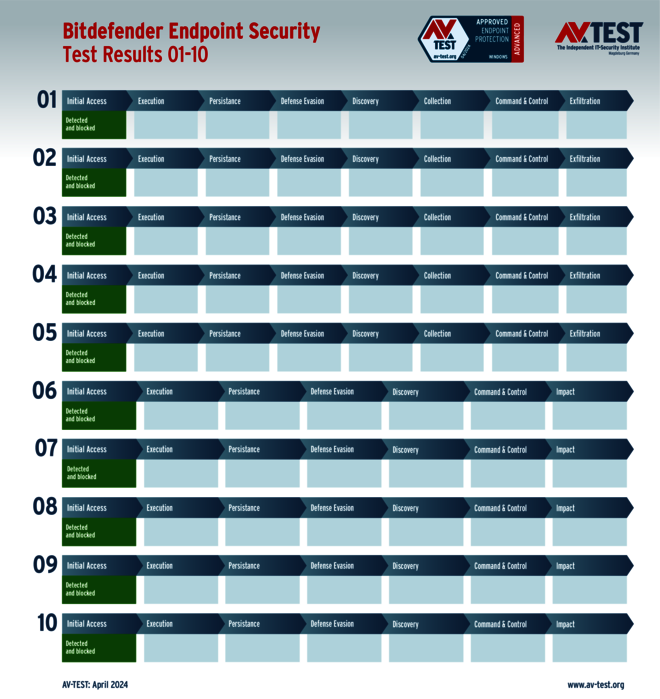

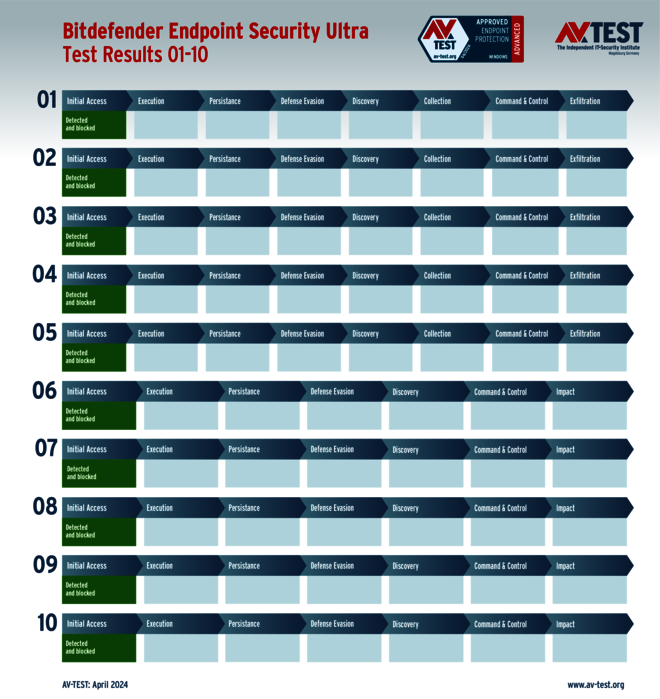

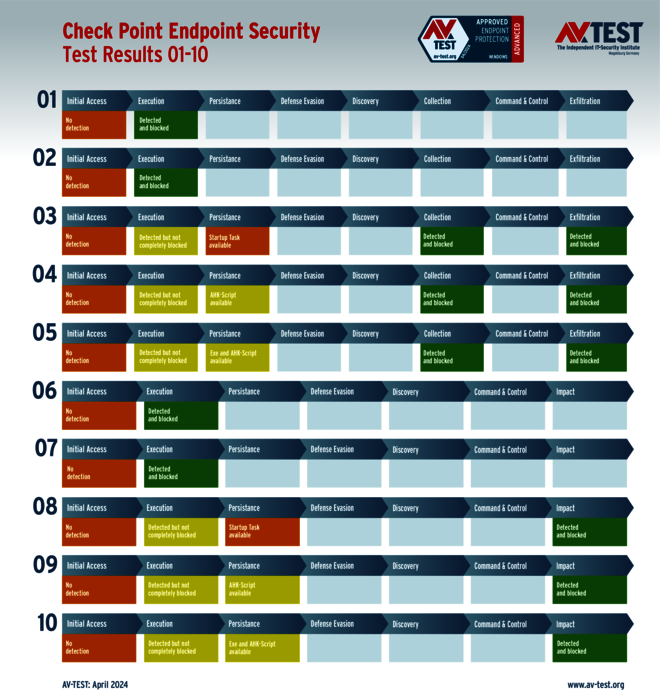

Bei den untersuchten Lösungen für Unternehmen sind folgende Hersteller dabei: Avast, Bitdefender (mit 2 Versionen), Check Point, ESET, HP Security, Kaspersky (mit 2 Versionen), Qualys und Symantec.

21 Produkte gegen Ransomware und Data Stealer

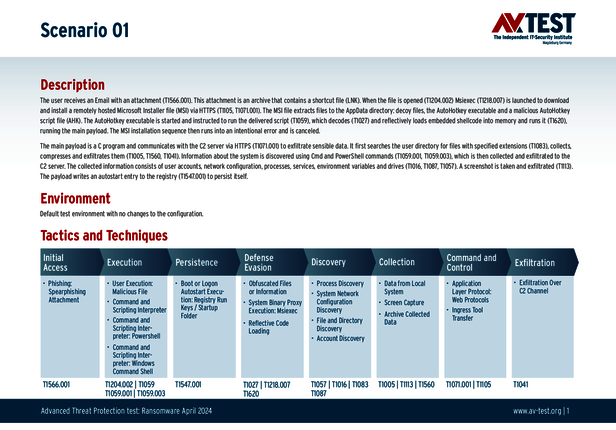

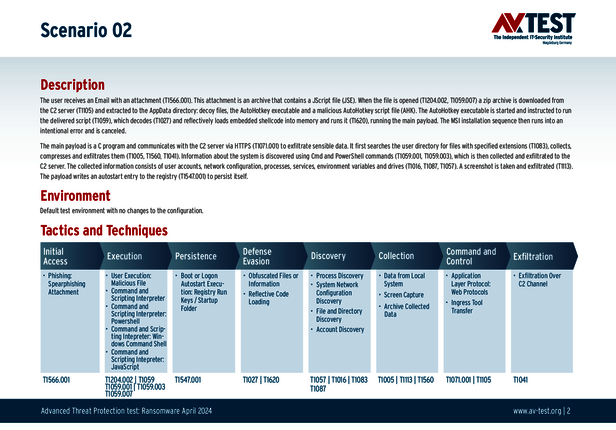

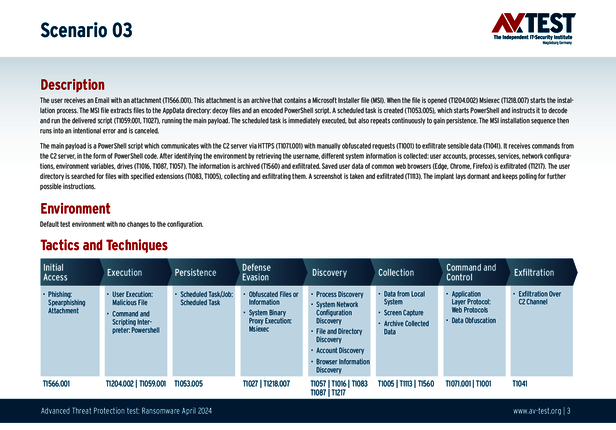

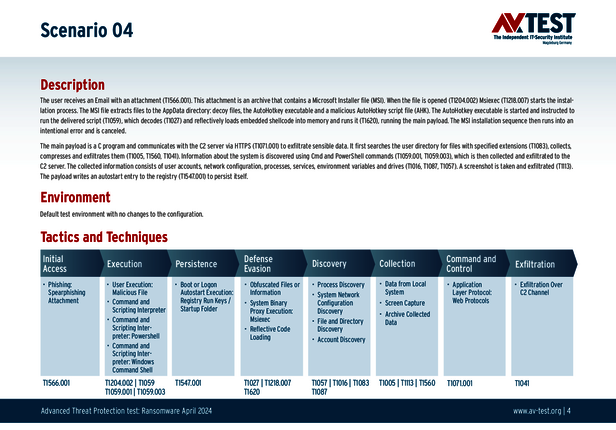

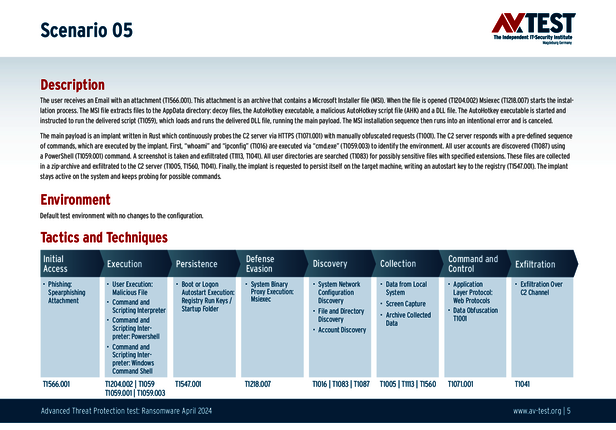

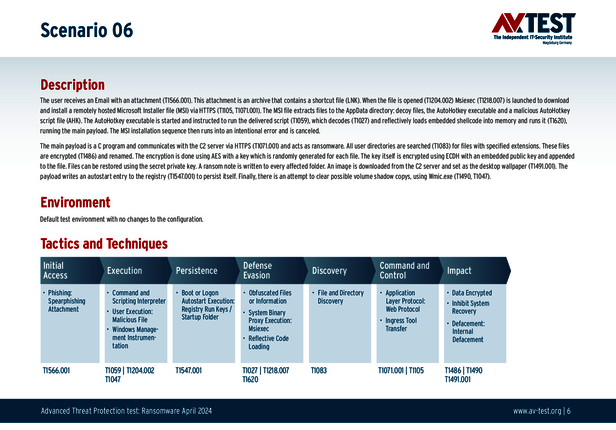

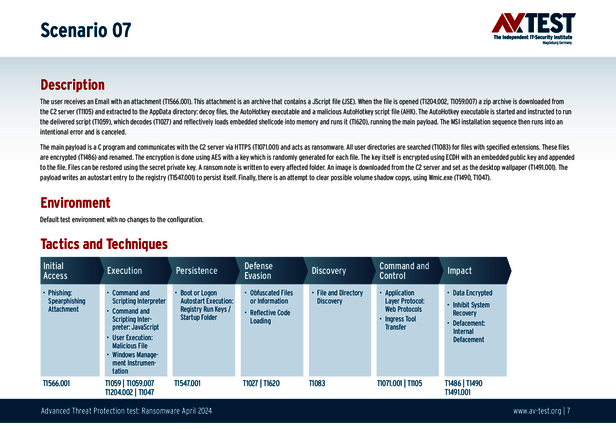

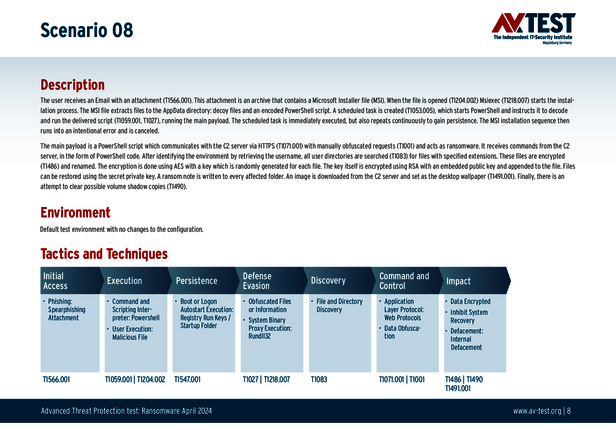

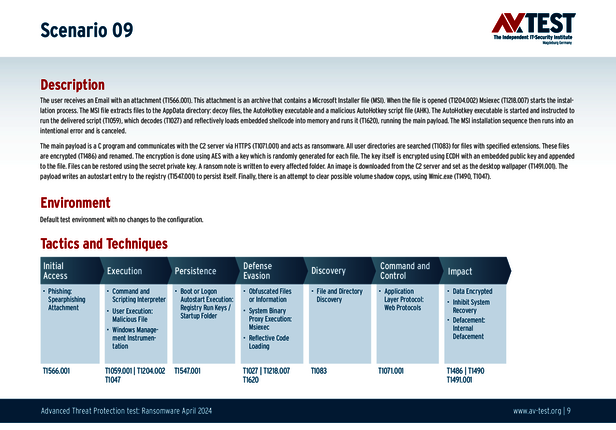

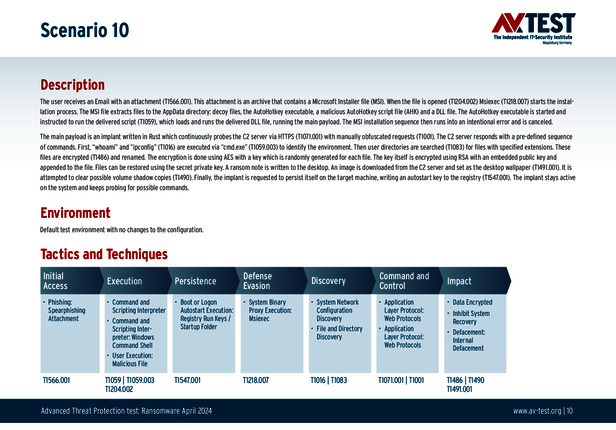

Während klassische Erkennungstest mit Schutzprodukten nur prüfen, ob eine Malware erkannt wird oder nicht, geht der Advanced Threat Protection-Test (ATP) einen wichtigen Schritt weiter. In zehn Szenarien gestalten die Tester Angriffe, die in der Realität genauso pausenlos passieren. Im aktuellen Test versuchen die Experten 5-mal eine Ransomware zu platzieren und 5-mal einen Data Stealer bzw. Infostealer auszuführen. Dazu nutzen sie folgende Angriffstechniken zum Tarnen und Täuschen bei ihren Attacken:

Bring A Scripting Interpreter: Angreifer versuchen oft Skript-Interpreter wie WScript oder PowerShell zu nutzen, um schädliche Skripte auszuführen. Allerdings wissen das viele Schutzprogramme und überwachen entsprechend die Interpreter, sowie deren Ein- und Ausgaben. Eine neue Variante ist der Angriff mit harmlosen Software-Interpretern, wie etwa AutoHotkey (AHK). Ein Skript installiert den Interpreter und führt dann ein AHK-Skript aus, welches eine Ransomware oder einen Infostealer in das Windows-System einspielt. Genau diese Angriffsvariante wurde auch in den Testszenarien eingesetzt.

Microsoft Software Installer: MSI (Microsoft Installer) ist ein Windows-Installationspaketformat, welches eine zu installierende Anwendung samt nötigen Daten und Steuerbefehlen in einem Paket für den Rechner der Endbenutzer bereitstellt. Bedrohungsakteure verstecken bösartige Dateien in einer MSI-Datei und geben Steueraktionen an. Das führt zu einer Vielzahl von Optionen, mit denen die Computer der Opfer infiziert werden können. Die Komplexität von MSI-Dateien kann es schwierig machen, gefährliche Installationsprogramme zu erkennen.

In unseren Beispielen werden MSI-Installationsprogramme verwendet, um mehrere Dateien auf der Festplatte bereitzustellen, darunter auch Lockvogel- und bösartige Dateien. Nach dem Platzieren der Dateien wird eine benutzerdefinierte Aktion verwendet, um den bösartigen Code auszuführen. Die eigentliche Installationssequenz wird später einfach abgebrochen, da sie nur zur Tarnung diente.

Reflective code injection: Bei der reflektierenden Code-Injektion wird der Code in den Speicher eines Prozesses geladen. Das reflektierende Laden kann auf diese Weise prozessbasierte Erkennungen umgehen, da die Ausführung des gefährlichen Codes innerhalb eines legitimen und harmlosen Prozesses maskiert wird. Diese Art der Code-Injektion ist somit auch dateilos, da sie lediglich den Code in einen Prozess überträgt.

In unseren Beispielen lädt ein AutoHotkey-Skript die schädliche Nutzlast direkt in den Arbeitsspeicher und führt sie aus, wobei ein Infodiebstahlprogramm oder eine Ransomware ausgeführt wird.

Im ATP-Test werden alle Erkennungs- und Verteidigungsschritte in einer Matrix nach dem MITRE ATT&CK-Standard aufgezeichnet. Bei Ransomware gilt es drei wesentliche Schritte zu erkennen, bei Data bzw. Infostealern sind es vier Aktionen. Pro abgewehrtem Schritt bzw. Aktion vergibt das Labor einen halben oder ganzen Punkt. Damit kann ein Produkt für jede erkannte und liquidierte Ransomware fünfmal 3 Punkte erhalten, für die Infostealer sind es fünfmal 4 Punkte. Somit liegt der Bestwert im Schutz-Score bei 35 Punkten.

Die 10 Testszenarien

Alle Angriffs-Szenarien sind dokumentiert nach dem Standard der MITRE ATT&CK-Datenbank. Die einzelnen Unterpunkte, z.B. „T1566.001,“ stehen in der MITRE-Datenbank für „Techniques“ unter „Phishing: Spearphishing Attachment“. Jeder Testschritt ist so unter Fachleuten definiert und lässt sich nachvollziehen. Zusätzlich sind alle Angriffstechniken erklärt und wie dabei die Malware zum Zuge kommt.

Der ATP-Test und seine Ergebnisse: Privatanwender-Produkte

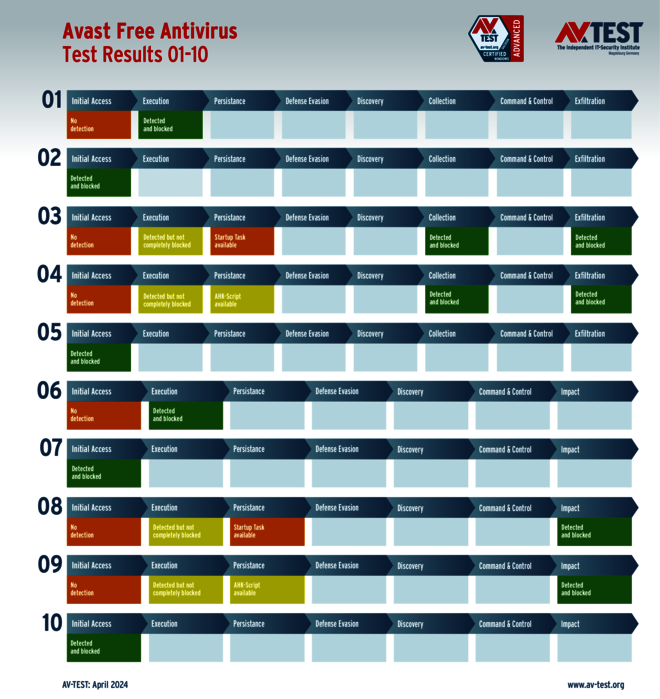

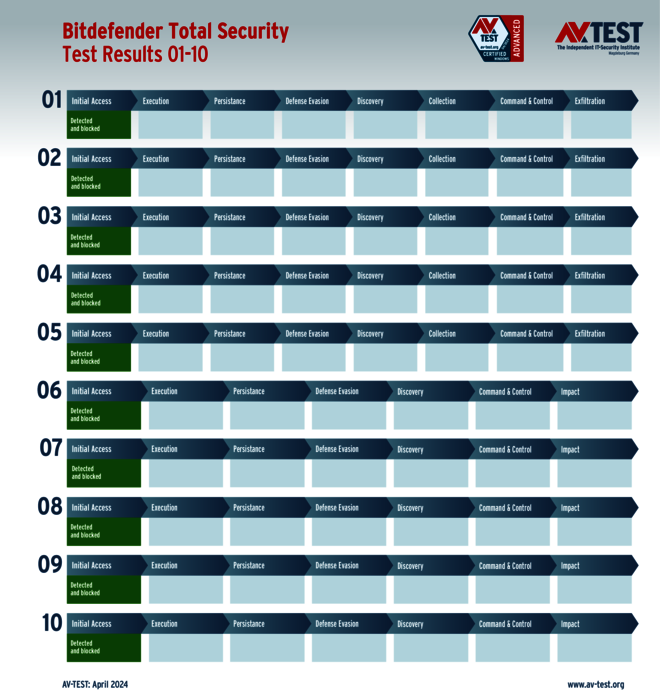

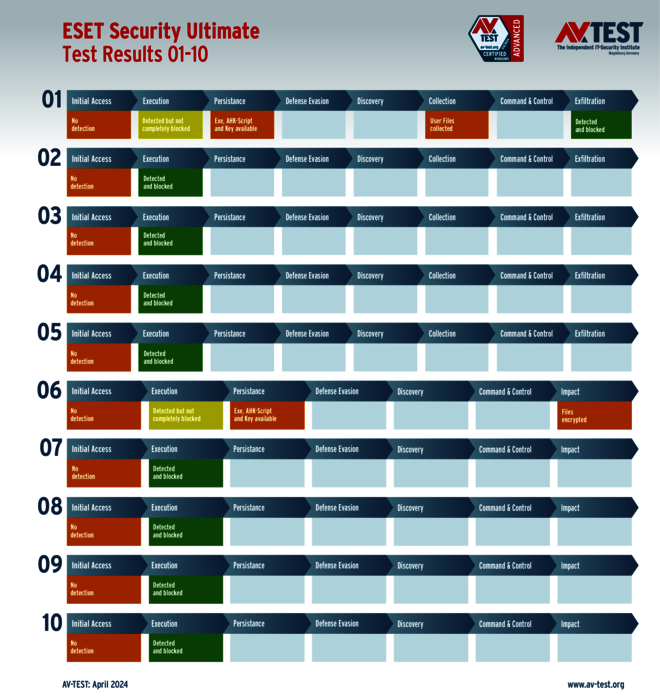

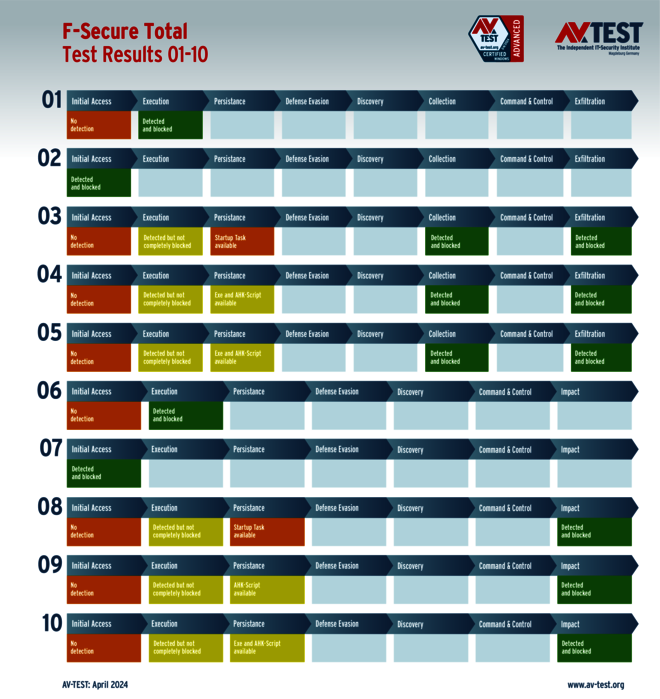

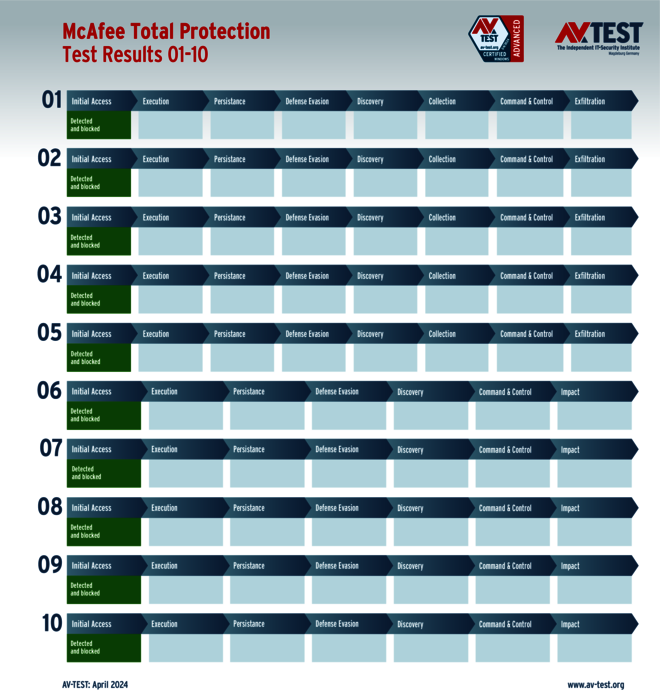

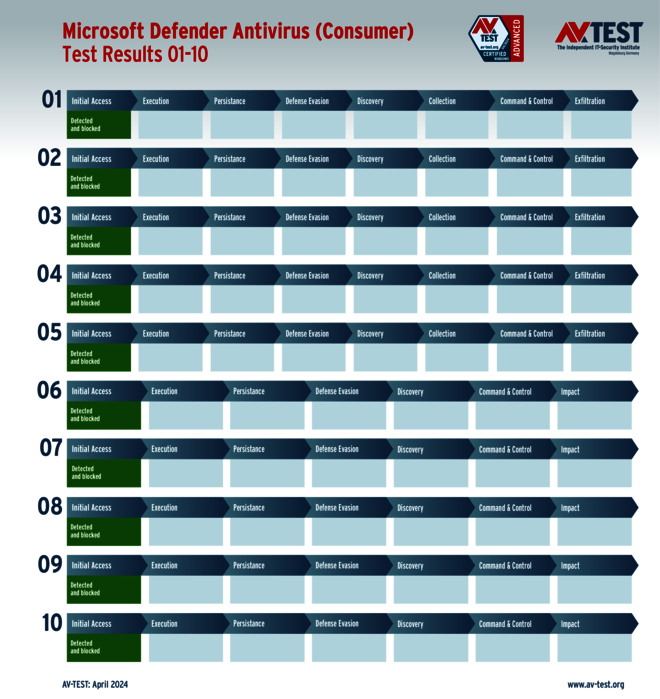

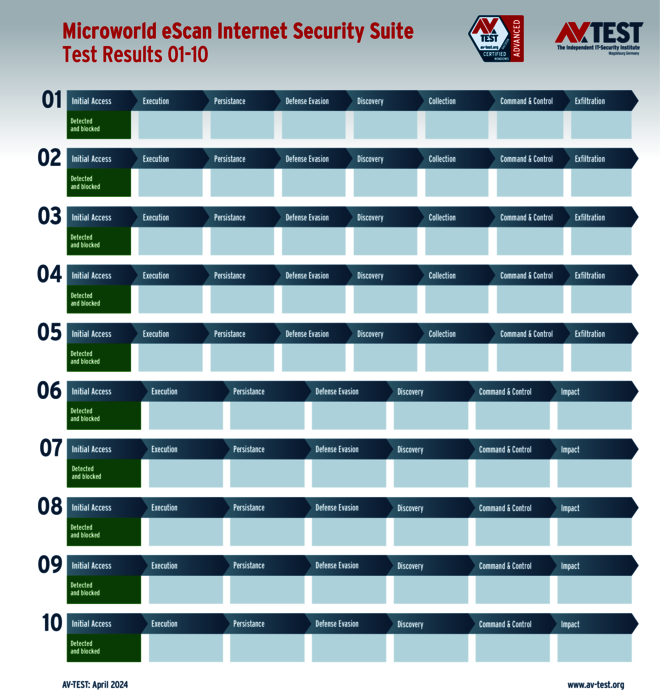

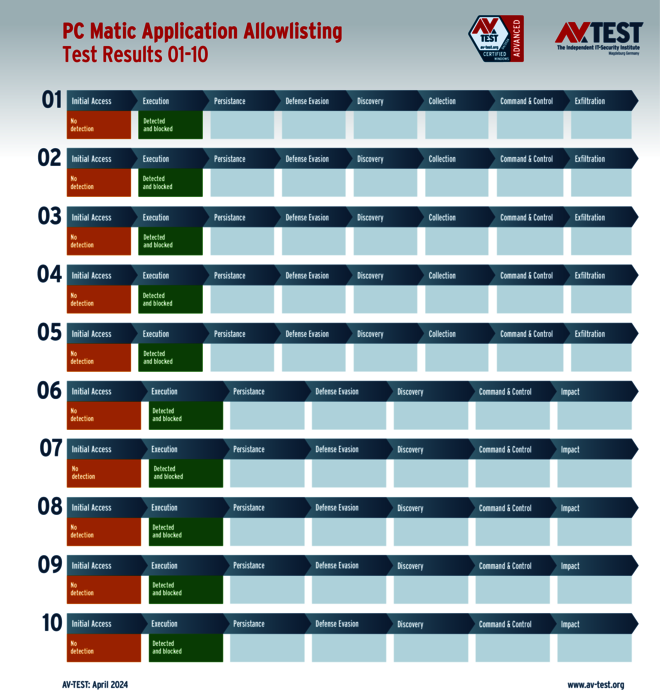

Sehr interessant in diesem Test ist die Tatsache, dass alle Produkte für private Anwender die Angreifer ausnahmslos erkennen. Allerdings können nur 7 der 11 Produkte die gesamte Malware in den ersten Schritten „Initial Access“ oder „Execution“ aufhalten und erhalten die vollen 35 Punkte für ihren Schutz-Score: Bitdefender, G DATA, McAfee, Microsoft, Microworld, Norton und PC Matic.

Die weiteren 4 Schutzpakete haben bei Ransomware und Infostealern ihre Probleme: So erkennen Avast und AVG die Angreifer, können sie aber in 4 Fällen zuerst nicht komplett aufhalten. Erst weitere interne Schutzfunktionen schaffen es dann in weiteren Schritten die Malware in allen Fällen zu stoppen, so dass kein Schaden entsteht. Allerdings erhalten die Produkte dafür Punkteabzug und somit jeweils nur 30 von 35 möglichen Punkten.

F-Secure hat ähnliche Probleme, allerdings in 6 von 10 Szenarien. Auch hier greifen in weiteren Schritten interne Schutzfunktionen so sicher zu, dass am Ende die Gefahr gebannt ist und kein Schaden entsteht. Allerdings: nach einem 6-fachen Punkteabzug von jeweils 1 bzw. 1,5 Punkten bleiben nur noch 28 von 35 möglichen Punkten.

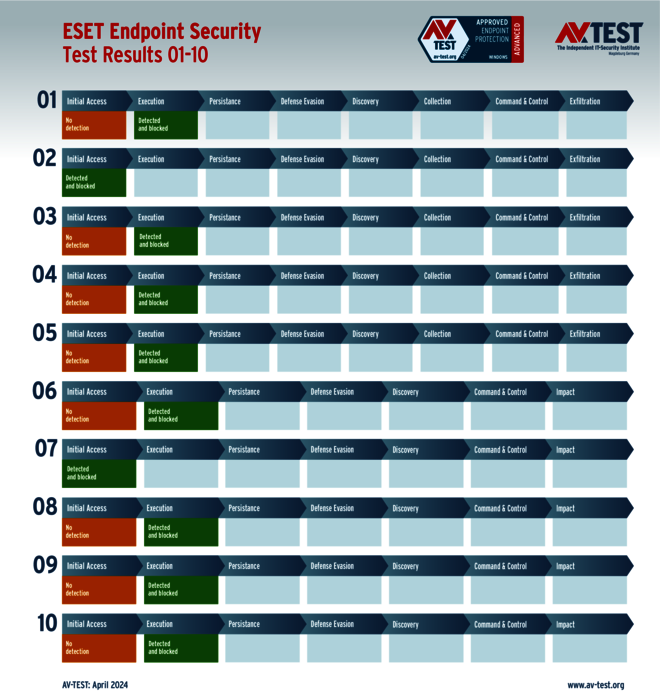

Das Schutzpaket von ESET erhält zwar 30 von 35 Punkten, muss sich aber in einem Fall trotz Erkennung des Angriffs am Ende einer Ransomware geschlagen geben – die Daten sind verschlüsselt! In einem weiteren Fall kann sich ein Infostealer zwar trotz Erkennung weiter ausbreiten, wird aber in späteren Schritten von einer internen Schutztechnik aufgehalten.

Alle Schutzpakete verdienen sich in diesem Test das Zertifikat „Advanced Certified“. Trotz perfekter Leistung bekommt G DATA es nicht, denn ein Zertifikat erhalten nur Produkte die auch im regulären Monatstest zertifiziert sind und dort die Kriterien erfüllen.

Der ATP-Test und seine Ergebnisse: Unternehmenslösungen

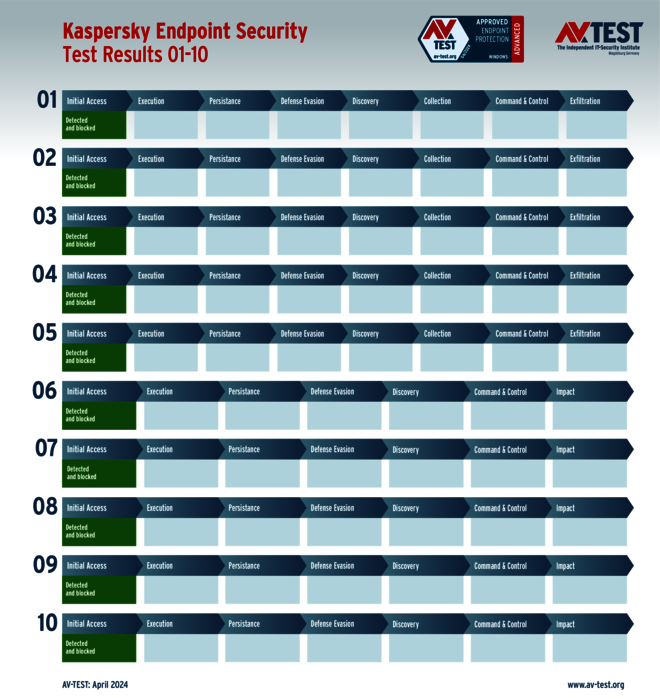

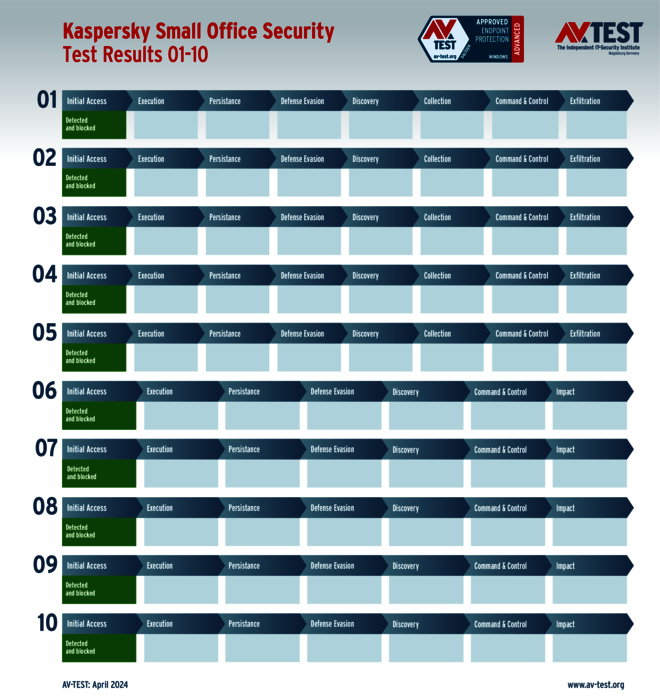

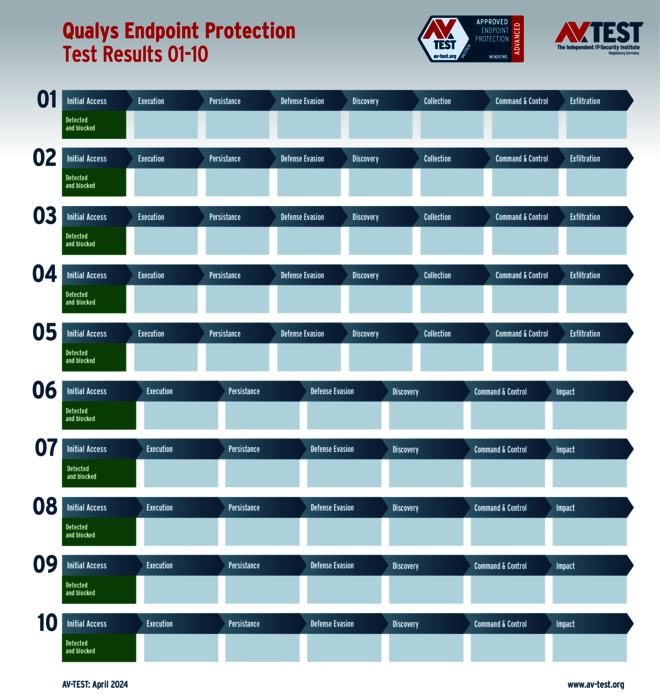

Das Ergebnis bei den Lösungen für Unternehmen im ATP-Test fällt für die meisten Produkte sehr gut aus: 8 der 10 geprüften Pakete schützen perfekt und erhalten die vollen 35 Punkte für ihren Schutz-Score: Bitdefender (mit 2 Versionen), ESET, HP Security, Kaspersky (mit 2 Versionen), Qualys und Symantec.

Das Produkt von Avast erkennt zwar alle 10 Angriffe, kann aber in je 2 Fällen die Ransomware und die Data Stealer zunächst nicht stoppen. Erst in den nachgelagerten Schritten werden die Angriffe durch interne Schutztechniken gestoppt und es entsteht kein Schaden. Für das durchbrechen der ersten Abwehrmauern bleiben nach Punktabzügen 30 von 35 Punkten für den Schutz-Score.

Der Lösung von Check Point ergeht es ähnlich wie Avast, allerdings in 6 Fällen. Auch hier kann die Lösung mit erweiterten Schutztechniken die Angreifer in den nächsten Schritten aufhalten und es entstehen keine Schäden. Natürlich setzt das Labor für die Fälle einen Punkteabzug an: Es bleiben für den Schutz-Score noch 28 von 35 Punkten übrig.

Alle Produkte erhalten die Auszeichnung „Advanced Approved Endpoint Protection“, da sie mindestens 75 Prozent der 35 Punkte (das sind 26,5 Punkte) als Schutz-Score erreichen.

Harte digitale Gefechte und siegreiche Verteidiger

Geprüft wurden 21 Produkte in jeweils 10 Szenarien. In 209 von 210 Fällen gab es keinen Schaden durch eine Malware. Während die Mehrheit der Produkte für Privatanwender und auch viele für Unternehmen die Angreifer erkennen, sofort blocken und liquidieren, machen es einige Produkte unnötig spannend. Aber immerhin können diese Pakete und Lösungen ihre Anfangsfehler schnell ausbügeln und mit weiteren internen Schutzfunktionen die Angreifer an ihrem destruktiven Handeln hindern. Lediglich bei ESET findet sich der 210. Testfall der nicht gut ausgegangen ist. Am Ende war das Windows-System verschlüsselt.