La broma del timbre: Prueba de seguridad con cinco videoporteros

Permiten ver quién llama a la puerta mediante el móvil cuando no se está en casa: los videoporteros basados en wifi conquistan las entradas de muchos hogares y aportan sensación de seguridad. Pero ¿hasta qué punto son seguros los propios dispositivos IoT y cómo tratan los fabricantes la esfera privada de sus clientes y del vecindario? El instituto AV-TEST ha examinado la seguridad y la protección de datos que ofrecen cinco videoporteros y ha descubierto deficiencias peligrosas.

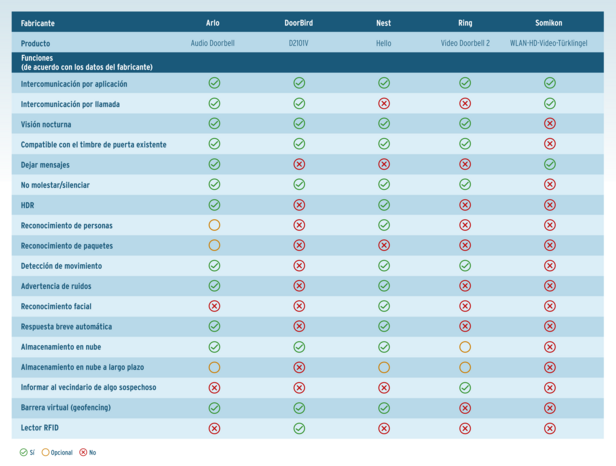

Repletos de funciones de reconocimiento

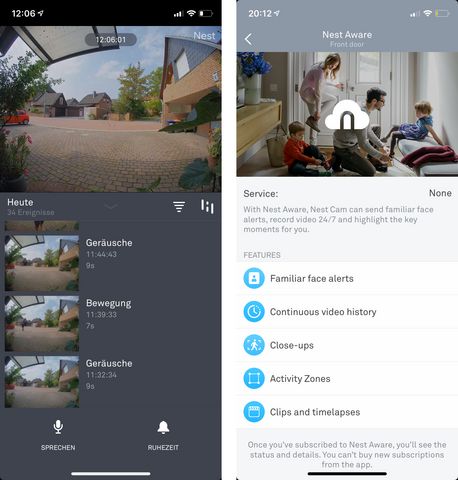

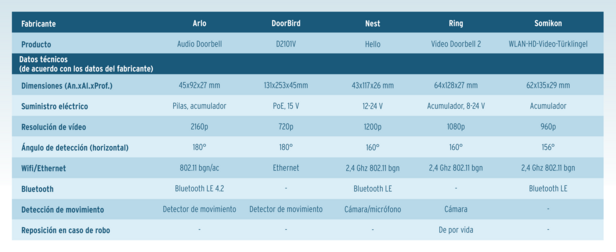

Se acabaron los tiempos en los que los niños podían gastar bromas tocando el timbre. Hoy en día, cada vez hay más porteros y timbres inteligentes, equipados con cámaras HD y sensores de movimiento y sonido, que envían un mensaje con imagen al móvil con que alguien se acerque a la puerta. Las cámaras de este tipo de videotimbre capturan cada situación que se produce ante la puerta y prometen «streaming» a todas horas y grabaciones de vídeo sin interrupciones en la máxima resolución. Mediante la visión nocturna por infrarrojos, a la aplicación correspondiente llegan imágenes y vídeos totalmente nítidos incluso en la oscuridad. Uno de los timbres examinados dispone, además, de reconocimiento facial y, tras escanear biométricamente a los visitantes, indica incluso quién está en la puerta. Si se desea, los dispositivos almacenan material fotográfico y audiovisual sin interrupción en el espacio en la nube que el fabricante proporciona con el videotimbre, a veces a cambio del pago de un recargo.

En el laboratorio IoT del instituto AV-TEST se examinaron los siguientes dispositivos:

Junto a los aspectos de seguridad ensalzados por los fabricantes, este tipo de videoporteros cuentan, por supuesto, con otras ventajas prácticas. A diferencia de los porteros convencionales, algunos dispositivos disponen de refinadas funciones de comunicación. A través de la aplicación, siempre que se cuente con una conexión a Internet rápida, se puede hablar con los visitantes casi de inmediato o estos pueden dejar un mensaje de voz para los habitantes de la casa. Para los repartidores, los videotimbres ofrecen a veces mensajes pregrabados como «Por favor, deje el paquete delante de la puerta», que se emiten pulsando un botón. Un producto examinado ofrece incluso un reconocimiento de paquetes. Si se realiza una entrega y se deja el paquete en el área de detección de la cámara, los usuarios, al menos en EE. UU., reciben el aviso correspondiente. Y si se enlaza un dispositivo de apertura inteligente, la puerta se abre automáticamente a miembros de la familia, técnicos o repartidores. De este modo, si uno se fía, el paquete esperará seguro en el recibidor en vez de en casa del vecino o delante de la puerta.

No obstante, entre otras cosas debido a las extensas posibilidades de control de los videotimbres, los usuarios también tienen que poder confiar en la seguridad de los propios productos y en sus fabricantes. Y es que un videoportero activado constantemente con almacenamiento de datos en la nube registra, por supuesto, no solo a visitantes, sino también a los propios habitantes de la casa. Los ingenieros de AV-TEST comprobaron, tanto en el ámbito de la comunicación local como externa, si esta confianza en la captura, transmisión y almacenamiento de los datos está justificada. También sometieron a examen la seguridad de las aplicaciones y servicios en línea vinculados, así como el trato dado por los fabricantes a los datos de los usuarios.

Comunicación local: DoorBird al desnudo en la red

Los ataques a la comunicación local permiten la interceptación de datos, en el caso de videotimbres, por ejemplo, espiar material de vídeo o acceder a la configuración del dispositivo. Esto es posible, por ejemplo, mediante móviles infectados con malware o manipulados, que se comunican en la red local con el videoportero a través de Bluetooth o wifi. Tres de los cinco aparatos examinados, el de Nest, Ring y Somikon, no dan opción a un ataque de este tipo puesto que no se comunican dentro de la red local. Solo el Audio Doorbell de Arlo y el D2101V de DoorBird utilizan la red local para comunicar de forma interna. Mientras que Arlo lo hace casi todo bien en el intercambio de datos – solo se pudieron rastrear los dominios resueltos por el servidor DNS, lo cual es innecesario, pero no crítico –, la comunicación de DoorBird resultó ser fácil de atacar, ya que el D2101V no solo transmite datos sin codificar y de forma vulnerable en la red local, sino además nombres de usuarios y contraseñas. Esto significa que un atacante que logra acceder a la red local también obtiene pleno acceso a los archivos de imágenes y vídeo, así como al control del videoportero. Esto permite a los agresores, entre otras cosas, acceder remotamente a la cámara y espiar a los habitantes.

Comunicación externa: datos de imagen y vídeo sin encriptar en la Web

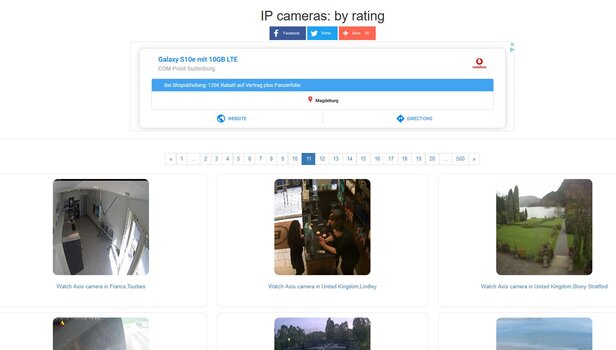

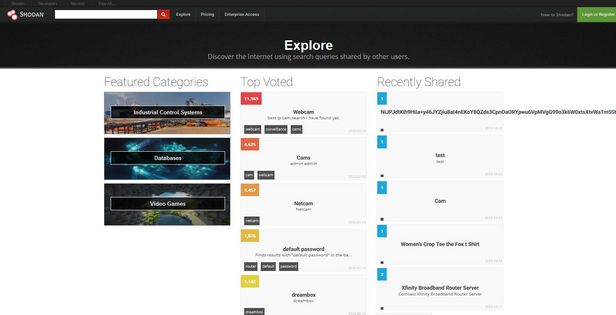

Un peligro aún mayor supone, sin embargo, una comunicación en línea mal protegido. Accesos desprotegidos a la Web dan cabida a los más diversos escenarios de ataque: desde escuchas, a espionaje y manipulación hasta la localización de las cámaras. Páginas web como Insecam.org o Shodan.io ponen en evidencia las posibilidades que estas vulnerabilidades ofrecen para llevar a cabo ataques anónimos remotos. Los fabricantes de productos IoT deberían conocer desde hace tiempo estos posibles escenarios de ataque, por lo que, en realidad, estos ya deberían haber tomado medidas respecto a este punto crítico para la seguridad de sus clientes. Esto es especialmente relevante en el caso de productos como los videoporteros que se publicitan alegando aumentar la seguridad de sus usuarios. Además, estos dispositivos capturan imágenes, vídeo y audio, perfiles de movimiento, así como registros biométricos, es decir, datos especialmente críticos y merecedores de protección. Y, encima, no solo capturan esta información sobre el comprador y los habitantes, sino también de cada persona que entra en el área de detección del aparato.

En los tests rápidos realizados en el laboratorio IoT de AV-TEST, sin embargo, solo tres de los cinco productos demostraron estar equipados contra vulnerabilidades conocidas. Los videoporteros que presentan una defensa correcta fueron los de Arlo, Nest y Ring. Los ataques estandarizados a datos de inicio de sesión de los servicios en la nube vinculados fracasaron gracias a que disponían de suficientes mecanismos de protección contra ataques como los de intermediario (MITM). Requisitos y funciones de identificación razonables, como el rechazo de contraseñas triviales, bloqueos de inicio de sesión tras varios intentos fallidos, así como el uso de autenticación de dos factores, repelieron una mayoría de los ataques llevados a cabo en el laboratorio. Los tres productos utilizan técnicas de encriptación consideradas suficientemente seguras actualmente para el envío de datos entre el videoportero y la aplicación. Las actualizaciones de los productos también se llevaron a cabo a través de conexiones cifradas que, por lo tanto, no eran fáciles de engañar mediante datos manipulados.

Un juego de niños para los atacantes con DoorBird y Somikon

Muy distinto fue el caso de los productos de los fabricantes DoorBird y Somikon. Ambos proveedores al menos encriptaron el acceso a las cuentas en línea vinculadas, pero la transmisión de vídeo y audio tanto entre el dispositivo y la conexión a la nube como entre la nube y la aplicación no está totalmente encriptada en el caso de DoorBird. Esto ofrece a los atacantes la posibilidad de acceder al flujo de datos descodificado. Aparte de estos obvios agujeros de seguridad, al D2101V de DoorBird también le faltan funciones de seguridad razonables, como la autenticación de dos factores.

La defensa en línea del WLAN-HD-Video-Türklingel timbre de puerta demostró ser escasamente mejor. El videotimbre de Somikon también transmite datos en parte sin codificar, facilitando el trabajo a los atacantes. El videotimbre no solo publica a los cuatros vientos en Internet capturas de pantalla de vistas previas para la aplicación, sino también datos de usuarios e información sobre el móvil utilizado. También carece de funciones razonables, como la autenticación de dos factores, el bloqueo tras varios intentos fallidos o la protección de las actualizaciones. Ambos productos ofrecen claramente demasiado margen de ataque como para recomendarlos.

¿Está protegida la aplicación?

En el control de seguridad de las correspondientes aplicaciones, por el contrario, DoorBird demostró estar mejor equipado contra los ataques. Igualmente convincentes resultaron las aplicaciones de Nest y Ring. En el caso de la app de Arlo, los ingenieros de IoT hallaron potenciales vulnerabilidades introducidas por módulos de programas de terceros que, no obstante, son fáciles de solventar. A los programadores de la aplicación de Somikon les espera más trabajo. La app almacenó datos descodificados en el móvil de prueba, entre ellos, capturas de pantalla. Además, la aplicación contiene una considerable cantidad de código de terceros y módulos de rastreo que recopilan numerosos datos de los usuarios. La app recaba en el móvil, por ejemplo, información sobre las aplicaciones instaladas y la transfiere al fabricante chino.

Reparos en cuanto a la esfera privada y la protección de datos

Respecto a las cámaras, sobre todo si están instaladas en el exterior del hogar, no solo hay que tener en cuenta la protección de los propios datos. Al fin y al cabo también hay otras personas que entran en el ángulo de visión de los dispositivos sin que puedan dar su consentimiento a la captura de las imágenes antes de hacerlo. En los diferentes países se aplican las correspondientes normas nacionales diferentes relativas a la captura de datos. En Europa, en especial en Alemania, es seguramente donde la captura sin consulta previa o sin consentimiento expreso de las personas capturadas es más complicada debido al Reglamento General de Protección de Datos (RGPD). Una señal de advertencia reconocible antes de entrar en el área de detección de la cámara se considera el mínimo imprescindible. Además, las cámaras pueden abarcar el terreno privado propio, pero no accesos públicos ni terrenos colindantes. Se tienen que respetar, además, otras normas sobre la autorización para grabar/fotografiar con una cámara y el tratamiento, el almacenamiento y la eliminación de datos.

Ring: la policía también mira

En EE. UU., los límites legales, por el contrario, son mucho más amplios y Ring, es decir, Amazon los interpreta de forma notoriamente excesiva. Por ejemplo, de acuerdo con diferentes fuentes periodísticas, Ring se ha valido de por lo menos 200 autoridades policiales para la comercialización de sus videotimbres; al parecer estas promocionaron activamente las cámaras entre los ciudadanos, ofrecieron descuentos o incluso, en ocasiones, las regalaron. A cambio se concedió a las comisarías acceso a los vídeos de vigilancia creados por cámaras privadas mediante la correspondiente aplicación Neighbors, y, además, el fabricante Ring concedió, por ejemplo, un descuento para la obtención de otro videoportero por cada descarga de la aplicación. Con esta cuestionable oferta, Ring y Amazon parecen tener bastante éxito en Estados Unidos con la venta de sus videotimbres, como refleja el mapa de las comisarías de policía participantes en Google Maps. Cada comprador tiene que plantearse hasta qué punto quiere confiar en un proveedor con estas prácticas de protección de datos, que también ha sido criticado por evaluar de forma secreta datos de su asistente de voz, así como sus cámaras de interior.

Al menos, en lo referente a las políticas de privacidad de los videoporteros examinados, a Ring no se le puede reprochar nada. El fabricante informa exhaustivamente sobre los numerosos módulos de rastreo que contiene la aplicación e informa hasta la extenuación sobre los muchos datos que recaba la app y transfiere a Amazon. Como filial de Google, Nest también informa en su política de privacidad de forma extremadamente extensa sobre los datos generados, recabados, evaluados y transferidos, tal y como acostumbra a hacerlo el grupo matriz. Dada la gran cantidad de sensores, como el reconocimiento facial, la necesidad de dar explicaciones es superior. Así, Google informa suficientemente sobre las correspondientes funciones, así como el uso y almacenamiento de datos, sin embargo, se declara al mismo tiempo como mero procesador de pedidos, trasladando todas las obligaciones legales sobre protección de datos al comprador y usuario.

El fabricante Somikon se otorga en su política de privacidad amplios derechos para la captura y el uso de datos que despiertan claras dudas acerca de su compatibilidad con el RGPD. La aplicación exige un extenso acceso al móvil y contiene muchísimos módulos para la transferencia de datos a empresas chinas. Aún peor resultaron ser las regulaciones sobre protección de datos de DoorBird, que ni siquiera hace referencia al producto y sus posibilidades de capturar datos, y se refiere exclusivamente a la empresa. Esta omite toda información sobre el tipo de captura de datos, así como su uso y almacenamiento. Esto no es conforme con la legalidad actual y, por lo tanto, los examinadores tuvieron que penalizarlo con la nota de «insuficiente». La política de privacidad de Arlo, por el contrario, es intachable.

Conclusión: tres de los cinco dispositivos son recomendables

Tres de los cinco videoporteros examinados, el Arlo Audio Doorbell en combinación con el paquete de cámara Ultra, el Hello de Nest y el Doorbell 2 de Ring, consiguieron la mejor nota en el test rápido de seguridad del instituto AV-TEST. La información actual publicada sobre la insuficiente protección de datos de Amazon, la matriz de Ring, se menciona aquí con ánimo de ser rigurosos, sin embargo, no forma parte ni es un criterio del proceso de prueba. El WLAN-HD-Video-Türklingel videotimbre de Somikon obtiene solo una de las tres estrellas posibles y no resulta recomendable debido a las carencias de seguridad en la comunicación externa, así como defectos establecidos en la comprobación de la app y de la protección de datos. Aún peor es el resultado del D2101V del fabricante DoorBird, que presenta graves deficiencias de seguridad en casi todas las categorías examinadas y, por tanto, no recibió ninguna de las tres estrellas posibles.