Defenderse de stalkerware de espionaje para Android

Cada vez hay más aplicaciones dudosas que ofrecen sus servicios para el espionaje o el acoso, es decir, para vigilar secretamente a conocidos/as, (ex)parejas u otras personas. Mediante una buena aplicación de seguridad para Android también es posible desenmascarar a estos pérfidos agresores.

El mercado de las aplicaciones para Android que permiten vigilar, seguir y espiar dispositivos en secreto crece continuamente. La demanda de aplicaciones de espionaje es elevada, ya que estas permiten vigilar dispositivos Android como móviles o tabletas. Lo pérfido es que, una vez instalado, el software de espionaje se oculta en el dispositivo o se camufla a veces como una inofensiva aplicación de servicios o juego. Las posibilidades de estas aplicaciones dentro del dispositivo son muchas, ya que a menudo trabajan en el modo administrador y, por tanto, tienen el nivel más alto de derechos en el dispositivo. Quien se sienta inseguro o vigilado, cuenta con herramientas a su servicio. Una buena aplicación de seguridad detecta las aplicaciones de espionaje o stalking. El laboratorio de AV-TEST ha examinado las prestaciones de estas aplicaciones de seguridad.

Stalkerware de espionaje desenmascarado en el laboratorio

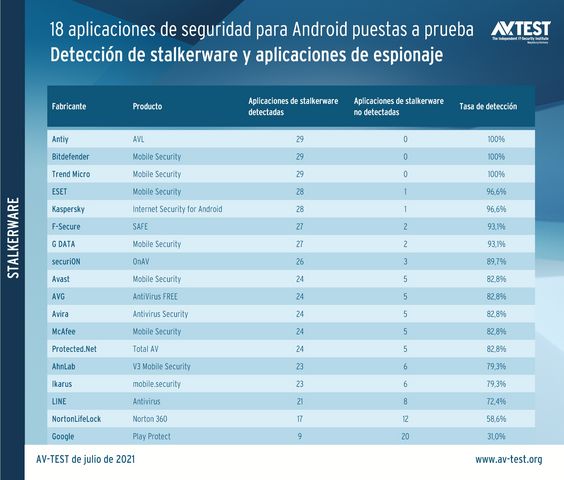

Un total de 18 aplicaciones de seguridad para Android demostraron en el laboratorio lo bien que detectan stalkerware de espionaje. En la prueba participaron las aplicaciones de AhnLab, Antiy, Avast, AVG, Avira, Bitdefender, ESET, F-Secure, G DATA, Google, Ikarus, Kaspersky, LINE, McAfee, NortonLifeLock, Protected.Net, securiON y Trend Micro.

Los candidatos tuvieron que detectar stalkerware en 29 ocasiones. La mayoría de las aplicaciones lo hicieron muy bien. Las aplicaciones de seguridad de Antiy, Bitdefender, Trend Micro, así como ESET y Kaspersky descubrieron las 29 o al menos 28 de las aplicaciones fisgonas. A poca distancia les siguieron, con un 93,1 por ciento, las aplicaciones de F-Secure y G Data.

El mayoría restante puso al descubierto entre un 89,7 y un 58,6 por ciento del stalkerware y aplicaciones de espionaje. La aplicación de seguridad interna de Android, Google Play Protect, solo avisó de un 31 por ciento de estas herramientas prohibidas.

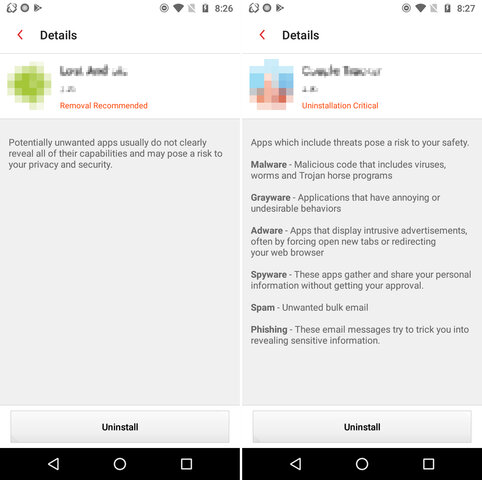

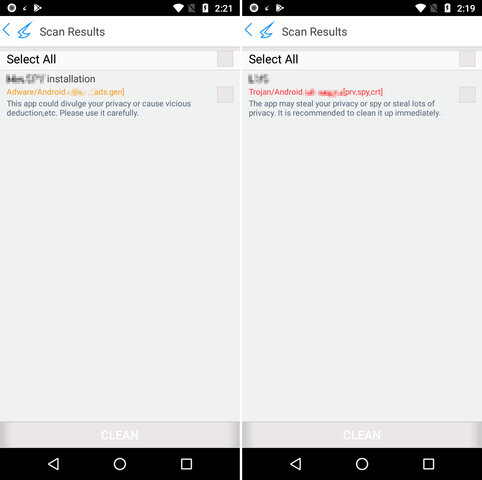

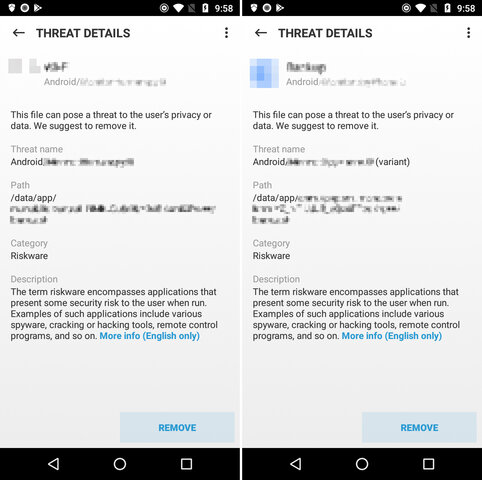

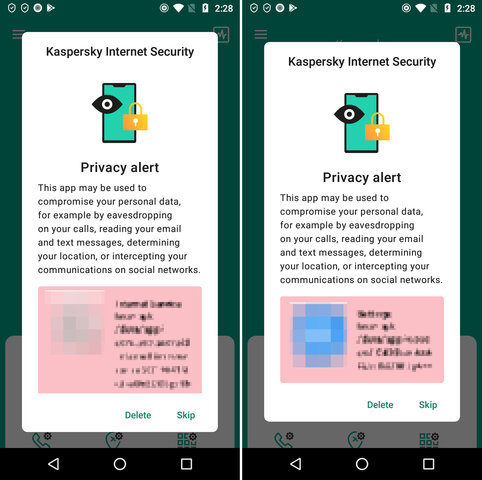

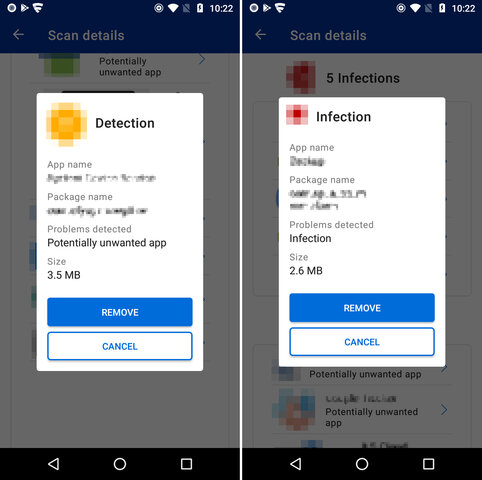

Para su información: Las herramientas de seguridad detectan stalkerware a menudo bajo otros términos, tales como PUA (aplicaciones potencialmente no deseadas), riskware, malware o sencillamente infección.

¿Están permitidas las aplicaciones de espionaje?

El uso de este tipo de aplicaciones, por su puesto, está prohibido. Pero el problema radica en quién clasifica una aplicación fisgona como stalkerware. Por desgracia no existe una instancia oficial para ello. En algunas partes del mundo, las leyes nacionales sobre protección de datos establecen qué está prohibido y qué no. Los fabricantes de aplicaciones de seguridad toman estas leyes como referencia. El fabricante A detecta la aplicación como stalkerware porque la ha clasificado así. El fabricante B considera el software de menor riesgo y deja pasar la aplicación. La coalición “Coalition against Stalkerware” aporta algo de luz en esta materia. Esta coalición contra el stalkerware de espionaje cuenta con el apoyo de numerosas organizaciones de prestigio y también de algunos fabricantes de software de seguridad, como Avast, Avira, F-Secure, G Data, Kaspersky o NortonLifeLock. La página web explica qué es stalkerware y cómo se puede encontrar y eliminar. Incluye también contactos de ayuda para afectados de servicios sociales, asociaciones o entidades oficiales de muchos países del mundo. Y es que el ciberstalking no consiste simplemente en el espionaje del dispositivo de una persona. Con ayuda de la información conseguida mediante el stalkerware, conocidos, parejas o exparejas casi siempre son cometidos a presión psicológica o maltrato emocional. En el peor de los casos, se hostiga a la víctima a dar pasos de dramáticas consecuencias.

Los fundamentos jurídicos en materia de stalking divergen en gran medida. En Europa, afortunadamente, las penas por delitos de stalking o acoso han ido incrementando en los últimos años, también en Alemania: En junio de 2021 se amplió la ley para tipificar el ciberstalking o stalking digital, haciendo punibles explícitamente los ataques con stalkerware. Esto pretende facilitar que los autores sean llevados ante los tribunales.

Incluso Google reaccionó en octubre de 2020 y eliminó de la Play Store aplicaciones sospechosas de espionaje o stalking.

¿Cómo se nota la presencia de stalkerware?

Con frecuencia, el dispositivo Android muestra algunos indicios de que algo no está bien. Algunas anomalías son, por ejemplo:

- que la batería se gaste más rápido o las aplicaciones vayan más lentas

- que aumente el consumo de datos

- o ruidos durante una llamada

Estos son aspectos técnicos, pero si un stalker de pronto tiene información sobre su víctima sin que pueda explicarse cuál es la fuente, esto también puede ser un indicio del uso de software de espionaje.

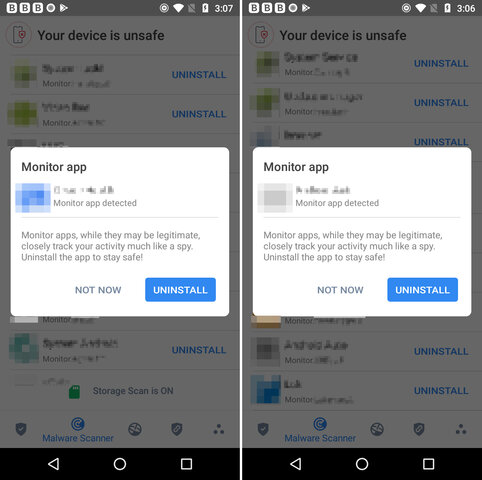

Para examinar un dispositivo Android, lo más recomendable es utilizar una aplicación de seguridad. Las aplicaciones analizadas en la prueba encuentran en su mayoría las herramientas de espionaje de forma fiable. Cuando se confía la búsqueda a una herramienta de seguridad se debe configurar el modo de búsqueda más elevado posible. Puede que esto lleve algo más de tiempo, pero aporta mejores resultados. Se debe seleccionar para la búsqueda la configuración de escaneado más exhaustiva (suele ser deep, high o full). En el caso de algunas aplicaciones hay que activar adicionalmente el punto “Activar la detección de PUA/PUP/riskware”.

También se pueden utilizar en paralelo en un mismo dispositivo varias aplicaciones de seguridad. Esto funciona bien y suele aportar mejores resultados.

¿Se debe simplemente eliminar el stalkerware encontrado?

Quien encuentre stalkerware en su dispositivo Android mediante una aplicación de seguridad tiene que saber que, por lo general, esa aplicación fue instalada antes directamente en el dispositivo. Esto significa que alguien ha tenido acceso directo al dispositivo y, por tanto, conoce el método de desbloqueo y probablemente también los códigos y contraseñas. Quien desee presentar una denuncia basándose en el hallazgo, debe conservar el dispositivo con el stalkerware como prueba. Los expertos recomiendan incluso, en caso extremo, utilizar otro móvil con un número nuevo. También se debería utilizar un software de seguridad y aprovechar al máximo las característica técnicas en materia de seguridad del dispositivo, como patrón de desbloqueo, PIN, escáner de huellas digitales o reconocimiento facial. También se recomienda cambiar las contraseñas de cuentas y redes sociales, ya que la pareja o expareja, por ejemplo, podría saberlas.

Quien necesite el dispositivo Android y no requiera pruebas, puede restablecer la configuración de fábrica. De este modo se vacía por completo el dispositivo y hay que configurarlo de nuevo. No obstante, hay que tener cuidado con las tarjetas de memoria presentes, ya que en ellas puede seguir ocultándose algo. Por eso, habría que formatear primero las tarjetas de memoria y después restablecer el dispositivo.

Investigación de stalkerware

ESET también investigó en mayo de 2021 en qué consiste un stalkerware y enumeró las correspondientes infracciones contra la protección de datos. De las 18 aplicaciones de espionaje examinadas, más de la mitad atentaron entre 10 y 20 veces contra la seguridad o la esfera privada y, por tanto, contra el RGPD o el RGPD de la UE.

Quien quiera protegerse contra estas herramientas prohibidas o quiera desenmascarar stalkerware ya instalado, debería utilizar sin falta las mejores aplicaciones de seguridad de la prueba. Algunas de las aplicaciones examinadas son gratuitas; las mejores, como la de Bitdefender, Trend Micro, ESET y Kaspersky, cuestan una pequeña tasa de licencia. Pero incluso estas aplicaciones suelen poder probarse gratuitamente durante los primeros 14 días. Y si utilizándolas descubre stalkerware, la inversión habrá merecido la pena con creces.

Recomendaciones técnicas para comprobar si un dispositivo Android contiene stalkerware

Quien sepa un poco más sobre la tecnología de un móvil inteligente podrá comprobar por sí mismo si en su móvil se esconde software de espionaje.

Los comandos mencionados varían de dispositivo a dispositivo, pero suelen ser bastante similares. Numeroso móviles tienen además en el área de configuración una función de búsqueda que conduce directamente a la configuración apropiada.

Activado: Sistema / Desarrollador (opciones)

- Observación: Sorprendentemente, las opciones de desarrollador están disponibles como subpunto o se han activado.

- Consecuencia: Permite el control remoto del dispositivo y la instalación de aplicaciones en el dispositivo.

Activado: Aplicaciones o Seguridad / Instalar aplicaciones de fuentes desconocidas

- Observación: Se ha activado la instalación de fuentes desconocidas para una aplicación (como el navegador Chrome).

- Consecuencia: Permite la instalación de aplicaciones de fuentes no oficiales o la descarga de una página web.

Seguridad / Administrador del dispositivo (aplicaciones)

- Observación: Aplicaciones desconocidas tienen derechos de administrador.

- Consecuencia: Las aplicaciones con derechos de administrador no se pueden eliminar hasta que no se les retiran los derechos. Se impide la eliminación de una aplicación a través del gestor de paquetes de Android porque cuenta con derechos de un nivel superior.

Ayudas para el manejo / Aplicaciones de servicio

- Observación: Se han inscrito como servicios aplicaciones desconocidas.

- Consecuencia: Permite la lectura y la interacción con el escritorio de Android, así como de aplicaciones en funcionamiento.

Google o Seguridad / Play Store o Play Protect

- Observación: Se ha desactivado Play Protect.

- Consecuencia: Se evitan los escaneos y advertencias de Play Protect.

Conexión o telefonía móvil / Uso de datos

- Observación: Una aplicación desconocida genera mucho tráfico en la red.

- Consecuencia: El volumen de datos estipulado en el contrato se agota con rapidez y la batería se gasta más rápidamente.

En una aplicación de seguridad instalada

- Observación: La aplicación de seguridad móvil instalada tiene opciones de escaneado desactivadas, objetos “ignorados” o aplicaciones definidas como “safe”.

- Consecuencia: Objetos “ignorados” o aplicaciones definidas como “seguras” suelen ser excluidos de los escaneados y dejan de mostrarse advertencias al respecto.