Últimas noticias

28 de octubre de 2025 | Texto: Markus Selinger | Antivirus para Windows

Prueba ATP contra malware camuflado en Windows

Los grupos de malware buscan constantemente nuevas vías para penetrar en los sistemas Windows. Por ejemplo, camuflando código peligroso en aplicaciones auxiliares de Windows inofensivas o modificando programas de código abierto con código malicioso para utilizarlos sin piedad como herramientas de ataque. En la actual prueba de Advanced Threat Protection, abreviado ATP, el laboratorio de AV-TEST ha examinado 21 soluciones de seguridad para usuarios privados y empresas mediante ataques individuales. Los expertos documentaron paso a paso cómo y cuándo activaron los paquetes de seguridad sus módulos de defensa contra los atacantes. Los resultados muestran claramente la relación de fuerzas actual entre el malware y el software de protección.

Prueba ATP con 21 productos:

paquetes de seguridad para Windows destinados a usuarios privados y empresas defendiendo contra ransomware y ladrones de información

Las técnicas de ataque utilizadas por los grupos de malware suelen ser refinadas, pero no invencibles. Así lo evidencia la gran base de datos AV-ATLAS de AV-TEST, que cuenta ya con casi 1000 millones de ejemplares de malware para Windows detectados y registrados. No obstante, los agresores aprovechan nuevas vulnerabilidades, desarrollan pérfidas técnicas de ataque o combinan ambas cosas. Un buen software de seguridad tiene que poder reconocer y detener estos nuevos usos de malware. Pero la mera detección no siempre basta. Algunos atacantes se ocultan en procesos inofensivos, se camuflan y evitan así ser detectados durante el escaneo de malware. ¿Supone esto que está todo perdido? La reciente prueba de protección avanzada contra amenazas, abreviado ATP (Advanced Threat Protection) responde justo a esta pregunta. En esta prueba en vivo, los examinadores hicieron un seguimiento paso a paso de los 10 ataques a Windows 10 con ransomware y ladrones de información. El malware utilizado emplea las técnicas de ataque más novedosas para intentar esquivar la detección. Si eso ocurre, tienen que actuar los mecanismos de defensa posteriores y parar el ataque. La prueba muestra claramente lo bien que esto funciona en cada paso.

21 productos de seguridad en la prueba ATP

El laboratorio comprobó en jul

En la prueba, cada solución de seguridad tiene que proteger contra 5 ejemplares de ransomware y otros tantos de ladrones de datos. Los pasos de defensa son diferentes en las dos categorías de malware. Por consiguiente, un producto puede obtener 3 puntos por cada ransomware que detiene y 4 por cada ladrón de información. Si un ataque solo se detiene parcialmente en un paso, se recibe el correspondiente medio punto. En total, los productos pueden conseguir hasta 35 puntos para su puntuación en protección que aparece en la tabla. Los 10 ejemplares de malware utilizan en sus ataques las siguientes técnicas, solas o combinadas:

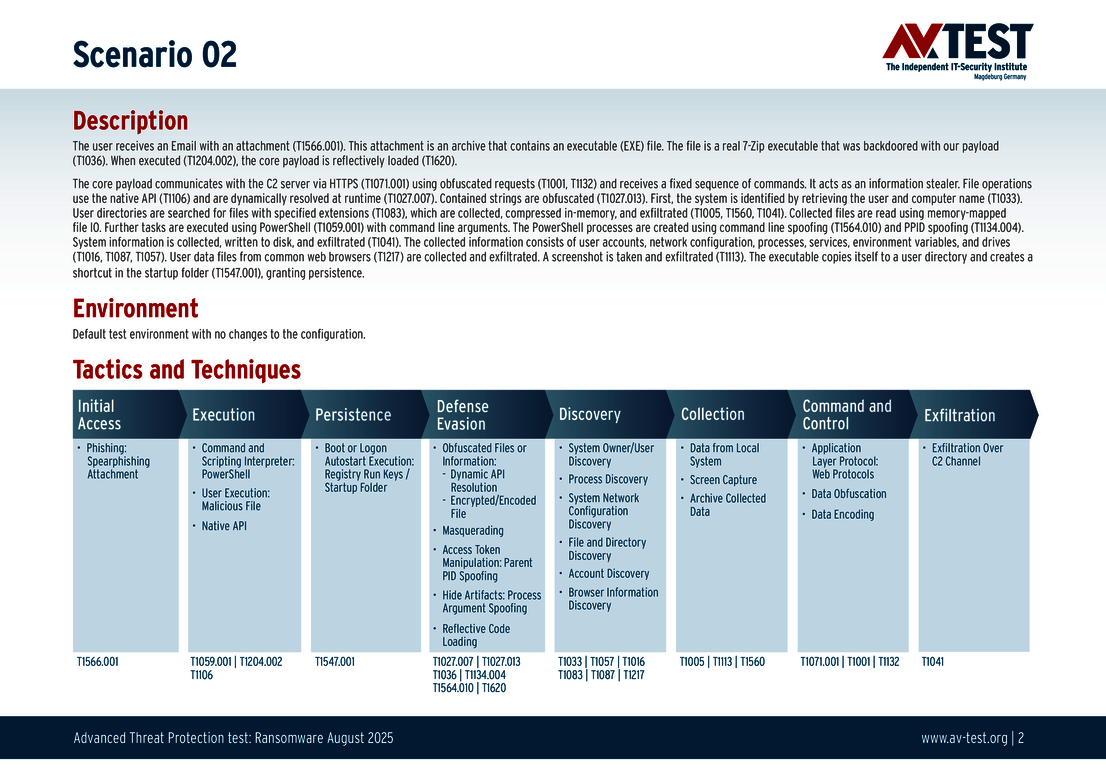

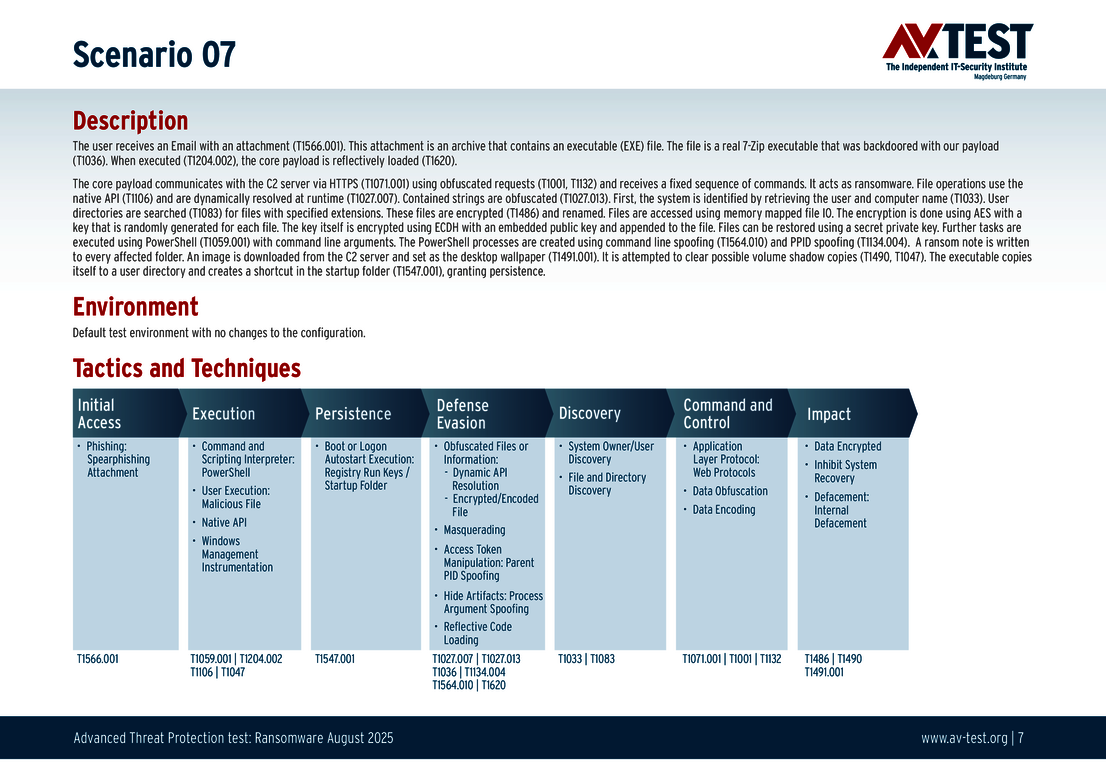

Backdoored binary: Los atacantes ocultan código dañino en archivos ejecutables de forma legítima siempre que estos no estén firmados. De este modo se encubren los procesos maliciosos, ya que proceden de un proceso que puede haber sido ejecutado por usuarios normales.

En nuestros ejemplos colocamos el malware en archivos 7zFM.exe ejecutables legítimamente del software gratuito y de gran difusión 7-Zip, que se distribuye sin firma criptográfica. A menudo esto se debe a que un certificado de firma de código válido va unido a costes y esfuerzo organizativo. Especialmente los proyectos pequeños, no comerciales y de código abierto, no suelen firmar, o no con regularidad, sus archivos EXE y DLL.

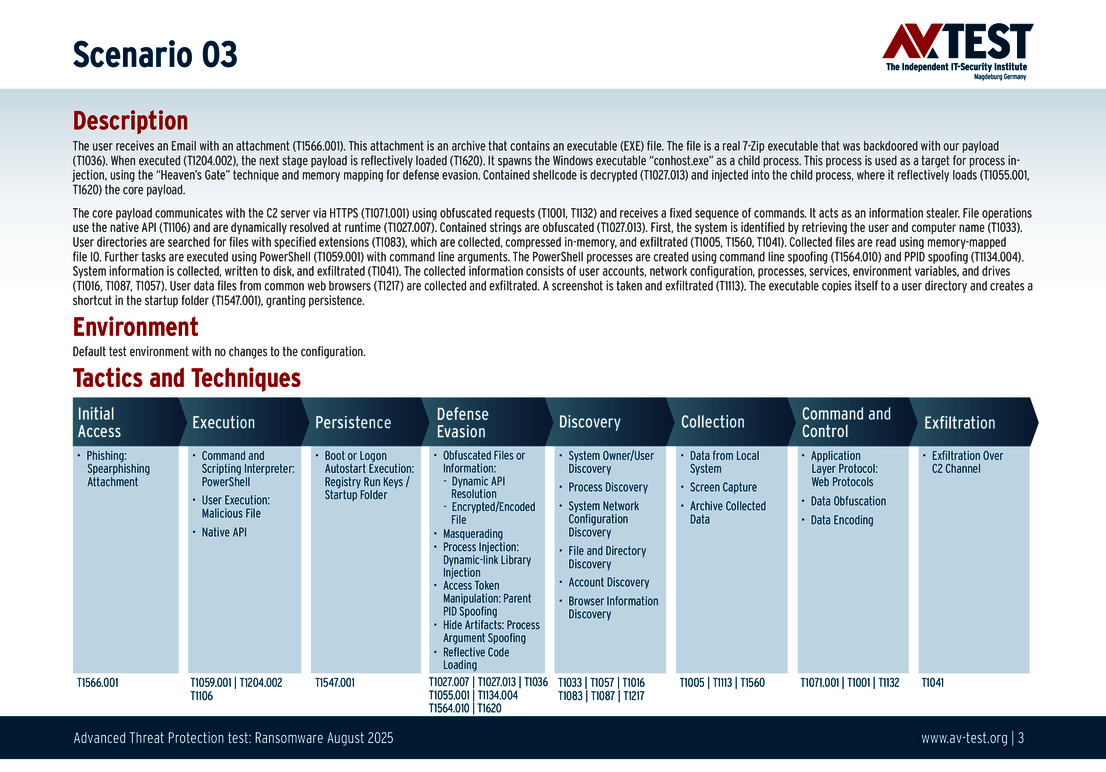

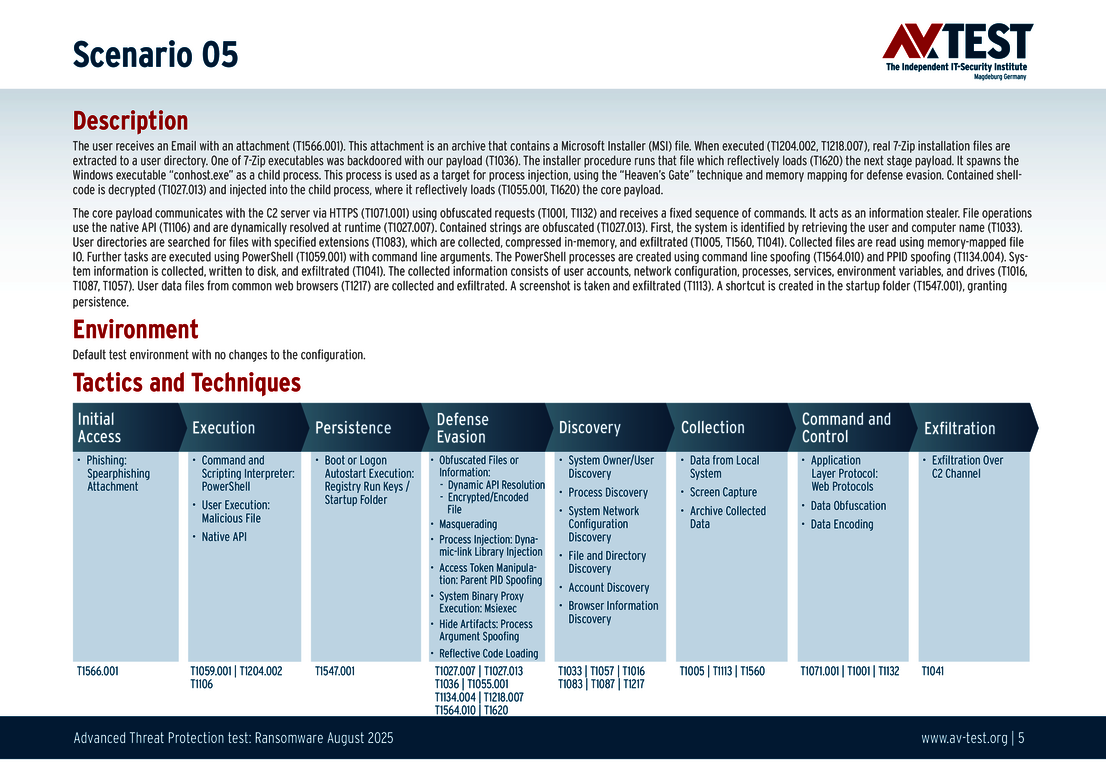

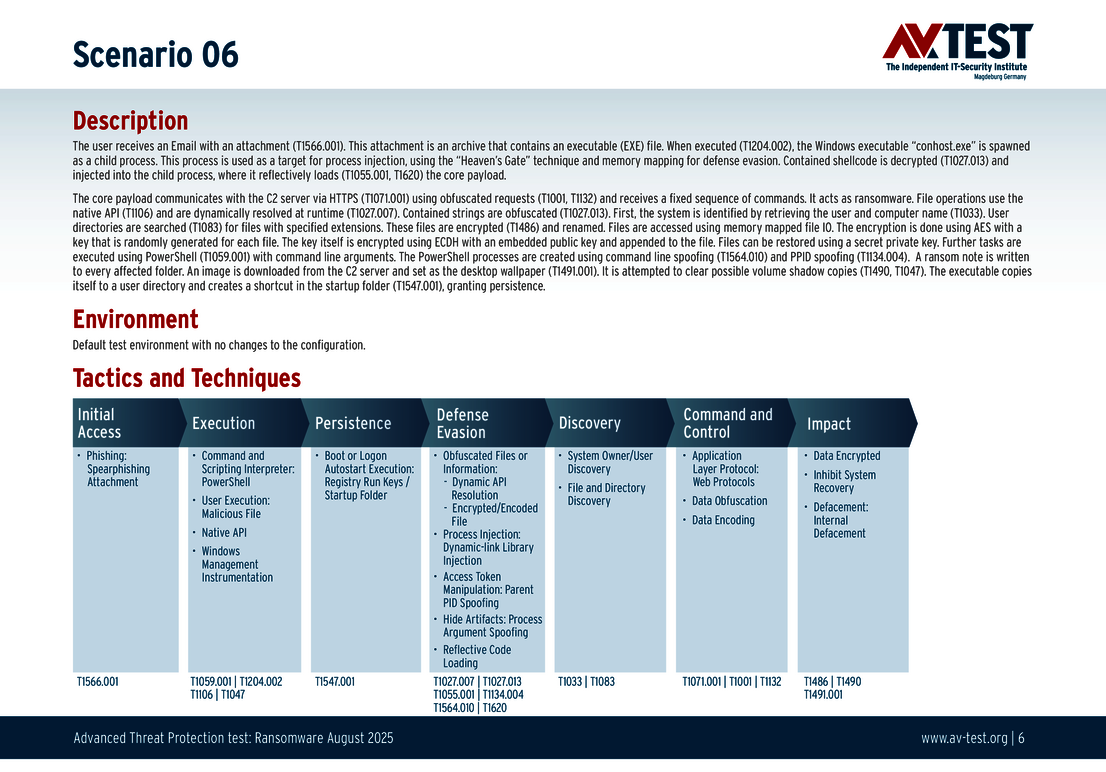

Heaven's Gate: Esta es una técnica que se utiliza en malware para evitar que los defensores detecten comportamientos. Esta utiliza una función del sistema operativo para ejecutar código de 64 bits malicioso a partir de un proceso de 32 bits. Mediante el uso directo de esa capa de compatibilidad es más difícil para los defensores vigilar los procesos, ya que no se esperan el código de 64 bits y, por tanto, no lo observan.

En nuestros ejemplos utilizamos Heaven's Gate para la inyección del proceso y ejecutamos nuestro malware de 64 bits en un proceso de Windows de 32 bits legítimo.

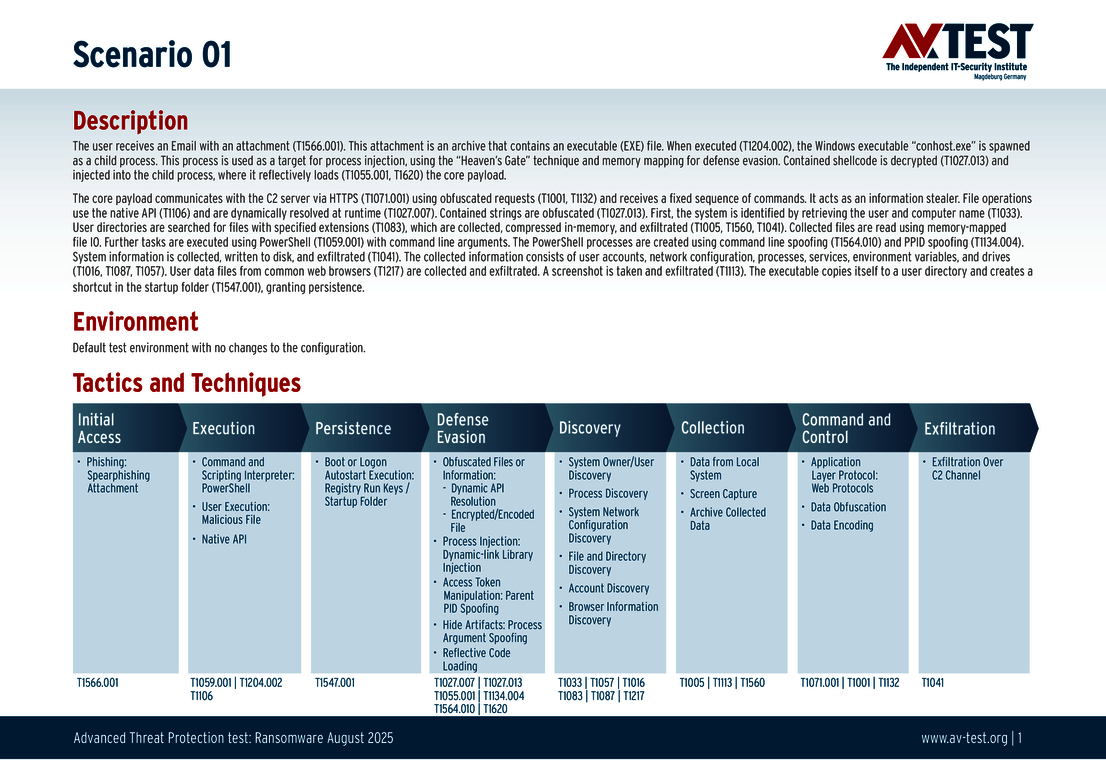

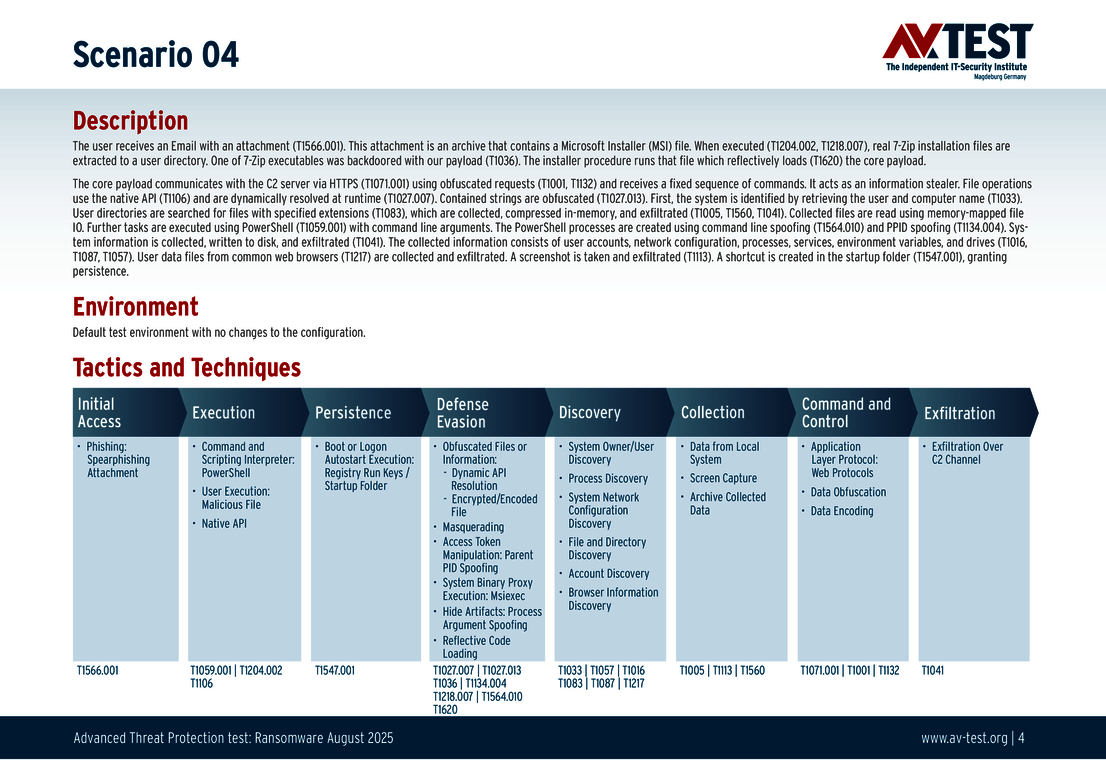

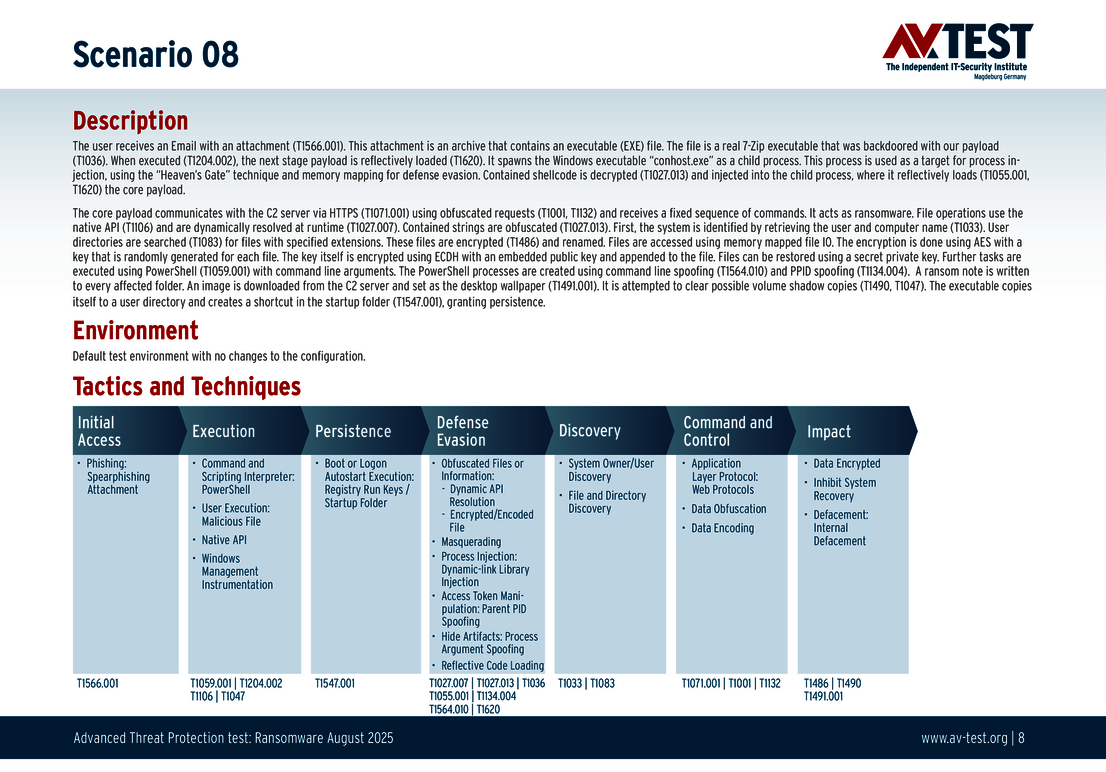

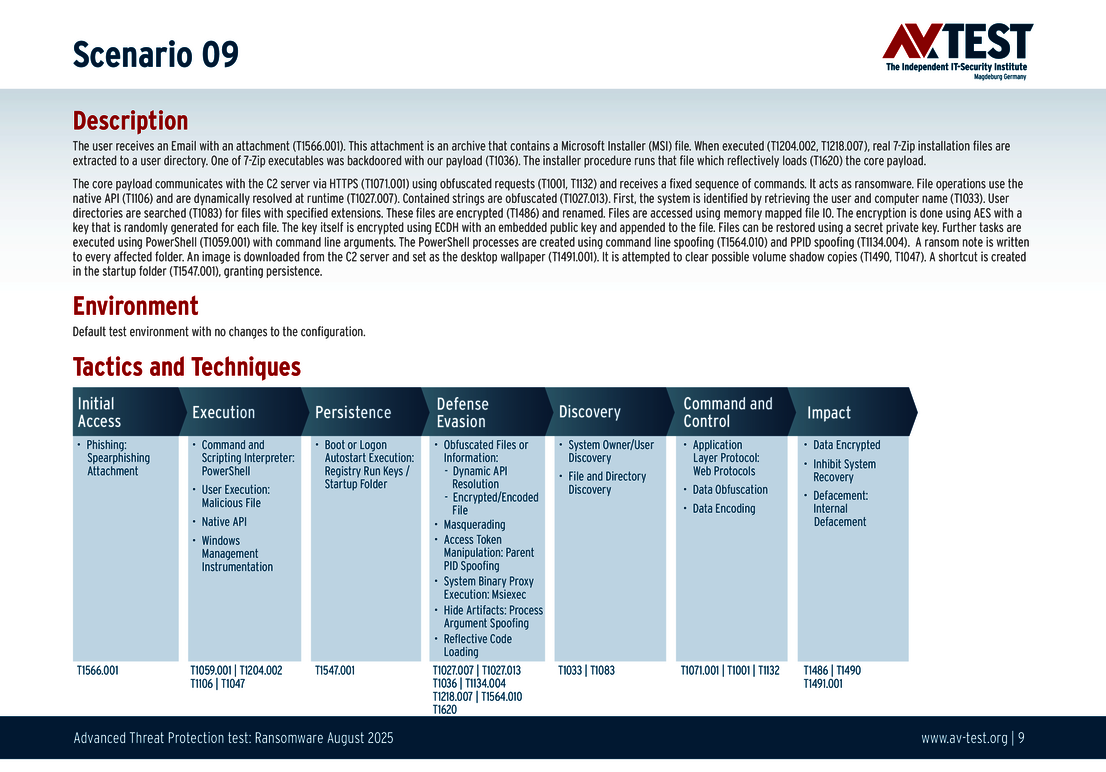

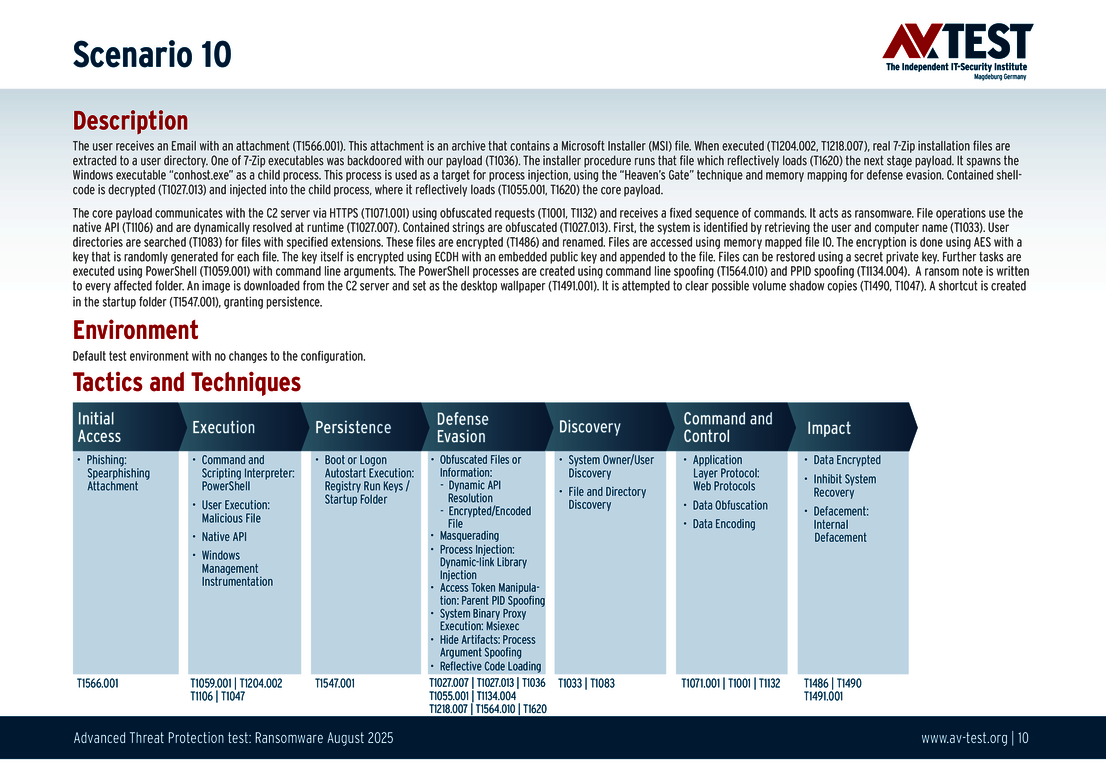

Todos los ataques ejecutados en la prueba empiezan de manera idéntica: un correo de “spear phishing” llega a un sistema de Windows con un archivo adjunto. En los 10 escenarios, este incluye o bien un archivo ejecutable EXE, un archivo de instalación MSI o un archivo ejecutable 7-ZIP. Todas las variantes albergan código peligroso que se ha ocultado con las diferentes técnicas. Puede leer todos los pasos de la ofensiva y la defensa en cada uno de los escenarios.

Los 10 escenarios de prueba

Todos los escenarios de ataque están documentados de acuerdo con los estándares de la base de datos de MITRE ATT&CK. Los diferentes subpuntos, por ejemplo “T1566.001”, aparecen en la base de datos de MITRE para “Techniques” bajo “Phishing: Spearphishing Attachment”. Cada paso de la prueba, por lo tanto, está definido por especialistas y es trazable y comprensible. Además se explican todas las técnicas de ataque y cómo se hace uso del malware en ellas y cómo el malware puede propagarse en los sistemas.

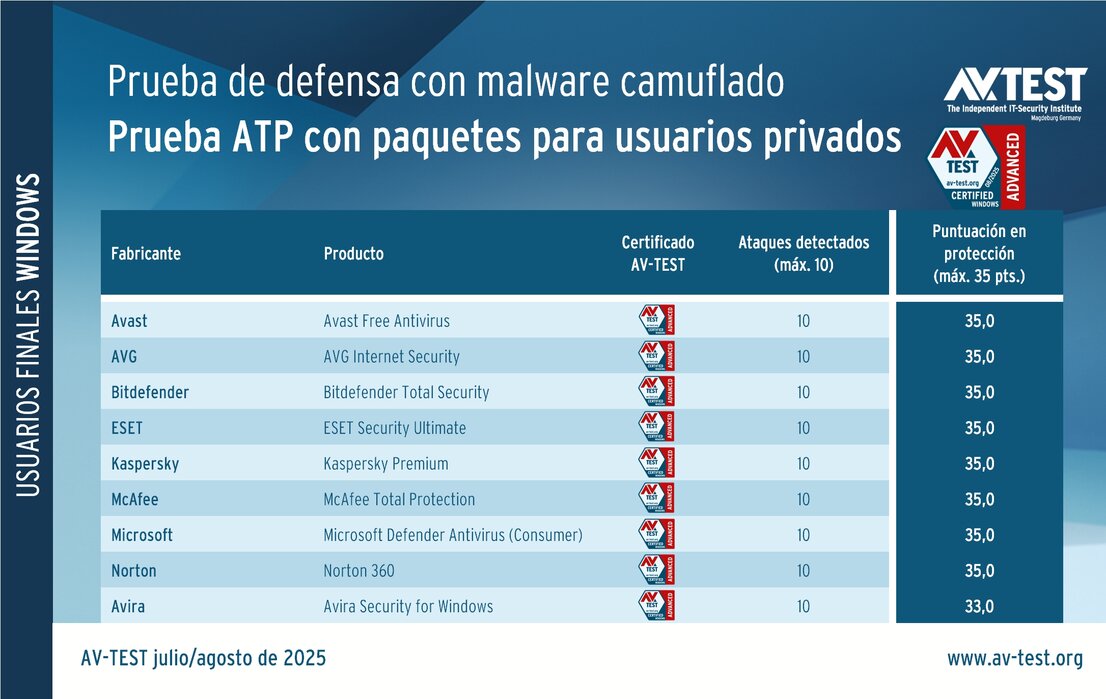

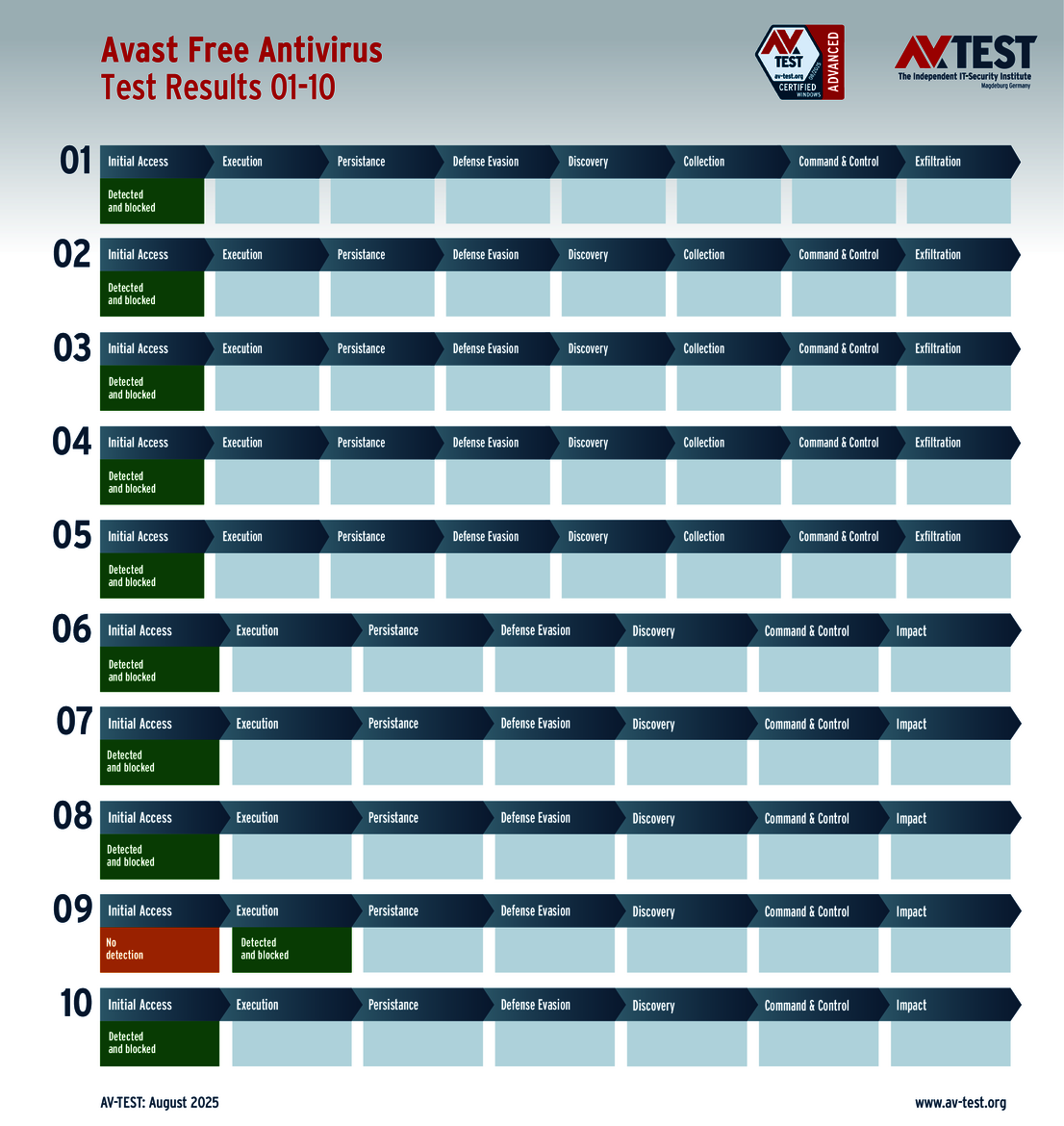

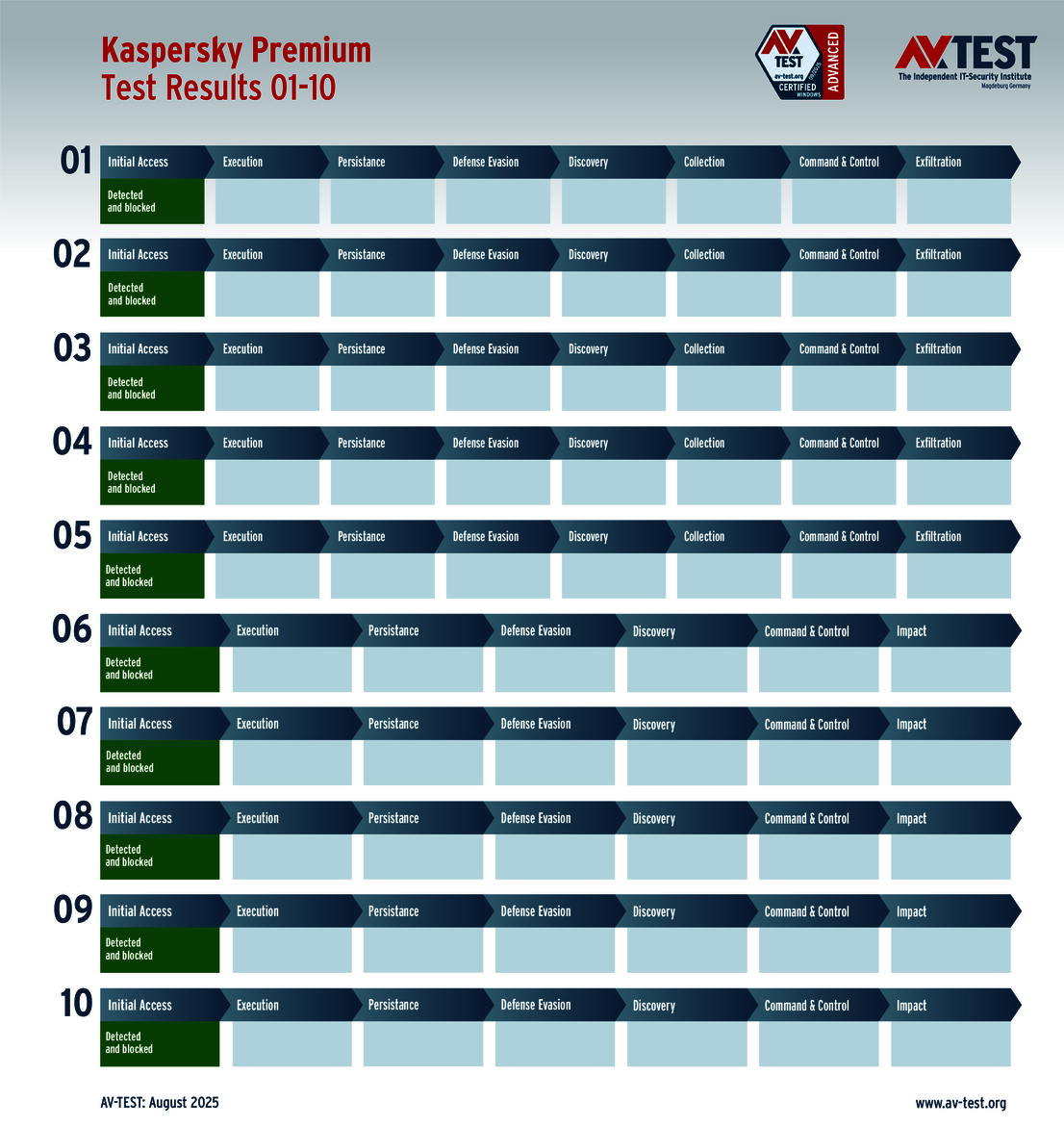

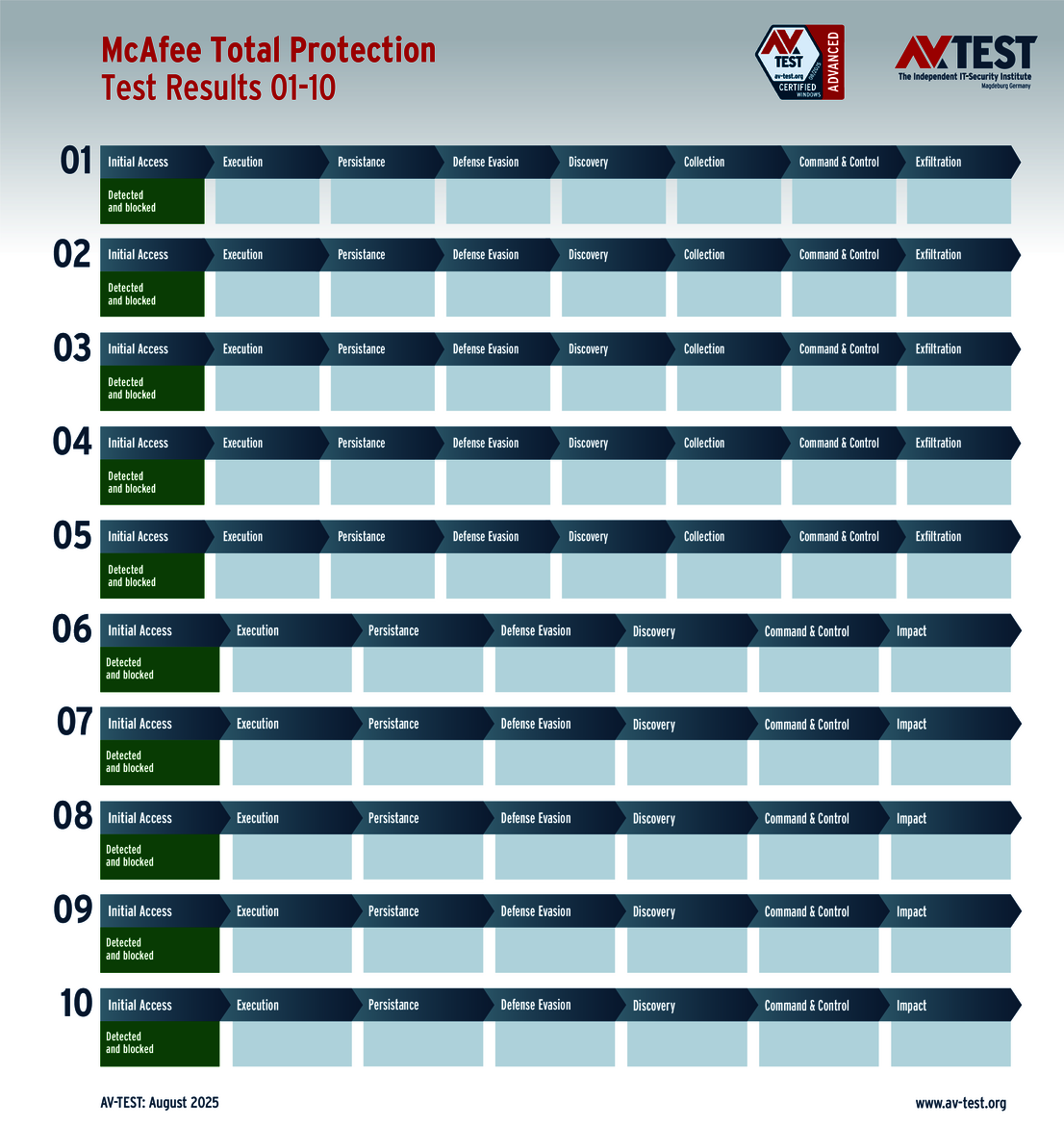

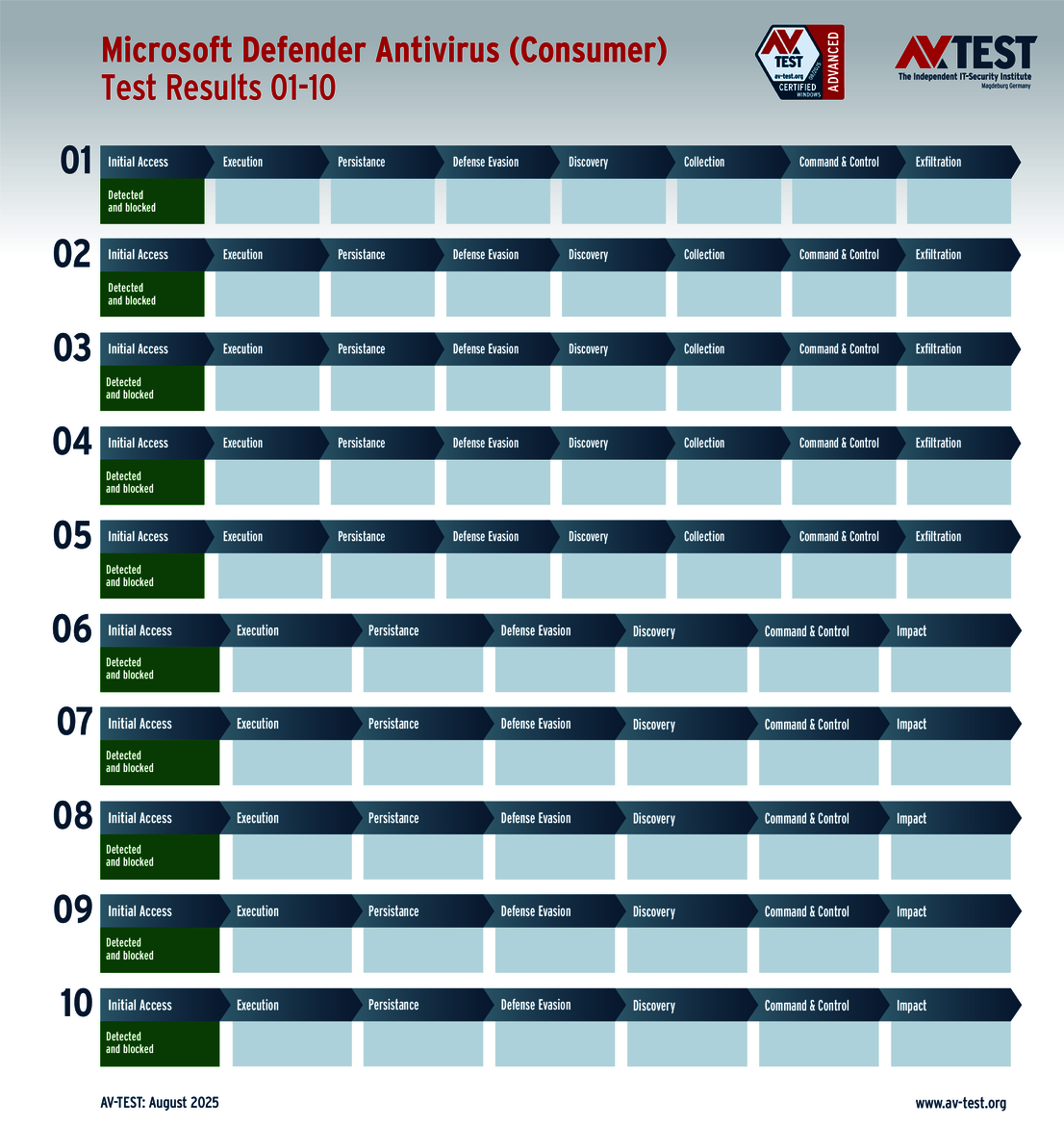

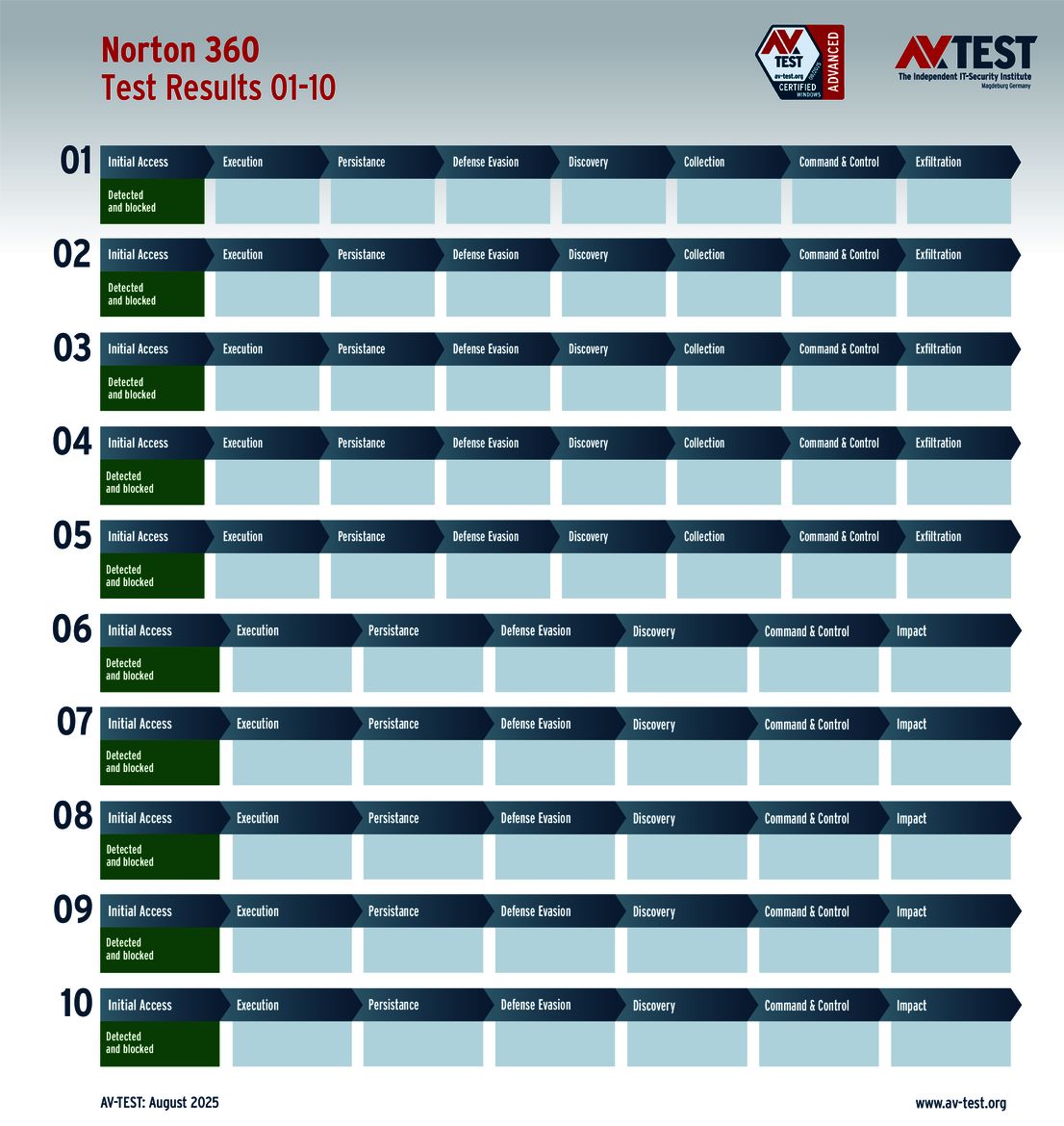

Prueba ATP: así de buenos son los productos para usuarios privados

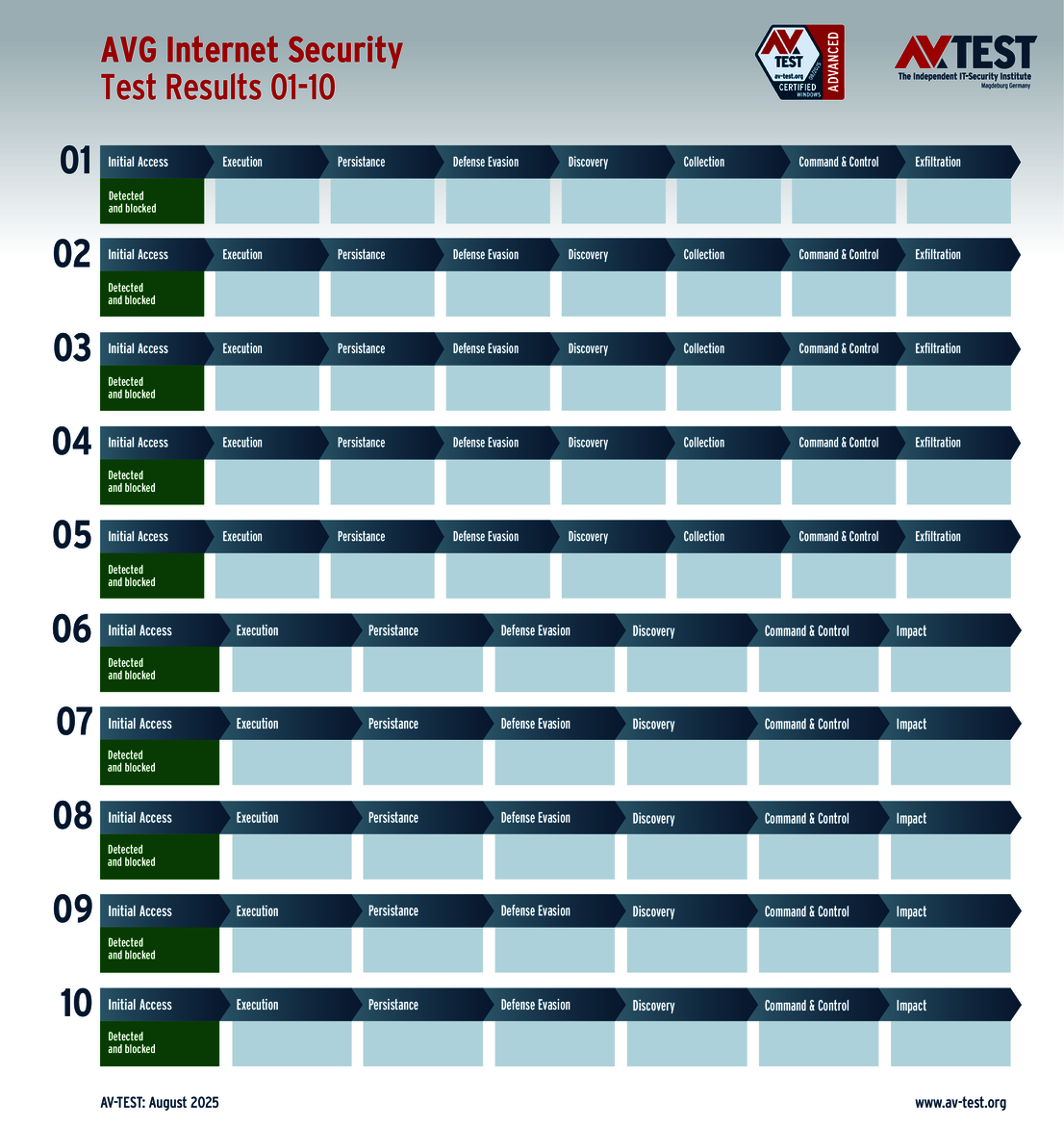

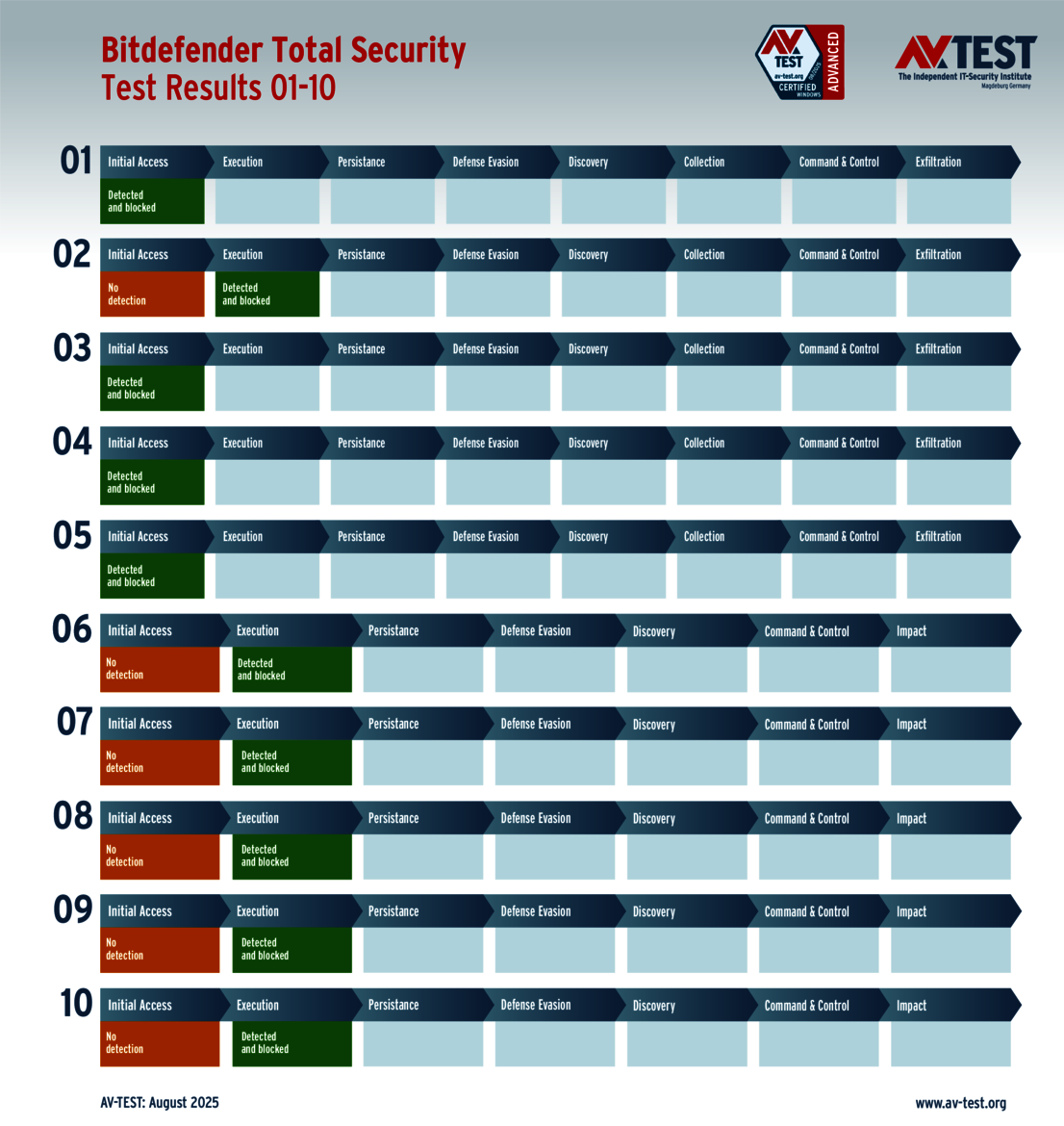

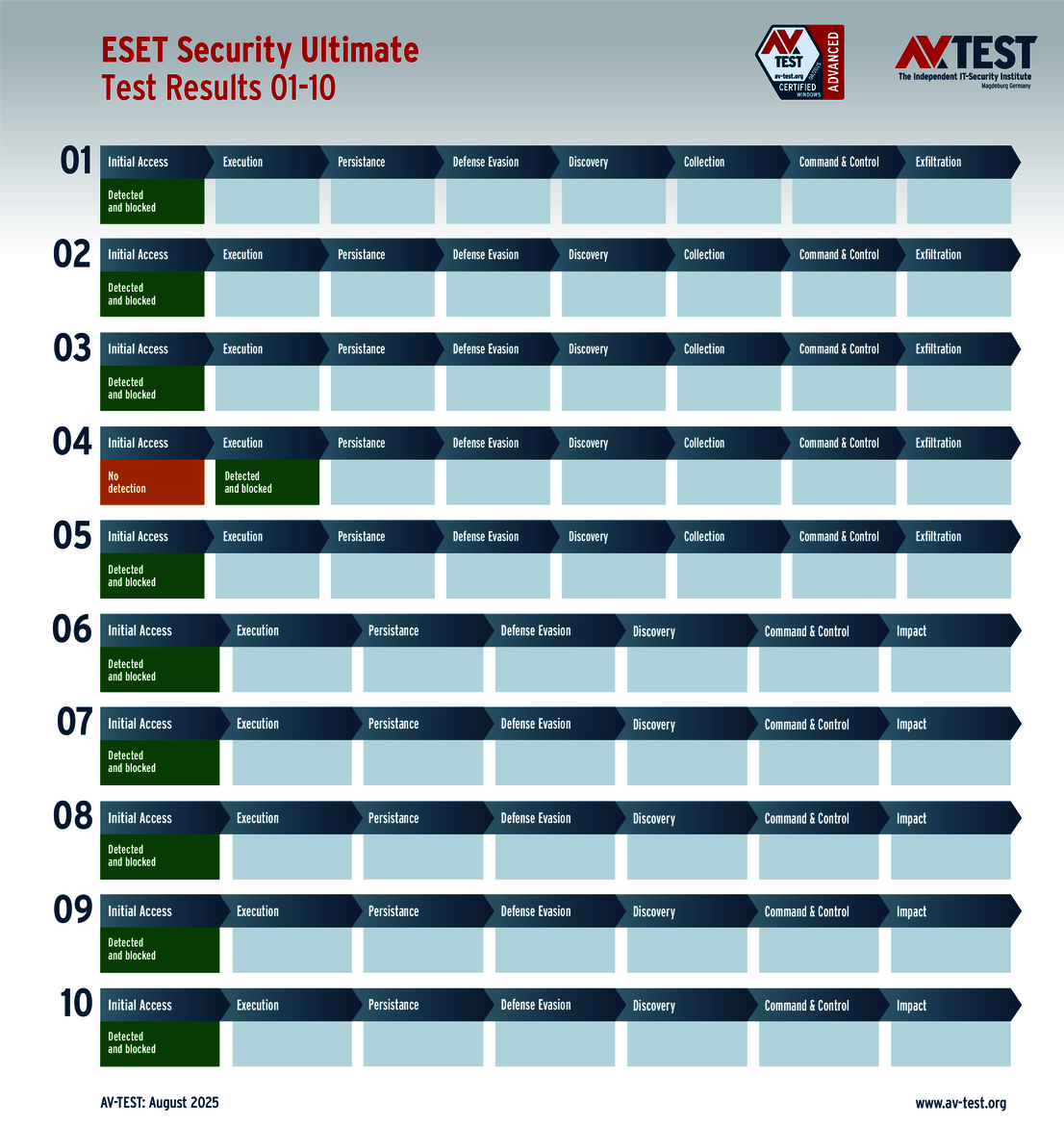

Casi todos los fabricantes de los 9 paquetes para usuarios privados examinados en la prueba tienen un motivo de celebración, puesto que 8 de los productos superaron la prueba ATP con los 35 puntos máximos para su puntuación en protección. Provienen de Avast, AVG, Bitdefender, ESET, Kaspersky, McAfee, Microsoft y Norton.

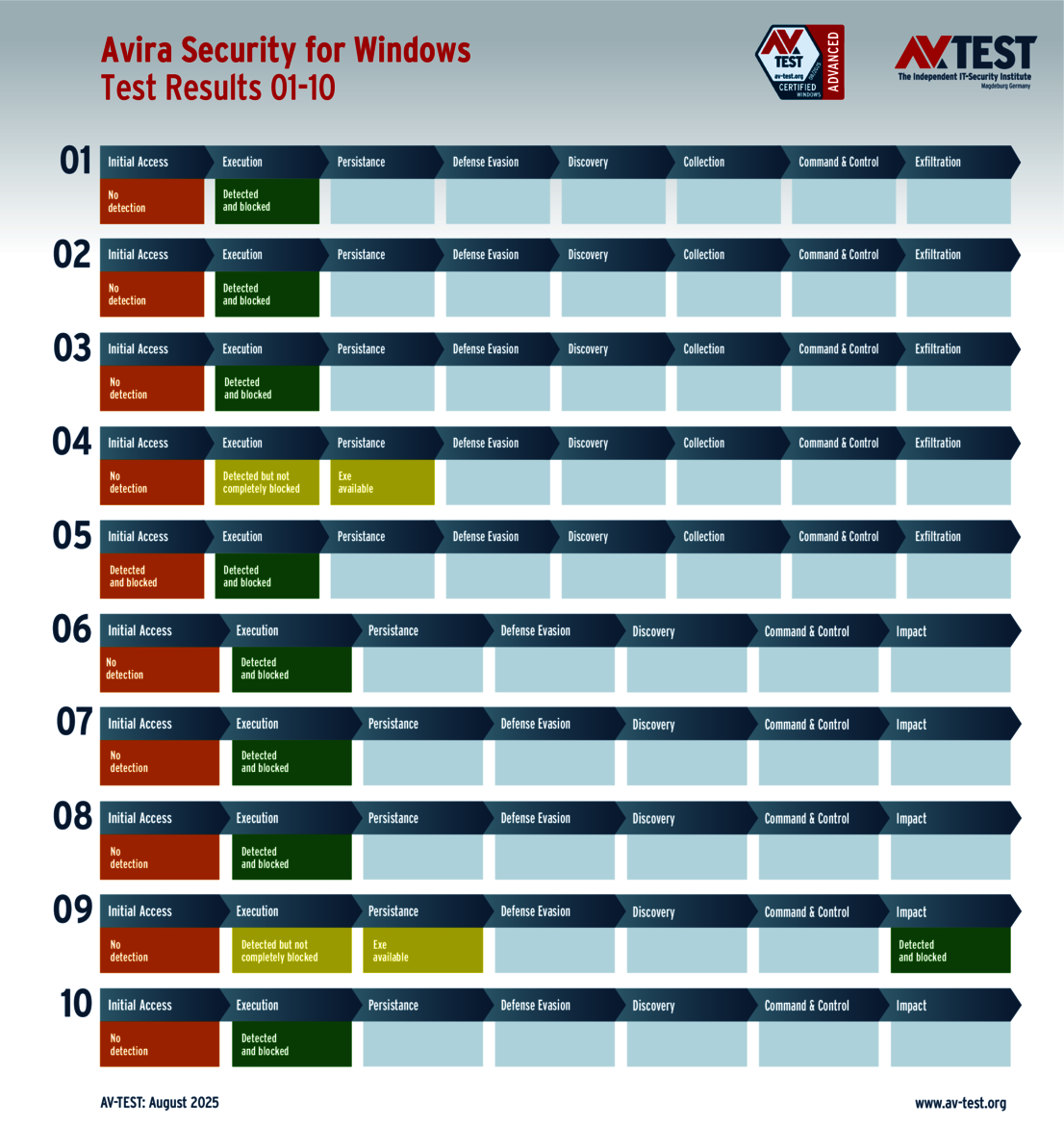

Solo Avira Security for Windows tuvo un problema con un ransomware y con un ladrón de datos. La protección detectó el malware en ambas ocasiones, pero no lo pudo bloquear por completo. Por lo tanto, los agresores pudieron iniciar el ataque, pero no llegaron especialmente lejos. Se activaron mecanismos de defensa adicionales que al final detuvieron el ataque. El retraso en la defensa le costó a Avira, no obstante, dos deducciones de un punto. En total, consiguió 33 de los 35 puntos posibles para su puntuación en protección.

Todos los paquetes examinados para usuarios privados obtuvieron el certificado “Advanced Certified” de AV-TEST por haber obtenido al menos un 75 por ciento (26,5 puntos) de los 35 puntos máximos.

Prueba ATP: así de buenos son los productos para empresas

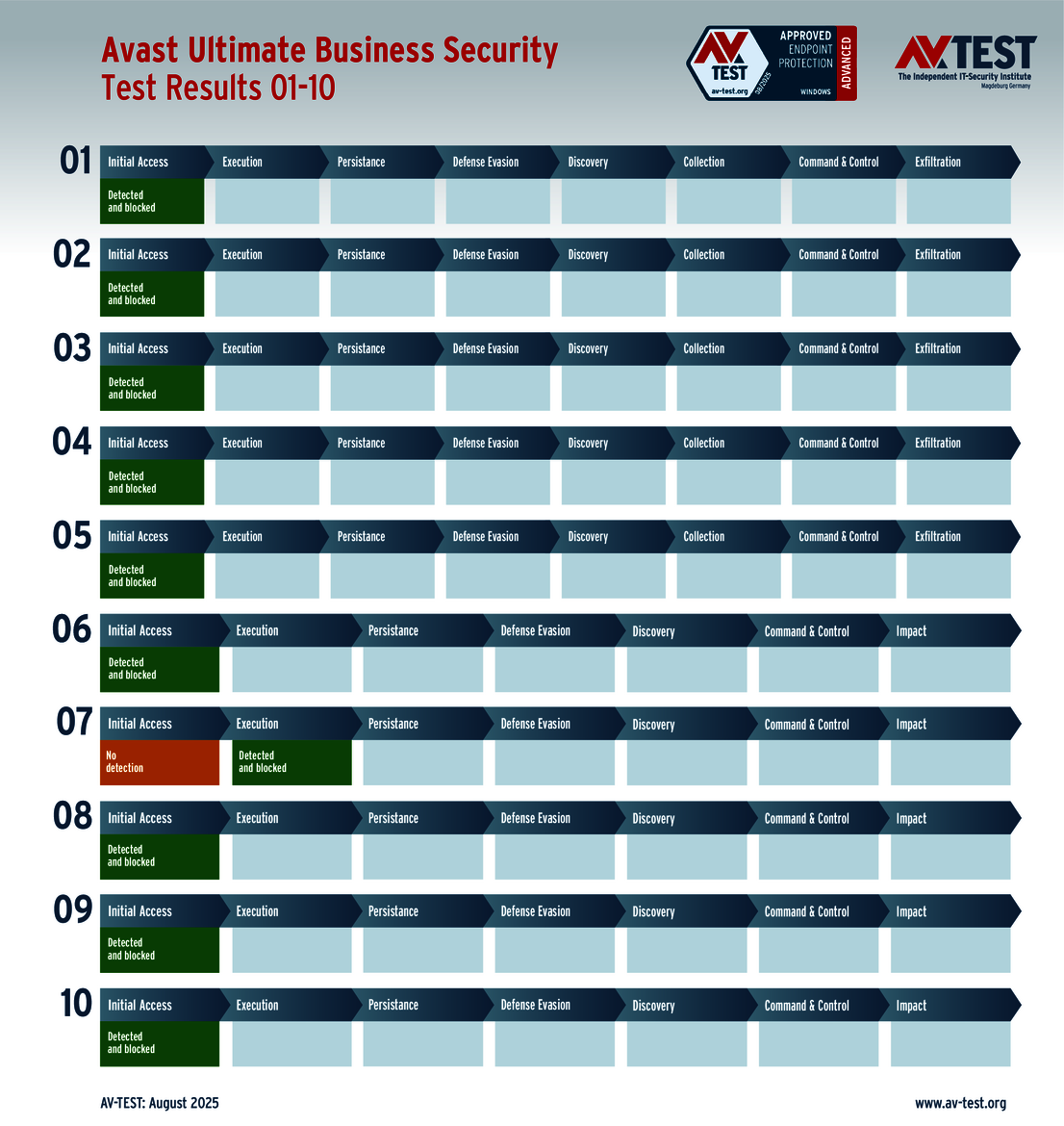

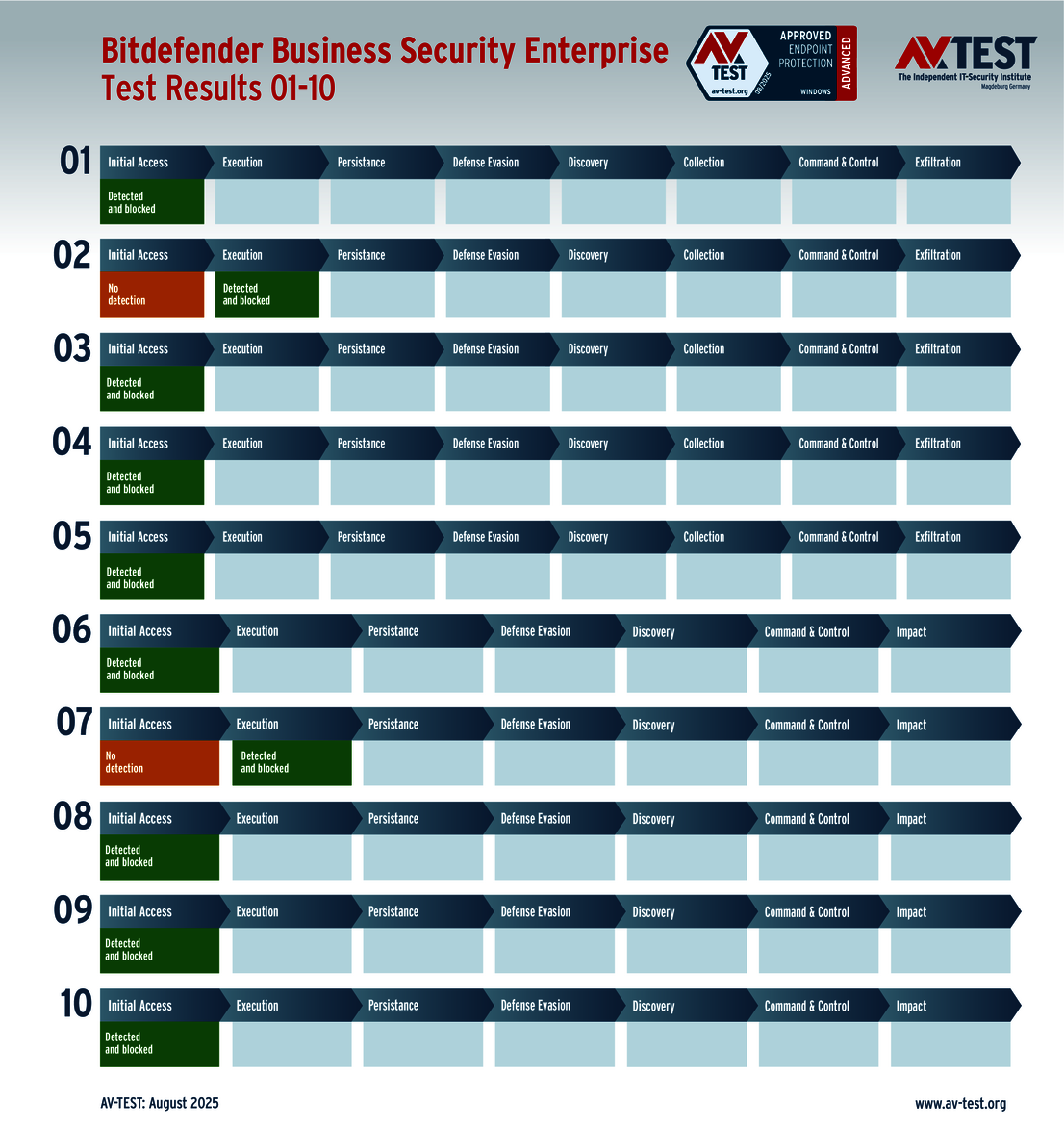

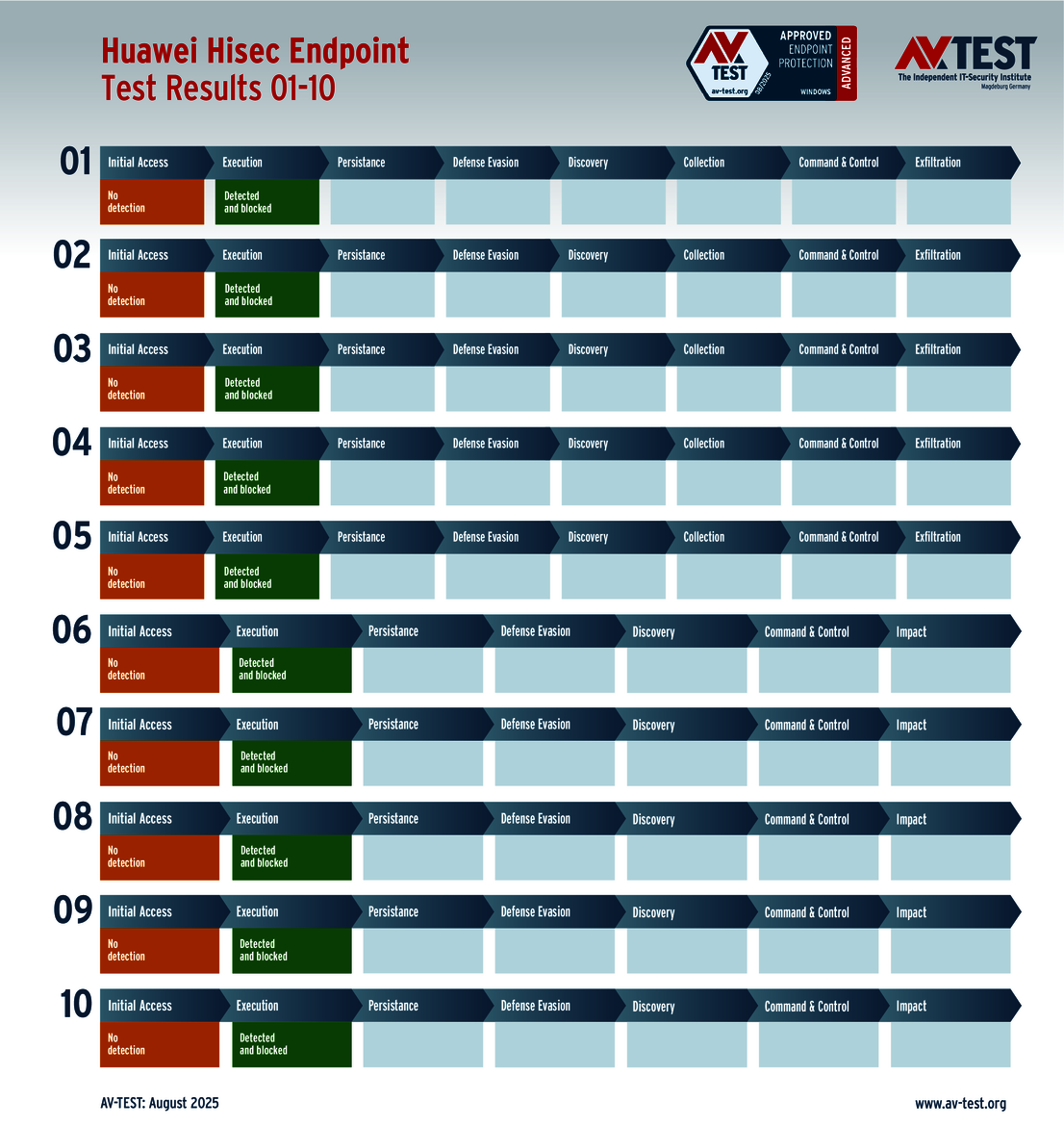

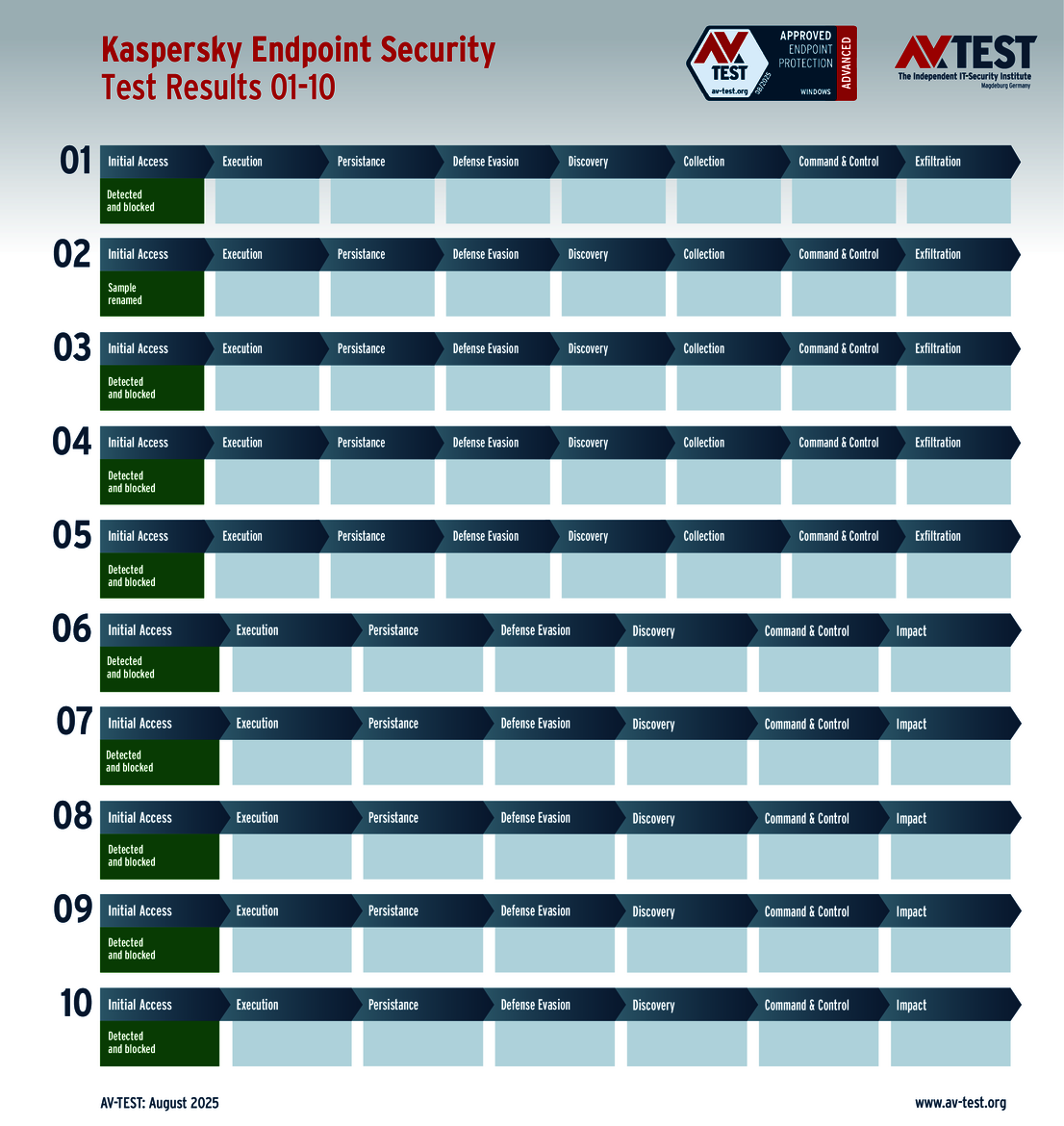

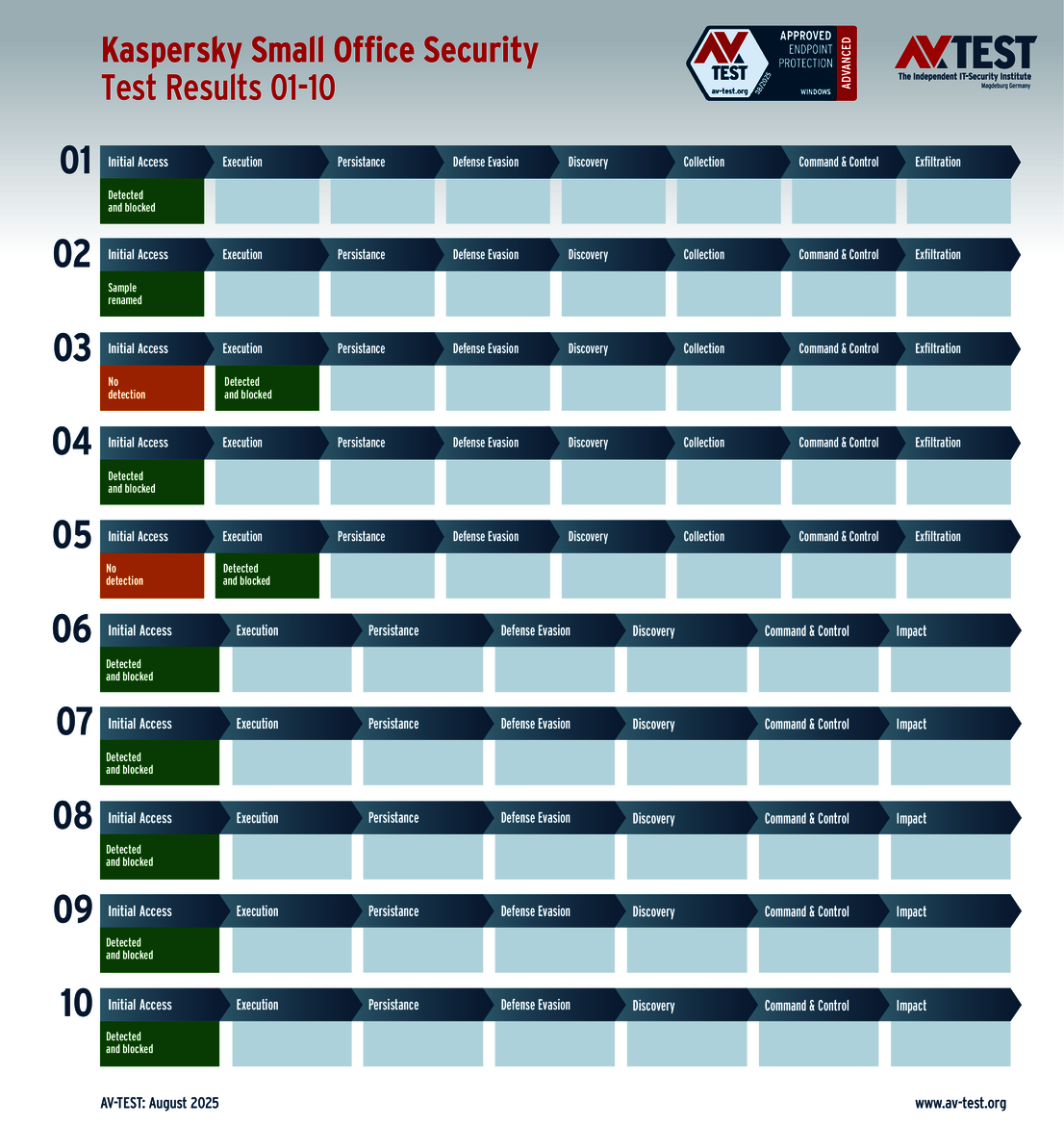

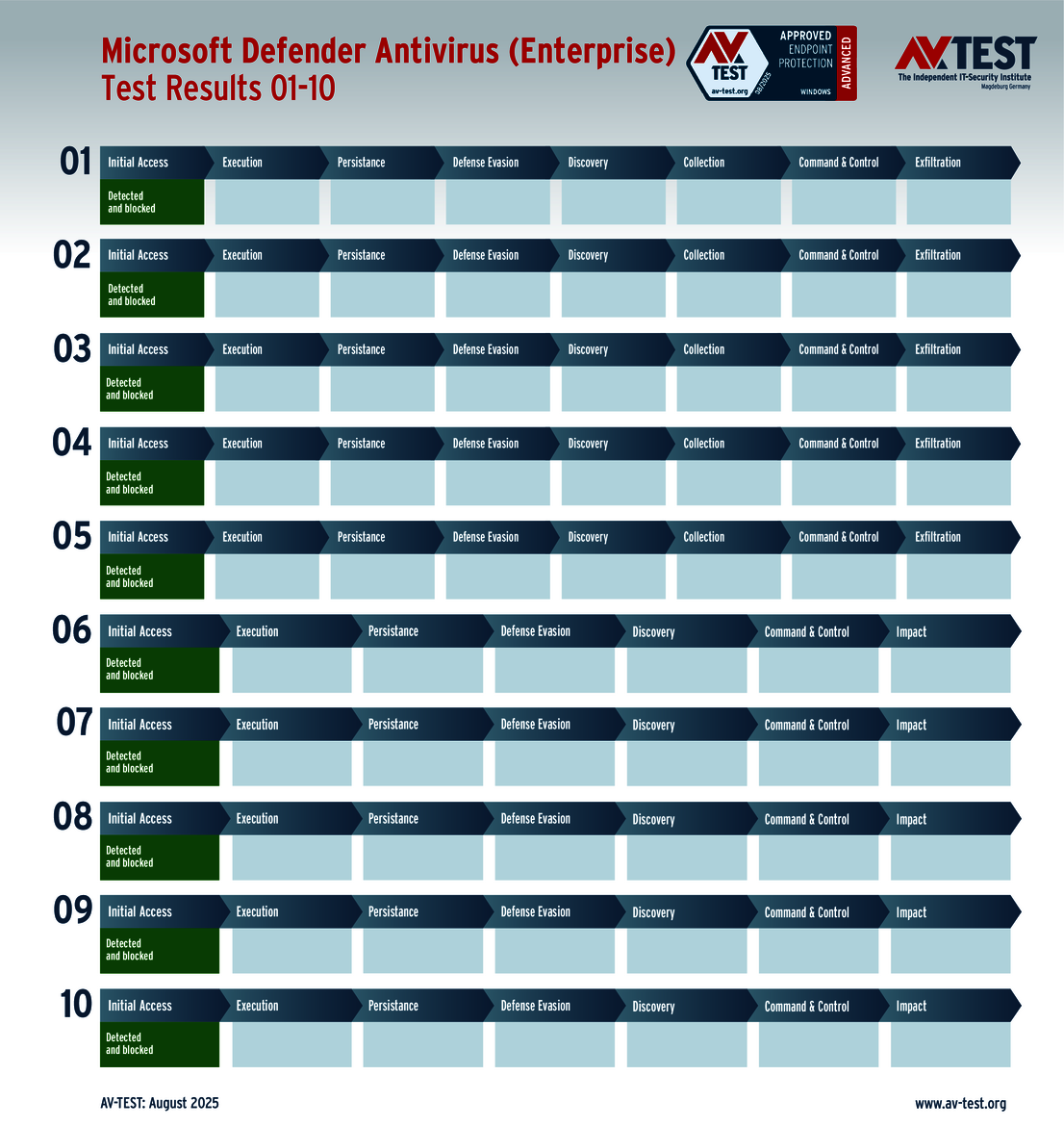

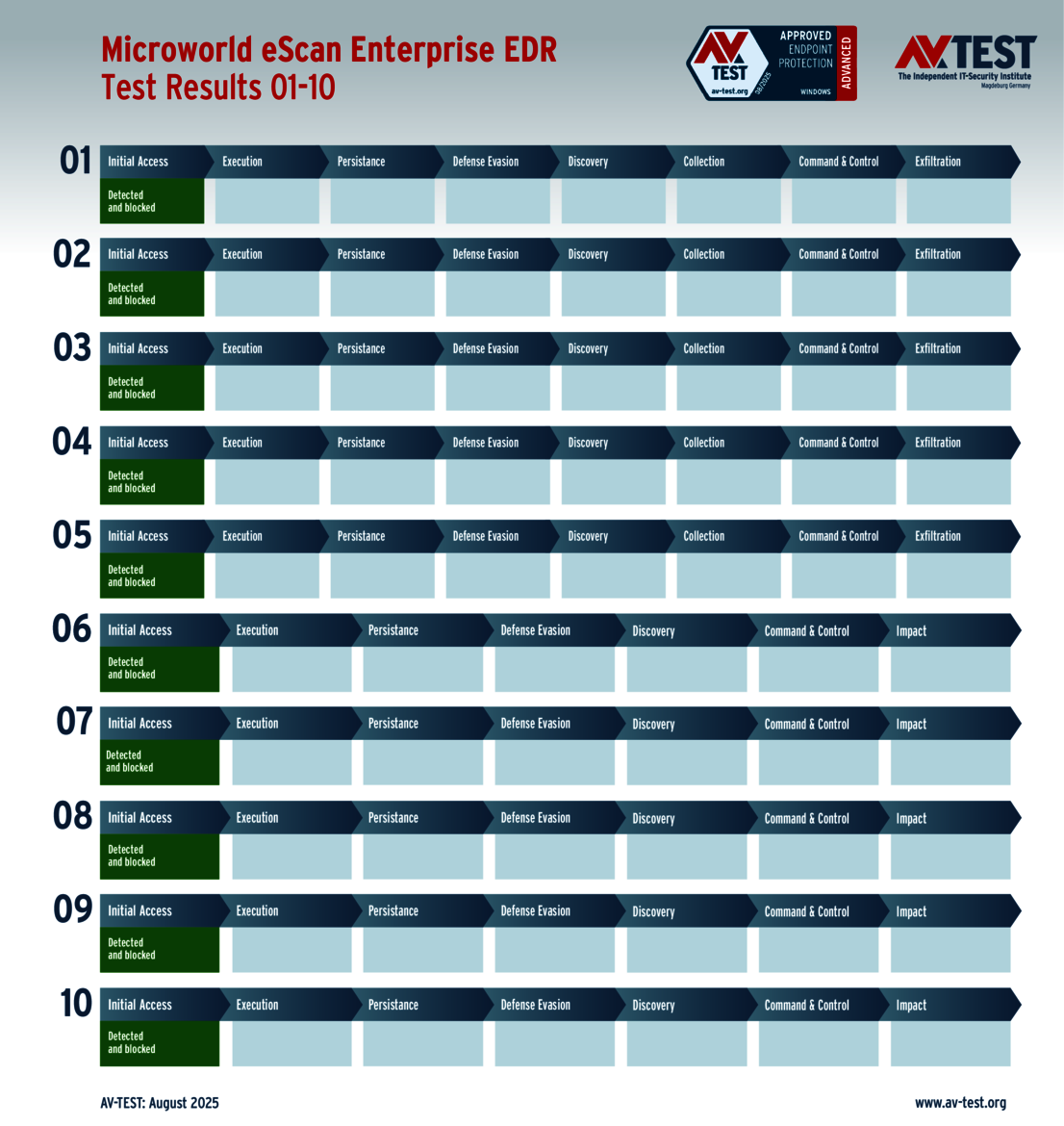

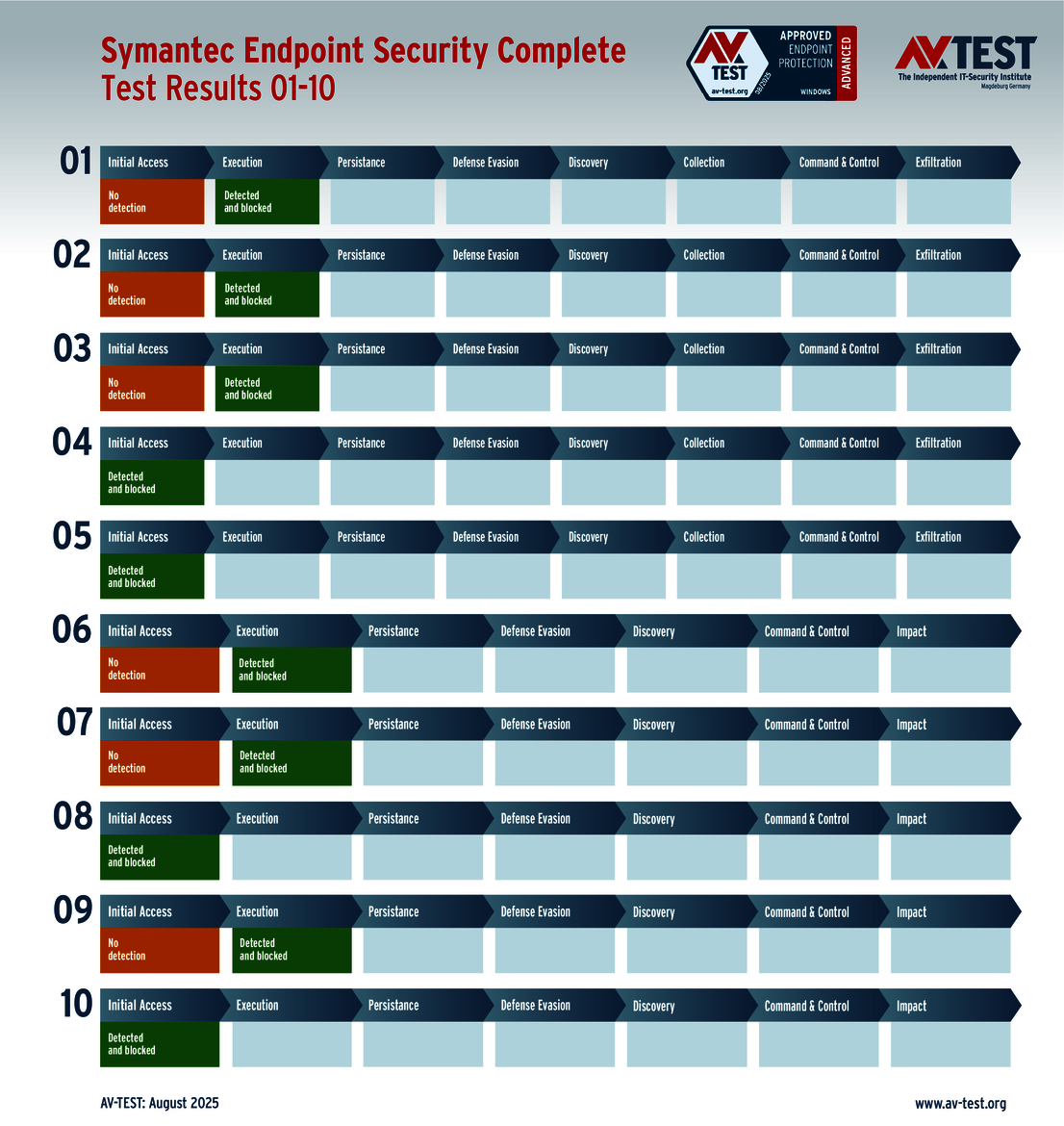

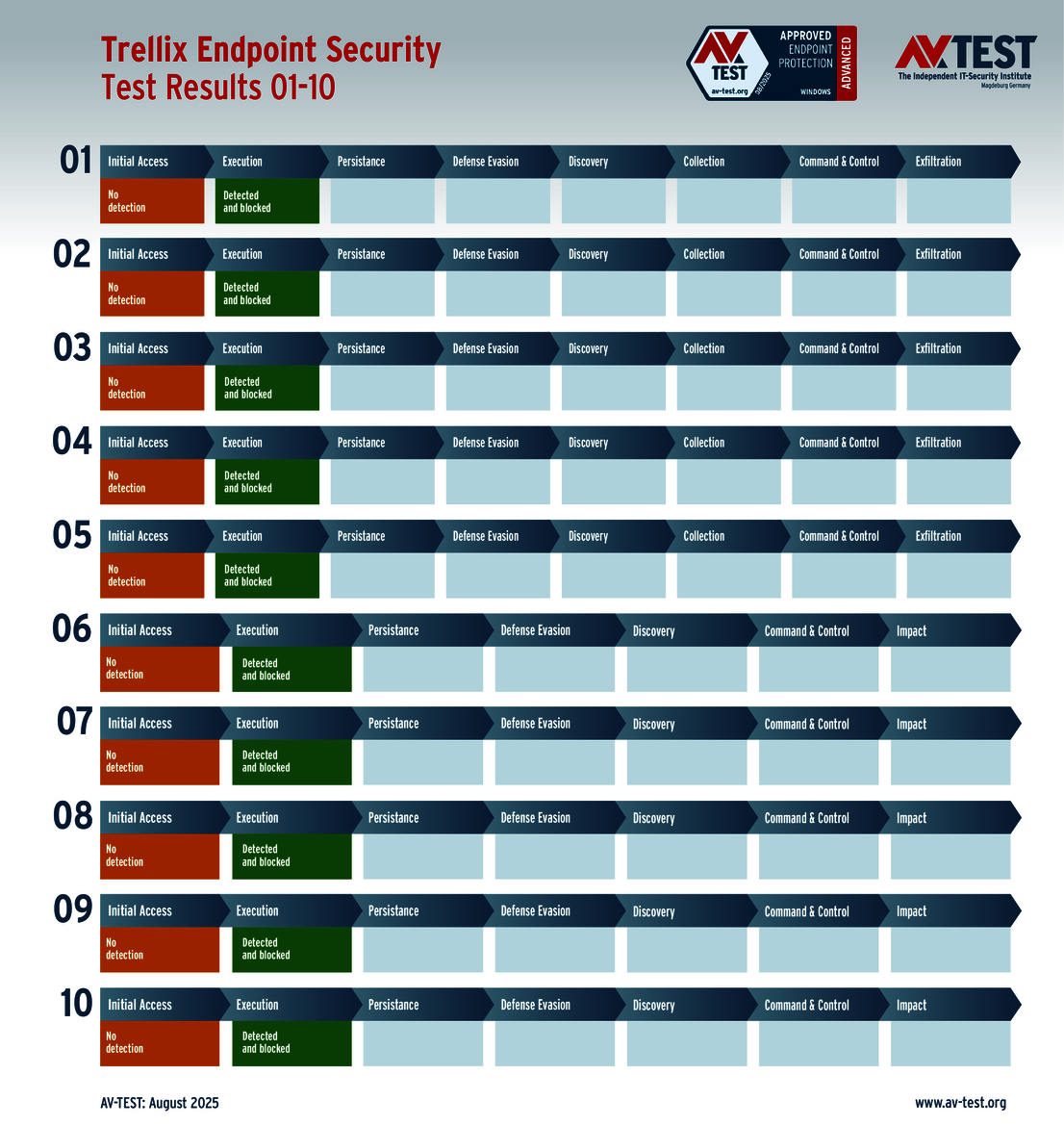

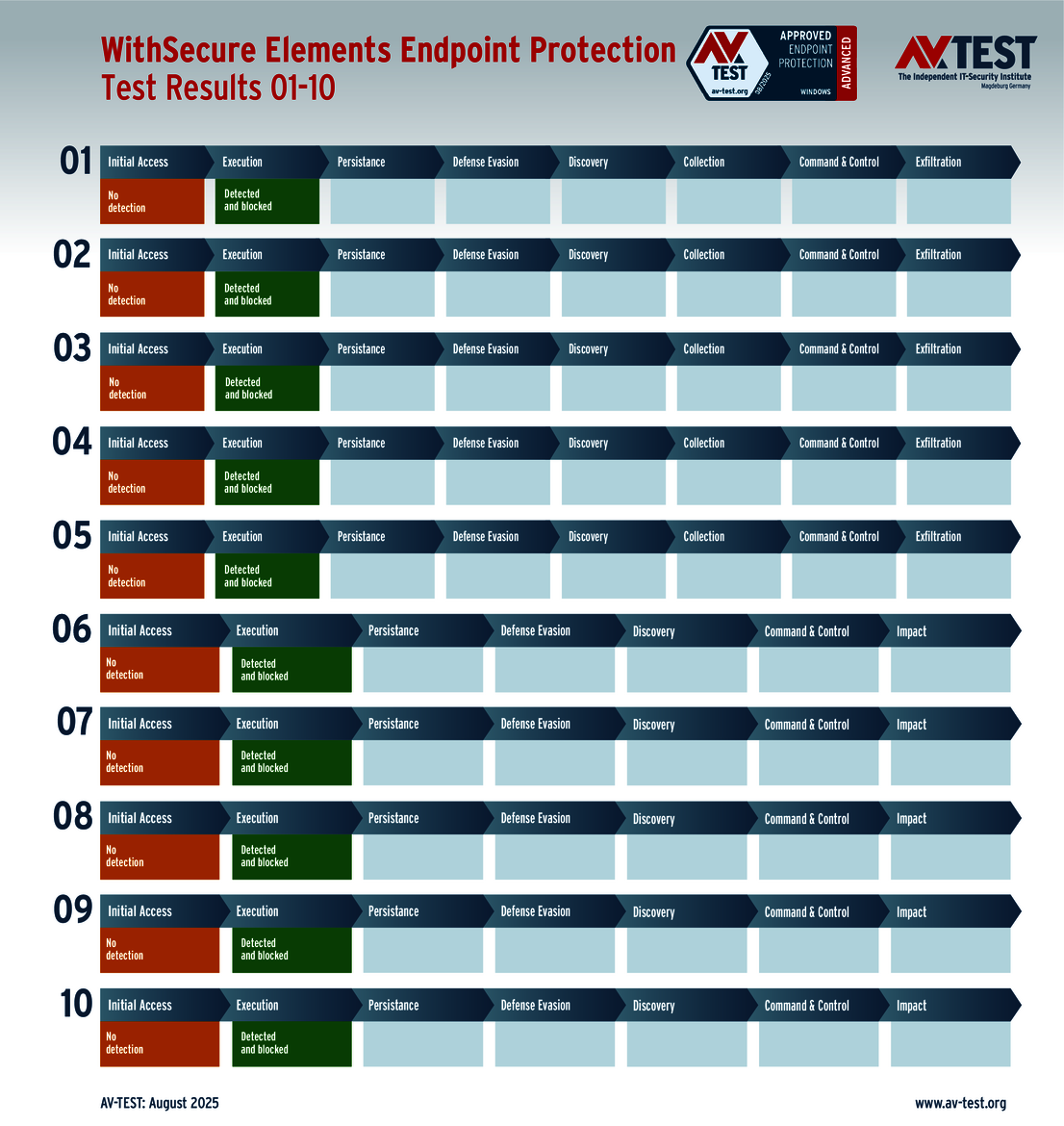

El resultado de las soluciones para empresas en la prueba también genera mucha confianza. De los 12 productos, 10 finalizaron la prueba ATP con el mejor resultado de 35 puntos en la puntuación de protección: una actuación perfecta que consiguieron los productos de Avast, Bitdefender, Huawei, Kaspersky (ambas versiones), Microsoft, Microworld, Symantec, Trellix y WithSecure.

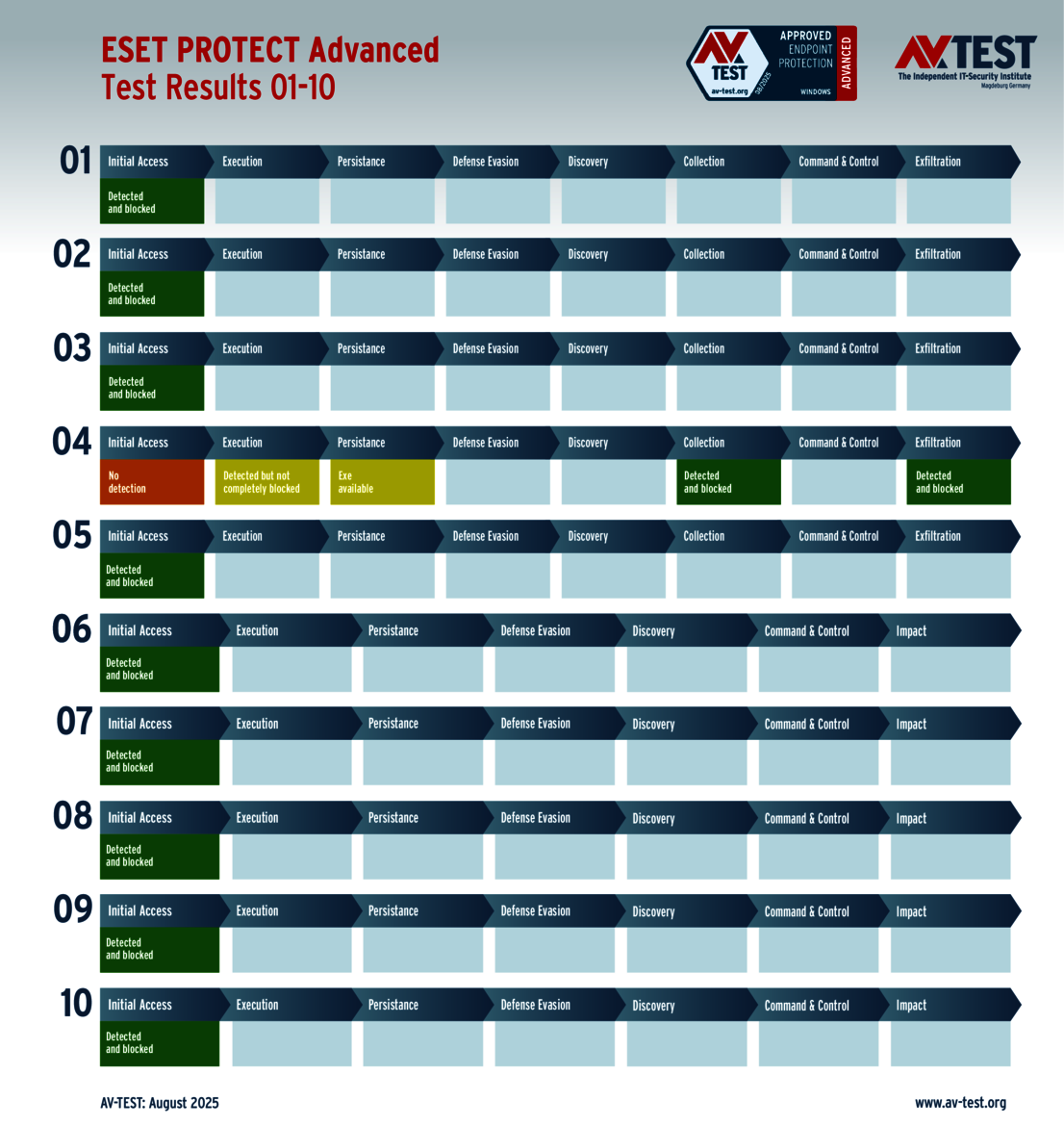

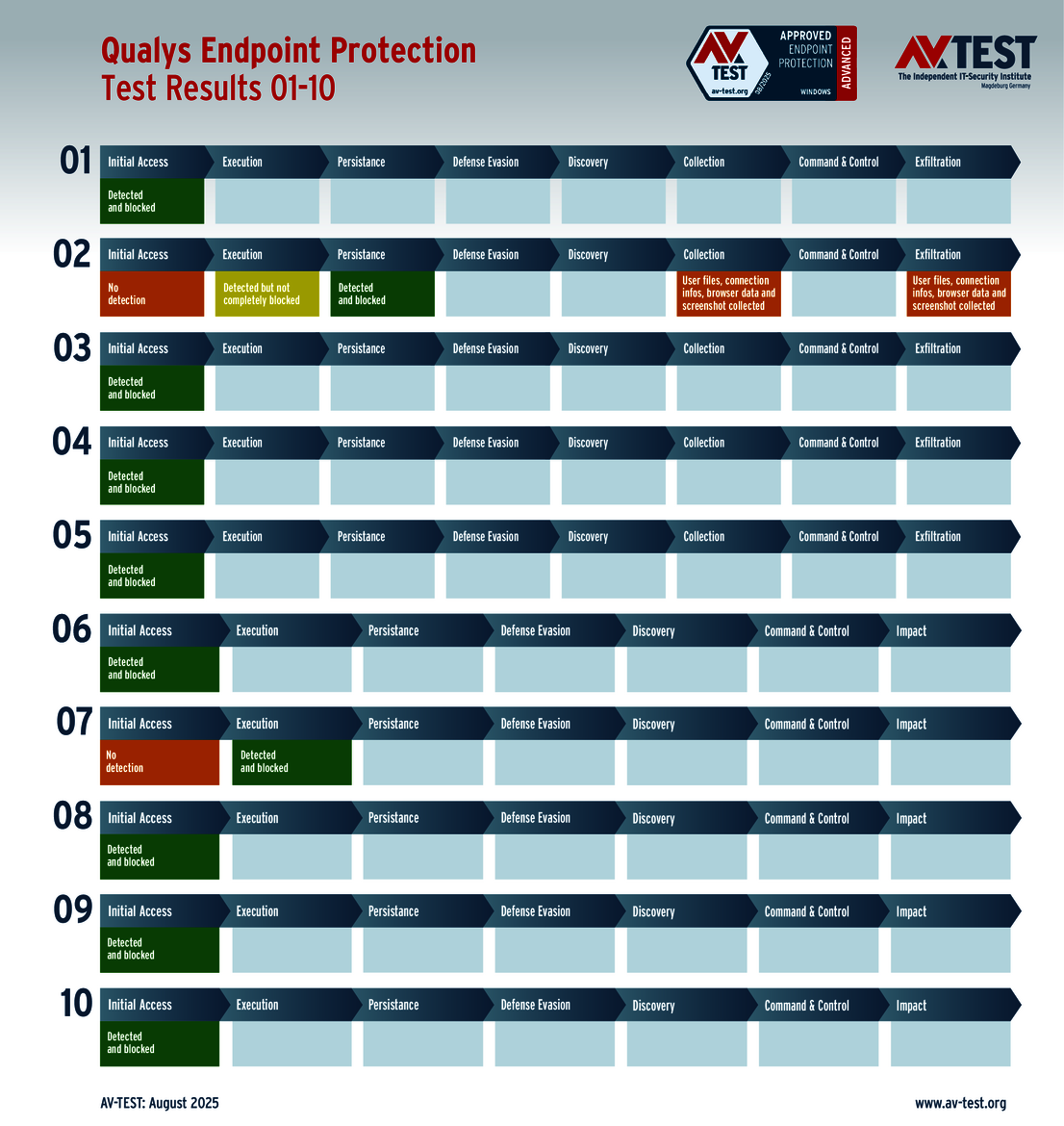

Solo las soluciones de ESET y Qualys tuvieron pequeños problemas. ESET detectó a los 10 agresores, pero no pudo bloquear por completo a uno de los ladrones de información. Este continuó con su ataque, pero luego fue bloqueado y liquidado por otros mecanismos de protección. Esto le costó un punto a ESET y solo recibió 34 de los 35 puntos posibles.

El problema de Qualys con un ladrón de datos es desafortunadamente más grave. El producto detectó al atacante, pero no pudo bloquearlo. Los mecanismos de protección posteriores evitaron solo una parte del ataque, al final del cual el ladrón de datos se hizo con el mando y robó los datos. Esto le costó a Qualys importantes deducciones y acabó con 32,5 de los 35 puntos para la puntuación de protección.

Todas las soluciones para empresas examinadas han obtenido el certificado “Advanced Approved Endpoint Protection”, ya que alcanzaron al menos un 75 por ciento (26,5 puntos) de los 35 puntos posibles en la puntuación de protección.

Conclusión: muchos vencedores en la prueba ATP

De las 21 soluciones de seguridad examinadas en esta prueba ATP, 18 obtuvieron un resultado perfecto en la defensa contra ladrones de información y ransomware con las técnicas de ataque más recientes. Como testimonio de su buena seguridad todos merecieron los 35 puntos máximos en la puntuación de protección.

De los 9 paquetes para usuarios privados, solo Avira fue penalizada con un par de puntos por pequeños fallos. Aun así, el resultado es muy bueno. Los otros 8 paquetes de seguridad hicieron un trabajo perfecto.

De las 12 soluciones para empresas examinadas, 10 no cometieron ningún fallo y alcanzaron un resultado perfecto. El producto de ESET corrigió sus pequeño fallo y al final protegió el sistema de Windows. Solo Qualys permitió en un caso que el atacante se llevara los datos y perdió puntos sustanciales.