Últimas noticias

10 de diciembre de 2025 | Texto: Markus Selinger | Antivirus para Windows

Prueba ampliada: cuando el malware acecha escondido en software aparentemente inofensivo

Los ciberdelincuentes sorprenden constantemente con su asombrosa creatividad. Modifican continuamente sus códigos para volver a ocultar componentes de malware ya descubiertos. Sus métodos son muy versátiles y no siempre fáciles de descubrir para los sistemas de defensa. En su serie de test ATP, AV-TEST comprueba si el software de seguridad para usuarios finales y empresas le sigue el ritmo a esta evolución. En la prueba, el laboratorio utiliza los ransomware y ladrones de información más nuevos y los lanza contra los sistemas Windows mediante las técnicas de ataque más actuales. Cada ataque a los 19 candidatos de esta prueba se examinó y documentó paso a paso. Muchos de los protectores de sistemas operativos ofrecieron una actuación sólida. Pero en algunos casos, por suerte escasos, el malware salió victorioso.

Schutzpakete im ATP-Test

– welche Security-Lösung für Windows am besten Ransomware und Infostealer abwehrt

Entre el malware más peligroso se hallan siempre representantes de ransomware y de ladrones de datos. Desde la perspectiva de los cibercriminales, son los que permiten conseguir la mayor cantidad de dinero mediante el cifrado de datos o su robo y consiguiente extorsión. Estudios actuales muestran que, en el año 2025, el número de ataques con estos dos grupos de malware ha vuelto a aumentar tras años de retroceso. Los grupos de hackers se especializan en sectores muy específicos y en parte incluso se los reparten entre ellos. Algunos apuntan casi exclusivamente a sistemas sanitarios, como los grupos Qilin, SafePay, RansomHub o Medusa. Mientras que otros se centran en infraestructura crítica e institutos financieros, como Akira, DragonForce o Play.

El software de seguridad tiene que ser capaz de defender contra todos los ataques perfeccionados por estos grupos, incluyendo el malware más peligroso, como el ransomware y los ladrones de información. Justo esto es lo que comprueba la actual prueba de protección avanzada de amenazas, abreviado ATP del inglés Advanced Threat Protection, realizada con Windows a 19 productos de seguridad para usuarios privados y empresas entre septiembre y octubre de 2025.

19 soluciones de seguridad en el Advanced Threat Protection test

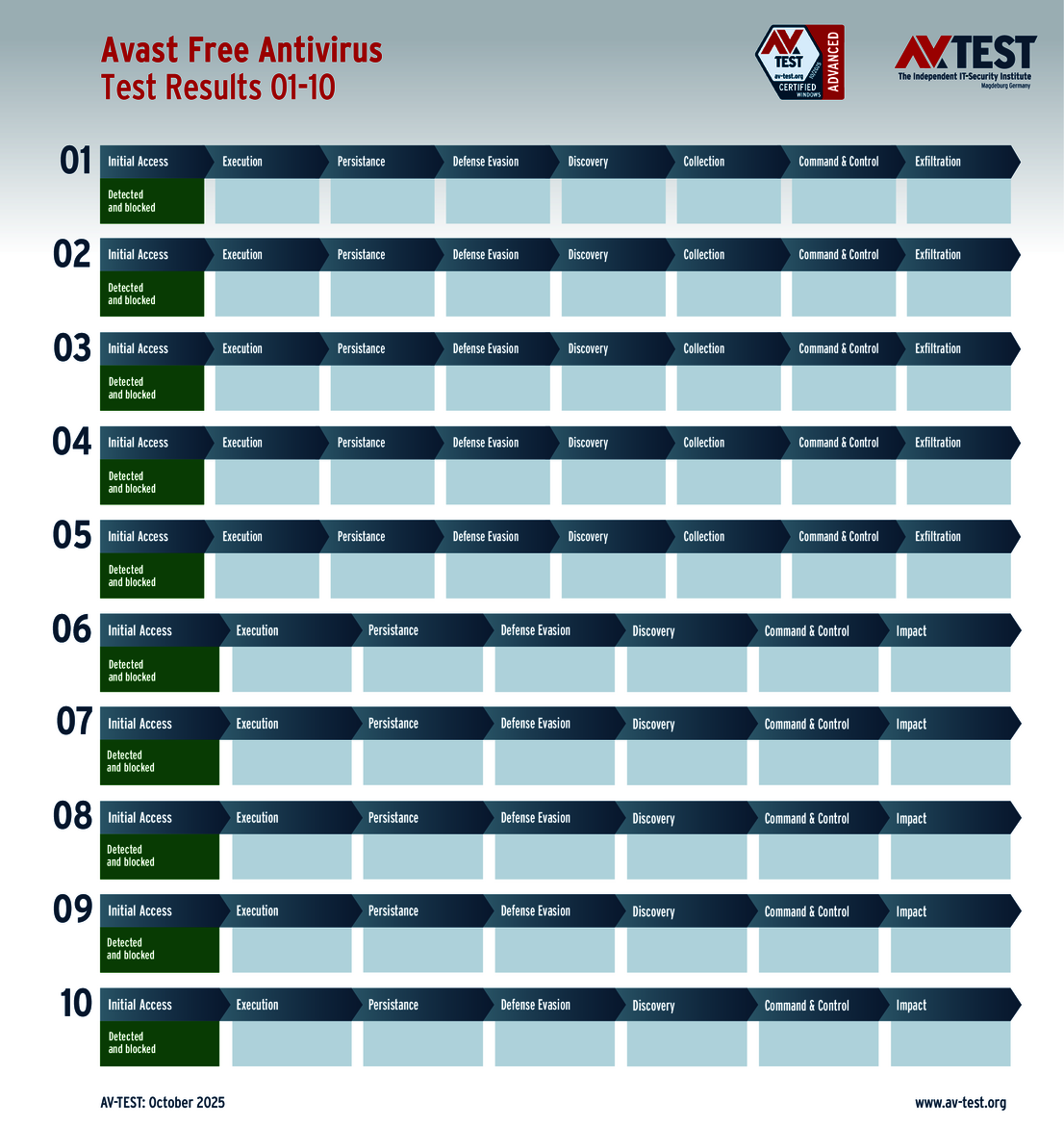

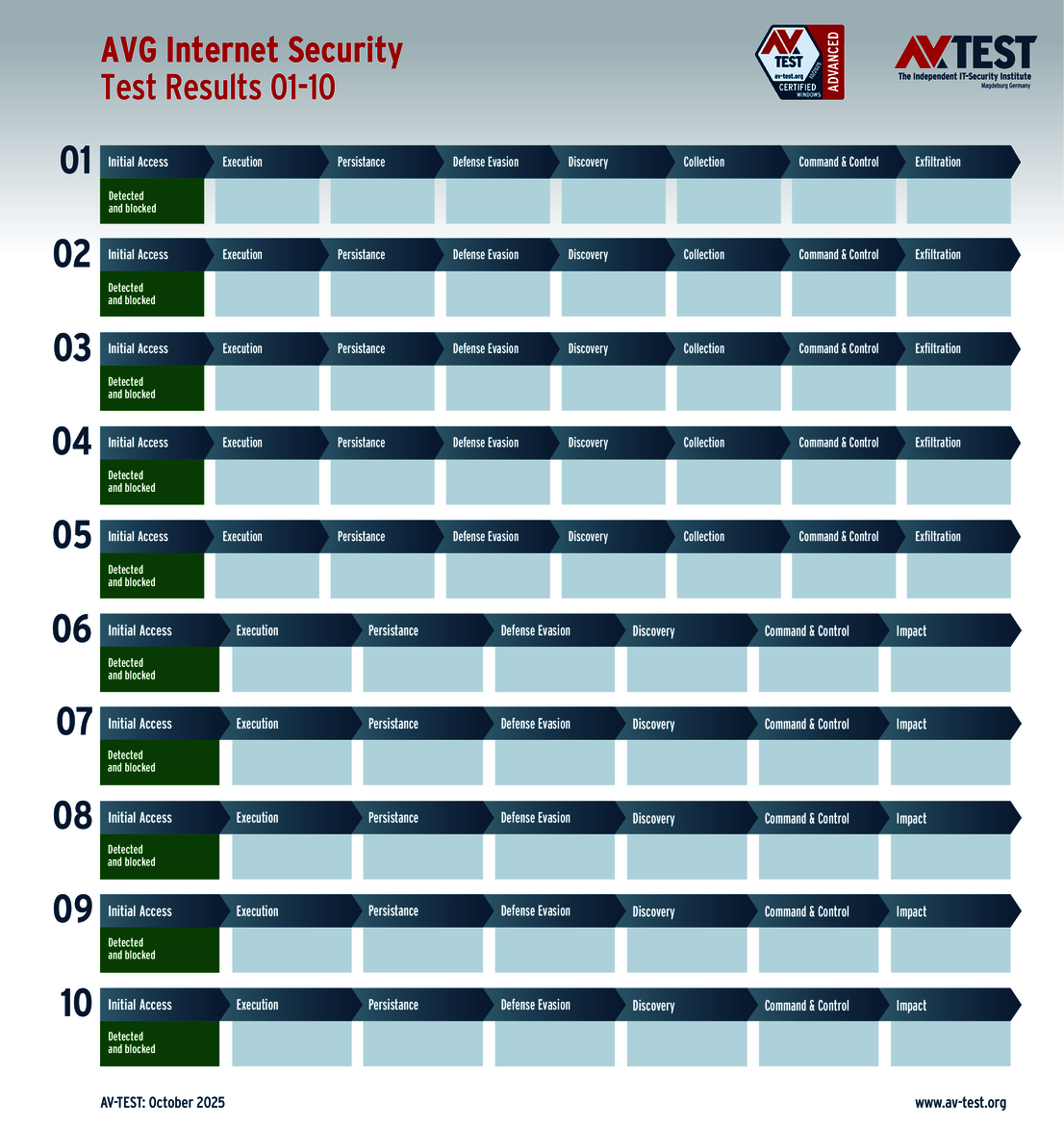

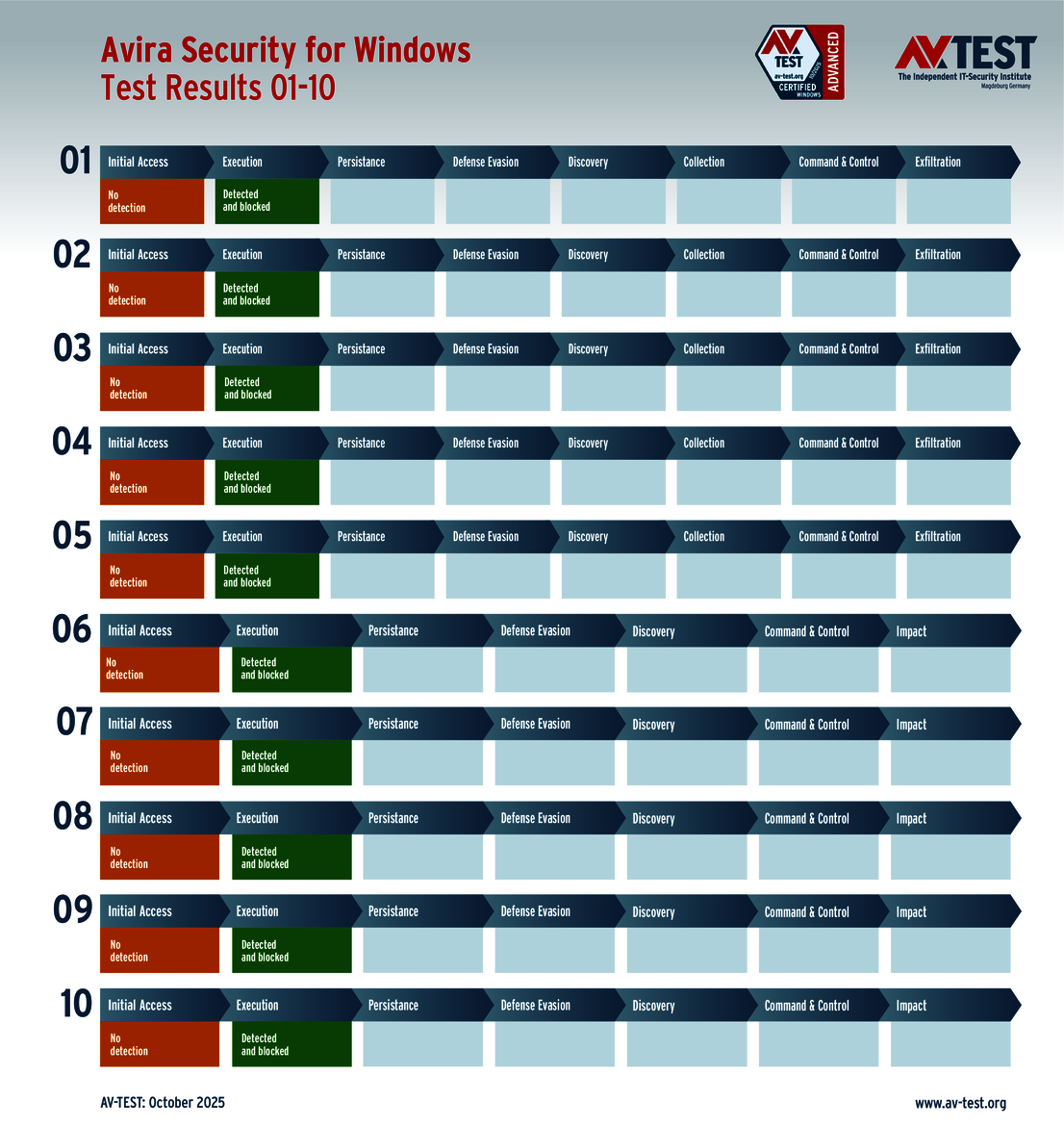

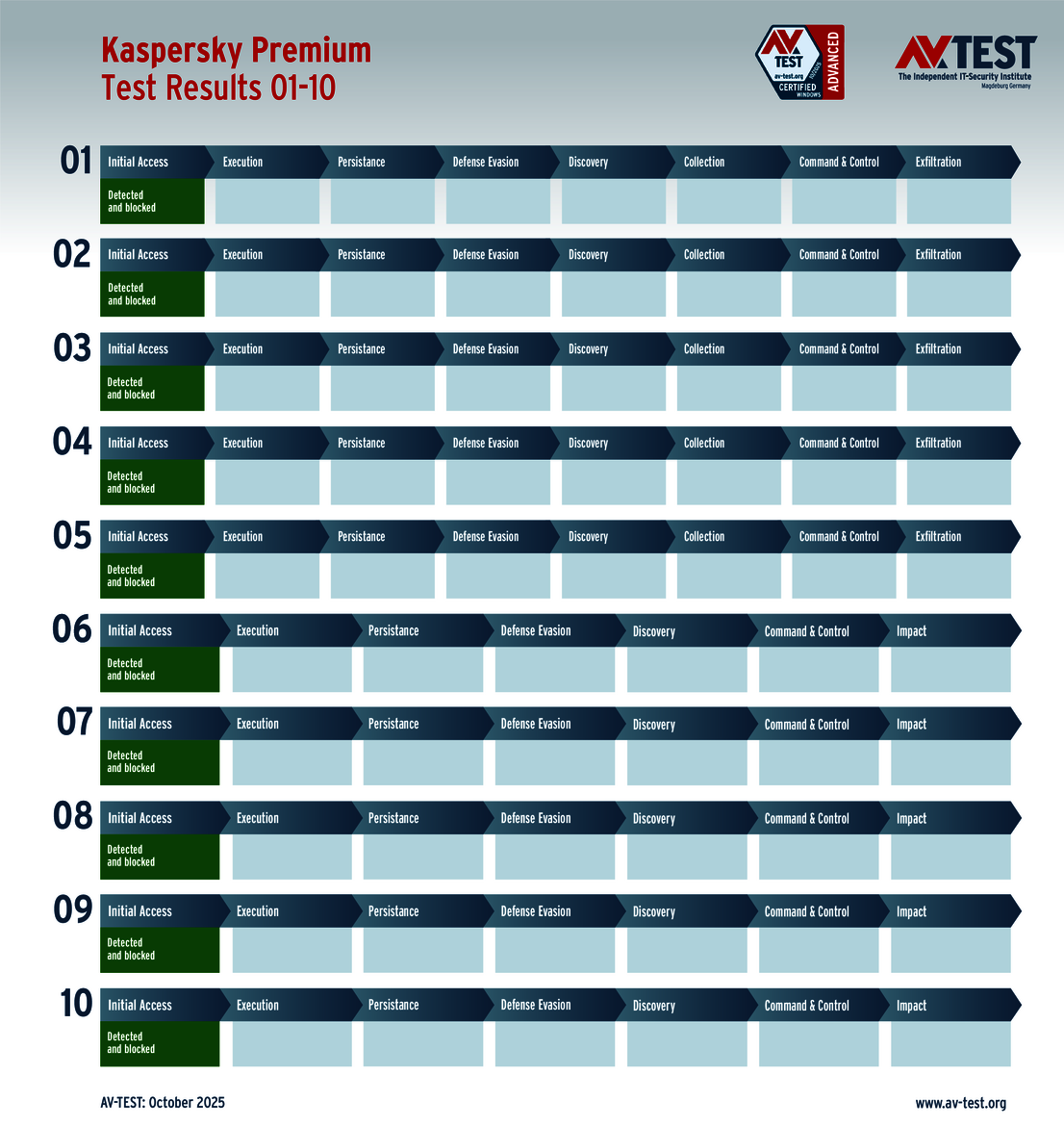

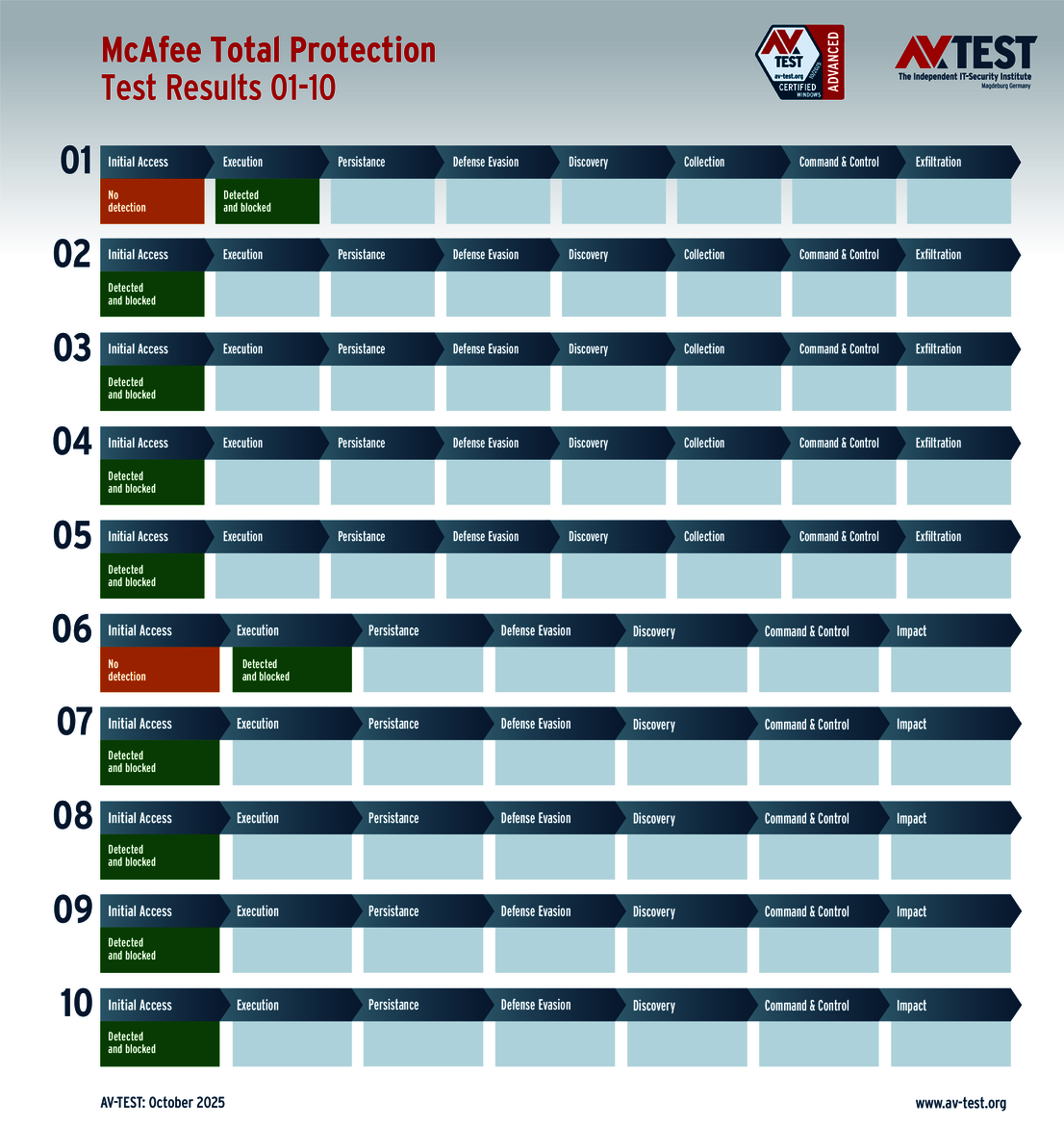

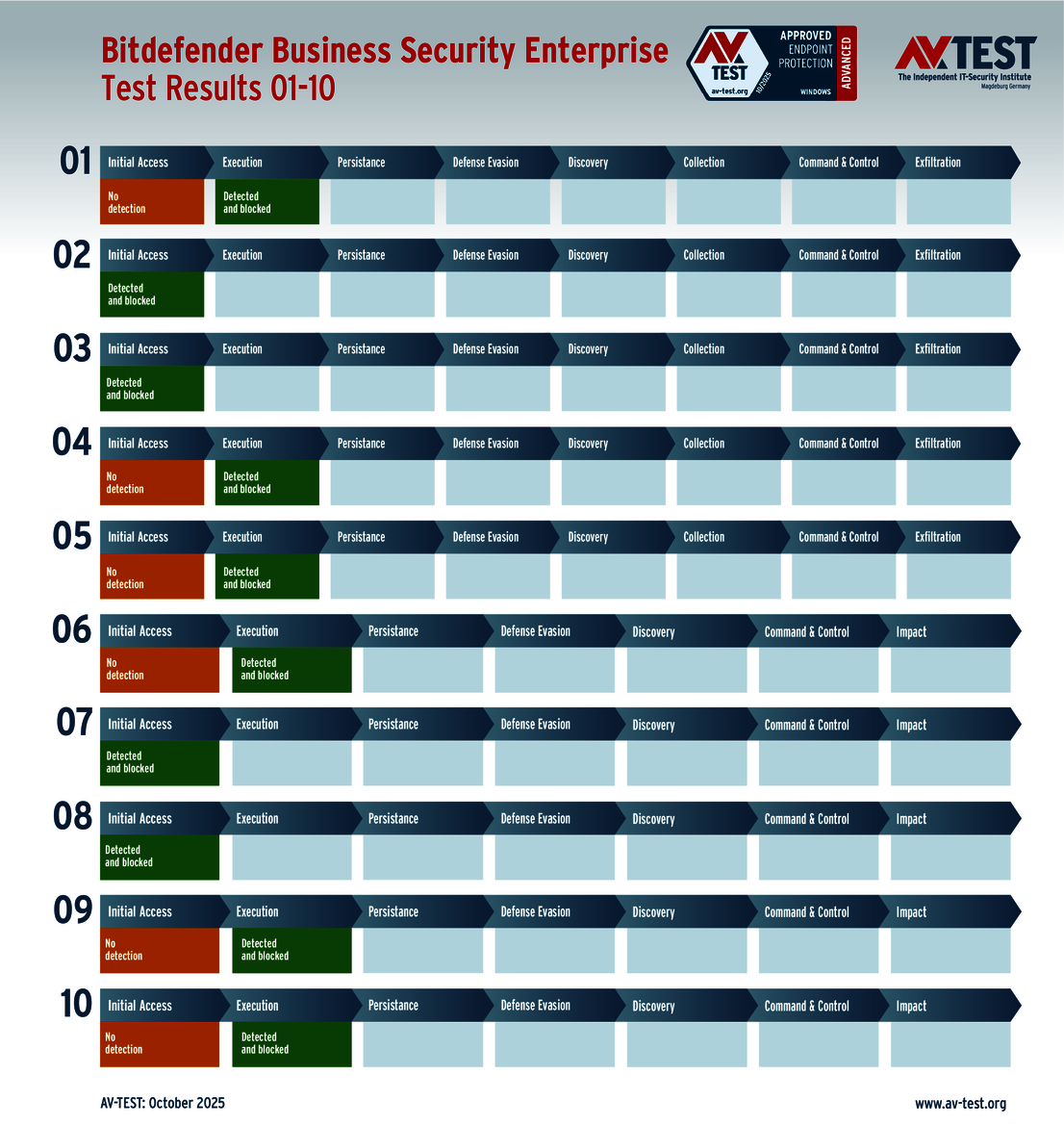

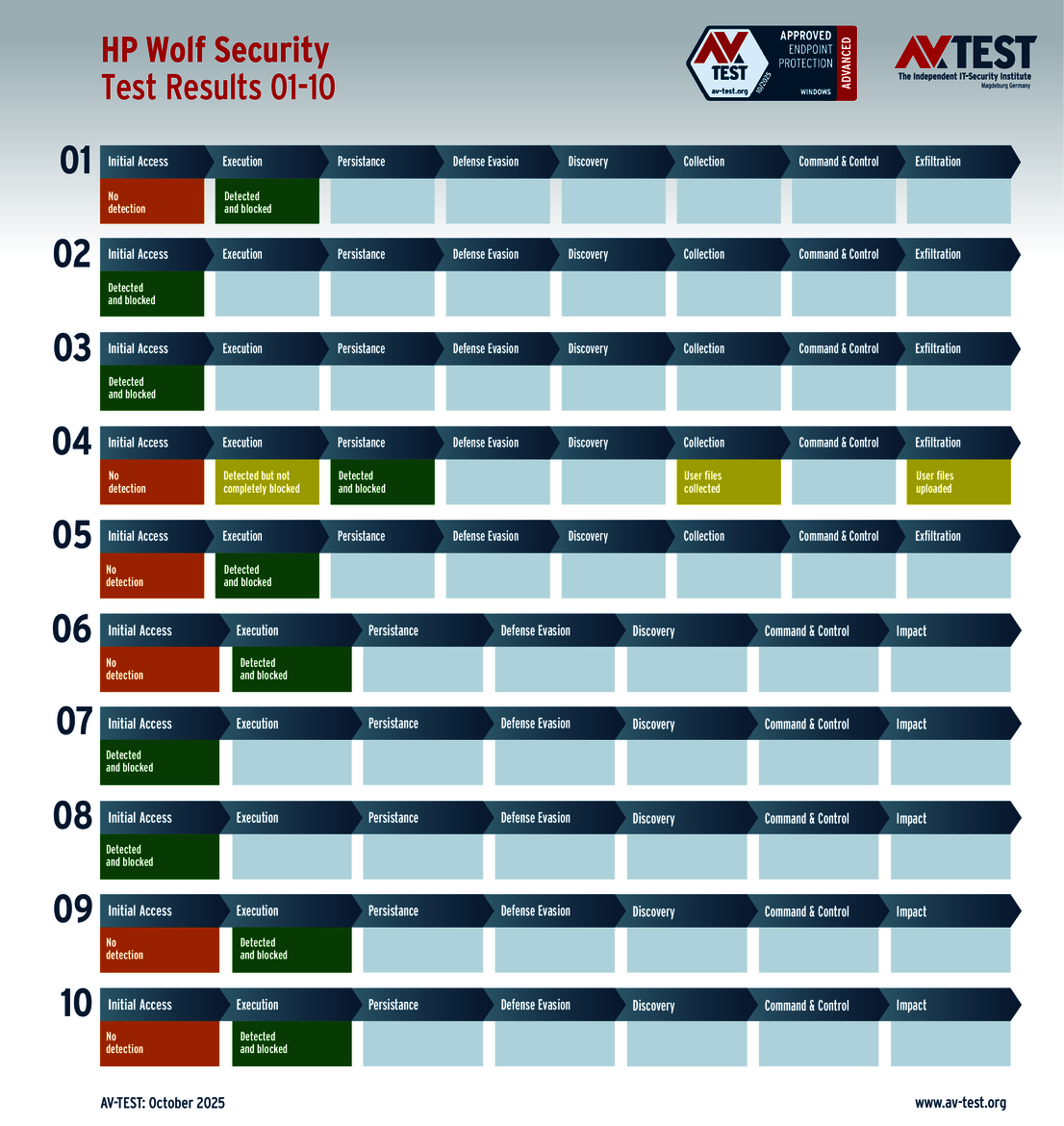

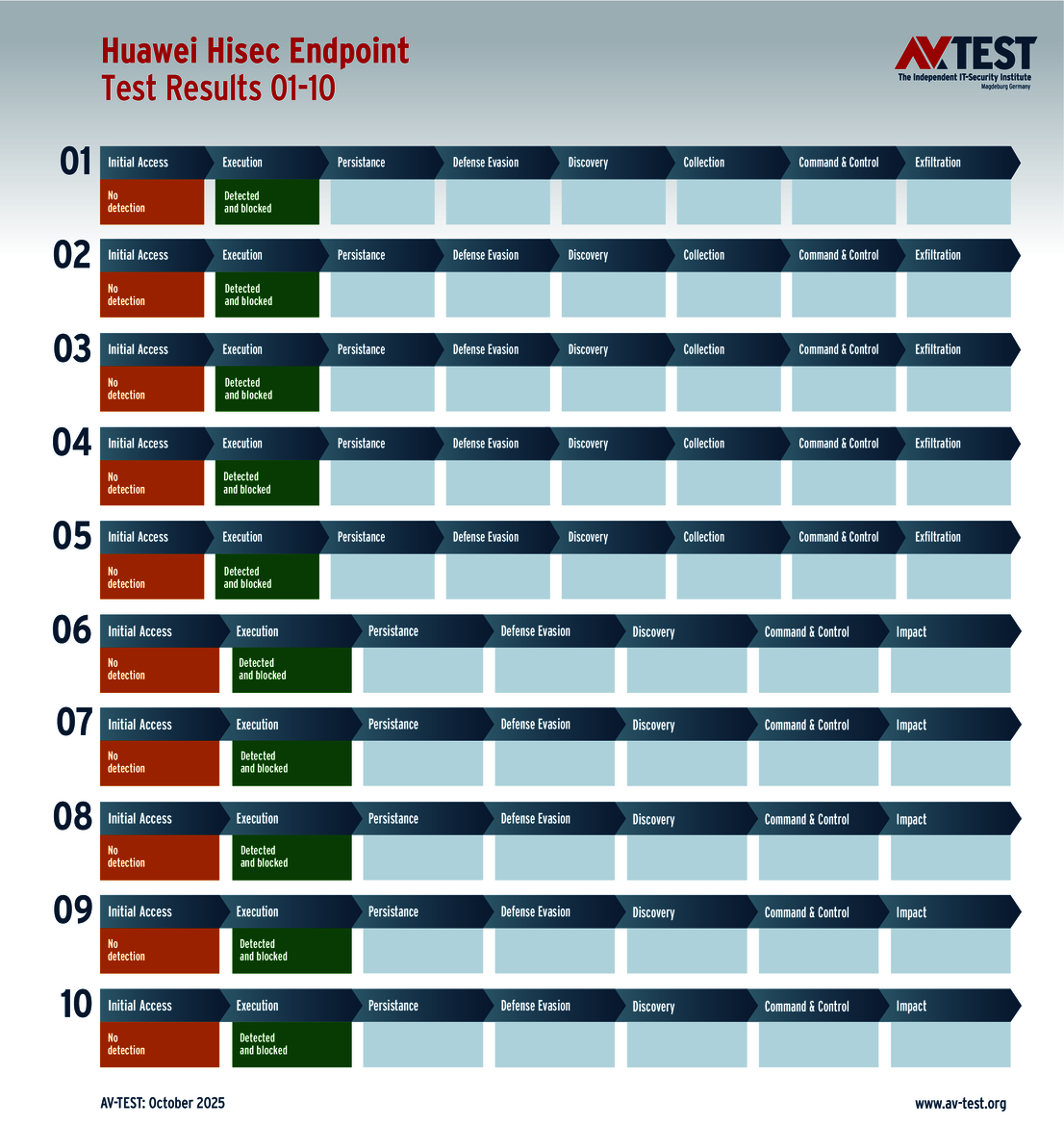

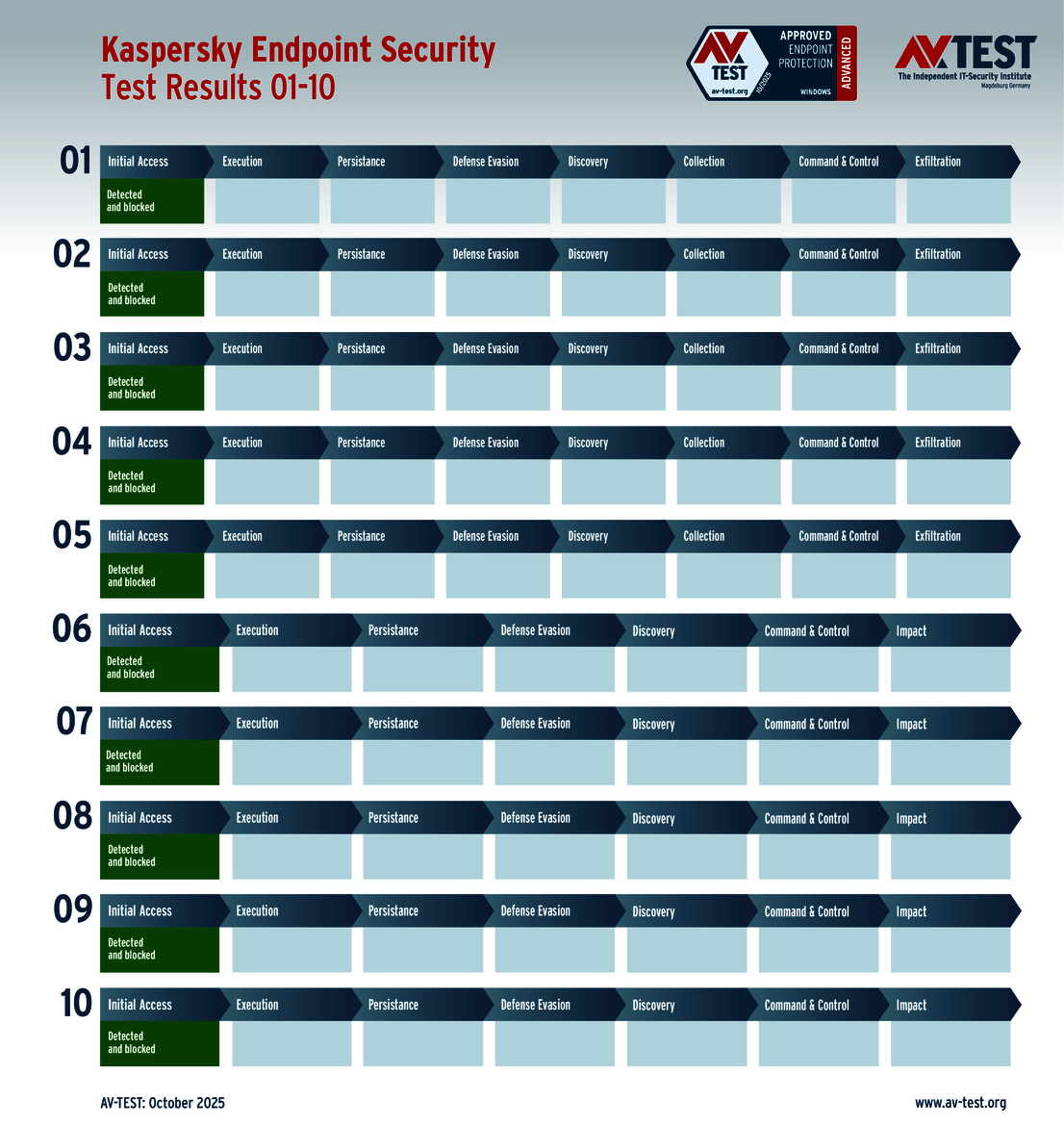

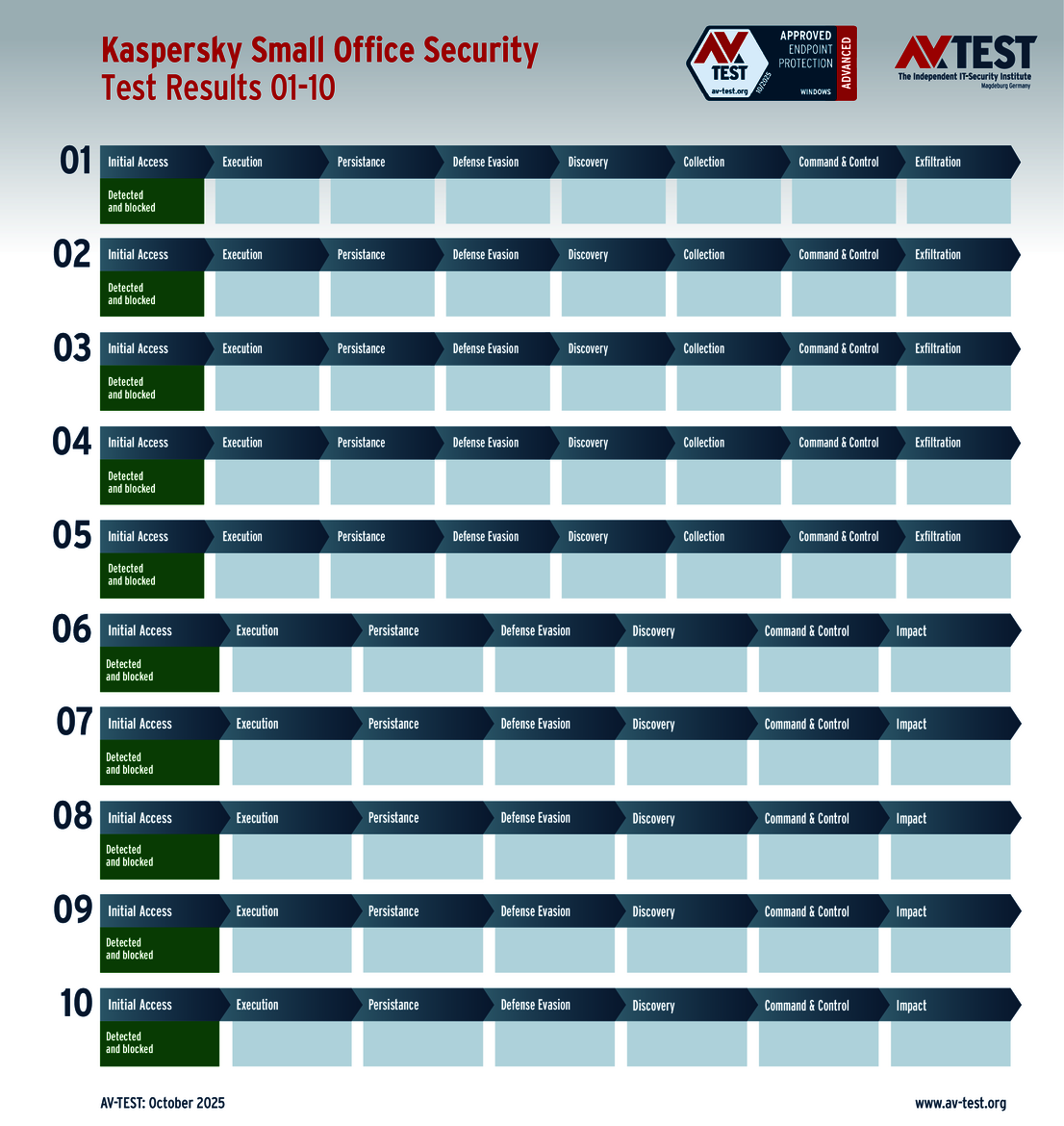

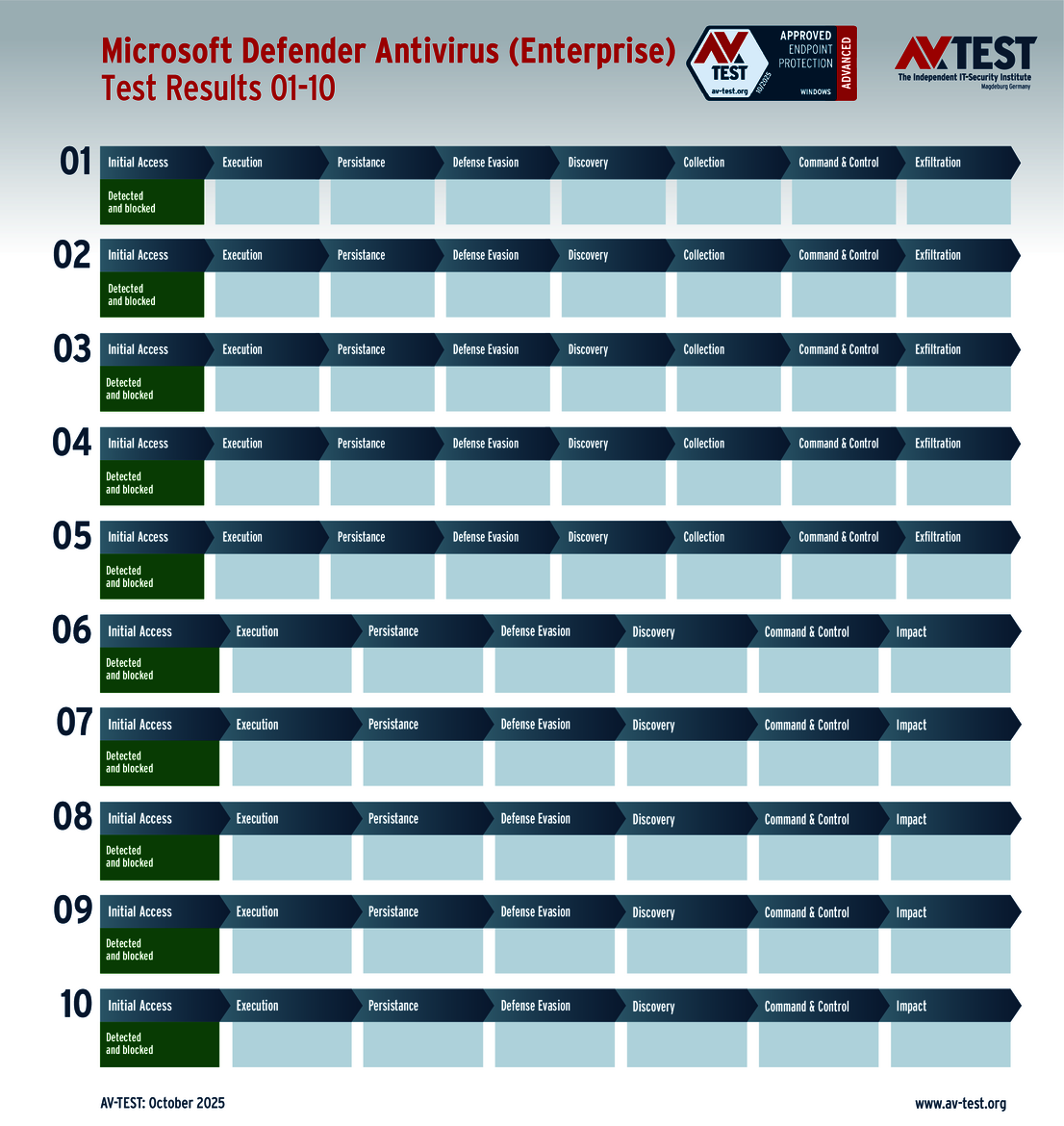

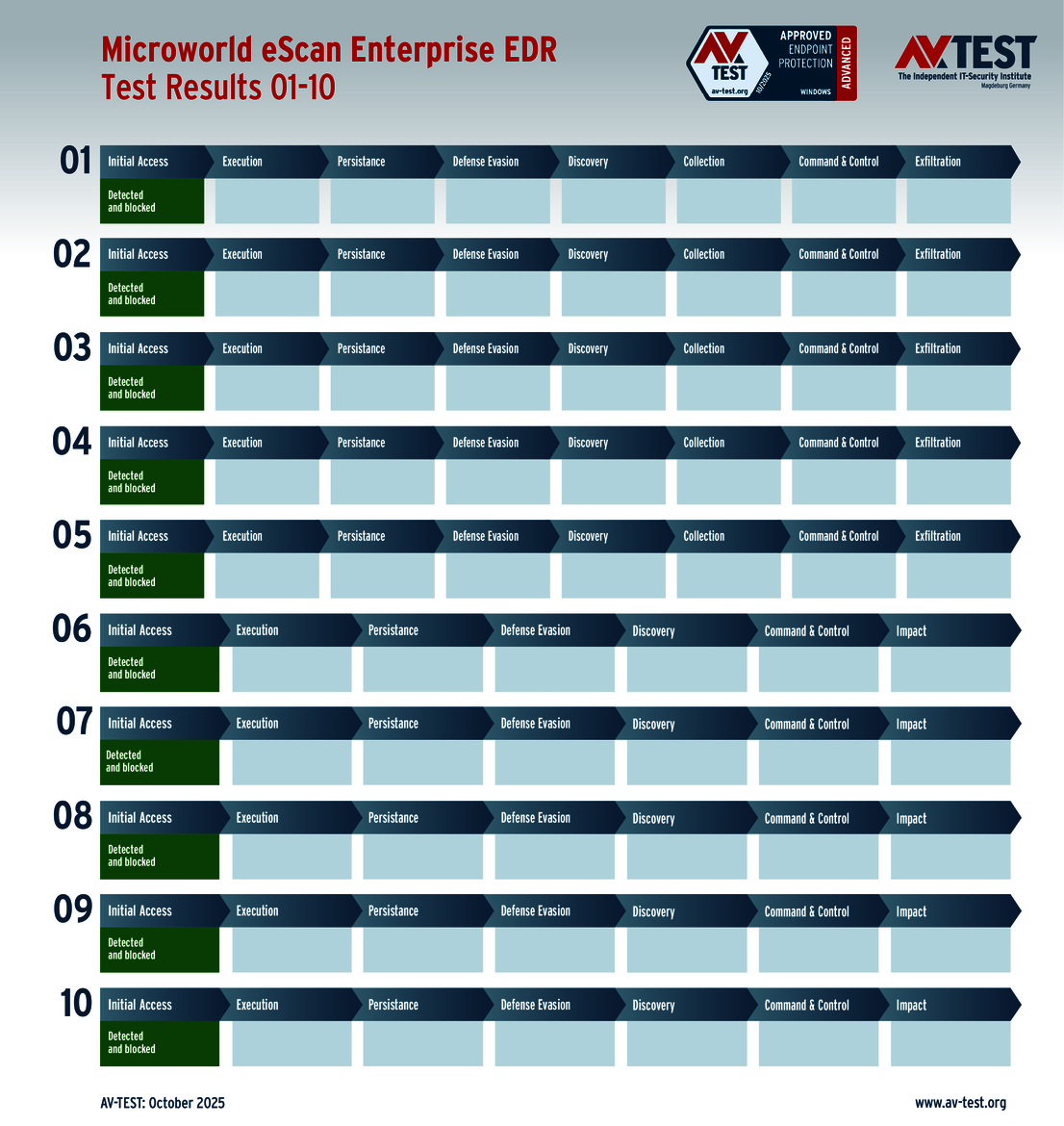

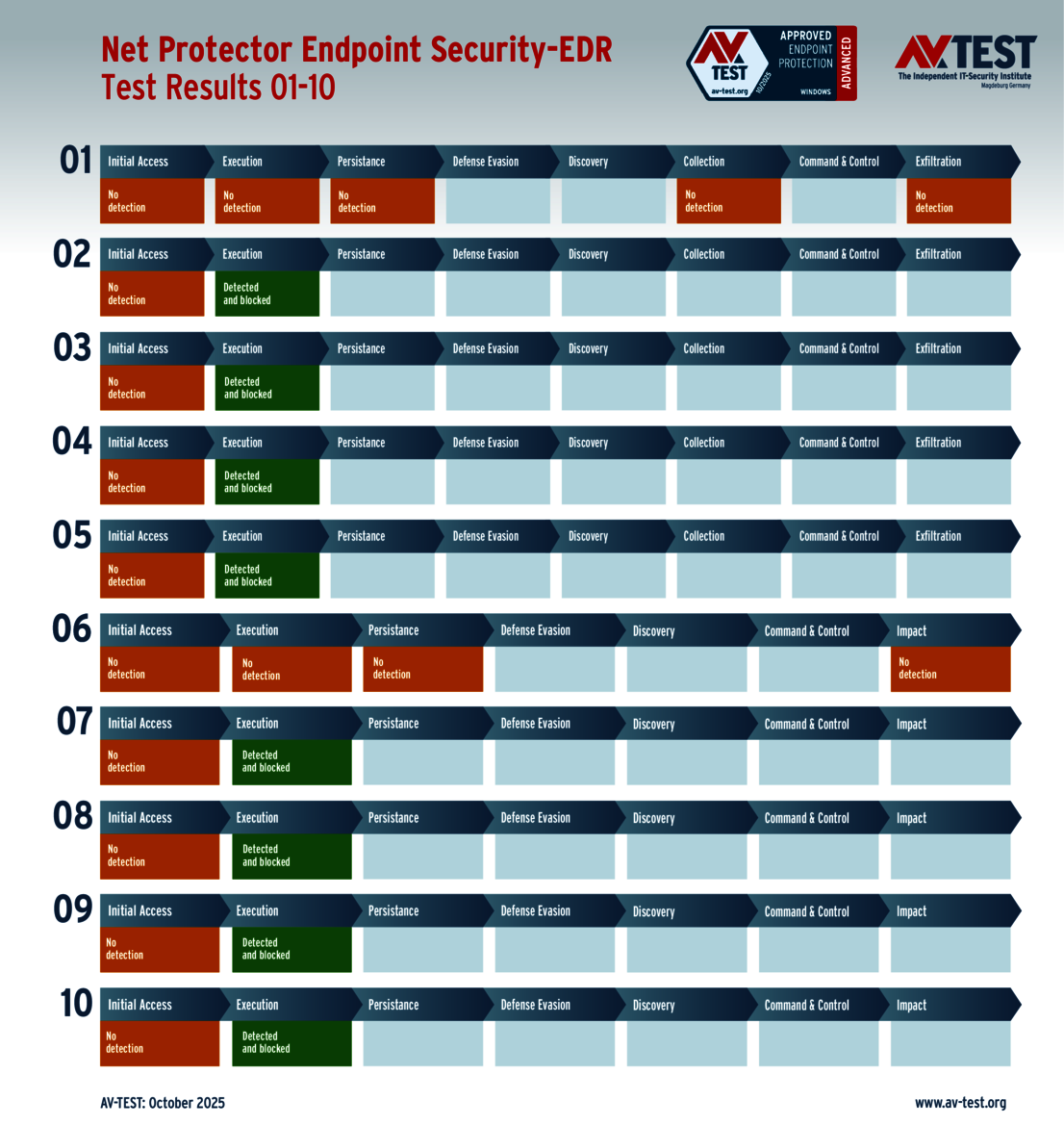

El laboratorio examinó a todos los productos en 10 escenarios de ataque reales respectivamente y documentó cada paso de su defensa contra el malware. Lo interesante es que, aunque un malware no sea detectado de inmediato o durante su ejecución, sigue habiendo posibilidades de defensa mediante módulos de protección posteriores que se concatenan. De este modo es posible salvar al final un sistema, aunque en los primeros pasos el malware llevara la ventaja.

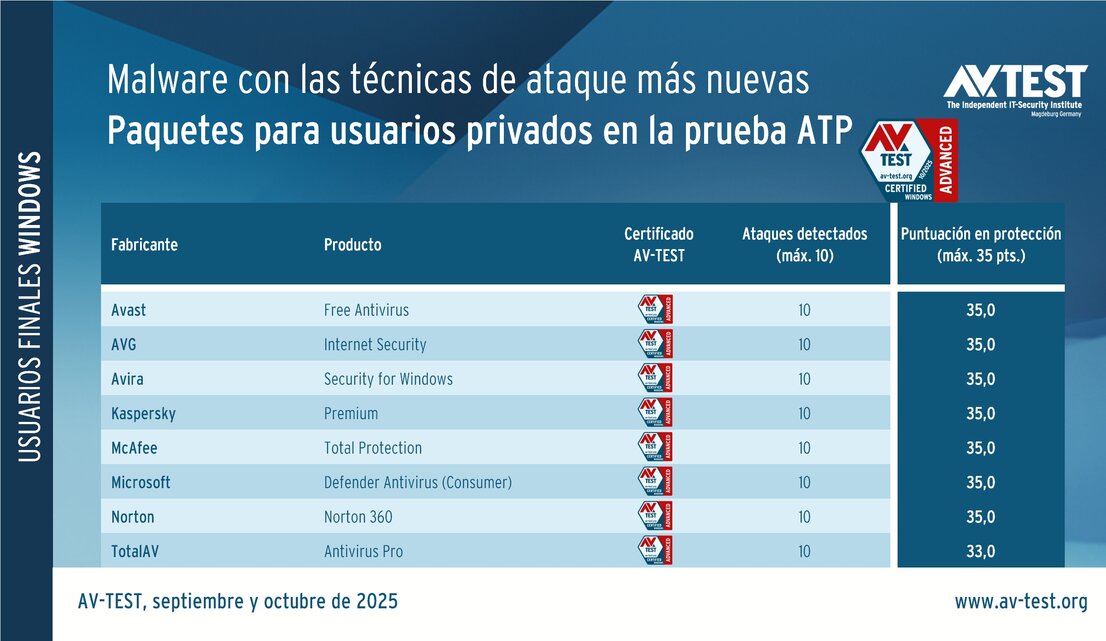

En la prueba participaron los siguientes fabricantes de productos de protección para usuarios privados: Avast, AVG, Avira, Kaspersky, McAfee, Microsoft, Norton y TotalAV. Como soluciones para empresas se presentaron a la prueba los productos de los siguientes fabricantes: Avast, Bitdefender, HP Security, Huawei, Kaspersky (con 2 versiones), Microsoft, Microworld, Qualys, Rakeen y Trellix.

En la prueba, cada producto de seguridad tiene que proteger contra 5 ejemplares de ransomware y otros tantos de ladrones de información. Cada paso de defensa protocolado aporta una determinada cantidad de puntos. En el caso de los ladrones de información, pueden llegar a ser 4 puntos y en el del ransomware, 3 puntos. Si en un paso solo se consigue una defensa parcial, también es posible recibir medios puntos. Al final de la prueba, cada producto puede acumular hasta 35 puntos para su puntuación en protección.

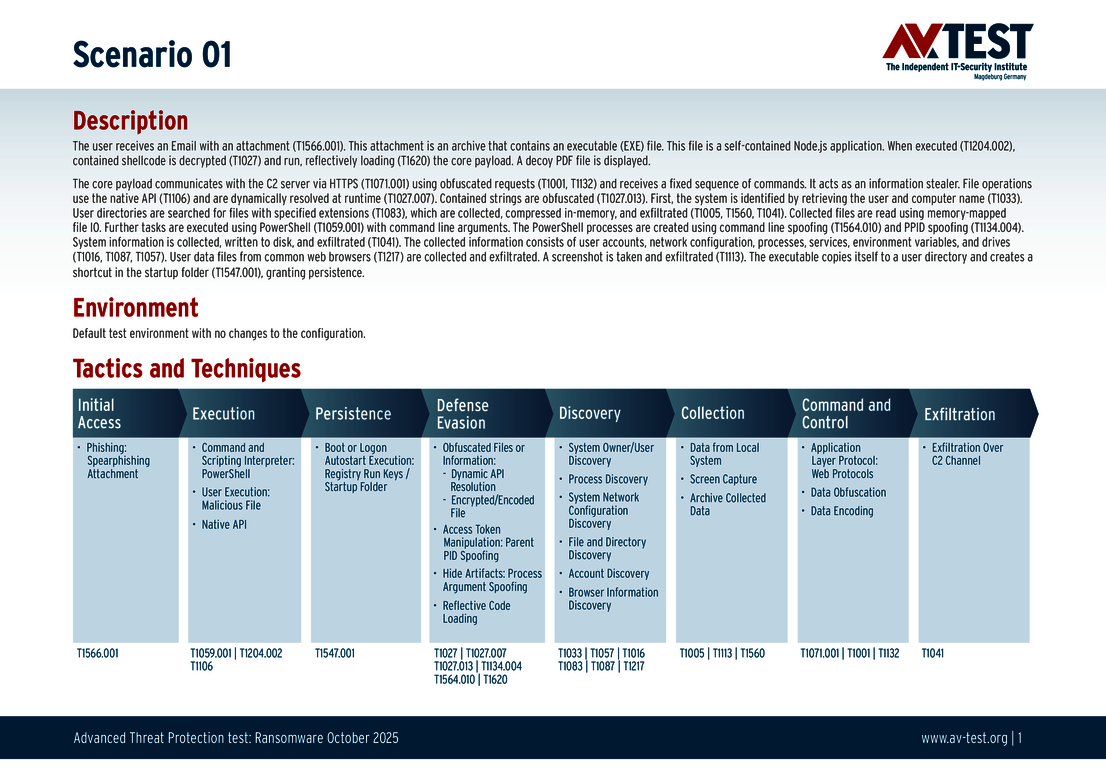

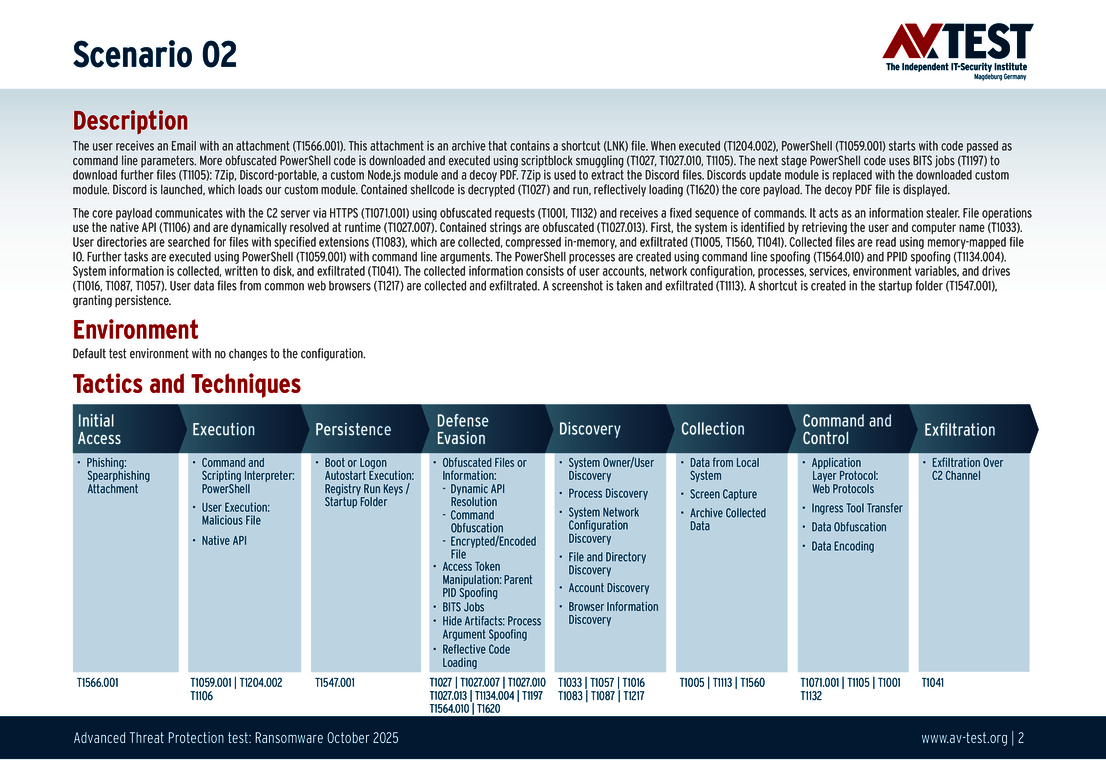

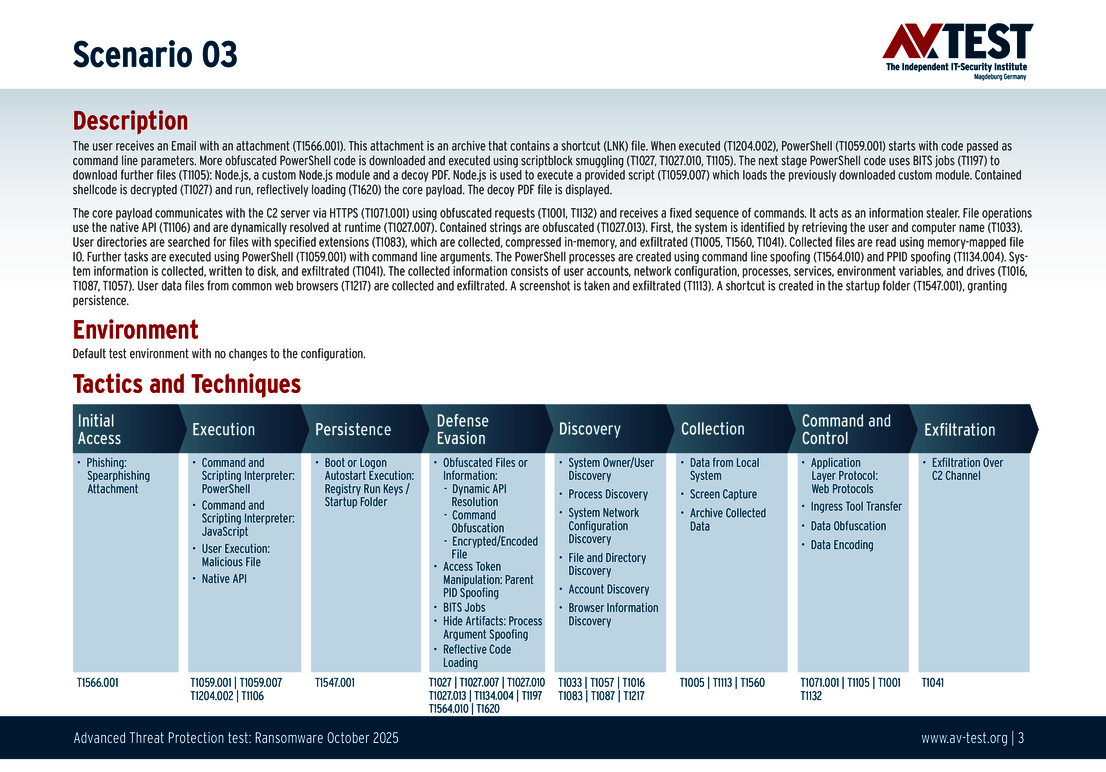

Como ya se ha descrito, en la prueba los 10 ejemplares de malware utilizan para su ataque una o varias técnicas de ataque combinadas. Puede consistir, por ejemplo, en ocultar un código o en camuflar archivos como aplicaciones legítimas. Una técnica de ataque especial en estas pruebas es la siguiente:

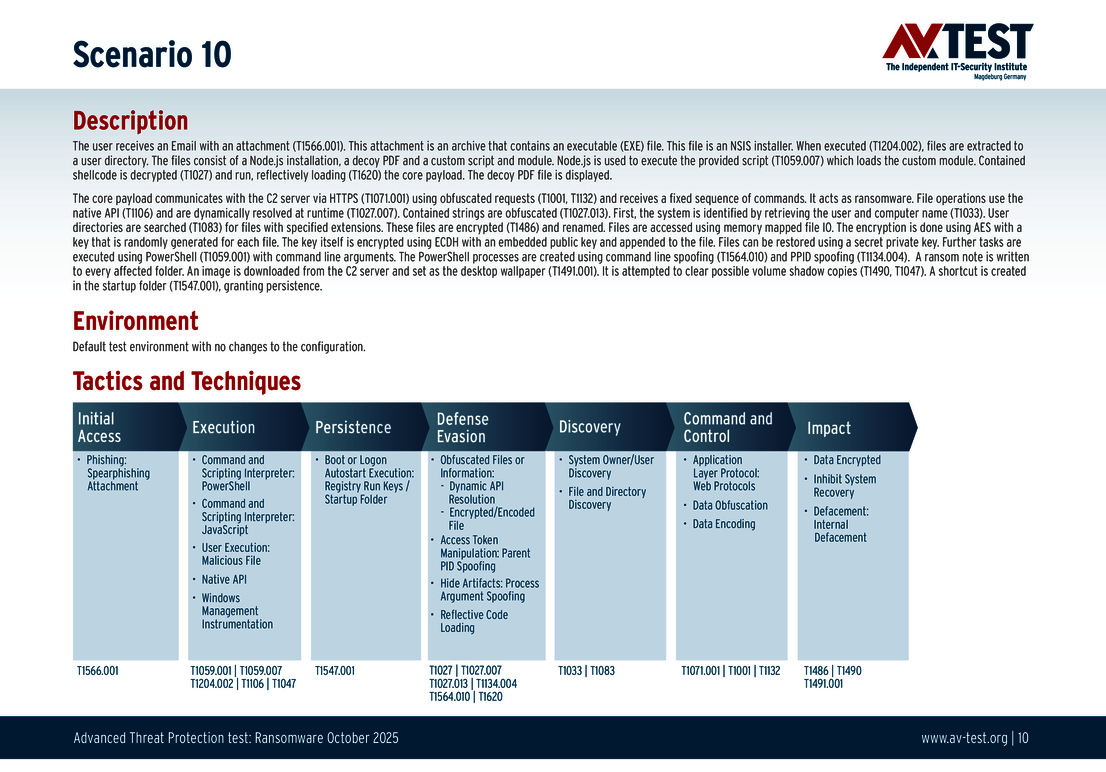

Mal uso de Node.js: Node.js es un entorno de ejecución de JavaScript de código abierto para diferentes plataformas, que permite ejecutar código JavaScript fuera de un navegador web. Está muy extendido entre los desarrolladores e inspira mucha confianza. No obstante, los módulos Node.js pueden llevar oculto código nativo. Este funciona con los mismos privilegios que la aplicación y, por tanto, puede hacer en el sistema todo lo que tiene permitido hacer el programa. Como este código no tiene el mismo aspecto que el código JavaScript normal, a los escáneres y analistas les resulta difícil reconocerlo y examinarlo. Si se intercala malware, este se puede ocultar en el interior de una aplicación aparentemente inofensiva, leer contraseñas, robar datos o cifrar archivos.

En los test, los examinadores utilizan módulos Node.js, que cargan shellcode e imitan el comportamiento de ladrones de datos o ransomware. Estos módulos se compilan o bien como aplicaciones ejecutables individuales (Single Executable Applications, SEA) y se ejecutan a través de líneas de comandos de Node.js o se integran en una aplicación Electron auténtica (Discord). La integración en Discord, un software conocido y de confianza, permite que el código se pueda ejecutar, lo cual dificulta notablemente la detección.

Los 10 escenarios de prueba

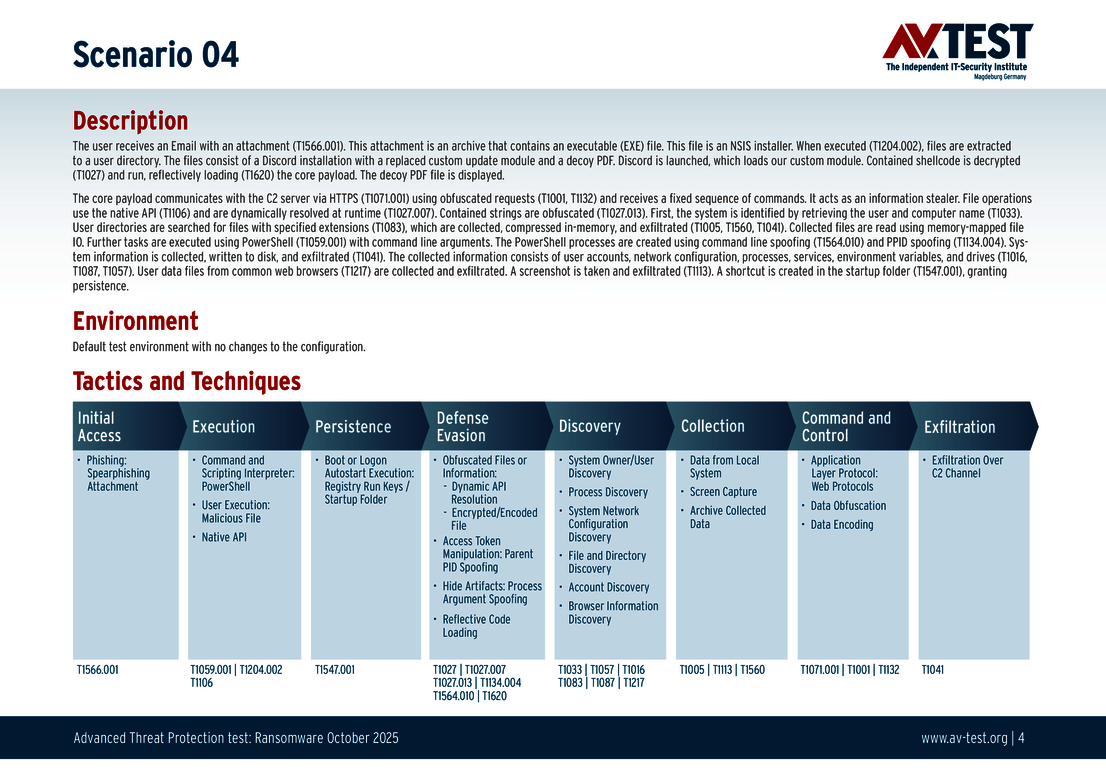

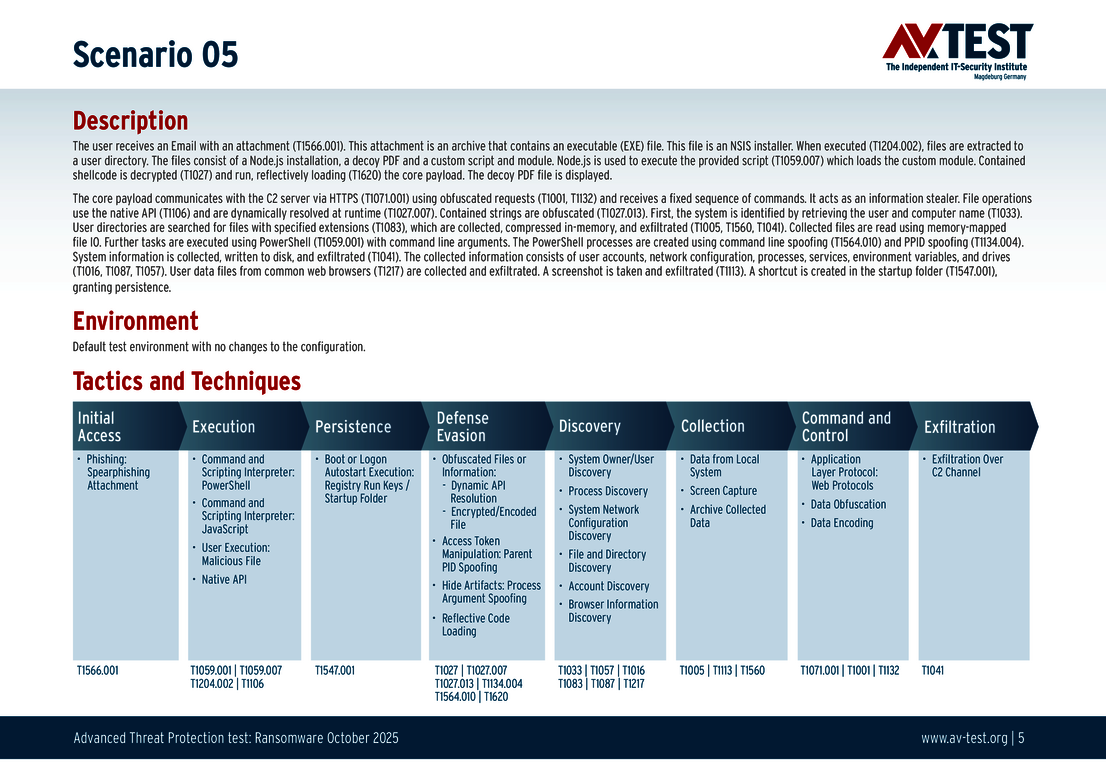

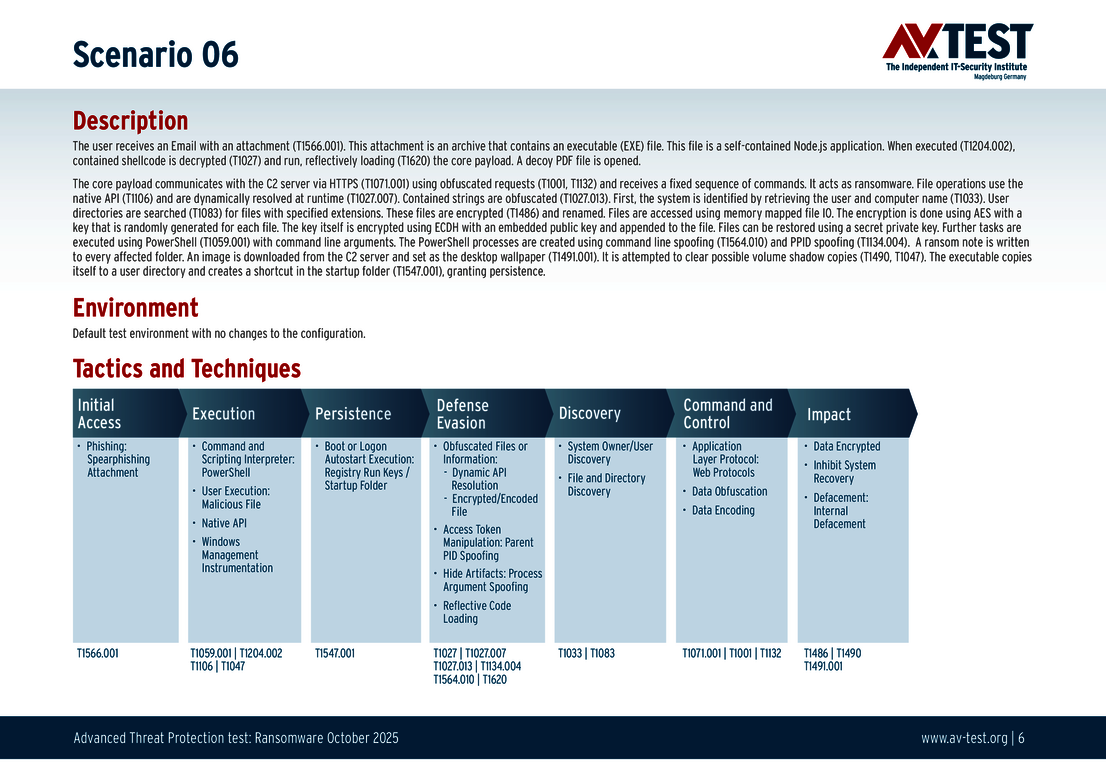

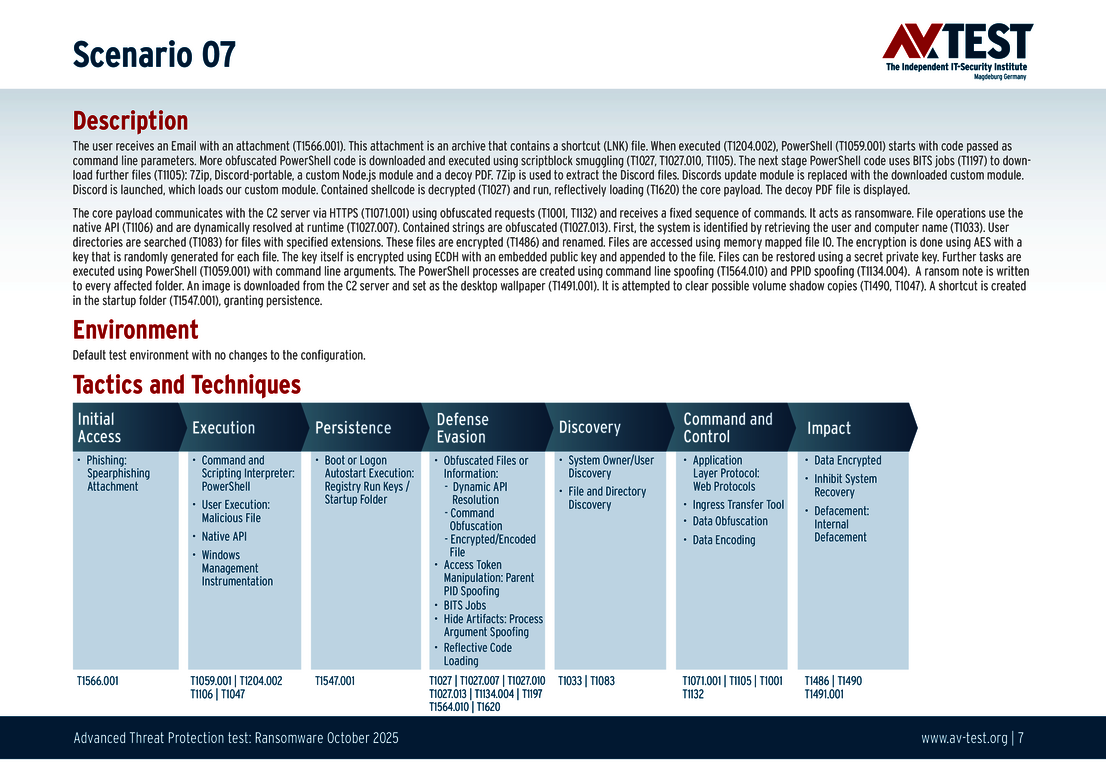

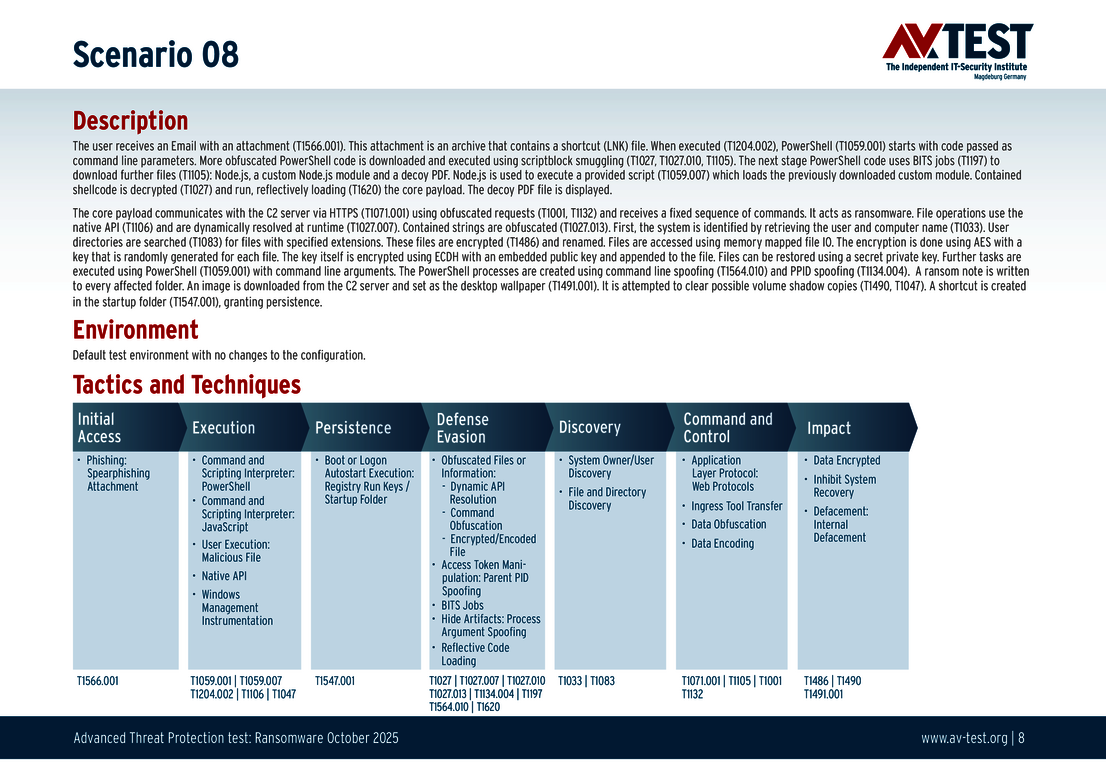

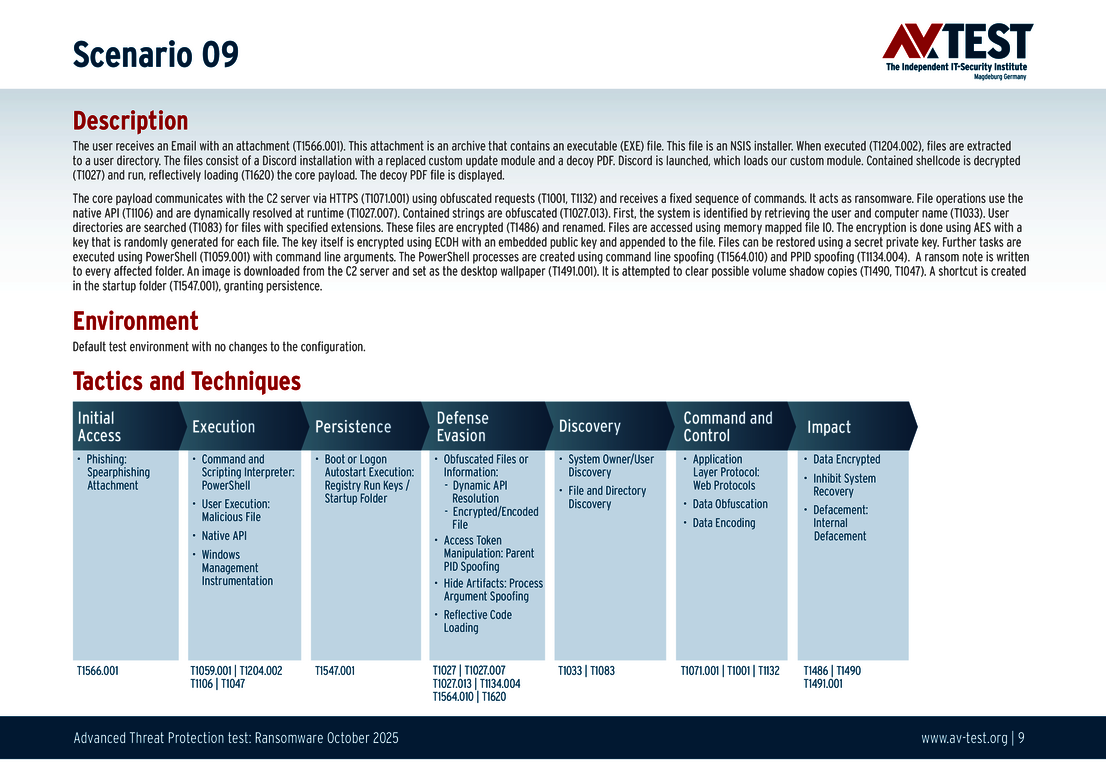

Todos los escenarios de ataque están documentados de acuerdo con los estándares de la base de datos de MITRE ATT&CK. Los diferentes subpuntos, por ejemplo “T1566.001”, aparecen en la base de datos de MITRE para “Techniques” bajo “Phishing: Spearphishing Attachment”. Cada paso de la prueba, por lo tanto, está definido por especialistas y es trazable y comprensible. Además se explican todas las técnicas de ataque y cómo se hace uso del malware en ellas y cómo el malware puede propagarse en los sistemas.

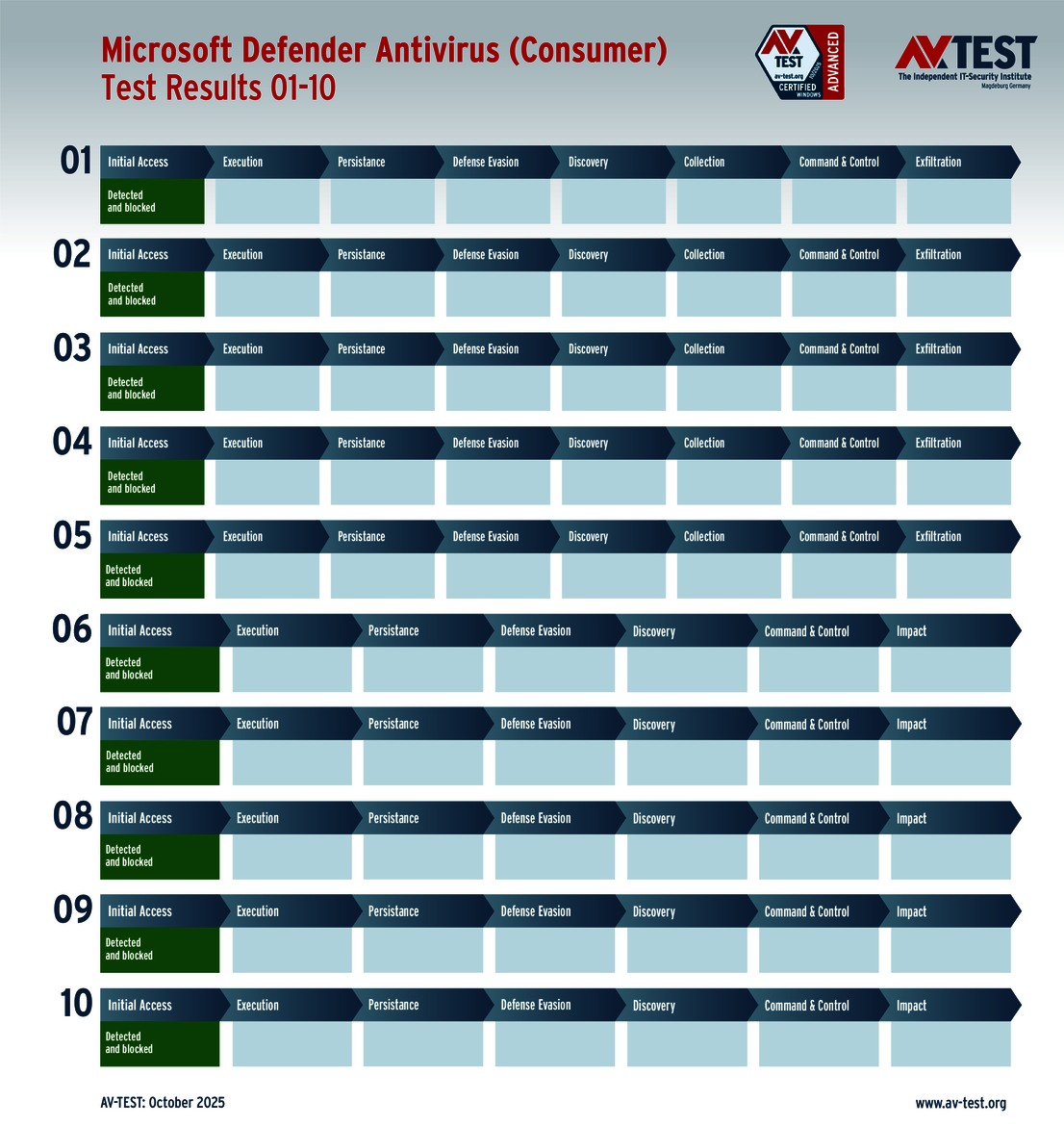

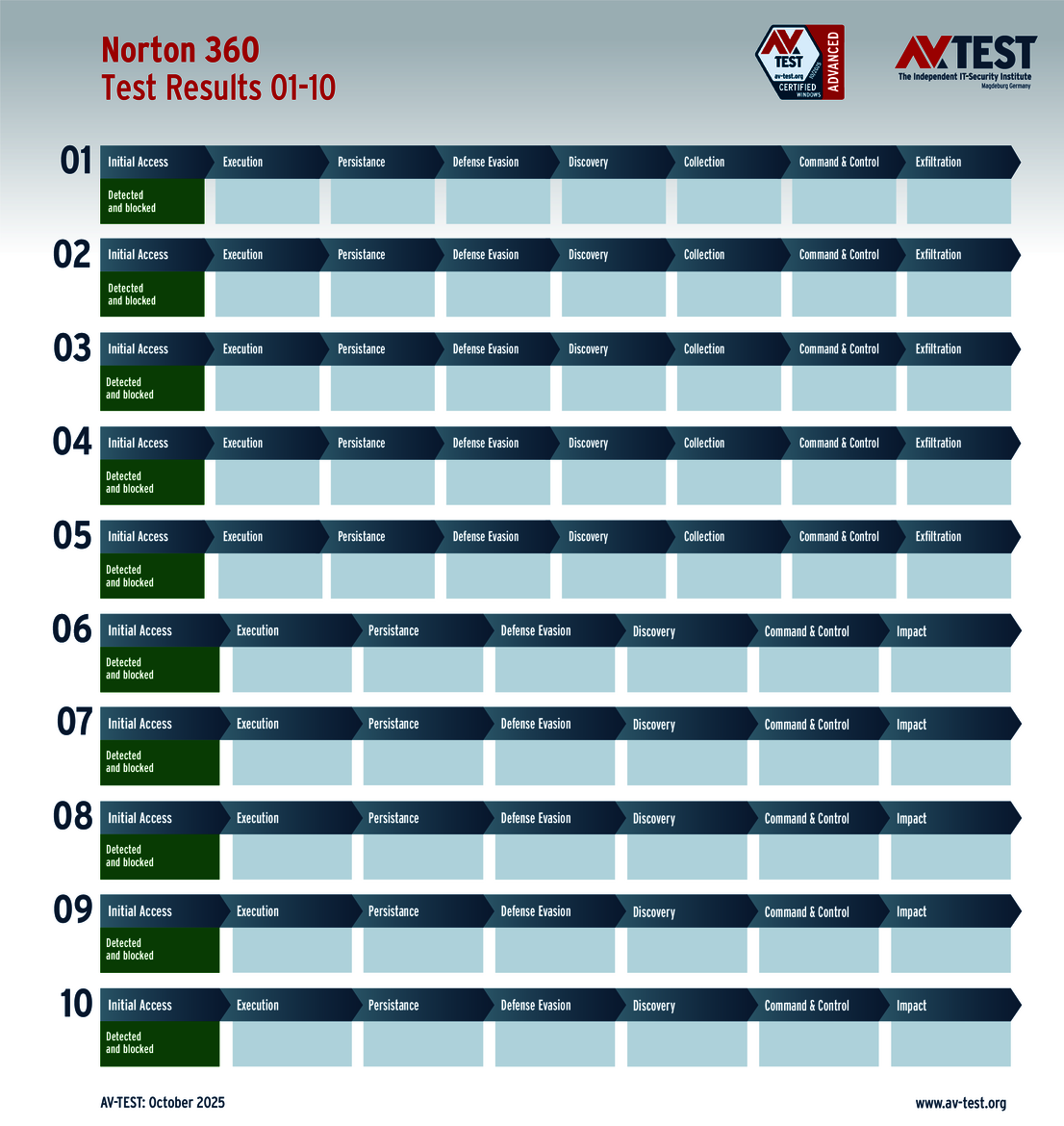

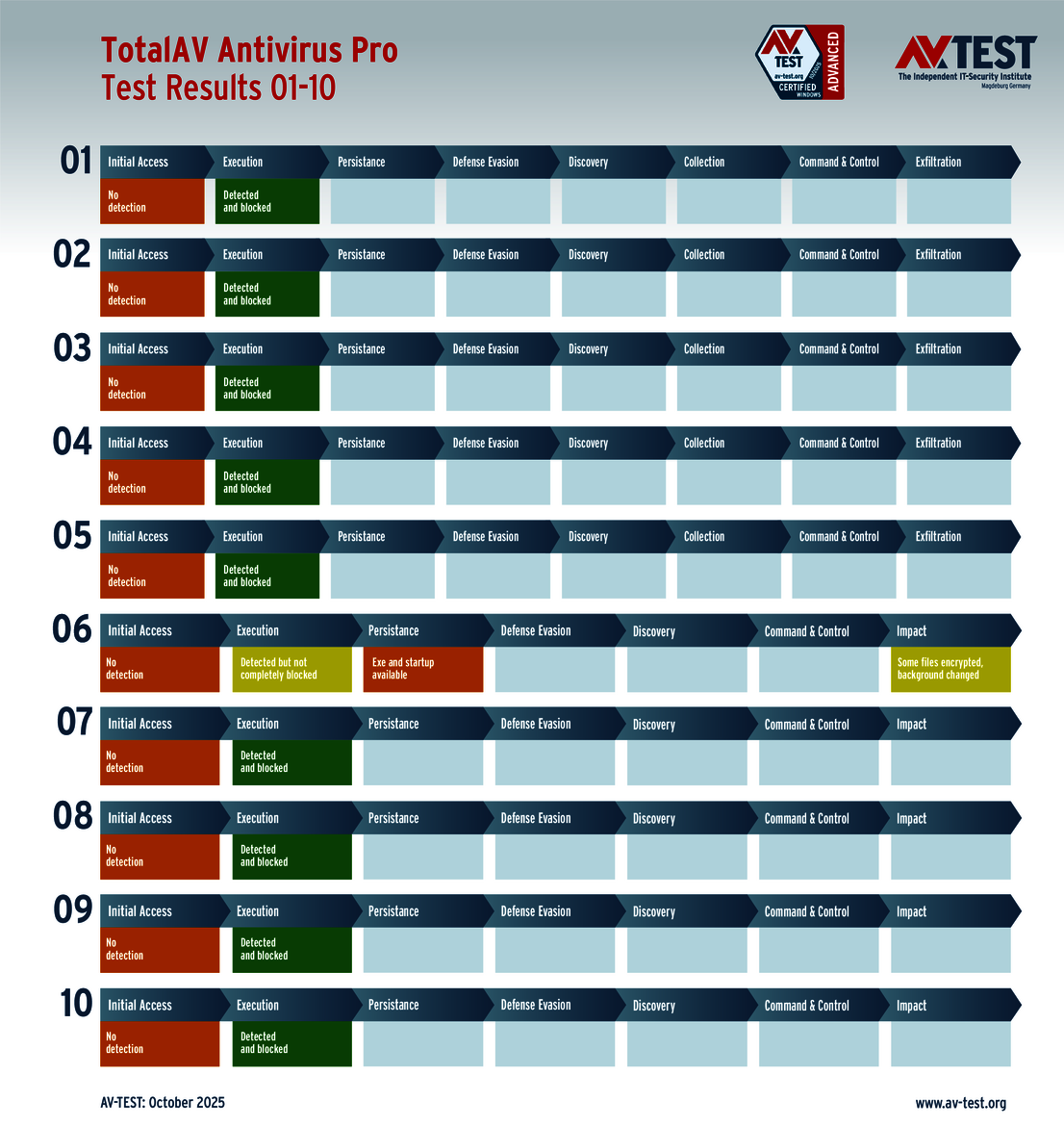

8 productos para usuarios finales en la prueba ATP

Los 8 productos para usuarios finales examinados proceden de los siguientes fabricantes: Avast, AVG, Avira, Kaspersky, McAfee, Microsoft, Norton y TotalAV. Salvo el último, todos tienen motivos para alegrarse de su resultado. El laboratorio otorgó a los otros 7 en la prueba ATP los 35 puntos máximos para la puntuación de protección por detectar y detener respectivamente los 10 ataques.

Solo Antivirus Pro de TotalAV se vio sobrepasado por un ejemplar de ransomware. Si bien reconoció el malware, no pudo detenerlo por completo y permitió iniciar el ataque. Al final, TotalAV se tuvo que dar por vencido parcialmente, ya que algunos archivos puntuales resultaron cifrados. Por ello, el laboratorio le descontó 2 de los 3 puntos posibles. Puesto que los restantes 9 escenarios de prueba discurrieron sin fallos, TotalAV consiguió al final un total de 33 de los 35 puntos para su puntuación en protección.

Todos los productos examinados para usuarios privados obtuvieron el certificado “Advanced Certified” de AV-TEST por haber obtenido en la prueba al menos un 75 por ciento (26,5 puntos) de los 35 puntos máximos.

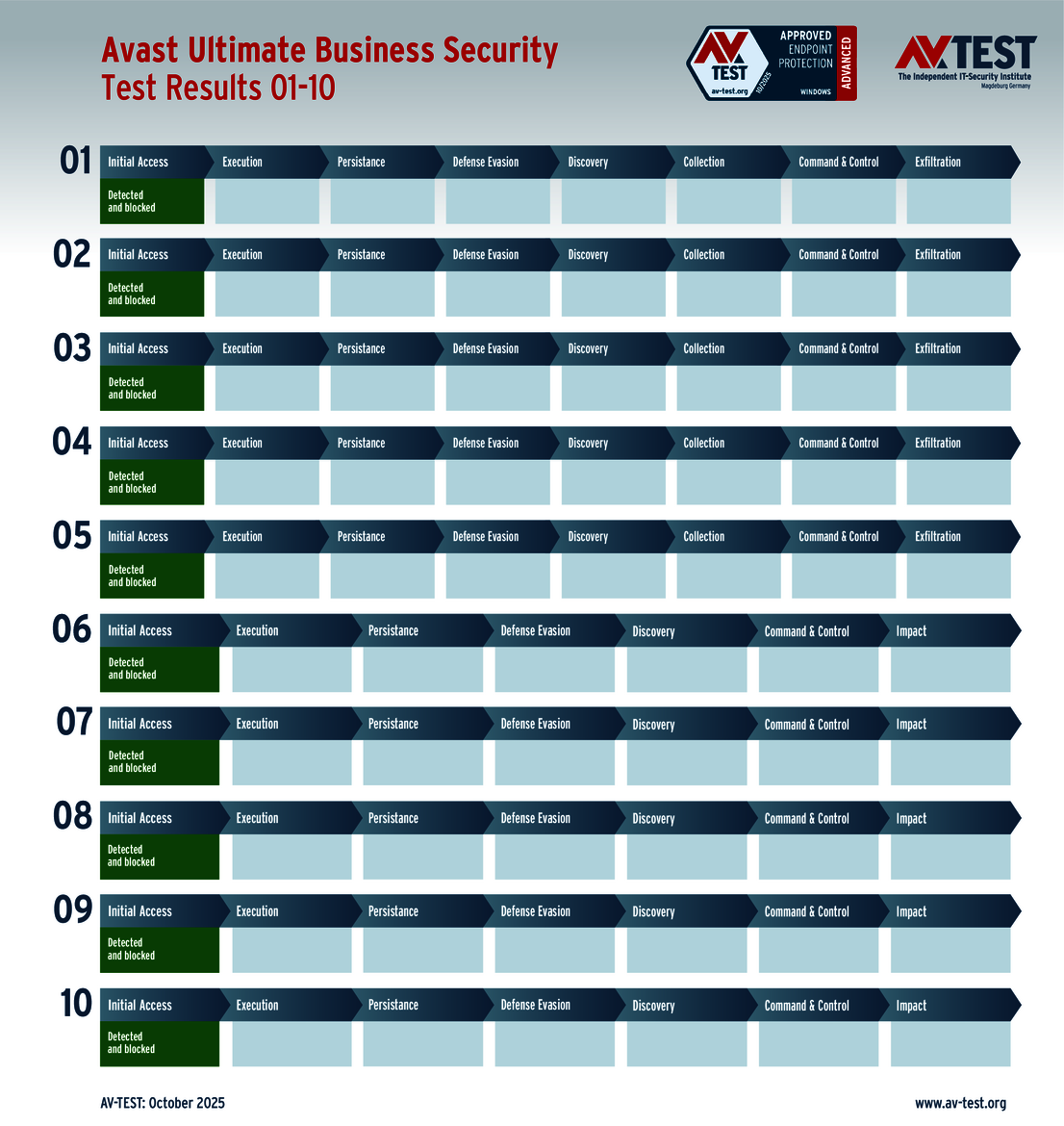

11 productos para empresas en la prueba ATP

El resultado obtenido por algunas de las 11 soluciones para terminales de empresas deja margen de mejora para los fabricantes. Las 7 soluciones de los fabricantes Avast, Bitdefender, Huawei, Kaspersky (dos versiones), Microsoft y Microworld defendieron sin fallos contra los atacantes de los 10 escenarios y se merecieron los 35 puntos para la puntuación de protección.

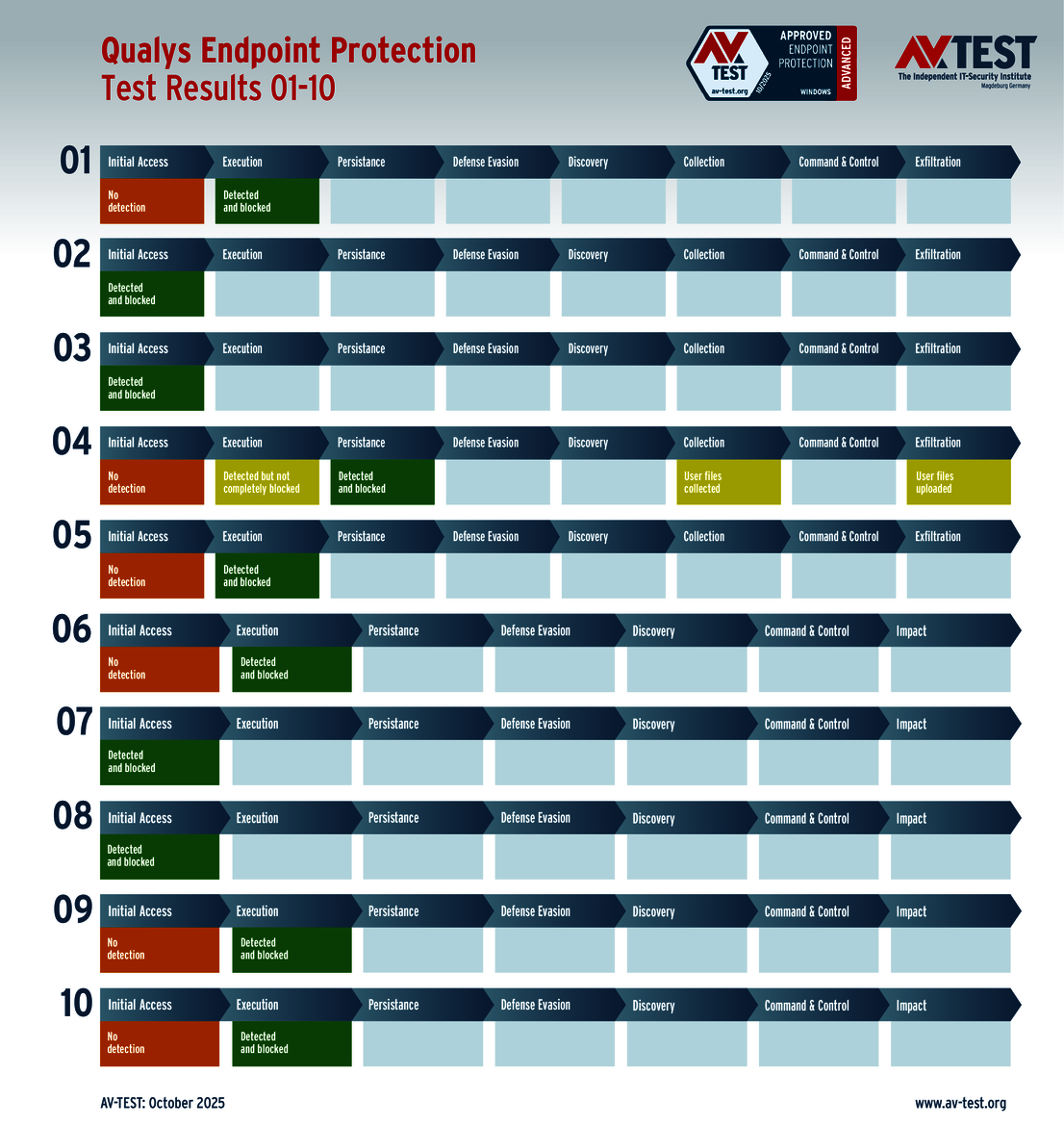

HP Security, Qualys y Rakeen detectaron a los 10 atacantes, pero, aun así, tuvieron problemas. HP Security y Qualys detectaron, pero no pudieron detener por completo a un ladrón de datos cada uno. Este pudo recopilar datos e incluso extraer a Internet una pequeña parte de ellos. Esto supuso una deducción de puntos: en vez de 4, recibe solo 2,5 puntos. Por lo tanto, ambos se han quedado con una puntuación en protección de 33,5 puntos.

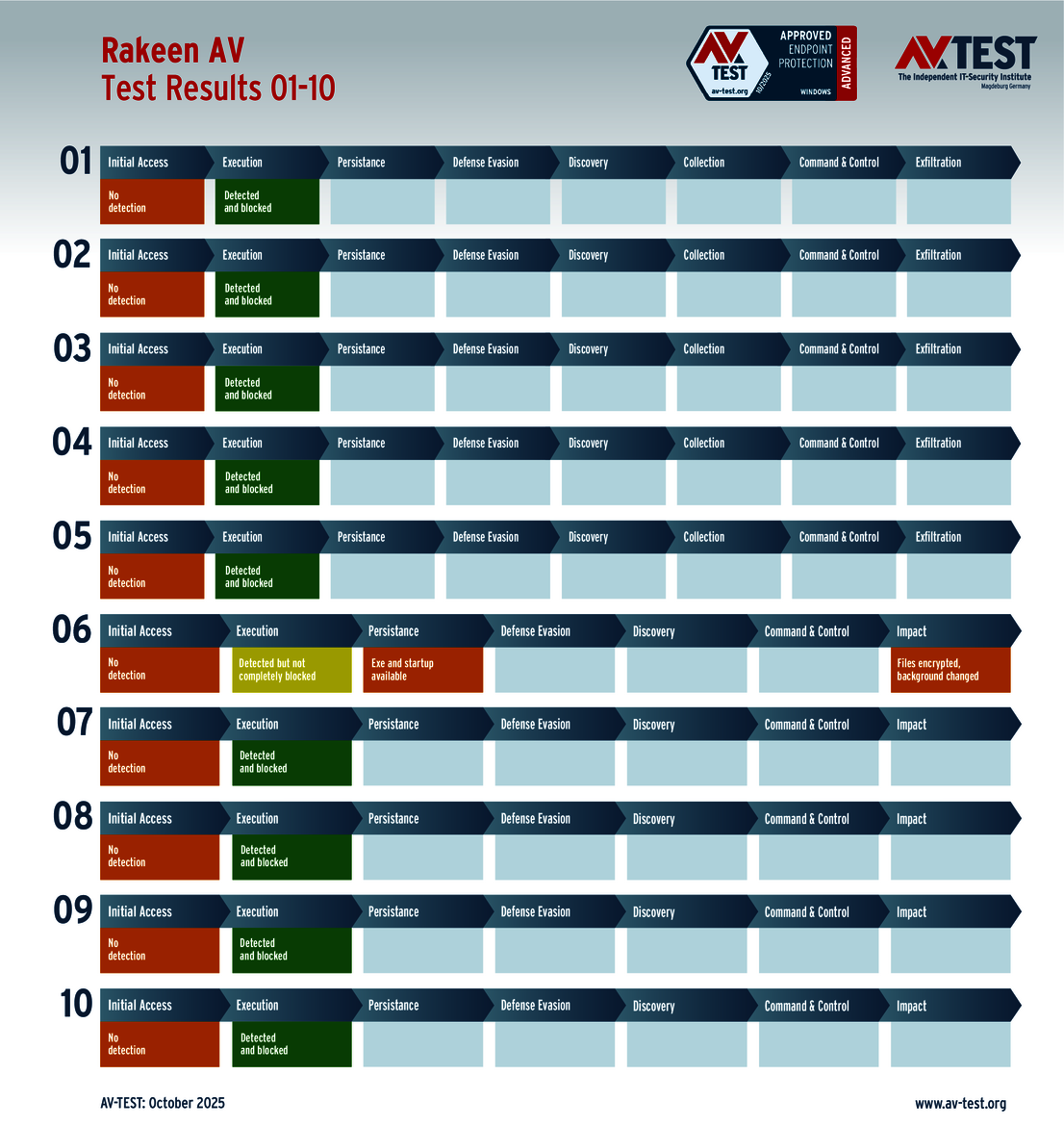

Rakeen se enfrentó a desafíos similares con un ransomware. Lo detectó, pero no lo puedo bloquear por completo. Parte de los componentes activos se propagaron y encriptaron algunos archivos. En este caso, solo le quedaron 0,5 de los 3 puntos posibles y un resultado final de 32,5 puntos en la puntuación de protección.

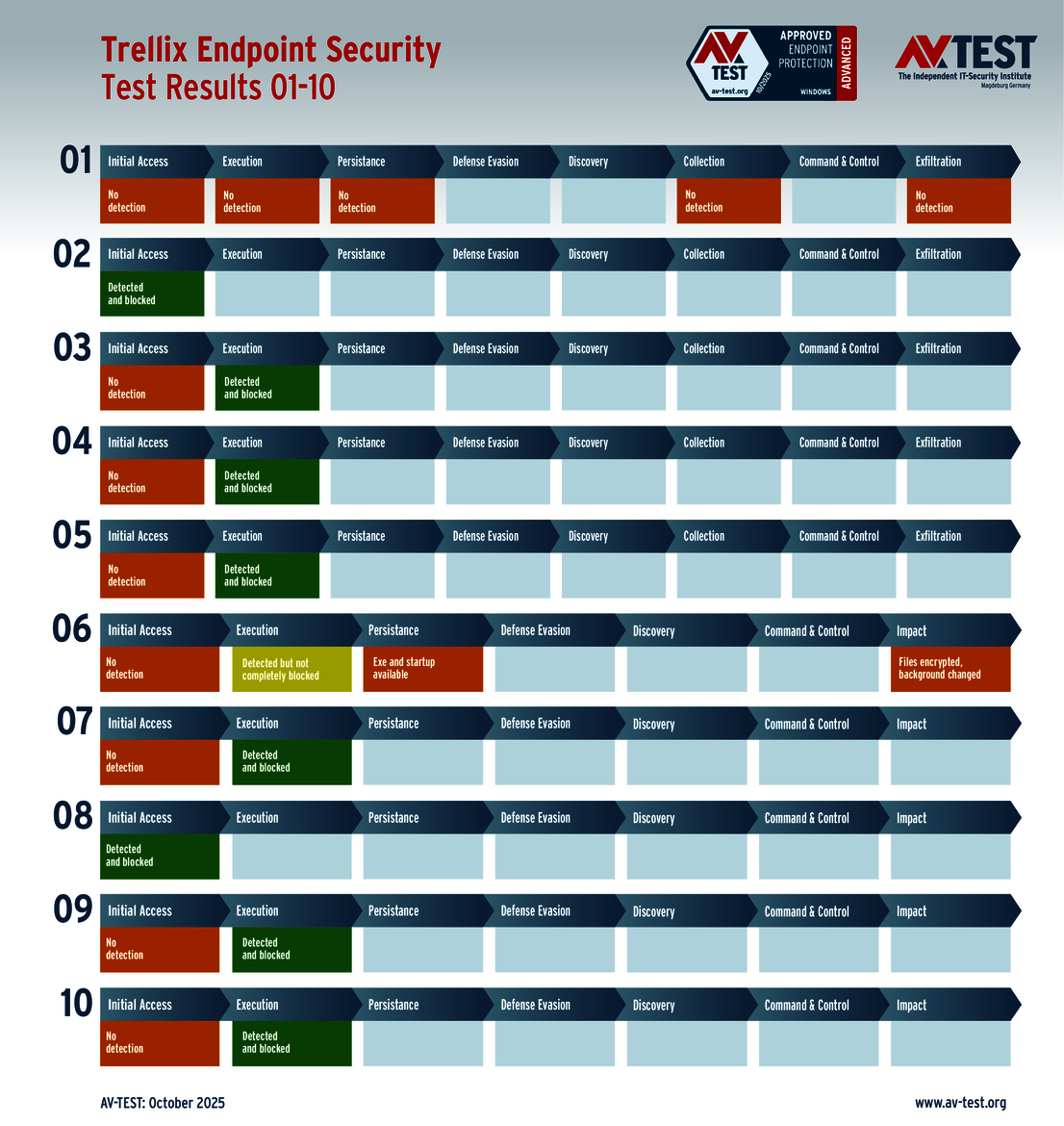

El producto con mayores déficits en la prueba fue Trellix. Uno de los ladrones de información pasó los controles inadvertido y se puso manos a la obra. Al final, extrajo todos los datos que buscaba, lo que supuso una pérdida de 4 puntos. Además, hubo un ransomware que el producto detectó, pero no pudo bloquear por completo. De nuevo, al final algunos datos fueron encriptados, lo cual le supuso la pérdida de 2,5 puntos. Por consiguiente, Trellix tuvo que conformarse con 28,5 de los 35 puntos posibles.

Para que una solución para empresas reciba el certificado “Advanced Approved Endpoint Protection” tiene que cumplir dos requisitos: alcanzar al menos un 75 por ciento de los 35 puntos posibles (26,5 puntos) en la puntuación de protección y participar en las pruebas bimensuales regulares con Windows. Todos los productos merecieron, por tanto, el certificado, salvo el de Huawei, ya que no ha participado en las pruebas regulares.

La prueba ATP desvela algo más que la detección de malware

Casi todos los paquetes de seguridad para usuarios privados consiguieron en la prueba la mejor marca de 35 puntos para su puntuación en protección: Avast, AVG, Avira, Kaspersky, McAfee, Microsoft y Norton.

El resultado es algo distinto en el caso de las soluciones para empresas. Solo 7 de las 11 soluciones consiguieron el máximo resultado de 35 puntos: Avast, Bitdefender, Huawei, Kaspersky (con las dos versiones), Microsoft y Microworld. HP Security y Qualys las siguen de cerca con 33,5 puntos.

La prueba de Advanced Threat Protection o test ATP demuestra que los productos de seguridad de calidad ofrecen algo más que detectar y bloquear malware. Aun cuando los productos, como algunos en esta prueba, no bloqueen por completo el malware, hacen una contribución importante a la protección, ya que el sistema no se pierde por completo. Para los usuarios privados, esta es una gran ventaja. Para empresas, en caso de emergencia, esta diferencia puede decidir acerca de su supervivencia.