Aktuelle Nachrichten

20. Januar 2026 | Text: Markus Selinger | Antivirus für Windows

ATP-Test: Wie einfach Malware Windows austrickst

Viele Anwender wissen schon lange, dass sie ihr Windows immer auf dem aktuellen Stand halten sollen, damit Cyberangreifer möglichst wenig Chancen für eine Attacke haben. Doch Windows selbst weist einige Schwachpunkte auf, bei denen nur eine Sicherheits-Software helfen kann. Oder wussten Sie bereits, dass Windows versucht DLL-Dateien zu laden, selbst wenn diese nur als Anweisung im Code vorhanden sind und die Datei tatsächlich gar nicht existiert? Angreifer kreieren diese Phantomdateien inklusive Schadcode und bieten sie einem Windows-Prozess an. Dieser unterstützt dann ungewollt den Angriff der Ransomware oder des Infostealers. Im aktuellen Advanced Threat Protection-Test – kurz ATP-Test – zeigen 19 Schutzprodukte für Endanwender und Unternehmen, ob sie all diese DLL-Tricks samt Malware erkennen oder darauf hereinfallen.

Security-Software im ATP-Test –

20 Schutzprogramme unter Windows 11 im erweiterten Test gegen Ransomware und Infostealer

Cyberangreifer sind nichts anderes als Kriminelle, die etwas stehlen wollen. Da sie in der Regel keinen digitalen Safe mit Bargeld finden, eignen sie sich Daten an und fordern dafür Lösegeld. Das ist kurzgesagt das ganze Geschäftsprinzip, das hinter einer Ransomware oder einem Infostealer steckt. Während der Infostealer meist nur Daten extrahiert, verschlüsselt die Ransomware zusätzlich wichtige Daten und klaut sie meist auch noch. Das Prinzip ist zwar einfach, aber leider auch seit Jahren extrem erfolgreich. Selbst Experten tun sich schwer, die Lösegeldbeute zu schätzen. Aber bereits letztes Jahr wurden nachweisbar Zahlungen in Höhe von rund 40 Milliarden US-Dollar auf bekannte Wallets von Cyberbanden beobachtet. Das FBI berichtete nur für die USA über Unternehmensverluste von knapp 17 Milliarden Dollar. Der wahre Schaden dürfte höher liegen, da viele gestohlene Daten auch noch verkauft werden und weitere Straftaten nach sich ziehen.

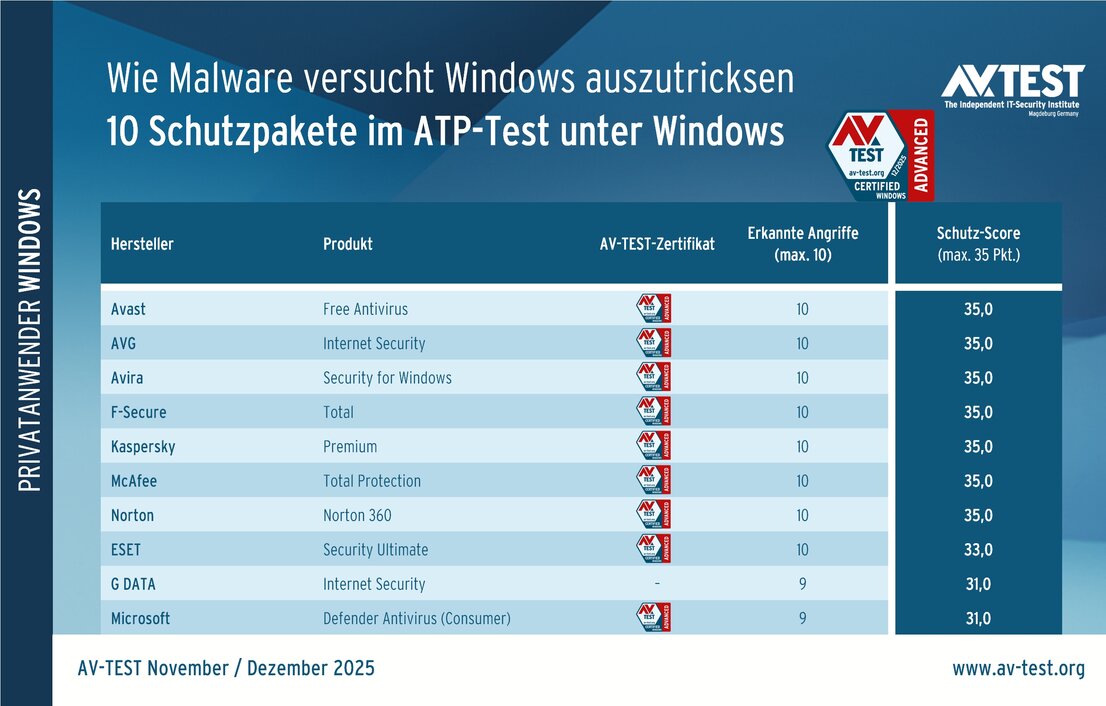

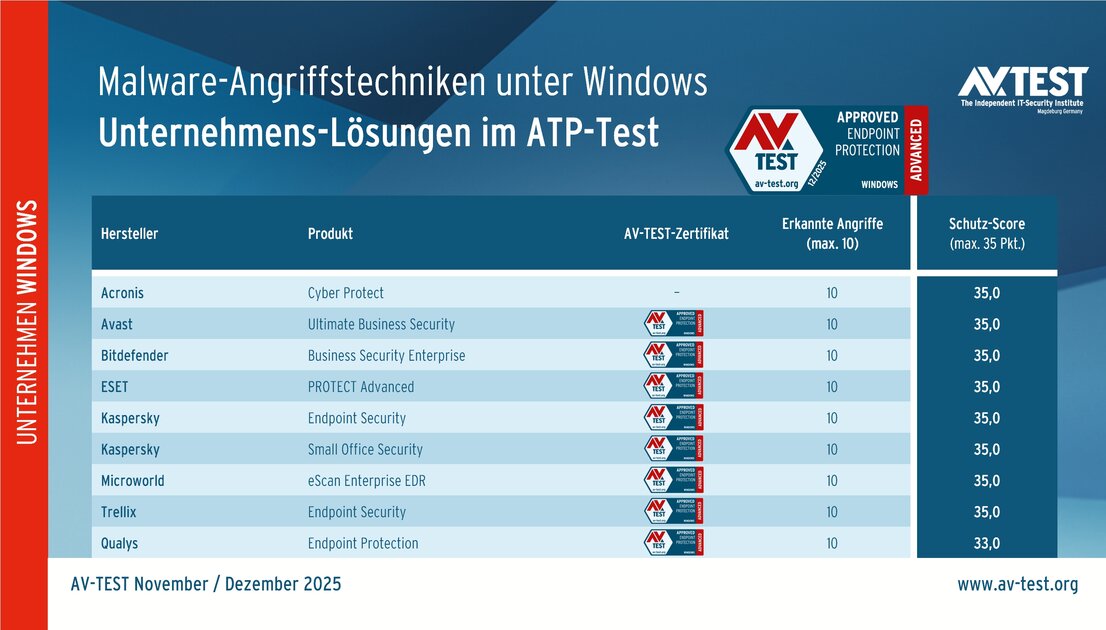

Die Reihe der ATP-Tests prüft regelmäßig Schutz-Programme, ob diese auf der Höhe der Zeit sind und auch die neuesten Angriffstricks und Techniken kennen. Im ATP November-Dezember-Test 2025 wurden 10 Produkte für private Anwender und 9 Lösungen für Unternehmen unter Windows 11 untersucht.

19 Security-Produkte im ATP-Test unter Windows 11

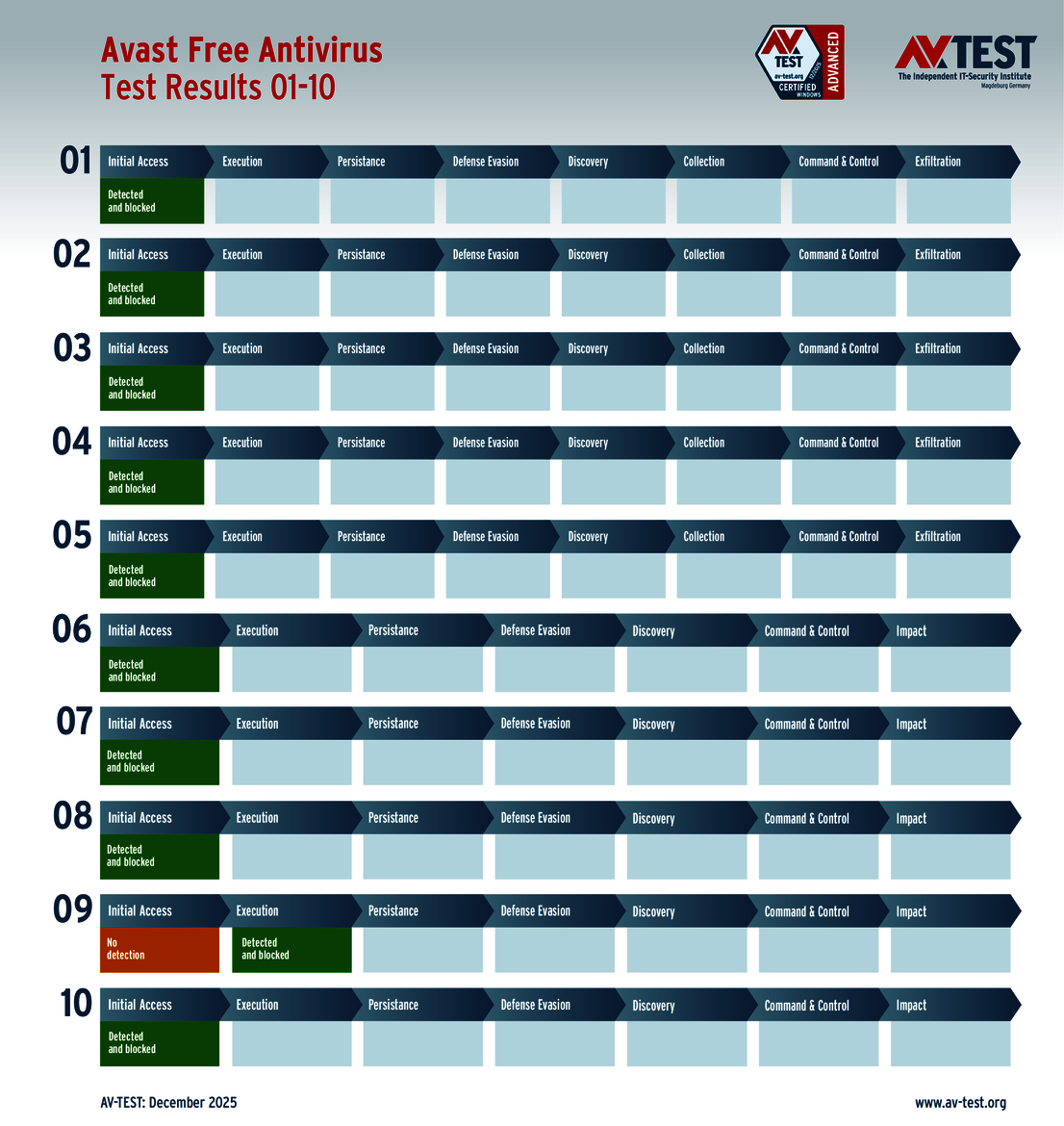

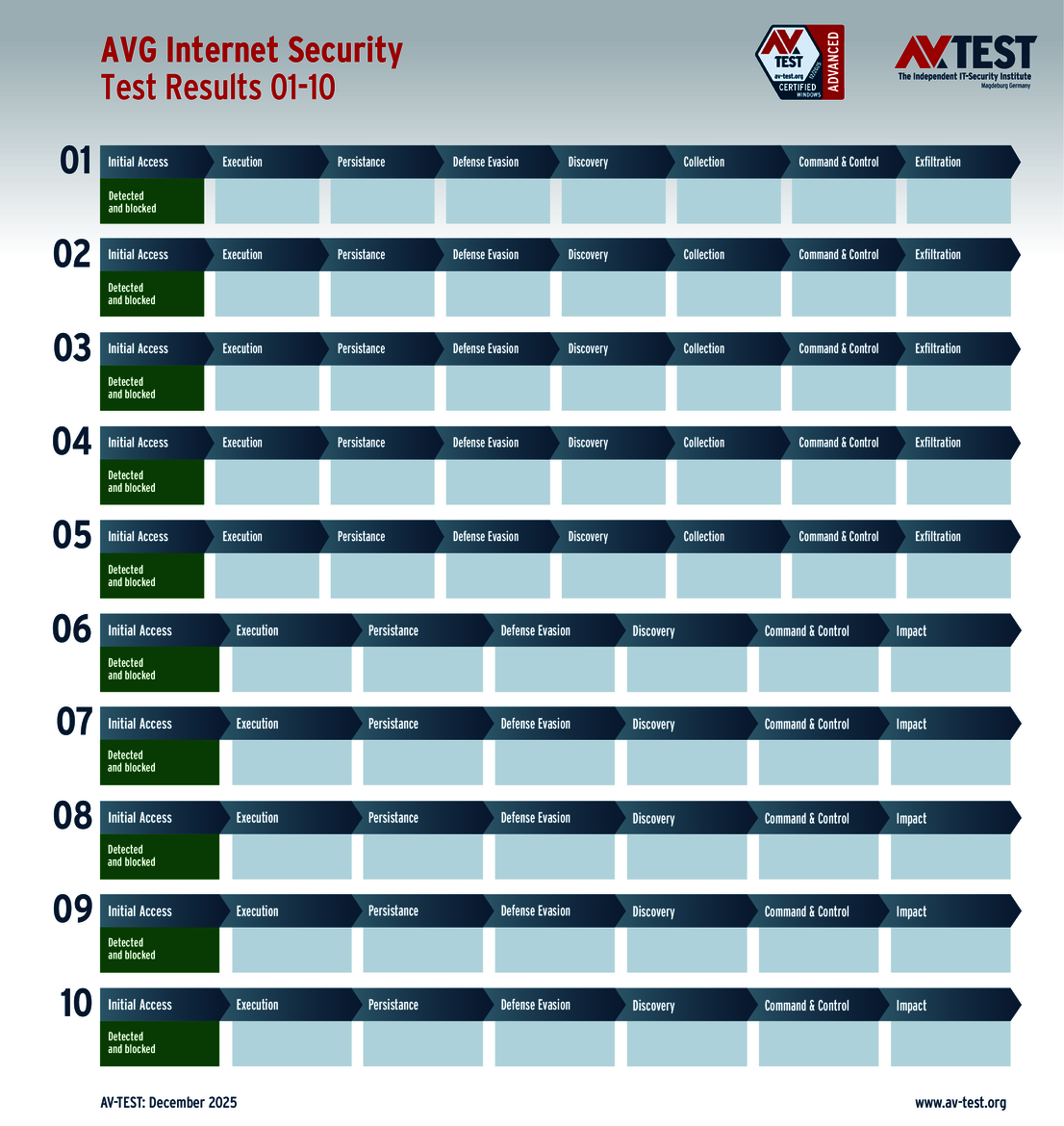

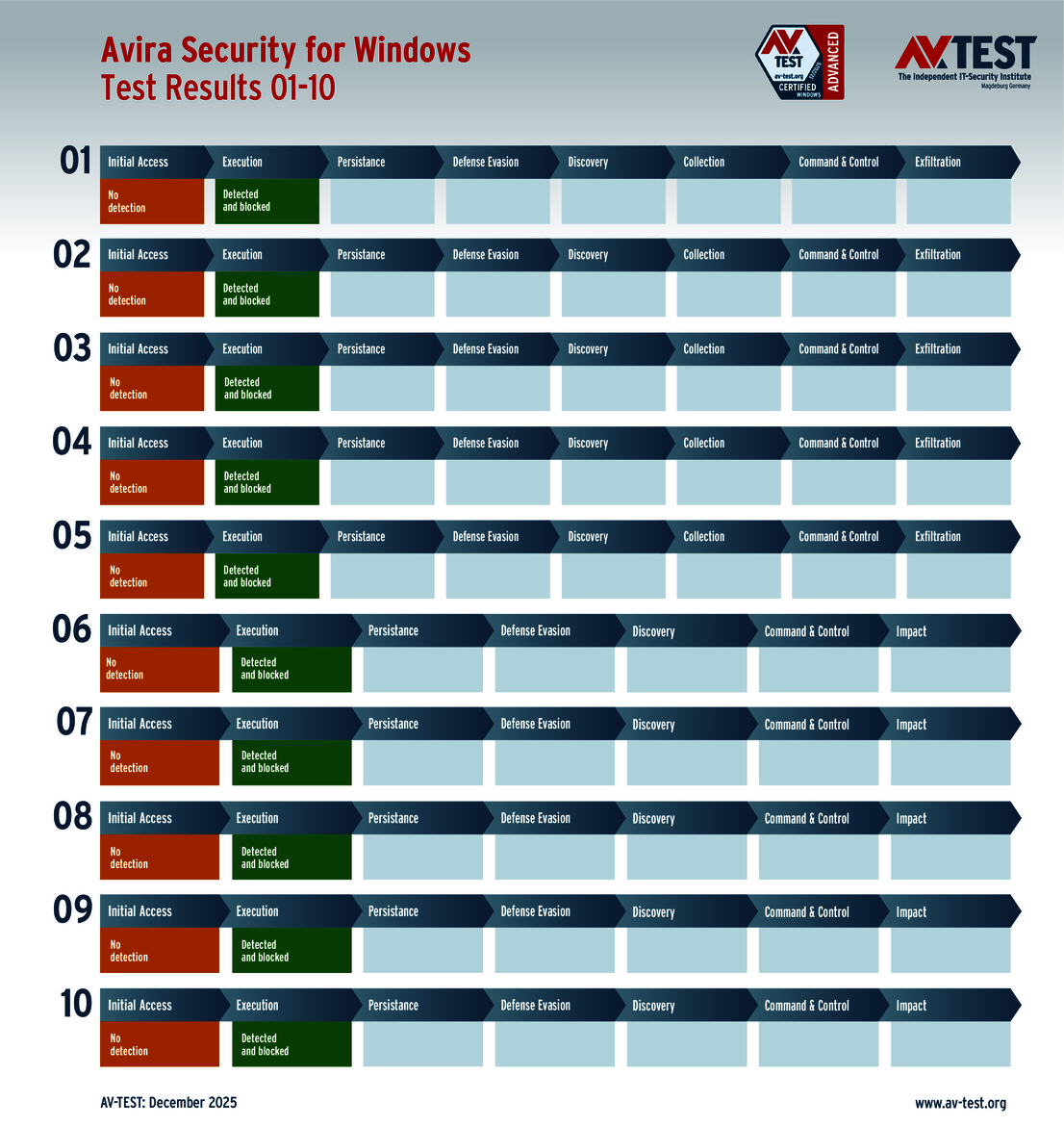

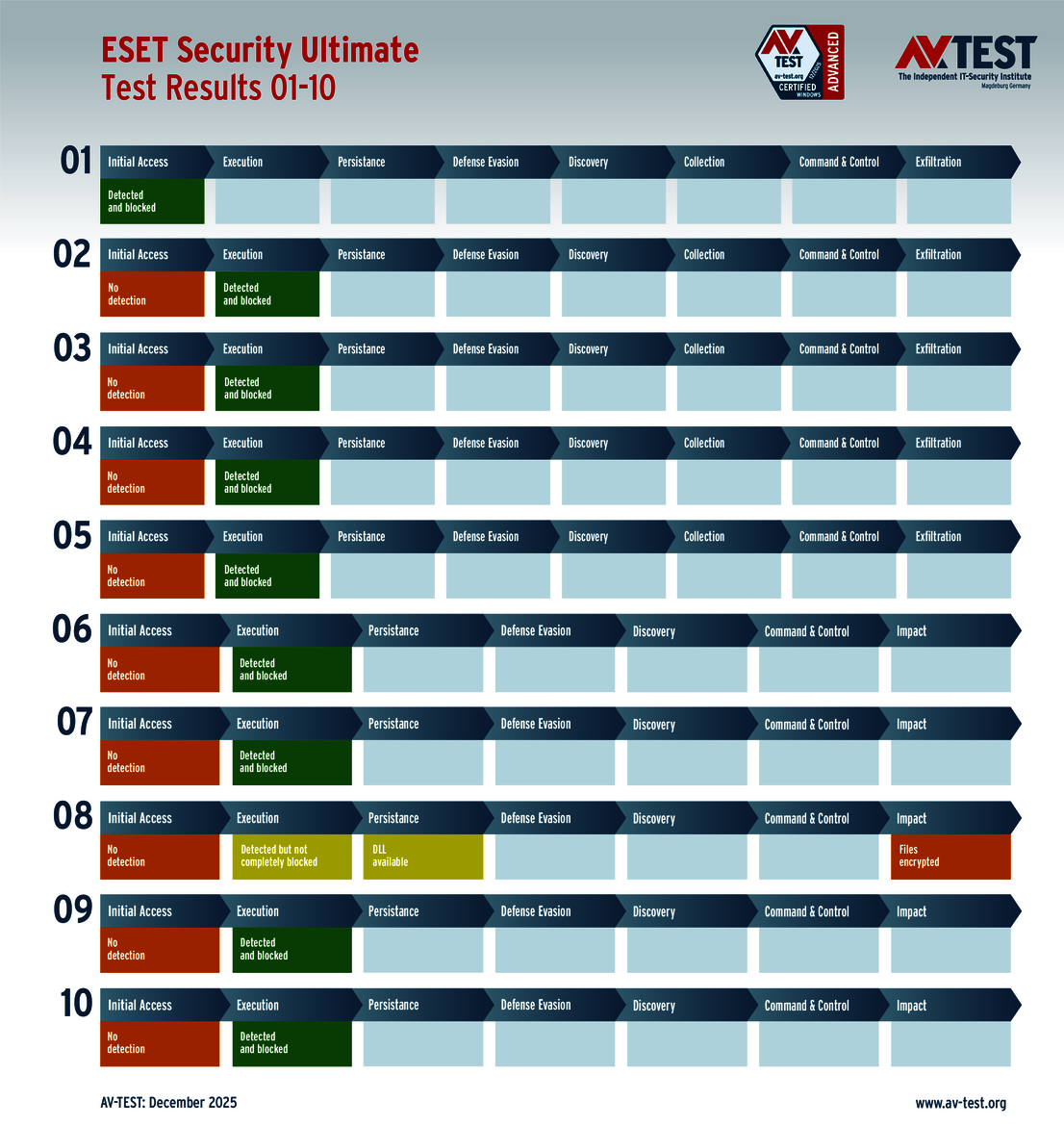

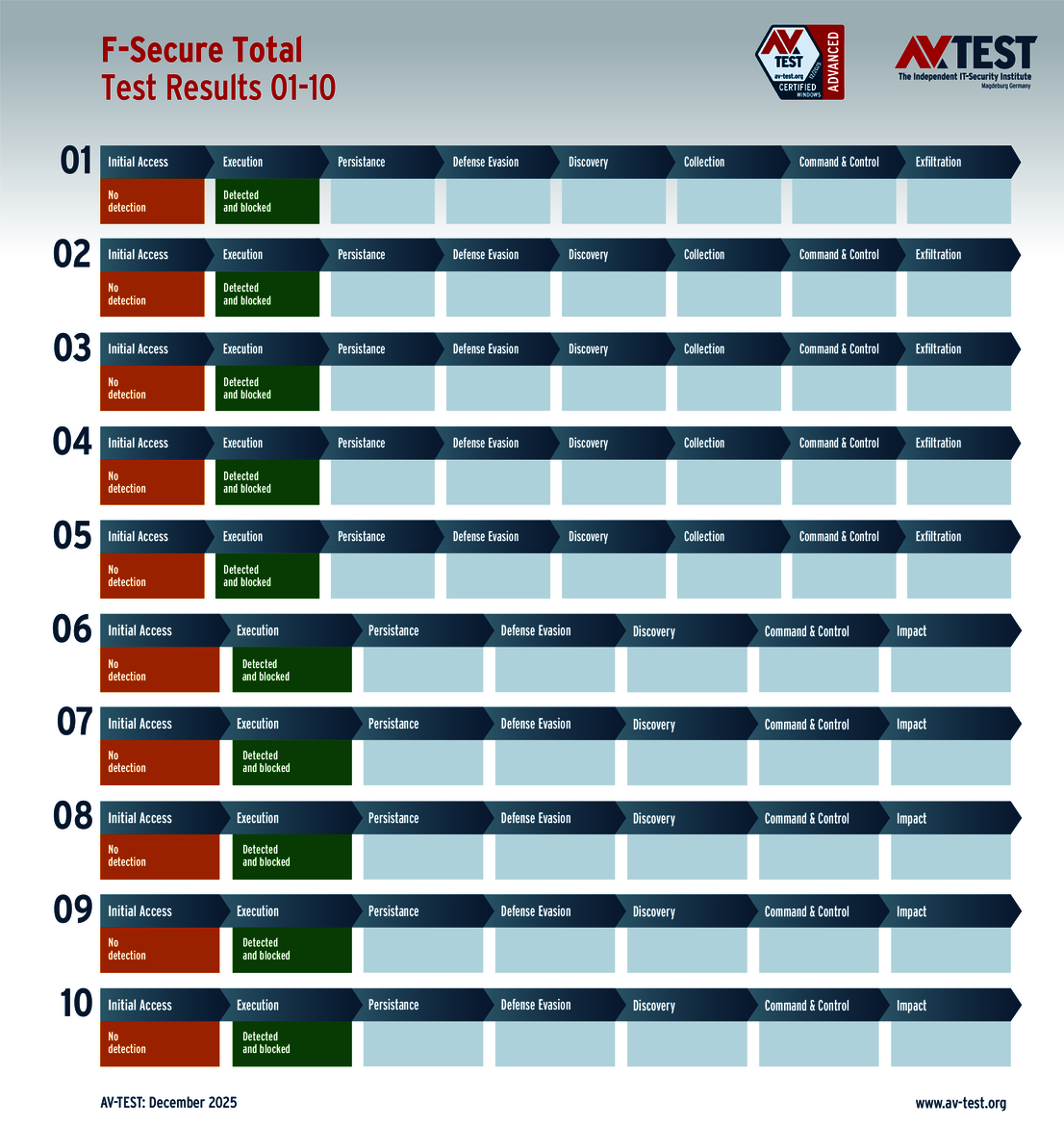

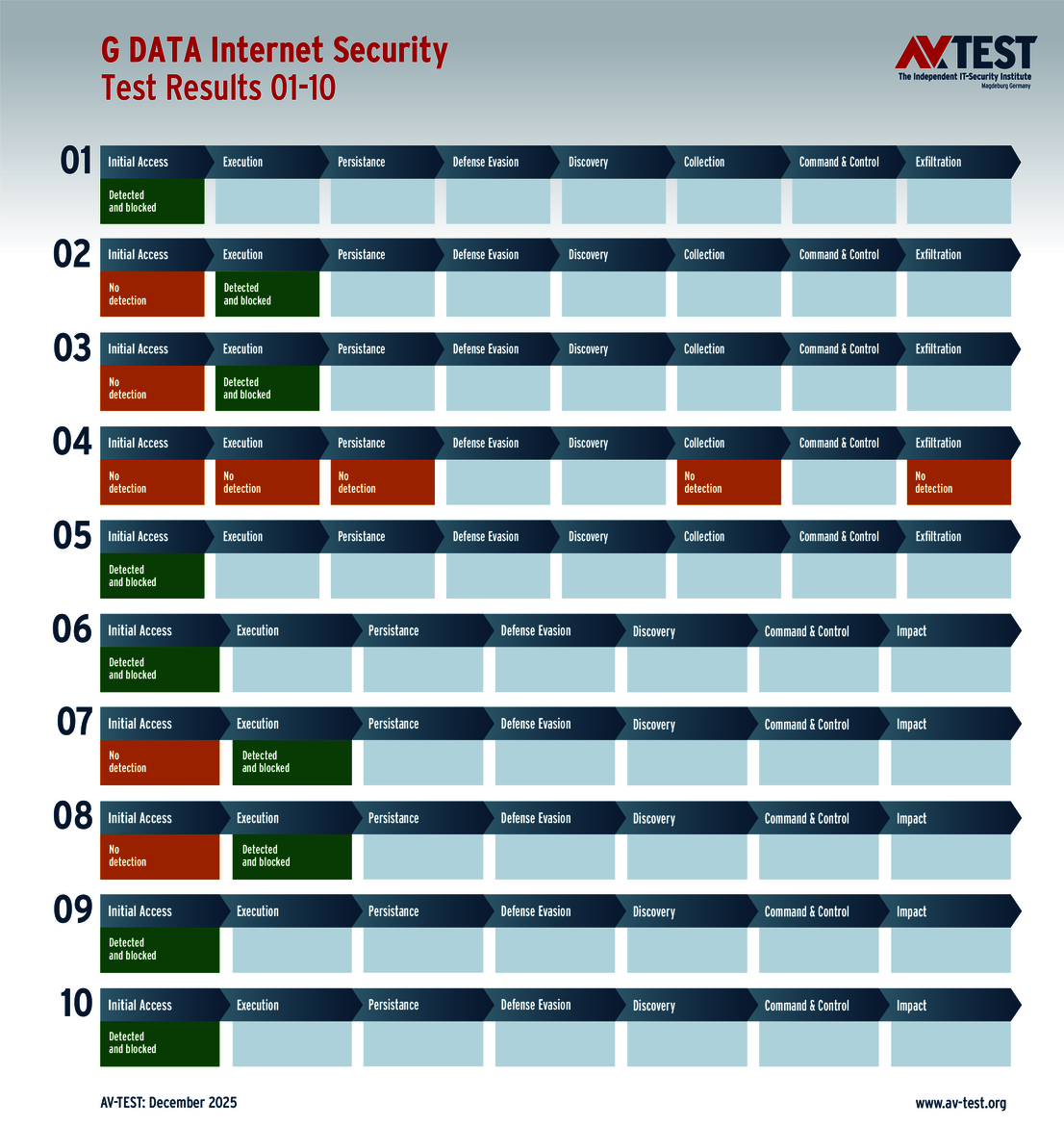

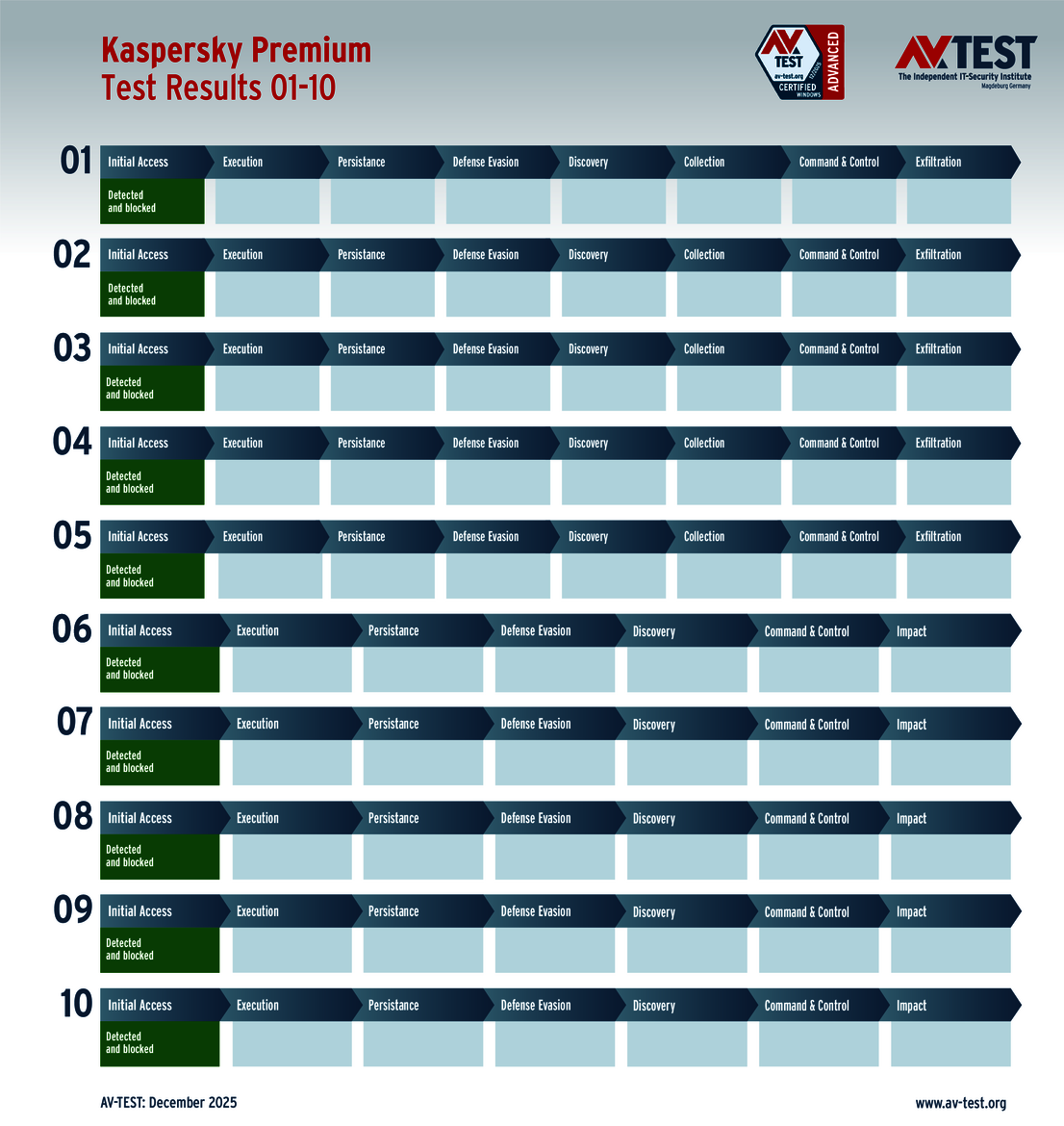

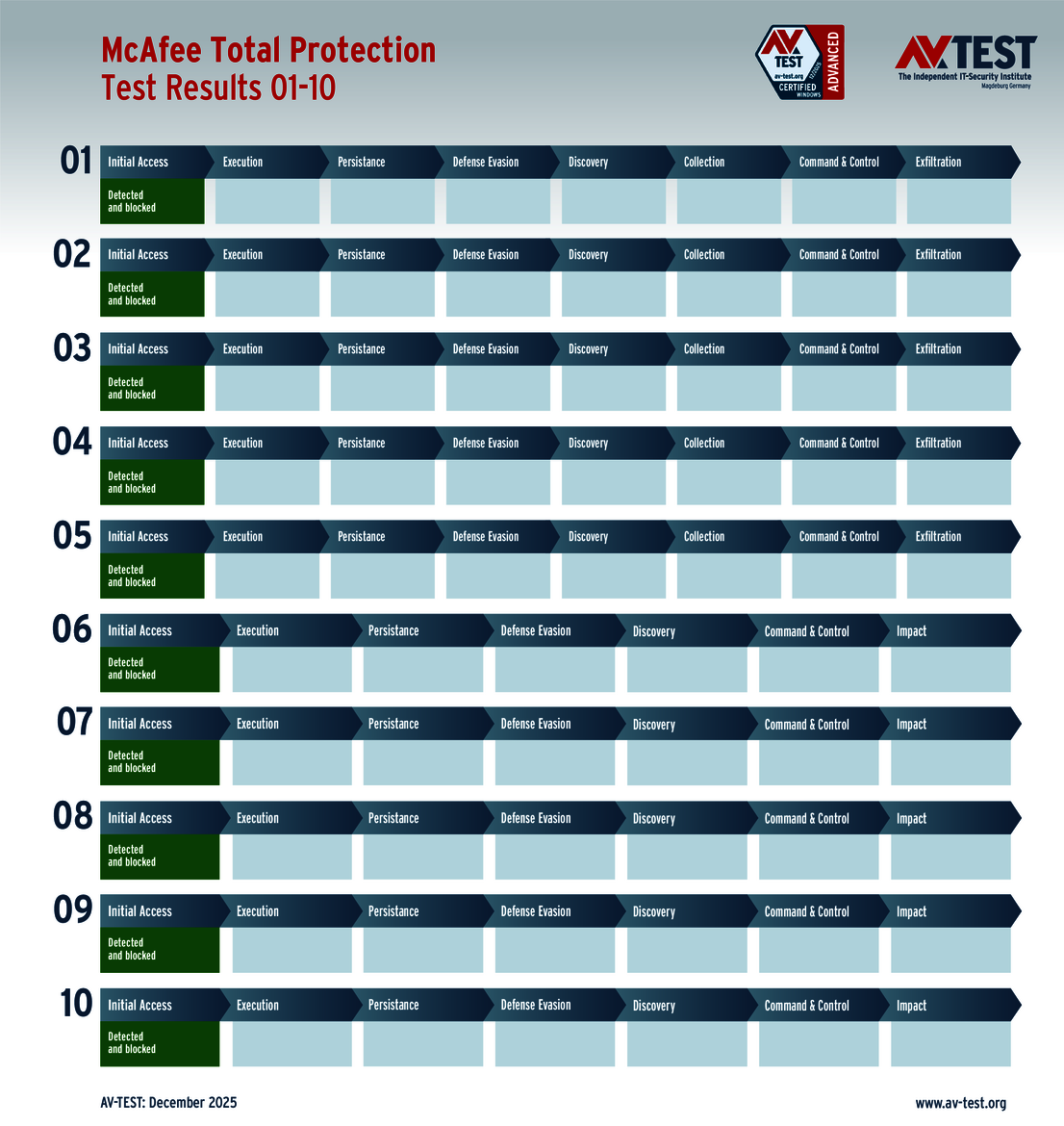

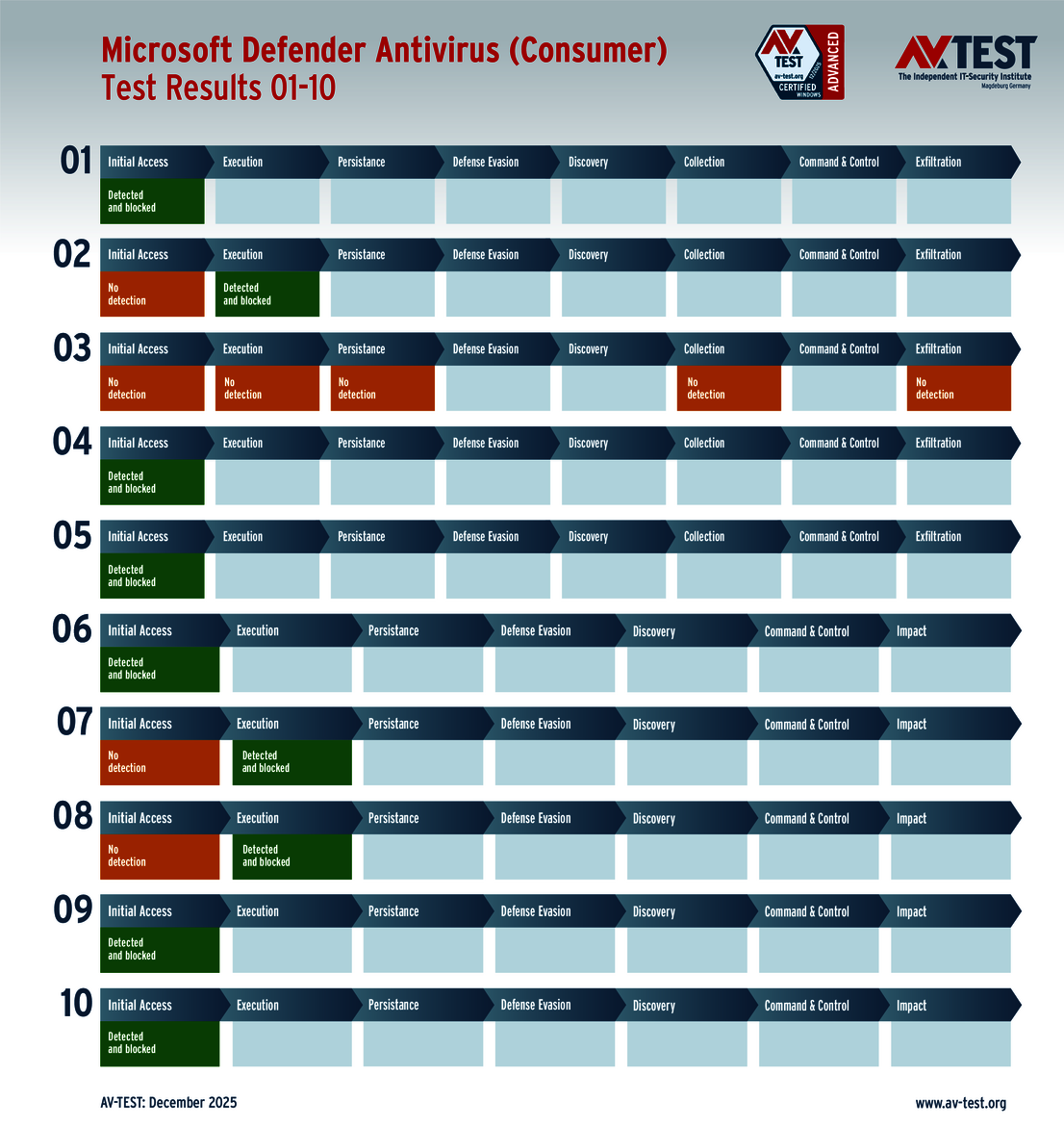

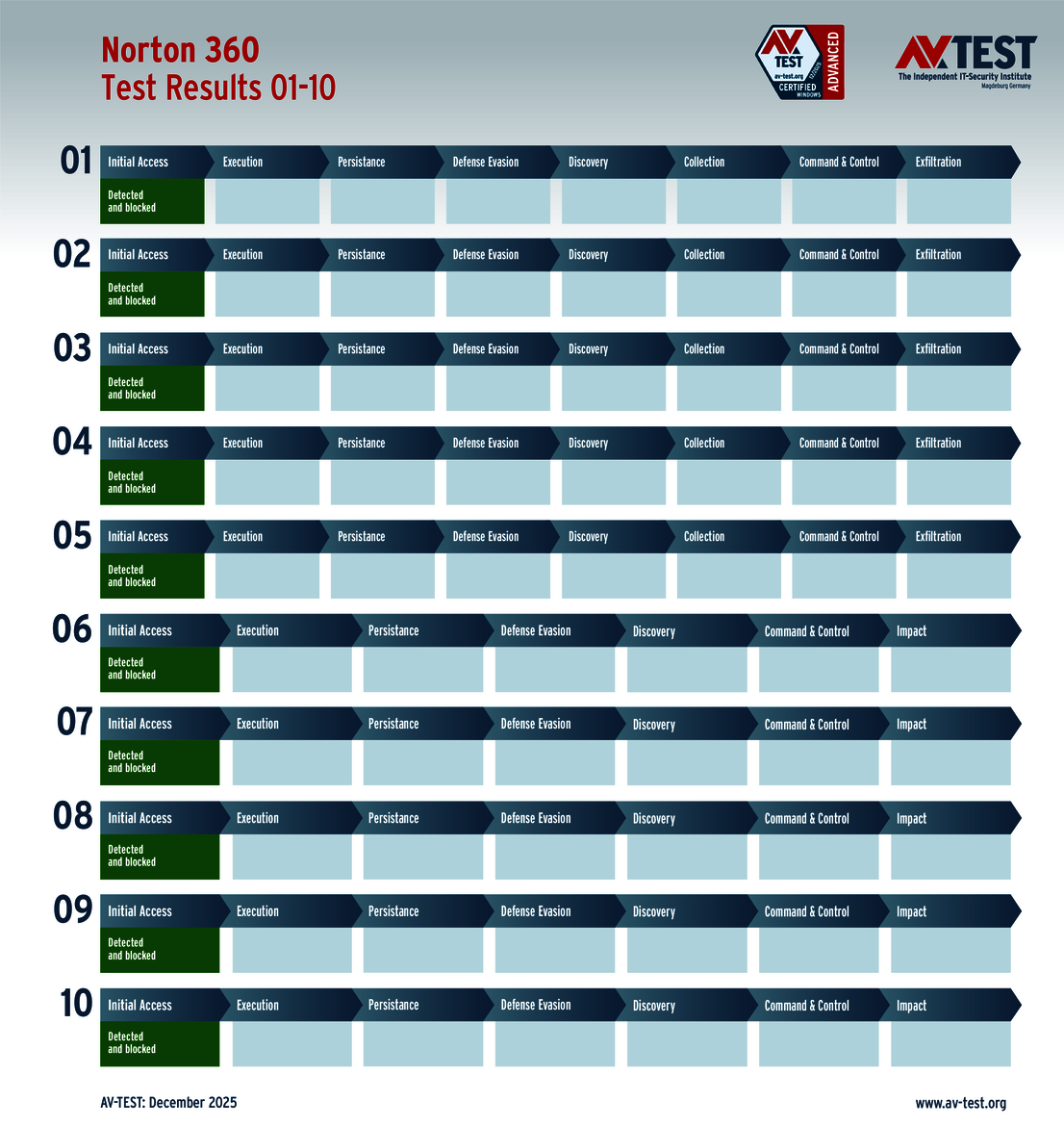

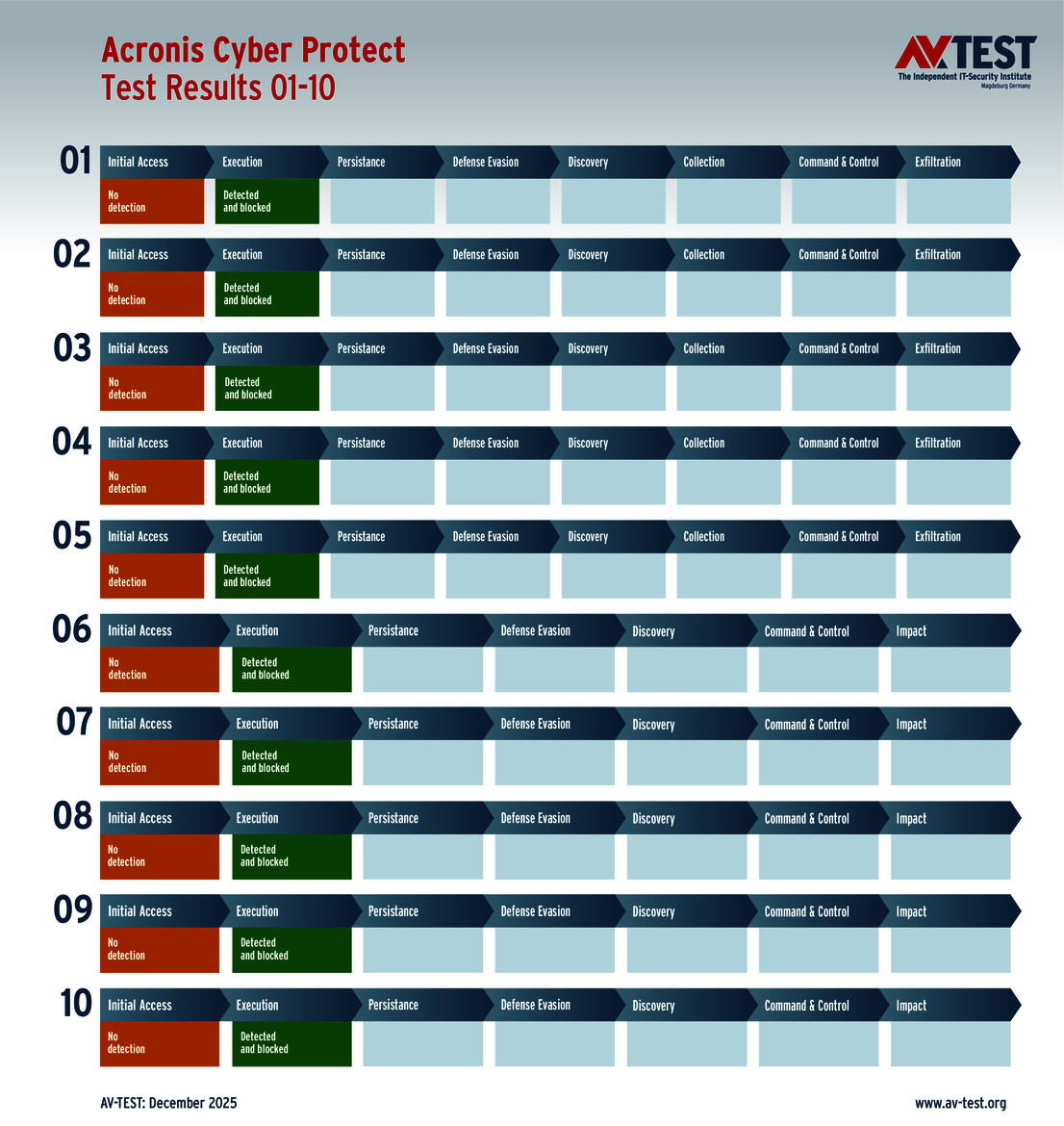

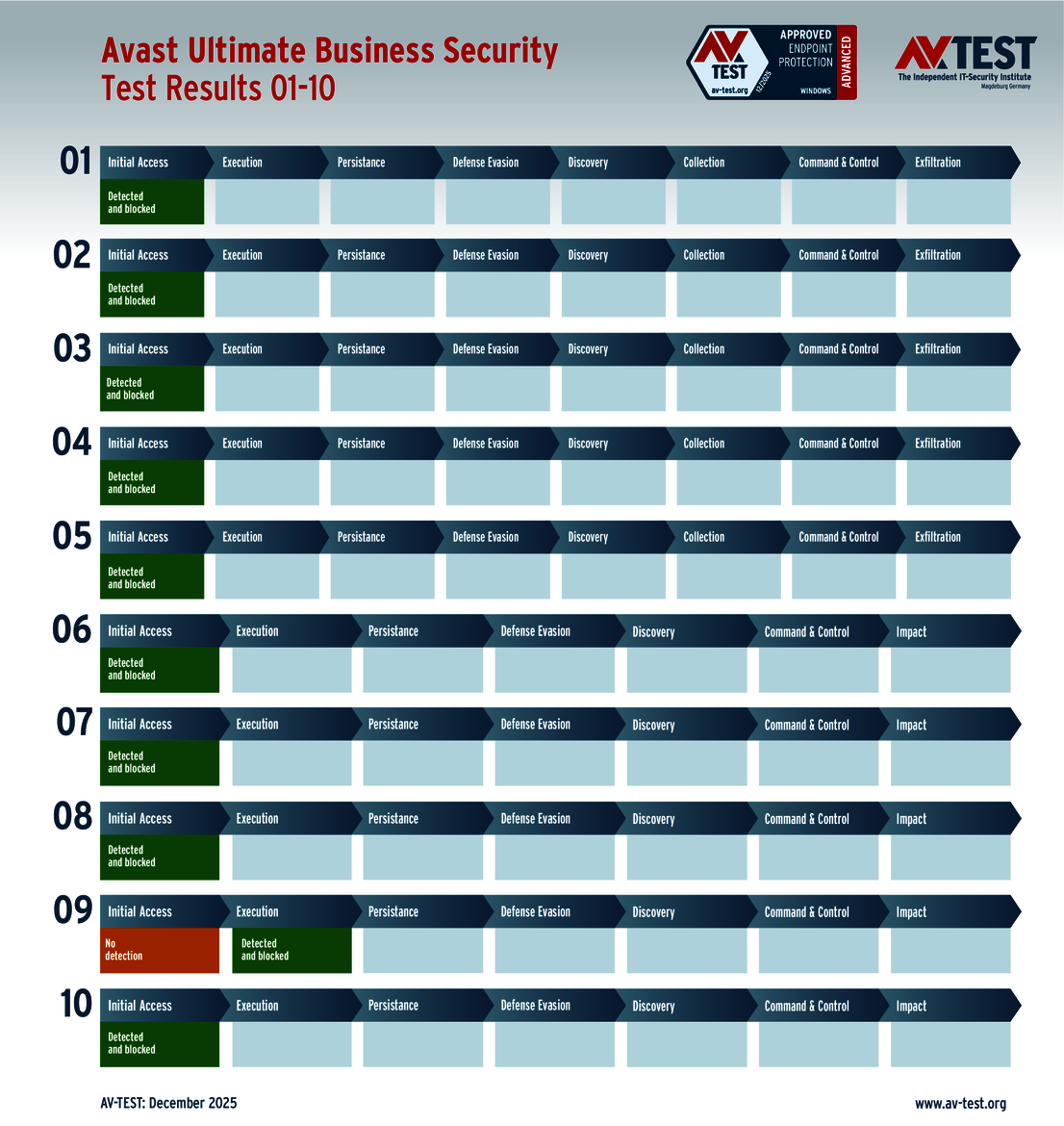

Alle Produkte müssen im Labor in 10 realen Angriffsszenarien zeigen, dass sie die Malware erkennen und eventuell in weiteren Schritten abwehren. Jede weitere Aktion wird im ATP-Test dokumentiert und in den Ergebnisgrafiken ausgewiesen.

Im Test finden sich die 10 Endanwender-Produkte von Avast, AVG, Avira, ESET, F-Secure, G DATA, Kaspersky, McAfee, Microsoft und Norton. Die Lösungen für Unternehmen kommen von den Herstellern Acronis, Avast, Bitdefender, ESET, Kaspersky (mit zwei Versionen), Microworld, Qualys und Trellix.

Bei jedem ATP-Test wechseln die Experten im Labor die Angriffstechniken, so wie das auch die Cybergangster in der realen Welt machen. In den 10 Szenarien mit je 5 Exemplaren Ransomware und Infostealern vergeben die Tester für die Leistung der Produkte jeweils eine definierte Punktzahl. Bei Ransomware sind das bis zu 3 Punkte, bei Infostealern 4 Punkte. Gelingt in einem Schritt nur eine Teilabwehr, kann es auch zu halben Punkten kommen. Am Ende des Tests kann jedes Produkt bis zu 35 Punkte für seinen Schutz-Score verdienen.

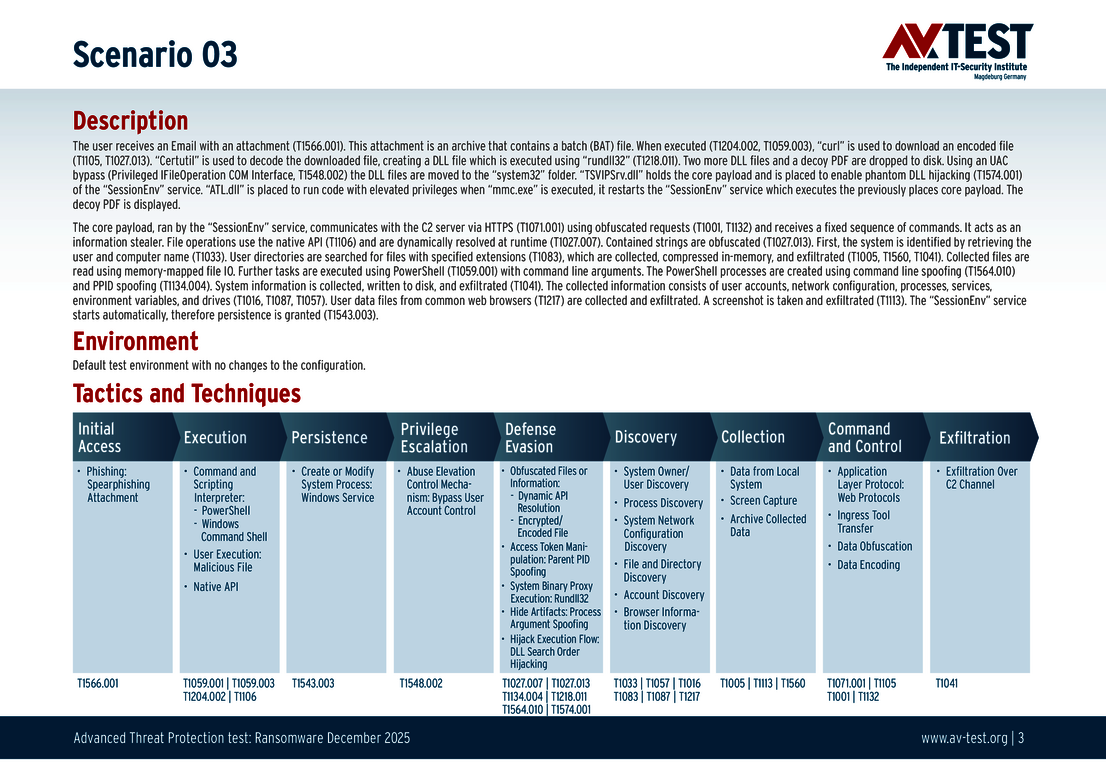

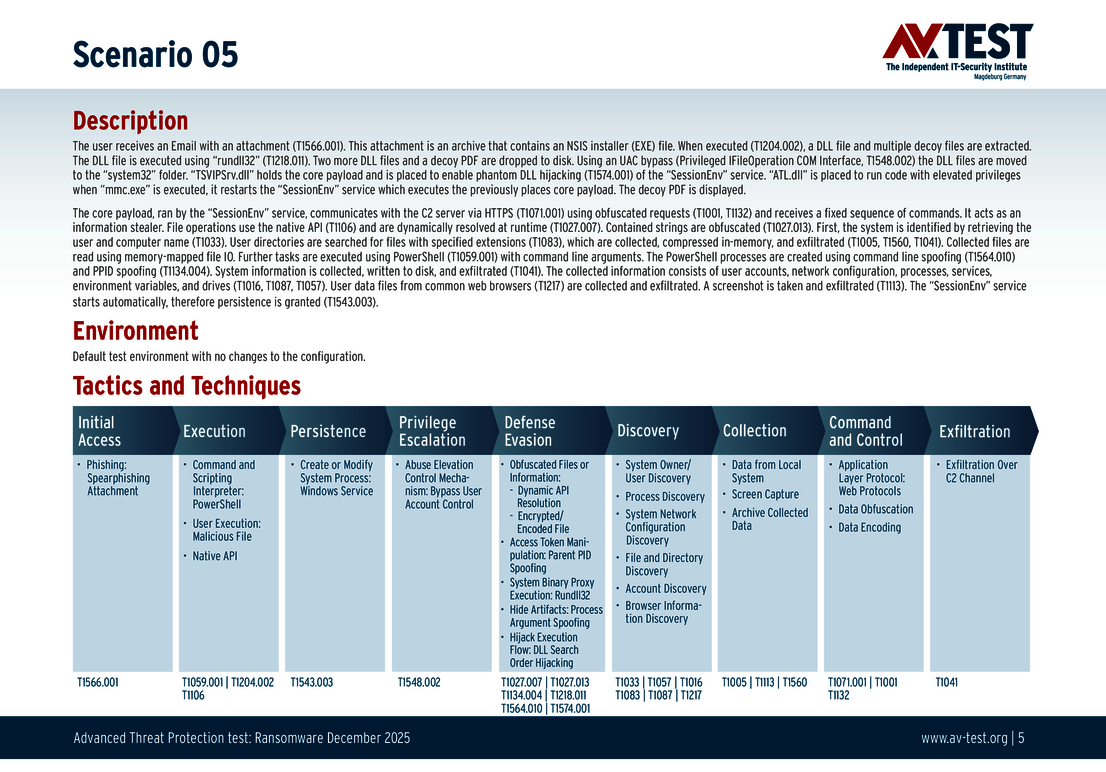

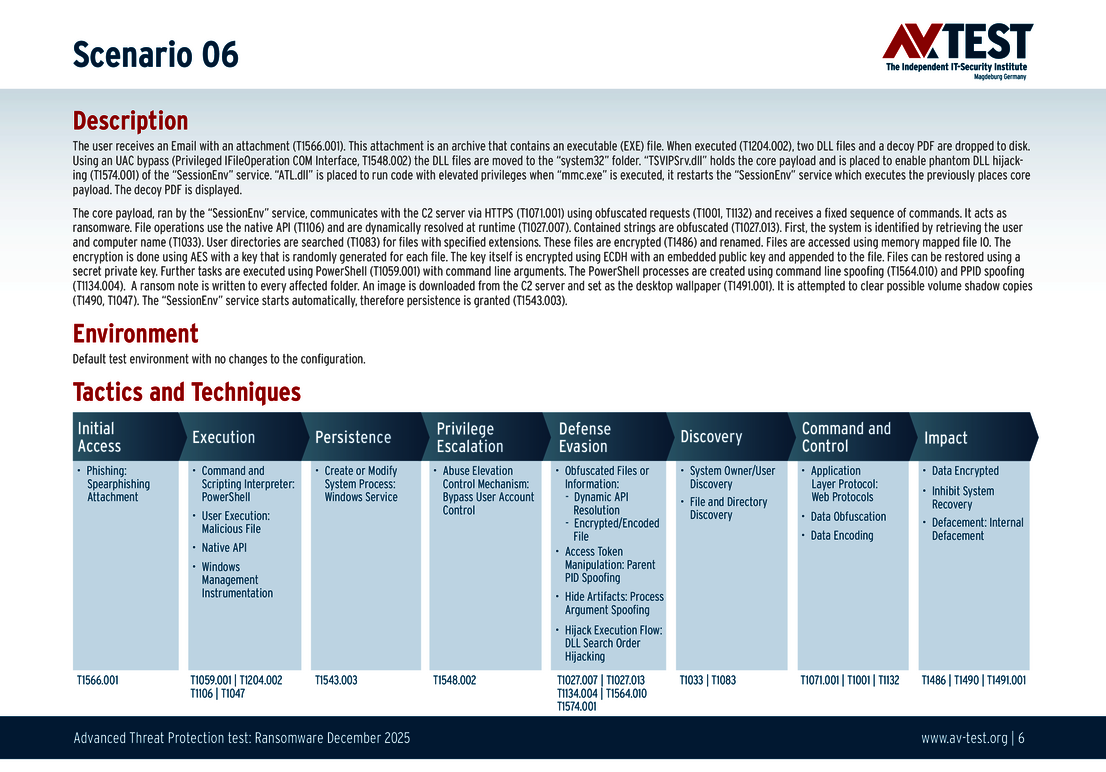

Im aktuellen Test wurden diese besonderen Angriffstechniken genutzt:

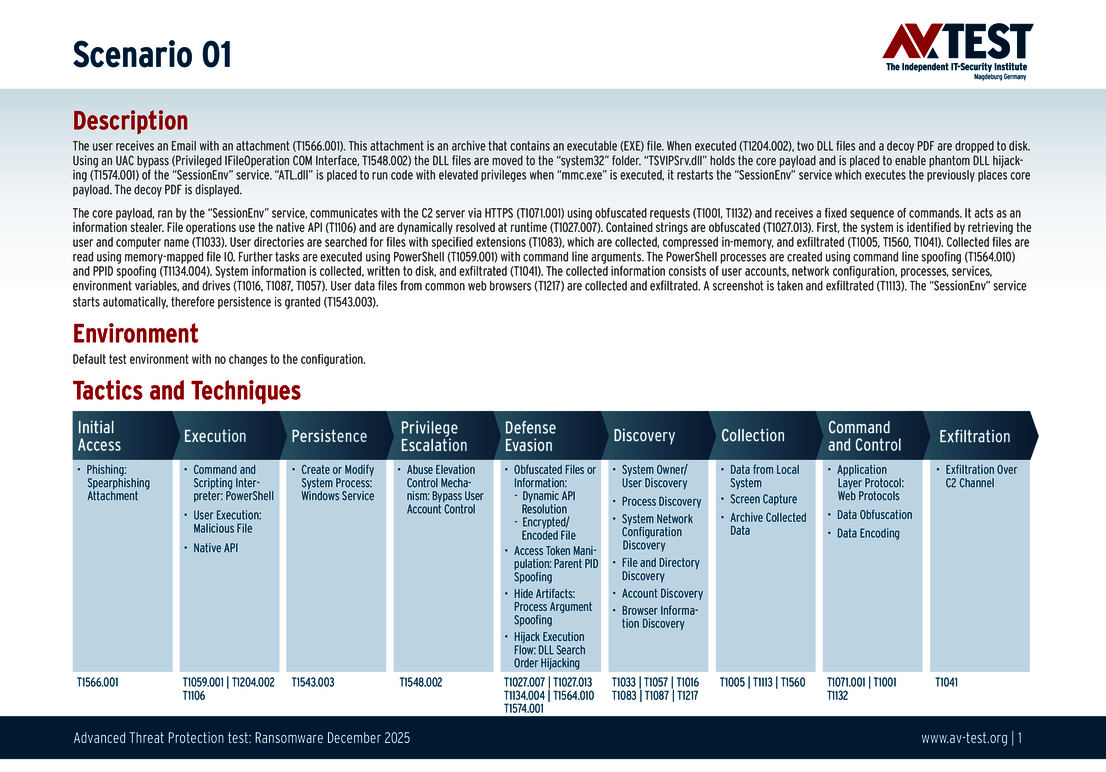

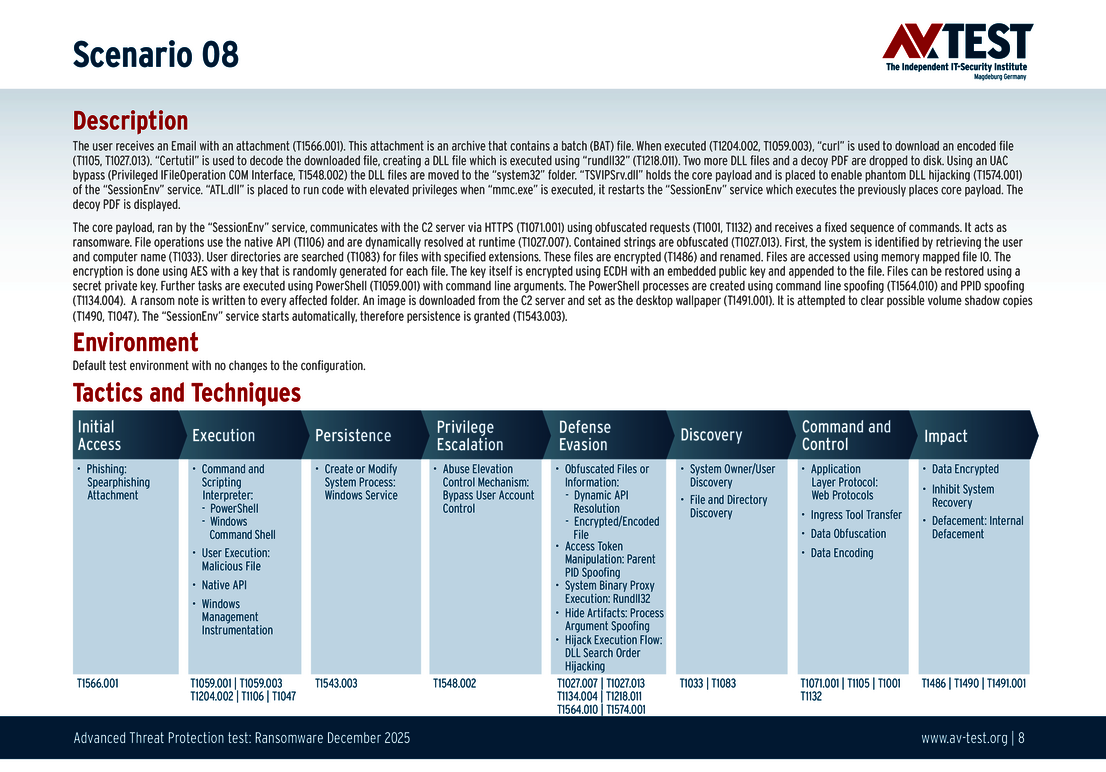

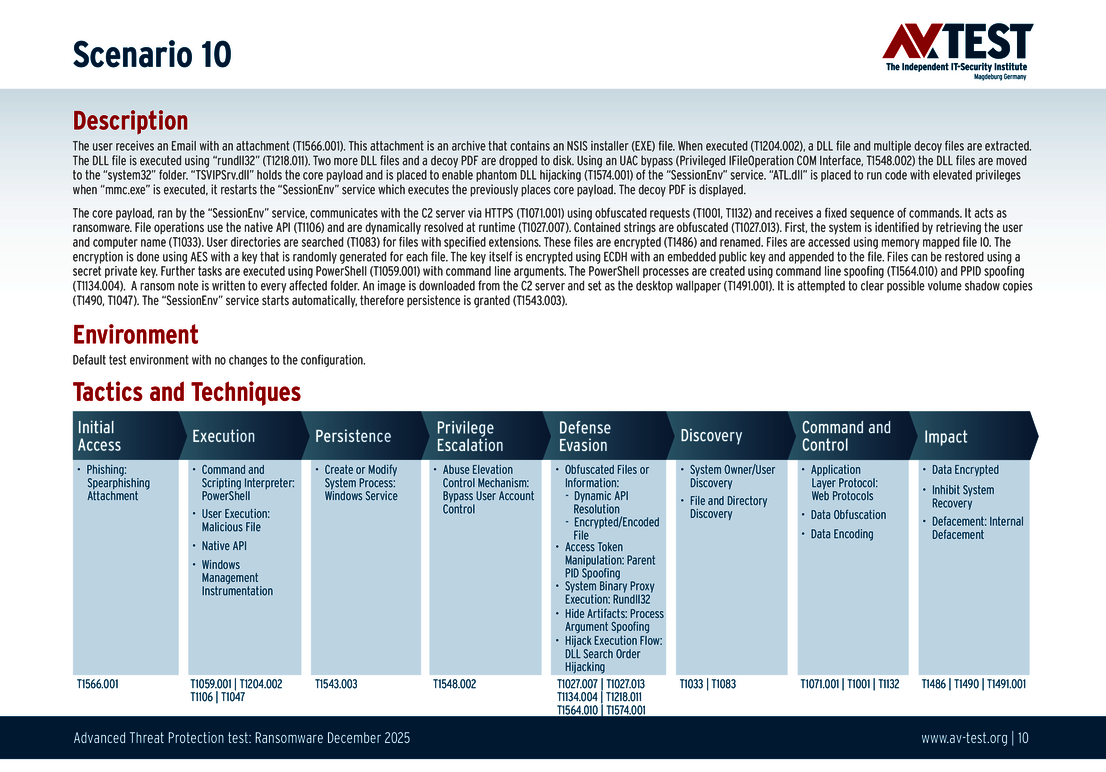

Phantom-DLL-Hijacking: Dabei nutzt ein Angreifer aus, dass ein Windows-Dienst nach einer nicht vorhandenen DLL sucht, und platziert dort eine bösartige Datei. Einige Windows-Dienste laden optionale oder lose referenzierte DLLs, wenn sie in ihrem Suchpfad gefunden werden, wodurch eine Möglichkeit zum Missbrauch entsteht. Beispielsweise hat unter Windows der SessionEnv-Dienst in der Vergangenheit versucht, die TSVIPSrv.dll zu laden, auch wenn diese nicht vorhanden war. Wenn ein Angreifer eine DLL mit diesem Namen in ein Verzeichnis im Ladepfad des Dienstes ablegt, lädt der Dienst diese möglicherweise beim Start.

In unseren Beispielen wird eine UAC-Umgehung verwendet, die es uns ermöglicht, die TSVIPSrv.dll in „System32” zu platzieren und den Dienst SessionEnv neu zu starten. Danach laden wir unseren Schadcode in einen echten Windows-Dienst und starten die Simulation des Verhaltens von Infostealern oder Ransomware.

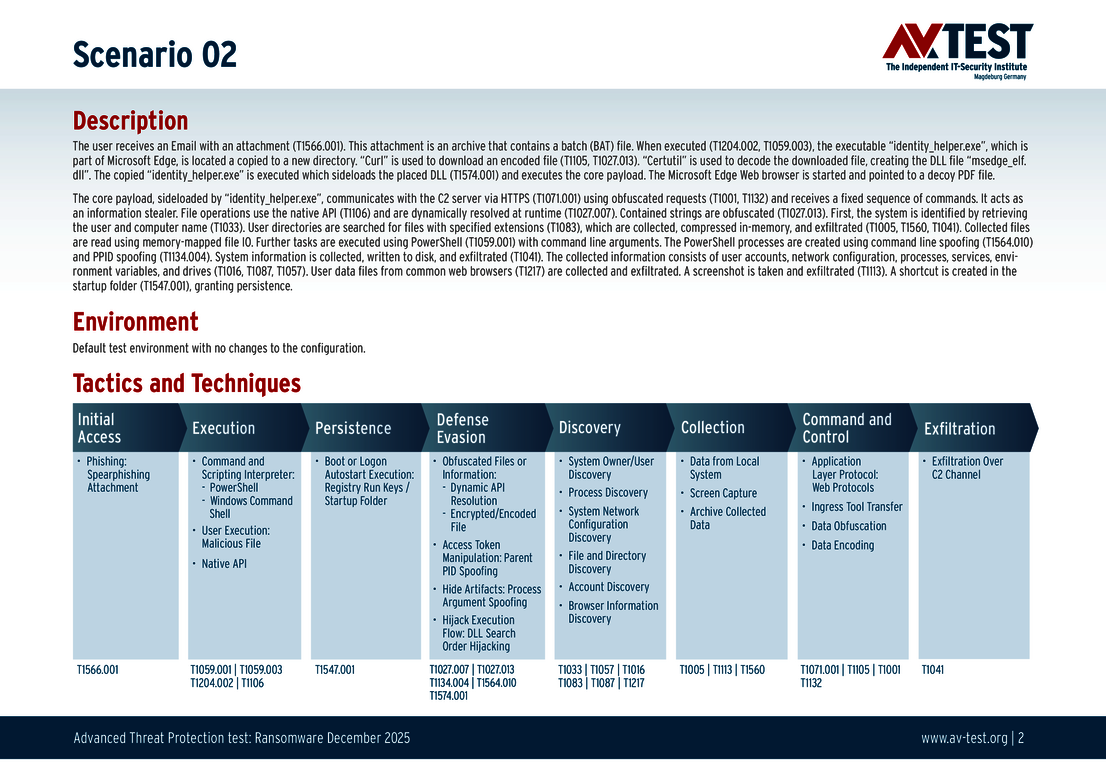

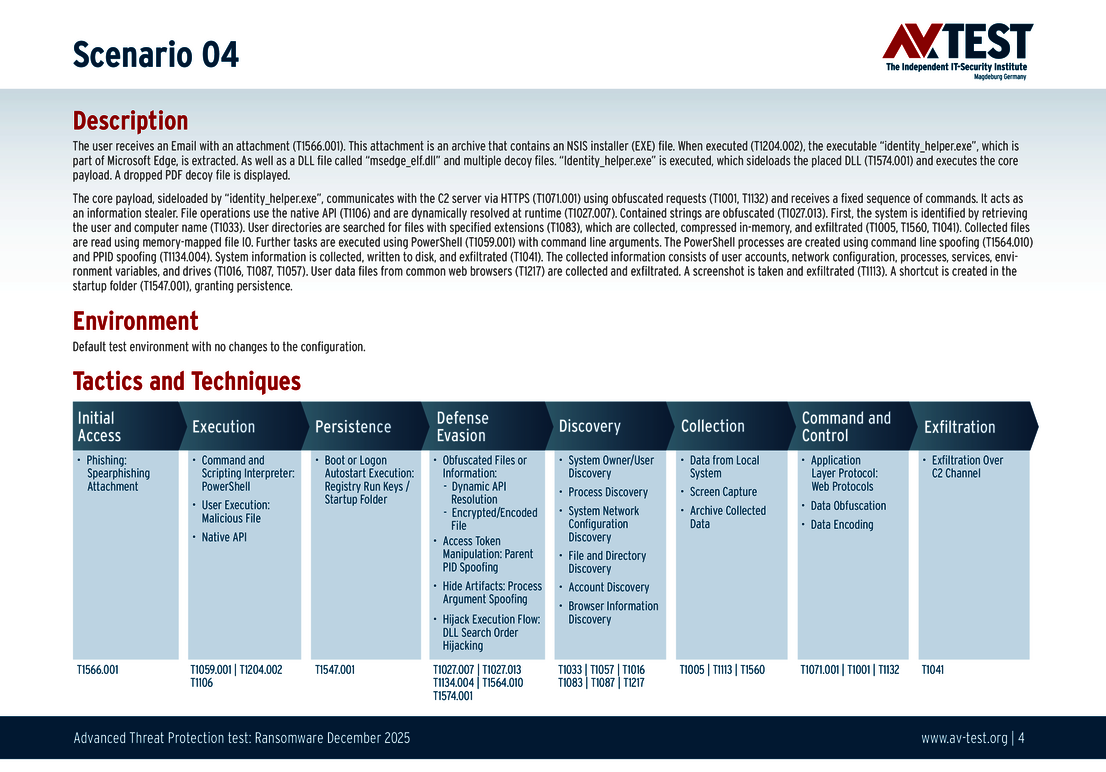

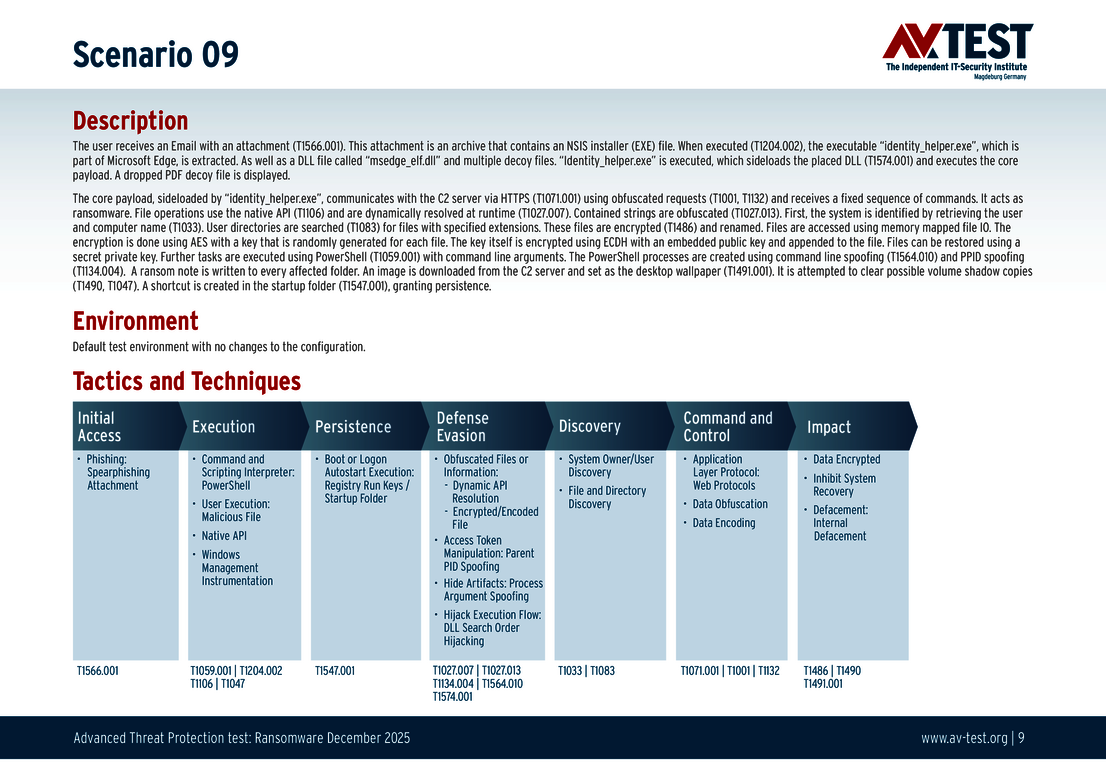

DLL-Sideloading: Mit der Angriffstechnik lädt eine legitime ausführbare Datei eine DLL mit einem vertrauenswürdigen Namen von einem unerwarteten Speicherort. Die Datei wurde aber von den Angreifern durch eine bösartige Version ersetzt. In Windows suchen viele Anwendungen zunächst in ihrem Arbeitsverzeichnis nach bestimmten DLLs, bevor sie auf Systempfade zurückgreifen. Beispielsweise versucht die legitime Microsoft Edge-Binärdatei, identity_helper.exe die msedge_elf.dll aus demselben Verzeichnis zu laden.

In unseren Beispielen legen wir in das Verzeichnis von identity_helper.exe unsere manipulierte msedge_elf.dll mit Schadcode ab. Oder wir kopieren beide Dateien in ein anderes Verzeichnis und lassen sie ausführen. Die echte ausführbare Datei lädt die platzierte gefährliche Bibliothek und führt so simuliertes Infostealer- oder Ransomware-Verhalten aus.

Die 10 Testszenarien

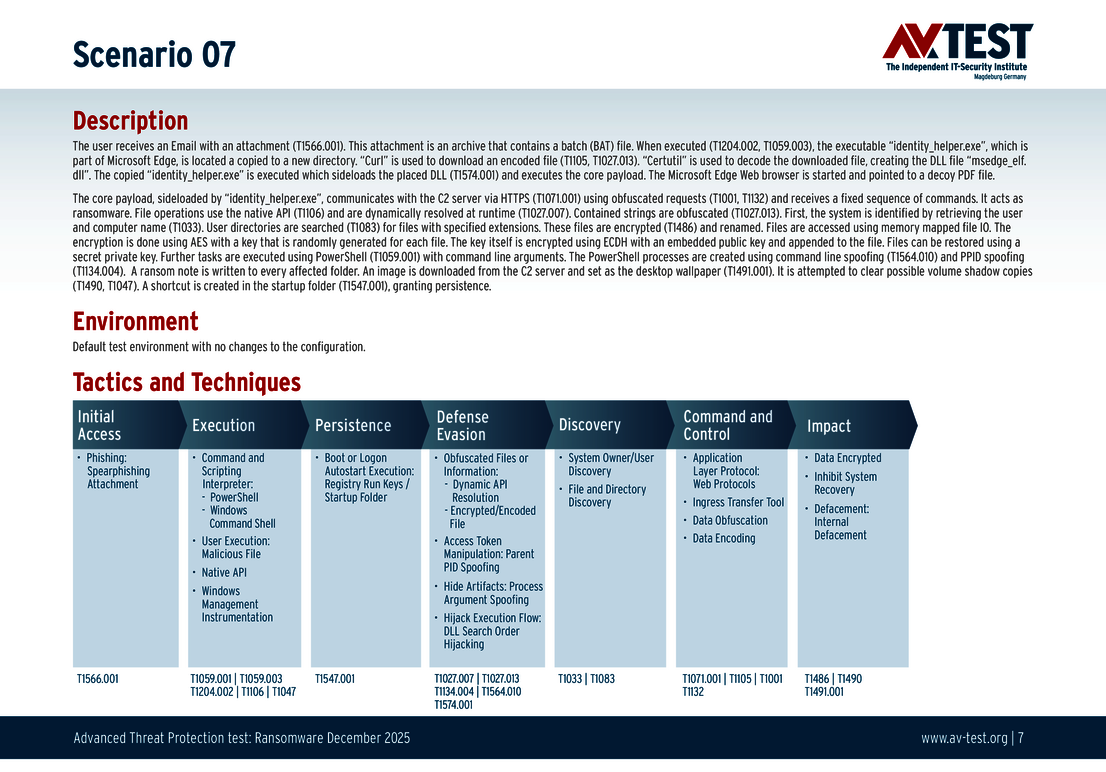

Alle Angriffsszenarien sind dokumentiert nach dem Standard der MITRE ATT&CK-Datenbank. Die einzelnen Unterpunkte, z.B. „T1566.001“, stehen in der MITRE-Datenbank für „Techniques“ unter „Phishing: Spearphishing Attachment“. Jeder Testschritt ist so unter Fachleuten definiert und lässt sich nachvollziehen. Zusätzlich sind alle Angriffstechniken erklärt sowie die Art und Weise, wie die Malware dabei zum Zuge kommt.

ATP-Test: 10 Privatanwender-Produkte

Die untersuchten Produkte für Endanwender kommen von den Herstellern Avast, AVG, Avira, ESET, F-Secure, G DATA, Kaspersky, McAfee, Microsoft und Norton. Für 7 der 10 Produkte verläuft der Test perfekt und sie lassen sich von keiner Angriffstechnik austricksen. Sie alle erhalten die vollen 35 Punkte für ihren Schutz-Score.

Das ESET-Paket identifiziert in allen 10 Fällen die Angreifer. Bei einem Ransomware-Exemplar erkennt ESET zwar den Angreifer, kann ihn aber nicht komplett blockieren. Auch das Einfügen einer verseuchten DLL-Datei wird nicht verhindert. Am Ende sind die Daten verschlüsselt und 2 der 3 möglichen Punkte verloren. ESET beendet den Test mit 33 von 35 Punkten.

Die Pakete von Microsoft und G DATA erkennen und wehren zwar 9 Angreifer fehlerfrei ab, aber bei einem Infostealer müssen beide passen. Keine Erkennung, kein Blockieren und auch keine weitere Gegenwehr – alle Daten sind gestohlen. Beide Produkte verlieren daher je 4 Punkte und verbuchen damit noch 31 von 35 Punkten im Schutz-Score.

Fast alle im Test untersuchten Pakete für private Anwender erhalten das AV-TEST-Zertifikat „Advanced Certified“, da sie zwei Bedingungen erfüllen: Sie erreichen im Test die Vorgabe von 75 Prozent der 35 Punkte (26,5 Punkte) als Schutz-Score und sie nehmen an den regulären 2-monatigen Windows-Tests teil. Da Hersteller G DATA den zweiten Punkt nicht erfüllt, erhält er kein Zertifikat.

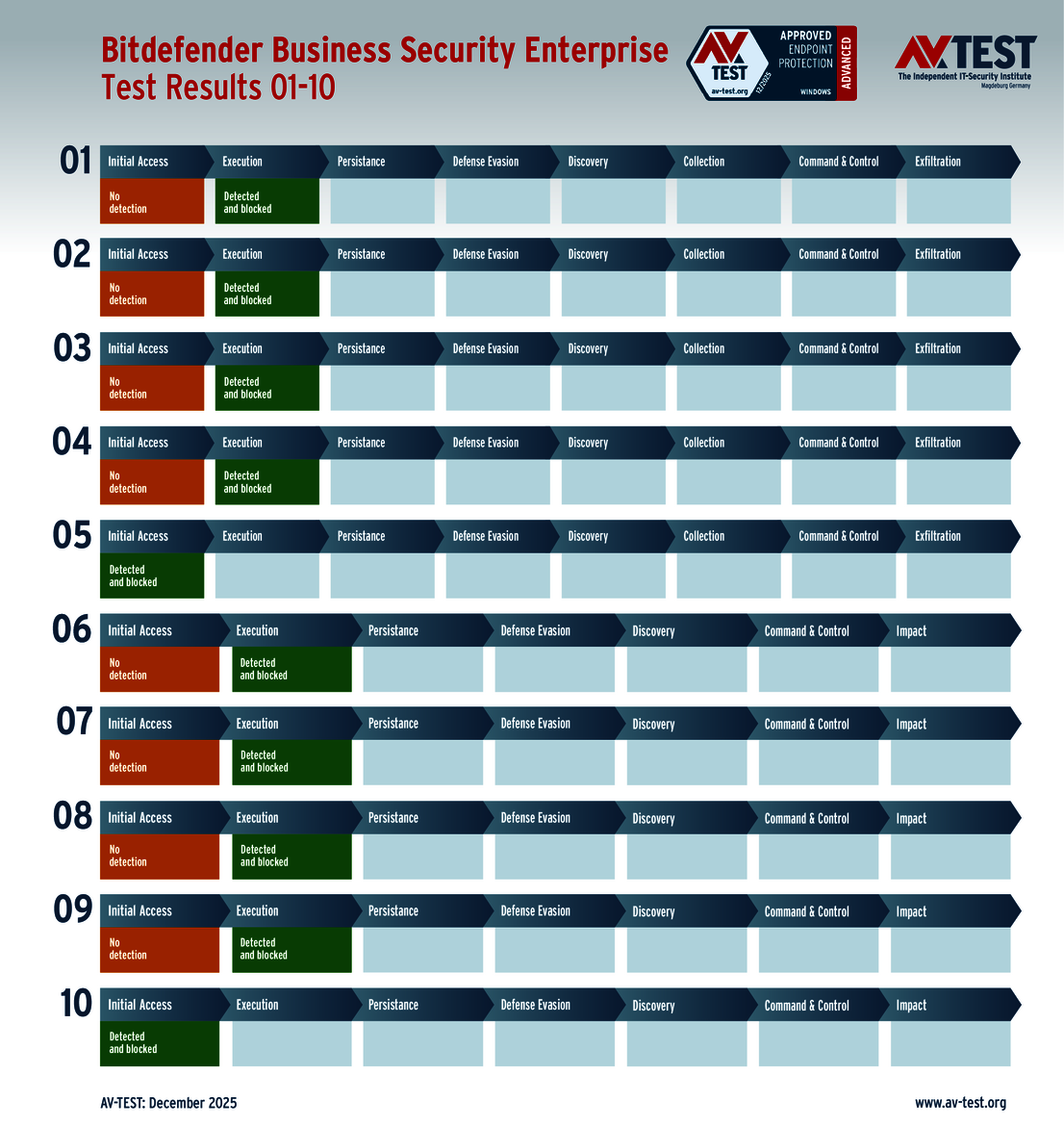

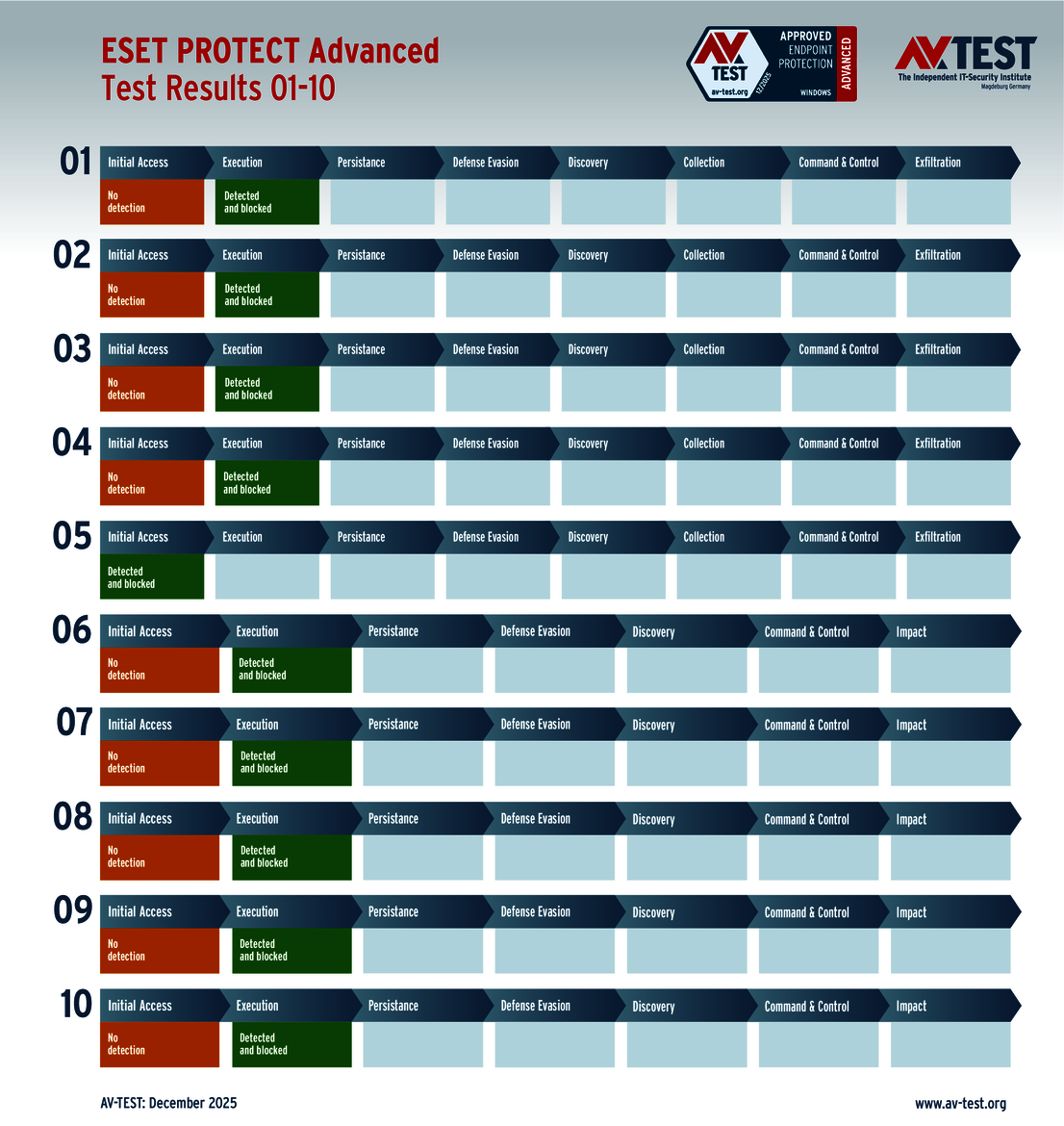

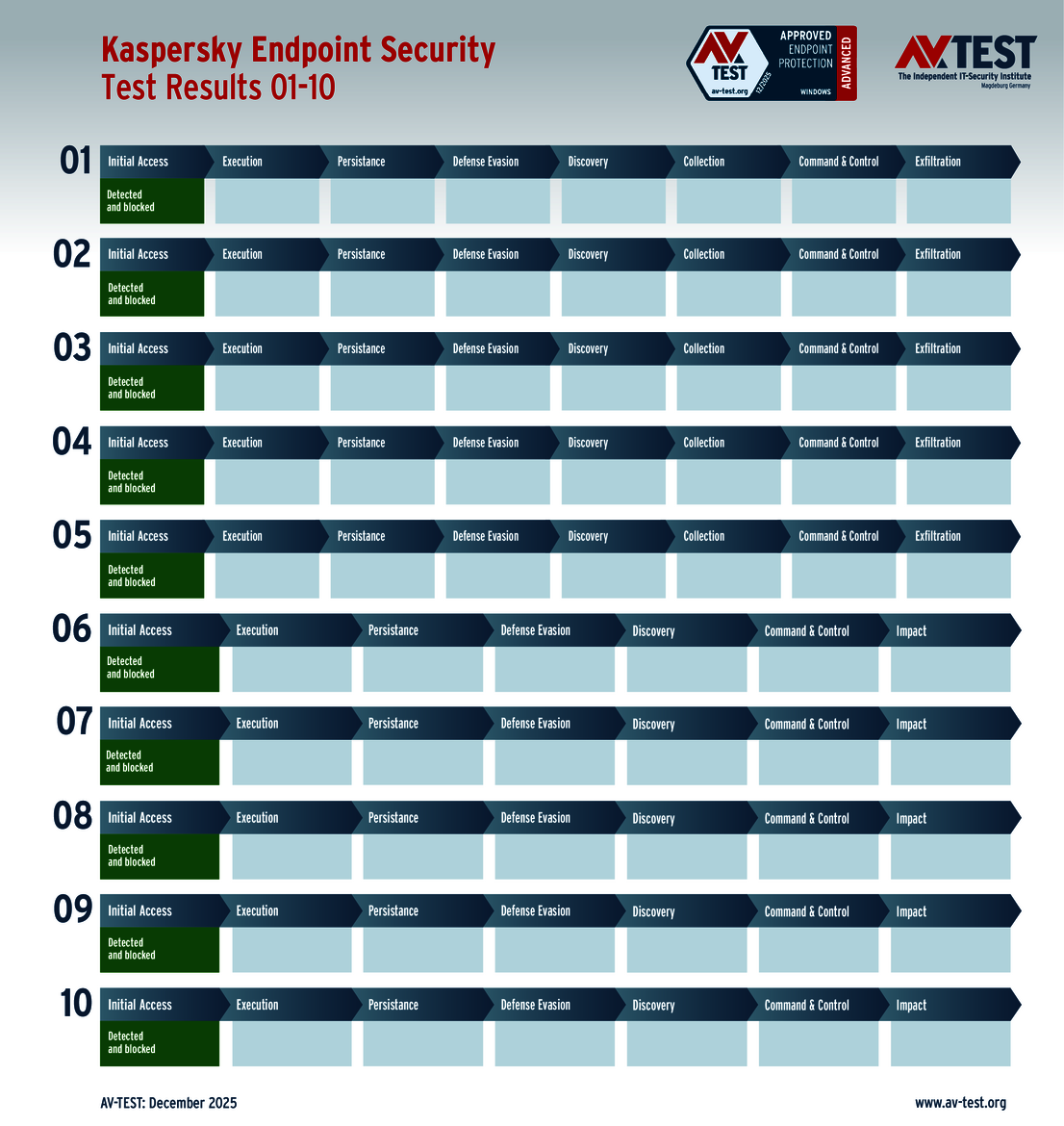

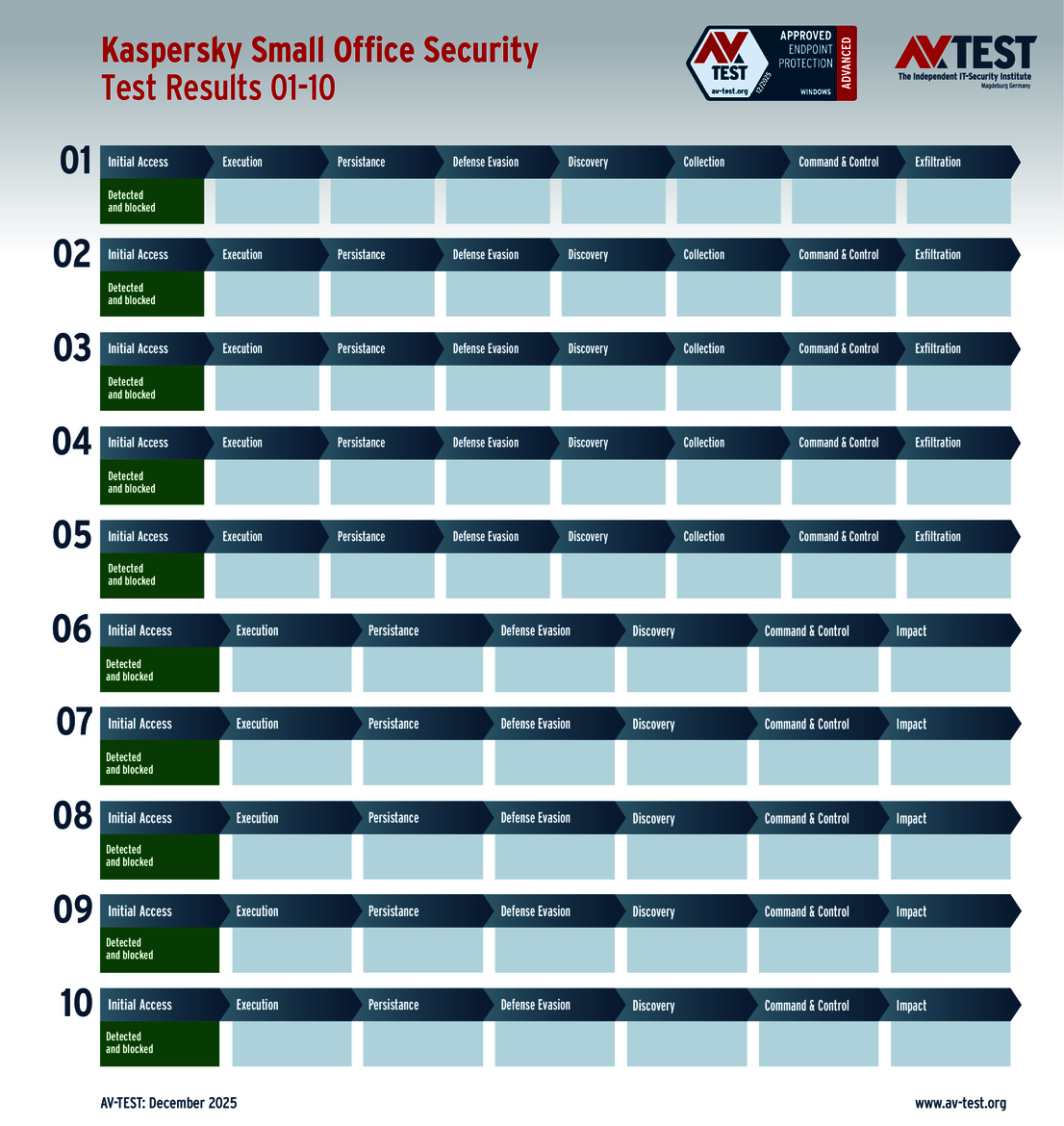

ATP-Test: 9 Produkte für Unternehmen

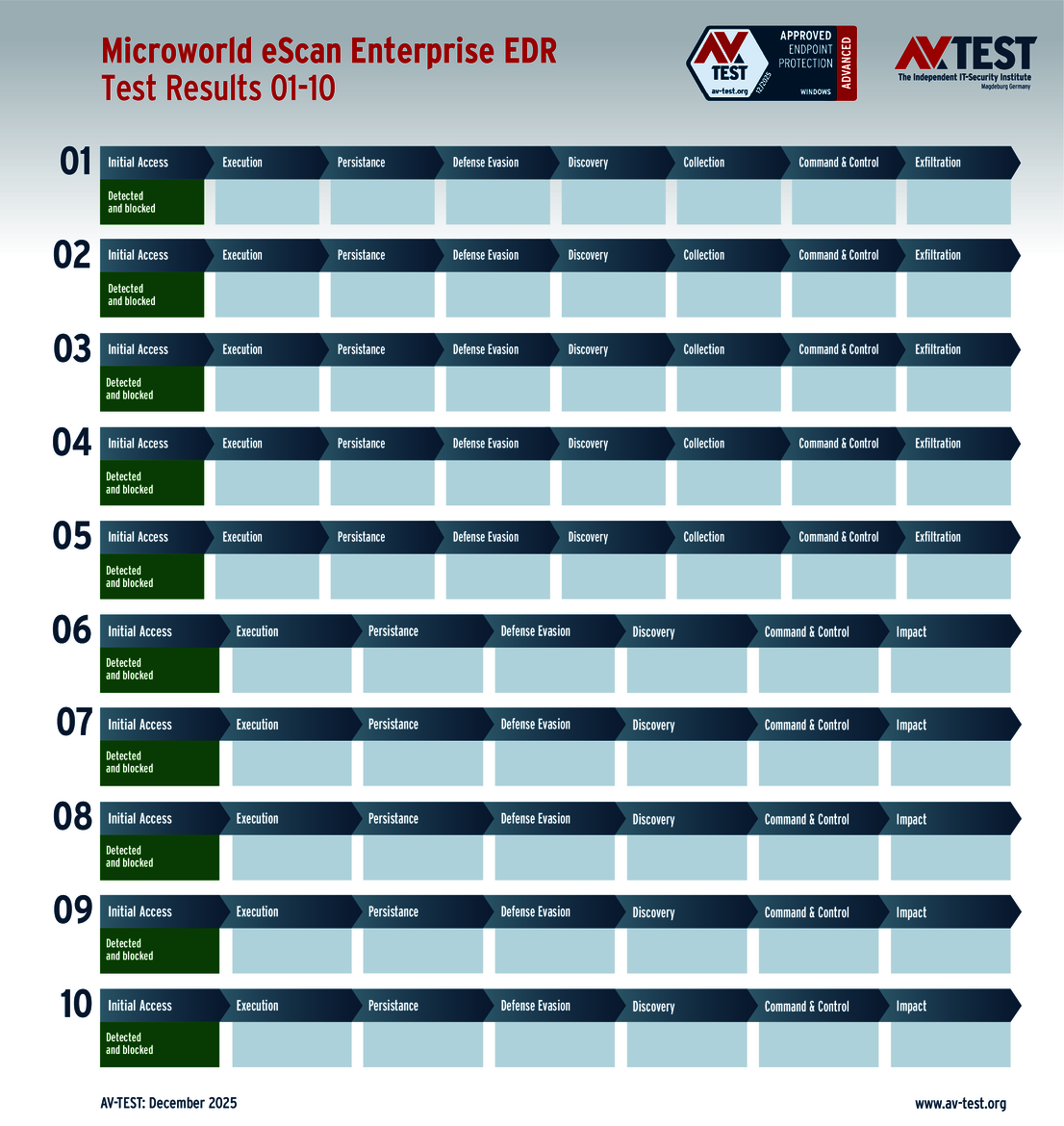

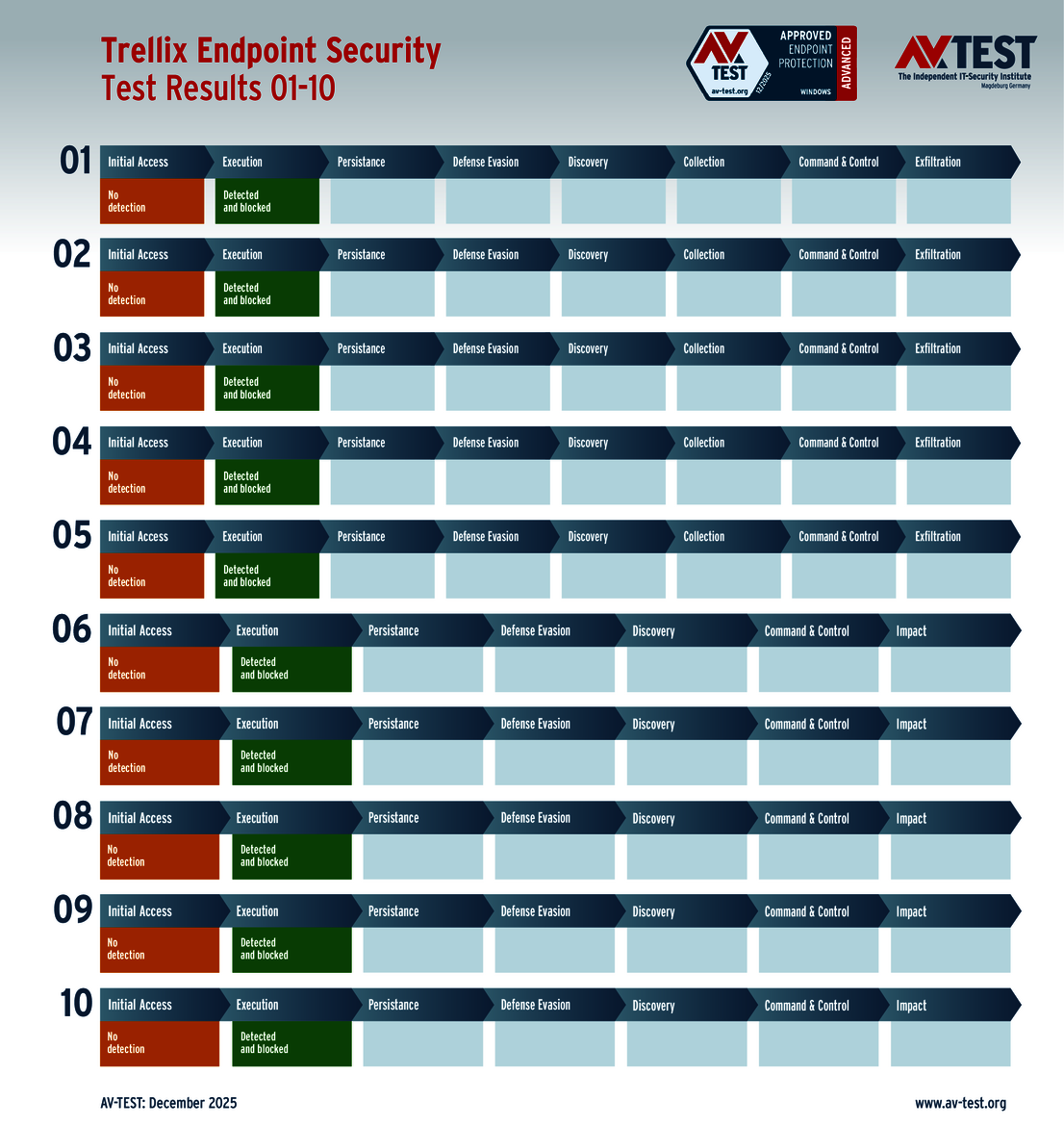

Bei den Lösungen für Unternehmen ist das Endergebnis für fast alle Produkte perfekt. 8 der 9 geprüften Endpoint-Lösungen für Unternehmen wehren in den 10 Szenarien alle Angreifer tadellos ab und erhalten dafür die maximalen 35 Punkte für ihren Schutz Score: Acronis, Avast, Bitdefender, ESET, Kaspersky (mit zwei Versionen), Microworld und Trellix.

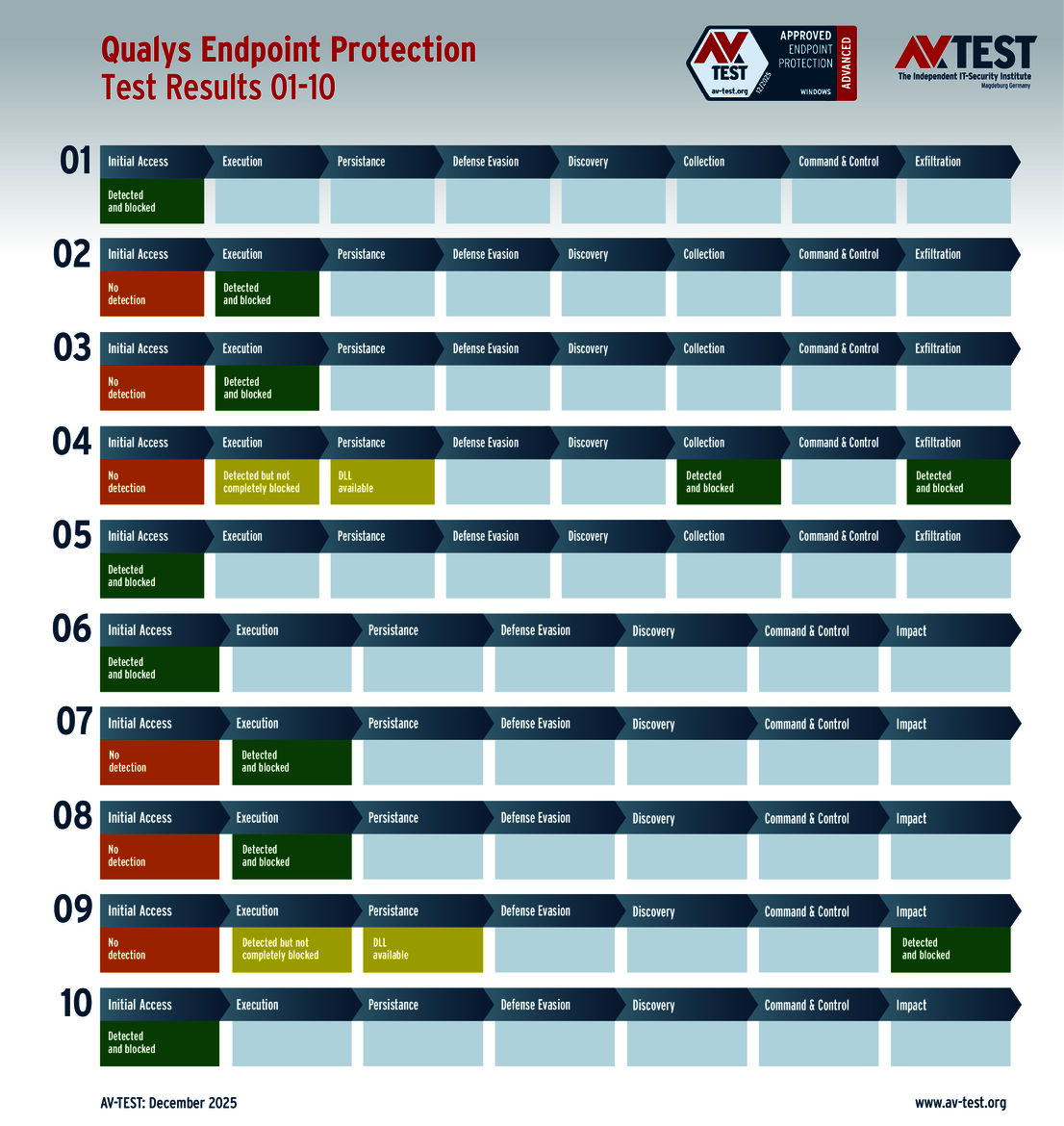

Lediglich Qualys verliert in Runde 1 gegen eine Ransomware und einen Infostealer. Beide Malware-Exemplare werden zwar erkannt, aber nicht komplett blockiert. Auch Runde 2 geht an die Angreifer und sie platzieren ihre verseuchten DLLs im System. Aber in Runde 3 folgt der K.O. für die Ransomware und den Infostealer – die Systeme sind gerettet und die Angriffe abgewehrt. Dennoch gibt es für die beiden Unsicherheiten zu Beginn jeweils 1 Punkt Abzug. Somit stehen im Schutz-Score bei Qualys 33 von 35 Punkten.

Fast alle geprüften Unternehmenslösungen erhalten das Test-Zertifikat „Advanced Approved Endpoint Protection“, da sie zwei Bedingungen erfüllen: Sie erreichen im Test die Vorgabe von 75 Prozent der 35 Punkte (26,5 Punkte) als Schutz-Score und nehmen an den regulären 2-monatigen Windows-Tests teil. Da Hersteller Acronis den zweiten Punkt nicht erfüllt, erhält er kein Zertifikat.

ATP-Test: Hier hat auch trickreiche Malware keine Chance

Der aktuelle ATP-Test zeigt, dass auch Malware mit neuen Techniken und fiesen Tricks unter Windows 11 so gut wie keine Chance gegen gute Schutz-Software für Windows hat.

Bei den Paketen für private Anwender erzielen 7 der 10 untersuchten Kandidaten die maximalen 35 Punkte im Schutz-Score und empfehlen sich für den Systemschutz: Avast, AVG, Avira, F-Secure, Kaspersky, McAfee und Norton.

Auch die Endpoint-Lösungen für Unternehmen zeigen, dass sie verlässlich Office-PCs schützen. 8 der 9 Produkte gehen fehlerfrei durch die Tests. Das letzte Produkt macht zu Beginn zwar Fehler, kann aber am Ende immer noch das System schützen. Eine Schutzlösung kann also auch nach einer Nichterkennung einer Malware mit weiteren Schutzmodulen einen Angreifer abwehren. Der ATP-Test zeigt: die reine Malware-Erkennung ist nicht immer entscheidend.