Aktuelle Nachrichten

28. Oktober 2025 | Text: Markus Selinger | Antivirus für Windows

ATP-Test gegen Malware im Tarnmodus unter Windows

Malware-Gruppen suchen ständig neue Wege, um in Windows-Systeme einzudringen. Sie tarnen etwa gefährlichen Code in sonst harmlosen Windows-Hilfsanwendungen oder verändern Open-Source-Programme mit Angriffscode, um sie gnadenlos als Werkzeug für Attacken zu nutzen. Im aktuellen Advanced Threat Protection-Test – kurz ATP-Test – hat das Labor von AV-TEST 21 Schutzlösungen für private Nutzer und Unternehmen in Einzelangriffen untersucht. Dabei wurde Schritt für Schritt dokumentiert, wie und wann die Schutzpakete ihre Verteidigungsmodule gegen Angreifer einsetzen. Die Ergebnisse zeigen deutlich das aktuelle Kräfteverhältnis zwischen Malware und Schutz-Software.

ATP-Test mit 21 Produkten –

Windows-Schutzpakete für private Anwender und Unternehmen wehren Ransomware und Infostealer ab

Die von den Malware-Gruppen genutzten Angriffstechniken sind meist raffiniert, aber nicht unabwehrbar. Das zeigt auch die große Datenbank AV-ATLAS von AV-TEST mit bereits fast 1 Milliarde erkannten und registrierten Windows-Malware-Exemplaren. Allerdings nutzen Angreifer neue Lücken, finden perfide Angriffstechniken oder kombinieren beides. Eine gute Schutz-Software muss auch diesen veränderten Malware-Einsatz identifizieren und abwehren. Aber das reine Erkennen reicht manchmal nicht aus. Einige Angreifer verstecken sich in harmlosen Prozessen, tarnen sich und entgehen so vielleicht dem Scan nach Malware. Ist damit bereits alles verloren? Genau diese Frage klärt der Advanced Threat Protection-Test – kurz ATP-Test. In diesem Live-Test verfolgen die Tester Schritt für Schritt 10 Attacken mit Ransomware und Infostealern auf Windows-10-Systeme. Die eingesetzte Malware benutzt dabei neueste Angriffstechniken, um der Erkennung zu entgehen. Ist das der Fall, müssen nachgeschaltete Verteidigungsmechanismen greifen und die Attacke stoppen. Wie gut das in den einzelnen Schritten funktioniert, zeigt der Test deutlich.

21 Security-Produkte im ATP-Test

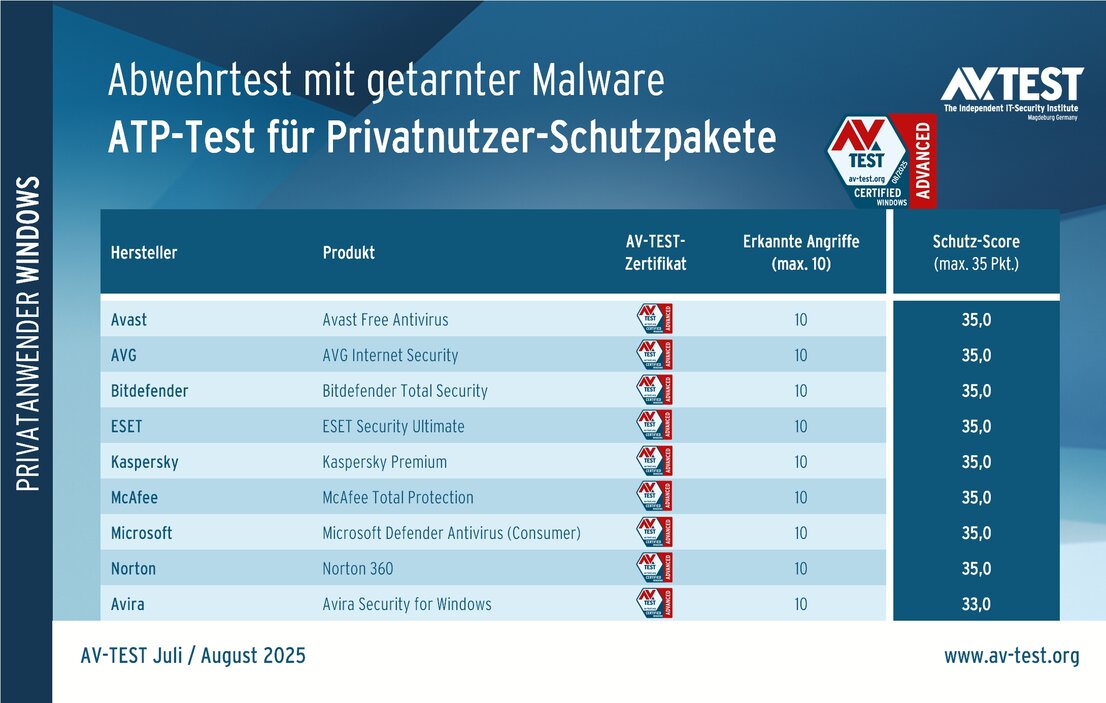

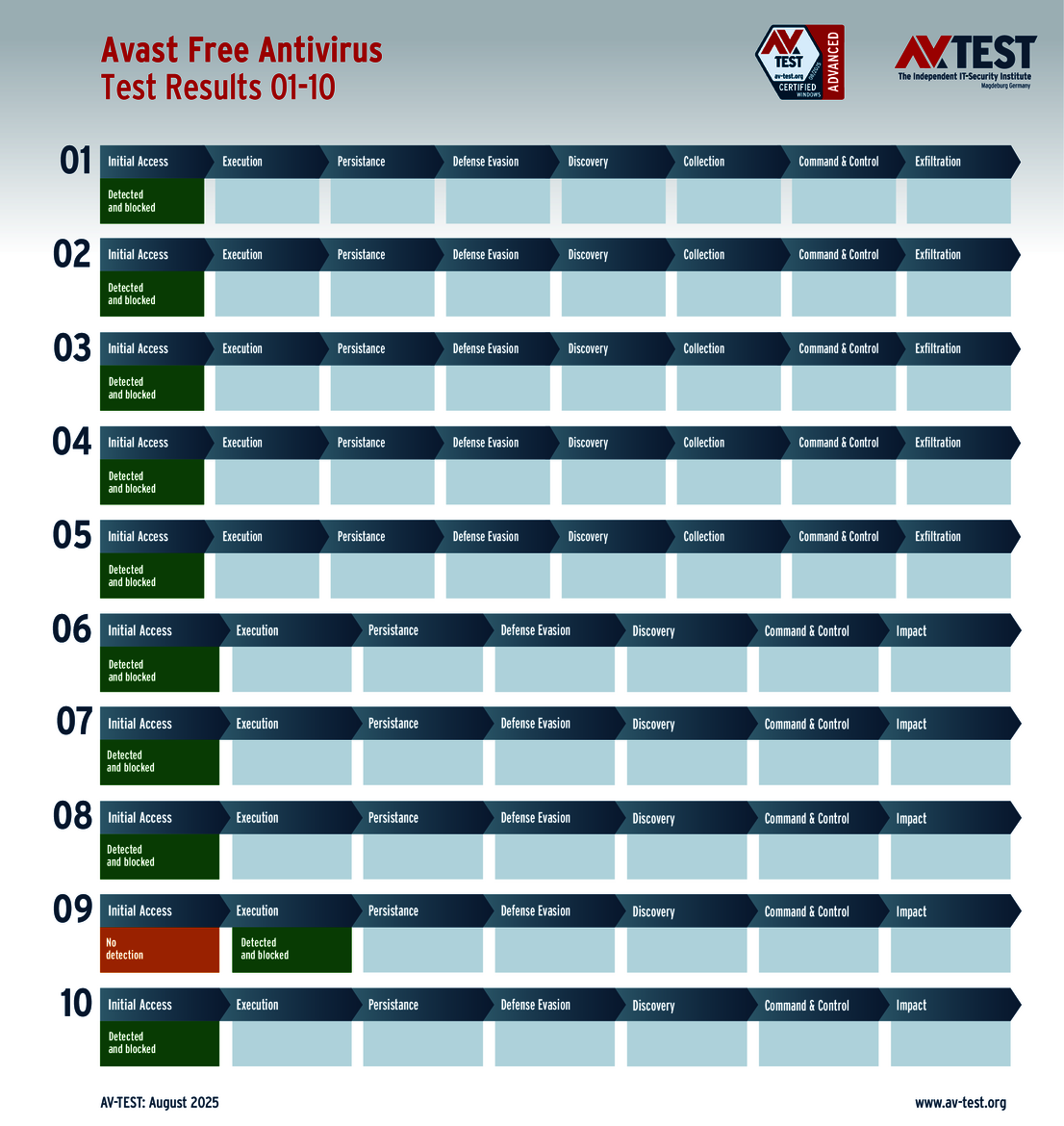

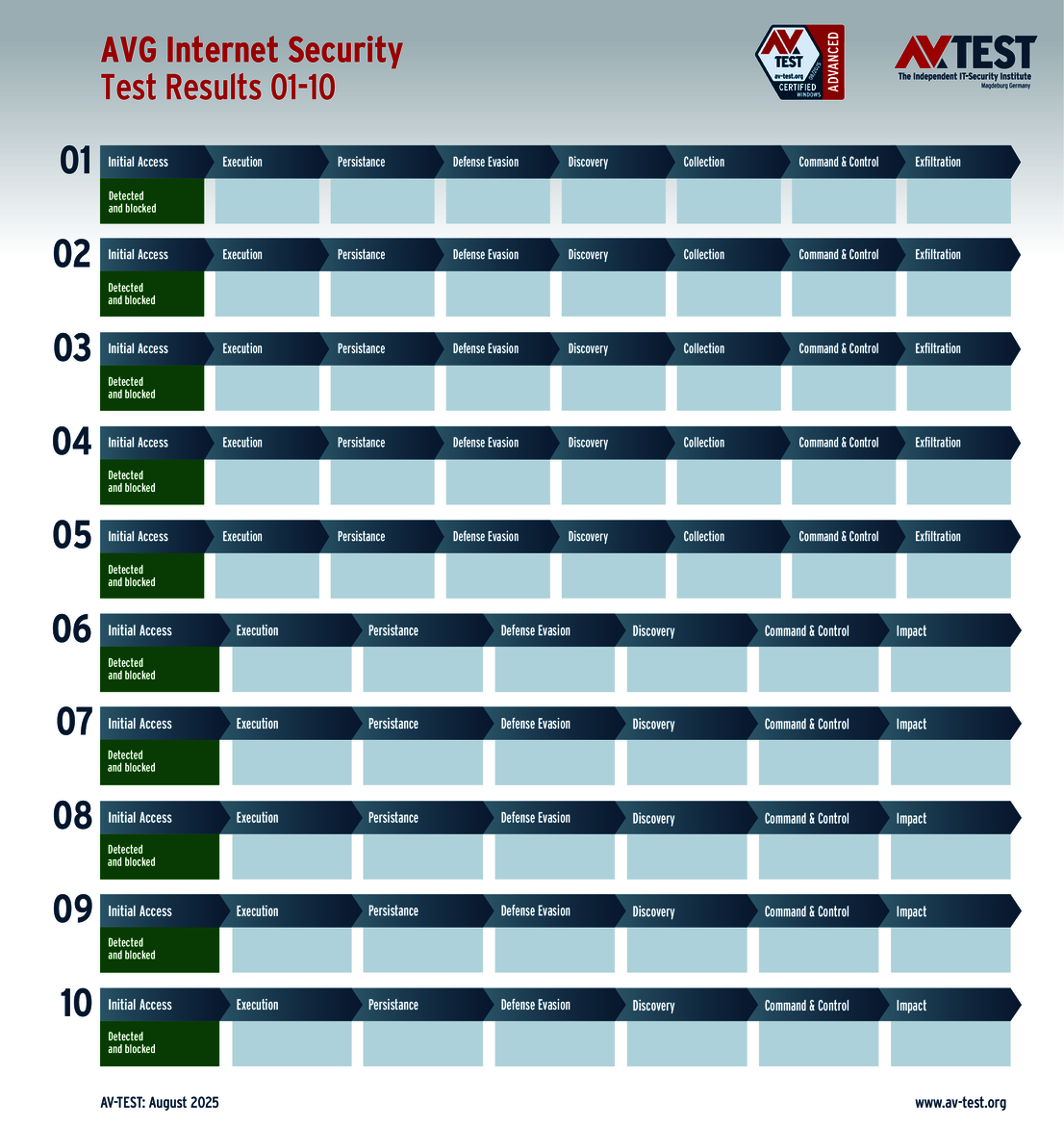

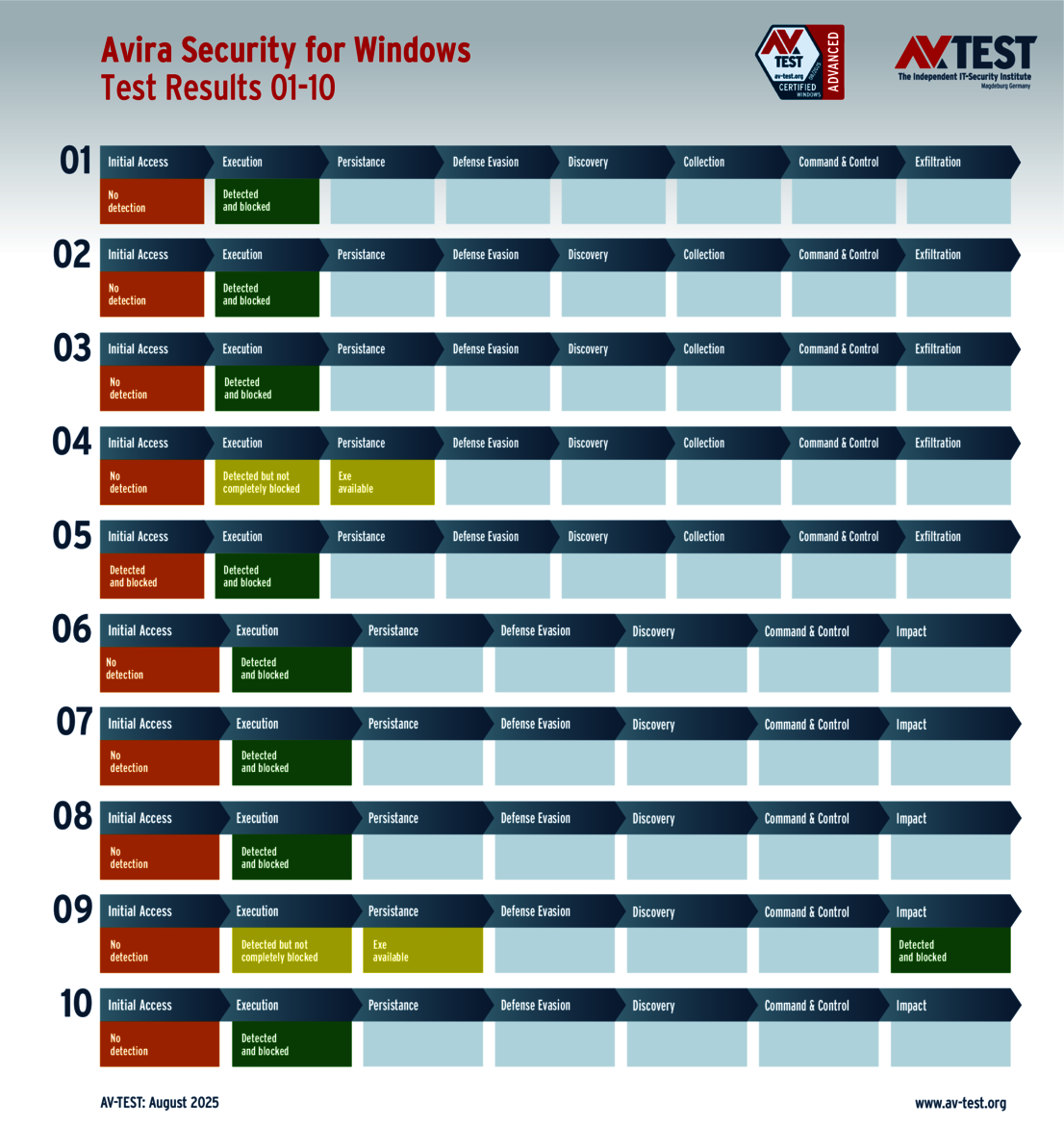

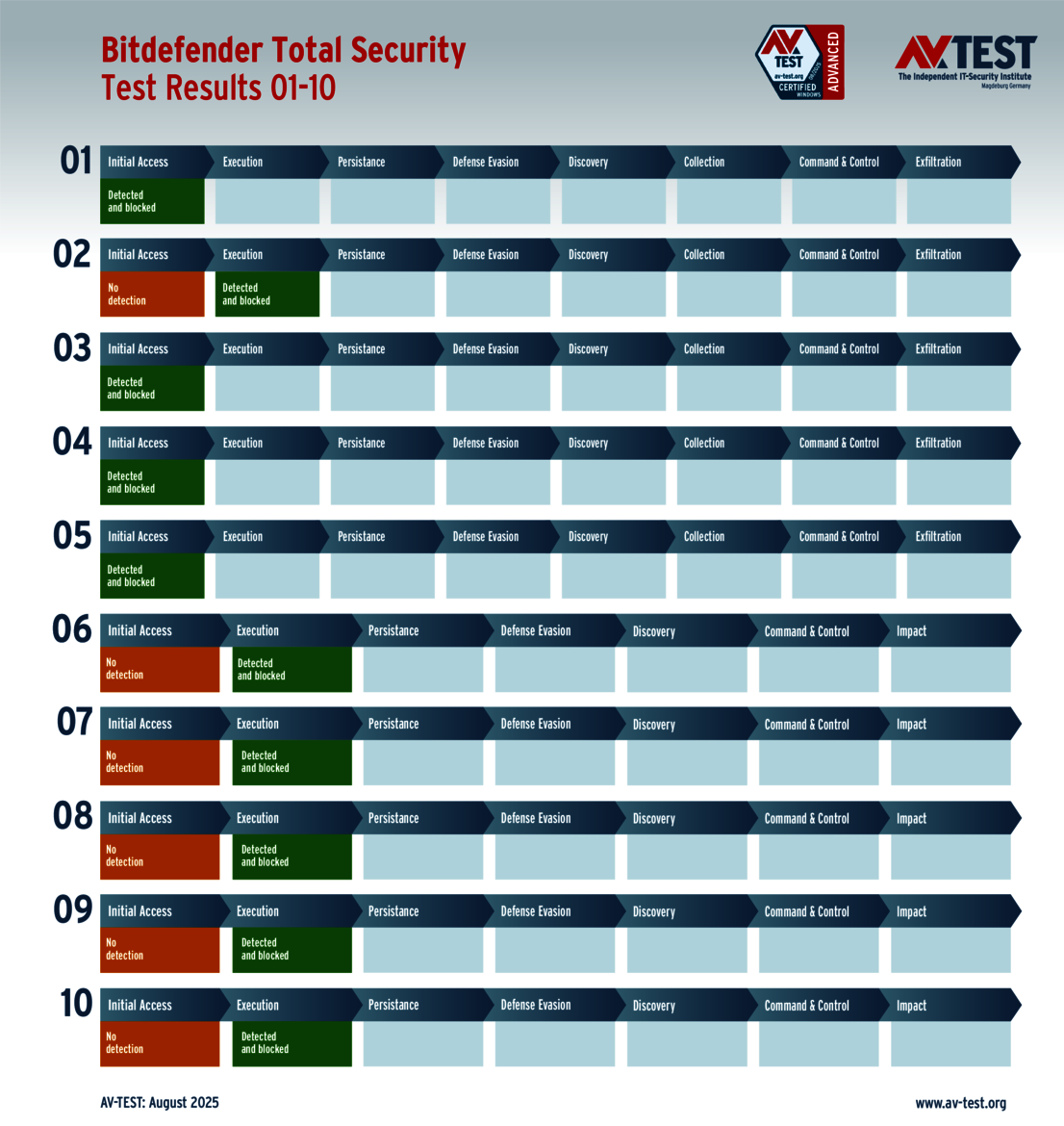

Im Labor untersuchten die Experten im Juli und August 2025 insgesamt 21 Schutzpakete. Davon sind 9 Pakete für die Nutzung bei privaten Anwendern und 12 Lösungen für den Unternehmensbereich vorgesehen. Die Pakete für Privatnutzer kommen von Avast, AVG, Avira, Bitdefender, ESET, Kaspersky, McAfee, Microsoft und Norton.

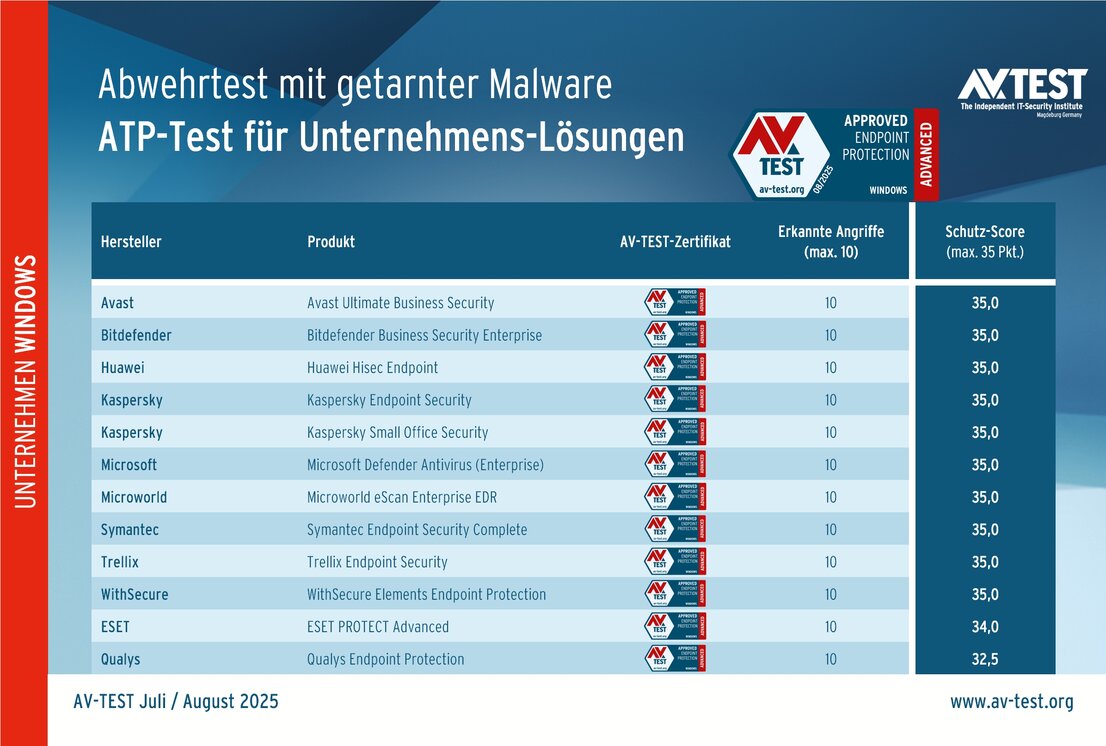

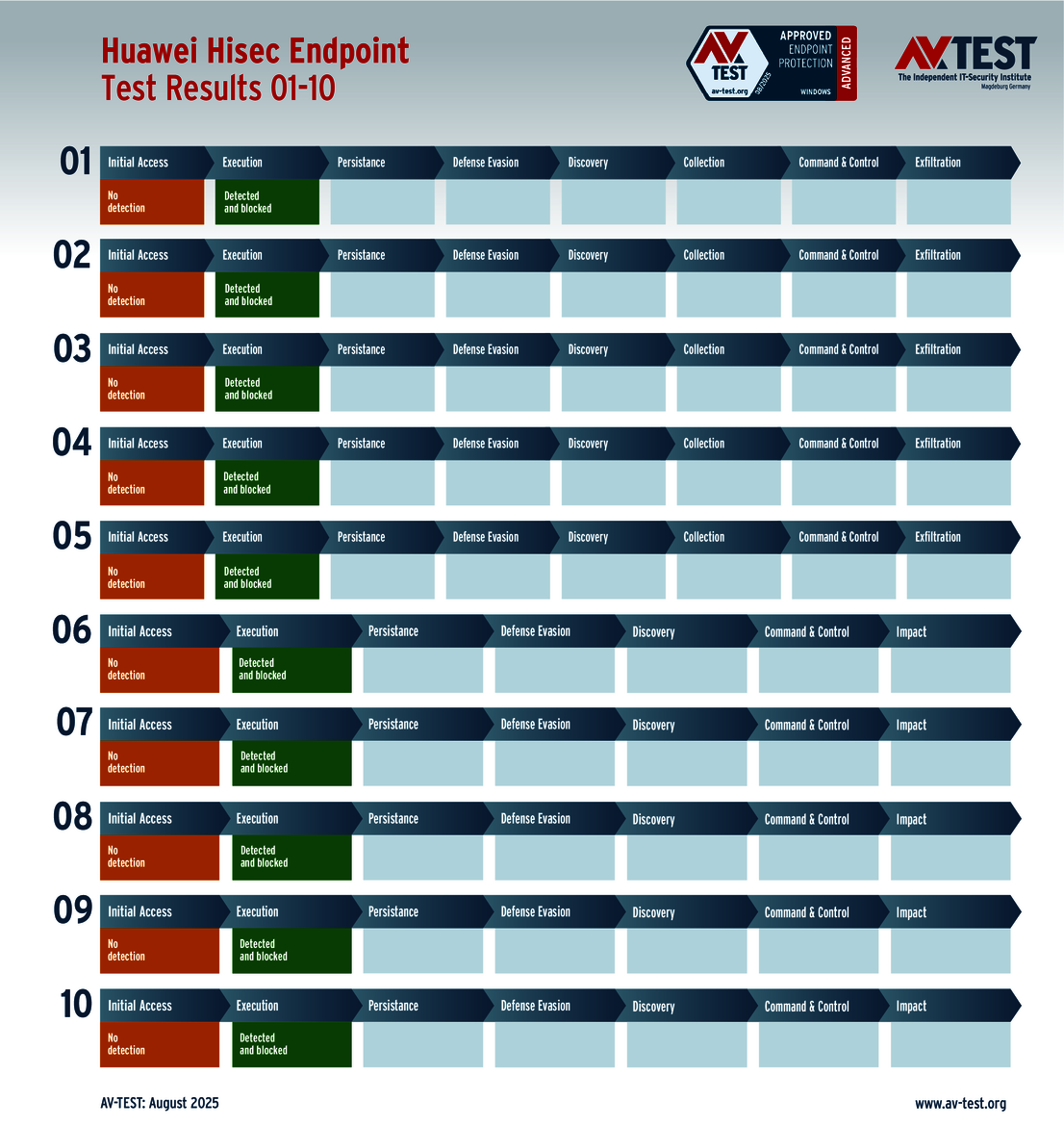

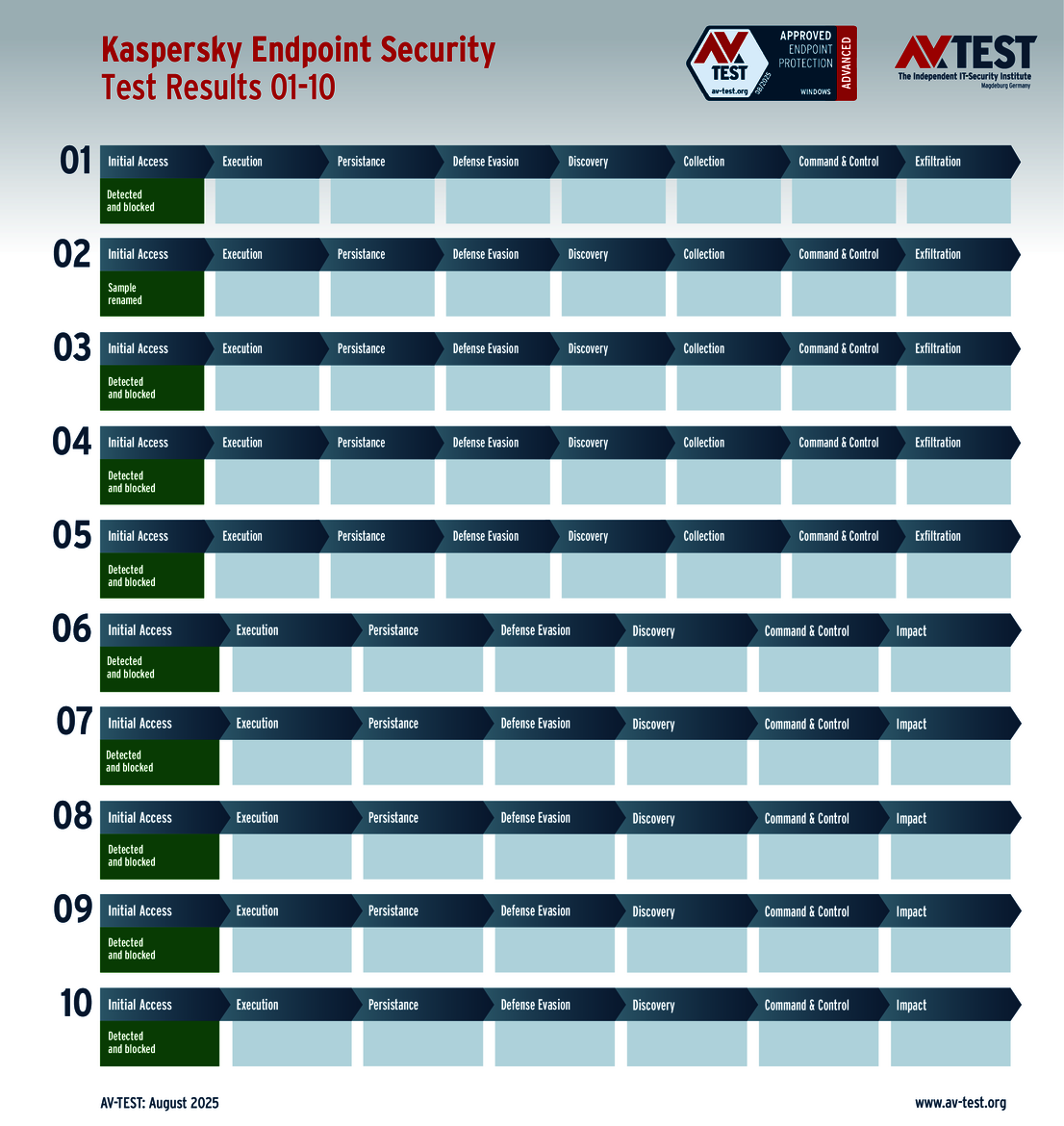

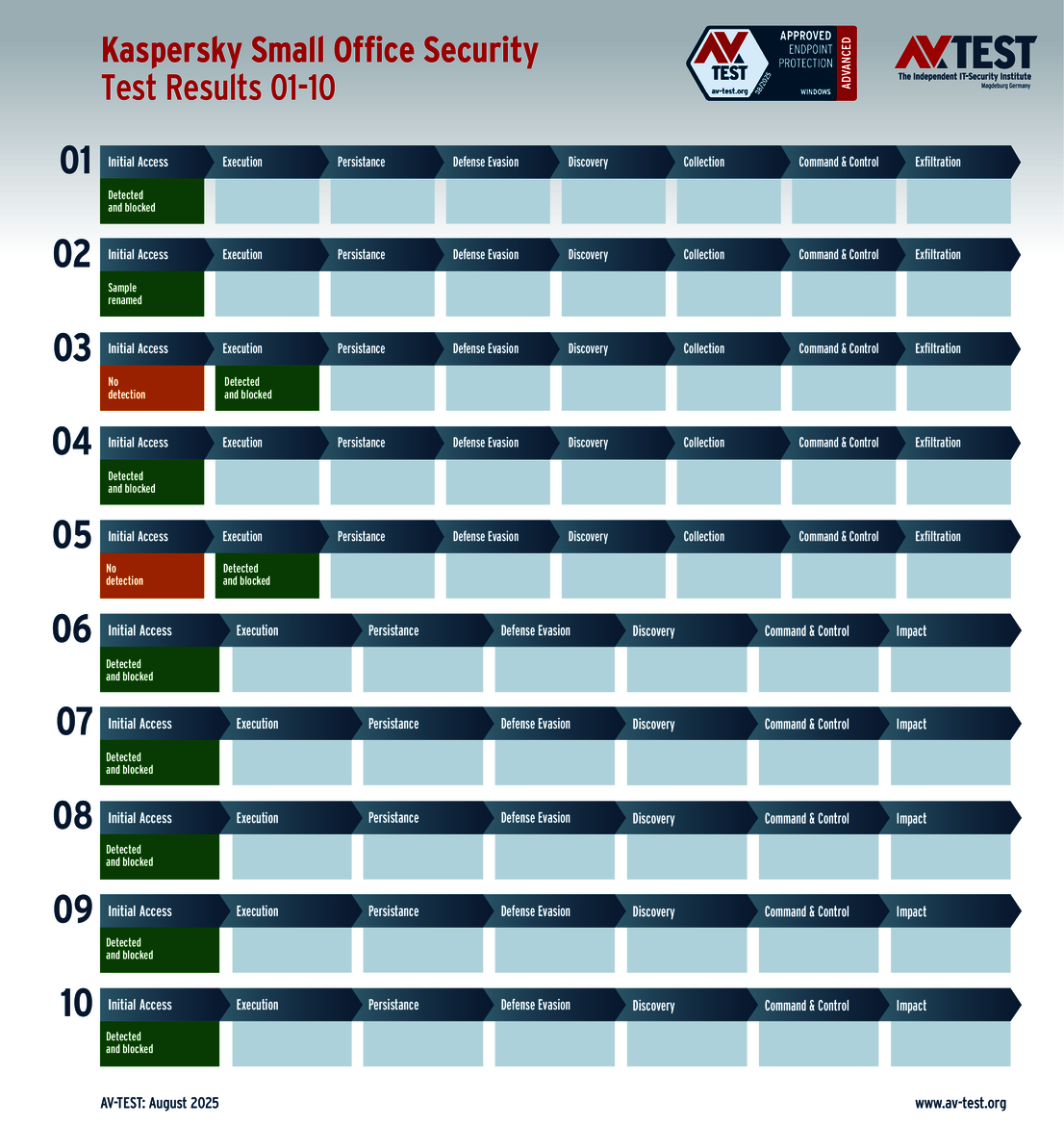

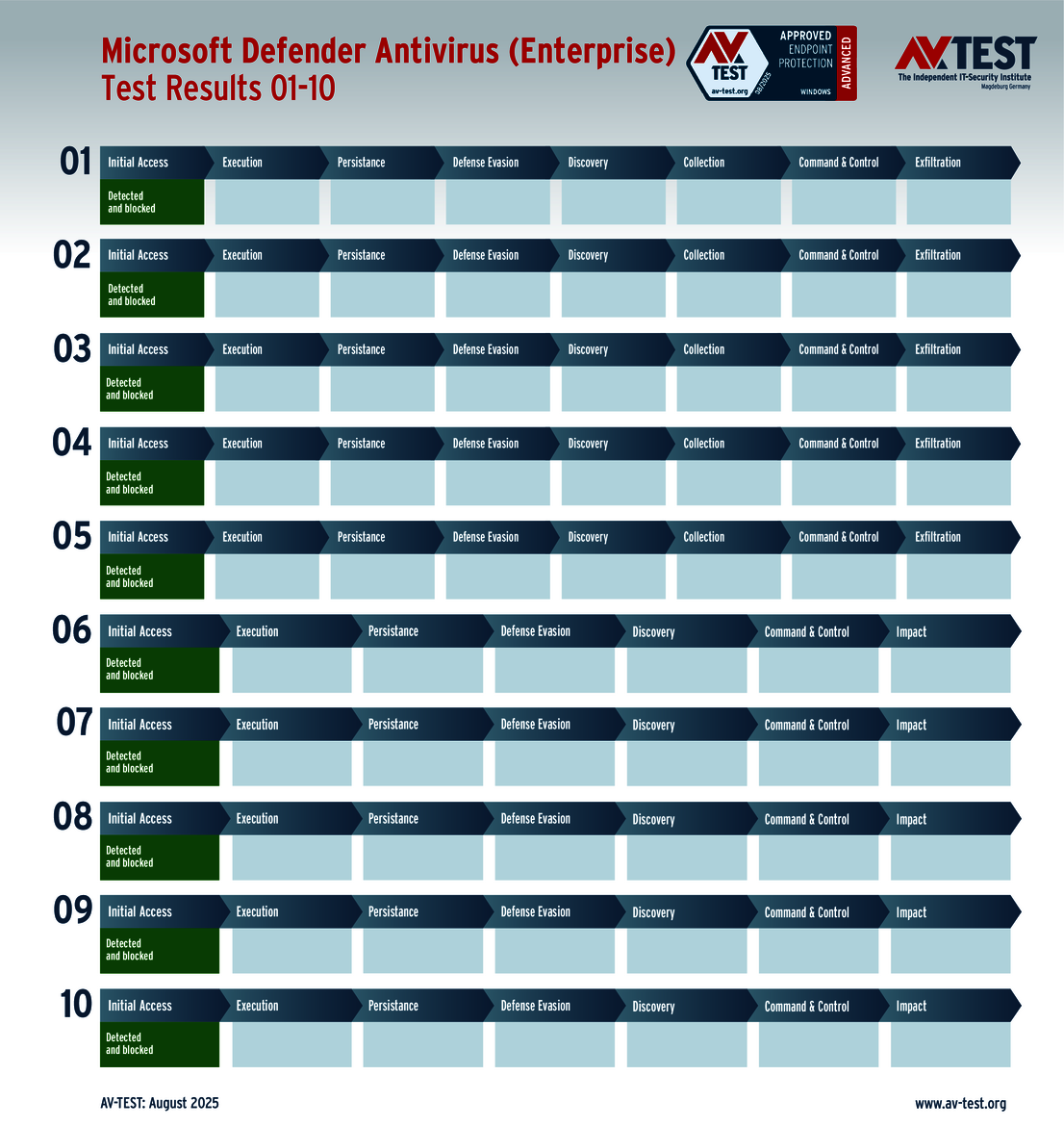

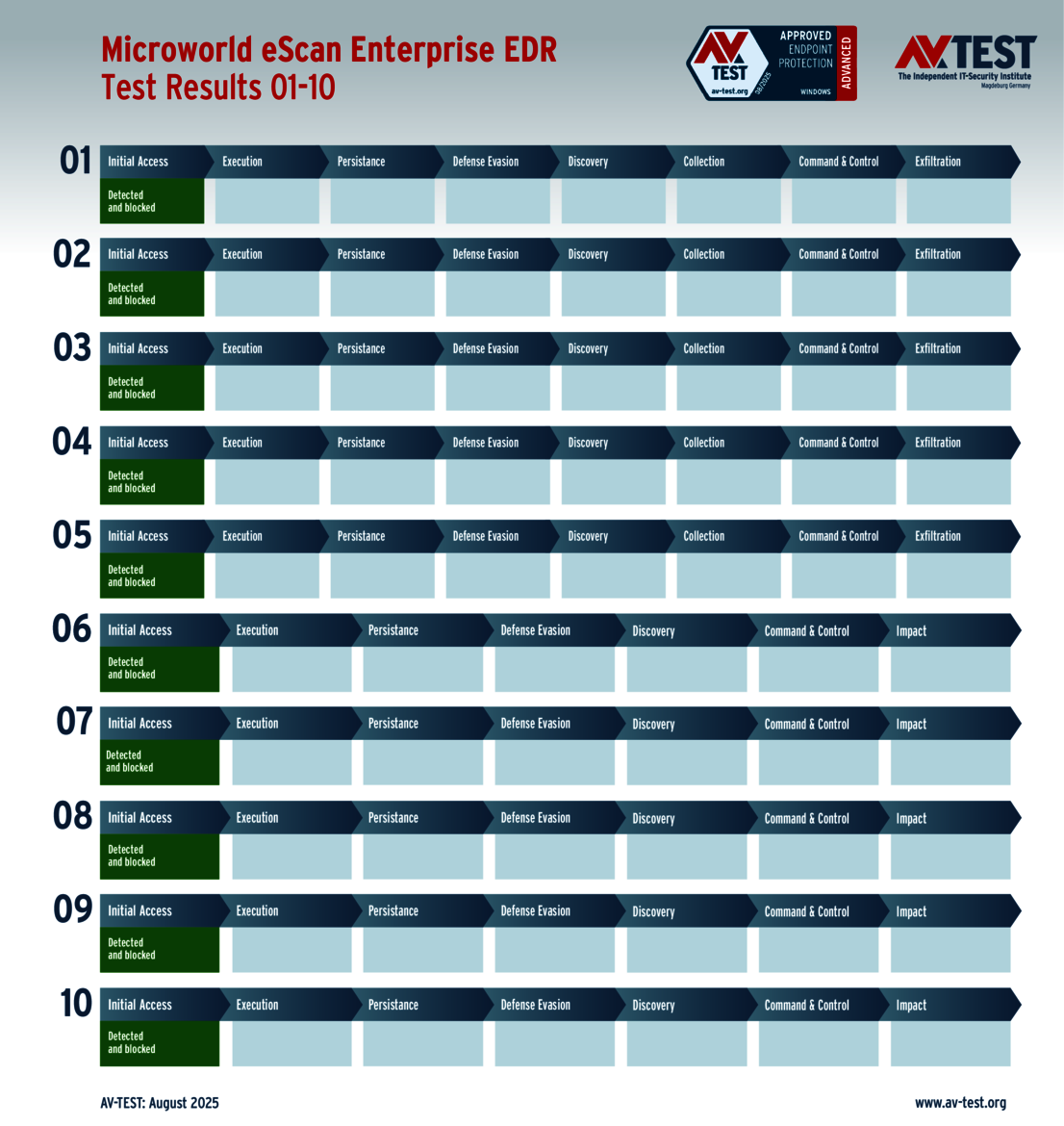

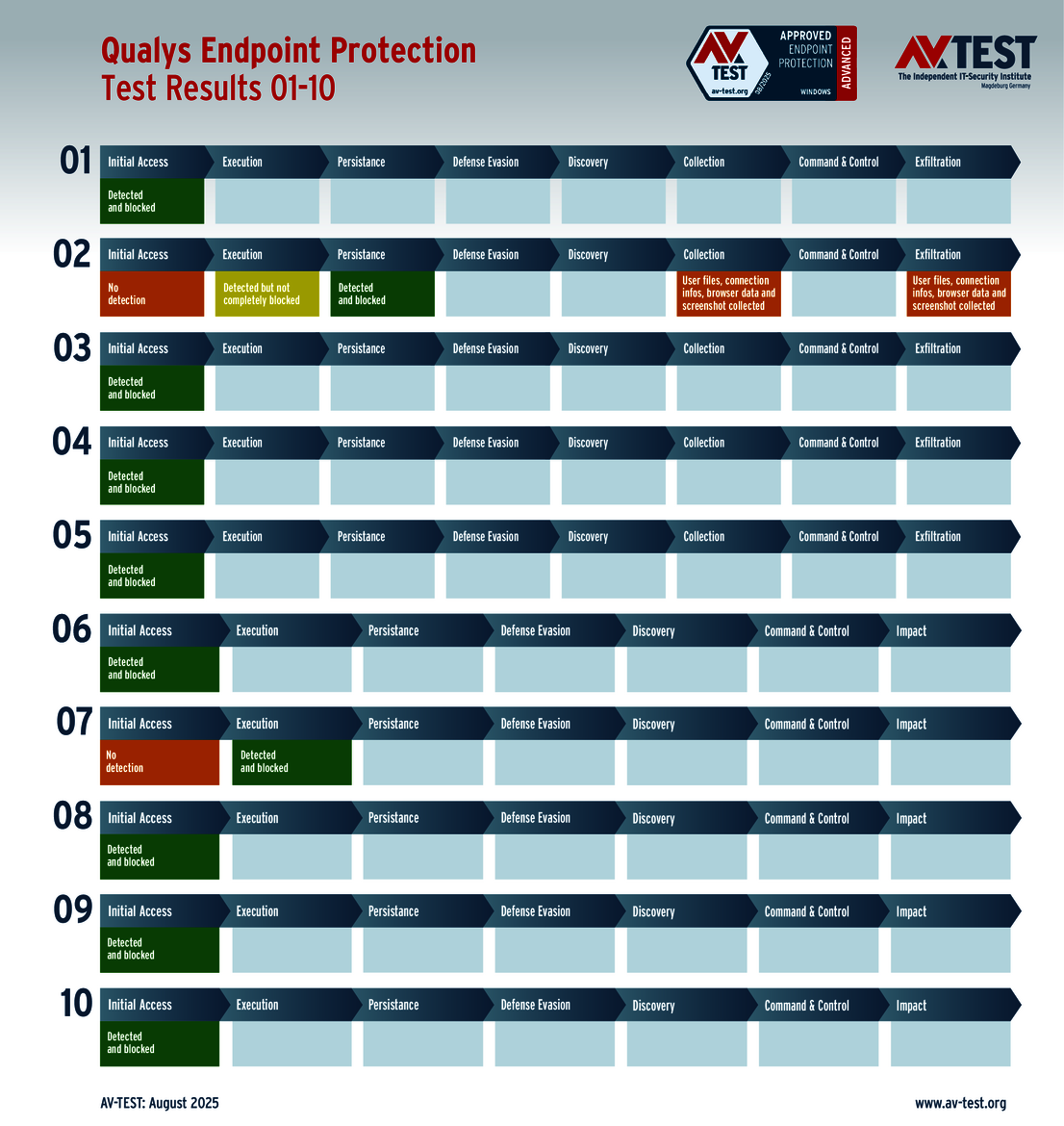

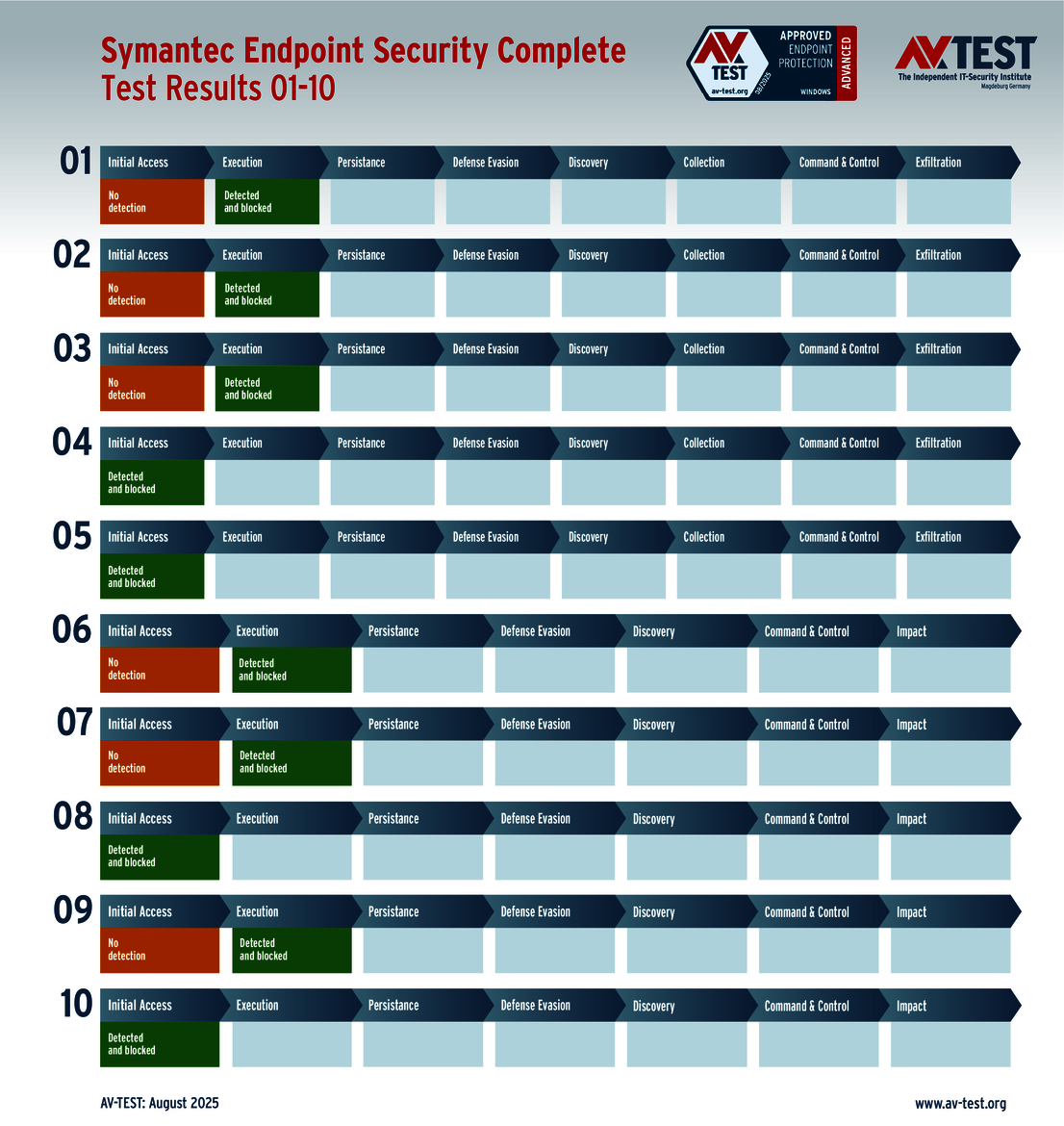

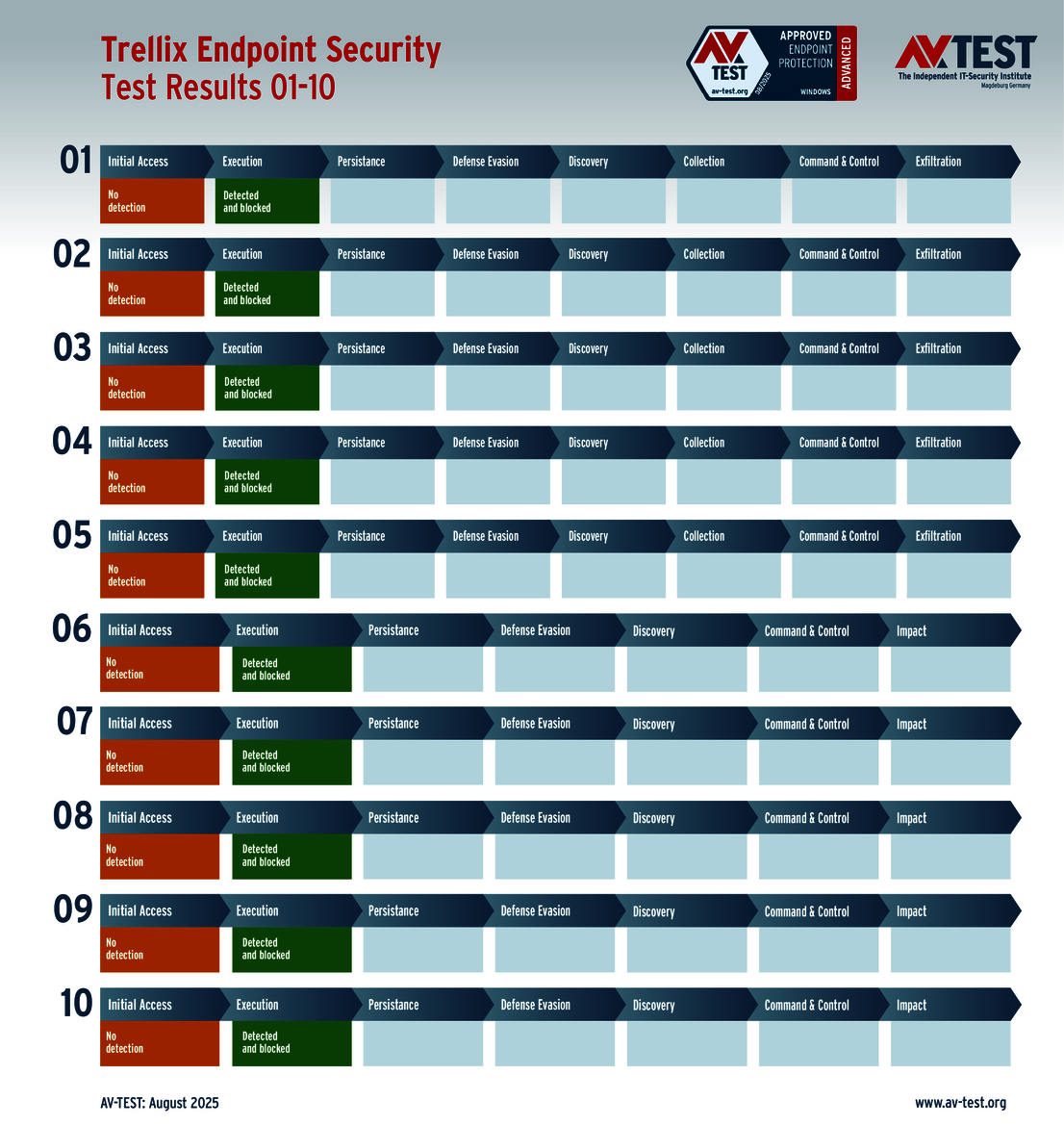

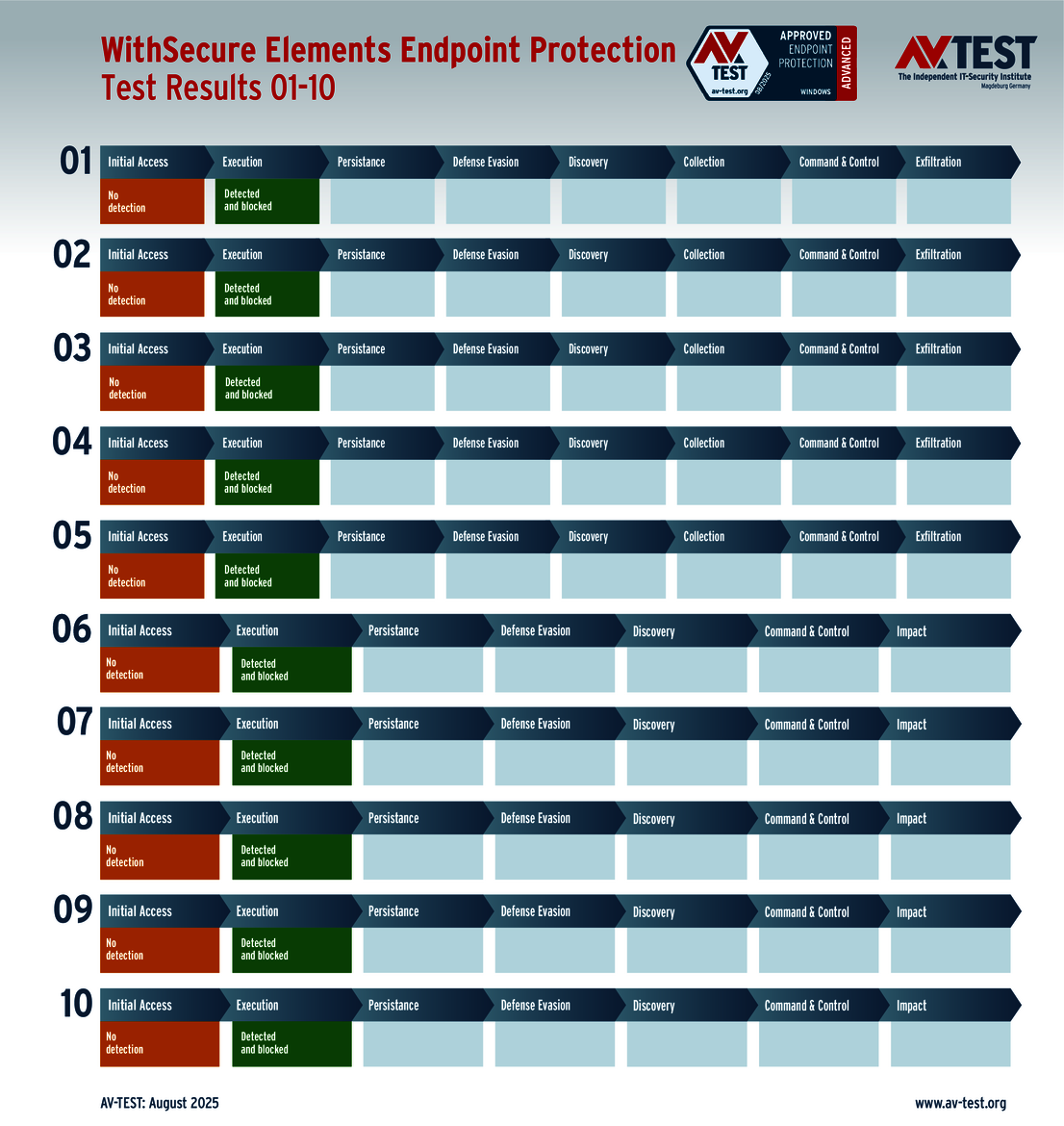

Die Lösungen für Unternehmen liefern diese Hersteller: Avast, Bitdefender, ESET, Huawei, Kaspersky (mit 2 Versionen), Microsoft, Microworld, Qualys, Symantec, Trellix und WithSecure.

Im Test muss jede Schutzlösung vor je 5 Exemplaren Ransomware und Infostealern schützen. Die Abwehrschritte bei den beiden Malware-Kategorien sind unterschiedlich. Daher kann ein Produkt pro abgewehrter Ransomware 3 Punkte erhalten und pro Infostealer 4 Punkte. Wird ein Angriff in einem Schritt nur teilweise abgewehrt, gibt es entsprechend halbe Punkte. Insgesamt können die Produkte bis zu 35 Punkte für ihren Schutz-Score in der Tabelle erhalten. Folgende Techniken nutzen die 10 Malware-Exemplare für ihren Angriff oder kombinieren diese:

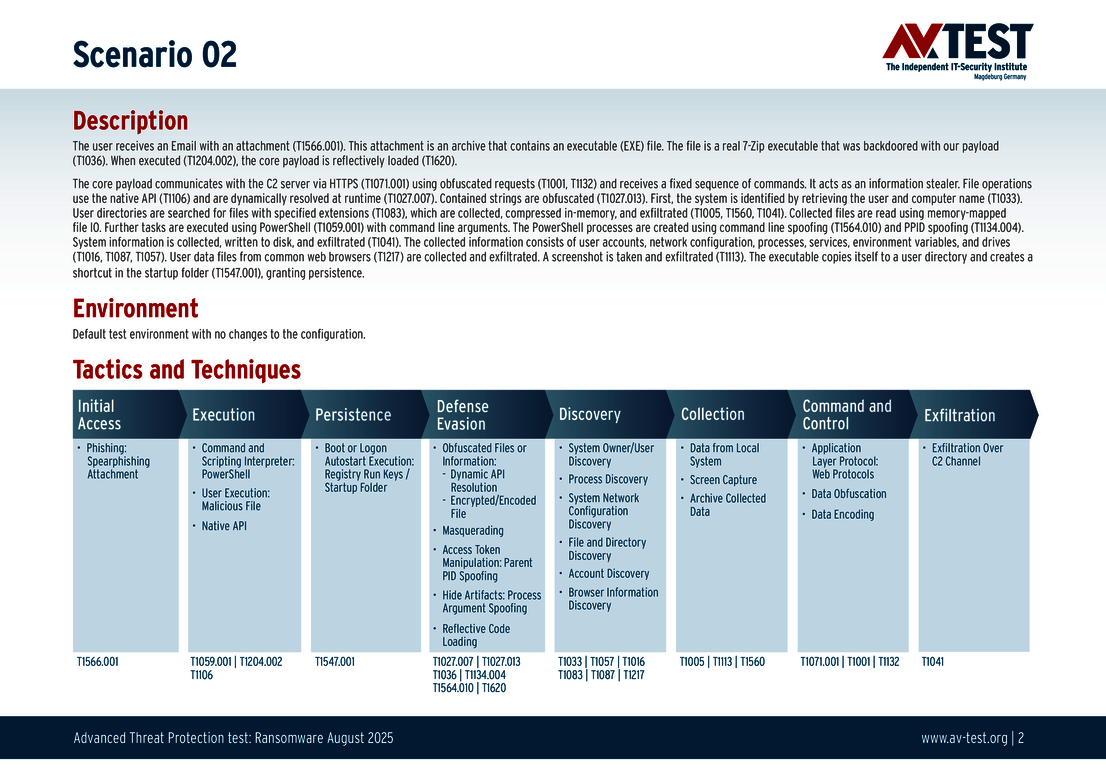

Backdoored Binary: Angreifer verstecken schädlichen Code in legitimen ausführbaren Dateien, solange diese nicht signiert sind. Dadurch werden die bösartigen Vorgänge verschleiert, da sie aus einem Prozess stammen, der von normalen Benutzern ausgeführt werden könnte.

In unseren Beispielen platzieren wir die Malware in der legitimen ausführbaren Datei 7zFM.exe der kostenlosen, weit verbreiteten Software 7-Zip, die ohne kryptografische Signatur vertrieben wird. Häufig liegt das daran, dass ein gültiges Code-Signing-Zertifikat mit Kosten und organisatorischem Aufwand verbunden ist. Besonders kleinere, nicht-kommerzielle und Open-Source-Projekte signieren ihre EXE- und DLL-Dateien nicht oder nicht regelmäßig.

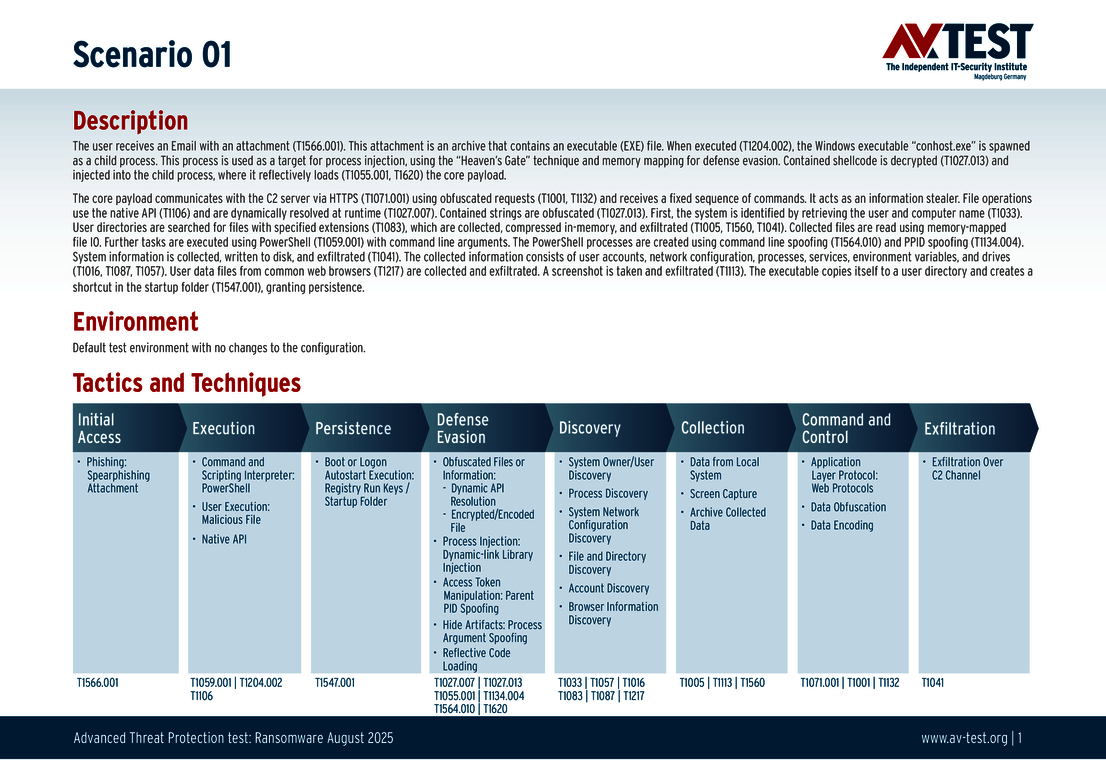

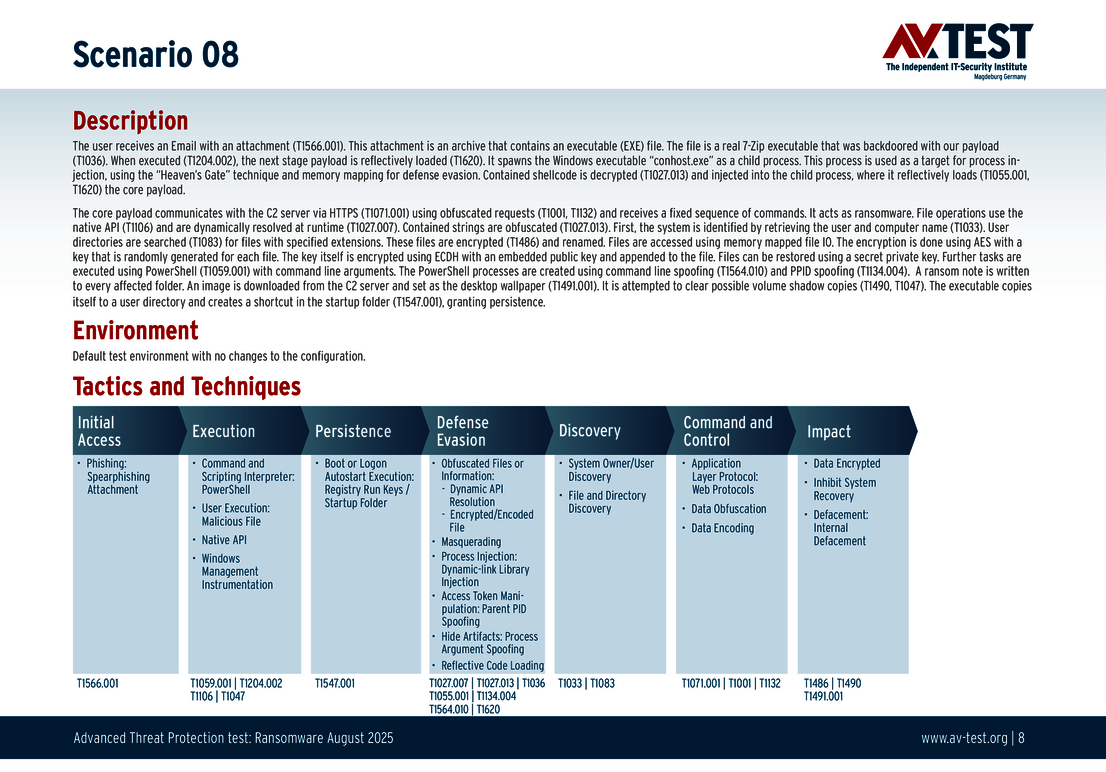

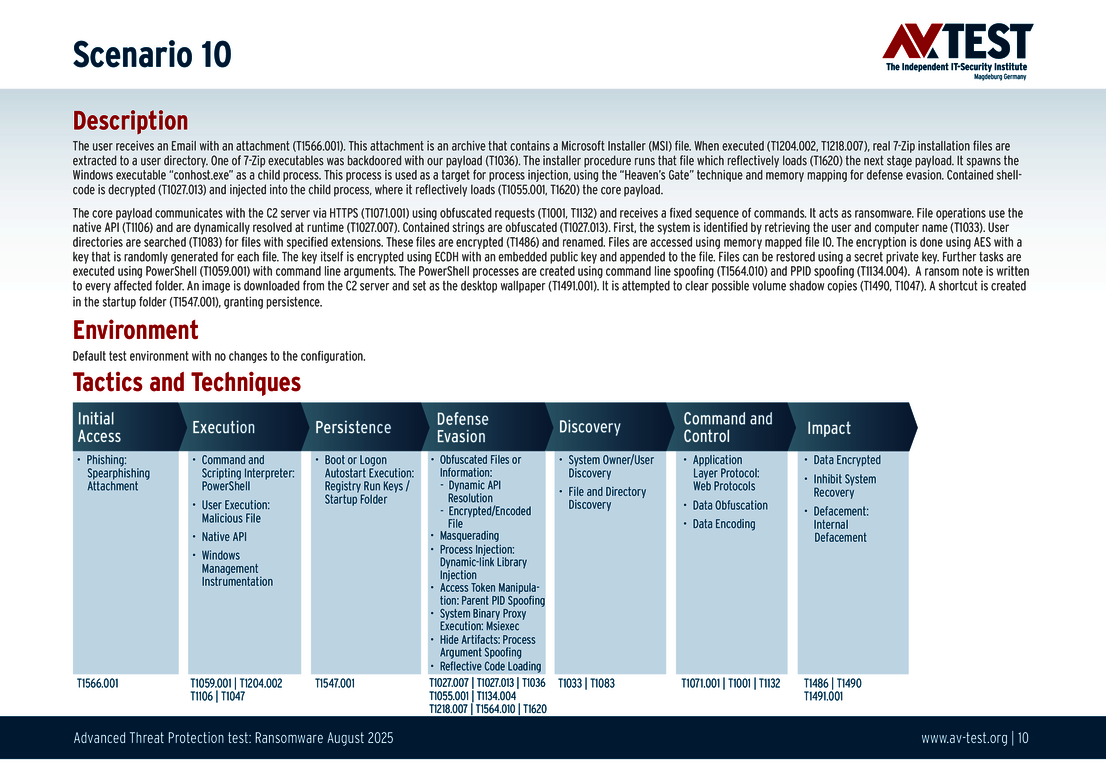

Heaven's Gate: Das ist eine Technik, die in Malware verwendet wird, um Verhaltensweisen vor Verteidigern zu verbergen. Sie nutzt eine Funktion des Betriebssystems, um maliziösen 64-Bit-Code aus einem 32-Bit-Prozess heraus auszuführen. Durch die direkte Verwendung dieser Kompatibilitätsschicht wird es für Verteidiger schwieriger, Vorgänge zu verfolgen, da eventuell der 64-Bit-Code nicht erwartet und daher nicht beobachtet wird.

In unseren Beispielen verwenden wir Heaven's Gate für die Prozessinjektion und führen unsere 64-Bit-Malware in einem legitimen Windows-32-Bit-Prozess aus.

Jede im Test ausgeführte Attacke beginnt nach gleichem Muster: Eine Spear-Phishing-E-Mail erreicht ein Windows-System und trägt ein Archiv im Gepäck. In den 10 Szenarien befinden sich darin entweder eine ausführbare EXE-Datei, eine MSI-Installationsdatei oder eine 7-ZIP ausführbare Datei. Alle Varianten enthalten gefährlichen Code, der mit den verschiedenen Techniken verborgen wurde. Die jeweiligen Offensiv- und Verteidigungsschritte finden sich in den einzelnen Szenarien zum Nachlesen.

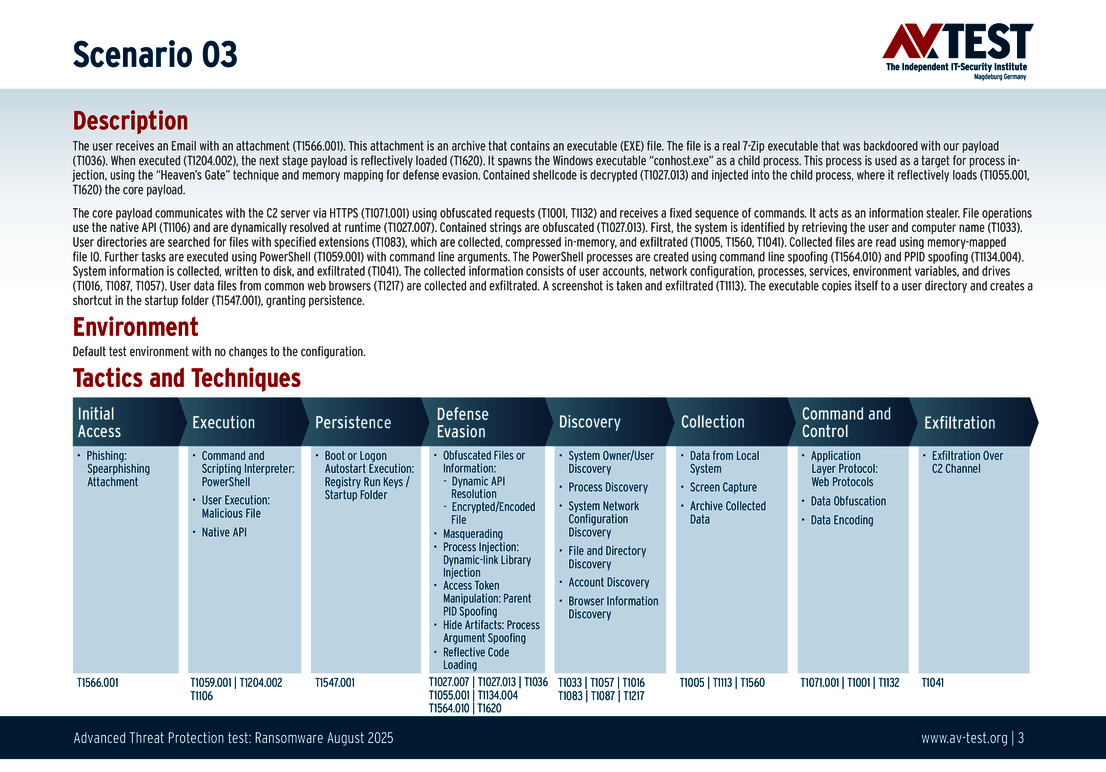

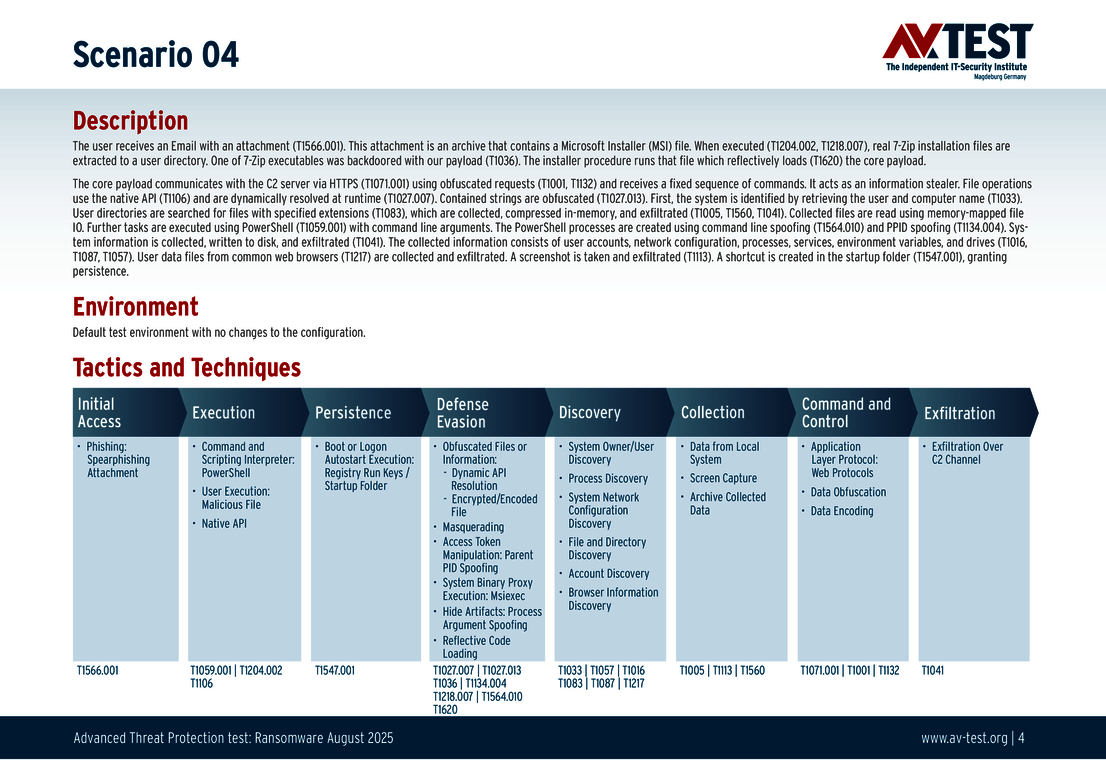

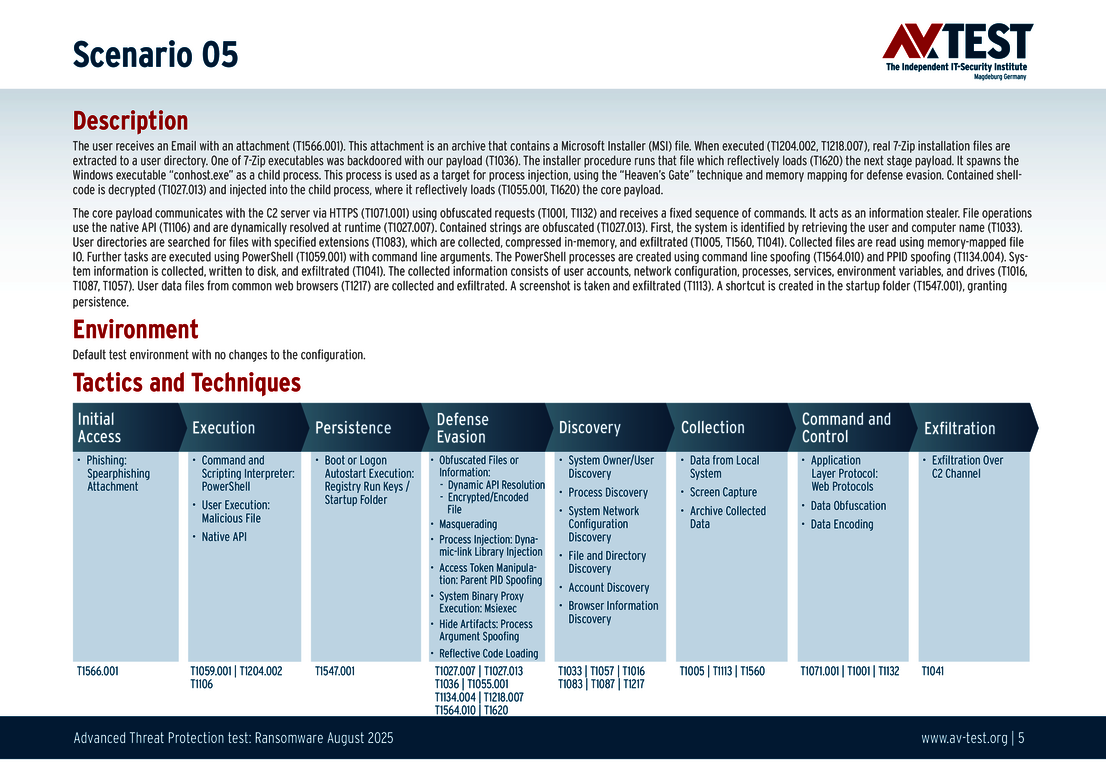

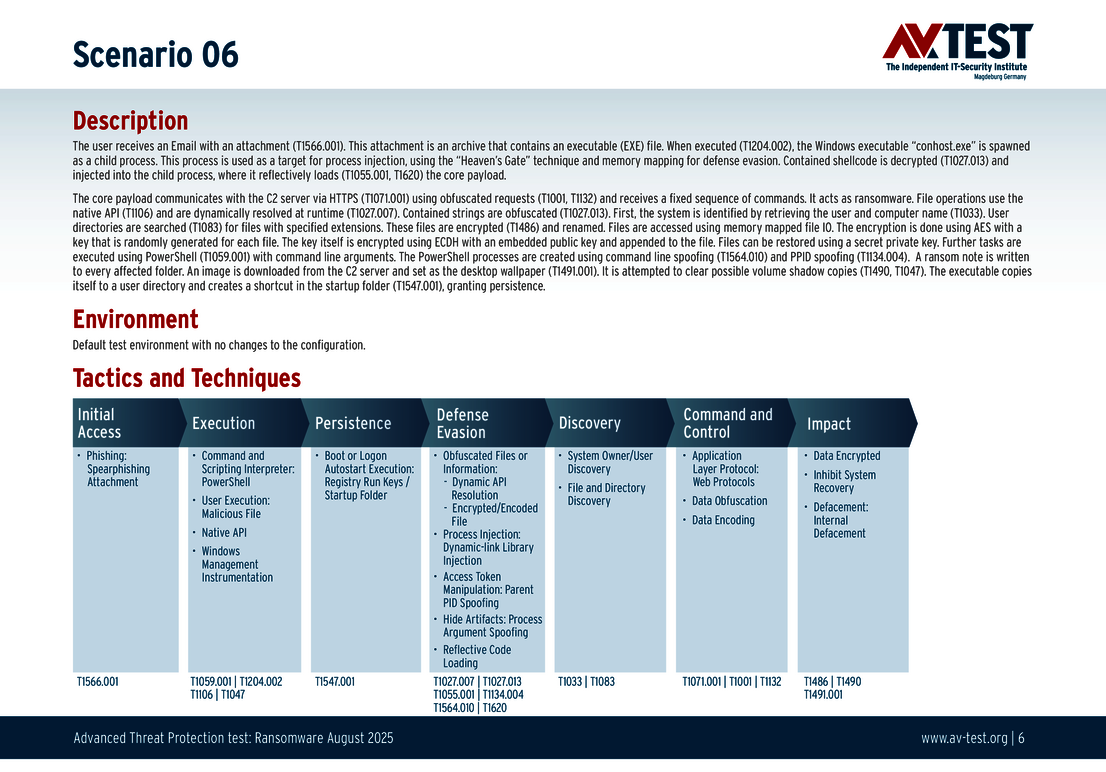

Die 10 Testszenarien

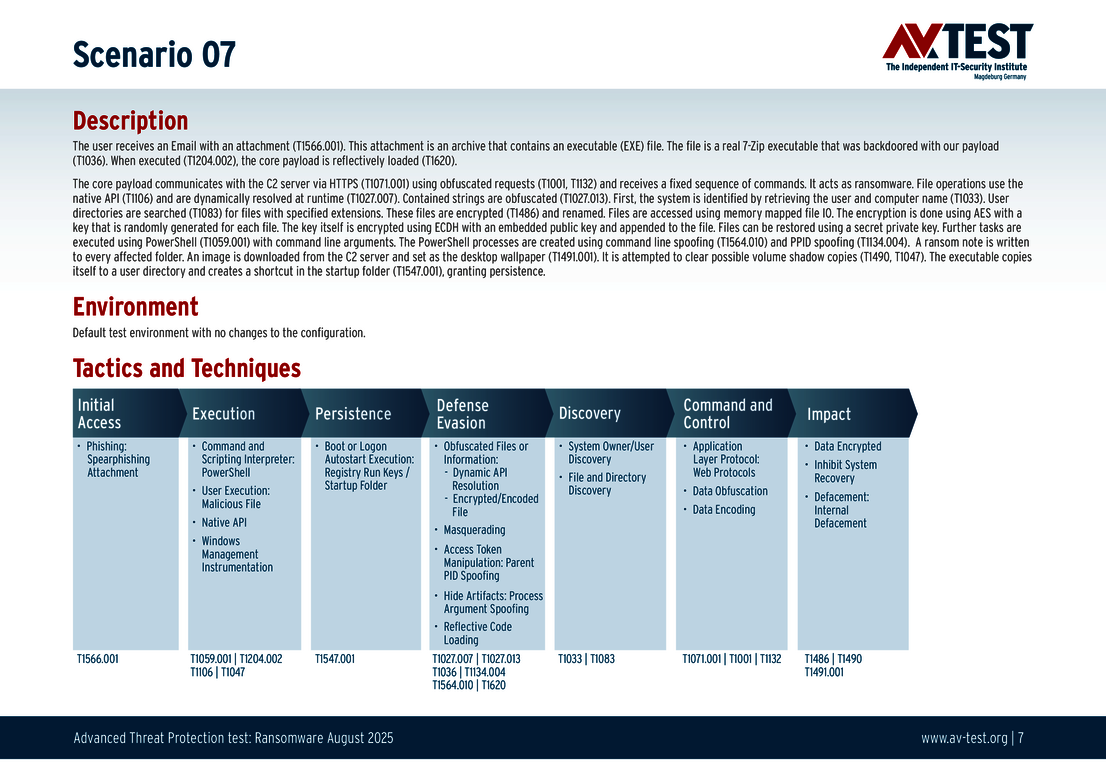

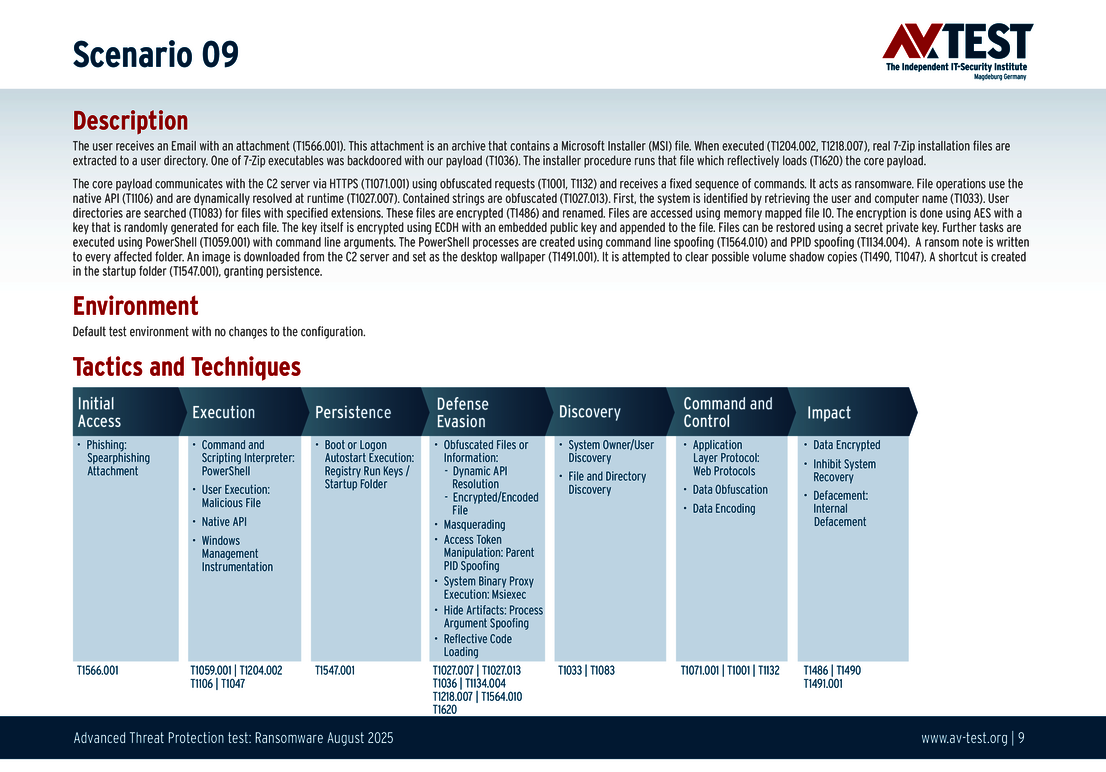

Alle Angriffsszenarien sind dokumentiert nach dem Standard der MITRE ATT&CK-Datenbank. Die einzelnen Unterpunkte, z.B. „T1566.001,“ stehen in der MITRE-Datenbank für „Techniques“ unter „Phishing: Spearphishing Attachment“. Jeder Testschritt ist so unter Fachleuten definiert und lässt sich nachvollziehen. Zusätzlich sind alle Angriffstechniken sowie die Art und Weise, wie die Malware dabei zum Zuge kommt, erklärt.

ATP-Test: So gut sind die Privatanwender-Produkte

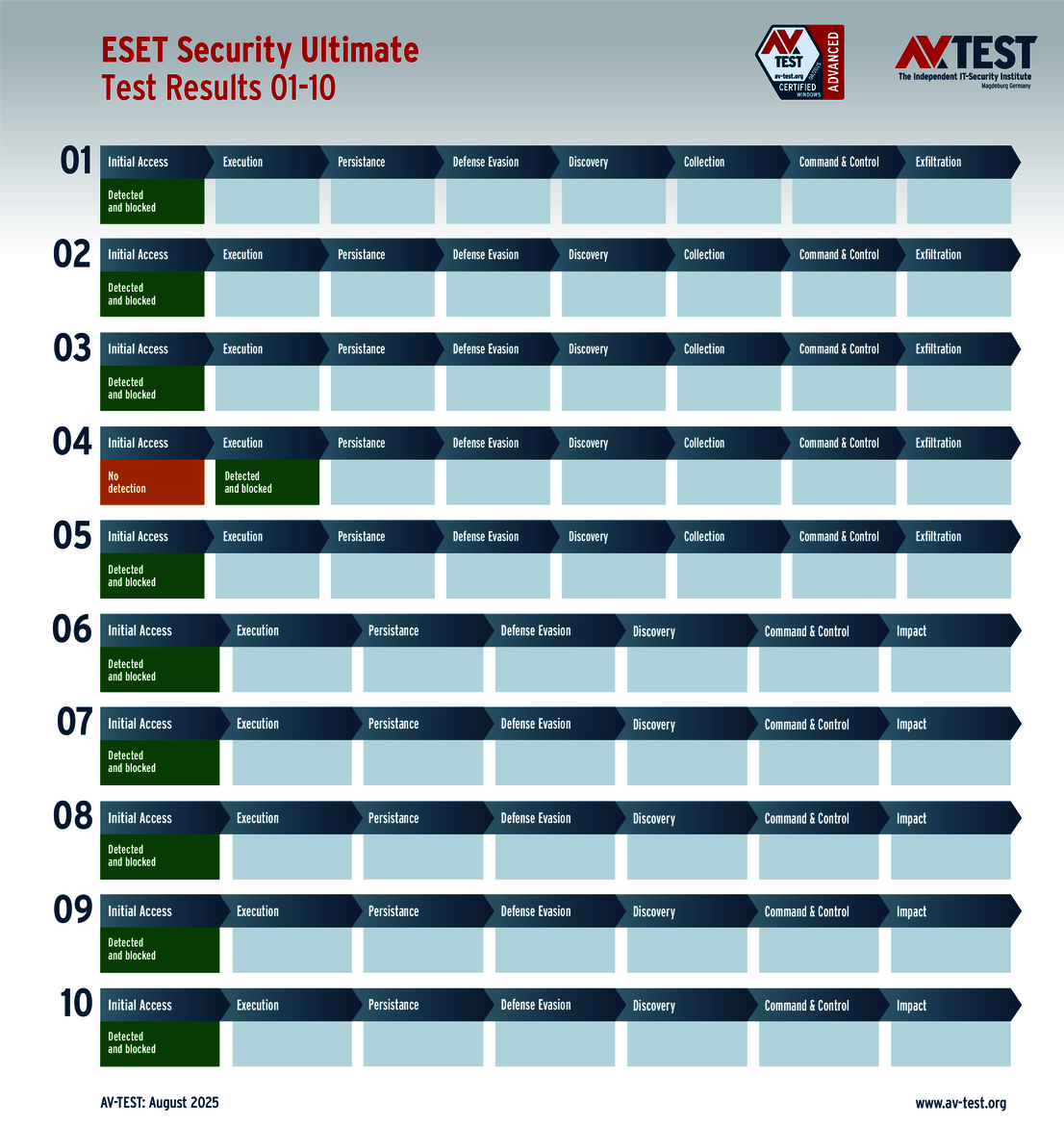

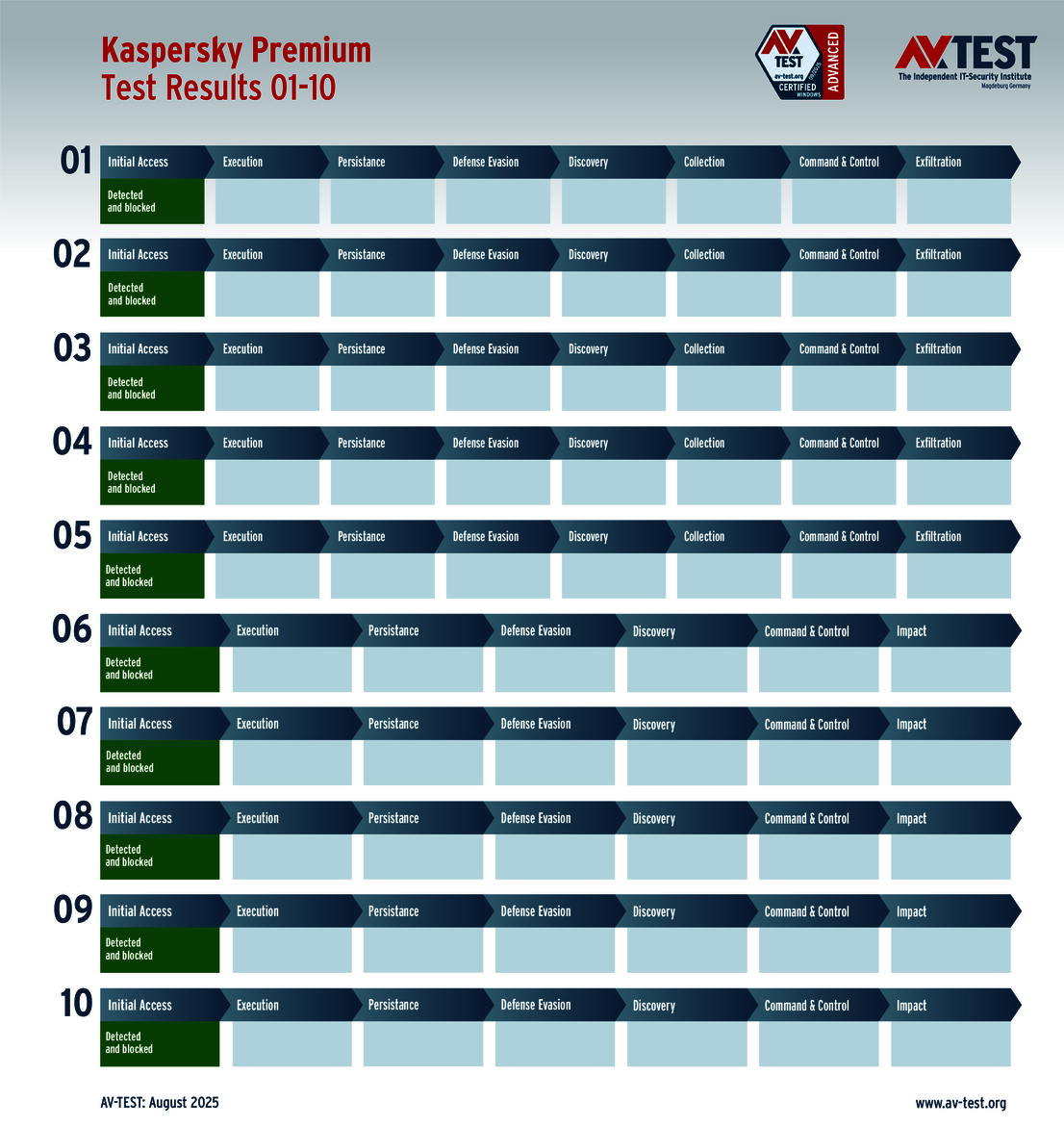

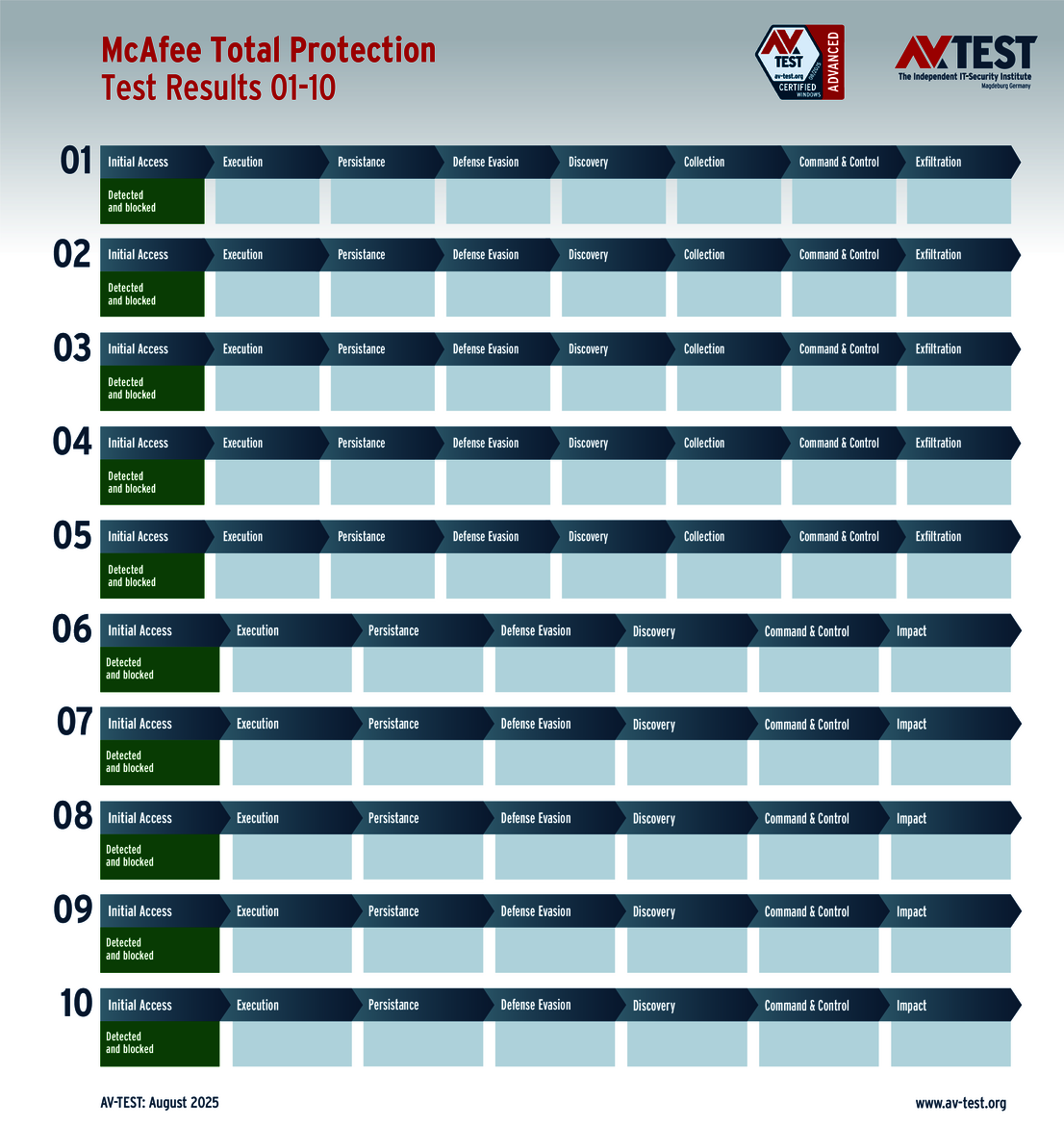

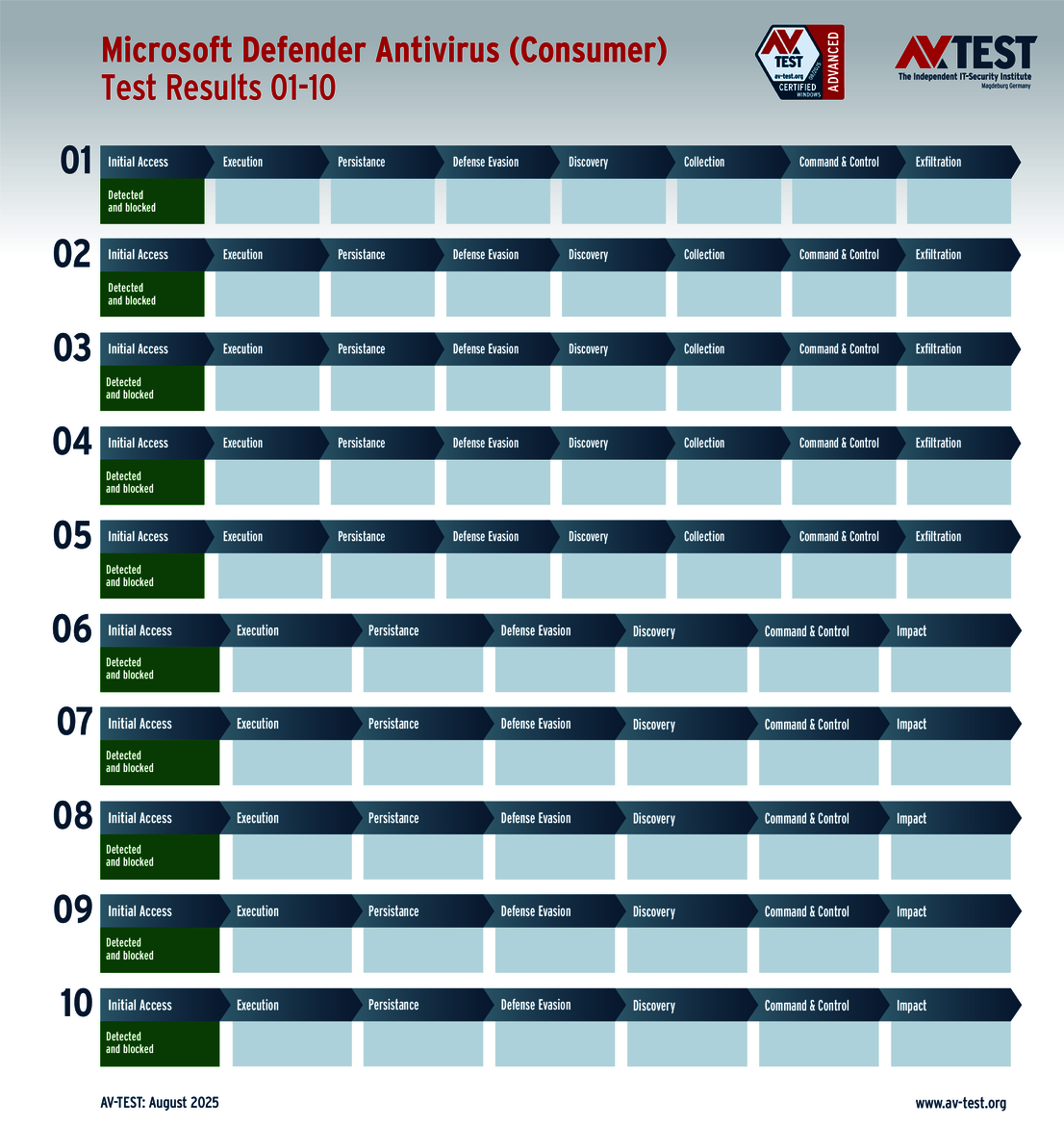

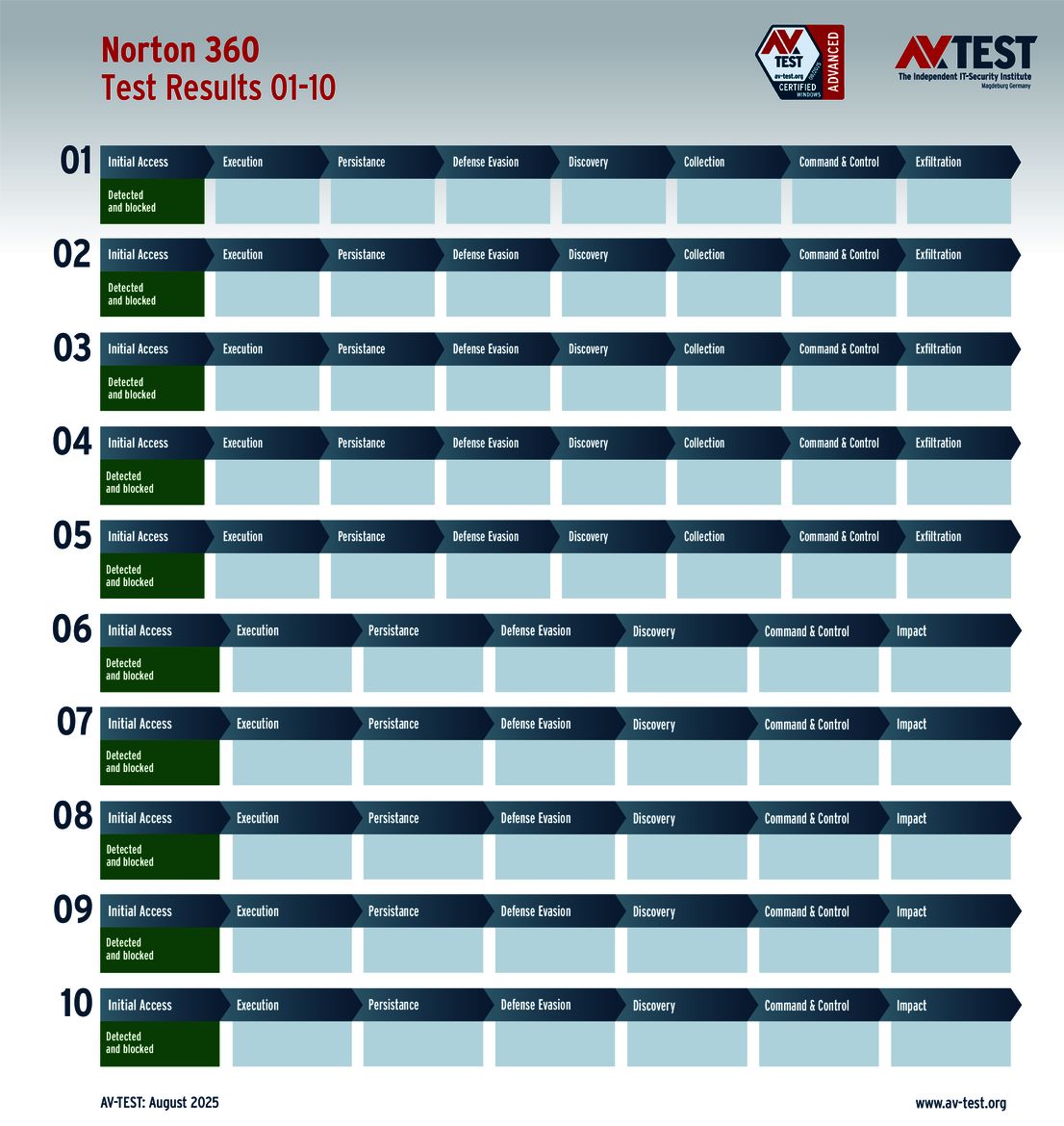

Die Hersteller der 9 im Test untersuchten Pakete für private Anwender haben fast alle einen Grund zum Feiern. Denn 8 Produkte bestehen den ATP-Test ohne Fehl und Tadel und erhalten dafür die maximalen 35 Punkte für ihren Schutz-Score. Sie kommen von Avast, AVG, Bitdefender, ESET, Kaspersky, McAfee, Microsoft und Norton.

Lediglich Avira Security for Windows hat bei einer Ransomware und einem Infostealer ein Problem: Der Schutz erkennt zwar jeweils die Malware, kann sie aber nicht vollends blocken. Somit starten die Angreifer zwar ihre Attacke, kommen aber nicht besonders weit. Zusätzliche Schutzmechanismen greifen und wehren die Angriffe schließlich ab. Die verzögerte Abwehr kostet Avira allerdings zweimal einen Punkt Abzug. Am Ende stehen 33 von 35 Zählern im Schutz-Score.

Alle im Test untersuchten Pakete für private Anwender erhalten das AV-TEST-Zertifikat „Advanced Certified“, denn sie haben im Test mindestens 75 Prozent der maximalen 35 Punkte (26,5 Punkte) erreicht.

ATP-Test: So gut sind die Unternehmens-Produkte

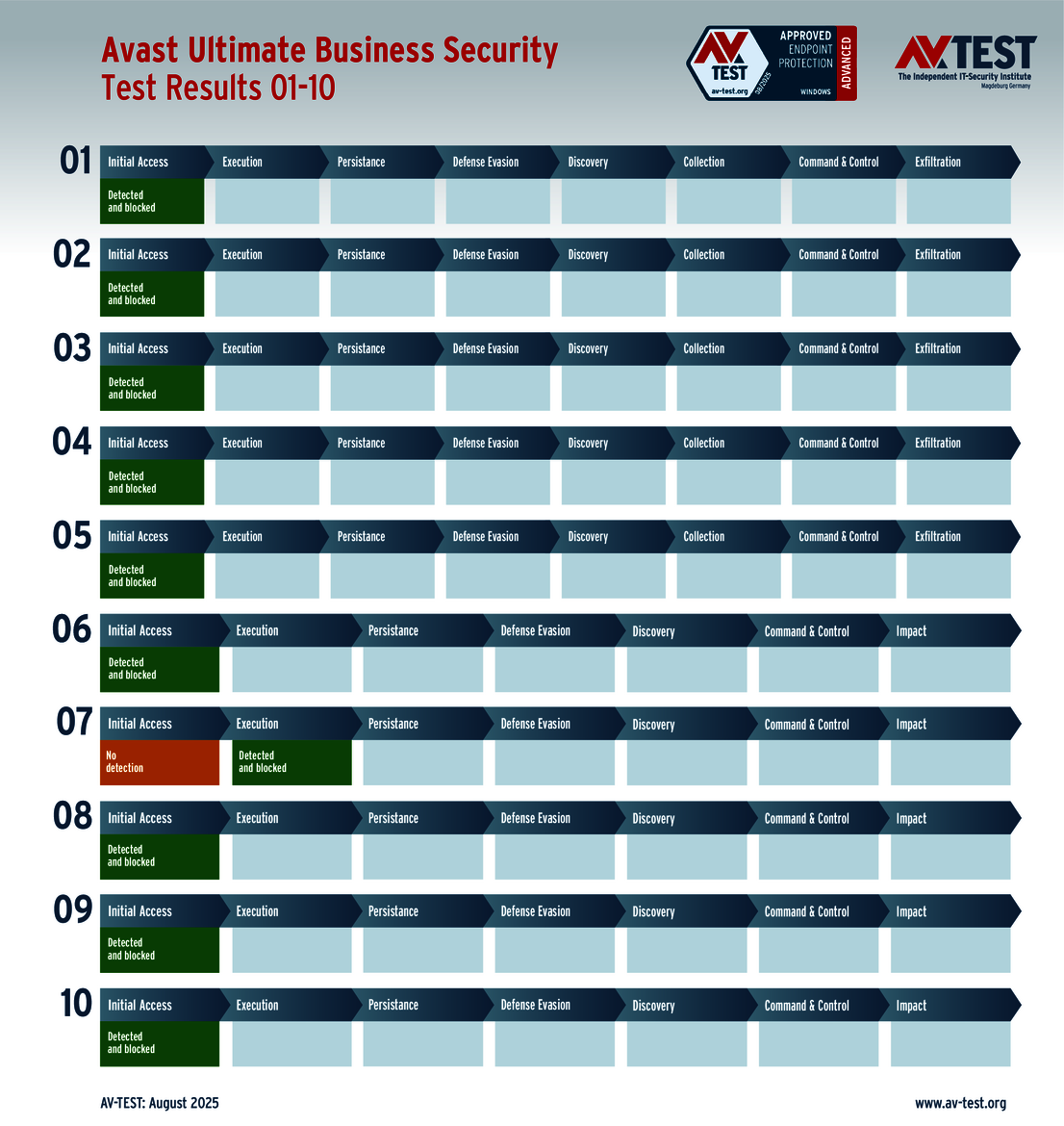

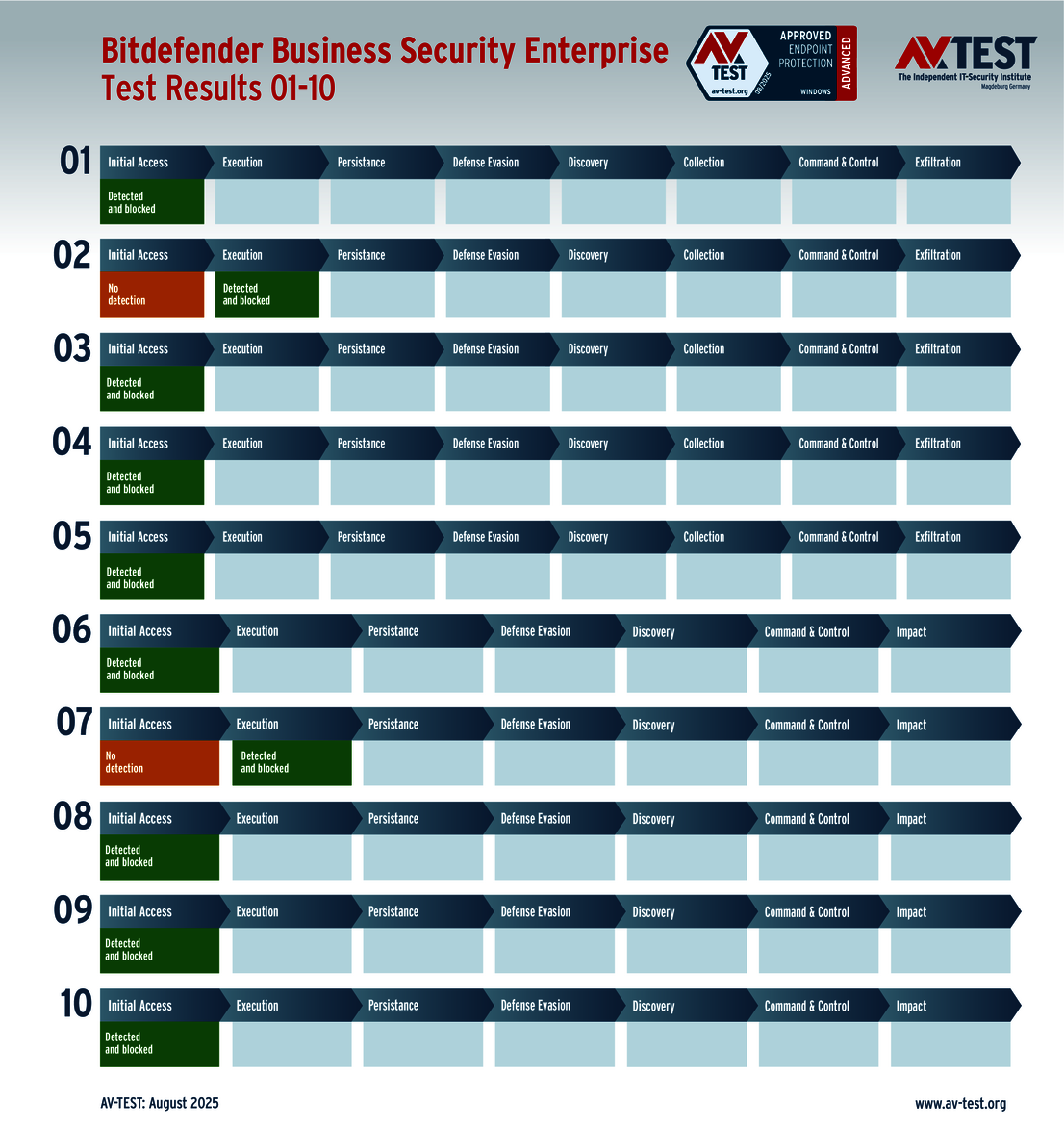

Auch das Ergebnis des Tests der Unternehmenslösungen sieht sehr vertrauenswürdig aus. So beenden 10 der 12 geprüften Produkte den ATP-Test mit dem Bestwert von 35 Punkten im Schutz-Score – eine perfekte Leistung für die Produkte von Avast, Bitdefender, Huawei, Kaspersky (beide Versionen), Microsoft, Microworld, Symantec, Trellix und WithSecure.

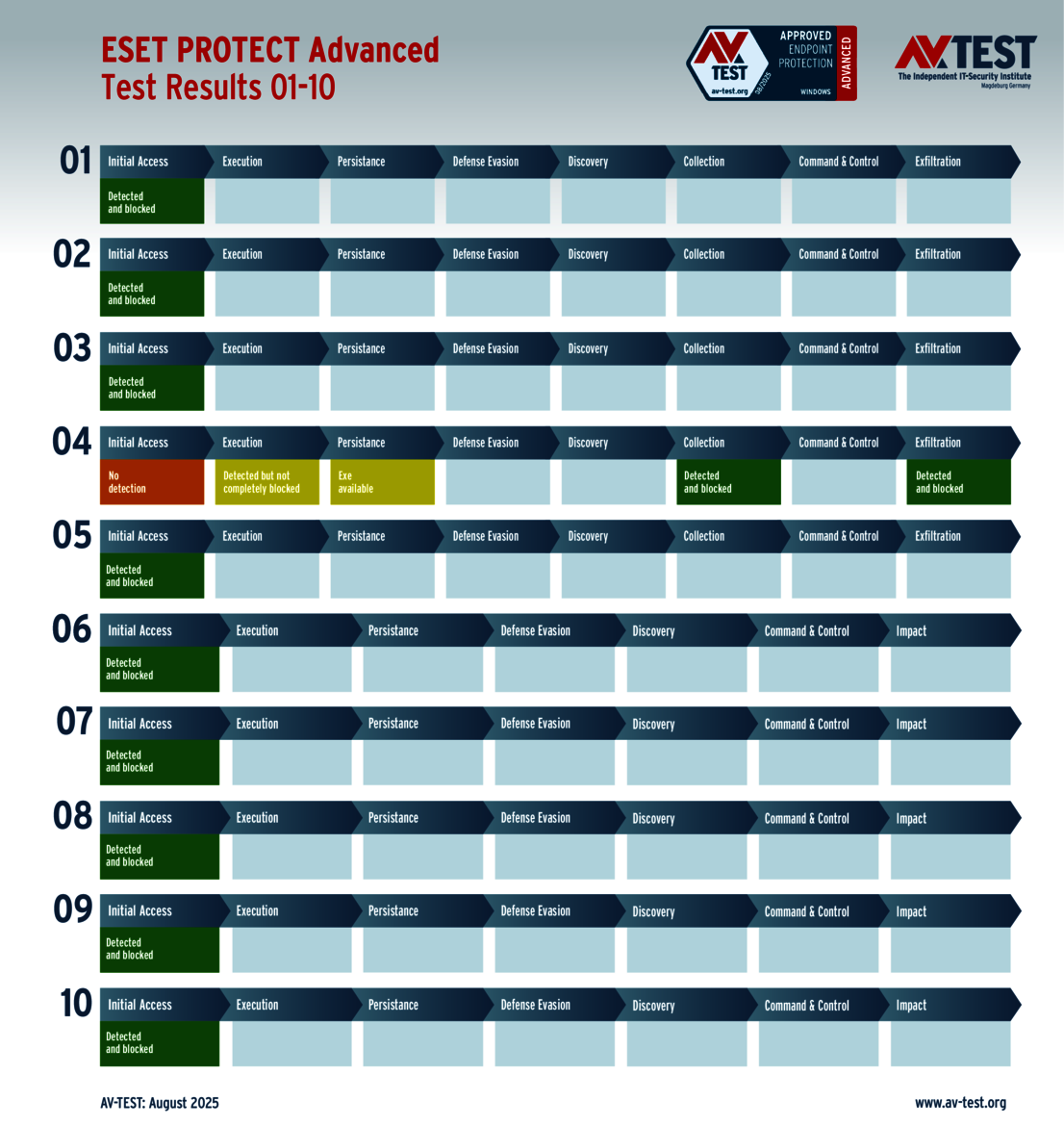

Lediglich die Lösungen von ESET und Qualys haben kleinere Probleme. So erkennt ESET zwar alle 10 Angreifer, kann aber einen Infostealer nicht vollends blockieren. Dieser setzt seine Attacke fort, wird aber dann durch weitere Schutzmechanismen blockiert und liquidiert. Dennoch kostet das ESET einen Punkt Abzug und es bleiben 34 der 35möglichen Punkte.

Das Qualys-Problem mit einem Infostealer ist leider etwas umfangreicher. So erkennt das Produkt den Angreifer, kann ihn aber nicht blocken. Auch nachgelagerte Schutzmechanismen verhindern nur Teile des Angriffs, an dessen Ende der Infostealer aber die Oberhand gewinnt und die Daten stiehlt. Das kostet Qualys wichtige Punkte und so stehen im Schutz-Score nur 32,5 von 35 Punkten.

Alle geprüften Unternehmenslösungen erhalten das Test-Zertifikat „Advanced Approved Endpoint Protection“, da sie im Test die Vorgabe von 75 Prozent der 35 Punkte (26,5 Punkte) als Schutz-Score erreichen.

Fazit: Viele Sieger im ATP-Test

Von den 21 untersuchten Schutzlösungen in diesem ATP-Test zeigen 18 eine perfekte Leistung in der Abwehr von Infostealern und Ransomware mit neuesten Angriffstechniken. Sie alle verdienen als Beleg für ihre gute Security die vollen 35 Punkte in ihrem Schutz-Score.

Bei den 9 Paketen für private Anwender muss lediglich Avira für kleine Fehler mit ein paar Punkten bezahlen. Dennoch kann sich das Endergebnis durchaus sehen lassen. Die anderen 8 Schutzpakete machen einen perfekten Job.

Bei den 12 untersuchten Unternehmenslösungen liefern 10 völlig fehlerfrei ab und erreichen somit ein perfektes Ergebnis. Das ESET-Produkt bügelt seinen kleinen Fehler wieder aus und schützt letztendlich das Windows-System. Nur Qualys verliert in einem Fall die Daten an den Angreifer und somit auch wichtige Punkte.