32 productos puestos a prueba: ¿Se autoprotege bien el software antivirus?

El laboratorio de AV-TEST no da tregua cuando se trata de averiguar lo bien que se autoprotegen las soluciones de seguridad para usuarios privados y empresas. Por eso, los expertos han comprobado lo bien que 32 paquetes de seguridad aplican las técnicas de seguridad ASLR y DEP. Los examinadores también analizaron los canales de transmisión y variantes de protección adicionales.

Ya es la tercera vez que los expertos de AV-TEST comprueban la autoprotección de una gran parte del software de seguridad disponible en el mercado. La atención se centra en la protección de archivos con ASLR y DEP, algo que todos los programadores pueden usar con facilidad o cometer la imprudencia de olvidar. Además examinaron si se utilizaban canales seguros para la distribución de versiones de prueba, con el fin de evitar que agresores distribuyan paquetes de software manipulados. La técnica "Forced Integrity Checking" puede proteger archivos ejecutables mediante el uso de certificados. Este aspecto también comprobó adicionalmente.

Muchos fabricantes aprenden

Para algunos fabricantes el shock ya fue muy fuerte en noviembre de 2014, cuando se publicaron los primeros resultados sobre la autoprotección de software antivirus con ASLR y DEP. En aquel entonces, los resultados no fueron buenos para algunos fabricantes. Y eso que solo se comprobó si se utilizaban las técnicas de programación ASLR y DEP, disponibles libremente, para proteger archivos PE (Portable Executable) User Mode para 32 y 64 bits. Estas técnicas son fáciles y económicas para el fabricante y no influyen en el rendimiento de los paquetes. En el artículo de octubre de 2015 se explica en qué consisten las técnicas ASLR y DEP. En 2014, solo 2 fabricantes aplicaban las técnicas al 100 por cien. El nivel más bajo en aquel entonces estaba por debajo del 20 por ciento.

La estupefacción que provocó la prueba tuvo efecto, puesto que en su repetición en 2015 los resultados fueron radicalmente mejores. Del mínimo del 18,7 por ciento, en el caso del producto en el último lugar de la lista, se había pasado de pronto a más del 95 por ciento.

En la prueba actual participan 19 paquetes de seguridad para usuarios privados y 13 soluciones para empresas. ¡Y ya hay 16 soluciones que se protegen al 100 por cien con ASLR y DEP! También los fabricantes aprenden. En algunos productos, no obstante, los expertos esperan todavía más mejoras. El uso mínimo de ASLR y DEP se halla esta vez en el 36,3 por ciento.

Tras la última prueba, algunos proveedores comunicaron a los expertos del laboratorio que los archivos de sus productos nunca alcanzarían el 100 por ciento, puesto que implementan técnicas de protección propias que son incompatibles con ASLR y DEP. Sin embargo, estos fabricantes no quieren dar a conocer exactamente qué técnicas son estas.

1ª prueba de seguridad: 16 de 32 paquetes usan ASLR y DEP al 100 por cien

Muchos de los productos utilizan, como hemos descrito, las técnicas ASLR y DEP para sus archivos de programa tanto en la versión de 32 como de 64 bits. Aquí encontrará la clasificación exacta de los productos para usuarios privados y empresas.

19 soluciones para usuarios privados

Los paquetes de Avira, Bitdefender, ESET, F-Secure, Kaspersky Lab, MicroWorld, Symantec y Trend Micro utilizan las técnicas de seguridad ASLR y DEP sin excepción. A estos les siguen con casi el máximo BullGuard con un 99,6 por ciento, G Data con un 98,8 y AVG con un 97,2 por ciento. El resto de los fabricantes como Comodo, Emsisoft, Avast, McAfee, ThreatTrack, Quick Heal y K7 no utilizan estas técnicas de forma suficientemente consecuente. Sus valores se hallan entre el 92,2 y el 58,5 por ciento. A la cola se sitúa Ahnlab, que solo utiliza ASLR y DEP en un 36,3 por ciento de los casos. Este fabricante debería hacer algo al respecto sin dilación.

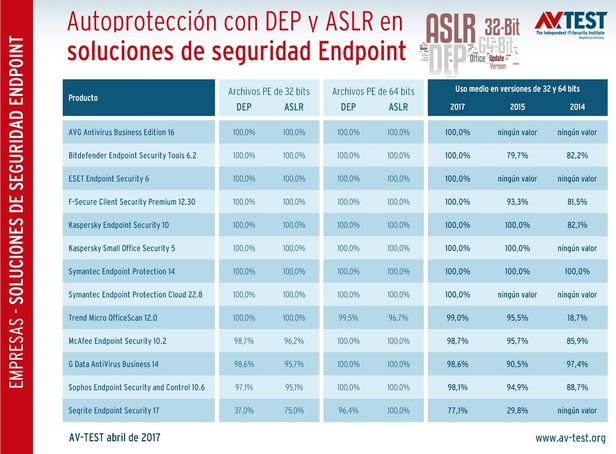

13 soluciones para empresas

En el caso de los productos para empresas, los fabricantes utilizan las técnicas de seguridad ASLR y DEP de forma mucho más consecuente. En los productos de AVG, Bitdefender, ESET, F-Secure, Kaspersky Lab y Symantec, las técnicas se aplican al 100 por cien. En los paquetes de Trend Micro, McAfee, G Data y Sophos faltan algunos retoques; sus valores se hallan entre el 98,1 y el 99 por ciento. A los desarrolladores de Seqrite aún les queda mucho por hacer. Su cuota de uso del 77,1 por ciento es definitivamente demasiado baja.

2ª prueba de seguridad: ¿Van firmados los archivos de programa?

La firma de archivos con certificados es para los programadores una práctica antigua, pero eficaz. Las firmas y certificados de archivos son importantes porque ayudan a establecer de qué fabricante proceden. Los archivos no firmados constituyen siempre potenciales agujeros de seguridad. Para autoprotegerse, un software tiene que poder comprobar la autenticidad e integridad de sus propios archivos. A esto ayudan las firmas digitales con certificados válidos, además de valores hash. Por eso, el laboratorio comprobó si todos los archivos PE (Portable Executable) User Mode para 32 y 64 bits utilizaban un certificado y si este era válido. A este respecto, de nuevo algunos fabricantes trabajan con gran meticulosidad y otros deberían comprobar rápidamente sus certificados de archivo.

Certificados en el software para consumidores: Los fabricantes Bitdefender, Comodo, Emsisoft, ESET, G Data, Kaspersky Lab, McAfee y Symantec utilizan certificados válidos en todos sus archivos PE para 32 y 64 bits sin excepción. Muchos de estos fabricantes coinciden con los que utilizan ASLR y DEP al 100 por cien. En el caso de Avira, F-Secure, BullGuard, MicroWorld, Ahnlab y AVG, entre 1 y 5 archivos no están firmados o llevan un certificado no válido. En el caso de Trend Micro y Avast son entre 6 y 8 archivos los que no están correctamente firmados. Los productos de ThreatTrack y Quick Heal incluyen en su paquete incluso entre 13 y 40 archivos no protegidos.

Certificados en el software para empresas: La meticulosidad en cuanto a archivos firmados con validez es mucho mayor en las soluciones para empresas. De los 13 productos examinados, 8 tenían sus archivos firmados a la perfección: Bitdefender, ESET, F-Secure, G Data, Kaspersky Lab (ambas versiones), Symantec (Cloud-Version) y Trend Micro. En los paquetes de AVG, Sophos y Symantec Endpoint Security solo había un archivo sin firmar. En el caso de McAfee hay 4 archivos sin firmar y en el de Seqrite incluso 42 de los 256 archivos PE, es decir, más del 16 por ciento.

3ª prueba de seguridad: distribución de software a través de canales seguros

Para la distribución del software a través de la página web del fabricante, en realidad, todos deberían utilizar el protocolo seguro HTTPS. Incluso los navegadores como Chrome avisan a los usuarios con letras rojas en la barra de la dirección cuando no se utiliza un protocolo seguro, puesto que solo de este modo es posible establecer una comunicación segura con el servidor. Con HTTP se es susceptible a un ataque de intermediario (MITM). De este modo se puede manipular una descarga y colarle al visitante de la página web un archivo de instalación falso. Normalmente, el usuario no lo nota. Si se ejecuta el archivo manipulado, Windows avisará de que no está firmado. Pero en el caso de una aplicación de seguridad, ¿quién va a sospechar?

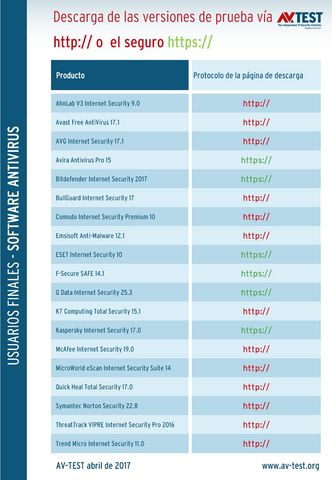

Mientras que las soluciones para empresas no suelen descargarse directamente, casi cada fabricante ofrece versiones de prueba para clientes privados. El resultado de este breve control de las descargas es revelador: 13 de los 19 fabricantes ofrecen versiones de prueba mediante HTTP no seguro. Solo Avira, Bitdefender, ESET, F-Secure, G Data y Kaspersky Lab utilizan el protocolo seguro HTTPS.

Los modelos a seguir han de ser mejores

Precisamente los fabricantes de software de seguridad deberían usar todas las posibilidades para asegurar su producto. Al fin y al cabo, ejercen una función modélica en el sector. Algunos fabricantes sí cumplen dicha función: Bitdefender, ESET y Kaspersky Lab utilizan al 100 por ciento ASLR & DEP, firman todos los archivos PE con certificados válidos y ofrecen descargas seguras.

Muchos de los proveedores solo necesitan dar un par de retoques para que su comportamiento sea impecable. Esto no debería ser y seguro que no será un problema para estos fabricantes. AV-TEST lo comprobará de nuevo en la próxima prueba dentro de poco.

¿Supone el software de seguridad un riesgo para el ordenador?

Maik Morgenstern, CTO AV-TEST GmbH

La prueba demuestra que algunos fabricantes debilitan su software de seguridad de forma negligente mediante potenciales agujeros de seguridad. Pero renunciar por ello a todo tipo de protección sería aún peor.

El resultado confirma las afirmaciones de algunos expertos que consideran que el software antivirus contiene él mismo agujeros de seguridad. No obstante, estos suelen añadir que para eso se puede uno ahorrar el uso de un software de seguridad. Esto, por supuesto, sería un paso totalmente ilógico.

Por supuesto hay que reprochar a algunos fabricantes que no sean capaces de usar los mecanismos de protección más sencillos, como ASLR y DEP, en todos sus archivos de producto. Sobre todo empresas como Comodo, Emsisoft, Avast, McAfee, ThreatTrack Quick Heal, K7, Ahnlab y Seqrite. Su uso es realmente simple y, como la prueba demuestra, sus competidores sí lo consiguen. Son también muchas de las empresas recién mencionadas las que fracasan, algunas soberanamente, en el segundo nivel de protección, es decir, la firma de archivos. Es difícil de entender por qué algunos de los archivos no están firmados o no de forma válida mientras la mayoría restante sí lo está. Podría calificarse simplemente de negligencia. El que encima muchos fabricantes ofrezcan sus descargas de versiones de prueba a través de protocolo HTTP no seguro es la gota que colma el vaso y aporta a los críticos aún más argumentos contra el software de seguridad.

Como demuestran las continuas pruebas en materia de protección, los fabricantes dominan bien lo que es realmente su trabajo. Los paquetes de seguridad funcionan bien, suelen tener una elevada cuota de detección y poquísimas cosas se les pasan por alto. Pero esto no es suficiente. El término paquete de seguridad no solo abarca los muchos módulos dentro del producto. Algunos fabricantes aún no han entendido que un paquete tiene que armonizar en su conjunto y ofrecer la mejor protección a los usuarios sobre una base de protección sin fallos. Y esta empieza ya con la descarga de la versión de prueba de un servidor protegido. Solo Bitdefender, ESET y Kaspersky Lab parecen entender en qué consiste un paquete completo.