Adobe et Java compromettent la sécurité de Windows

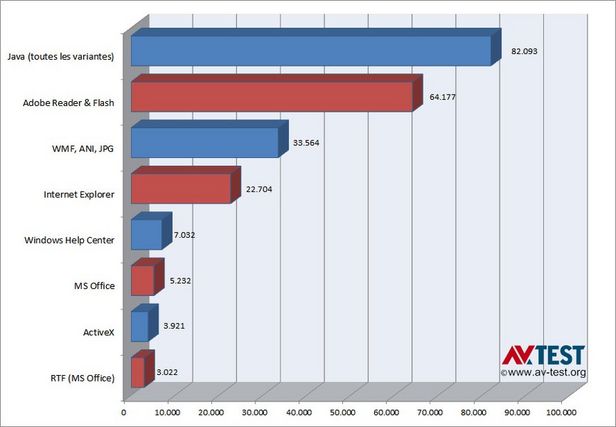

Une étude d'AV-TEST à long terme le confirme : Adobe Reader et Flash ainsi que toutes les variantes de Java sont ensemble responsables de 66 % des vulnérabilités exploitées par des logiciels malveillants sous Windows. Les chevaux de Troie et autres programmes malveillants pénètrent souvent librement dans le système grâce à ces failles.

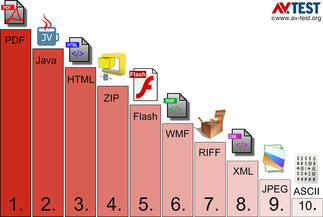

Le format PDF est le plus souvent utilisé afin de transporter les programmes malveillants pour les failles. Le format ZIP est utilisé par un grand nombre d'applications pour le stockage des données. Microsoft Office s'appuie également sur le format ZIP pour sauvegarder documents et tableaux, mais comme les fichiers portent donc les extensions .DOCX ou .XLSX ce n'est pas évident de le savoir.

Depuis longtemps déjà, les experts conseillent aux utilisateurs de toujours mettre Adobe Reader à jour puisqu'il se transforme autrement en dangereuse porte d'entrée dans le système Windows pour les logiciels malveillants. L'étude à long terme d'AV-TEST réalisée sur une durée de plus de 10 ans confirme non seulement ce conseil d'expert mais démontre aussi clairement qu'Adobe Reader, Adobe Flash et Java engendrent ensemble les deux tiers des vulnérabilités exploitées par les logiciels malveillants sous Windows. Les utilisateurs qui actualisent rarement leurs logiciels et utilisent des logiciels antivirus insuffisants n'ont presque aucune chance face aux logiciels malveillants spécialement conçus.

Les exploits, ces attaquants de failles

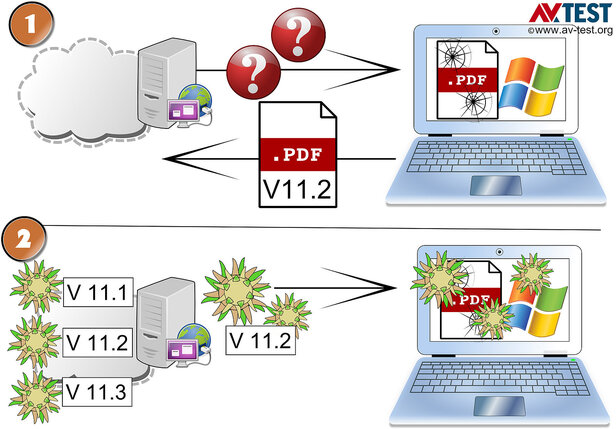

Dès qu'une vulnérabilité est identifiée dans un logiciel, les attaquants développent aussitôt des programmes malveillants spécifiques appelés exploits. Ces derniers tentent de pénétrer directement dans la faille et de s'installer dans le système Windows. La majorité des attaques s'effectue par le biais d'Internet et vise le navigateur de l'utilisateur pendant que celui-ci surfe. Les e-mails infectés représentent la deuxième voie.

Les attaques du navigateur sont réalisées de manière ultra-précise. Ainsi, les pages Internet consultent les données du système de l'internaute par le biais du navigateur par exemple pour savoir quelles versions de Windows, Java, Flash ou d'autres logiciels il utilise. Si une version réputée faible en fait partie, la version adaptée de l'exploit est chargée puis elle s'installe automatiquement dans le système de l'utilisateur via « drive-by download ». Si ce dernier ne possède pas de bon logiciel de protection, il ne remarque même pas qu'un exploit a pénétré dans son système.

Les complices Java et Flash

Avec près de 37 000 variantes d'exploits enregistrées, Adobe Reader atteint la première place du classement d'AV-TEST concernant les 25 plus grandes attaques, suivi de près par la première version de Java avec plus de 31 000 variantes d'exploits. Adobe Flash occupe la troisième place avec plus de 20 000 attaquants spécifiques.

En comptabilisant ensemble toutes les versions de Java, le total des attaquants s'élève à 82 000. Java représente donc globalement la vulnérabilité numéro 1. Ce faisant, il faut prendre en compte le fait que selon la maison mère Oracle, Java est installé sur 3 milliards d'appareils.

Un bon logiciel de sécurité vous protège-t-il ?

Que se passe-t-il lorsque les utilisateurs oublient d'actualiser leurs logiciels ou bien s'il n'existe pas encore de mise à jour concernant une faille ? Si l'utilisateur emploie une suite de sécurité fiable, alors une infection par le biais de cette vulnérabilité est très improbable. En effet, les suites présentent plusieurs mécanismes pour identifier et repousser d'avance les attaquants.

En règle générale, ces suites bloquent un « drive-by download » sur plusieurs fronts à la fois :

1. Ils reconnaissent et stoppent souvent le JavaScript qui tente d'espionner le système à la recherche de logiciels vulnérables. Sans cette information, les attaques ne sont pas déclenchées ou bien un exploit est lancé à l'aveugle.

2. L'exploit lui-même est ensuite identifié lors du téléchargement. Ce faisant, il s'agit souvent d'un fichier Java JAR, d'un fichier Flash ou d'un PDF - selon le scénario d'attaque. Même si la suite de sécurité ne reconnait pas immédiatement l'attaquant, elle peut analyser le fichier dans le cloud et ainsi le catégoriser.

3. Si le premier fichier contaminé pénètre dans le système, alors il tente de charger et d'installer le vrai programme malveillant sur l'ordinateur sous forme d'un fichier EXE. Ici, d'autres mécanismes entrent en action tels que le scanner en temps réel, la reconnaissance basée sur les comportements suspects ou le scanner manuel ultérieur des logiciels malveillants déjà installés.

Windows, ce champ de bataille

Les systèmes Windows sont également sans cesse dans la ligne de mire des attaquants. Dans son top 25 des exploits, AV-TEST classe de nombreux formats d'image qui sont des cibles spécifiques de Windows. Cela comprend le format WMF propre à Windows ou encore les formats .ANI et .JPG. Cependant, Active-X, le centre d'aide de Windows et Internet Explorer présentent aussi constamment des vulnérabilités et sont attaqués par des variantes d'exploits spécifiques.

C'est pourquoi Microsoft envoie sans cesse de nouvelles mises à jour du système afin de réparer ces failles. Certes, cela est encore régulièrement le cas pour Windows 7, 8 et XP mais les attaquants auront la voie libre pour Windows XP à partir d'avril 2014. Microsoft ne publiera alors plus aucune mise à jour de sécurité. Une bonne suite antivirus constituera alors la dernière protection.

Nouvelle cible : les utilisateurs de Mac

Depuis que Java et Flash fonctionnent aussi sur les ordinateurs Mac (pas sur un iPad), les attaquants disposent d'un nouveau groupe de cibles intéressantes.

La preuve en était donnée dès 2012 avec le cheval de Troie Flashback pour Mac OS X qui alimentait le botnet Mac OS X Flashback (ou Flashfake) en exploitant une faille de sécurité de Java. Plus de 600 000 ordinateurs ont rapidement été recrutés puis ont exécuté des ordres.

Alternatives et solutions

Le risque concernant Adobe Reader est facile à réduire : installez simplement un autre logiciel pour afficher vos PDF. Il existe suffisamment de programmes gratuits tels que les deux suivants :

PDF-Exchange-Viewer

www.tracker-software.com/product/downloads

Sumatra PDF

blog.kowalczyk.info/software/sumatrapdf/free-pdf-reader-fr.html

Les dernières versions du navigateur Firefox sont également en mesure d'afficher les fichiers PDF. Cependant, leur affichage n'est pas toujours impeccable.

Mozilla développe des alternatives au logiciel Flash

La situation est plus compliquée pour Flash et Java puisqu'il s'agit de logiciels supplémentaires pour le navigateur qui ne présentent pas encore d'alternatives directes pour le moment. Une issue semble se profiler uniquement pour Flash : Mozilla soutient le projet open source « Shumway » qui développe un Flash Player en HTML5. Firefox devrait donc être en mesure de lire des contenus Flash sans voir recours au Flash Player. Shumway convertit les contenus Flash en code HTML5 que Firefox peut ensuite afficher. Si vous désirez essayer Shumway, consultez la page mozilla.github.io/shumway pour obtenir l'extension de Firefox ainsi que quelques jeux.

Le risque lié à Java persiste

Le problème de Java n'est cependant toujours pas résolu. En effet, il est presque impossible de surfer sans Java ou JavaScript. Presque chaque site Internet utilise Java ou JavaScript d'une manière ou d'une autre pour afficher des images, des vidéos ou des contenus interactifs.

Seule l'utilisation d'une bonne suite de sécurité permet d'être protégé. Pour savoir laquelle utiliser, AV-TEST publie ses rapports gratuits en permanence sur son site Internet sur https://www.av-test.org/fr/tests/particuliers/

Si vous désirez connaître les résultats obtenus par les suites de sécurité lors d'un test de longue durée, alors vous devriez absolument lire l'article « Les meilleures suites de sécurité Internet pour Windows après 6 mois de test en continu ».

les meilleures suites de securite internet pour windows apres 6mois de test en continu